Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Microsoft Sentinel ist eine cloudeigene SIEM-Lösung, die skalierbare, kosteneffiziente Sicherheit in multicloud- und multiplatform-Umgebungen bietet. Es kombiniert KI, Automatisierung und Bedrohungserkennung, um bedrohungserkennung, Untersuchung, Reaktion und proaktive Suche zu unterstützen.

Microsoft Sentinel SIEM ermöglicht Analysten, Angriffe über Clouds und Plattformen zu antizipieren und zu stoppen, schneller und präziser.

In diesem Artikel werden die wichtigsten Funktionen in Microsoft Sentinel beleuchtet.

Microsoft Sentinel erbt die Methoden zur Manipulationsprüfung und Unveränderlichkeit von Azure Monitor. Azure Monitor ist eine ausschließlich anfügbare Datenplattform, die allerdings Vorkehrungen zum Löschen von Daten für Compliancezwecke bietet.

Dieser Dienst unterstützt Azure Lighthouse. Dies ermöglicht es Dienstanbietern, sich bei ihrem eigenen Mandanten anzumelden, um von Kunden delegierte Abonnements und Ressourcengruppen zu verwalten.

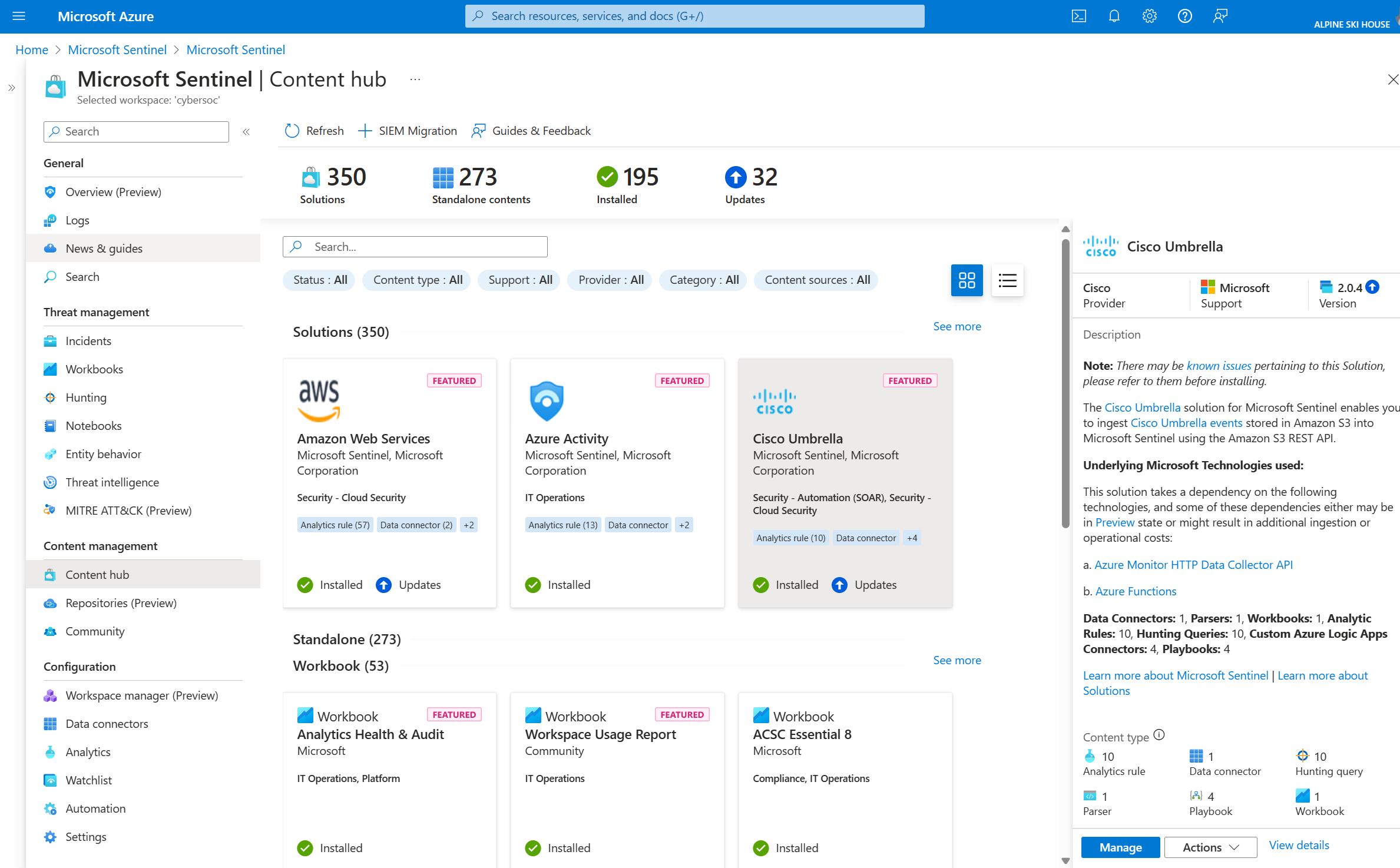

Aktivieren von sofort einsatzbereiten Sicherheitsinhalten

Microsoft Sentinel bietet Sicherheitsinhalte, die in SIEM-Lösungen verpackt sind und es Ihnen ermöglichen, Daten zu erfassen, das System zu überwachen, Warnungen auszugeben, zu suchen, zu untersuchen, zu reagieren und sich mit verschiedenen Produkten, Plattformen und Diensten zu verbinden.

Weitere Informationen finden Sie unter Informationen zu Microsoft Sentinel-Inhalt und -Lösungen.

Erfassen von Daten im großen Stil

Sammeln Sie Daten über alle Benutzer, Geräte, Anwendungen und Infrastrukturen hinweg, und zwar sowohl lokal als auch in verschiedenen Clouds.

In dieser Tabelle werden die wichtigsten Funktionen in Microsoft Sentinel für die Datensammlung hervorgehoben.

| Funktion | BESCHREIBUNG | Erste Schritte |

|---|---|---|

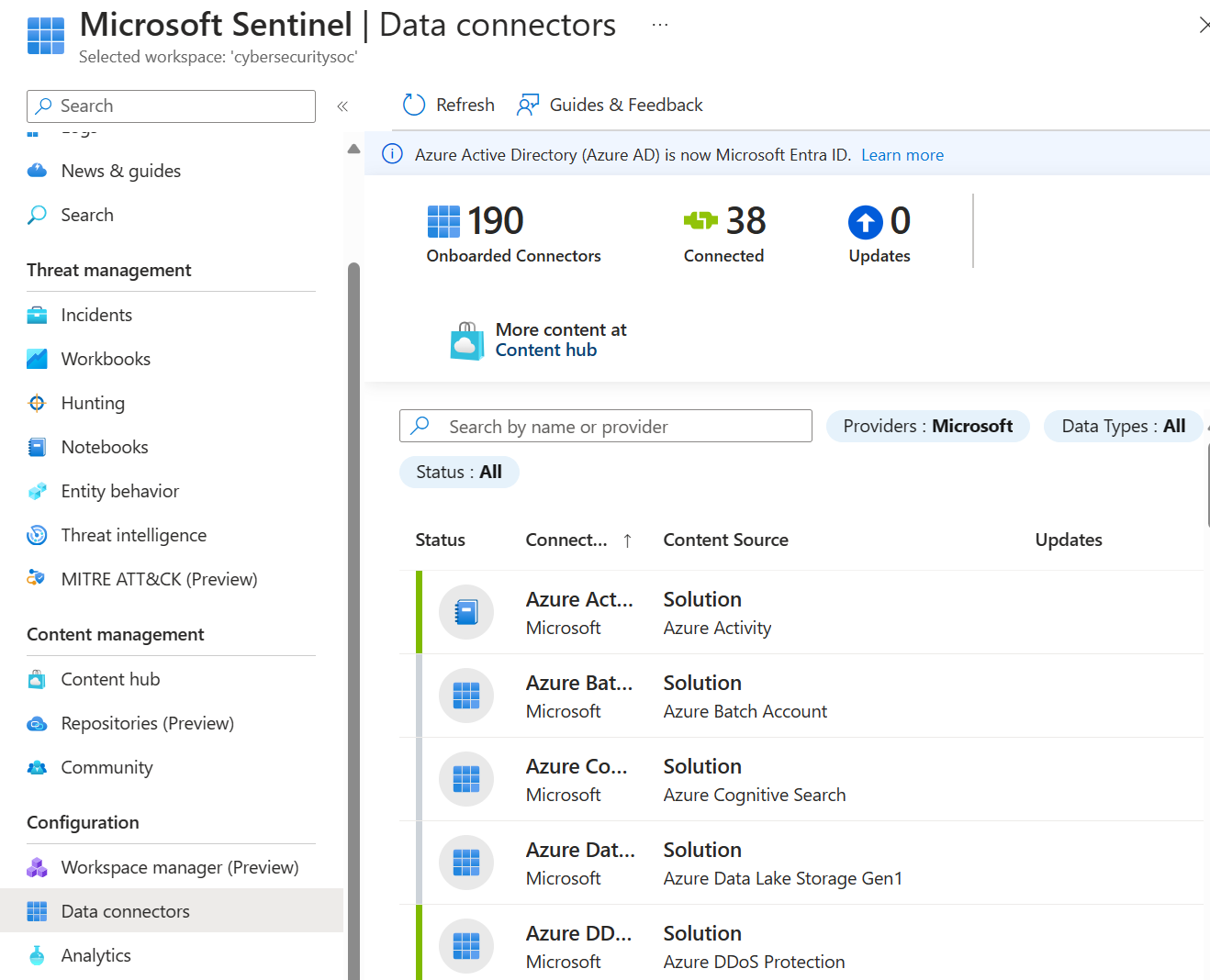

| Sofort einsatzbereite Datenconnectors | Viele Connectors sind mit SIEM-Lösungen für Microsoft Sentinel verpackt und bieten Echtzeitintegration. Zu diesen Connectors gehören Microsoft-Quellen und Azure-Quellen wie Microsoft Entra ID, Azure Activity, Azure Storage und vieles mehr. Sofort einsatzbereite Connectors sind auch für die umfassenderen Sicherheits- und Anwendungsökosysteme für Nicht-Microsoft-Lösungen verfügbar. Sie können auch Common Event Format (CEF), Syslog oder eine REST-API verwenden, um Ihre Datenquellen mit Microsoft Sentinel zu verbinden. |

Microsoft Sentinel-Datenconnectors |

| Benutzerdefinierte Connectors | Microsoft Sentinel unterstützt das Aufnehmen von Daten aus einigen Quellen ohne dedizierten Connector. Wenn Sie Ihre Datenquelle nicht mithilfe einer vorhandenen Lösung mit Microsoft Sentinel verbinden können, erstellen Sie Ihren eigenen Datenquellenconnector. | Ressourcen zum Erstellen benutzerdefinierter Microsoft Sentinel-Connectors |

| Datennormalisierung | Microsoft Sentinel verwendet sowohl die Abfragezeit als auch die Erfassungszeitnormalisierung, um verschiedene Quellen in eine einheitliche, normalisierte Ansicht zu übersetzen. | Normalisierung und das erweiterte Sicherheitsinformationsmodell (Advanced Security Information Model, ASIM) |

Erkennen von Bedrohungen

Ermitteln Sie bisher unentdeckte Bedrohungen, und minimieren Sie falsch positive Ergebnisse mithilfe der Analysefunktionen und unvergleichlichen Informationen zu Bedrohungen von Microsoft.

In dieser Tabelle werden die wichtigsten Funktionen in Microsoft Sentinel für die Bedrohungserkennung hervorgehoben.

| Kapazität | BESCHREIBUNG | Erste Schritte |

|---|---|---|

| Analytics | Hilft Ihnen, Rauschen zu reduzieren und die Anzahl der Warnungen zu minimieren, die Sie überprüfen und untersuchen müssen. Microsoft Sentinel verwendet Analysen, um Warnungen in Incidents zu gruppieren. Verwenden Sie die sofort einsatzbereiten Analyseregeln oder nutzen Sie sie als Ausgangspunkt, um eigene Regeln zu erstellen. Microsoft Sentinel bietet auch Regeln, mit denen Sie das Netzwerkverhalten abbilden und anschließend nach Anomalien bei Ihren Ressourcen suchen können. Diese Analysen stellen einen Zusammenhang her, indem sie zu verschiedenen Entitäten ausgegebene Warnungen mit geringer Genauigkeit zu Sicherheitsincidents mit hoher Genauigkeit kombinieren. | Standardmäßig verfügbare Erkennung von Bedrohungen |

| MITRE ATT&CK-Abdeckung | Microsoft Sentinel analysiert erfasste Daten nicht nur, um Bedrohungen zu erkennen und Sie bei der Untersuchung zu unterstützen, sondern auch um die Art und Abdeckung des Sicherheitsstatus Ihrer Organisation zu visualisieren, basierend auf den Taktiken und Techniken aus dem MITRE ATT&CK®-Framework. | Grundlegendes zur Sicherheitsabdeckung durch das MITRE ATT&CK®-Framework |

| Bedrohungsanalyse | Integrieren Sie zahlreiche Quellen der Bedrohungserkennung in Microsoft Sentinel, um böswillige Aktivitäten in Ihrer Umgebung zu erkennen und Sicherheitsermittlern Kontext für fundierte Antwortentscheidungen bereitzustellen. | Threat Intelligence in Microsoft Sentinel |

| Beobachtungslisten | Korrelieren Sie Daten aus einer Datenquelle, die Sie mit den Ereignissen in Ihrer Microsoft Sentinel-Umgebung bereitstellen. Beispielsweise können Sie eine Watchlist mit einer Liste von hochwertigen Ressourcen, gekündigten Mitarbeitern oder Dienstkonten in Ihrer Umgebung erstellen. Sie können Watchlists in Ihrer Suche, für Erkennungsregeln, bei der Bedrohungssuche sowie in Reaktionsplaybooks verwenden. | Watchlists in Microsoft Sentinel |

| Arbeitsmappen | Erstellen Sie interaktive visuelle Berichte mit Arbeitsmappen. Microsoft Sentinel verfügt über integrierte Arbeitsmappenvorlagen, mit denen Sie schnell Einblicke in Ihre Daten gewinnen können, sobald Sie eine Verbindung mit einer Datenquelle herstellen. Oder erstellen Sie Ihre eigenen benutzerdefinierten Arbeitsmappen. | Visualisieren gesammelter Daten. |

Untersuchen von Bedrohungen

Untersuchen Sie Bedrohungen mit künstlicher Intelligenz (KI), und verfolgen Sie verdächtige Aktivitäten in großem Stil. Dabei profitieren Sie von der jahrelangen Erfahrung von Microsoft in Sachen Cybersicherheit.

In dieser Tabelle werden die wichtigsten Funktionen in Microsoft Sentinel zur Untersuchung von Bedrohungen hervorgehoben.

| Funktion | BESCHREIBUNG | Erste Schritte |

|---|---|---|

| Vorfälle | Die Microsoft Sentinel-Tools zur detaillierten Untersuchung helfen Ihnen, den Umfang einer potenziellen Sicherheitsbedrohung zu verstehen und ihre Grundursache zu ermitteln. Zum Ermitteln der Grundursache einer Bedrohung können Sie eine Entität im interaktiven Diagramm auswählen, um relevante Fragen zu stellen sowie Detailinformationen für diese Entität und ihre Verbindungen anzuzeigen. | Navigieren und Untersuchen von Incidents mit Microsoft Sentinel |

| Suchen | Mit den auf dem MITRE-Framework basierenden leistungsstarken Such- und Abfragetools von Microsoft Sentinel können Sie Sicherheitsbedrohungen für die Datenquellen Ihres Unternehmens proaktiv erkennen, bevor eine Warnung ausgelöst wird. Erstellen Sie benutzerdefinierte Erkennungsregeln basierend auf Ihrer Suchabfrage. Zeigen Sie diese Erkenntnisse dann den Zuständigen für Sicherheitsvorfälle als Warnungen. | Hunting nach Bedrohungen mit Microsoft Sentinel |

| Notebooks | Microsoft Sentinel unterstützt Jupyter Notebooks in Azure Machine Learning-Arbeitsbereichen, z. B. umfassende Bibliotheken für maschinelles Lernen, Visualisierung und Datenanalyse. Verwenden Sie Notebooks in Microsoft Sentinel, um die Möglichkeiten zu erweitern, die Ihnen für Microsoft Sentinel-Daten zur Verfügung stehen. Beispiel: – Führen Sie Analysen durch, die nicht in Microsoft Sentinel integriert sind, z. B. einige Python-Features für maschinelles Lernen. – Erstellen Sie Datenvisualisierungen, die nicht in Microsoft Sentinel integriert sind, z. B. benutzerdefinierte Zeitachsen und Prozessstrukturen. – Integrieren Sie Datenquellen, die sich außerhalb von Microsoft Sentinel befinden, z. B. ein lokales Dataset. |

Jupyter-Notizbücher mit Microsoft Sentinel-Suchfunktionen |

Schnelles Reagieren auf Incidents

Automatisieren Sie häufige Aufgaben, und vereinfachen Sie die Sicherheitsorchestrierung mit Playbooks, die in Azure-Dienste und Ihre vorhandenen Tools integriert werden können. Die Automatisierung und Orchestrierung von Microsoft Sentinel verfügt über eine hochgradig erweiterbare Architektur, die eine skalierbare Automatisierung zur Berücksichtigung neuer Technologien und Bedrohungen ermöglicht.

Playbooks in Microsoft Sentinel basieren auf Workflows, die in Azure Logic Apps erstellt wurden. Wenn Sie beispielsweise das ServiceNow-Ticketsystem verwenden, verwenden Sie Azure Logic Apps, um Ihre Workflows zu automatisieren und bei jeder Generierung bestimmter Warnungen oder Incidents ein Ticket in ServiceNow zu öffnen.

In dieser Tabelle werden die wichtigsten Funktionen in Microsoft Sentinel für die Reaktion auf Bedrohungen hervorgehoben.

| Funktion | BESCHREIBUNG | Erste Schritte |

|---|---|---|

| Automatisierungsregeln | Verwalten Sie die Automatisierung der Behandlung von Incidents in Microsoft Sentinel zentral, indem Sie eine kleine Gruppe von Regeln definieren und koordinieren, die unterschiedliche Szenarien abdecken. | Automatisieren der Reaktion auf Bedrohungen in Microsoft Sentinel mit Automatisierungsregeln |

| Spielbücher | Automatisieren und koordinieren Sie Ihre Bedrohungsreaktion mithilfe von Playbooks, bei denen es sich um eine Sammlung von Wartungsaktionen handelt. Führen Sie ein Playbook bei Bedarf oder automatisch als Reaktion auf bestimmte Warnungen oder Incidents aus, wenn sie durch eine Automatisierungsregel ausgelöst werden. Um Playbooks mit Azure Logic Apps zu erstellen, wählen Sie aus einem sich ständig vergrößernden Katalog mit Connectors für verschiedene Dienste und Systeme wie ServiceNow, Jira und weitere aus. Mit diesen Connectors können Sie eine beliebige benutzerdefinierte Logik in Ihrem Workflow anwenden. |

Automatisieren der Bedrohungsabwehr mit Playbooks in Microsoft Sentinel Liste aller Logic Apps-Connectors |

Microsoft Sentinel im Azure-Portal zur Einstellungsterminübersicht

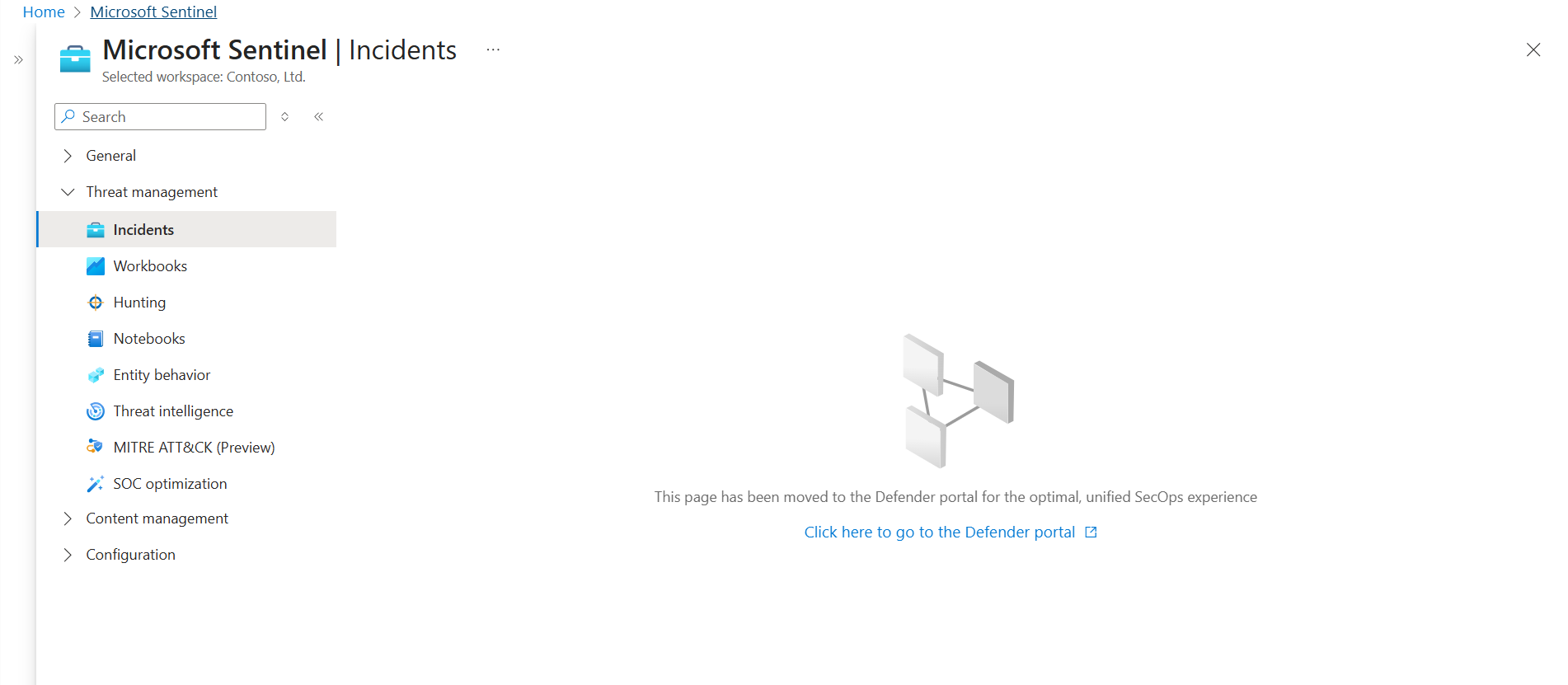

Microsoft Sentinel ist allgemein im Microsoft Defender-Portal verfügbar, auch für Kunden ohne Microsoft Defender XDR oder E5-Lizenz. Dies bedeutet, dass Sie Microsoft Sentinel im Defender-Portal auch dann verwenden können, wenn Sie keine anderen Microsoft Defender-Dienste verwenden.

Nach dem 31. März 2027 wird Microsoft Sentinel nicht mehr im Azure-Portal unterstützt und ist nur im Microsoft Defender-Portal verfügbar.

Wenn Sie derzeit Microsoft Sentinel im Azure-Portal verwenden, empfehlen wir Ihnen, den Übergang zum Defender-Portal jetzt zu planen, um einen reibungslosen Übergang zu gewährleisten und die von Microsoft Defender angebotenen einheitlichen Sicherheitsvorgänge in vollem Umfang zu nutzen.

Weitere Informationen finden Sie unter:

- Microsoft Sentinel im Microsoft Defender-Portal

- Übertragen Ihrer Microsoft Sentinel-Umgebung auf das Defender-Portal

- Planen des Wechsels zum Microsoft Defender-Portal für alle Microsoft Sentinel Kunden (Blog)

Änderungen für neue Kunden ab Juli 2025

Im Interesse der in diesem Abschnitt beschriebenen Änderungen sind neue Microsoft Sentinel-Kunden Kunden, die den ersten Arbeitsbereich in ihrem Mandanten in Microsoft Sentinel integrieren.

Ab Juli 2025 haben solche neuen Kunden, die auch über die Berechtigungen eines Abonnementbesitzers oder eines Benutzerzugriffsadministrators verfügen und keine azure Lighthouse-delegierten Benutzer sind, ihre Arbeitsbereiche automatisch zusammen mit dem Onboarding in Microsoft Sentinel in das Defender-Portal integriert.

Benutzenden solcher Arbeitsbereiche, die auch keine von Azure Lighthouse delegierten Benutzenden sind, werden im Azure-Portal Links für Microsoft Sentinel angezeigt, die sie zum Defender-Portal umleiten.

Beispiel:

Diese Benutzenden verwenden Microsoft Sentinel nur im Defender-Portal.

Neue Kunden, die nicht über die erforderlichen Berechtigungen verfügen, werden nicht automatisch in das Defender-Portal integriert, aber ihnen werden im Azure-Portal weiterhin Umleitungslinks zusammen mit Aufforderungen angezeigt, Benutzende mit den relevanten Berechtigungen manuell in das Defender-Portal zu integrieren.

In dieser Tabelle sind die folgenden Erfahrungen zusammengefasst:

| Kundentyp | Erfahrung |

|---|---|

| Bestandskunden, die neue Arbeitsbereiche in einem Mandanten erstellen, in dem bereits ein Arbeitsbereich für Microsoft Sentinel aktiviert wurde | Arbeitsbereiche werden nicht automatisch integriert, und Benutzer sehen keine Umleitungslinks. |

| Delegierte Azure Lighthouse-Benutzer, die neue Arbeitsbereiche in einem beliebigen Mandanten erstellen | Arbeitsbereiche werden nicht automatisch integriert, und Benutzer sehen keine Umleitungslinks. |

| Neue Kunden integrieren den ersten Arbeitsbereich ihres Mandanten in Microsoft Sentinel. |

-

Benutzer, die über die erforderlichen Berechtigungen verfügen, haben ihren Arbeitsbereich automatisch integriert. Andere Benutzer solcher Arbeitsbereiche sehen Umleitungslinks im Azure-Portal. - Benutzer, die nicht über die erforderlichen Berechtigungen verfügen, verfügen nicht über das automatische Onboarding ihres Arbeitsbereichs. Alle Benutzer solcher Arbeitsbereiche sehen Umleitungslinks im Azure-Portal, und ein Benutzer mit den erforderlichen Berechtigungen muss den Arbeitsbereich in das Defender-Portal integrieren. |