Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

SaaS-Apps spielen eine Schlüsselrolle, wenn es darum geht, sicherzustellen, dass Ihre Anwendungen und Ressourcen für jedes Gerät mit Internetverbindung verfügbar und zugänglich sind. Einige Apps können jedoch ein Sicherheitsrisiko darstellen, das Ihrer Organisation erheblichen Schaden zufügen kann, wenn sie nicht entdeckt und verwaltet werden. Sie müssen einen Überblick über die in Ihrer Organisation verwendeten Apps haben, damit Sie Ihre vertraulichen Daten und Ressourcen schützen können.

Mit Microsoft Defender für Cloud Apps behalten Sie die Kontrolle durch umfassende Transparenz, Prüfung und detaillierte Kontrolle Ihrer vertraulichen Daten. Defender for Cloud Apps verfügt über Tools, mit denen Sie Schatten-IT aufdecken und Risiken bewerten können, und die Sie gleichzeitig in die Lage versetzen, Richtlinien zu erzwingen und App-Aktivitäten zu untersuchen. Dieser Dienst hilft Ihnen dabei, den Zugriff in Echtzeit zu steuern und Bedrohungen abzuwehren, damit Ihr Unternehmen sicherer auf die Cloud umsteigen kann.

Dieser Artikel enthält einen Leitfaden zu Folgendem:

- Cloud-Apps entdecken

- Sanktionierung von Cloud-Apps

- Konfigurieren der App-Steuerung für bedingten Zugriff

- Verwenden von App-Konnektoren

- Sitzungssteuerung anwenden

Wenn Sie Defender for Cloud Apps noch nicht eingerichtet haben, lesen Sie Evaluieren von Microsoft Defender for Cloud Apps.

Cloud-Apps entdecken

Ohne Einblick in die in Ihrer Organisation verwendeten Apps können Sie nicht ordnungsgemäß verwalten und steuern, wie Benutzer und Benutzerinnen die Apps einsetzen und wie die Apps auf vertrauliche Daten und Ressourcen zugreifen.

Defender for Cloud Apps verfügt über eine Funktion namens Cloud Discovery, die Ihre Datenverkehrsprotokolle anhand des Microsoft Defender for Cloud Apps-Katalogs mit über 31.000 Cloud-Apps analysiert. Die Apps werden auf der Grundlage von mehr als 90 Risikofaktoren eingestuft und bewertet und bieten Ihnen einen kontinuierlichen Einblick in die Nutzung von Cloud-Apps, Schatten-IT und das Risiko, das von unbekannten und nicht verwalteten Apps ausgeht.

Das folgende Diagramm zeigt die Komponenten von Cloud App Discovery sowie die beiden Methoden zum Überwachen des Netzwerkdatenverkehrs und zum Ermitteln von Cloud-Apps, die in Ihrer Organisation verwendet werden.

In diesem Diagramm:

- Methode 1: Cloud App Discovery lässt sich in Microsoft Defender for Endpoint integrieren, sodass gemeldet wird, wenn IT-verwaltete Windows 10- und Windows 11-Geräte auf Cloud-Apps und -Dienste zugreifen.

- Methode 2: Um alle mit einem Netzwerk verbundenen Geräte abzudecken, sammelt ein Defender for Cloud Apps-Protokollsammler, der auf Firewalls und Proxys installiert ist, Daten von Endpunkten und sendet diese zur Analyse an Defender for Cloud Apps.

Verwenden Sie die folgende Anleitung, um die integrierten Funktionen in Defender für Cloud Apps zu nutzen, um Apps in Ihrer Organisation zu erkennen:

Sanktionieren Ihrer Apps

Nachdem Sie die Liste der in Ihrer Umgebung ermittelten Apps überprüft haben, können Sie Ihre Umgebung schützen, indem Sie sichere Apps (genehmigt) genehmigen oder unerwünschte Apps verbieten (nicht genehmigt).

Weitere Informationen finden Sie unter Sanktionieren/nicht sanktionieren einer App.

Konfigurieren Sie die App-Steuerung für bedingten Zugriff, um Apps zu schützen

Mithilfe von Richtlinien für bedingten Zugriff können Sie bestimmten Anwendungen, Aktionen oder Authentifizierungsbedingungen Steuerelemente und Anforderungen zuweisen. Sie können definieren, welche Benutzer und Benutzerinnen oder Benutzergruppen auf Cloud-Apps zugreifen können, auf welche Cloud-Apps sie zugreifen können und von welchen Standorten und Netzwerken der Zugriff erfolgen muss. Weitere Informationen finden Sie in Schritt 1 dieser Lösung.

In Verbindung mit Richtlinien für bedingten Zugriff können Sie die Sicherheit Ihrer Cloud-Apps weiter erhöhen, indem Sie Zugriffs- und Sitzungssteuerungen mithilfe der App-Steuerung für bedingten Zugriff anwenden. Mit der App-Steuerung für bedingten Zugriff in Defender for Cloud Apps werden der Benutzerzugriff und die Sitzungen auf Grundlage von Zugriffs- und Sitzungsrichtlinien in Echtzeit überwacht und gesteuert. Mit Zugriffs- und Sitzungsrichtlinien, die mit dem Defender for Cloud Apps-Portal konfiguriert werden, können Sie Filter weiter verfeinern und Aktionen festlegen, die Benutzer und Benutzerinnen ausführen können.

Microsoft Defender for Cloud Apps ist nativ in Microsoft Entra integriert. Wenn Sie eine Richtlinie in Microsoft Entra für das Verwenden der App-Steuerung für bedingten Zugriff konfigurieren, wird der Cloud-App-Datenverkehr über Defender for Cloud Apps als Proxy weitergeleitet, sodass Defender for Cloud Apps diesen überwachen und Sitzungssteuerungen anwenden kann.

Das folgende Diagramm zeigt, wie Cloud-App-Datenverkehr über Microsoft Entra und Defender for Cloud Apps weitergeleitet wird.

In diesem Diagramm:

- Microsoft Entra verfügt über eine Richtlinie für die App-Steuerung für bedingten Zugriff für den Datenverkehr der angegebenen und integrierten SaaS-Apps. Microsoft Entra ID leitet dann den Sitzungsdatenverkehr über Defender for Cloud Apps (als Proxy) weiter.

- Defender for Cloud Apps überwacht diesen Datenverkehr und wendet Sitzungssteuerungsrichtlinien an.

Der bedingte Zugriff bestimmt die Anforderungen, die erfüllt werden müssen, bevor ein Benutzer oder eine Benutzerin auf eine App zugreifen kann. Die App-Kontrolle für bedingten Zugriff bestimmt, auf welche Apps ein Benutzer zugreifen kann und welche Aktionen ein Benutzer während einer Sitzung ausführen kann, nachdem ihm der Zugriff gewährt wurde.

Weitere Informationen finden Sie unter:

- Schützen von Apps mit der App-Steuerung für bedingten Zugriff von Microsoft Defender for Cloud Apps

- Integration von Microsoft Entra ID mit Conditional Access App Control

Verwenden von App-Konnektoren

App-Connectors nutzen die APIs von App-Anbietern, um Defender for Cloud Apps eine bessere Sichtbarkeit und Steuerung über die in Ihrem Unternehmen verwendeten Apps zu bieten. Abhängig von der App, mit der Sie eine Verbindung herstellen, ermöglichen App-Verbindungen Folgendes:

- Kontoinformationen: Einblick in Benutzer, Konten, Profilinformationen, Status (gesperrt, aktiv, deaktiviert), Gruppen und Berechtigungen.

- Überwachungspfad: Einblick in Benutzeraktivitäten, Administratoraktivitäten und Anmeldeaktivitäten

- Kontogovernance: Möglichkeit zum Sperren von Benutzerkonten, Widerrufen von Kennwörtern und andere Fähigkeiten

- App-Berechtigungen: Einblick in ausgestellte Token und deren Berechtigungen.

- App-Berechtigungsgovernance: Möglichkeit zum Entfernen von Token.

- Datenscan: Scannen von unstrukturierten Daten mit zwei Prozessen in regelmäßigen Abständen (alle 12 Stunden) und in Echtzeit (wird jedes Mal ausgelöst, wenn eine Änderung erkannt wird)

- Datengovernance: Fähigkeit, Dateien zu isolieren (einschließlich Dateien im Papierkorb) und zu überschreiben

Weitere Informationen finden Sie unter Apps verbinden.

Defender for Cloud Apps bietet End-to-End-Schutz für verbundene Apps mit Cloud-zu-Cloud-Integration, API-Connectors und Echtzeitzugriffs- und Sitzungssteuerungen, die bedingte App-Zugriffssteuerungen nutzen.

Sitzungssteuerung anwenden

Mit Sitzungssteuerungen können Sie Parameter darauf anwenden, wie Cloud-Apps von Ihrer Organisation verwendet werden. Wenn Ihre Organisation beispielsweise Salesforce verwendet, können Sie eine Sitzungsrichtlinie konfigurieren, die nur registrierten und verwalteten Geräten Zugriff auf die Salesforce-Daten Ihrer Organisation gewährt. Ein einfacheres Beispiel wäre die Konfiguration einer Richtlinie zur Überwachung des Datenverkehrs von nicht verwalteten Geräten, sodass Sie das Risiko dieses Datenverkehrs analysieren können, bevor Sie strengere Richtlinien anwenden.

Die Dokumentation zu Defender for Cloud Apps enthält die folgende Tutorialreihe, die Ihnen helfen, Risiken zu erkennen und Ihre Umgebung zu schützen:

- Detect suspicious user activity

- Tutorial: Untersuchen riskanter Benutzer

- Tutorial: Untersuchen von OAuth-Risiko-Apps

- Vertrauliche Informationen erkennen und schützen

- Schützen Sie jede App in Ihrer Organisation in Echtzeit

- Blockieren von Downloads vertraulicher Informationen

- Schützen Sie Ihre Dateien mit der Administratorquarantäne

- Erfordern Sie bei riskanten Aktionen eine verstärkte Authentifizierung

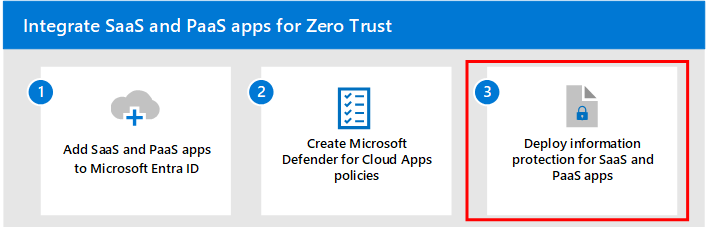

Nächster Schritt

Fahren Sie mit Schritt 3 fort, um Informationsschutz für SaaS-Apps bereitzustellen.