Zero Trust-Abbildungen für IT-Architekten und -Implementierer

Diese Poster und technischen Diagramme enthalten Informationen zu Bereitstellungs- und Implementierungsschritten, um die Prinzipien von Zero Trust auf Microsoft-Clouddienste anzuwenden, einschließlich Microsoft 365 und Microsoft Azure.

Zero Trust ist ein neues Sicherheitsmodell, bei dem standardmäßig von einer Sicherheitsverletzung ausgegangen und jede Anforderung so überprüft wird, als stamme sie von einem nicht kontrollierten Netzwerk. Unabhängig vom Ursprung der Anforderung oder der Ressource, auf die zugegriffen wird, lehrt uns das Zero Trust-Modell: nie vertrauen, immer prüfen.

Als IT-Architekt oder -Implementierer können Sie diese Ressourcen für Bereitstellungsschritte, Referenzarchitekturen und logische Architekturen verwenden, um Zero Trust-Prinzipien schneller auf Ihre vorhandene Umgebung anzuwenden:

Sie können diese Abbildungen im folgenden Format herunterladen:

- Eine PDF-Datei zum einfacheren Anzeigen, Links zu Artikeln und zum Drucken für Ihre IT-Abteilung.

- Falls verfügbar, eine Microsoft Visio-Datei zum Ändern der Abbildungen zur eigenen Verwendung.

- Falls verfügbar, eine Microsoft PowerPoint-Datei für Präsentationen und zum Ändern der Folien zur eigenen Verwendung.

Um denselben Satz von Symbolen und Vorlagen in den Visio- oder PowerPoint-Dateien zu verwenden, rufen Sie die Downloads unter Microsoft 365-Architekturvorlagen und -symbole ab.

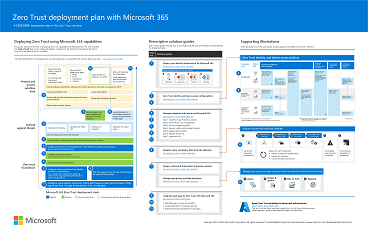

Zero Trust für Microsoft 365

Diese Abbildung enthält einen Bereitstellungsplan für die Anwendung von Zero Trust-Prinzipien auf Microsoft 365.

| Element | Beschreibung |

|---|---|

PDF | Visio Aktualisiert im März 2024 |

Verwenden Sie diese Abbildung zusammen mit diesem Artikel: Microsoft 365 Zero Trust-Bereitstellungsplan Verwandte Lösungshandbücher

|

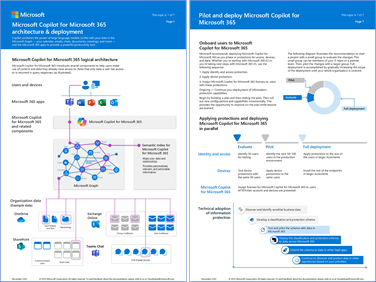

Zero Trust für Microsoft Copilot für Microsoft 365

Die Einführung von Microsoft Copilot für Microsoft 365 ist ein großer Anreiz für Ihre Organisation, in Zero Trust zu investieren. In diesem Abbildungssatz werden neue logische Architekturkomponenten für Copilot vorgestellt. Er enthält außerdem Sicherheits- und Bereitstellungsempfehlungen für die Vorbereitung Ihrer Umgebung für Copilot. Diese Empfehlungen richten sich an Zero Trust-Empfehlungen aus und helfen Ihnen, Ihre Journey zu beginnen, auch wenn Ihre Lizenzen Microsoft 365 E3-Lizenzen sind.

| Element | Beschreibung |

|---|---|

PDF | Visio Aktualisiert im November 2023 |

Copilot kombiniert die Leistungsfähigkeit großer Sprachmodelle (LLMs) mit Ihren Daten in Microsoft Graph – Ihrem Kalender, E-Mails, Chats, Dokumenten, Besprechungen und mehr – und den Microsoft 365-Apps, um ein leistungsfähiges Produktivitätstool bereitzustellen. Diese Reihe von Abbildungen bietet einen Einblick in neue logische Architekturkomponenten. Sie enthält Empfehlungen für die Vorbereitung Ihrer Umgebung für Copilot mit Sicherheit und Informationsschutz beim Zuweisen von Lizenzen. |

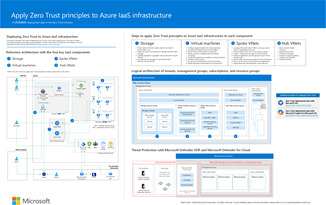

Poster "Zero Trust auf Azure IaaS-Komponenten anwenden"

Dieses Poster bietet auf einer Seite eine Übersicht über die Komponenten von Azure IaaS als Referenz- und logische Architekturen sowie die Schritte, um sicherzustellen, dass diese Komponenten den „Niemals vertrauen, immer überprüfen“-Prinzipien des Zero-Trust-Modells angewandt werden.

| Element | Beschreibung |

|---|---|

PDF | Visio Aktualisiert: Juni 2024 |

Verwenden Sie dieses Poster zusammen mit diesem Artikel: Anwenden von Zero Trust-Prinzipien auf die Azure IaaS-Übersicht Verwandte Lösungsleitfäden |

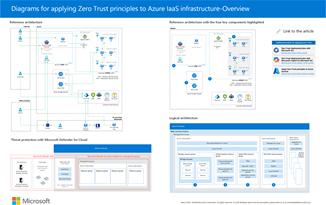

Diagramme zum Anwenden von Zero Trust auf Azure IaaS-Komponenten

Sie können auch die technischen Diagramme herunterladen, die in der Zero Trust für Azure IaaS-Reihe von Artikeln verwendet werden, um die Illustrationen einfacher anzuzeigen oder sie für Ihre eigene Verwendung zu ändern.

| Artikel | Beschreibung |

|---|---|

PDF | Visio Aktualisiert: Juni 2024 |

Verwenden Sie diese Diagramme zusammen mit den Artikeln, die hier beginnen: Zero Trust-Prinzipien auf Azure IaaS anwenden – Übersicht. Verwandte Lösungsleitfäden |

Zero Trust für virtuelle Azure WAN – Diagramme

Diese Diagramme zeigen die Referenz- und logischen Architekturen für das Anwenden von Zero Trust auf Azure Virtual WAN als einfachere Möglichkeit zum Anzeigen der Abbildungen im Artikel oder zum Ändern der Abbildungen zur eigenen Verwendung.

| Element | Beschreibung |

|---|---|

PDF | Visio Aktualisiert im März 2024 |

Verwenden Sie diese Abbildung zusammen mit diesem Artikel: Anwenden von Zero Trust-Prinzipien auf Azure Virtual WAN |

Zero Trust für Azure Virtual Desktop-Diagramme

Diese Diagramme zeigen die Referenzarchitekturen und logischen Architekturen für das Anwenden des Zero Trust-Modells auf Azure Virtual Desktop als einfachere Möglichkeit zum Anzeigen der Abbildungen im Artikel oder deren Änderung für Ihre eigene Verwendung.

| Artikel | Beschreibung |

|---|---|

PDF | Visio Aktualisiert im März 2024 |

Verwenden Sie diese Abbildung zusammen mit dem Artikel Anwenden von Zero Trust-Prinzipien auf eine Azure Virtual Desktop-Bereitstellung. |

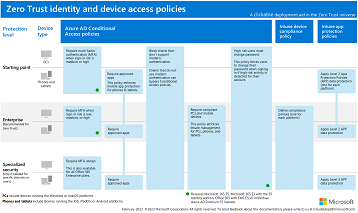

Zero Trust-Identitäts- und Gerätezugriffsrichtlinien

Diese Abbildung zeigt die Zero Trust-Zugriffsrichtlinien für Identitäten und Geräte für drei Schutzebenen: Ausgangspunkt, Enterprise und spezialisierte Sicherheit.

| Artikel | Beschreibung |

|---|---|

Aktualisiert im März 2024 |

Verwenden Sie diese Abbildung zusammen mit diesem Artikel: Empfohlene Identitäts- und Gerätezugriffskonfigurationen Verwandte Lösungshandbücher

|

Häufig verwendete Angriffsmethoden und Informationen zu Microsoft-Funktionen für Zero Trust zum Schützen Ihrer Organisation

Hier erfahren Sie mehr über die am häufigsten verwendeten Cyberangriffe und wie Microsoft-Funktionen für Zero Trust Ihre Organisation in jeder Phase eines Angriffs unterstützen können. Verwenden Sie außerdem eine Tabelle, um schnell eine Verknüpfung mit der Zero Trust-Dokumentation für häufig verwendete Angriffsmethoden basierend auf Technologiepfeilern wie Identitäten oder Daten zu erstellen.

| Artikel | Beschreibung |

|---|---|

PDF | Visio Aktualisiert im Februar 2024 |

Verwenden Sie diese Abbildung zusammen mit dem Artikel Zero Trust-Bereitstellung für Technologiepfeiler. |

Zusätzliche Microsoft-Sicherheitsposter und -Abbildungen

Siehe diese zusätzlichen Microsoft-Sicherheitsposter und -Abbildungen:

Eine Übersicht über die drei Phasen als Schutzebenen vor Ransomware-Angreifern: PDF. Verwenden Sie dieses Poster zusammen mit diesem Artikel: Was ist Ransomware?

Eine Übersicht über die Reaktion des SecOps-Teams von Microsoft auf Vorfälle, um derzeit aktive Angriffe zu entschärfen: PDF

Die Präsentation „Bewährte Sicherheitsmethoden“: PDF | PowerPoint

Top 10 Best Practices für Azure Security: PDF | PowerPoint

Workflows zu Playbooks für die Reaktion auf Vorfälle durch Phishing, Kennwortspray und Zuweisung der App-Einwilligung: PDF | Visio

Nächste Schritte

Lesen Sie weitere Zero Trust-Inhalte basierend auf der Dokumentation oder den Rollen in Ihrer Organisation.

Dokumentationssatz

In der folgenden Tabelle finden Sie die besten Zero Trust-Dokumentationssätze für Ihre Anforderungen.

| Dokumentationssatz | Hilfsfunktion | Rollen |

|---|---|---|

| Adoption Framework für detaillierte Anleitungen für wichtige Geschäftslösungen und -ergebnisse | Anwenden von Zero Trust-Schutzmechanismen aus der C-Suite auf die IT-Implementierung | Sicherheitsarchitekt*innen, IT-Teams und Projektmanager*innen |

| Konzepte und Bereitstellungsziele für einen allgemeinen Bereitstellungsleitfaden für Technologiebereiche | Anwenden von Zero Trust-Schutzmechanismen für Technologiebereiche | IT-Teams und Sicherheitsmitarbeiter*innen |

| Zero Trust für kleine Unternehmen | Anwenden von Zero Trust-Prinzipien auf kleine Unternehmenskund:innen | Kund:innen und Partner:innen, die Microsoft 365 für Unternehmen nutzen |

| Schneller Zero Trust-Modernisierungsplan (Rapid Modernization Plan, RaMP) für Anleitungen und Checklisten in der Projektverwaltung für schnelle Fortschritte | Schnelle Implementierung von wichtigen Zero Trust-Schutzschichten | Sicherheitsarchitekt*innen und IT-Implementierer*innen |

| Zero Trust-Bereitstellungsplan mit Microsoft 365 für einen detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero Trust-Schutzmechanismen auf Ihren Microsoft 365-Mandanten | IT-Teams und Sicherheitsmitarbeiter*innen |

| Zero Trust für Microsoft-Copilots für einen schrittweisen und detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero-Trust-Schutz auf Microsoft-Copilots | IT-Teams und Sicherheitsmitarbeiter*innen |

| Zero Trust-Modell für Azure-Dienste für einen detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero Trust-Schutzmechanismen auf Azure-Workloads und -Dienste | IT-Teams und Sicherheitsmitarbeiter*innen |

| Integration von Zero Trust-Schutzmechanismen in Partnerlösungen für Entwurfsanleitungen für Technologiebereiche und Spezialisierungen | Anwenden von Zero Trust-Schutzmechanismen auf Microsoft-Cloudlösungen von Partnerunternehmen | Entwickler*innen in Partnerunternehmen, IT-Teams und Sicherheitsmitarbeiter*innen |

| Verwenden von Zero Trust-Prinzipien für den Anwendungsentwicklungsleitfaden und Best Practices | Anwenden von Zero Trust-Schutzmechanismen auf Ihre Anwendung | Anwendungsentwickler |

Ihre Rolle

In der folgenden Tabelle finden Sie die besten Dokumentationssätze für Ihre Rolle in Ihrer Organisation.

| Rolle | Dokumentationssatz | Hilfsfunktion |

|---|---|---|

| Sicherheitsarchitekt*in IT-Projektmanager*in Verantwortlicher für die IT-Implementierung |

Adoption Framework für detaillierte Anleitungen für wichtige Geschäftslösungen und -ergebnisse | Anwenden von Zero Trust-Schutzmechanismen aus der C-Suite auf die IT-Implementierung |

| Mitglied eines IT-Teams oder Sicherheitsteams | Konzepte und Bereitstellungsziele für einen allgemeinen Bereitstellungsleitfaden für Technologiebereiche | Anwenden von Zero Trust-Schutzmechanismen für Technologiebereiche |

| Kund:in oder Partner:in von Microsoft 365 für Unternehmen | Zero Trust für kleine Unternehmen | Anwenden von Zero Trust-Prinzipien auf kleine Unternehmenskund:innen |

| Sicherheitsarchitekt*in Verantwortlicher für die IT-Implementierung |

Schneller Zero Trust-Modernisierungsplan (Rapid Modernization Plan, RaMP) für Anleitungen und Prüflisten in der Projektverwaltung für schnelle Erfolge | Schnelle Implementierung von wichtigen Zero Trust-Schutzschichten |

| Mitglied eines IT-Teams oder Sicherheitsteams für Microsoft 365 | Zero Trust-Bereitstellungsplan mit Microsoft 365 für einen detaillierten Entwurfs- und Bereitstellungsleitfaden für Microsoft 365 | Anwenden von Zero Trust-Schutzmechanismen auf Ihren Microsoft 365-Mandanten |

| Mitglied eines IT-Teams oder Sicherheitsteams für Microsoft Copilot | Zero Trust für Microsoft-Copilots für einen schrittweisen und detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero-Trust-Schutz auf Microsoft-Copilots |

| Mitglied eines IT-Teams oder Sicherheitsteams für Azure-Dienste | Zero Trust-Modell für Azure-Dienste für einen detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero Trust-Schutzmechanismen auf Azure-Workloads und -Dienste |

| Entwickler*in in Partnerunternehmen oder Mitglied eines IT-Teams oder Sicherheitsteams | Integration von Zero Trust-Schutzmechanismen in Partnerlösungen für Entwurfsanleitungen für Technologiebereiche und Spezialisierungen | Anwenden von Zero Trust-Schutzmechanismen auf Microsoft-Cloudlösungen von Partnerunternehmen |

| Anwendungsentwickler | Verwenden von Zero Trust-Prinzipien für den Anwendungsentwicklungsleitfaden und Best Practices | Anwenden von Zero Trust-Schutzmechanismen auf Ihre Anwendung |