Wenden Sie Zero Trust-Prinzipien auf virtuelle Mascinen in Azure an

Hinweis

Bevorstehender Livestream Schließen Sie sich dem Azure FastTrack-Team an, welches diesen Artikel bespricht. 23. Oktober 2024 | 19:00–20:00 Uhr (UTC+02:00) Mitteleuropäische Zeit (Deutschland). Registrieren Sie sich hier.

Zusammenfassung: Um Zero Trust-Prinzipien auf Azure-VMs anzuwenden, müssen Sie die logische Isolierung mit dedizierten Ressourcengruppen konfigurieren, die rollenbasierte Zugriffssteuerung (Role Based Access Control, RBAC) anwenden, VM-Startkomponenten schützen, kundenseitig verwaltete Schlüssel und Mehrfachverschlüsselung aktivieren, installierte Anwendungen steuern, den sicheren Zugriff auf und die Wartung von VMs konfigurieren und die erweiterte Bedrohungserkennung und den Bedrohungsschutz aktivieren.

Dieser Artikel enthält Schritte zum Anwenden der Prinzipien von Zero Trust auf virtuelle Maschinen in Azure:

| Zero Trust-Prinzip | Definition | Erfüllt von |

|---|---|---|

| Explizit verifizieren | Authentifizieren und autorisieren Sie immer basierend auf allen verfügbaren Datenpunkten. | Verwenden Sie einen sicheren Zugang. |

| Geringstmögliche Zugriffsberechtigungen verwenden | Beschränken Sie den Benutzerzugriff mit Just-In-Time- und Just-Enough-Access (JIT/JEA), risikobasierten adaptiven Richtlinien und Datenschutz. | Nutzen Sie die rollenbasierte Zugriffskontrolle (RBAC) und steuern Sie die Anwendungen, die auf virtuellen Maschinen ausgeführt werden. |

| Von einer Sicherheitsverletzung ausgehen | Minimieren Sie Auswirkungsgrad und Segmentzugriff. Überprüfen Sie die End-to-End-Verschlüsselung, und verwenden Sie Analysen, um für Transparenz zu sorgen, die Bedrohungserkennung voranzutreiben und die Abwehr zu verbessern. | Isolieren Sie virtuelle Maschinen mit Ressourcengruppen, sichern Sie ihre Komponenten, verwenden Sie doppelte Verschlüsselung und ermöglichen Sie erweiterte Bedrohungserkennung und Schutz. |

Dieser Artikel ist Teil einer Reihe von Artikeln, die zeigen, wie die Prinzipien von Zero Trust in einer Umgebung in Azure angewendet werden, die ein virtuelles Spoke-Netzwerk (VNet) umfasst, das eine auf einer virtuellen Maschine basierende Arbeitslast hostet. Eine Übersicht finden Sie unter Zero Trust-Prinzipien auf die Azure-Infrastruktur anwenden.

Logische Architektur für virtuelle Maschinen

Zero-Trust-Prinzipien für virtuelle Maschinen werden in der gesamten logischen Architektur angewendet, von der Mandanten- und Verzeichnisebene bis hin zur Daten- und Anwendungsebene innerhalb jeder virtuellen Maschine.

Das folgende Diagramm zeigt die logischen Architekturkomponenten.

In diesem Diagramm:

- A ist eine Gruppe virtueller Maschinen, die innerhalb einer dedizierten Ressourcengruppe isoliert sind, die sich innerhalb eines Azure-Abonnements befindet.

- B ist die logische Architektur für eine einzelne virtuelle Maschine mit den folgenden Komponenten: Anwendungen, Betriebssystem, Festplatten, Bootloader, Betriebssystemkernel, Treiber und die Trusted Platform Module (TPM)-Komponente.

In diesem Artikel werden die Schritte zur Anwendung der Prinzipien von Zero Trust auf diese logische Architektur anhand dieser Schritte beschrieben.

| Schritt | Task | Anwendung von Zero Trust-Prinzipien |

|---|---|---|

| 1 | Konfigurieren Sie die logische Isolation, indem Sie virtuelle Maschinen in einer dedizierten Ressourcengruppe bereitstellen. | Von einer Sicherheitsverletzung ausgehen |

| 2 | Nutzen Sie die rollenbasierte Zugriffskontrolle (RBAC). | Explizit verifizieren Geringstmögliche Zugriffsberechtigungen verwenden |

| 3 | Sichern von Startkomponenten für virtuelle Computer, einschließlich Startladeprogramme, Betriebssystemkerne und Treiber. Schützen Sie Schlüssel, Zertifikate und Geheimnisse sicher im Trusted Platform Module (TPM). | Von einer Sicherheitsverletzung ausgehen |

| 4 | Aktivieren Sie vom Kunden verwaltete Schlüssel und doppelte Verschlüsselung. | Von einer Sicherheitsverletzung ausgehen |

| 5 | Steuern Sie die Anwendungen, die auf virtuellen Maschinen installiert sind. | Geringstmögliche Zugriffsberechtigungen verwenden |

| 6 | Konfigurieren Sie den sicheren Zugriff (in der Abbildung der logischen Architektur nicht dargestellt). | Explizit verifizieren Verwenden des Zugriffs mit den geringsten Rechten Von einer Sicherheitsverletzung ausgehen |

| 7 | Richten Sie eine sichere Wartung virtueller Maschinen ein (in der Abbildung der logischen Architektur nicht dargestellt). | Von einer Sicherheitsverletzung ausgehen |

| 8 | Aktivieren Sie die erweiterte Erkennung und den Schutz von Bedrohungen (in der Abbildung der logischen Architektur nicht dargestellt). | Von einer Sicherheitsverletzung ausgehen |

Schritt 1: Konfigurieren Sie die logische Isolation für virtuelle Maschinen

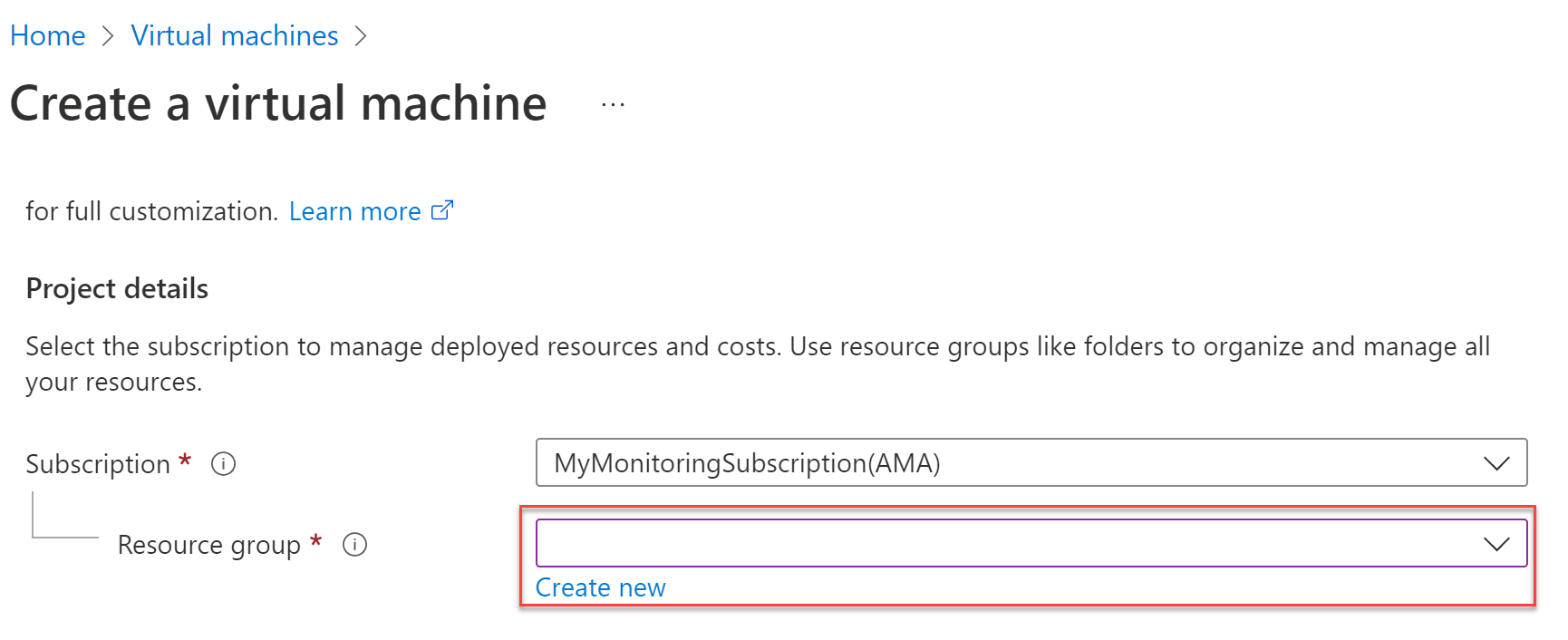

Beginnen Sie mit der Isolierung virtueller Maschinen innerhalb einer dedizierten Ressourcengruppe. Sie können virtuelle Maschinen je nach Zweck, Datenklassifizierung und Governance-Anforderungen, z. B. der Notwendigkeit, Berechtigungen und Überwachung zu steuern, in verschiedene Ressourcengruppen einteilen.

Durch die Verwendung dedizierter Ressourcengruppen können Sie Richtlinien und Berechtigungen festlegen, die für alle virtuellen Maschinen innerhalb der Ressourcengruppe gelten. Sie können dann rollenbasierte Zugriffssteuerung (RBAC) verwenden, um den geringsten privilegierten Zugriff auf die in der Ressourcengruppe enthaltenen Azure-Ressourcen zu schaffen.

Weitere Informationen zum Erstellen und Verwalten von Ressourcengruppen finden Sie unter Azure-Ressourcengruppen mithilfe des Azure-Portals verwalten.

Sie weisen eine virtuelle Maschine einer Ressourcengruppe zu, wenn Sie die virtuelle Maschine zum ersten Mal erstellen, wie hier gezeigt.

Schritt 2: Nutzen Sie die rollenbasierte Zugriffskontrolle (RBAC)

Zero Trust erfordert die Konfiguration des Zugriffs mit den geringsten Privilegien. Dazu müssen Sie den Benutzerzugriff mit Just-in-Time- und Just-Enough-Access (JIT/JEA) basierend auf ihrer Rolle, Arbeitslast und Datenklassifizierung einschränken.

Die folgenden integrierten Rollen werden üblicherweise für den Zugriff auf virtuelle Maschinen verwendet:

- Benutzeranmeldung für virtuelle Maschinen: Sehen Sie sich virtuelle Maschinen im Portal an und melden Sie sich als regulärer Benutzer an.

- Administratoranmeldung für virtuelle Maschinen: Sehen Sie sich virtuelle Maschinen im Portal an und melden Sie sich als Administrator bei virtuellen Maschinen an.

- Mitwirkender an virtuellen Maschinen: Erstellen und verwalten Sie virtuelle Maschinen, einschließlich Zurücksetzen des Root-Benutzerkennworts und verwalteter Festplatten. Gewährt keinen Zugriff auf das virtuelle Netzwerk (VNet) für die Verwaltung oder die Fähigkeit, den Ressourcen Berechtigungen zuzuweisen.

Um eine virtuelle Maschine einem VNet hinzuzufügen, können Sie die benutzerdefinierte Berechtigung Microsoft.Network/virtualNetworks/subnets/join/action verwenden, um eine benutzerdefinierte Rolle zu erstellen.

Wenn diese benutzerdefinierte Rolle mit der Richtlinie für verwaltete Identität und bedingten Zugriff verwendet wird, können Sie den Gerätestatus, die Datenklassifizierung, Anomalien, den Standort und die Identität verwenden, um die Multi-Faktor-Authentifizierung zu erzwingen und den Zugriff basierend auf einer überprüften Vertrauensstellung präzise zu erlauben.

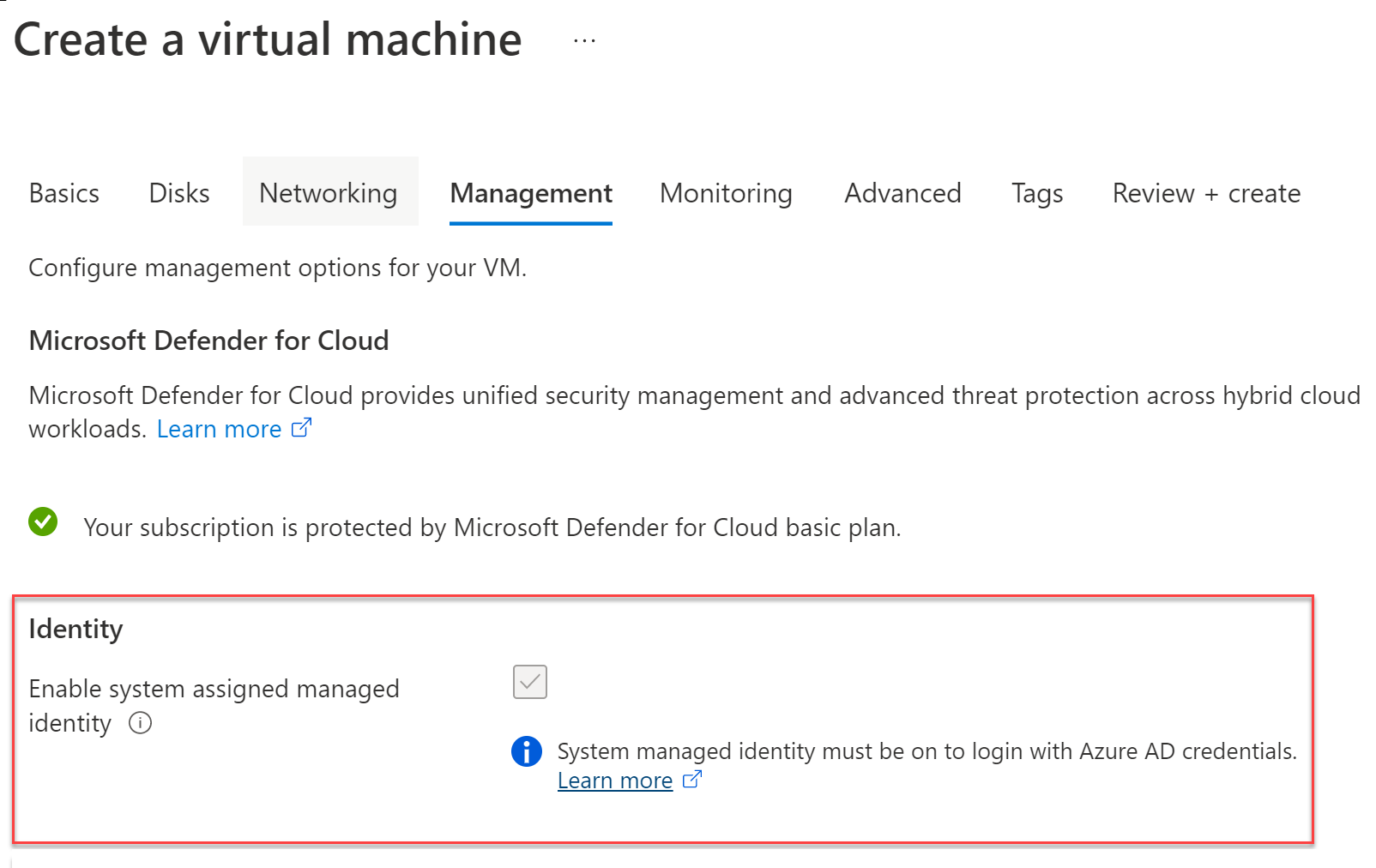

Um Ihren Kontrollbereich über das System hinaus zu erweitern und Ihrem Microsoft Entra ID-Mandanten mit Microsoft Intelligent Security Graph die Unterstützung des sicheren Zugriffs zu ermöglichen, wechseln Sie zum Blatt Verwaltung der VM, und aktivieren Sie die Option Systemseitig zugewiesene verwaltete Identität, wie hier gezeigt.

Hinweis

Diese Funktion ist nur für Azure Virtual Desktop, Windows Server 2019, Windows 10 und Linux Distros mit zertifikatbasiertem Zugriff verfügbar.

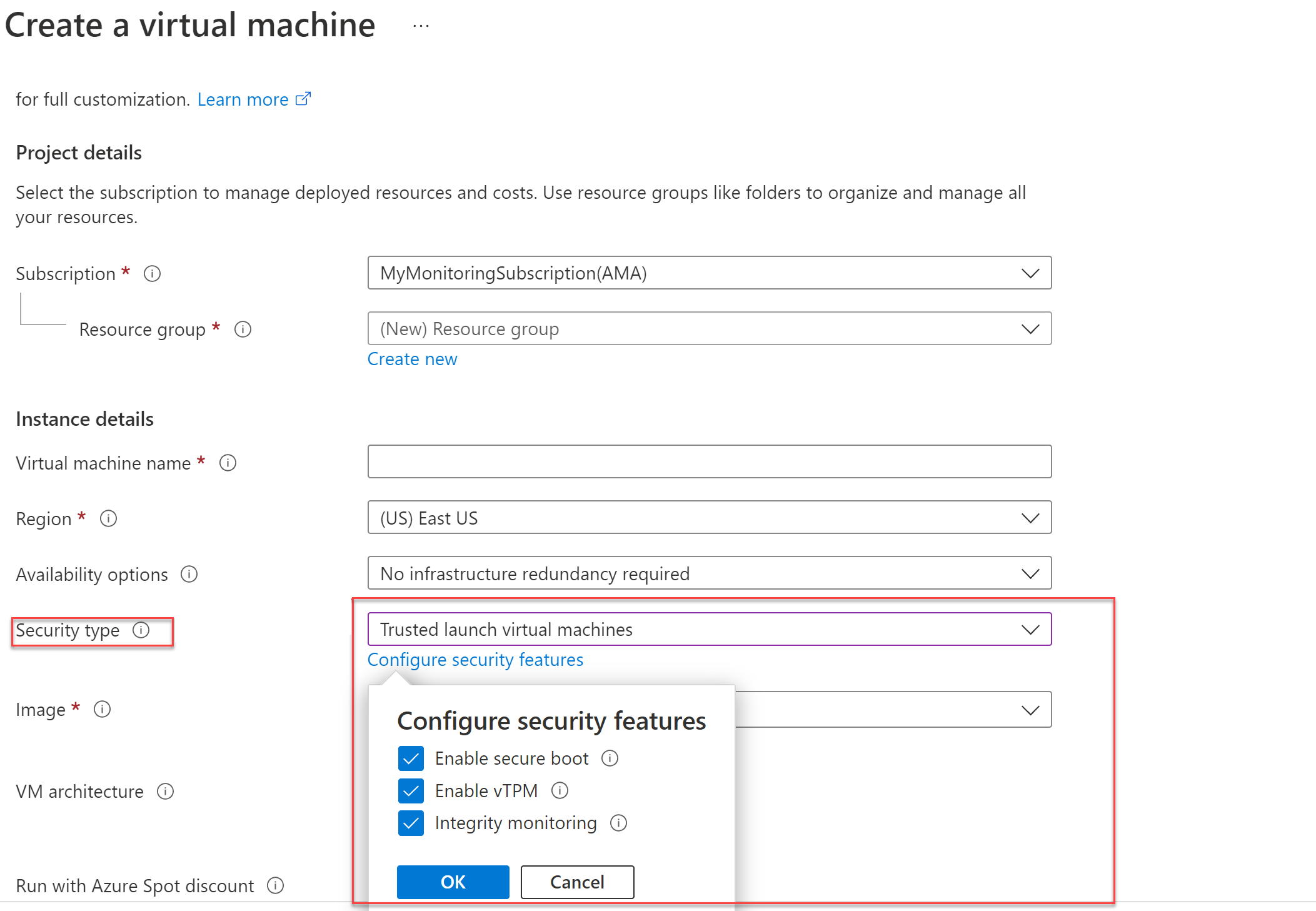

Schritt 3: Sichere Boot-Komponenten für virtuelle Maschinen

Führen Sie folgende Schritte aus:

- Stellen Sie beim Erstellen der virtuellen Maschine sicher, dass Sie die Sicherheit für die Startkomponenten konfigurieren. Durch die erweiterte Bereitstellung virtueller Maschinen können Sie den Sicherheitstyp auswählen und Sicherer Start und vTPM.

- Stellen Sie virtuelle Computer sicher mit überprüften Bootstrapladeprogrammen, Betriebssystemkernen und Treibern bereit, die von vertrauenswürdigen Herausgebern signiert sind, um einen „Stamm“ einzurichten. Wenn das Image nicht von einem vertrauenswürdigen Herausgeber signiert ist, wird der virtuelle Computer nicht gestartet.

- Schützen Sie Schlüssel, Zertifikate und Geheimnisse in den virtuellen Maschinen sicher in einem Trusted Platform Module.

- Gewinnen von Einblicken und Vertrauen in die Integrität der gesamten Startkette.

- Sicherstellen der Vertrauenswürdigkeit und Überprüfbarkeit von Workloads Das vTPM ermöglicht die Bescheinigung durch Messung der gesamten Boot-Kette Ihrer virtuellen Maschine (UEFI, Betriebssystem, System und Treiber).

Durch die erweiterte Bereitstellung virtueller Maschinen können Sie den Sicherheitstyp auswählen und bei der Erstellung sicheres Booten und vTPM verwenden, wie hier gezeigt.

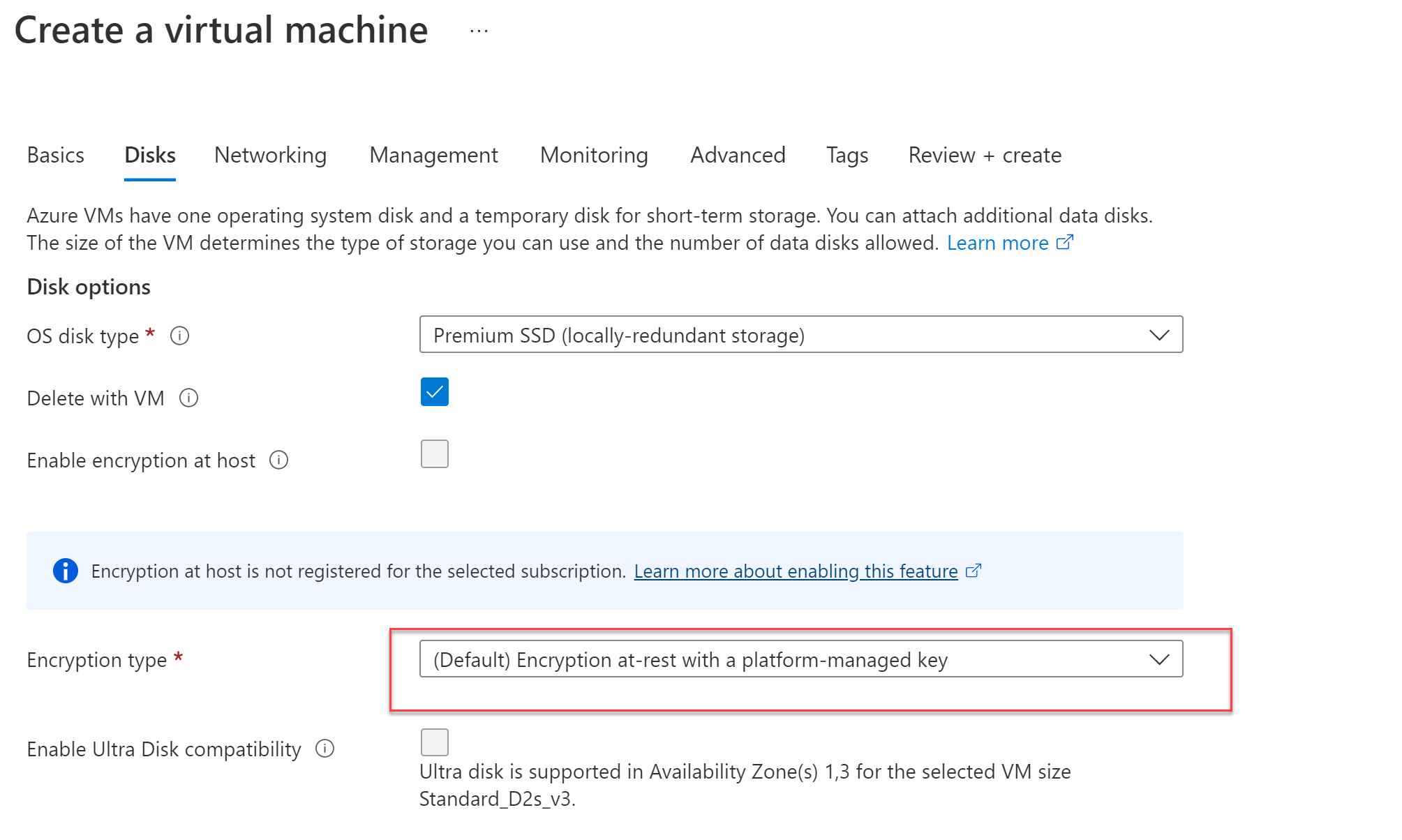

Schritt 4: Aktivieren Sie vom Kunden verwaltete Schlüssel und doppelte Verschlüsselung.

Durch die Verwendung von kundenseitig verwalteten Schlüsseln und der doppelten Verschlüsselung wird sichergestellt, dass ein exportierter Datenträger nicht lesbar oder funktionstüchtig ist. Indem Sie sicherstellen, dass die Schlüssel privat bleiben und die Festplatten doppelt verschlüsselt sind, schützen Sie sich vor Sicherheitsverletzungen, bei denen versucht wird, Festplatteninformationen zu extrahieren.

Informationen zum Konfigurieren eines vom Kunden verwalteten Verschlüsselungsschlüssels mit Azure Key Vault finden Sie unter Verwenden Sie das Azure-Portal, um serverseitige Verschlüsselung mit vom Kunden verwalteten Schlüsseln für verwaltete Datenträger zu aktivieren. Die Verwendung von Azure Key Vault ist mit zusätzlichen Kosten verbunden.

Aktivieren Sie die serverseitige Verschlüsselung von Azure Disk Storage für:

- FIPS 140-2-konforme transparente Verschlüsselung mit AES 256-Verschlüsselung.

- Größere Flexibilität bei der Verwaltung von Kontrollen.

- Hardware- (HSM) oder softwaredefinierte Verschlüsselung.

Aktivieren Sie die serverseitige Verschlüsselung auf dem Host für eine End-to-End-Verschlüsselung Ihrer virtuellen Maschinendaten.

Nach Abschluss dieser Verfahren verwenden Sie Ihren kundenseitig verwalteten Verschlüsselungsschlüssel, um die Datenträger auf Ihrem virtuellen Computer zu verschlüsseln.

Sie wählen den Verschlüsselungstyp auf der Festplatten-Blade für die Konfiguration der virtuellen Maschine aus. Wählen Sie für Verschlüsselungstyp Doppelte Verschlüsselung mit plattformverwalteten und vom Kunden verwalteten Schlüsseln aus, wie hier gezeigt.

Schritt 5: Steuern Sie die auf virtuellen Maschinen installierten Anwendungen

Es ist wichtig, die Anwendungen zu kontrollieren, die auf Ihren virtuellen Maschinen installiert sind:

- Browsererweiterungen (APIs) sind schwer zu sichern, was zur Bereitstellung bösartiger URLs führen kann.

- Nicht genehmigte Apps können nicht gepatcht werden, da sie Schatten-IT-Objekte sind (die IT-Teams sind nicht vorbereitet oder wissen nicht, dass diese installiert worden sind).

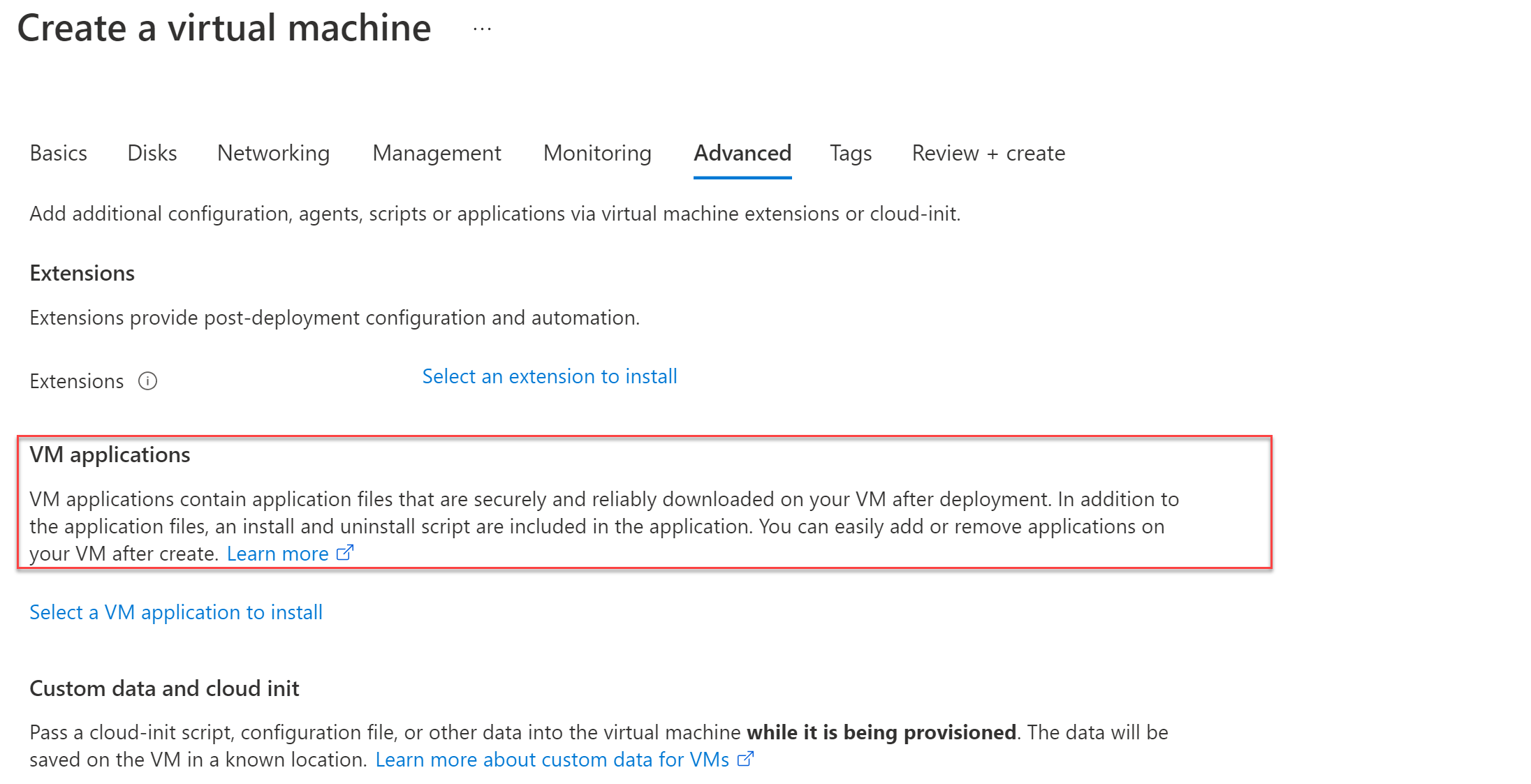

Mit der Funktion „Virtuelle Maschinenanwendungen“ können Sie die Anwendungen steuern, die auf virtuellen Maschinen installiert werden. Mit dieser Funktion wählen Sie aus, welche virtuellen Maschinenanwendungen installiert werden sollen. Diese Funktion nutzt die Azure Compute Gallery, um die Verwaltung von Anwendungen für virtuelle Maschinen zu vereinfachen. Bei Verwendung zusammen mit RBAC können Sie sicherstellen, dass den Benutzern nur vertrauenswürdige Anwendungen zur Verfügung stehen.

Sie wählen die virtuellen Maschinenanwendungen auf der Erweitert-Blade für die Konfiguration der virtuellen Maschine aus, wie hier gezeigt.

Schritt 6: Konfigurieren Sie den sicheren Zugriff

So konfigurieren Sie den sicheren Zugriff:

- Konfigurieren Sie eine sichere Kommunikation innerhalb der Azure-Umgebung zwischen Komponenten, die direkt auf virtuelle Maschinen zugreifen

- Einrichten der Multi-Faktor-Authentifizierung mit bedingtem Zugriff

- Verwenden Sie Privileged Access Workstations (PAWs)

In der Abbildung:

- Die Multi-Faktor-Authentifizierung mit bedingtem Zugriff wird in Microsoft Entra D und verwandten Portalen eingerichtet.

- Administratoren nutzen Privileged Access Workstations (PAWs), um direkt auf virtuelle Maschinen zuzugreifen.

Konfigurieren Sie sichere Kommunikation innerhalb der Azure-Umgebung für virtuelle Maschinen

Stellen Sie zunächst sicher, dass die Kommunikation zwischen den Komponenten in der Azure-Umgebung sicher ist.

In der Referenzarchitektur stellt Azure Bastion sichere Verbindungen zu virtuellen Maschinen bereit. Azure Bastion fungiert als RDP/SSH-Broker und interagiert nicht mit dem RDP-Protokoll Ihres physischen Systems. Dadurch können Sie auch die Anzahl der öffentlich zugänglichen IP-Adressen reduzieren.

Das folgende Diagramm zeigt die Komponenten der sicheren Kommunikation für virtuelle Maschinen.

Einrichten der Multi-Faktor-Authentifizierung mit bedingtem Zugriff

In Schritt 2: Nutzen Sie die rollenbasierte Zugriffskontrolle haben Sie die Microsoft Entra-Integration und die verwaltete Identität konfiguriert. Auf diese Weise können Sie die Multi-Faktor-Authentifizierung von Azure für Azure Virtual Desktop oder für Server mit Windows Server 2019 oder höher einrichten. Sie können sich auch mit Microsoft Entra-Anmeldeinformationen bei einer Linux-VM anmelden. Der zusätzliche Vorteil besteht darin, dass der Computer, der eine Verbindung mit der VM herstellt, ebenfalls bei Ihrem Microsoft Entra ID-Mandanten registriert werden muss, damit eine Verbindung hergestellt werden kann.

Verwenden Sie beim Konfigurieren der Multi-Faktor-Authentifizierung mit bedingtem Zugriff und zugehörigen Richtlinien die empfohlene Richtlinie für Zero Trust als Leitfaden. Dazu gehören Startpunkt-Richtlinien, die keine Geräteverwaltung erfordern. Im Idealfall werden die Geräte, die auf Ihre virtuellen Maschinen zugreifen, verwaltet und Sie können die Enterprise-Richtlinien implementieren, was für Zero Trust empfohlen wird. Weitere Informationen finden Sie unter Gemeinsame Zero Trust-Identitäts- und Gerätezugriffsrichtlinien.

Das folgende Diagramm zeigt die empfohlenen Richtlinien für Zero Trust.

Denken Sie daran, dass Benutzernamen und Kennwörter zu 100 % kompromittiert werden können. Mithilfe der Multi-Faktor-Authentifizierung reduzieren Sie das Risiko einer Kompromittierung um 99,9 %. Hierfür sind Microsoft Entra ID P1-Lizenzen erforderlich.

Hinweis

Sie können auch VPNs verwenden, um eine Verbindung zu virtuellen Maschinen in Azure herzustellen. Sie sollten jedoch darauf achten, Methoden zur expliziten Überprüfung zu verwenden. Das Erstellen eines Tunnels, der unabhängig von seiner Verwendung „vertrauenswürdig“ ist, kann riskanter sein als die Verwendung bestimmter Verbindungen, die stark verifiziert sind.

Die Sicherheit auf Netzwerk-, Transport- oder Anwendungsebene spielt keine Rolle, wenn Sie nicht von einer vertrauenswürdigen, verifizierten und sicheren Quelle stammen.

Verwenden Sie PAWs

Verwenden Sie Privileged Access Workstations (PAWs), um sicherzustellen, dass Geräte, die auf virtuelle Maschinen zugreifen, fehlerfrei sind. PAWs sind speziell für privilegierten Zugriff konfiguriert, sodass Administratoren ein Gerät verwenden können, das über Folgendes verfügt:

- Sicherheitskontrollen und Richtlinien, die den lokalen Administratorzugriff einschränken.

- Produktivitätstools zur Minimierung der Angriffsfläche auf das für die Ausführung sensibler Verwaltungsaufgaben unbedingt erforderliche Maß.

Weitere Informationen zu Bereitstellungsoptionen finden Sie unter Bereitstellung mit privilegiertem Zugriff.

Schritt 7: Richten Sie eine sichere Wartung virtueller Maschinen ein

Die sichere Wartung virtueller Maschinen umfasst Folgendes:

- Verwendung einer Anti-Malware

- Automatisierung der Automatisierung virtueller Maschinen

Verwenden Sie Anti-Malware auf virtuellen Maschinen

Anti-Malware hilft, Ihre virtuelle Maschine vor Bedrohungen wie bösartigen Dateien und Adware usw. zu schützen. Sie können Anti-Malware-Software von verschiedenen Anbietern wie Microsoft, Symantec, Trend Micro und Kaspersky verwenden.

Microsoft Antimalware ist eine kostenlose Ressource, die Echtzeitschutzfunktionen bietet, um bei der Erkennung, Quarantäne und Beseitigung bösartiger Software, Spyware und Viren zu helfen:

- Wird im Hintergrund ausgeführt und erfordert eine Benutzerinteraktion

- Bietet Warnungen, wenn unerwünschte oder schädliche Software heruntergeladen, installiert oder ausgeführt wird

- Bietet standardmäßig sichere Konfiguration und Anti-Malware-Überwachung

- Geplantes Scannen

- Signature-Updates

- Antimalware-Engine- und Plattform-Updates

- Aktiven Schutz

- Probenberichterstattung

- Ausschlüsse

- Sammlung von Antimalware-Ereignissen

Automatisierung der Automatisierung virtueller Maschinen

Durch die Automatisierung von Systemaktualisierungen wird sichergestellt, dass diese vor der neuesten Malware und Fehlkonfigurations-Exploits geschützt sind. Es gibt eine automatische Aktualisierung mit Hilfe des Überprüfungsprozesses der vertrauenswürdigen Plattform.

Konzentrieren Sie sich auf Wartung und Aktualisierungen virtueller Azure-Maschinen, um sicherzustellen, dass Ihre Systeme gegen Konfigurationsunsicherheiten geschützt sind:

- Azure Automation Update Management kann Sie bei der Verwaltung Ihres Aktualisierungsprozesses unterstützen. Mit diesem Dienstprogramm können Sie den Aktualisierungsstatus Ihrer Systeme überprüfen, Server verwalten, planen und neu starten.

- Der Azure Virtual Machine Agent wird zur Verwaltung Ihrer virtuellen Maschinen verwendet und bietet Ihnen die Möglichkeit, Erweiterungen für die Verwaltung zu verwenden.

Zu den von Update-Management unterstützten Betriebssystemen include the following:

- Jede virtuelle Windows-Maschine – Update-Management führt zweimal täglich einen Scan für jede Maschine durch.

- Jede virtuelle Linux-Maschine – Update-Management führt stündlich einen Scan durch.

Sehen Sie sich diesen zusätzlichen Leitfaden an:

- Planen der Bereitstellung zum Aktualisieren virtueller Windows-Computer in Azure

- Verwenden Sie Azure Private Link, um Netzwerke sicher mit Azure Automation zu verbinden Stellt sicher, dass virtuelle Maschinen isoliert und kontrolliert eine Verbindung herstellen und nicht über das Internet, um Aktualisierungen zu erhalten.

Schritt 8: Aktivieren Sie erweiterte Bedrohungserkennung und Schutz.

Der Bedrohungsschutz für die Azure-Infrastruktur wird von Microsoft Defender für Cloud bereitgestellt. Dieser Schutz wird auf virtuelle Maschinen ausgeweitet, wenn Sie Microsoft Defender für Server bereitstellen, wie im folgenden Diagramm dargestellt.

In der Abbildung:

- Wie im Artikel Übersicht über die Anwendung von Zero Trust-Prinzipien auf Azure IaaS beschrieben, wird Defender für Cloud auf der Ebene eines Azure-Abonnements oder auf der Ebene einer Azure-Verwaltungsgruppe aktiviert, die mehrere Azure-Abonnements umfasst.

- Zusätzlich zur Aktivierung von Defender für Cloud wird Defender für Server bereitgestellt.

Advanced Threat Protection überprüft die auf virtuellen Maschinen stattfindenden Aktivitäten basierend auf den Bedrohungsinformationen von Microsoft. Es sucht nach bestimmten Konfigurationen und Aktivitäten, die darauf hindeuten, dass ein Verstoß vorliegen könnte. Er aktiviert die Zero Trust-Prinzipien Explizit überprüfen und Sicherheitsverletzung annehmen.

Microsoft Defender für Server umfasst Folgendes:

- Zugriff auf die Microsoft Defender für Endpunkt-Daten, die sich auf Schwachstellen, installierte Software und Warnungen für Ihre Endpunkte zur Endpunkterkennung und -reaktion (Endpoint Detection and Response, EDR) beziehen.

- Den integrierten Schwachstellenbewertung von Defender für Cloud-Scanner für Server.

- Entdecken Sie Schwachstellen und Fehlkonfigurationen in Echtzeit mit Microsoft Defender für Endpunkt, ohne dass andere Agenten oder regelmäßige Scans erforderlich sind.

- Der in Defender für Cloud integrierte Qualys-Scanner für Azure- und Hybridmaschinen ermöglicht Ihnen die Verwendung eines führenden Tools zur Echtzeit-Schwachstellenerkennung, ohne dass eine Qualys-Lizenz erforderlich ist.

- Implementieren Sie Just-in-Time-Zugriff auf virtuelle Maschinen in Defender für Cloud. Dadurch wird eine explizite Verweigerungsregel für RDP/SSH erstellt und Sie erhalten bei Bedarf JIT-Zugriff auf Serverebene und können die Zugriffsdauer begrenzen.

- Dateiintegritätsüberwachung in Defender für Cloud ermöglicht Ihnen die Überwachung von Dateien und Registrierungen des Betriebssystems, der Anwendungssoftware und anderer Änderungen, mit denen Sie die Integrität Ihrer Dateisysteme überprüfen können.

- Adaptive Anwendungskontrollen in Defender für Cloud bieten eine automatisierte Lösung zum Erstellen und Definieren von Zulassungslisten für bekanntermaßen sichere Anwendungen und generieren Sicherheitswarnungen, wenn eine neue Anwendung ausgeführt wird, die nicht von Ihnen als sicher definiert wurde.

- Adaptive Netzwerkhärtung in Defender für Cloud verwendet Algorithmen für maschinelles Lernen, die Ihren aktuellen Datenverkehr, Bedrohungsinformationen, Gefährdungsindikatoren und bekannte vertrauenswürdige Konfigurationen berechnen, um Empfehlungen zur Härtung Ihrer Netzwerksicherheitsgruppen bereitzustellen.

Technische Illustrationen

Diese Abbildungen sind Replikate der Referenzabbildungen in diesen Artikeln. Laden Sie diese für Ihre eigene Organisation und Ihre Kunden herunter, und passen Sie sie an. Ersetzen Sie das Contoso-Logo durch Ihre eigene.

| Artikel | Beschreibung |

|---|---|

Visio herunterladen Visio herunterladen Aktualisiert am Oktober 2024 |

Anwenden von Zero-Trust-Prinzipien auf Azure IaaS Verwenden Sie diese Abbildungen mit den folgenden Artikeln: - Übersicht - Azure Storage - Virtuelle Computer - Virtuelle Azure-Netzwerke - Virtuelle Azure Hub-Netzwerke |

Visio herunterladen Visio herunterladen Aktualisiert am Oktober 2024 |

Anwenden von Zero Trust-Prinzipien auf Azure IaaS – Ein Seitenposter Eine einseitige Übersicht über den Prozess zum Anwenden der Prinzipien von Zero Trust auf Azure IaaS-Umgebungen. |

Weitere technische Illustrationen finden Sie unter Zero Trust Illustrationen für IT-Architekten und Implementierer.

Empfohlenes Training

Schützen Ihrer Azure-VM-Datenträger

| Training | Schützen Ihrer Azure-VM-Datenträger |

|---|---|

| Erfahren Sie, wie Sie Azure Disk Encryption (ADE) verwenden, um Betriebssystem- und Datenfestplatten auf vorhandenen und neuen virtuellen Maschinen zu verschlüsseln. In diesem Modul lernen Sie Folgendes: |

Weitere Trainings zu Azure finden Sie im gesamten Microsoft-Katalog:

Durchsuchen Sie alle - Training | Microsoft Learn

Implementieren der Hostsicherheit für virtuelle Computer in Azure

| Training | Implementieren der Hostsicherheit für virtuelle Computer in Azure |

|---|---|

| Erfahren Sie in diesem Lernpfad, wie Sie Ihre virtuellen Maschinen in Azure schützen und härten. |

Weitere Trainings zu virtuellen Maschinen in Azure finden Sie in den folgenden Ressourcen im Microsoft-Katalog:

Virtuelle Maschinen in Azure | Microsoft Learn

Nächste Schritte

Lesen Sie diese zusätzlichen Artikel zur Anwendung von Zero Trust-Prinzipien auf Azure:

- Azure IaaS – Übersicht

- Azure Virtual Desktop

- Azure Virtual WAN

- IaaS-Anwendungen in Amazon Web Services

- Microsoft Sentinel und Microsoft Defender XDR

References

- Verwalten von Azure-Ressourcengruppen mit dem Azure-Portal

- Sicherer Start

- Übersicht über vTPM

- Nachweis

- Aktivieren Sie die serverseitige Verschlüsselung von Azure Disk Storage

- AES 256-Verschlüsselung

- Azure Bastion

- Azure-Multi-Faktor-Authentifizierung für Azure Virtual Desktop

- Windows Servers 2019 oder höher

- Melden Sie sich mit Microsoft Entra-Anmeldeinformationen bei einer Linux-VM an

- Gemeinsame Zero Trust-Identitäts- und Gerätezugriffsrichtlinien

- Privileged Access Workstations (PAW)

- Bereitstellung einer Lösung für privilegierten Zugriff

- Microsoft Antimalware

- Virtual Machine Agent

- Planen Sie die Bereitstellung für die Aktualisierung von Windows-VMs in Azure – Azure-Beispielszenarien

- Verwenden von Azure Private Link zum sicheren Verbinden von Netzwerken mit Azure Automation

- Microsoft Defender für Server

- Microsoft Defender für den Endpunkt

- Die integrierte Schwachstellenbewertung von Defender für Cloud