Sicherheit

Gesundheitsorganisationen speichern persönliche und potenziell vertrauliche Kundendaten. Finanzinstitute speichern Kontonummern, Guthaben und Transaktionsverläufe. Händler speichern den Kaufverläufe, Kontoinformationen und demografische Details von Kunden. Ein Sicherheitsvorfall könnte diese sensiblen Daten offenlegen, was möglicherweise zu Peinlichkeiten oder finanziellem Schaden führt. Wie stellen Sie die Integrität der Daten Ihrer Kund*innen sicher und gewährleisten, dass Ihre Systeme sicher sind?

In dieser Lerneinheit erfahren Sie mehr über die wichtigen Elemente der Säule „Sicherheit“.

Was ist Sicherheit?

Bei Sicherheit geht es um den Schutz der Daten, die von Ihrer Organisation verwendet, gespeichert und übermittelt werden. Die Daten, die Ihre Organisation speichert oder verwendet, bilden das Herzstück Ihrer zu schützenden Ressourcen. Bei diesen Daten handelt es sich möglicherweise um sensible Kundendaten, Finanzinformationen Ihrer Organisation oder kritische Branchendaten, die Ihre Organisation benötigt. Die Sicherung der Infrastruktur, in der sich die Daten befinden, sowie der Identitäten, mit denen darauf zugegriffen wird, ist von entscheidender Bedeutung.

Ihre Daten unterliegen möglicherweise strengeren rechtlichen und gesetzlichen Anforderungen. Diese zusätzlichen Anforderungen hängen von Ihrem Standort, der Art der gespeicherten Daten oder der Branche ab, in der Ihre Anwendung eingesetzt wird.

Beispielsweise gibt es in den USA im Gesundheitswesen ein Gesetz namens Health Insurance Portability and Accountability Act (HIPAA). In der Finanzbrache wird der Umgang mit Kreditkartendaten durch den Payment Card Industry Data Security Standard (PCI DSS) geregelt. Organisationen, die Daten speichern, für die diese Gesetze und Standards gelten, sind verpflichtet, bestimmte Sicherheitsvorkehrungen zum Schutz dieser Daten zu treffen. In Europa legt die Datenschutz-Grundverordnung (DSGVO) die Regeln für den Schutz personenbezogener Daten fest und definiert die Rechte des Einzelnen in Bezug auf gespeicherte Daten. In einigen Ländern/Regionen ist es vorgeschrieben, dass bestimmte Arten von Daten die Landesgrenzen nicht verlassen dürfen.

Eine Sicherheitsverletzung kann erhebliche finanzielle Folgen haben und den Ruf von Unternehmen und Kund*innen schädigen. Eine Sicherheitsverletzung erschüttert das Vertrauen, das Kund*innen Ihrem Unternehmen entgegenbringen, und kann sich auf die langfristige Geschäftsentwicklung auswirken.

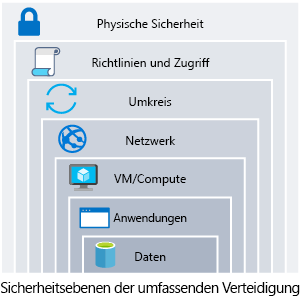

Tiefgehende Verteidigung

Ein Ansatz zum Schutz Ihrer Umgebung, der mehrere Ebenen umfasst, verbessert deren Sicherheitsstatus. Die Ebenen der sog. tiefgehenden Verteidigung können wir wie folgt aufschlüsseln:

- Daten

- Anwendungen

- VM/Compute

- Netzwerk

- Umkreis

- Richtlinien und Zugriff

- Physische Sicherheit

Jede Ebene konzentriert sich auf einen anderen Bereich, in dem Angriffe möglich sind, und sorgt für tiefgreifenden Schutz, falls eine Ebene ausfällt oder von Angreifer*innen umgangen wird. Wenn Sie sich nur auf eine Ebene konzentrieren würden, hätte ein Angreifer ungehinderten Zugriff auf Ihre Umgebung, sobald er diese Ebene durchdringt.

Die Handhabung der Sicherheit in Ebenen erhöht den Aufwand, den ein Angreifer betreiben muss, um Zugang zu Ihren Systemen und Daten zu erhalten. Auf jeder Ebene kommen unterschiedliche Sicherheitskontrollen, Technologien und Funktionen zum Einsatz. Bei der Ermittlung der zu implementierenden Schutzmaßnahmen sind die Kosten oft von Belang. Diese müssen mit den Geschäftsanforderungen und dem Gesamtrisiko für das Unternehmen in Einklang gebracht werden.

Es ist nicht möglich, Ihre Architektur mit einem einzelnen Sicherheitssystem oder Steuerelement oder einer einzelnen Technologie vollständig zu schützen. Sicherheit ist mehr als nur Technologie, es geht auch um Menschen und Prozesse. Die Schaffung einer Umgebung, in der die Sicherheit ganzheitlich betrachtet und standardmäßig zur Bedingung gemacht wird, trägt zur größtmöglichen Sicherheit für Ihr Unternehmen bei.

Schutz vor gängigen Angriffen

Es gibt auf jeder Ebene einige gängige Angriffsmethoden, vor denen Sie sich schützen müssen. Die folgende Liste enthält nicht alle Angriffstypen, kann Ihnen aber eine Vorstellung davon geben, wie die einzelnen Ebenen angegriffen werden können und welche Arten von Schutz Sie möglicherweise benötigen.

Datenebene: Die Offenlegung von Verschlüsselungsschlüsseln oder die Verwendung einer schwachen Verschlüsselung können Ihre Daten anfällig machen, falls ein unbefugter Zugriff erfolgt.

Anwendungsebene: Die Einschleusung und Ausführung von bösartigem Code ist das Markenzeichen von Angriffen auf Anwendungsebene. Gängige Angriffe umfassen die SQL-Einschleusung und Cross-Site Scripting (XSS).

VM/Computeebene: Schadsoftware ist eine gängige Methode, um eine Umgebung anzugreifen, bei der bösartiger Code ausgeführt wird, um ein System zu gefährden. Wenn Schadsoftware auf einem System vorhanden ist, kann es zu weiteren Angriffen kommen, die zu einer Offenlegung von Anmeldeinformationen und einem Lateral-Movement-Risiko in der gesamten Umgebung führen.

Netzwerkebene: Das Ausnutzen unnötig geöffneter Ports zum Internet ist eine gängige Angriffsmethode. Dies kann auch die Öffnung von SSH- oder RDP-Protokollen für virtuelle Computer (VMs) einschließen. Wenn diese Protokolle geöffnet sind, können Brute-Force-Angriffe auf Ihre Systeme ermöglicht werden, wenn Angreifer versuchen, Zugriff zu erlangen.

Umkreisebene: Denial-of-Service-Angriffe (DoS-Angriffe) treten häufig auf dieser Ebene auf. Diese Angriffe versuchen, Netzwerkressourcen zu überlasten, zwingen sie, offline zu gehen, oder machen sie unfähig, auf berechtigte Anforderungen zu reagieren.

Richtlinien- und Zugriffsebene: Auf dieser Ebene erfolgt die Authentifizierung für Ihre Anwendung. Zu dieser Ebene gehören ggf. moderne Authentifizierungsprotokolle wie OpenID Connect, OAuth oder die Kerberos-basierte Authentifizierung wie Active Directory. Die Offenlegung dieser Anmeldeinformationen stellt auf dieser Ebene ein Risiko dar, und es ist wichtig, die Berechtigungen von Identitäten zu begrenzen. Außerdem sollten Sie eine Überwachung einrichten, um nach möglichen kompromittierten Konten zu suchen, z. B. nach Anmeldungsversuchen, die von ungewöhnlichen Orten ausgehen.

Physische Ebene: Zu dieser Ebene gehören der unbefugte Zutritt zu Einrichtungen durch Methoden wie der unberechtigten Verwendung von Sicherheitscodes und dem Diebstahl von Sicherheitsausweisen.

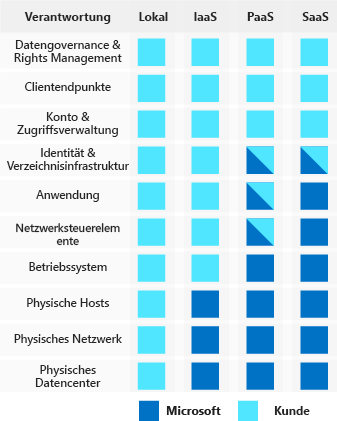

Gemeinsame Verantwortung für die Sicherheit

Wir können das Modell der gemeinsamen Verantwortung erneut aufgreifen und es im Zusammenhang mit der Sicherheit neu formulieren. Je nach Art des von Ihnen gewählten Diensts sind einige Sicherheitsvorkehrungen bereits in den Dienst integriert, während andere in Ihrer Verantwortung liegen. Eine sorgfältige Bewertung der von Ihnen gewählten Dienste und Technologien ist unerlässlich, um sicherzustellen, dass Sie die richtigen Sicherheitskontrollen für Ihre Architektur bereitstellen.