Schnellstart: Hinzufügen der App-Authentifizierung zu Ihrer Web-App, die in Azure App Service ausgeführt wird

Hinweis

Ab dem 1. Juni 2024 können neu erstellte App Service-Apps einen eindeutigen Standardhostnamen mit der Namenskonvention <app-name>-<random-hash>.<region>.azurewebsites.net erstellen. Vorhandene App-Namen bleiben unverändert. Zum Beispiel:

myapp-ds27dh7271aah175.westus-01.azurewebsites.net

Weitere Informationen finden Sie unter Eindeutiger Standardhostname für App Service-Ressourcen.

Hier erfahren Sie, wie Sie die Authentifizierung für Ihre in Azure App Service ausgeführte Web-App aktivieren und den Zugriff auf die Benutzer in Ihrer Organisation beschränken.

In diesem Tutorial lernen Sie Folgendes:

- Konfigurieren der Authentifizierung für die Web-App

- Beschränken Sie den Zugriff auf die Web-App auf Benutzer in Ihrer Organisation, indem Sie Microsoft Entra als Identitätsanbieter verwenden.

Automatische Authentifizierung, bereitgestellt von App Service

App Service stellt integrierte Authentifizierungs- und Autorisierungsunterstützung bereit, sodass Sie Benutzer ohne Code in Ihrer Web-App anmelden können. Die Verwendung des optionalen App Service-Moduls für die Authentifizierung/Autorisierung vereinfacht die Authentifizierung und Autorisierung für Ihre App. Wenn Sie für die benutzerdefinierte Authentifizierung und Autorisierung bereit sind, bauen Sie auf dieser Architektur auf.

App Service-Authentifizierung bietet:

- Einfaches Aktivieren und Konfigurieren über das Azure-Portal und mit App-Einstellungen.

- Weder SDKs noch bestimmte Sprachen oder Änderungen am Anwendungscode sind erforderlich.

- Mehrere Identitätsanbieter werden unterstützt:

- Microsoft Entra

- Microsoft-Konto

- X

Wenn das Modul für die Authentifizierung/Autorisierung aktiviert ist, wird es von allen eingehenden HTTP-Anforderungen durchlaufen, bevor diese von Ihrem App-Code verarbeitet werden. Weitere Informationen finden Sie unter Authentifizierung und Autorisierung in Azure App Service.

1. Voraussetzungen

Sollten Sie über kein Azure-Abonnement verfügen, können Sie zunächst ein kostenloses Azure-Konto erstellen.

2. Erstellen und Veröffentlichen einer Web-App in App Service

Für dieses Tutorial benötigen Sie eine in App Service bereitgestellte Web-App. Sie können eine vorhandene Web-App verwenden oder eine der Schnellstartanleitungen befolgen, um eine neue Web-App für App Service zu erstellen und zu veröffentlichen:

Egal, ob Sie eine vorhandene Web-App verwenden oder eine neu erstellen, beachten Sie Folgendes:

- Name der Web-App.

- Ressourcengruppe, in der die Web-App bereitgestellt wird.

Sie benötigen diese Namen in diesem Tutorial.

3. Konfigurieren der Authentifizierung und Autorisierung

Nachdem Sie nun über eine Web-App verfügen, die in App Service ausgeführt wird, aktivieren Sie die Authentifizierung und Autorisierung. Sie verwenden Microsoft Entra als Identitätsanbieter. Weitere Informationen finden Sie unter Konfigurieren der Microsoft Entra-Authentifizierung für die App Services-Anwendung.

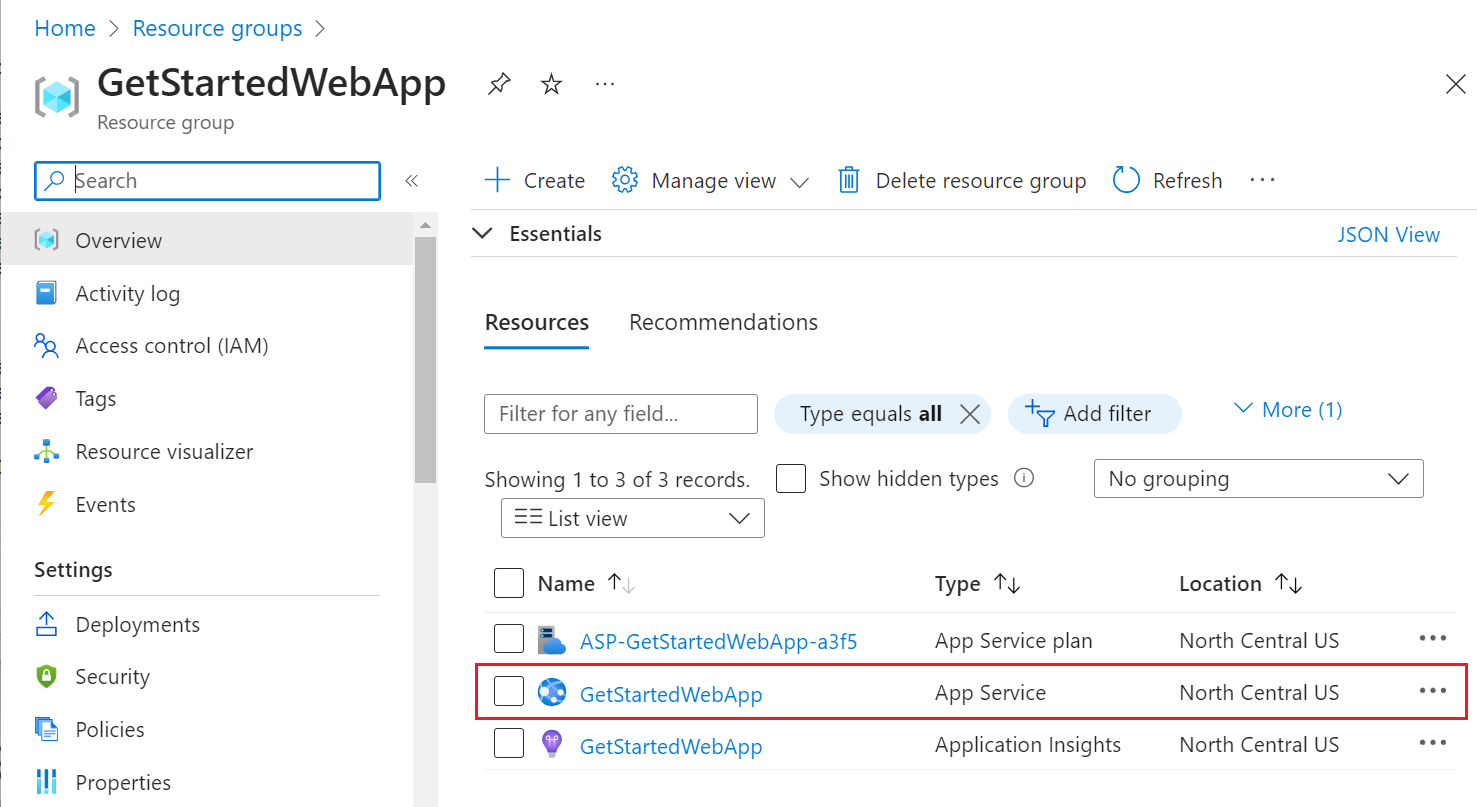

Wählen Sie im Menü des Azure-Portals die Option Ressourcengruppen aus, oder suchen Sie auf einer beliebigen Seite nach Ressourcengruppen, und wählen Sie diese Option aus.

Navigieren Sie in Ressourcengruppen zu Ihrer Ressourcengruppe, und wählen Sie sie aus. Wählen Sie unter Übersicht die Verwaltungsseite Ihrer App aus.

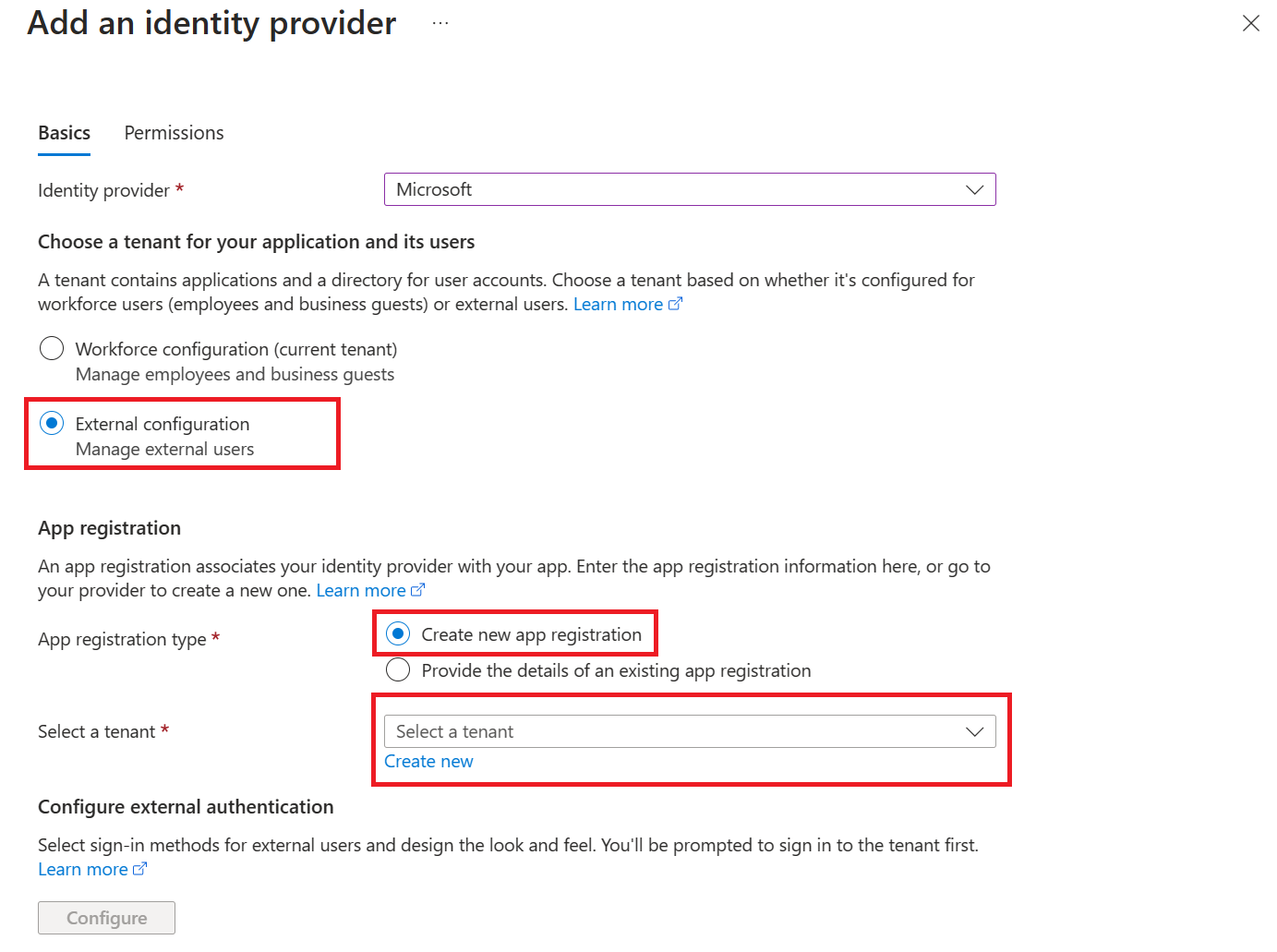

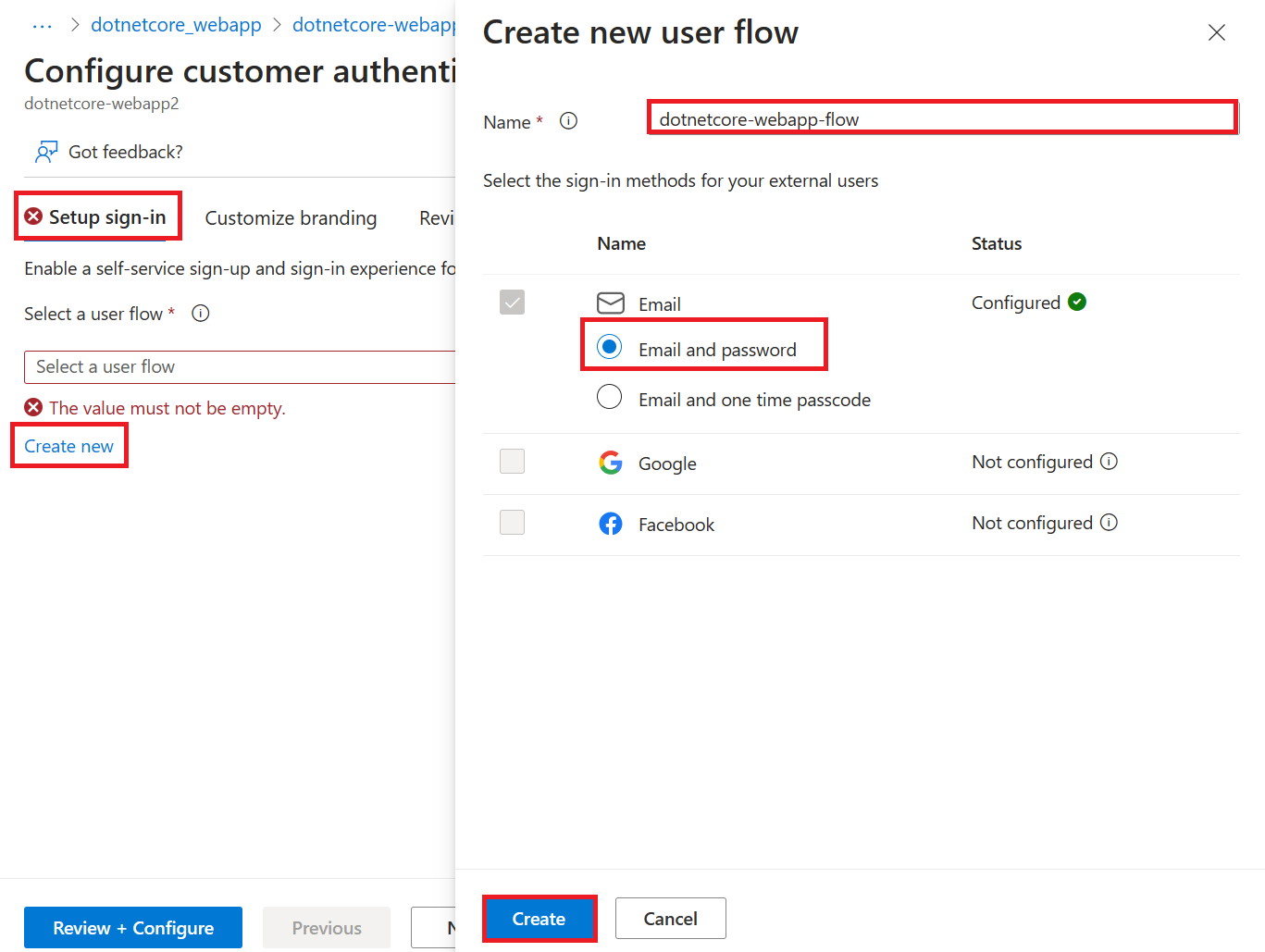

Wählen Sie im linken Menü der App die Option Authentifizierung und anschließend Identitätsanbieter hinzufügen aus.

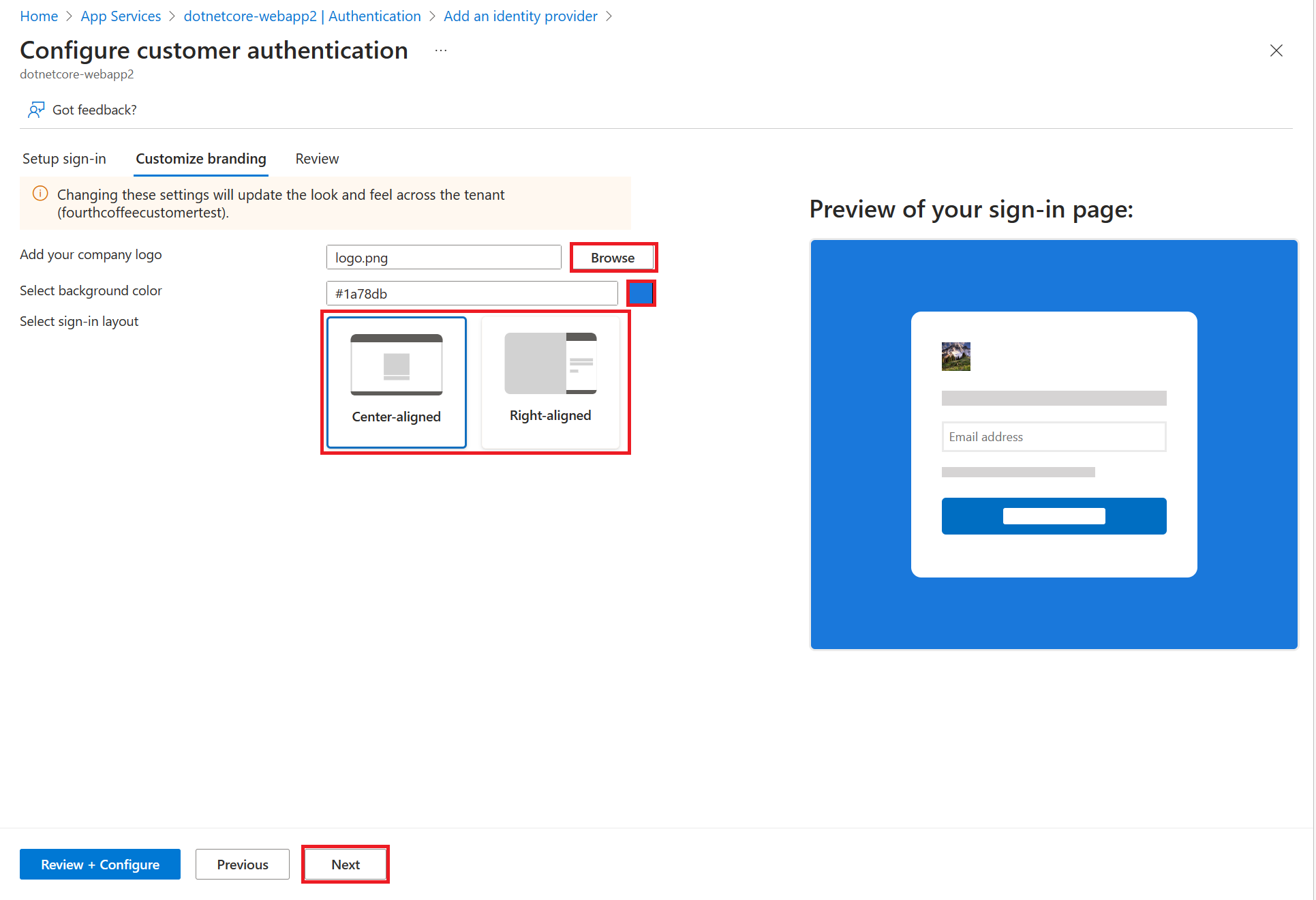

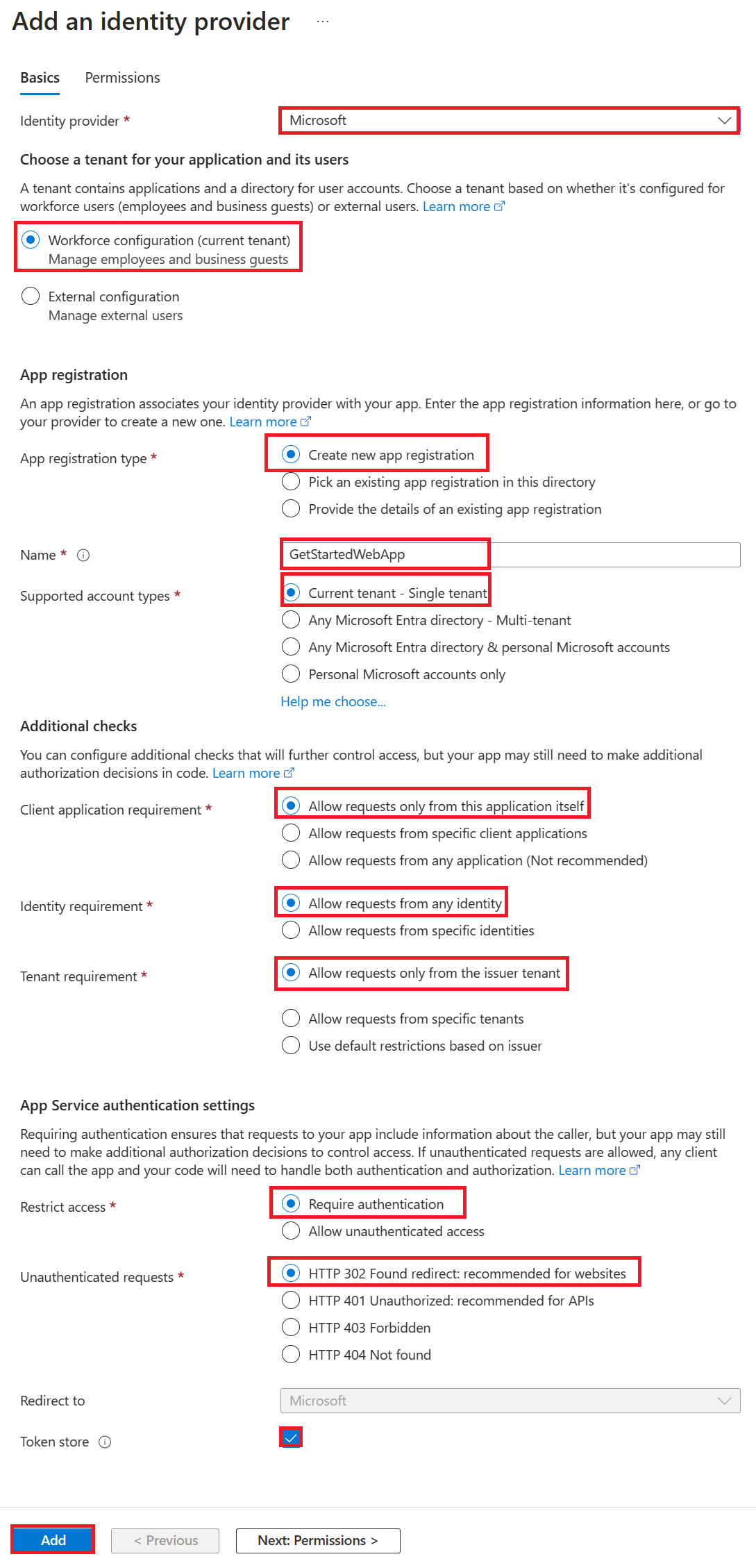

Wählen Sie auf der Seite Identitätsanbieter hinzufügen die Option Microsoft als Identitätsanbieter aus, um Microsoft- und Microsoft Entra ID-Identitäten anzumelden.

Wählen Sie unter Mandantentyp die Option Konfiguration der Mitarbeiter (aktueller Mandant) für Mitarbeiter und Geschäftsgäste aus.

Wählen Sie unter App-Registrierung>App-Registrierungstyp die Option Neue App-Registrierung erstellen aus, um eine neue App-Registrierung in Microsoft Entra zu erstellen.

Geben Sie einen Anzeigenamen für Ihre Anwendung ein. Benutzer Ihrer Anwendung können den Anzeigenamen sehen, wenn sie die App verwenden, z. B. während der Anmeldung.

Wählen Sie für Ablauf des geheimen Clientschlüssels die Option Empfohlen: 180 Tage aus.

Wählen Sie unter App-Registrierung>Unterstützte Kontotypendie Option Aktueller Mandant-Einzelmandant aus, damit sich nur Benutzer in Ihrer Organisation bei der Webanwendung anmelden können.

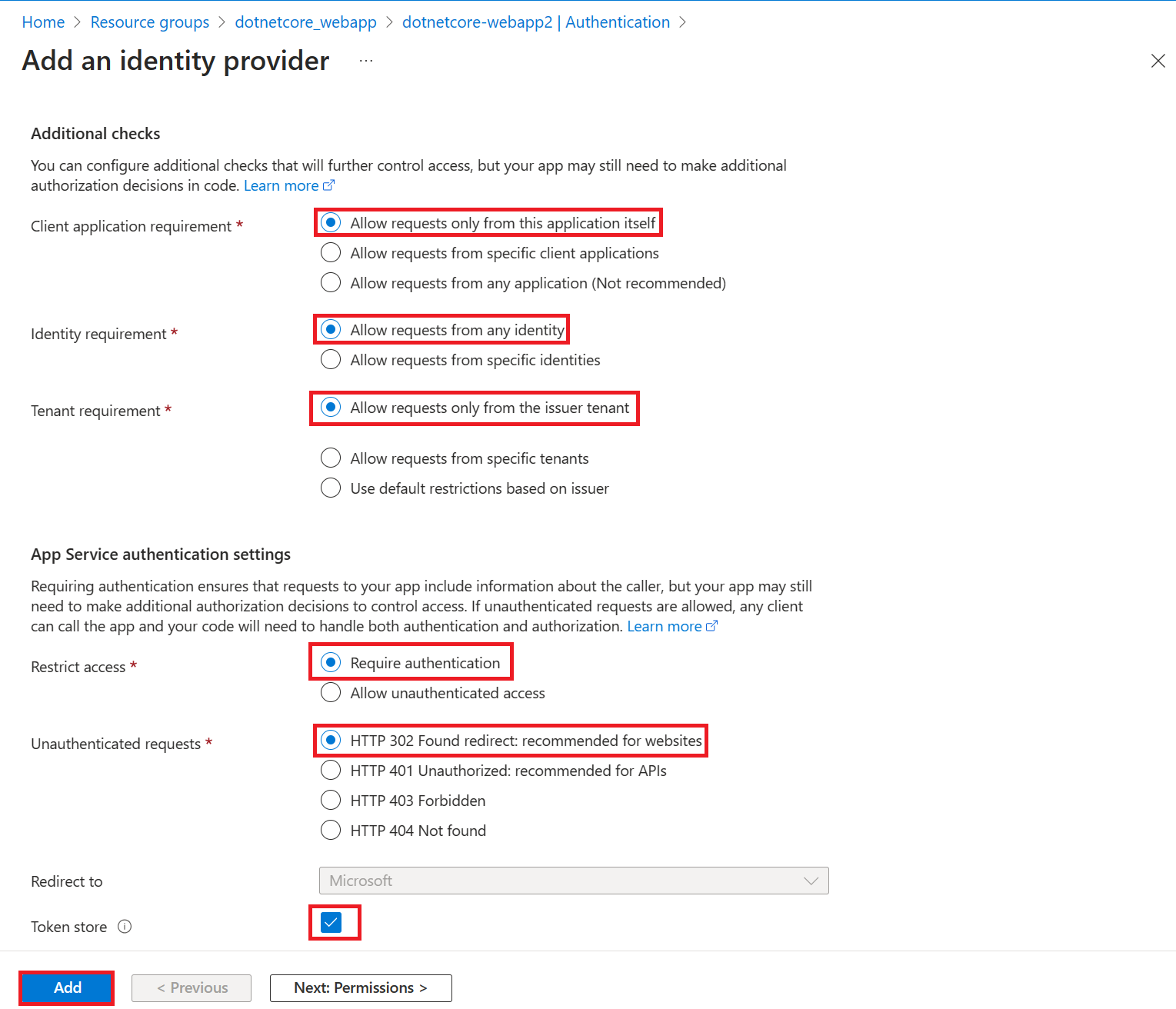

Wählen Sie im Abschnitt Zusätzliche Prüfungen Folgendes aus:

- Anforderungen nur von dieser Anwendung selbst zulassen unter Client-Anwendungsanforderung

- Anforderungen von jeder Identität zulassen unter Identitätsanforderung

- Anforderungen nur vom Ausstellermandanten zulassen unter Mandantenanforderung

Legen Sie im Abschnitt App Service-Authentifizierungseinstellungen Folgendes fest:

- Authentifizierung erforderlich unter Authentifizierung

- HTTP 302 Gefundene Umleitung: empfohlen für Websites unter Nicht authentifizierte Anforderungen

- Kontrollkästchen für Tokenspeicher

Wählen Sie am unteren Rand der Seite Identitätsanbieter hinzufügen die Option Hinzufügen aus, um die Authentifizierung für Ihre Web-App zu aktivieren.

Sie verfügen nun über eine App, die per App Service-Authentifizierung und -Autorisierung geschützt ist.

Hinweis

Wenn Sie Konten von anderen Mandanten zulassen möchten, ändern Sie die ‚Aussteller-URL‘ in ‚ https://login.microsoftonline.com/common/v2.0 ‘, indem Sie auf dem Blatt ‚Authentifizierung‘ Ihren ‚Identitätsanbieter‘ bearbeiten.

4. Überprüfen des beschränkten Zugriffs auf die Web-App

Im Zuge der Aktivierung des App Service-Moduls für die Authentifizierung/Autorisierung im vorherigen Abschnitt wurde in Ihrem Mitarbeiter- oder externen Mandanten eine App-Registrierung erstellt. Die App-Registrierung hat den Anzeigenamen, den Sie in einem vorherigen Schritt erstellt haben.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsentwickler an, um die Einstellungen zu überprüfen. Wenn Sie eine externe Konfiguration ausgewählt haben, verwenden Sie das Symbol Einstellungen im oberen Menü, um mit Ihrer Web-App über die Menüs Verzeichnisse + Abonnements zum externen Mandanten zu wechseln. Wenn Sie sich im richtigen Mandanten befinden:

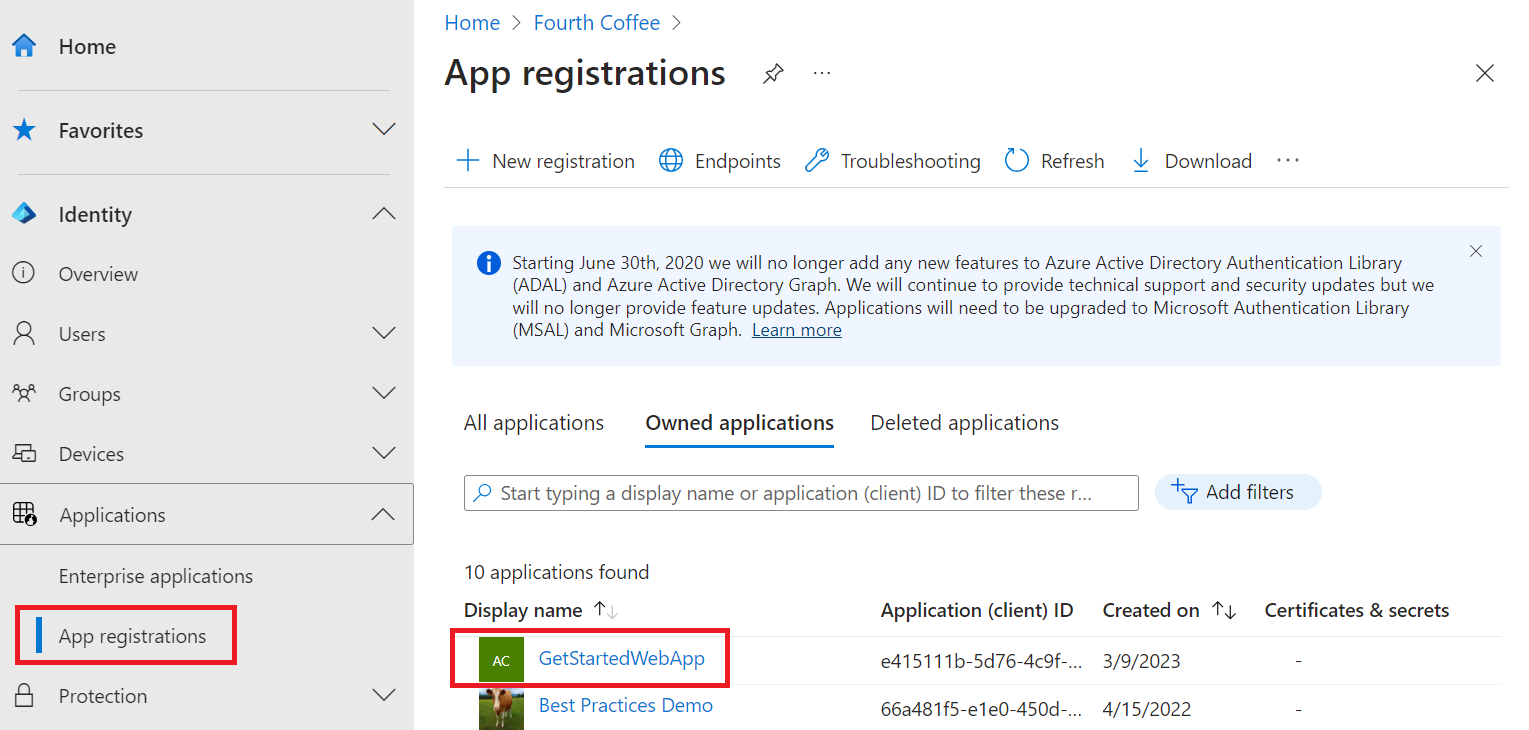

Navigieren Sie zu Identität>Anwendungen>App-Registrierungen, und wählen Sie Anwendungen>App-Registrierungen im Menü aus.

Wählen Sie die App-Registrierung aus, die erstellt wurde.

Überprüfen Sie in der Übersicht, ob Unterstützte Kontotypen auf Nur meine Organisation festgelegt ist.

Um zu überprüfen, ob der Zugriff auf Ihre App auf Benutzer in Ihrer Organisation beschränkt ist, wechseln Sie zur Übersicht Ihrer Web-App, und wählen Sie den Link der Standarddomäne aus. Oder starten Sie einen Browser im Inkognito- oder privaten Modus, und wechseln Sie zu

https://<app-name>.azurewebsites.net(siehe Hinweis ganz oben).

Sie sollten zu einer geschützten Anmeldeseite weitergeleitet werden. Ist dies der Fall, haben nicht authentifizierte Benutzer keinen Zugriff auf die Website.

Melden Sie sich als Benutzer Ihrer Organisation an, um Zugriff auf die Website zu erhalten. Sie können auch einen neuen Browser starten und versuchen, sich mit einem persönlichen Konto anzumelden, um sich zu vergewissern, dass externe Benutzer keinen Zugriff haben.

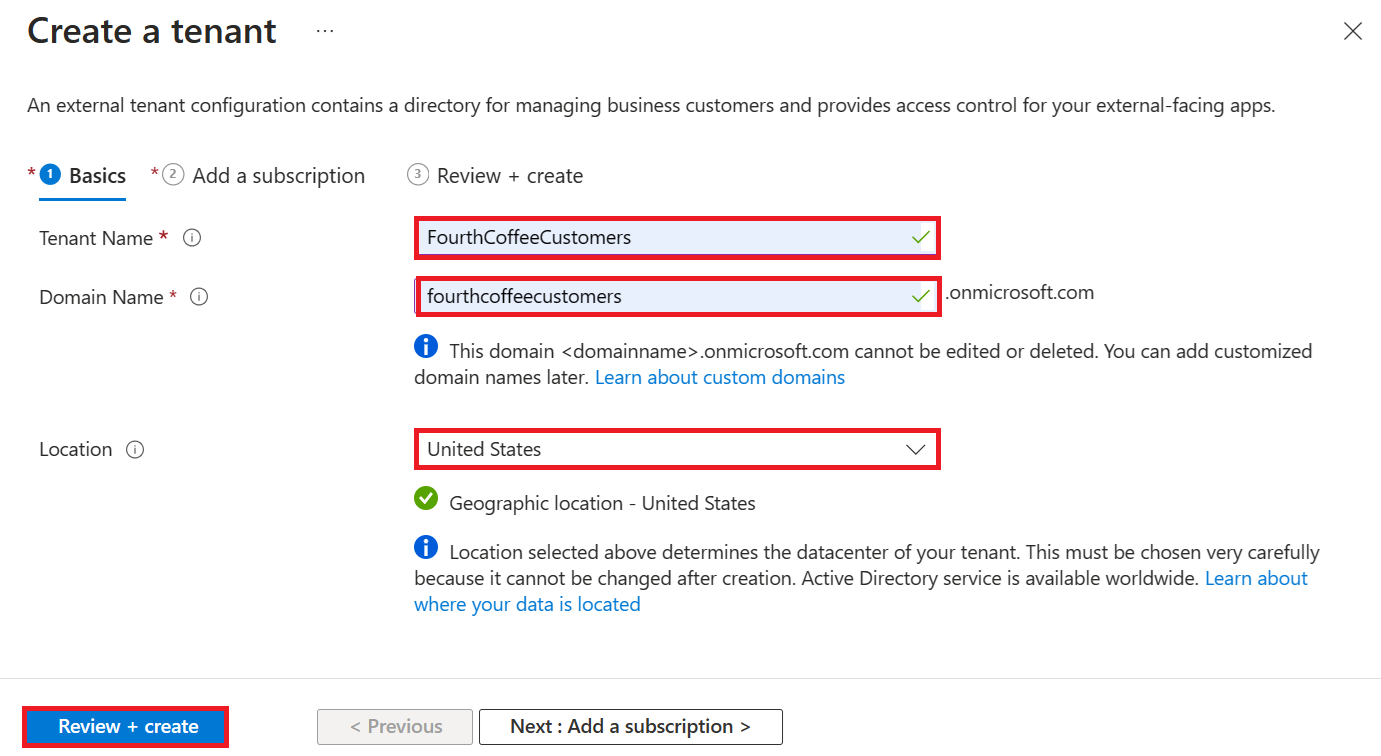

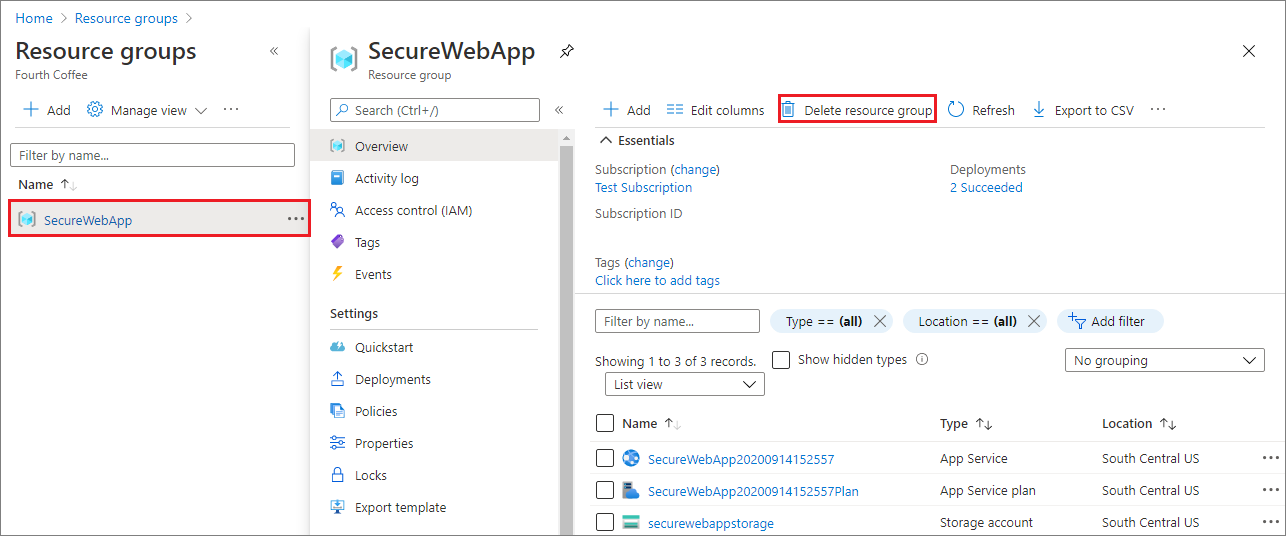

5. Bereinigen von Ressourcen

Wenn Sie alle Schritte in diesem mehrteiligen Tutorial ausgeführt haben, haben Sie einen App-Dienst, einen App Service-Hostingplan und ein Speicherkonto in einer Ressourcengruppe erstellt. Sie haben auch eine App-Registrierung in Microsoft Entra ID erstellt. Wenn Sie eine externe Konfiguration ausgewählt haben, haben Sie möglicherweise einen neuen externen Mandanten erstellt. Wenn Sie diese Ressourcen nicht mehr benötigen, löschen Sie diese und die App-Registrierung, sodass keine Gebühren mehr anfallen.

In diesem Tutorial lernen Sie Folgendes:

- Löschen der Azure-Ressourcen, die im Rahmen des Tutorials erstellt wurden

Löschen der Ressourcengruppe

Wählen Sie im Azure-Portal im Portalmenü die Option Ressourcengruppen und dann die Ressourcengruppe aus, die Ihren App-Dienst und den App Service-Plan enthält.

Wählen Sie Ressourcengruppe löschen aus, um die Ressourcengruppe und alle Ressourcen zu löschen.

Die Ausführung dieses Befehls kann mehrere Minuten dauern.

Löschen der App-Registrierung

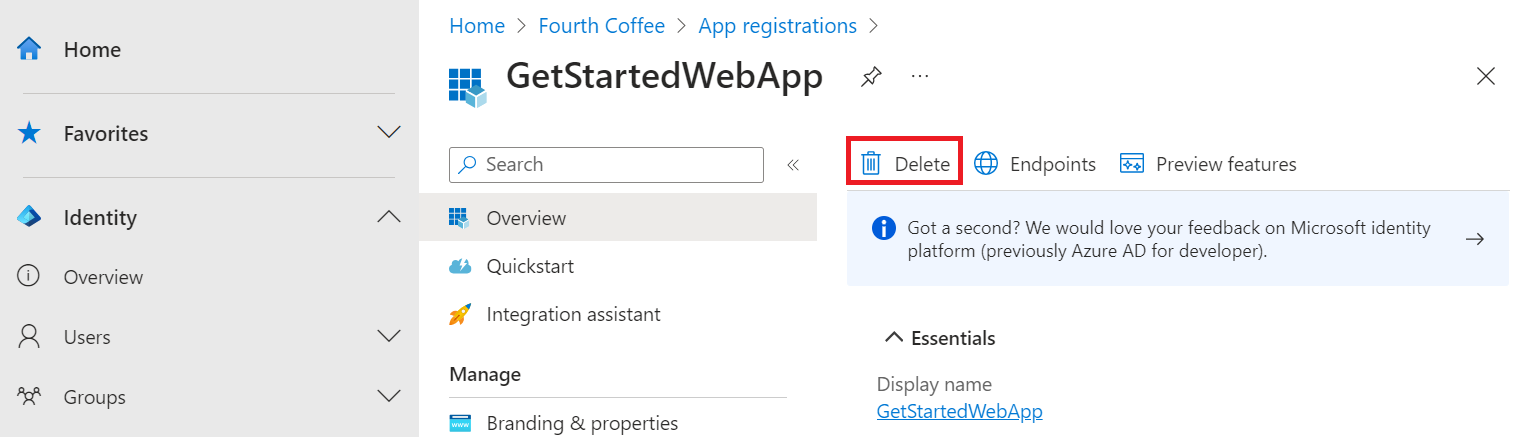

Wählen Sie im Microsoft Entra Admin Center die Option Anwendungen>App-Registrierungen aus. Wählen Sie anschließend die von Ihnen erstellte Anwendung aus.

Wählen Sie in der Übersicht der App-Registrierungen die Option Löschen aus.

Löschen des externen Mandanten

Wenn Sie einen neuen externen Mandanten erstellt haben, können Sie ihn löschen. Navigieren Sie im Microsoft Entra Admin Center zu Identität>Übersicht>Mandanten verwalten.

Wählen Sie den zu löschenden Mandanten und dann Löschen aus.

Möglicherweise müssen Sie erforderliche Aktionen abschließen, bevor Sie den Mandanten löschen können. Beispielsweise müssen Sie möglicherweise alle Benutzerflows und App-Registrierungen im Mandanten löschen.

Wenn Sie zum Löschen des Mandanten bereit sind, wählen Sie Löschen aus.

Nächste Schritte

In diesem Tutorial haben Sie gelernt, wie die folgenden Aufgaben ausgeführt werden:

- Konfigurieren der Authentifizierung für die Web-App

- Beschränken des Web-App-Zugriffs auf Benutzer in Ihrer Organisation