Verwalten der Authentifizierung in Azure Maps

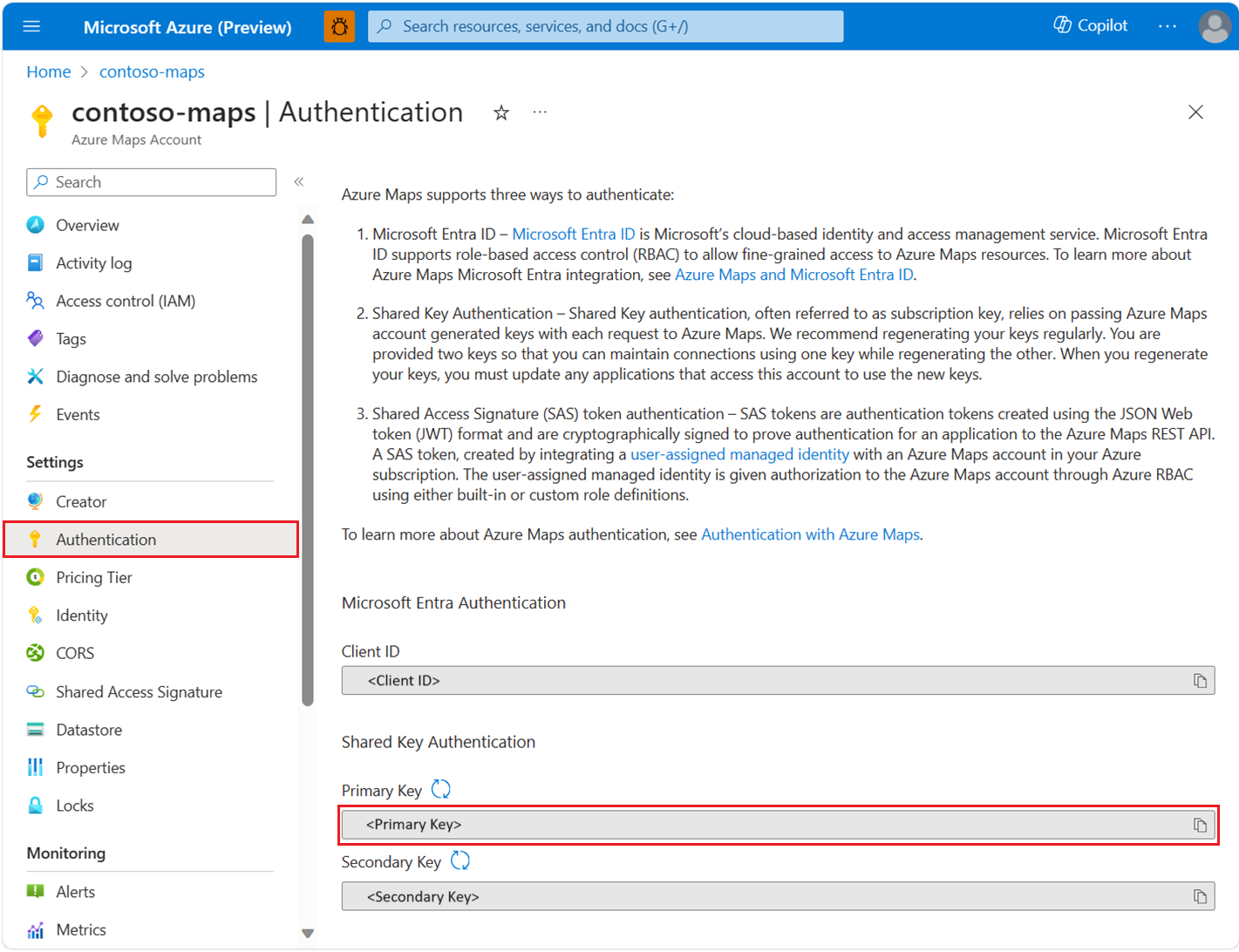

Wenn Sie ein Azure Maps-Konto erstellen, werden Ihre Client-ID und die freigegebenen Schlüssel automatisch erstellt. Diese Werte sind für die Authentifizierung erforderlich, wenn Sie entweder Microsoft Entra ID oder die Shared Key Authentifizierung verwenden.

Voraussetzungen

Melden Sie sich beim Azure-Portal an. Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

- Sie müssen mit verwalteten Identitäten für Azure-Ressourcen vertraut sein. Sie müssen die beiden verwalteten Identitätstypen und deren Unterschiede kennen.

- Ein Azure Maps-Konto.

- Sie müssen mit der Authentifizierung mit Azure Maps vertraut sein.

Anzeigen von Authentifizierungsdetails

Wichtig

Es wird empfohlen, den Primärschlüssel als Abonnementschlüssel zu verwenden, wenn Sie Azure Maps mithilfe der Authentifizierung mit gemeinsam verwendetem Schlüssel aufrufen. Der Sekundärschlüssel kann in Szenarien wie Änderungen beim Schlüsselrollover verwendet werden.

So zeigen Sie Ihre Azure Maps-Authentifizierungsdetails an:

Melden Sie sich beim Azure-Portal an.

Wählen Sie Alle Ressourcen im Abschnitt Azure-Dienste und dann Ihr Azure Maps-Konto aus.

Wählen Sie Authentifizierung im linken Fensterbereich im Einstellungenabschnitt aus.

Auswählen einer Authentifizierungskategorie

Abhängig von den Anwendungsanforderungen gibt es bestimmte Möglichkeiten der Anwendungssicherheit. Microsoft Entra ID definiert Authentifizierungskategorien zur Unterstützung einer breiten Palette von Authentifizierungsflows. Informationen zum Auswählen der besten Kategorie für Ihre Anwendung finden Sie unter Anwendungskategorien.

Hinweis

Kenntnisse über Kategorien und Szenarien helfen Ihnen, Ihre Azure Maps-Anwendung zu schützen, unabhängig davon, ob Sie Microsoft Entra ID oder Authentifizierung mit gemeinsam verwendeten Schlüsseln verwenden.

Hinzufügen und Entfernen verwalteter Identitäten

Zum Aktivieren der SAS-Tokenauthentifizierung (Shared Access Signature) mit der Azure Maps-REST-API müssen Sie Ihrem Azure Maps-Konto eine benutzerseitig zugewiesene verwaltete Identität hinzufügen.

Erstellen einer verwalteten Identität

Sie können eine vom Benutzer zugewiesene verwaltete Identität erstellen, bevor oder nachdem Sie ein Zuordnungskonto erstellt haben. Sie können die verwaltete Identität über das Portal, Azure-Verwaltungs-SDKs oder die ARM-Vorlage (Azure Resource Manager) hinzufügen. Um eine vom Benutzer zugewiesene verwaltete Identität über eine ARM-Vorlage hinzuzufügen, geben Sie den Ressourcenbezeichner der vom Benutzer zugewiesenen verwalteten Identität an.

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/example/providers/Microsoft.ManagedIdentity/userAssignedIdentities/exampleidentity": {}

}

}

Entfernen einer verwalteten Identität

Sie können eine systemseitig zugewiesene Identität entfernen, indem Sie das Feature über das Portal oder die Azure Resource Manager-Vorlage genau so deaktivieren, wie es aktiviert wurde. Benutzerseitig zugewiesene Identitäten können einzeln entfernt werden. Legen Sie den Identitätstyp auf "None" fest, um alle Identitäten zu entfernen.

Bei dieser Methode zum Entfernen einer systemseitig zugewiesenen Identität wird diese auch aus Microsoft Entra ID gelöscht. Systemseitig zugewiesene Identitäten werden automatisch aus Microsoft Entra ID entfernt, wenn das Azure Maps-Konto gelöscht wird.

Aktualisieren Sie den folgenden Abschnitt, um alle Identitäten mithilfe der Azure Resource Manager-Vorlage zu entfernen:

"identity": {

"type": "None"

}

Auswählen eines Authentifizierungs- und Autorisierungsszenarios

In der folgenden Tabelle werden gängige Authentifizierungs- und Autorisierungsszenarien in Azure Maps skizziert. Jedes Szenario beschreibt eine Art von App, die für den Zugriff auf die Azure Maps-REST-API verwendet werden kann. Verwenden Sie die Links, um ausführliche Konfigurationsinformationen zu jedem Szenario zu erhalten.

Wichtig

Für Produktionsanwendungen sollte Microsoft Entra ID mit der rollenbasierten Zugriffssteuerung (Role-Based Access Control, Azure RBAC) implementiert werden.

| Szenario | Authentifizierung | Authorization | Entwicklungsaufwand | Betriebsaufwand |

|---|---|---|---|---|

| Schützen einer Daemon-Anwendung | Gemeinsam verwendeter Schlüssel | – | Medium | High |

| Schützen einer Daemon-Anwendung | Microsoft Entra ID | Hoch | Niedrig | Medium |

| Schützen einer Single-Page-Webanwendung mit Benutzeranmeldung | Microsoft Entra ID | Hoch | Medium | Medium |

| Schützen einer Einzelseiten-Webanwendung mit nicht interaktiver Anmeldung | Microsoft Entra ID | Hoch | Medium | Medium |

| Schützen einer Anwendung mit SAS-Token | SAS-Token | High | Medium | Niedrig |

| Webanwendung mit interaktiver einmaliger Anmeldung | Microsoft Entra ID | High | High | Medium |

| Sichern eines eingabebeschränkten Geräts mit Azure AD und Azure Maps-REST-APIs | Microsoft Entra ID | Hoch | Medium | Medium |

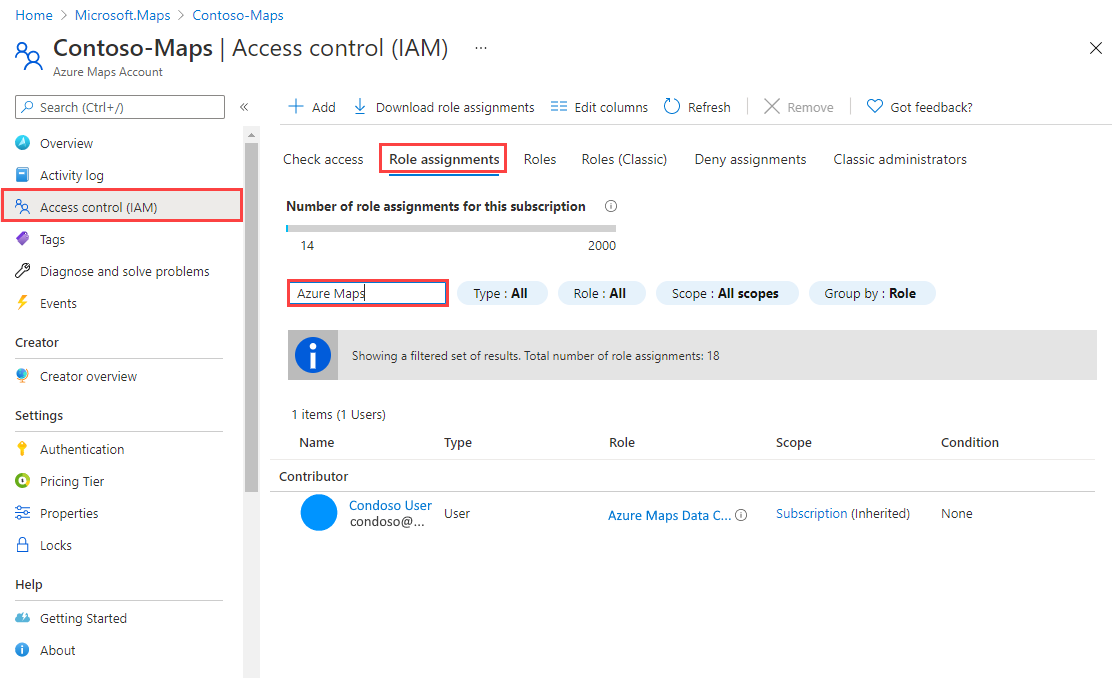

Anzeigen der integrierten Azure Maps-Rollendefinitionen

So zeigen Sie die integrierte Azure Maps-Rollendefinition an:

Wählen Sie im linken Bereich Zugriffssteuerung (IAM) aus.

Wählen Sie die Registerkarte Rollen aus.

Geben Sie im Suchfeld Azure Maps ein.

In den Ergebnissen werden die verfügbaren integrierten Rollendefinitionen für Azure Maps angezeigt.

Anzeigen von Rollenzuweisungen

Um Benutzer und Apps anzuzeigen, denen Zugriff für Azure Maps gewährt wurde, navigieren Sie zu Zugriffssteuerung (IAM) . Wählen Sie dort die Option Rollenzuweisungen aus, und filtern Sie dann nach Azure Maps.

Wählen Sie im linken Bereich Zugriffssteuerung (IAM) aus.

Klicken Sie auf die Registerkarte Rollenzuweisungen.

Geben Sie im Suchfeld Azure Maps ein.

In den Ergebnissen werden die aktuellen Azure Maps-Rollenzuweisungen angezeigt.

Anfordern von Token für Azure Maps

Anfordern eines Tokens vom Microsoft Entra-Tokenendpunkt. Verwenden Sie in Ihrer Microsoft Entra ID-Anforderung die folgenden Details:

| Azure-Umgebung | Microsoft Entra-Tokenendpunkt | Azure-Ressourcen-ID |

|---|---|---|

| Öffentliche Azure-Cloud | https://login.microsoftonline.com |

https://atlas.microsoft.com/ |

| Azure Government-Cloud | https://login.microsoftonline.us |

https://atlas.microsoft.com/ |

Weitere Informationen zur Anforderung von Zugriffstokens von Microsoft Entra ID für Benutzer*innen und Dienstprinzipale finden Sie unter Authentifizierungsszenarien für Microsoft Entra ID. Spezifische Szenarien finden Sie in der Tabelle der Szenarien.

Verwalten und Rotieren von gemeinsam verwendeten Schlüsseln

Ihre Azure Maps-Abonnementschlüssel ähneln einem Stammkennwort für Ihr Azure Maps-Konto. Achten Sie darauf, die Abonnementschlüssel immer gut zu schützen. Verwenden Sie Azure Key Vault zum sicheren Verwalten und Rotieren Ihrer Schlüssel. Geben Sie Zugriffsschlüssel nicht an andere Benutzer weiter, vermeiden Sie das Hartcodieren, und speichern Sie die Schlüssel nicht als Klartext, auf den andere Benutzer Zugriff haben. Wenn Sie der Meinung sind, dass Ihre Schlüssel möglicherweise kompromittiert wurden, rotieren Sie sie.

Hinweis

Wenn möglich, sollten Sie Microsoft Entra ID anstelle des gemeinsam genutzten Schlüssels verwenden, um Anforderungen zu autorisieren. Microsoft Entra ID bietet eine bessere Sicherheit als ein gemeinsam verwendeter Schlüssel und ist einfacher zu verwenden.

Manuelles Rotieren von Abonnementschlüsseln

Um die Sicherheit Ihres Azure Maps-Kontos zu gewährleisten, sollten Sie Ihre Abonnementschlüssel regelmäßig rotieren. Verwenden Sie nach Möglichkeit Azure Key Vault zum Verwalten Ihrer Zugriffsschlüssel. Wenn Sie Key Vault nicht verwenden, müssen Sie die Schlüssel manuell rotieren.

Es werden zwei Abonnementschlüssel zugewiesen, sodass Sie Ihre Schlüssel rotieren können. Durch das Vorhandensein von zwei Schlüsseln ist sichergestellt, dass der Zugriff Ihrer Anwendung auf Azure Maps während des Prozesses erhalten bleibt.

So rotieren Sie Ihre Azure Maps-Abonnementschlüssel im Azure-Portal

- Aktualisieren Sie Ihren Anwendungscode so, dass er auf den sekundären Schlüssel für das Azure Maps-Konto verweist, und stellen Sie ihn bereit.

- Navigieren Sie im Azure-Portal zu Ihrem Azure Maps-Konto.

- Wählen Sie unter Einstellungen die Option Authentifizierung aus.

- Klicken Sie auf die Schaltfläche Neu generieren neben dem primären Schlüssel, um den primären Schlüssel für Ihr Azure Maps-Konto neu zu generieren.

- Aktualisieren Sie Ihren Anwendungscode so, dass auf den neuen Primärschlüssel verwiesen wird, und stellen Sie ihn bereit.

- Generieren Sie den sekundären Zugriffsschlüssel auf die gleiche Weise neu.

Warnung

Es wird empfohlen, in allen Anwendungen ein und denselben Schlüssel zu verwenden. Wenn Sie an einigen Stellen den primären und an anderen Stellen den sekundären Schlüssel verwenden, können Sie die Schlüssel nicht rotieren, ohne dass einige Anwendungen den Zugriff verlieren.

Nächste Schritte

Suchen der API-Nutzungsmetriken für Ihr Azure Maps-Konto:

Sehen Sie sich Beispiele an, die zeigen, wie Sie Microsoft Entra ID in Azure Maps integrieren: