Verwalten der lokalen Verwaltungskonsole (Legacy)

Wichtig

Defender für IoT empfiehlt jetzt die Verwendung von Microsoft-Clouddiensten oder vorhandener IT-Infrastruktur für die zentrale Überwachung und Sensorverwaltung und plant, die lokale Verwaltungskonsole am 1. Januar 2025 zurückzuziehen.

Weitere Informationen finden Sie unter Bereitstellen einer hybriden oder luftgespaltenen OT-Sensorverwaltung.

In diesem Artikel werden zusätzliche lokale Aktivitäten der Verwaltungskonsole beschrieben, die Sie außerhalb eines größeren Bereitstellungsprozesses ausführen können.

Achtung

Für die Kundenkonfiguration werden nur dokumentierte Konfigurationsparameter für den OT-Netzwerksensor und die lokale Verwaltungskonsole unterstützt. Nehmen Sie keine Änderungen an nicht dokumentierten Konfigurationsparametern oder Systemeigenschaften vor, da Änderungen zu unerwartetem Verhalten und zu Systemfehlern führen können.

Das Entfernen von Paketen aus Ihrem Sensor ohne Microsoft-Genehmigung kann zu unerwarteten Ergebnissen führen. Alle auf dem Sensor installierten Pakete sind für die korrekte Sensorfunktionalität erforderlich.

Voraussetzungen

Bevor Sie die Verfahren in diesem Artikel ausführen, stellen Sie sicher, dass Sie über Folgendes verfügen:

Eine installierte und aktivierte lokale Verwaltungskonsole

Zugriff auf die lokale Verwaltungskonsole als Administratorbenutzer. Für ausgewählte Prozeduren und CLI-Zugriff ist auch ein privilegierter Benutzer erforderlich. Weitere Informationen finden Sie unter Lokale Benutzer und Rollen für die OT-Überwachung mit Defender for IoT.

Ein vorbereitetes SSL/TLS-Zertifikat, falls Sie das Zertifikat Ihres Sensors aktualisieren müssen

Wenn Sie eine sekundäre NIC hinzufügen, benötigen Sie zugriff auf die CLI als privilegierter Benutzer.

Herunterladen der Software für die lokale Verwaltungskonsole

Möglicherweise müssen Sie Software für Ihre lokale Verwaltungskonsole herunterladen, wenn Sie auf Ihren eigenen Geräten Defender for IoT-Software installieren oder Softwareversionen aktualisieren.

Verwenden Sie in Defender for IoT im Azure-Portal eine der folgenden Optionen:

Wählen Sie für eine neue Installation oder ein eigenständiges Update Erste Schritte>Lokale Verwaltungskonsole aus.

- Wählen Sie für eine neue Installation im Bereich Appliance erwerben und Software installieren eine Version und dann Herunterladen aus.

- Wählen Sie für ein Update im Bereich Lokale Verwaltungskonsole Ihr Updateszenario und dann Herunterladen aus.

Wenn Sie Ihre lokale Verwaltungskonsole zusammen mit verbundenen OT-Sensoren aktualisieren, verwenden Sie die Optionen im Menü Sensorupdate (Vorschau) auf der Seite Standorte und Sensoren.

Hinzufügen einer sekundären NIC nach der Installation

Verbessern Sie die Sicherheit in Ihrer lokalen Verwaltungskonsole, indem Sie eine sekundäre NIC hinzufügen, die für angefügte Sensoren innerhalb eines IP-Adressbereichs dedizierte NIC ist. Wenn Sie eine sekundäre NIC verwenden, wird die erste für Endbenutzer reserviert, und die zweite unterstützt die Konfiguration eines Gateways für geroutete Netzwerke.

In diesem Verfahren wird beschrieben, wie Sie eine sekundäre NIC hinzufügen, nachdem Sie Ihre lokale Verwaltungskonsole installieren.

So fügen Sie eine sekundäre NIC hinzu:

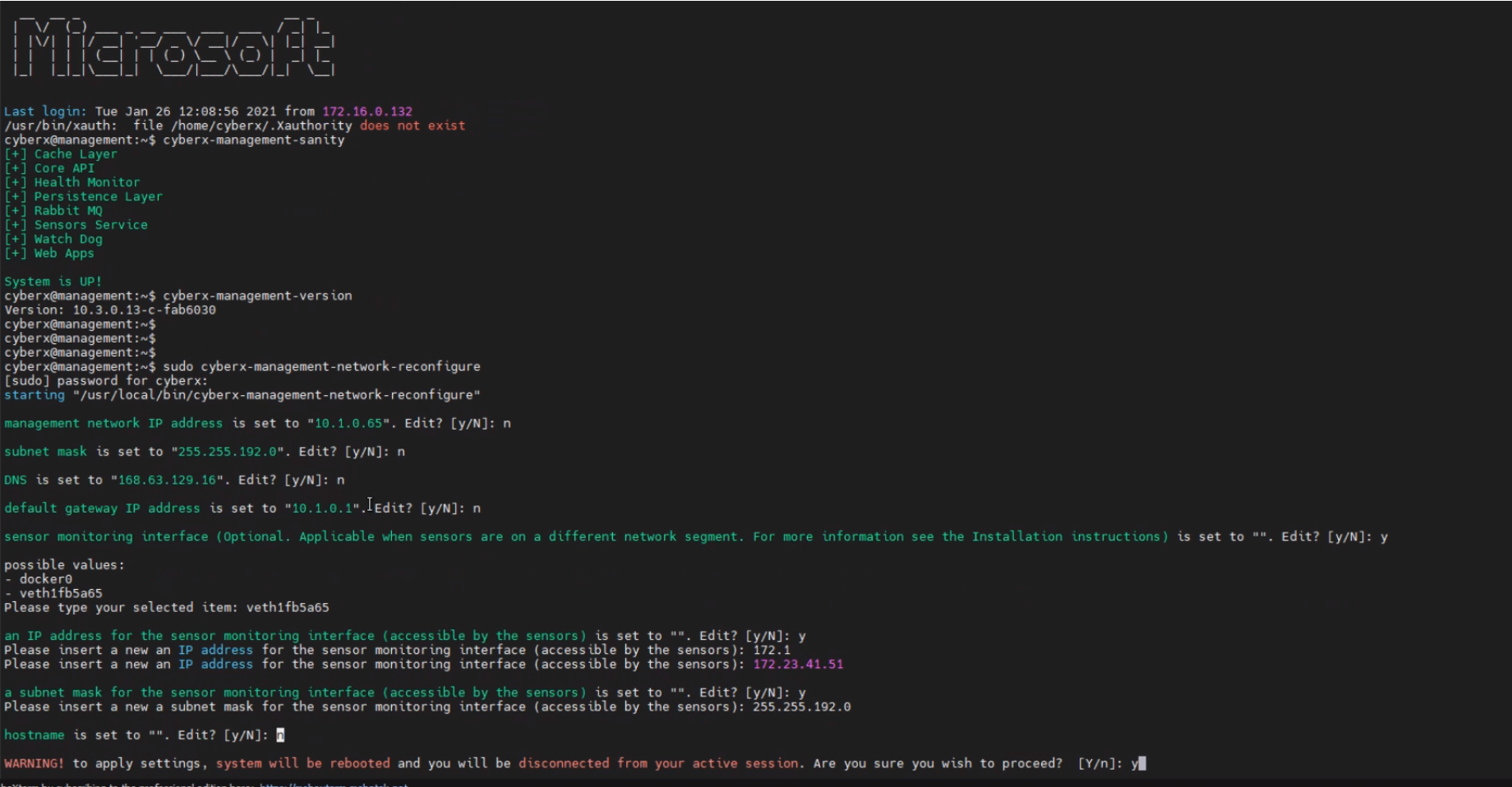

Melden Sie sich über SSH bei Ihrer lokalen Verwaltungskonsole an, um auf die CLI zuzugreifen, und führen Sie dann Folgendes aus:

sudo cyberx-management-network-reconfigureGeben Sie auf die folgenden Fragen die folgenden Antworten ein:

Parameter Einzugebende Antwort IP-Adresse des Verwaltungsnetzwerks NSubnetzmaske NDNS NIP-Adresse des Standardgateways NSensorüberwachungsschnittstelle

Optional. Relevant, wenn sich Sensoren in einem anderen Netzwerksegment befindenYund wählen Sie einen möglichen Wert ausIP-Adresse für die Sensorüberwachungsschnittstelle Yund geben Sie eine IP-Adresse ein, die von den Sensoren zugänglich istEine Subnetzmaske für die Sensorüberwachungsschnittstelle Yund geben Sie eine IP-Adresse ein, die von den Sensoren zugänglich istHostname Den Hostnamen eingeben Überprüfen Sie alle Auswahlmöglichkeiten und geben Sie

Yein, um die Änderungen zu akzeptieren. Das System wird neu gestartet.

Upload einer neuen Aktivierungsdatei

Sie haben Ihre lokale Verwaltungskonsole im Rahmen Ihrer Bereitstellung aktiviert.

Möglicherweise müssen Sie Ihre lokale Verwaltungskonsole im Rahmen von Wartungsprozeduren reaktivieren, z. B. wenn die Gesamtzahl der überwachten Geräte die Anzahl der lizenzierten Geräte überschreitet.

So laden Sie eine neue Aktivierungsdatei in Ihre lokale Verwaltungskonsole hoch:

Wählen Sie in Defender for IoT im Azure-Portal Pläne und Preise aus.

Wählen Sie Ihr Plan und dann Aktivierungsdatei der lokalen Verwaltungskonsole herunterladen aus.

Speichern Sie Ihre heruntergeladene Datei an einem Speicherort, auf den von der lokalen Verwaltungskonsole aus zugegriffen werden kann.

Alle aus dem Azure-Portal heruntergeladenen Dateien sind vom Vertrauensanker signiert, sodass Ihre Computer nur signierte Ressourcen verwenden.

Melden sie sich bei Ihrer lokalen Verwaltungskonsole an, und wählen Sie die Option Systemeinstellungen>Aktivierung aus.

Wählen Sie im Dialogfeld Aktivierung die Option DATEI AUSWÄHLEN aus, und suchen Sie nach der Datei, die Sie zuvor heruntergeladen haben.

Wählen Sie Schließen aus, um Ihre Änderungen zu speichern.

Verwalten von SSL-/TLS-Zertifikaten

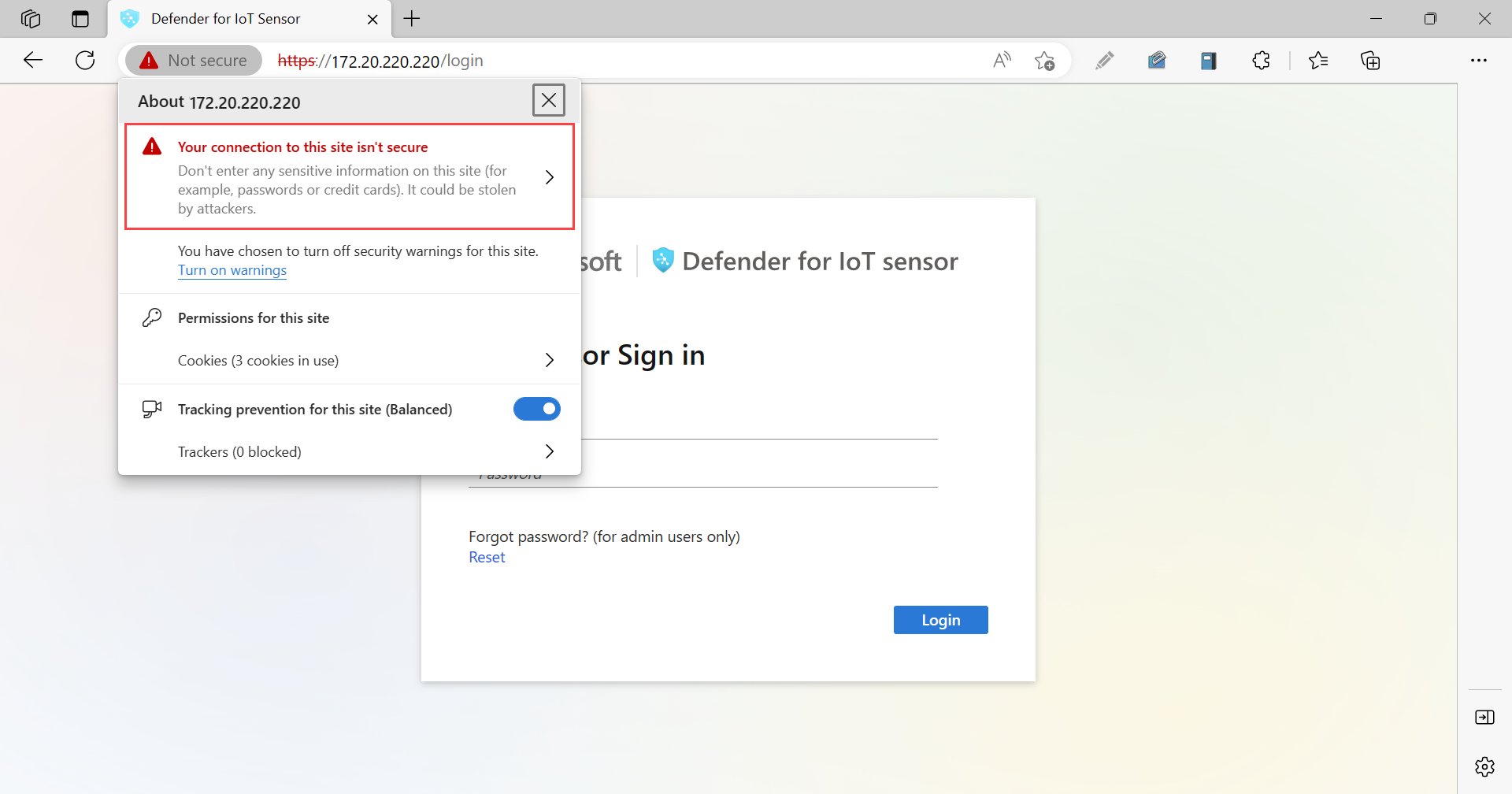

Wenn Sie mit einer Produktionsumgebung arbeiten, haben Sie ein von der Zertifizierungsstelle signiertes SSL/TLS-Zertifikat als Teil Ihrer lokalen Verwaltungskonsole bereitgestellt. Es wird empfohlen, selbstsignierte Zertifikate nur zu Testzwecken zu verwenden.

In den folgenden Verfahren wird beschrieben, wie aktualisierte SSL/TLS-Zertifikate bereitgestellt werden, z. B. wenn das Zertifikat abgelaufen ist.

- Bereitstellen eines von der Zertifizierungsstelle signierten Zertifikats

- Erstellen und Bereitstellen eines selbstsignierten Zertifikats

So stellen Sie ein von der Zertifizierungsstelle signiertes Zertifikat bereit:

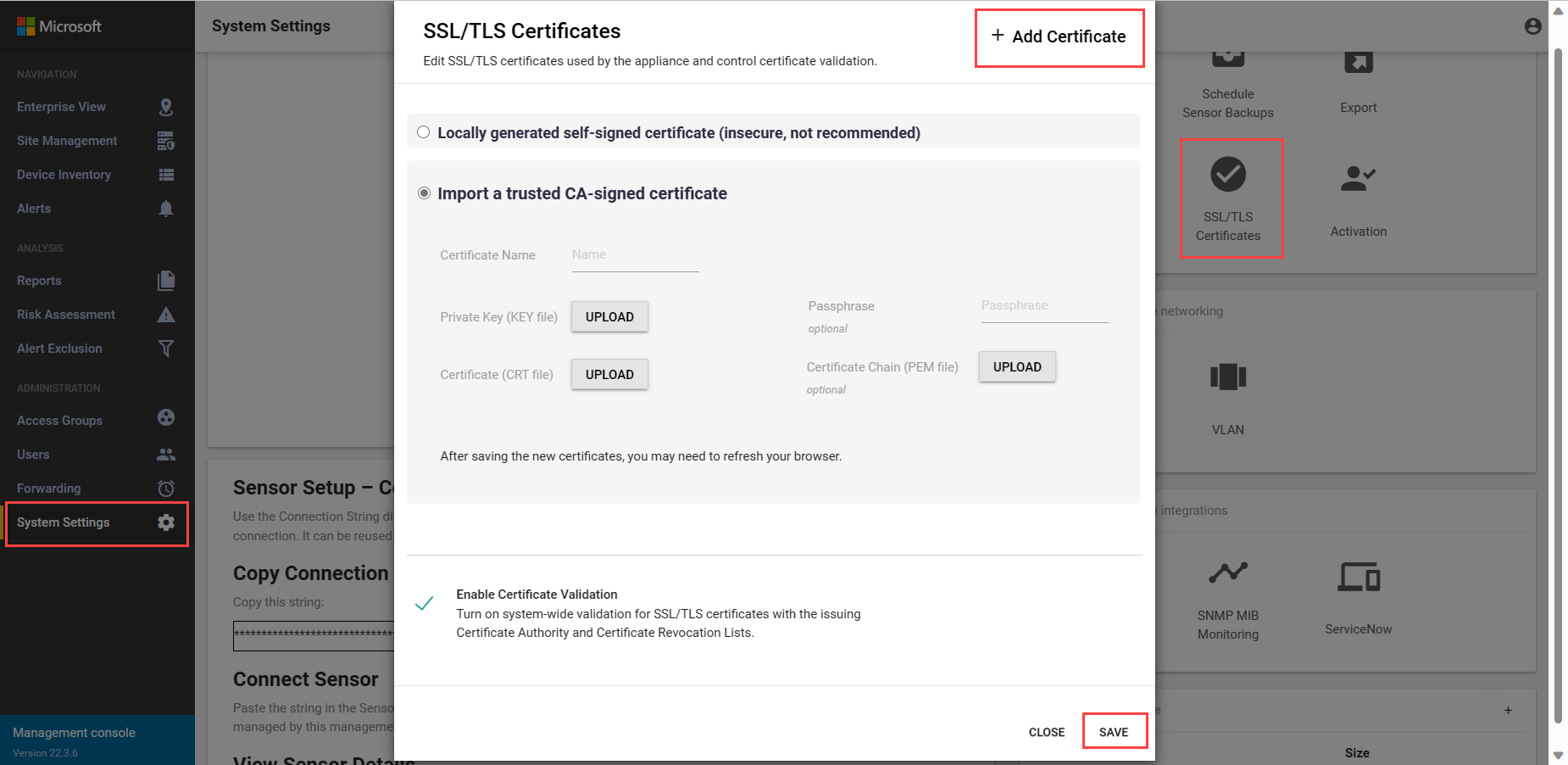

Melden sie sich bei Ihrer lokalen Verwaltungskonsole an, und wählen Sie die Option Systemeinstellungen>SSL/TLS-Zertifikate aus.

Wählen Sie im Dialogfeld SSL/TLS-Zertifikate die Option + Zertifikat hinzufügen aus, und geben Sie die folgenden Werte ein:

Parameter BESCHREIBUNG Zertifikatname Geben Sie den Namen Ihres Zertifikats ein. Passphrase - Optional Geben Sie eine Passphrase ein. Privater Schlüssel (SCHLÜSSEL-Datei) Laden Sie einen privaten Schlüssel (SCHLÜSSEL-Datei) hoch. Zertifikat (CRT-Datei) Laden Sie ein Zertifikat (CRT-Datei) hoch. Zertifikatkette (PEM-Datei) - Optional Laden Sie eine Zertifikatkette (PEM-Datei) hoch. Beispiel:

Wenn der Upload fehlschlägt, wenden Sie sich an Ihren Sicherheits- oder IT-Administrator. Weitere Informationen finden Sie unter SSL/TLS-Zertifikatanforderungen für lokale Ressourcen und Erstellen von SSL/TLS-Zertifikaten für OT-Appliances.

Wählen Sie die Option Zertifikatüberprüfung aktivieren aus, um die systemweite Überprüfung für SSL/TLS-Zertifikate durch die ausstellende Zertifizierungsstelle und durch Zertifikatsperrlisten (Certificate Revocation List, CRL) zu aktivieren.

Wenn diese Option aktiviert ist und die Validierung fehlschlägt, wird die Kommunikation zwischen den relevanten Komponenten angehalten, und ein Validierungsfehler wird auf dem Sensor angezeigt. Weitere Informationen finden Sie unter Anforderungen an die CRT-Datei.

Wählen Sie Speichern, um Ihre Änderungen zu speichern.

Problembehandlung beim Upload von Zertifikaten

Sie können keine Zertifikate auf Ihre OT-Sensoren oder lokalen Verwaltungskonsolen hochladen, wenn die Zertifikate nicht ordnungsgemäß erstellt wurden oder ungültig sind. Verwenden Sie die folgende Tabelle, um zu verstehen, wie Sie Maßnahmen ergreifen, wenn beim Hochladen Ihres Zertifikats ein Fehler auftritt und eine Fehlermeldung angezeigt wird:

| Fehler bei Zertifikatüberprüfung | Empfehlung |

|---|---|

| Passphrase stimmt nicht mit dem Schlüssel überein. | Vergewissern Sie sich, dass Sie die richtige Passphrase verwenden. Falls das Problem weiterhin besteht, sollten Sie versuchen, das Zertifikat mit der richtigen Passphrase neu zu erstellen. Weitere Informationen finden Sie unter Unterstützte Zeichen für Schlüssel und Passphrasen. |

| Die Vertrauenskette kann nicht überprüft werden. Das bereitgestellte Zertifikat und die Stammzertifizierungsstelle stimmen nicht überein. | Vergewissern Sie sich, dass die .pem-Datei zur .crt-Datei passt. Falls das Problem weiterhin besteht, sollten Sie versuchen, das Zertifikat mit der richtigen Vertrauenskette (wie in der .pem-Datei definiert) neu zu erstellen. |

| Dieses SSL-Zertifikat ist abgelaufen und wird nicht als gültig angesehen. | Erstellen Sie ein neues Zertifikat mit gültigen Datumsangaben. |

| Dieses Zertifikat wurde von der Zertifikatssperrliste widerrufen und kann nicht als vertrauenswürdig für eine sichere Verbindung eingestuft werden. | Erstellen Sie ein neues Zertifikat, das nicht widerrufen wird. |

| Der Speicherort der Zertifikatssperrliste ist nicht erreichbar. Überprüfen Sie, ob von dieser Appliance aus auf die URL zugegriffen werden kann. | Vergewissern Sie sich, dass in Ihrer Netzwerkkonfiguration dem Sensor oder der lokalen Verwaltungskonsole Zugriff auf den CRL-Server erlaubt, der im Zertifikat definiert ist. Weitere Informationen finden Sie unter Überprüfen des Zugriffs auf den CRL-Server. |

| Fehler bei der Zertifikatüberprüfung. | Dies ist ein Hinweis auf einen allgemeinen Fehler in der Appliance. Wenden Sie sich an den Microsoft-Support. |

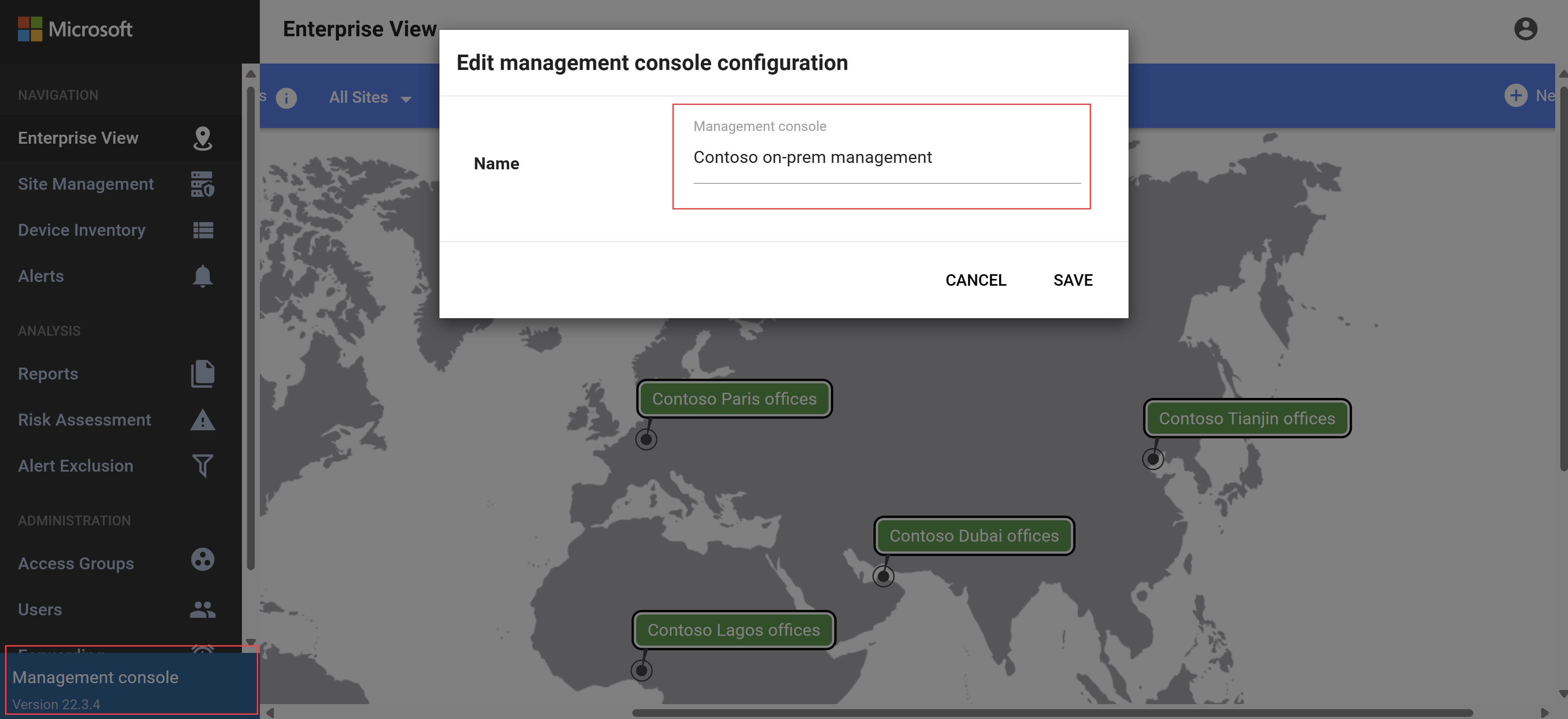

Ändern des Namens der lokalen Verwaltungskonsole

Der Standardname Ihrer lokalen Verwaltungskonsole lautet Verwaltungskonsole und wird in der GUI der lokalen Verwaltungskonsole und in den Protokollen zur Problembehandlung angezeigt.

So ändern Sie den Namen der lokalen Verwaltungskonsole:

Melden Sie sich bei Ihrer lokalen Verwaltungskonsole an, und wählen Sie den Namen unten links über der Versionsnummer aus.

Geben Sie im Dialogfeld Konfiguration der Verwaltungskonsole bearbeiten den neuen Namen ein. Der Name darf maximal 25 Zeichen lang sein. Beispiel:

Wählen Sie Speichern aus, um die Änderungen zu speichern.

Wiederherstellen eines privilegierten Benutzerkennworts

Wenn Sie als privilegierter Benutzer keinen Zugriff mehr auf Ihre lokale Verwaltungskonsole haben, stellen Sie den Zugriff aus dem Azure-Portal wieder her.

So stellen Sie den privilegierten Benutzerzugriff wieder her:

Wechseln Sie zur Anmeldeseite für Ihre lokale Verwaltungskonsole, und wählen Sie Kennwortwiederherstellung aus.

Wählen Sie den Benutzer aus, für den Sie den Zugriff wiederherstellen möchten, entweder den Support- oder den CyberX-Benutzer.

Kopieren Sie den Bezeichner, der im Dialogfeld Kennwortwiederherstellung angezeigt wird, an einen sicheren Speicherort.

Wechseln Sie im Azure-Portal zu Defender for IoT, und stellen Sie sicher, dass das Abonnement angezeigt wird, das für das Onboarding der OT-Sensoren verwendet wurde, die derzeit mit dem lokalen Verwaltungskonsole verbunden sind.

Wählen Sie Standorte und Sensoren>Weitere Aktionen>Wiederherstellen eines Kennworts der lokalen Verwaltungskonsole aus.

Geben Sie den Geheimbezeichner ein, den Sie zuvor aus Ihrem lokalen Verwaltungskonsole kopiert haben, und wählen Sie Wiederherstellen aus.

Eine

password_recovery.zip-Datei wird von Ihrem Browser heruntergeladen.Alle aus dem Azure-Portal heruntergeladenen Dateien sind vom Vertrauensanker signiert, sodass Ihre Computer nur signierte Ressourcen verwenden.

Wählen Sie im Dialogfeld Kennwortwiederherstellung auf der lokalen Verwaltungskonsole Hochladen aus, und wählen Sie die

password_recovery.zip-Datei aus, die Sie heruntergeladen haben.

Ihre neuen Anmeldeinformationen werden angezeigt.

Bearbeiten des Hostnamens

Der Hostname des lokalen Verwaltungskonsole muss mit dem Hostnamen übereinstimmen, der auf dem DNS-Server der Organisation konfiguriert ist.

So bearbeiten Sie den Hostnamen, der auf der lokalen Verwaltungskonsole gespeichert ist:

Melden Sie sich bei der lokalen Verwaltungskonsole an, und wählen Sie Systemeinstellungen aus.

Wählen Sie im Bereich Netzwerk der Verwaltungskonsole die Option Netzwerk aus.

Geben Sie den neuen Hostnamen ein, und wählen Sie SPEICHERN aus, um Ihre Änderungen zu speichern.

Festlegen von VLAN-Namen

VLAN-Namen werden nicht zwischen einem OT-Sensor und der lokalen Verwaltungskonsole synchronisiert. Wenn Sie VLAN-Namen auf Ihrem OT-Sensor definiert haben, empfiehlt es sich, identische VLAN-Namen auf der lokalen Verwaltungskonsole zu definieren.

So definieren Sie VLAN-Namen:

Melden Sie sich bei der lokalen Verwaltungskonsole an, und wählen Sie Systemeinstellungen aus.

Wählen Sie im Bereich Netzwerk der Verwaltungskonsole die Option VLAN aus.

Wählen Sie im Dialogfeld VLAN-Konfiguration bearbeiten die Option VLAN hinzufügen aus, und geben Sie dann nacheinander die VLAN-ID und den Namen ein.

Wählen Sie SPEICHERN aus, um Ihre Änderungen zu speichern.

Konfigurieren von SMTP-Mailservereinstellungen

Definieren Sie SMTP-Mailservereinstellungen in Ihrem lokalen Verwaltungskonsole, damit Sie die lokale Verwaltungskonsole so konfigurieren können, dass sie Daten an andere Server und Partnerdienste sendet.

Beispielsweise benötigen Sie einen SMTP-Mail-Server, der zum Einrichten der E-Mail-Weiterleitung und zum Konfigurieren von Weiterleitungswarnungsregeln konfiguriert ist.

Voraussetzungen:

Stellen Sie sicher, dass Sie den SMTP-Server über die lokal Verwaltungskonsole erreichen können.

So konfigurieren Sie einen SMTP-Server auf Ihrer lokalen Verwaltungskonsole:

Melden Sie sich als privilegierter Benutzer über SSH/Telnet bei Ihrer lokalen Verwaltungskonsole an.

Führen Sie Folgendes aus:

nano /var/cyberx/properties/remote-interfaces.propertiesGeben Sie die folgenden SMTP-Serverdetails ein, wenn Sie dazu aufgefordert werden:

mail.smtp_servermail.port. Der Standardport ist25.mail.sender

Nächste Schritte

Weitere Informationen finden Sie unter: