Steuern des von Microsoft Defender for IoT überwachten OT-Datenverkehrs

Dieser Artikel gehört zu einer Reihe von Artikeln, in denen der Bereitstellungspfad für die OT-Überwachung mit Microsoft Defender for IoT beschrieben wird.

Die Netzwerksensoren von Microsoft Defender for IoT OT führen automatisch eine tiefgehende Paketerkennung für den IT- und OT-Datenverkehr durch, wobei Netzwerkgerätedaten wie Geräteattribute und -verhalten aufgelöst werden.

Verwenden Sie nach der Installation, Aktivierung und Konfiguration Ihres OT-Netzwerksensors die in diesem Artikel beschriebenen Tools, um den automatisch erkannten Datenverkehr zu analysieren, bei Bedarf zusätzliche Subnetze hinzuzufügen und die in Defender für IoT-Warnungen enthaltenen Datenverkehrsinformationen zu steuern.

Voraussetzungen

Für die Verfahren in diesem Artikel ist Folgendes erforderlich:

Ein installierter, konfigurierter und aktivierter OT-Netzwerksensor.

Zugang zu Ihrem OT-Netzwerksensor und Ihrer lokalen Verwaltungskonsole als Administratorbenutzer. Weitere Informationen finden Sie unter Lokale Benutzer und Rollen für die OT-Überwachung mit Defender for IoT.

Dieser Schritt wird von Ihren Bereitstellungsteams ausgeführt.

Analysieren Ihrer Bereitstellung

Überprüfen Sie nach dem Onboarding eines neuen OT-Netzwerksensors in Microsoft Defender für IoT, ob Ihr Sensor ordnungsgemäß bereitgestellt wurde, indem Sie den überwachten Datenverkehr analysieren.

So analysieren Sie Ihr Netzwerk:

Melden Sie sich bei Ihrem OT-Sensor als Administratorbenutzer*in an, und wählen Sie Systemeinstellungen>Basic>Bereitstellung aus.

Wählen Sie Analysieren aus. Die Analyse beginnt, und für jede Schnittstelle, die vom Sensor überwacht wird, wird eine Registerkarte angezeigt. Auf jeder Registerkarte werden die Subnetze angezeigt, die von der angegebenen Schnittstelle erkannt wurden. Beispiele:

Auf jeder Schnittstellenregisterkarte werden die folgenden Details angezeigt:

- Verbindungsstatus, angezeigt durch ein grünes oder rotes Verbindungssymbol im Registerkartennamen. In der obigen Abbildung ist die eth1-Schnittstelle beispielsweise grün und daher verbunden.

- Die Gesamtanzahl der erkannten Subnetze und VLANs, die oben auf der Registerkarte angezeigt wird.

- Die in jedem Subnetz erkannten Protokolle.

- Die Anzahl der erkannten Unicastadressen für jedes Subnetz.

- Gibt an, ob Broadcastdatenverkehr für jedes Subnetz erkannt wird, was ein lokales Netzwerk angibt.

Warten Sie, bis die Analyse abgeschlossen ist, und überprüfen Sie dann jede Schnittstellenregisterkarte, um zu ermitteln, ob die Schnittstelle den relevanten Datenverkehr überwacht oder eine weitere Optimierung erfordert.

Wenn der auf der Seite Bereitstellung angezeigte Datenverkehr nicht ihren Erwartungen entspricht, müssen Sie Ihre Bereitstellung möglicherweise optimieren, indem Sie den Standort des Sensors im Netzwerk ändern oder überprüfen, ob Ihre Überwachungsschnittstellen ordnungsgemäß verbunden sind. Wenn Sie Änderungen vornehmen und den Datenverkehr erneut analysieren möchten, um festzustellen, ob er verbessert wurde, wählen Sie erneut Analysieren aus, um den aktualisierten Überwachungsstatus anzuzeigen.

Optimieren der Subnetzliste

Nachdem Sie den Datenverkehr analysiert haben, den Ihr Sensor überwacht, und die Bereitstellung optimiert haben, müssen Sie möglicherweise Ihre Subnetzliste weiter optimieren. Verwenden Sie dieses Verfahren, um sicherzustellen, dass Ihre Subnetze ordnungsgemäß konfiguriert sind.

Während Ihr OT-Sensor bei der anfänglichen Einrichtung automatisch Ihre Netzwerk-Subnetze erlernt, empfehlen wir Ihnen, den erkannten Datenverkehr zu analysieren und bei Bedarf zu aktualisieren, um Ihre Kartenansichten und Ihren Gerätebestand zu optimieren.

Verwenden Sie dieses Verfahren auch, um Subnetzeinstellungen zu definieren, um zu bestimmen, wie Geräte in der Gerätezuordnung des Sensors und im Azure-Gerätebestand angezeigt werden.

- In der Gerätezuordnung werden die IT-Geräte automatisch nach Subnetz zusammengefasst, wobei Sie jede Subnetzansicht erweitern und reduzieren können, um sie bei Bedarf aufzuschlüsseln.

- Verwenden Sie im Azure-Gerätebestand nach der Konfiguration der Subnetze den Filter Netzwerkadresse (Public Preview), um lokale oder weitergeleitete Geräte wie in Ihrer Subnetzliste definiert anzuzeigen. Alle Geräte, die den aufgelisteten Subnetzen zugeordnet sind, werden als lokal angezeigt, während Geräte, die erkannten, nicht in der Liste enthaltenen Subnetzen zugeordnet sind, als Routing angezeigt werden.

Der OT-Netzwerksensor lernt zwar automatisch die Subnetze in Ihrem Netzwerk, aber wir empfehlen Ihnen, die gelernten Einstellungen zu bestätigen und sie bei Bedarf zu aktualisieren, um Ihre Zuordnungsansichten und den Gerätebestand zu optimieren. Alle Subnetze, die nicht als Subnetze aufgeführt sind, werden als externe Netzwerke behandelt.

Tipp

Wenn Sie bereit sind, Ihre OT-Sensoreinstellungen im großen Stil zu verwalten, definieren Sie Subnetze im Azure-Portal. Nach dem Anwenden von Einstellungen über das Azure-Portal sind die Einstellungen in der Sensorkonsole schreibgeschützt. Weitere Informationen finden Sie unter Konfigurieren von OT-Sensoreinstellungen über das Azure-Portal (öffentliche Vorschau).

So optimieren Sie Ihre erkannten Subnetze:

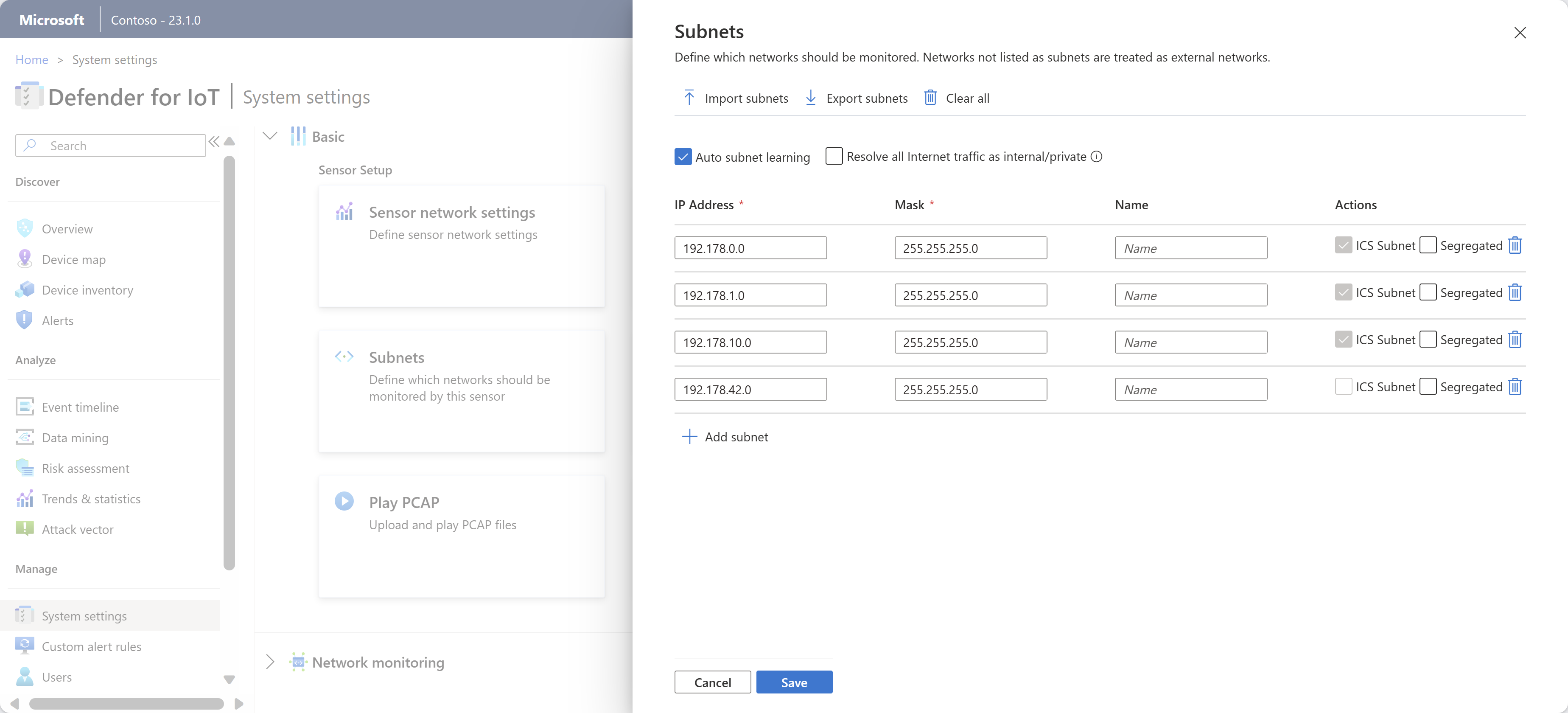

Melden Sie sich bei Ihrem OT-Sensor als Administratorbenutzer*in an, und wählen Sie Systemeinstellungen>Basic>Subnetze aus. Beispiele:

Aktualisieren Sie die aufgelisteten Subnetze mithilfe einer der folgenden Optionen:

Name BESCHREIBUNG Subnetze importieren Importieren Sie eine CSV-Datei mit Subnetzdefinitionen Die Subnetzinformationen werden mit den von Ihnen importierten Informationen aktualisiert. Wenn Sie ein leeres Feld importieren, gehen die Daten in diesem Feld verloren. Subnetze exportieren Exportieren Sie die aktuell aufgelisteten Subnetze in eine .CSV-Datei. Auswahl aufheben Löschen Sie alle aktuell definierten Subnetze. Automatischer Subnetzlernmodus Standardmäßig ausgewählt. Deaktivieren Sie diese Option, um zu verhindern, dass der Sensor Ihre Subnetze automatisch erkennt. Gesamten Internetdatenverkehr als intern/privat auflösen Wählen Sie diese Option, um alle öffentlichen IP-Adressen als private, lokale Adressen zu betrachten. Wenn Sie diese Option wählen, werden öffentliche IP-Adressen wie lokale Adressen behandelt und es werden keine Warnungen über nicht autorisierte Internetaktivitäten gesendet.

Mit dieser Option werden Benachrichtigungen und Warnungen über externe Adressen reduziert.IP-Adresse Definieren Sie die IP-Adresse des Subnetzes. Maske Definieren Sie die IP-Maske des Subnetzes. Name Es wird empfohlen, einen aussagekräftigen Namen einzugeben, der die Netzwerkrolle des Subnetzes angibt. Subnetznamen können bis zu 60 Zeichen lang sein. Getrennt Wählen Sie diese Option, um dieses Subnetz bei der Anzeige der Gerätezuordnung nach Purdueebene separat anzuzeigen. Subnetz entfernen Wählen Sie diese Option aus, um alle Subnetze zu entfernen, die nicht mit Ihrem IoT-/OT-Netzwerkbereich verbunden sind. Im Subnetzraster werden Subnetze, die als ICS-Subnetz gekennzeichnet sind, als OT-Netzwerke erkannt. Diese Option ist in diesem Raster schreibgeschützt, aber Sie können ein Subnetz manuell als ICS definieren, wenn ein OT-Subnetz nicht ordnungsgemäß erkannt wird.

Wenn Sie fertig sind, wählen Sie Speichern aus, um Ihre Aktualisierungen zu speichern.

Tipp

Nachdem die Einstellung Automatischer Subnetzlernmodus deaktiviert und die Subnetzliste so bearbeitet wurde, dass sie nur die lokal überwachten Subnetze enthält, die sich in Ihrem IoT-/OT-Bereich befinden, können Sie den Azure-Gerätebestand nach Netzwerkadresse filtern, um nur die als lokal definierten Geräte anzuzeigen. Weitere Informationen finden Sie unter Gerätebestand anzeigen.

Manuelles Definieren eines Subnetzes als ICS

Wenn Sie über ein OT-Subnetz verfügen, das vom Sensor nicht automatisch als ICS-Subnetz markiert wird, ändern Sie den Gerätetyp für eines der Geräte im relevanten Subnetz in einen ICS- oder IoT-Gerätetyp. Das Subnetz wird dann automatisch vom Sensor als ICS-Subnetz markiert.

Hinweis

Um das Subnetz manuell so zu ändern, dass es als ICS gekennzeichnet wird, ändern Sie den Gerätetyp im Gerätebestand im OT-Sensor. Im Azure-Portal werden Subnetze in der Subnetzliste standardmäßig als ICS in den Sensoreinstellungen gekennzeichnet.

So ändern Sie den Gerätetyp, um das Subnetz manuell zu aktualisieren

Melden Sie sich bei der OT-Sensorkonsole an, und wechseln Sie dann zu Gerätebestand.

Wählen Sie im Gerätebestandsraster ein Gerät aus dem relevanten Subnetz und anschließend oben auf der Seite auf der Symbolleiste Bearbeiten aus.

Wählen Sie im Feld Typ einen Gerätetyp aus der Dropdownliste aus, die unter ICS oder IoT aufgeführt ist.

Das Subnetz wird nun im Sensor als ICS-Subnetz markiert.

Weitere Informationen finden Sie unter Bearbeiten von Gerätedetails.

Anpassen von Port- und VLAN-Namen

Verwenden Sie die folgenden Prozeduren, um die in Defender for IoT angezeigten Gerätedaten zu erweitern, indem Sie die Port- und VLAN-Namen auf Ihren OT-Netzwerksensoren anpassen.

Beispielsweise können Sie einem nicht reservierten Port, der eine ungewöhnlich hohe Aktivität aufweist, einen Namen zuweisen, um ihn zu kennzeichnen, oder einer VLAN-Nummer einen Namen zuweisen, um sie schneller zu identifizieren.

Hinweis

Bei mit der Cloud verbundenen Sensoren können Sie irgendwann damit beginnen, die OT-Sensoreinstellungen über das Azure-Portal zu konfigurieren. Sobald Sie mit der Konfiguration der Einstellungen über die Azure-Portal beginnen, sind die VLANs und Portnamensbereiche auf den OT-Sensoren schreibgeschützt. Weitere Informationen finden Sie unter Konfigurieren von OT-Sensoreinstellungen über das Azure-Portal.

Anpassen der Namen erkannter Ports

Defender for IoT weist den meisten universell reservierten Ports (z. B. DHCP oder HTTP) automatisch Namen zu. Sie können jedoch den Namen eines bestimmten Ports anpassen, um ihn hervorzuheben, etwa, wenn Sie einen Port mit ungewöhnlich hoher erkannter Aktivität beobachten.

Portnamen werden in Defender for IoT angezeigt, wenn Sie Gerätegruppen aus der Gerätezuordnung des OT-Sensors anzeigen oder OT-Sensorberichte erstellen, die Portinformationen enthalten.

So passen Sie einen Portnamen an

Melden Sie sich bei Ihrem OT-Sensor als Administratorbenutzer an.

Wählen Sie Systemeinstellungen und dann unter Netzwerküberwachung die Option Portbenennung aus.

Geben Sie im daraufhin angezeigten Bereich Portbenennung die Portnummer, die Sie benennen möchten, das Protokoll des Ports und einen aussagekräftigen Namen ein. Unterstützte Protokollwerte sind TCP, UDP und BOTH.

Wählen Sie + Port hinzufügen aus, um einen anderen Port anzupassen, und klicken Sie auf Speichern, wenn Sie fertig sind.

Anpassen eines VLAN-Namens

VLANs werden entweder automatisch vom OT-Netzwerksensor ermittelt oder manuell hinzugefügt. Automatisch ermittelte VLANs können nicht bearbeitet oder gelöscht werden, aber manuell hinzugefügte VLANs erfordern einen eindeutigen Namen. Wenn ein VLAN nicht explizit benannt wird, wird stattdessen die VLAN-Nummer angezeigt.

VLAN-Unterstützung basiert auf 802.1q (bis VLAN-ID 4094).

Hinweis

VLAN-Namen werden nicht zwischen dem OT-Netzwerksensor und der lokalen Verwaltungskonsole synchronisiert. Wenn Sie benutzerdefinierte VLAN-Namen in der lokalen Verwaltungskonsole anzeigen möchten, definieren Sie die VLAN-Namen auch dort.

So konfigurieren Sie VLAN-Namen auf einem OT-Netzwerksensor

Melden Sie sich bei Ihrem OT-Sensor als Administratorbenutzer an.

Wählen Sie Systemeinstellungen und dann unter Netzwerküberwachung die Option VLAN-Benennung aus.

Geben Sie im daraufhin angezeigten Bereich VLAN-Benennung eine VLAN-ID und einen eindeutigen VLAN-Namen ein. VLAN-Namen können bis zu 50 ASCII-Zeichen enthalten.

Wählen Sie + VLAN hinzufügen aus, um einen anderen Port anzupassen, und klicken Sie auf Speichern, wenn Sie fertig sind.

Für Cisco-Switches: Fügen Sie der SPAN-Portkonfiguration den Befehl

monitor session 1 destination interface XX/XX encapsulation dot1qhinzu. Dabei steht XX/XX für den Namen und die Nummer des Ports.

Definieren Sie DNS-Server

Verbessern Sie die Anreicherung von Gerätedaten, indem Sie mehrere DNS-Server so konfigurieren, dass Reverse-Lookups ausgeführt und Hostnamen oder FQDNs aufgelöst werden, die den in Netzwerksubnetzen erkannten IP-Adressen zugeordnet sind. Wenn beispielsweise ein Sensor eine IP-Adresse ermittelt, fragt er möglicherweise mehrere DNS-Server ab, um den Hostnamen aufzulösen. Sie benötigen die DNS-Serveradresse, den Serverport und die Subnetzadressen.

So definieren Sie die DNS-Serversuche:

Wählen Sie auf Ihrer OT Sensorkonsole Systemeinstellungen>Netzwerküberwachung und unter Active Discovery, die Option Reverse DNS Lookup aus.

Verwenden Sie die Optionen Reverse Lookup planen, um Ihren Scan in festen Intervallen, pro Stunde oder zu einer bestimmten Zeit zu definieren.

Wenn Sie Nach bestimmten Zeiten auswählen, verwenden Sie eine 24-Stunden-Uhr, z.B. 14:30für 2:30 PM. Wählen Sie die Schaltfläche + an der Seite aus, um zusätzliche, spezifische Zeiten hinzuzufügen, zu denen die Suche ausgeführt werden soll.

Wählen Sie DNS-Server hinzufügen und füllen Sie dann Ihre Felder nach Bedarf aus, um die folgenden Felder zu definieren:

- DNS-Serveradresse, die die IP-Adresse des DNS-Servers ist

- DNS-Serverport

- Anzahl der Bezeichnungen, dies ist die Anzahl der Domain-Bezeichnungen, die Sie anzeigen möchten. Um diesen Wert zu erhalten, lösen Sie die Netzwerk-IP-Adresse in Geräte-FQDNs auf. In dieses Feld können Sie bis zu 30 Zeichen eingeben.

- Subnetze, sind die Subnetze, die Sie vom DNS-Server abfragen möchten

Aktivieren Sie oben die Option Aktiviert, um die Reverse-Lookup-Abfrage wie geplant zu starten, und wählen Sie dann Speichern, um die Konfiguration abzuschließen.

Weitere Informationen finden Sie unter Konfigurieren der DNS-Rückwärtssuche.

Testen der DNS-Konfiguration

Verwenden Sie ein Testgerät, um zu überprüfen, ob die von Ihnen definierten Reverse-DNS-Lookup-Einstellungen wie erwartet funktionieren.

Wählen Sie auf Ihrer Sensorkonsole Systemeinstellungen> Netzwerküberwachung und unter Active Discovery, die Option Reverse DNS Lookup aus.

Stellen Sie sicher, dass der Schalter Aktiviert ausgewählt ist.

Klicken Sie auf Test.

Geben Sie im Dialog DNS-Reverse-Lookup-Test für Server eine Adresse in das Feld Suchadresse ein und wählen Sie dann Test aus.

Konfigurieren von DHCP-Adressbereichen

Ihr OT-Netzwerk enthält möglicherweise sowohl statische als auch dynamische IP-Adressen.

- Statische Adressen werden in der Regel in OT-Netzwerken durch Historians, Controller und Netzwerkinfrastrukturgeräte wie Switches und Router verwendet.

- Die dynamische Zuweisung von IP-Adressen ist normalerweise in Gastnetzwerken mit Laptops PCs, Smartphones und anderen tragbaren Geräten implementiert (an verschiedenen Standorten kommen physische WLAN- oder LAN-Verbindungen zur Anwendung).

Wenn Sie mit dynamischen Netzwerken arbeiten, müssen Sie Änderungen der IP-Adressen behandeln, indem Sie DHCP-Adressbereiche auf jedem OT-Netzwerksensor definieren. Wenn eine IP-Adresse als DHCP-Adresse festgelegt ist, erkennt Defender for IoT jede Aktivität, die auf demselben Gerät stattfindet, unabhängig von Änderungen der IP-Adresse.

So definieren Sie DHCP-Adressbereiche:

Melden Sie sich an Ihrem OT-Sensor an und wählen Sie Systemeinstellungen> Netzwerküberwachung >DHCP-Bereiche.

Führen Sie einen der folgenden Schritte aus:

- Um einen einzelnen Bereich hinzuzufügen, wählen Sie + Bereich hinzufügen aus, und geben Sie den IP-Adressbereich und einen optionalen Namen für Ihren Bereich ein.

- Um mehrere Bereiche hinzuzufügen, erstellen Sie eine .CSV-Datei mit Spalten für die Daten Von, An und Name für jeden Ihrer Bereiche. Wählen Sie Importieren aus, um die Datei in Ihren OT-Sensor zu importieren. Aus einer .CSV-Datei importierte Bereichswerte überschreiben alle derzeit für Ihren Sensor konfigurierten Bereichsdaten.

- Um die aktuell konfigurierten Bereiche in eine .CSV-Datei zu exportieren, wählen Sie Exportieren.

- Um alle aktuell konfigurierten Bereiche zu löschen, wählen Sie Alle löschen aus.

Bereichsnamen können bis zu 256 Zeichen lang sein.

Wählen Sie Speichern, um Ihre Änderungen zu speichern.

Konfigurieren von Datenverkehrsfiltern (fortgeschritten)

Um Warnungsermüdung zu reduzieren und Ihre Netzwerküberwachung auf Datenverkehr mit hoher Priorität zu konzentrieren, können Sie den Datenverkehr filtern, der an der Quelle bei Defender for IoT eingeht. Aufzeichnungsfilter werden über die CLI des OT-Sensors konfiguriert und ermöglichen es Ihnen, Datenverkehr mit hoher Bandbreite auf der Hardwareebene zu blockieren und so sowohl die Geräteleistung als auch die Ressourcennutzung zu optimieren.

Weitere Informationen finden Sie unter