Tutorial: Überwachen Ihrer OT-Netzwerke mit Zero Trust-Prinzipien

Zero Trust ist eine Sicherheitsstrategie für den Entwurf und die Implementierung der folgenden Sicherheitsprinzipien:

| Explizit verifizieren | Verwenden des Zugriffs mit den geringsten Rechten | Von einer Sicherheitsverletzung ausgehen |

|---|---|---|

| Ziehen Sie zur Authentifizierung und Autorisierung immer alle verfügbaren Datenpunkte heran. | Beschränken Sie den Benutzerzugriff mit Just-In-Time- und Just-Enough-Access (JIT/JEA), risikobasierten adaptiven Richtlinien und Datenschutz. | Minimieren Sie Auswirkungsgrad und Segmentzugriff. Überprüfen Sie die End-to-End-Verschlüsselung, und verwenden Sie Analysen, um für Transparenz zu sorgen, die Bedrohungserkennung voranzutreiben und die Abwehr zu verbessern. |

Defender for IoT verwendet Standort- und Zonendefinitionen in Ihrem OT-Netzwerk, um sicherzustellen, dass die Netzwerksicherheit gewährleistet ist und die einzelnen Subsysteme getrennt und sicher sind.

In diesem Tutorial erfahren Sie, wie Sie Ihr OT-Netzwerk mit Defender for IoT und mit Zero Trust-Prinzipien überwachen.

In diesem Tutorial lernen Sie Folgendes:

Wichtig

Die Seite Empfehlungen im Azure-Portal ist derzeit als VORSCHAU verfügbar. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten zusätzliche rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Voraussetzungen

Für die Aufgaben in diesem Tutorial benötigen Sie Folgendes:

Einen OT-Plan für Defender for IoT in Ihrem Azure-Abonnement

Mehrere bereitgestellte OT-Sensoren mit Cloudverbindung, die Datenverkehrsdaten an Defender for IoT streamen. Jeder Sensor muss einem anderen Standort und einer anderen Zone zugewiesen werden, um die Trennung und Sicherheit Ihrer Netzwerksegmente zu gewährleisten. Weitere Informationen finden Sie unter Onboarding von OT-Sensoren in Defender for IoT.

Die folgenden Berechtigungen:

Zugriff auf das Azure-Portal als Sicherheitsadministrator, Mitwirkender oder Besitzer. Weitere Informationen finden Sie unter Azure-Benutzerrollen und -Berechtigungen für Defender for IoT.

Zugriff auf Ihre Sensoren als Administrator oder Sicherheitsanalyst. Weitere Informationen finden Sie unter Lokale Benutzer und Rollen für die OT-Überwachung mit Defender for IoT.

Suchen nach Warnungen für subnetzübergreifenden Datenverkehr

Subnetzübergreifender Datenverkehr ist Datenverkehr, der zwischen Standorten und Zonen übertragen wird.

Diese Art von Datenverkehr kann legitim sein – beispielsweise, wenn ein internes System Benachrichtigungsmeldungen an andere Systeme sendet. Wenn jedoch ein internes System mit externen Servern kommuniziert, sollten Sie überprüfen, ob die Kommunikation legitim ist. Enthalten ausgehende Nachrichten Informationen, die freigegeben werden können? Stammt eingehender Datenverkehr von sicheren Quellen?

Sie haben Ihr Netzwerk in Standorte und Zonen unterteilt, damit die einzelnen Subsysteme getrennt und sicher sind, und erwarten möglicherweise, dass der Großteil des Datenverkehrs eines bestimmten Standorts oder einer bestimmten Zone den Standort bzw. die Zone nicht verlässt. Subnetzübergreifender Datenverkehr kann darauf hindeuten, dass Ihr Netzwerk gefährdet ist.

So suchen Sie nach subnetzübergreifendem Datenverkehr

Melden Sie sich bei einem OT-Netzwerksensor an, den Sie untersuchen möchten, und wählen Sie links die Option Gerätezuordnung aus.

Erweitern Sie links in der Zuordnung den Bereich Gruppen, und wählen Sie Filtern>Subnetzübergreifende Verbindung aus.

Vergrößern Sie die Zuordnung so weit, dass Sie sich die Verbindungen zwischen Geräten ansehen können. Wählen Sie bestimmte Geräte aus, um auf der rechten Seite einen Bereich mit Gerätedetails anzuzeigen, in dem Sie das Gerät näher untersuchen können.

Wählen Sie beispielsweise im Bereich mit den Gerätedetails die Option Aktivitätsbericht aus, um einen Aktivitätsbericht zu erstellen und mehr über bestimmte Datenverkehrsmuster zu erfahren.

Suchen nach Warnungen zu unbekannten Geräten

Wissen Sie, welche Geräte sich in Ihrem Netzwerk befinden und mit wem sie kommunizieren? Defender for IoT löst Warnungen für jedes neue unbekannte Gerät aus, das in OT-Subnetzen erkannt wird, damit Sie es identifizieren und sowohl die Gerätesicherheit als auch die Netzwerksicherheit sicherstellen können.

Bei unbekannten Geräten kann es sich um vorübergehend verwendete Geräte handeln, die sich zwischen Netzwerken bewegen. Ein vorübergehend verwendetes Gerät kann beispielsweise der Laptop eines Technikers sein, mit dem im Zuge der Serverwartung eine Verbindung hergestellt wird, oder das Smartphone eines Besuchers, das eine Verbindung mit einem Gastnetzwerk in Ihrem Büro herstellt.

Wichtig

Nachdem Sie unbekannte Geräte identifiziert haben, sollten Sie alle weiteren Warnungen untersuchen, die durch diese Geräte ausgelöst werden, da jeglicher verdächtige Datenverkehr auf unbekannten Geräten ein zusätzliches Risiko darstellt.

So suchen Sie nach nicht autorisierten bzw. unbekannten Geräten und risikobehafteten Standorten und Zonen

Wählen Sie im Azure-Portal unter Defender for IoT die Option Warnungen aus, um die Warnungen anzuzeigen, die von allen mit der Cloud verbundenen Sensoren ausgelöst werden. Filtern Sie nach Warnungen mit den folgenden Namen, um Warnungen für unbekannte Geräte zu finden:

- Neue Ressource erkannt

- Feldgerät unerwartet ermittelt

Führen Sie die einzelnen Filteraktionen jeweils separat aus. Führen Sie für jede Filteraktion die folgenden Schritte aus, um risikobehaftete Standorte und Zonen in Ihrem Netzwerk zu identifizieren, für die möglicherweise aktualisierte Sicherheitsrichtlinien erforderlich sind:

Gruppieren Sie Ihre Warnungen nach Standort, um zu sehen, ob ein bestimmter Standort zahlreiche Warnungen für unbekannte Geräte generiert.

Fügen Sie den angezeigten Warnungen den Filter Zone hinzu, um Ihre Warnungen auf bestimmte Zonen einzugrenzen.

Standorte oder Zonen, die zahlreiche Warnungen für unbekannte Geräte generieren, sind gefährdet. Sie sollten Ihre Sicherheitsrichtlinien aktualisieren, um zu verhindern, dass so viele unbekannte Geräte eine Verbindung mit Ihrem Netzwerk herstellen.

So untersuchen Sie eine bestimmte Warnung für unbekannte Geräte

Wählen Sie auf der Seite Warnungen eine Warnung aus, um im Bereich auf der rechten Seite sowie auf der Seite mit den Warnungsdetails weitere Details anzuzeigen.

Sollten Sie noch nicht sicher sein, ob es sich um ein legitimes Gerät handelt, untersuchen Sie den zugehörigen OT-Netzwerksensor näher.

- Melden Sie sich bei dem OT-Netzwerksensor an, der die Warnung ausgelöst hat, suchen Sie Ihre Warnung, und öffnen Sie die Seite mit den Warnungsdetails.

- Verwenden Sie die Registerkarten Zuordnungsansicht und Ereigniszeitachse, um zu ermitteln, wo im Netzwerk das Gerät erkannt wurde, und sich weitere Ereignisse anzusehen, die ggf. damit zusammenhängen.

Behandeln Sie das Risiko nach Bedarf, indem Sie eine der folgenden Aktionen ausführen:

- Hinterlegen Sie die Warnung, wenn das Gerät legitim ist, damit sie nicht erneut für das gleiche Gerät ausgelöst wird. Wählen Sie auf der Seite mit den Warnungsdetails die Option Lernen aus.

- Blockieren Sie das Gerät, wenn es nicht legitim ist.

Suchen nach nicht autorisierten Geräten

Es wird empfohlen, proaktiv auf neue, nicht autorisierte Geräte zu achten, die in Ihrem Netzwerk erkannt werden. Die regelmäßige Überprüfung auf nicht autorisierte Geräte kann dazu beitragen, Bedrohungen durch nicht autorisierte oder potenziell schädliche Geräte zu verhindern, die Ihr Netzwerk infiltrieren könnten.

Verwenden Sie beispielsweise die Empfehlung Überprüfen nicht autorisierter Geräte, um alle nicht autorisierten Geräte zu identifizieren.

So überprüfen Sie nicht autorisierte Geräte

- Wählen Sie in Defender for IoT im Azure-Portal Empfehlungen (Vorschau) aus, und suchen Sie nach der Empfehlung Überprüfen nicht autorisierter Geräte.

- Sehen Sie sich die auf der Registerkarte Fehlerhafte Geräte aufgeführten Geräte an. Diese Geräte sind nicht autorisiert und können ein Risiko für Ihr Netzwerk darstellen.

Führen Sie die Korrekturschritte aus, um etwa das Gerät als autorisiert zu markieren, wenn Ihnen das Gerät bekannt ist, oder das Gerät von Ihrem Netzwerk zu trennen, wenn das Gerät nach der Untersuchung weiterhin unbekannt ist.

Weitere Informationen finden Sie unter Verbessern des Sicherheitsstatus mit Sicherheitsempfehlungen.

Tipp

Sie können auch nicht autorisierte Geräte überprüfen, indem Sie den Gerätebestand nach dem Feld Autorisierung filtern und nur Geräte anzeigen, die als Nicht autorisiert gekennzeichnet sind.

Suchen nach anfälligen Systemen

Wenn Ihr Netzwerk Geräte mit veralteter Soft- oder Firmware enthält, sind diese möglicherweise anfällig für Angriffe. Geräte, die das Ende ihrer Lebensdauer erreicht haben und keine Sicherheitsupdates mehr erhalten, sind besonders anfällig.

So suchen Sie nach anfälligen Systemen

Navigieren Sie im Azure-Portal unter Defender for IoT zu Arbeitsmappen>Sicherheitsrisiken, um die Arbeitsmappe Sicherheitsrisiken zu öffnen.

Wählen Sie oben auf der Seite im Auswahlelement Abonnement das Azure-Abonnement aus, in das Ihre OT-Sensoren integriert sind.

Die Arbeitsmappe wird mit Daten aus Ihrem gesamten Netzwerk aufgefüllt.

Scrollen Sie nach unten, um die Listen Anfällige Geräte und Anfällige Komponenten anzuzeigen. Für diese Geräte und Komponenten in Ihrem Netzwerk sind Maßnahmen erforderlich – beispielsweise ein Firmware- oder Softwareupdate oder ein Austausch, wenn keine weiteren Updates verfügbar sind.

Wählen Sie im oberen Bereich der Seite unter SiteName mindestens einen Standort aus, um die Daten nach Standort zu filtern. Das Filtern von Daten nach Standort kann hilfreich sein, um Probleme an bestimmten Standorten zu identifizieren, die möglicherweise standortweite Updates oder einen standortweiten Geräteaustausch erfordern.

Simulieren von böswilligem Datenverkehr zum Testen Ihres Netzwerks

Führen Sie einen Bericht zu Angriffsvektoren aus, um eingehenden Datenverkehr für ein bestimmtes Gerät zu simulieren und den Sicherheitsstatus des Geräts zu überprüfen. Verwenden Sie den simulierten Datenverkehr, um Sicherheitsrisiken zu finden und zu behandeln, bevor sie ausgenutzt werden.

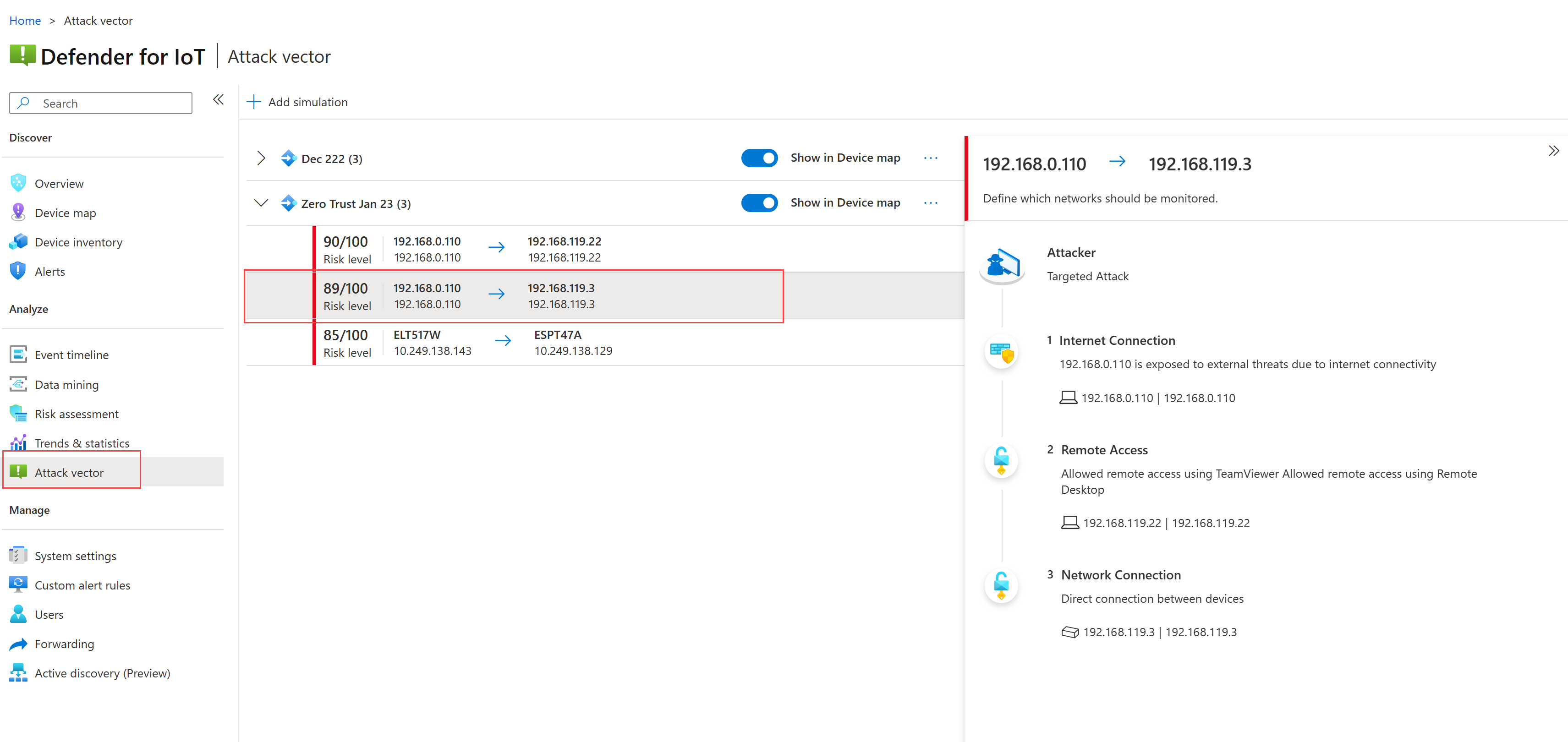

So führen Sie einen Bericht zu Angriffsvektoren aus

Melden Sie sich bei einem OT-Netzwerksensor an, der das zu untersuchende Gerät erkennt, und wählen Sie links die Option Angriffsvektor aus.

Wählen Sie + Simulation hinzufügen aus, und geben Sie anschließend im Bereich Angriffsvektorsimulation hinzufügen folgende Details ein:

Feld/Option BESCHREIBUNG Name Geben Sie einen aussagekräftigen Namen für Ihre Simulation ein (beispielsweise Zero Trust und das Datum). Maximale Anzahl von Vektoren Wählen Sie 20 aus, um die maximal unterstützte Anzahl von Verbindungen zwischen Geräten einzuschließen. In Gerätezuordnung anzeigen Optional. Wählen Sie diese Option aus, um die Simulation in der Gerätezuordnung des Sensors anzuzeigen, damit Sie sie anschließend näher untersuchen können. Alle Quellgeräte anzeigen / Alle Zielgeräte anzeigen Wählen Sie beide Optionen aus, um alle erkannten Geräte des Sensors in Ihrer Simulation als mögliche Quell- und Zielgeräte anzuzeigen. Lassen Sie Geräte ausschließen und Subnetze ausschließen leer, um den gesamten erkannten Datenverkehr in Ihre Simulation einzuschließen.

Wählen Sie Speichern aus, und warten Sie, bis die Simulation abgeschlossen ist. Die Dauer hängt davon ab, wie viel Datenverkehr von Ihrem Sensor erkannt wird.

Erweitern Sie die neue Simulation, und wählen Sie eines der erkannten Elemente aus, um auf der rechten Seite weitere Details anzuzeigen. Beispiel:

Achten Sie insbesondere auf folgende Sicherheitsrisiken:

Sicherheitsrisiko BESCHREIBUNG Im Internet verfügbar gemachte Geräte Für diese Sicherheitsrisiken kann beispielsweise eine Meldung wie Gefahr durch externe Bedrohungen aufgrund von Internetkonnektivität angezeigt werden. Geräte mit offenen Ports Offene Ports können für Remotezugriff legitim sein, aber auch ein Risiko darstellen.

Für diese Sicherheitsrisiken kann beispielsweise eine Meldung wie Zulässiger Remotezugriff mit TeamViewer/Zulässiger Remotezugriff mit Remotedesktop angezeigt werden.Subnetzübergreifende Verbindungen zwischen Geräten Es kann beispielsweise eine Meldung wie Direktverbindung zwischen Geräten angezeigt werden, was für sich genommen ggf. akzeptabel ist, in einem subnetzübergreifenden Kontext aber riskant sein kann.

Überwachen erkannter Daten pro Standort oder Zone

Im Azure-Portal können an folgenden Orten Daten von Defender for IoT nach Standort und Zone angezeigt werden:

Gerätebestand: Gruppieren oder filtern Sie den Gerätebestand nach Standort oder Zone.

Warnungen: Gruppieren oder filtern Sie Warnungen nur nach Standort. Fügen Sie ihrem Raster die Spalte Standort oder Zone hinzu, um Ihre Daten innerhalb Ihrer Gruppe zu sortieren.

Arbeitsmappen: Öffnen Sie die Defender for IoT-Arbeitsmappe Sicherheitsrisiken, um erkannte Sicherheitsrisiken pro Website anzuzeigen. Gegebenenfalls empfiehlt sich auch das Erstellen benutzerdefinierter Arbeitsmappen für Ihre eigene Organisation, um weitere Daten nach Standort und Zone anzuzeigen.

Standorte und Sensoren: Filtern Sie die aufgeführten Sensoren nach Standort oder Zone.

Wichtige Beispielwarnungen

Die folgende Liste ist ein Beispiel für wichtige Defender for IoT-Warnungen, auf die Sie bei der Zero Trust-Überwachung achten sollten:

- Nicht autorisiertes Gerät, das mit dem Netzwerk verbunden ist, insbesondere schädliche IP-/Domänennamenanforderungen

- Bekannte Malware erkannt

- Nicht autorisierte Verbindung mit dem Internet

- Nicht autorisierter Remotezugriff

- Netzwerkscanvorgang erkannt

- Nicht autorisierte SPS-Programmierung

- Änderungen an Firmwareversionen

- „PLC Stop“ und andere potenziell schädliche Befehle

- Verdacht auf getrenntes Gerät

- Fehler bei Ethernet-/IP-CIP-Dienstanforderung

- Fehler bei BACnet-Vorgang

- Unzulässiger DNP3-Vorgang

- Nicht autorisierte SMB-Anmeldung

Nächste Schritte

Basierend auf den Ergebnissen Ihrer Überwachung (oder wenn sich im Laufe der Zeit Personen und Systeme in Ihrer Organisation ändern) sind unter Umständen Änderungen an Ihrer Netzwerksegmentierung erforderlich.

Ändern Sie die Struktur Ihrer Standorte und Zonen, und weisen Sie standortbasierte Zugriffsrichtlinien neu zu, um sicherzustellen, dass sie immer Ihrer aktuellen Netzwerksituation entsprechen.

Verwenden Sie nicht nur die integrierte Defender for IoT-Arbeitsmappe Sicherheitsrisiken, sondern erstellen Sie auch benutzerdefinierte Arbeitsmappen, um Ihre kontinuierliche Überwachung zu optimieren.

Weitere Informationen finden Sie unter