Bereitstellen und Konfigurieren von Azure Firewall in einem Hybridnetzwerk über das Azure-Portal

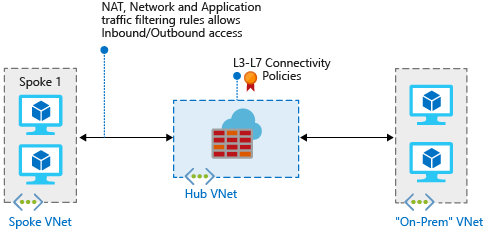

Wenn Sie Ihr lokales Netzwerk mit einem virtuellen Azure-Netzwerk verbinden, um ein Hybridnetzwerk zu erstellen, ist das Steuern des Zugriffs auf Ihre Azure-Netzwerkressourcen ein wichtiger Bestandteil des globalen Sicherheitsplans.

Mit Azure Firewall können Sie den Netzwerkzugriff in einem Hybridnetzwerk mithilfe von Regeln steuern, die den zulässigen und verweigerten Netzwerkdatenverkehr definieren.

Für diesen Artikel erstellen Sie drei virtuelle Netzwerke:

- VNet-Hub: In diesem virtuellen Netzwerk befindet sich die Firewall.

- VNet-Spoke: Das virtuelle Spoke-Netzwerk stellt die Workload in Azure dar.

- VNet-Onprem: Das lokale virtuelle Netzwerk stellt ein lokales Netzwerk dar. In einer tatsächlichen Bereitstellung können Sie eine Verbindung mit ihm herstellen, indem Sie entweder eine VPN-Verbindung (virtuelles privates Netzwerk) oder eine Azure ExpressRoute-Verbindung verwenden. Der Einfachheit halber wird in diesem Artikel eine VPN-Gatewayverbindung verwendet, und ein in Azure eingerichtetes virtuelles Netzwerk stellt ein lokales Netzwerk dar.

Wenn Sie für die Vorgehensweise in diesem Artikel stattdessen Azure PowerShell verwenden möchten, finden Sie weitere Informationen unter Tutorial: Bereitstellen und Konfigurieren von Azure Firewall in einem Hybridnetzwerk mithilfe von Azure PowerShell.

Hinweis

In diesem Artikel werden für die Verwaltung der Firewall klassische Azure Firewall-Regeln verwendet. Die bevorzugte Methode ist die Verwendung einer Azure Firewall Manager-Richtlinie. Informationen zum Absolvieren dieser Prozedur mithilfe einer Azure Firewall Manager-Richtlinie finden Sie unter Tutorial: Bereitstellen und Konfigurieren von Azure Firewall und einer Richtlinie in einem Hybridnetzwerk über das Azure-Portal.

Voraussetzungen

Ein Hybridnetzwerk nutzt das Modell der Hub-and-Spoke-Architektur zur Weiterleitung von Datenverkehr zwischen virtuellen Azure-Netzwerken und lokalen Netzwerken. Für die Hub-and-Spoke-Architektur gelten die folgenden Anforderungen:

Legen Sie Gateway oder Routenserver dieses virtuellen Netzwerks verwenden für das Peering von VNet-Hub mit VNet-Spoke fest. In der Hub-and-Spoke-Netzwerkarchitektur ermöglicht der Gatewaytransit die gemeinsame Nutzung des VPN-Gateways im Hub, anstatt VPN-Gateways in jedem virtuellen Spoke-Netzwerk bereitzustellen.

Darüber hinaus werden Routen zu den mit dem Gateway verbundenen virtuellen Netzwerken oder lokalen Netzwerken über den Gatewaytransit automatisch an die Routingtabellen für die virtuellen Netzwerke mit Peeringbeziehung verteilt. Weitere Informationen finden Sie unter Konfigurieren des VPN-Gatewaytransits für ein Peering virtueller Netzwerke.

Legen Sie Gateway oder Routenserver des virtuellen Remotenetzwerks verwenden für das Peering von VNet-Spoke mit VNet-Hub fest. Wenn Gateway oder Routenserver des virtuellen Remotenetzwerks verwenden und außerdem Gateway oder Routenserver dieses virtuellen Netzwerks verwenden für das Remotepeering festgelegt ist, verwendet das virtuelle Spoke-Netzwerk Gateways des virtuellen Remotenetzwerks für die Übertragung.

Zum Weiterleiten des Spoke-Subnetzdatenverkehrs durch die Hub-Firewall können Sie eine benutzerdefinierte Route (User Defined Route, UDR) verwenden, die auf die Firewall verweist, während die Option Routenverteilung des Gateways für virtuelle Netzwerke deaktiviert ist. Wenn Sie diese Option deaktivieren, wird die Routenverteilung an die Spoke-Subnetze verhindert, sodass erlernte Routen nicht mit der UDR in Konflikt geraten können. Wenn Sie Routenverteilung des Gateways für virtuelle Netzwerke aktiviert lassen möchten, definieren Sie unbedingt spezifische Routen für die Firewall, um die Routen außer Kraft zu setzen, die aus einer lokalen Umgebung über BGP (Border Gateway Protocol) veröffentlicht werden.

Konfigurieren Sie eine UDR im Hub-Gatewaysubnetz, die auf die Firewall-IP-Adresse als nächsten Hop auf dem Weg zu den Spoke-Netzwerken verweist. Für das Azure Firewall-Subnetz ist keine UDR erforderlich, da es die Routen über BGP erlernt.

Im Abschnitt Erstellen der Routen weiter unten in diesem Artikel wird gezeigt, wie Sie diese Routen erstellen.

Azure Firewall muss über eine direkte Internetverbindung verfügen. Wenn Ihr Subnetz AzureFirewallSubnet eine Standardroute zu Ihrem lokalen Netzwerk über BGP erfasst, müssen Sie diese mit der benutzerdefinierten Route 0.0.0.0/0 überschreiben. Legen Sie dabei den Wert NextHopType auf Internet fest, um die direkte Internetkonnektivität beizubehalten.

Hinweis

Sie können Azure Firewall so konfigurieren, dass die Tunnelerzwingung unterstützt wird. Weitere Informationen finden Sie unter Azure Firewall-Tunnelerzwingung.

Der Datenverkehr zwischen per direktem Peering verbundenen virtuellen Netzwerken wird direkt weitergeleitet, auch wenn eine UDR auf Azure Firewall als Standardgateway verweist. Um in diesem Szenario Subnetz-zu-Subnetz-Datenverkehr an die Firewall zu senden, muss eine UDR explizit das Zielsubnetzwerk-Präfix in beiden Subnetzen enthalten.

Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Erstellen des virtuellen Firewall-Hub-Netzwerks

Erstellen Sie zunächst die Ressourcengruppe für die Ressourcen:

- Melden Sie sich beim Azure-Portal an.

- Wählen Sie auf der Startseite des Azure-Portals Ressourcengruppen>Erstellen aus.

- Wählen Sie unter Abonnement Ihr Abonnement aus.

- Geben Sie unter Ressourcengruppe die Gruppe RG-fw-hybrid-test ein.

- Wählen Sie für Region eine Region aus. Alle später erstellten Ressourcen müssen sich in der gleichen Region befinden.

- Klicken Sie auf Überprüfen + erstellen.

- Klicken Sie auf Erstellen.

Erstellen Sie jetzt das virtuelle Netzwerk.

Hinweis

Die Größe des Subnetzes AzureFirewallSubnet beträgt /26. Weitere Informationen zur Subnetzgröße finden Sie unter Azure Firewall – Häufig gestellte Fragen.

- Wählen Sie auf der Startseite des Azure-Portals Ressource erstellen aus.

- Geben Sie in das Suchfeld Virtuelles Netzwerk ein.

- Wählen Sie Virtuelles Netzwerk und anschließend Erstellen aus.

- Wählen Sie unter RessourcengruppeRG-fw-hybrid-test aus.

- Geben Sie unter Name des virtuellen Netzwerks den Namen VNet-Hub ein.

- Wählen Sie unter Region die gleiche Region aus wie zuvor.

- Wählen Sie Weiter aus.

- Wählen Sie auf der Registerkarte Sicherheit die Option Weiter aus.

- Löschen Sie unter IPv4-Adressraum die Standardadresse, und geben Sie 10.5.0.0/16 ein.

- Löschen Sie unter Subnetze das Standardsubnetz.

- Wählen Sie Subnetz hinzufügen aus.

- Wählen Sie auf der Seite Subnetz hinzufügen für Subnetzvorlage die Option Azure Firewall aus.

- Klicken Sie auf Hinzufügen.

Erstellen Sie ein zweites Subnetz für das Gateway:

- Wählen Sie Subnetz hinzufügen aus.

- Wählen Sie unter Subnetzvorlage die Option Gateway des virtuellen Netzwerks aus.

- Übernehmen Sie für Startadresse den Standardwert 10.5.1.0.

- Übernehmen Sie für Subnetzgröße den Standardwert /27.

- Klicken Sie auf Hinzufügen.

- Klicken Sie auf Überprüfen + erstellen.

- Klicken Sie auf Erstellen.

Erstellen des virtuellen Spoke-Netzwerks

- Wählen Sie auf der Startseite des Azure-Portals Ressource erstellen aus.

- Geben Sie in das Suchfeld Virtuelles Netzwerk ein.

- Wählen Sie Virtuelles Netzwerk und anschließend Erstellen aus.

- Wählen Sie unter RessourcengruppeRG-fw-hybrid-test aus.

- Geben Sie unter Name den Namen VNet-Spoke ein.

- Wählen Sie unter Region die gleiche Region aus wie zuvor.

- Wählen Sie Weiter aus.

- Wählen Sie auf der Registerkarte Sicherheit die Option Weiter aus.

- Löschen Sie unter IPv4-Adressraum die Standardadresse, und geben Sie 10.6.0.0/16 ein.

- Löschen Sie unter Subnetze das Standardsubnetz.

- Wählen Sie Subnetz hinzufügen aus.

- Geben Sie unter Name den Namen SN-Workload ein.

- Übernehmen Sie für Startadresse den Standardwert 10.6.0.0.

- Übernehmen Sie für Subnetzgröße den Standardwert /24.

- Klicken Sie auf Hinzufügen.

- Klicken Sie auf Überprüfen + erstellen.

- Klicken Sie auf Erstellen.

Erstellen des lokalen virtuellen Netzwerks

- Wählen Sie auf der Startseite des Azure-Portals Ressource erstellen aus.

- Geben Sie in das Suchfeld Virtuelles Netzwerk ein.

- Wählen Sie Virtuelles Netzwerk und anschließend Erstellen aus.

- Wählen Sie unter RessourcengruppeRG-fw-hybrid-test aus.

- Geben Sie unter Name den Namen VNet-Onprem ein.

- Wählen Sie unter Region die gleiche Region aus wie zuvor.

- Wählen Sie Weiter aus.

- Wählen Sie auf der Registerkarte Sicherheit die Option Weiter aus.

- Löschen Sie unter IPv4-Adressraum die Standardadresse, und geben Sie 192.168.0.0/16 ein.

- Löschen Sie unter Subnetze das Standardsubnetz.

- Wählen Sie Subnetz hinzufügen aus.

- Geben Sie unter Name den Namen SN-Corp ein.

- Übernehmen Sie für Startadresse den Standardwert 192.168.0.0.

- Übernehmen Sie für Subnetzgröße den Standardwert /24.

- Klicken Sie auf Hinzufügen.

Erstellen Sie nun ein zweites Subnetz für das Gateway:

- Wählen Sie Subnetz hinzufügen aus.

- Wählen Sie unter Subnetzvorlage die Option Gateway des virtuellen Netzwerks aus.

- Übernehmen Sie für Startadresse den Standardwert 192.168.1.0.

- Übernehmen Sie für Subnetzgröße den Standardwert /27.

- Klicken Sie auf Hinzufügen.

- Klicken Sie auf Überprüfen + erstellen.

- Klicken Sie auf Erstellen.

Konfigurieren und Bereitstellen der Firewall

Stellen Sie die Firewall im virtuellen Netzwerk des Firewall-Hubs bereit:

Wählen Sie auf der Startseite des Azure-Portals Ressource erstellen aus.

Geben Sie in das Suchfeld Firewall ein.

Klicken Sie auf Firewall und anschließend auf Erstellen.

Konfigurieren Sie die Firewall auf der Seite Firewall erstellen anhand der folgenden Tabelle:

Einstellung Wert Abonnement Wählen Sie Ihr Abonnement aus. Ressourcengruppe Geben Sie RG-fw-hybrid-test ein. Name Geben Sie AzFW01 ein. Region Wählen Sie die Region aus, die Sie zuvor bereits verwendet haben. Firewall-SKU Wählen Sie Standard aus. Firewallverwaltung Wählen Sie Firewallregeln (klassisch) zum Verwalten dieser Firewall verwenden aus. Virtuelles Netzwerk auswählen Wählen Sie Vorhandenes verwenden>VNet-Hub aus. Öffentliche IP-Adresse Wählen Sie Neu hinzufügen>fw-pip aus. Klicken Sie auf Überprüfen + erstellen.

Überprüfen Sie die Zusammenfassung, und wählen Sie dann Erstellen aus, um die Firewall zu erstellen.

Die Bereitstellung der Firewall dauert einige Minuten.

Navigieren Sie nach Abschluss der Bereitstellung zur Ressourcengruppe RG-fw-hybrid-test, und wählen Sie die Firewall AzFW01 aus.

Notieren Sie sich die private IP-Adresse. Diese wird später für die Erstellung der Standardroute benötigt.

Konfigurieren von Netzwerkregeln

Fügen Sie zunächst eine Netzwerkregel hinzu, um Webdatenverkehr zuzulassen:

- Wählen Sie auf der Seite AzFW01 die Option Regeln (klassisch) aus.

- Klicken Sie auf die Registerkarte Netzwerkregelsammlung.

- Wählen Sie Netzwerkregelsammlung hinzufügen aus.

- Geben Sie unter Name den Wert RCNet01 ein.

- Geben Sie unter Prioritätden Wert 100 ein.

- Wählen Sie unter Regelsammlungsaktion die Option Zulassen aus.

- Geben Sie unter Regeln > IP-Adressen für Namen den Namen AllowWeb ein.

- Wählen Sie für Protokoll die Option TCP aus.

- Wählen Sie unter Quelltyp die Option IP-Adresse aus.

- Geben Sie unter Quelle den Wert 192.168.0.0/24 ein.

- Wählen Sie unter Zieltyp die Option IP-Adresse aus.

- Geben Sie unter Zieladresse die Zeichenfolge 10.6.0.0/16 ein.

- Geben Sie unter Zielports den Wert 80 ein.

Fügen Sie nun eine Regel hinzu, um RDP-Datenverkehr zuzulassen. Geben Sie in der zweiten Regelzeile die folgenden Informationen ein:

- Geben Sie für Name den Wert AllowRDP ein.

- Wählen Sie für Protokoll die Option TCP aus.

- Wählen Sie unter Quelltyp die Option IP-Adresse aus.

- Geben Sie unter Quelle den Wert 192.168.0.0/24 ein.

- Wählen Sie unter Zieltyp die Option IP-Adresse aus.

- Geben Sie unter Zieladresse die Zeichenfolge 10.6.0.0/16 ein.

- Geben Sie unter Zielports den Wert 3389 ein.

- Klicken Sie auf Hinzufügen.

Erstellen und Verbinden der VPN-Gateways

Das virtuelle Hub-Netzwerk und das lokale virtuelle Netzwerk werden über VPN-Gateways verbunden.

Erstellen eines VPN-Gateways für das virtuelle Hub-Netzwerk

Erstellen Sie das VPN-Gateway für das virtuelle Hub-Netzwerk. Netzwerk-zu-Netzwerk-Konfigurationen erfordern einen routenbasierten VPN-Typ. Das Erstellen eines VPN-Gateways kann je nach ausgewählter SKU häufig mindestens 45 Minuten dauern.

- Wählen Sie auf der Startseite des Azure-Portals Ressource erstellen aus.

- Geben Sie in das Suchfeld Gateway für virtuelle Netzwerke ein.

- Wählen Sie Gateway für virtuelle Netzwerke und anschließend Erstellen aus.

- Geben Sie unter Name den Wert GW-hub ein.

- Wählen Sie unter Region die gleiche Region aus wie zuvor.

- Wählen Sie unter Gatewaytyp die Option VPN aus.

- Wählen Sie unter VPN-Typ die Option Routenbasiert aus.

- Wählen Sie unter SKU die Option Basic aus.

- Wählen Sie unter Virtuelles Netzwerk die Option VNet-Hub aus.

- Wählen Sie unter Öffentliche IP-Adresse die Option Neu erstellen aus, und geben Sie als Name die Zeichenfolge VNet-Hub-GW-pip ein.

- Wählen Sie für Aktiv/Aktiv-Modus aktivierenDeaktiviert aus.

- Übernehmen Sie für die restlichen Optionen die Standardwerte, und klicken Sie auf Überprüfen + erstellen.

- Überprüfen Sie die Konfiguration, und klicken Sie dann auf Erstellen.

Erstellen eines VPN-Gateways für das lokale virtuelle Netzwerk

Erstellen Sie das VPN-Gateway für das lokale virtuelle Netzwerk. Netzwerk-zu-Netzwerk-Konfigurationen erfordern einen routenbasierten VPN-Typ. Das Erstellen eines VPN-Gateways kann je nach ausgewählter SKU häufig mindestens 45 Minuten dauern.

- Wählen Sie auf der Startseite des Azure-Portals Ressource erstellen aus.

- Geben Sie in das Suchfeld Gateway für virtuelle Netzwerke ein.

- Wählen Sie Gateway für virtuelle Netzwerke und anschließend Erstellen aus.

- Geben Sie unter Name den Wert GW-Onprem ein.

- Wählen Sie unter Region die gleiche Region aus wie zuvor.

- Wählen Sie unter Gatewaytyp die Option VPN aus.

- Wählen Sie unter VPN-Typ die Option Routenbasiert aus.

- Wählen Sie unter SKU die Option Basic aus.

- Wählen Sie unter Virtuelles Netzwerk die Option VNet-Onprem aus.

- Wählen Sie unter Öffentliche IP-Adresse die Option Neu erstellen aus, und geben Sie als Name die Zeichenfolge VNet-Onprem-GW-pip ein.

- Wählen Sie für Aktiv/Aktiv-Modus aktivierenDeaktiviert aus.

- Übernehmen Sie für die restlichen Optionen die Standardwerte, und klicken Sie auf Überprüfen + erstellen.

- Überprüfen Sie die Konfiguration, und klicken Sie dann auf Erstellen.

Erstellen der VPN-Verbindungen

Nun können Sie die VPN-Verbindungen zwischen dem Hub-Gateway und dem lokalen Gateway erstellen.

In den folgenden Schritten erstellen Sie die Verbindung vom virtuellen Hub-Netzwerk zum lokalen virtuellen Netzwerk. Die Beispiele zeigen einen freigegebenen Schlüssel. Sie können jedoch einen eigenen Wert für den freigegebenen Schlüssel verwenden. Wichtig ist dabei, dass der gemeinsam verwendete Schlüssel für beide Verbindungen übereinstimmen muss. Das Erstellen einer Verbindung kann etwas dauern.

- Öffnen Sie die Ressourcengruppe RG-fw-hybrid-test, und wählen Sie das Gateway GW-hub aus.

- Wählen Sie in der linken Spalte die Option Verbindungen aus.

- Klicken Sie auf Hinzufügen.

- Geben Sie als Verbindungsnamen die Zeichenfolge Hub-to-Onprem ein.

- Wählen Sie unter Verbindungstyp die Option VNet-zu-VNet aus.

- Wählen Sie Weiter aus.

- Wählen Sie für Erstes Gateway für virtuelle Netzwerke die Option GW-hub aus.

- Wählen Sie für Zweites Gateway für virtuelle Netzwerke die Option GW-Onprem aus.

- Geben Sie unter Gemeinsam verwendeter Schlüssel (PSK) die Zeichenfolge AzureA1b2C3 ein.

- Klicken Sie auf Überprüfen + erstellen.

- Klicken Sie auf Erstellen.

Stellen Sie die Verbindung zwischen dem lokalen virtuellen Netzwerk und dem virtuellen Hub-Netzwerk her. Die folgenden Schritte ähneln dem vorherigen Schritt, hier erstellen Sie jedoch die Verbindung vom lokalen virtuellen Netzwerk (VNet-Onprem) zum virtuellen Hub-Netzwerk (VNet-Hub). Stellen Sie sicher, dass die freigegebenen Schlüssel übereinstimmen. Nach ein paar Minuten wurde die Verbindung hergestellt.

- Öffnen Sie die Ressourcengruppe RG-fw-hybrid-test, und wählen Sie das Gateway GW-Onprem aus.

- Wählen Sie in der linken Spalte die Option Verbindungen aus.

- Klicken Sie auf Hinzufügen.

- Geben Sie als Verbindungsnamen den Namen Onprem-to-Hub ein.

- Wählen Sie unter Verbindungstyp die Option VNet-zu-VNet aus.

- Wählen Sie Weiter: Einstellungen aus.

- Wählen Sie für Erstes Gateway für virtuelle Netzwerke die Option GW-Onprem aus.

- Wählen Sie für Zweites Gateway für virtuelle Netzwerke die Option GW-hub aus.

- Geben Sie unter Gemeinsam verwendeter Schlüssel (PSK) die Zeichenfolge AzureA1b2C3 ein.

- Klicken Sie auf Überprüfen + erstellen.

- Klicken Sie auf Erstellen.

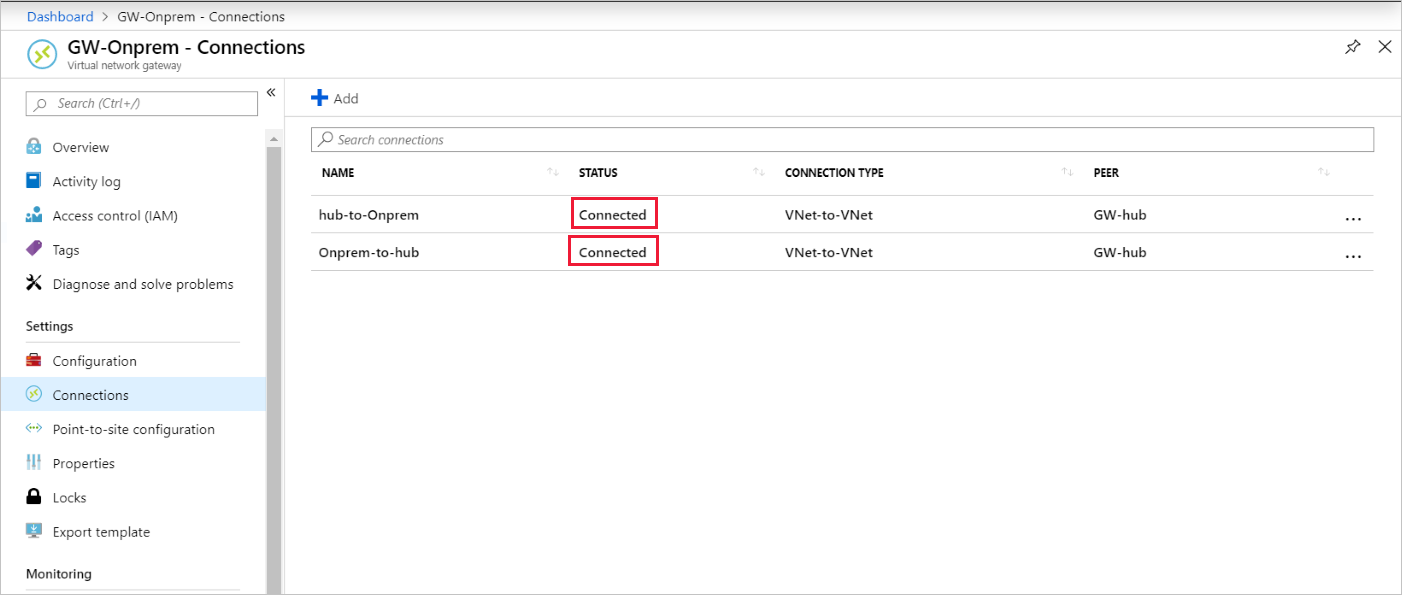

Überprüfen der Verbindungen

Nach etwa fünf Minuten sollte der Status beider Verbindungen Verbunden lauten.

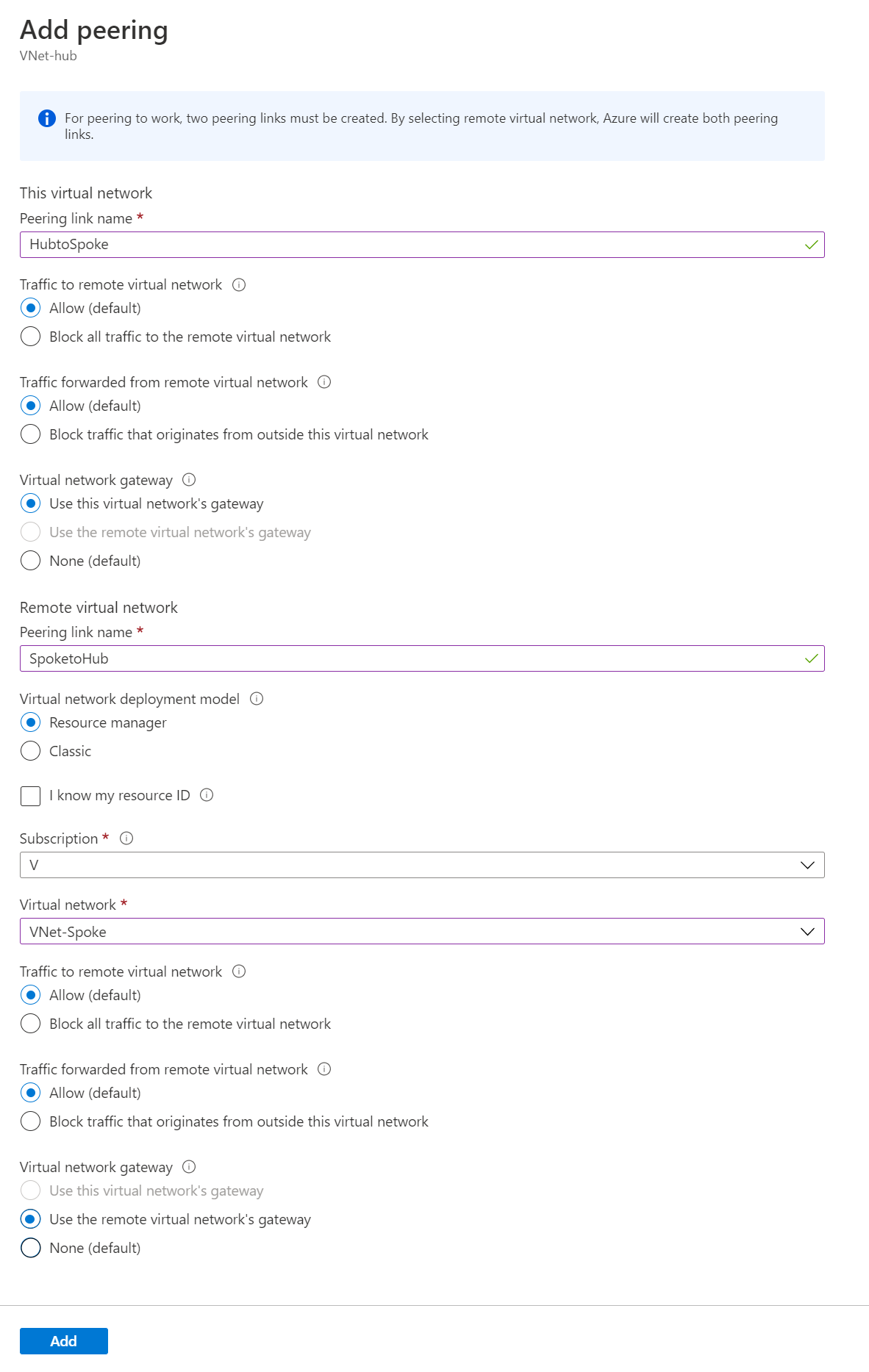

Durchführen des Peerings für die virtuellen Hub- und Spoke-Netzwerke

Führen Sie nun das Peering für die virtuellen Hub- und Spoke-Netzwerke durch:

Öffnen Sie die Ressourcengruppe RG-fw-hybrid-test, und wählen Sie das virtuelle Netzwerk VNet-Hub aus.

Wählen Sie in der linken Spalte Peerings aus.

Wählen Sie Hinzufügen.

Unter Dieses virtuelle Netzwerk:

Einstellungsname Einstellung Name des Peeringlinks Geben Sie HubtoSpoke ein. Datenverkehr zum virtuellen Remotenetzwerk Klicken Sie auf Zulassen. Traffic forwarded from remote virtual network (Vom virtuellen Remotenetzwerk weitergeleiteter Datenverkehr) Klicken Sie auf Zulassen. Gateway für virtuelle Netzwerke Wählen Sie Gateway dieses virtuellen Netzwerks verwenden aus. Unter Virtuelles Remotenetzwerk:

Einstellungsname Wert Name des Peeringlinks Geben Sie SpoketoHub ein. Bereitstellungsmodell für das virtuelle Netzwerk Wählen Sie Ressourcen-Manager aus. Abonnement Wählen Sie Ihr Abonnement aus. Virtuelles Netzwerk Wählen Sie VNet-Spoke aus. Datenverkehr zum virtuellen Remotenetzwerk Klicken Sie auf Zulassen. Traffic forwarded from remote virtual network (Vom virtuellen Remotenetzwerk weitergeleiteter Datenverkehr) Klicken Sie auf Zulassen. Gateway für virtuelle Netzwerke Wählen Sie Gateway des virtuellen Remotenetzwerks verwenden aus. Klicken Sie auf Hinzufügen.

Der folgende Screenshot zeigt die Einstellungen, die verwendet werden sollen, wenn Sie virtuelle Hub- und Spoke-Netzwerke per Peering verbinden:

Erstellen der Routen

In den folgenden Schritten erstellen Sie diese Ressourcen:

- Eine Route vom Hub-Gatewaysubnetz zum Spoke-Subnetz über die Firewall-IP-Adresse

- Eine Standardroute vom Spoke-Subnetz über die Firewall-IP-Adresse

So erstellen Sie die Routen

- Wählen Sie auf der Startseite des Azure-Portals Ressource erstellen aus.

- Geben Sie Routingtabelle in das Suchfeld ein.

- Wählen Sie Routingtabelle und dann Erstellen aus.

- Wählen Sie als Ressourcengruppe RG-fw-hybrid-test aus.

- Wählen Sie unter Region denselben Standort aus wie zuvor.

- Geben Sie als Name die Zeichenfolge UDR-Hub-Spoke ein.

- Klicken Sie auf Überprüfen + erstellen.

- Klicken Sie auf Erstellen.

- Wählen Sie die erstellte Routingtabelle aus, um die Routingtabellenseite zu öffnen.

- Wählen Sie in der linken Spalte die Option Routen aus.

- Klicken Sie auf Hinzufügen.

- Geben Sie als Routenname die Zeichenfolge ToSpoke ein.

- Wählen Sie unter Zieltyp die Option IP-Adressen aus.

- Geben Sie 10.6.0.0/16 unter Ziel-IP-Adressen/CIDR-Bereiche ein.

- Wählen Sie für den Typ des nächsten Hops die Option Virtuelles Gerät aus.

- Geben Sie als Adresse des nächsten Hops die private IP-Adresse der Firewall ein, die Sie sich zuvor notiert haben.

- Klicken Sie auf Hinzufügen.

Ordnen Sie nun die Route dem Subnetz zu:

- Wählen Sie auf der Seite UDR-Hub-Spoke – Routen die Option Subnetze aus.

- Wählen Sie Zuordnen aus.

- Wählen Sie unter Virtuelles Netzwerk die Option VNet-Hub aus.

- Wählen Sie unter Subnetz die Option GatewaySubnet aus.

- Klicken Sie auf OK.

Erstellen Sie die Standardroute aus dem Spoke-Subnetz:

- Wählen Sie auf der Startseite des Azure-Portals Ressource erstellen aus.

- Geben Sie Routingtabelle in das Suchfeld ein.

- Wählen Sie Routingtabelle und dann Erstellen aus.

- Wählen Sie als Ressourcengruppe RG-fw-hybrid-test aus.

- Wählen Sie unter Region denselben Standort aus wie zuvor.

- Geben Sie als Namen UDR-DG ein.

- Wählen Sie unter Gatewayrouten verteilen die Option Nein aus.

- Klicken Sie auf Überprüfen + erstellen.

- Klicken Sie auf Erstellen.

- Wählen Sie die erstellte Routingtabelle aus, um die Routingtabellenseite zu öffnen.

- Wählen Sie in der linken Spalte die Option Routen aus.

- Klicken Sie auf Hinzufügen.

- Geben Sie als Routenname die Zeichenfolge ToHub ein.

- Wählen Sie unter Zieltyp die Option IP-Adressen aus.

- Geben Sie 0.0.0.0/0 unter Ziel-IP-Adressen/CIDR-Bereiche ein.

- Wählen Sie für den Typ des nächsten Hops die Option Virtuelles Gerät aus.

- Geben Sie als Adresse des nächsten Hops die private IP-Adresse der Firewall ein, die Sie sich zuvor notiert haben.

- Klicken Sie auf Hinzufügen.

Ordnen Sie die Route dem Subnetz zu:

- Wählen Sie auf der Seite UDR-DG – Routen die Option Subnetze aus.

- Wählen Sie Zuordnen aus.

- Wählen Sie unter Virtuelles Netzwerk die Option VNet-Spoke aus.

- Wählen Sie unter Subnetz die Option SN-Workload aus.

- Klicken Sie auf OK.

Erstellen von virtuellen Computern

Erstellen Sie die VM für die Spoke-Workload und die lokale VM, und platzieren Sie sie in den entsprechenden Subnetzen.

Erstellen des virtuellen Workloadcomputers

Erstellen Sie im virtuellen Spoke-Netzwerk eine VM, die IIS (Internet Information Services, Internetinformationsdienste) ausführt und keine öffentliche IP-Adresse besitzt:

- Wählen Sie auf der Startseite des Azure-Portals Ressource erstellen aus.

- Wählen Sie unter Beliebte Marketplace-Produkte die Option Windows Server 2019 Datacenter aus.

- Geben Sie die folgenden Werte für den virtuellen Computer ein:

- Ressourcengruppe: Wählen Sie RG-fw-hybrid-test aus.

- VM-Name: Geben Sie VM-Spoke-01 ein.

- Region: Wählen Sie die gleiche Region aus wie zuvor.

- Benutzername: Geben Sie einen Benutzernamen ein.

- Kennwort: Geben Sie ein Kennwort ein.

- Wählen Sie unter Öffentliche Eingangsports die Option Ausgewählte Ports zulassen und anschließend HTTP (80) und RDP (3389) aus.

- Klicken Sie auf Weiter: Datenträger.

- Übernehmen Sie die Standardeinstellungen, und wählen Sie Weiter: Netzwerk aus.

- Wählen Sie als virtuelles Netzwerk VNet-Spoke aus. Das Subnetz ist SN-Workload.

- Wählen Sie unter Öffentliche IP die Option Keine aus.

- Wählen Sie Weiter: Verwaltung aus.

- Klicken Sie auf Weiter: Überwachung aus.

- Wählen Sie für VerwaltungDeaktivieren aus.

- Wählen Sie Überprüfen + erstellen aus, überprüfen Sie die Einstellungen auf der Zusammenfassungsseite, und wählen Sie anschließend Erstellen aus.

Installieren von IIS

Öffnen Sie im Azure-Portal Azure Cloud Shell, und vergewissern Sie sich, dass PowerShell festgelegt ist.

Führen Sie den folgenden Befehl aus, um IIS auf dem virtuellen Computer zu installieren und ggf. den Speicherort zu ändern:

Set-AzVMExtension ` -ResourceGroupName RG-fw-hybrid-test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

Erstellen der lokalen VM

Erstellen Sie eine VM, die Sie verwenden, um per Remotezugriff eine Verbindung mit der öffentlichen IP-Adresse herzustellen. Von dort aus können Sie dann über die Firewall eine Verbindung mit dem Spoke-Server herstellen.

- Wählen Sie auf der Startseite des Azure-Portals Ressource erstellen aus.

- Wählen Sie unter Beliebt die Option Windows Server 2019 Datacenter aus.

- Geben Sie die folgenden Werte für den virtuellen Computer ein:

- Ressourcengruppe: Wählen Sie Vorhandene verwenden und anschließend RG-fw-hybrid-test aus.

- VM-Name: Geben Sie VM-Onprem ein.

- Region: Wählen Sie die gleiche Region aus wie zuvor.

- Benutzername: Geben Sie einen Benutzernamen ein.

- Kennwort: Geben Sie ein Benutzerkennwort ein.

- Wählen Sie unter Öffentliche Eingangsports die Option Ausgewählte Ports zulassen und anschließend RDP (3389) aus.

- Klicken Sie auf Weiter: Datenträger.

- Übernehmen Sie die Standardeinstellungen, und wählen Sie Weiter: Netzwerk aus.

- Wählen Sie als virtuelles Netzwerk VNet-Onprem aus. Das Subnetz ist SN-Corp.

- Wählen Sie Weiter: Verwaltung aus.

- Klicken Sie auf Weiter: Überwachung aus.

- Wählen Sie für VerwaltungDeaktivieren aus.

- Wählen Sie Überprüfen + erstellen aus, überprüfen Sie die Einstellungen auf der Zusammenfassungsseite, und wählen Sie anschließend Erstellen aus.

Hinweis

Azure stellt eine ausgehende Standardzugriffs-IP für VMs bereit, denen keine öffentliche IP-Adresse zugewiesen ist oder die sich im Backendpool eines internen grundlegenden Azure-Lastenausgleichs befinden. Der Mechanismus für Standard-IP-Adressen für den ausgehenden Zugriff stellt eine ausgehende IP-Adresse bereit, die nicht konfigurierbar ist.

Die Standard-IP-Adresse für ausgehenden Zugriff ist deaktiviert, wenn eines der folgenden Ereignisse auftritt:

- Dem virtuellen Computer wird eine öffentliche IP-Adresse zugewiesen.

- Die VM wird im Backendpool eines Standardlastenausgleichs platziert (mit oder ohne Ausgangsregeln).

- Dem Subnetz der VM wird eine Azure NAT Gateway-Ressource zugewiesen.

VMs, die Sie mithilfe von VM-Skalierungsgruppen im Orchestrierungsmodus „Flexibel“ erstellen, haben keinen ausgehenden Standardzugriff.

Weitere Informationen zu ausgehenden Verbindungen in Azure finden Sie unter Standardzugriff in ausgehender Richtung in Azure und Verwenden von SNAT (Source Network Address Translation) für ausgehende Verbindungen.

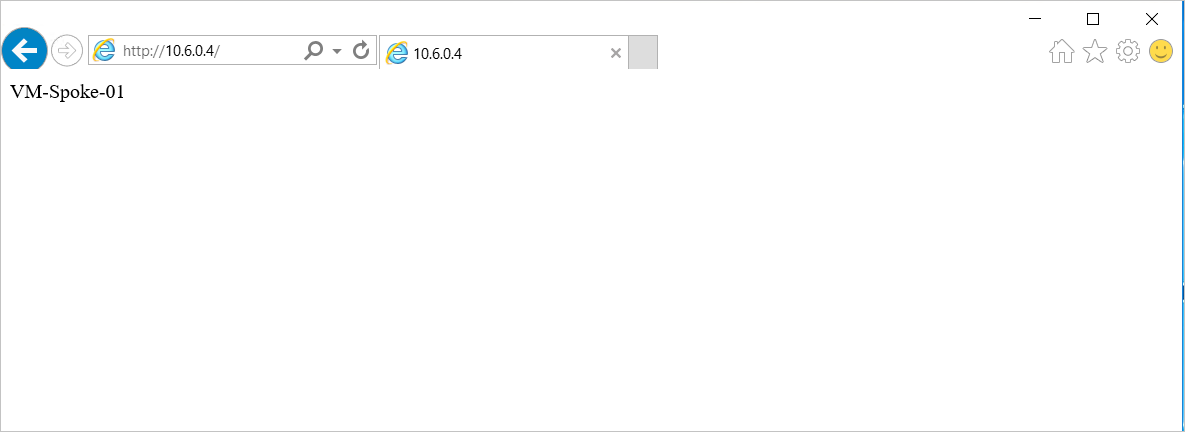

Testen der Firewall

Notieren Sie sich die private IP-Adresse für den virtuellen Computer VM-Spoke-01.

Stellen Sie über das Azure-Portal eine Verbindung mit dem virtuellen Computer VM-Onprem her.

Öffnen Sie auf VM-Onprem einen Webbrowser, und navigieren Sie zu

http://<VM-Spoke-01 private IP>.Die Webseite VM-Spoke-01 sollte geöffnet werden.

Öffnen Sie auf dem virtuellen Computer VM-Onprem eine Remotezugriffsverbindung mit VM-Spoke-01 an der privaten IP-Adresse.

Die Verbindungsherstellung sollte erfolgreich sein, und Sie sollten sich anmelden können.

Sie haben sich vergewissert, dass die Firewallregeln funktionieren. Nun haben Sie folgende Möglichkeiten:

- Navigieren Sie zum Webserver im virtuellen Spoke-Netzwerk.

- Stellen Sie per Remotedesktopprotokoll (RDP) eine Verbindung mit dem Server im virtuellen Spoke-Netzwerk her.

Ändern Sie als Nächstes die Aktion zum Sammeln von Firewallnetzwerkregeln in Verweigern, um zu überprüfen, ob die Firewallregeln wie erwartet funktionieren:

- Wählen Sie die Firewall AzFW01 aus.

- Wählen Sie Regeln (klassisch) aus.

- Wählen Sie die Registerkarte Netzwerkregelsammlung und anschließend die Regelsammlung RCNet01 aus.

- Wählen Sie unter Aktion die Option Verweigern aus.

- Wählen Sie Speichern aus.

Schließen Sie alle vorhandenen Remotezugriffsverbindungen. Führen Sie die Tests erneut aus, um die geänderten Regeln zu testen. Dieses Mal sollten alle Tests fehlschlagen.

Bereinigen von Ressourcen

Sie können Ihre Firewallressourcen für weitere Tests beibehalten. Löschen Sie die Ressourcengruppe RG-fw-hybrid-test, wenn Sie sie nicht mehr benötigen. Dadurch werden alle firewallbezogenen Ressourcen gelöscht.