Konfigurieren mehrstufiger Angriffserkennungsregeln (Fusion) in Microsoft Sentinel

Wichtig

Die neue Version der Fusion-Analyseregel befindet sich derzeit in der VORSCHAU. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten zusätzliche rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Hinweis

Informationen über die Verfügbarkeit von Funktionen in US-Regierungs-Clouds finden Sie in den Microsoft Sentinel-Tabellen in Cloud-Funktionsverfügbarkeit für US-Regierungskunden.

Microsoft Sentinel verwendet Fusion, eine Korrelations-Engine, die auf skalierbaren Machine Learning-Algorithmen basiert, um automatisch mehrstufige Angriffe zu erkennen, indem Kombinationen aus anomalem Verhalten und verdächtigen Aktivitäten identifiziert werden, die in verschiedenen Phasen der Kill Chain beobachtet werden. Auf der Grundlage dieser Entdeckungen generiert Microsoft Sentinel Incidents, die auf andere Weise nur schwer abgefangen werden können. Diese Incidents umfassen mindestens zwei Warnungen oder Aktivitäten. Standardmäßig weisen diese Incidents ein geringes Volumen, eine hohe Qualität und einen hohen Schweregrad auf.

Diese Erkennungstechnologie ist für Ihre Umgebung angepasst und bewirkt nicht nur eine Reduzierung der False Positive-Rate, sondern kann Angriffe auch mit eingeschränkten oder fehlenden Informationen erkennen.

Fusion-Regeln konfigurieren

Diese Erkennung ist in Microsoft Sentinel standardmäßig aktiviert. Um seinen Status zu überprüfen oder zu ändern, verwenden Sie die folgenden Anweisungen:

Melden Sie sich beim Azure-Portal an, und geben Sie Microsoft Sentinel ein.

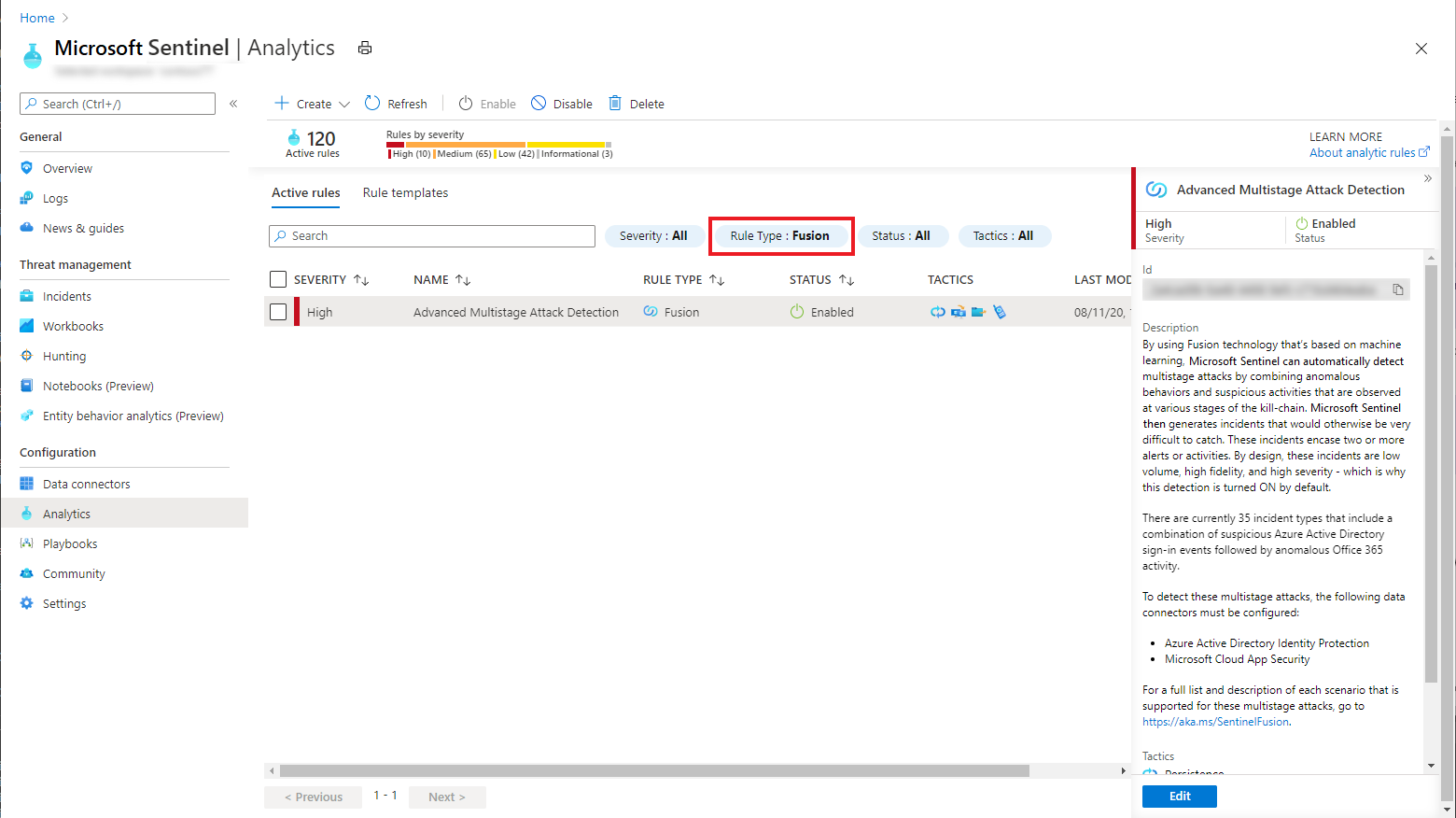

Klicken Sie im Microsoft Sentinel-Navigationsmenü auf Analytics.

Wählen Sie die Registerkarte Aktive Regeln aus. Suchen Sie dann in der Spalte NAME die Option Erweiterte mehrstufige Angriffserkennung aus, indem Sie die Liste nach dem Regeltyp Fusion filtern. Überprüfen Sie in der Spalte STATUS, ob diese Erkennung aktiviert oder deaktiviert ist.

Wählen Sie zum Ändern des Status diesen Eintrag und im Vorschaubereich Erweiterte Erkennung von mehrstufigen Angriffen die Option Bearbeiten aus.

Werfen Sie auf der Registerkarte Allgemein des Assistenten für Analytics-Regeln einen Blick auf den Status (Aktiviert/Deaktiviert) oder ändern Sie ihn bei Bedarf.

Wenn Sie den Status geändert haben, aber keine weiteren Änderungen vornehmen möchten, wählen Sie die Registerkarte Überprüfen und aktualisieren und wählen Sie Speichern.

Um die Fusion-Erkennungsregel weiter zu konfigurieren, wählen Sie Weiter: Fusion konfigurieren.

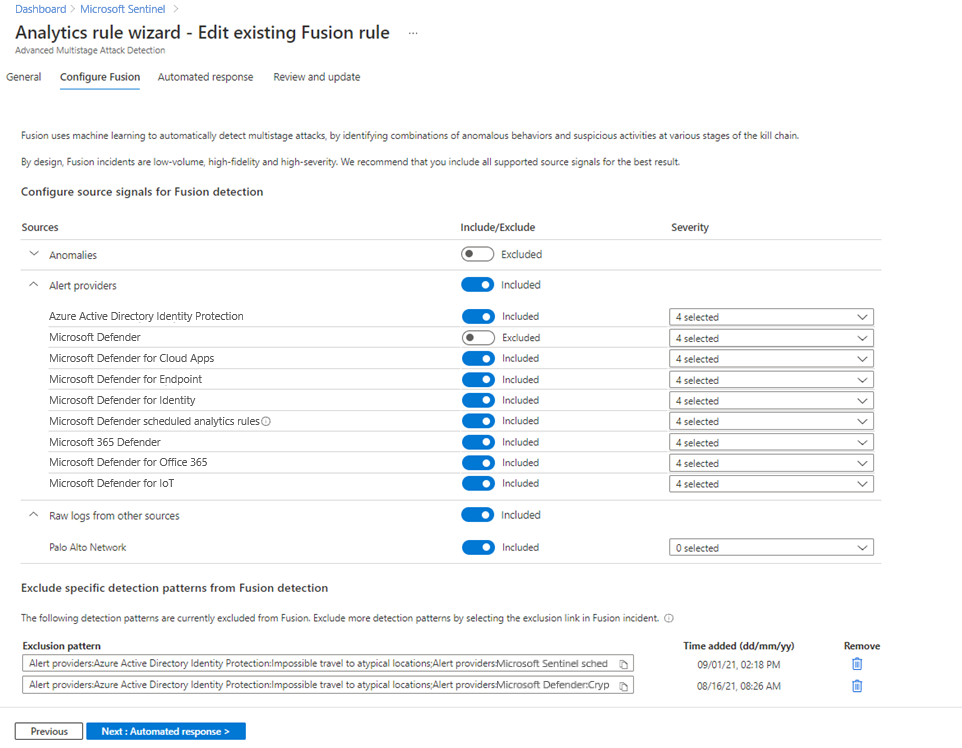

Quellsignale für die Fusion-Erkennung konfigurieren: Wir empfehlen Ihnen, alle aufgelisteten Quellsignale mit allen Schweregraden einzubeziehen, um das beste Ergebnis zu erzielen. Standardmäßig sind sie bereits alle enthalten, aber Sie haben die Möglichkeit, Änderungen auf folgende Weise vorzunehmen:

Hinweis

Wenn Sie ein bestimmtes Quellsignal oder einen Alarm-Schweregrad ausschließen, werden Fusion-Erkennungen, die auf Signalen von dieser Quelle oder auf Warnungen mit diesem Schweregrad beruhen, nicht ausgelöst.

Signale von Fusion-Erkennungen ausschließen, einschließlich Anomalien, Warnungen von verschiedenen Anbietern und Rohprotokollen.

Anwendungsfall: Wenn Sie eine bestimmte Signalquelle testen, von der bekannt ist, dass sie verrauschte Warnungen erzeugt, können Sie die Signale dieser bestimmten Signalquelle für Fusion-Erkennungen vorübergehend deaktivieren.

Warnungsschweregrad für jeden Anbieter konfigurieren: Das Fusion ML-Modell korreliert Signale mit niedriger Genauigkeit in einem einzelnen Vorfall mit hohem Schweregrad basierend auf anomalen Signalen in der Kill-Chain aus mehreren Datenquellen. In Fusion enthaltene Warnungen haben im Allgemeinen einen niedrigeren Schweregrad (mittel, niedrig, informativ), aber gelegentlich sind relevante Warnungen mit hohem Schweregrad enthalten.

Anwendungsfall: Wenn Sie einen separaten Prozess für die Triage und Untersuchung von Warnungen mit hohem Schweregrad haben und diese Warnungen nicht in Fusion aufnehmen möchten, können Sie die Quellsignale so konfigurieren, dass Warnungen mit hohem Schweregrad von Fusion-Erkennungen ausgeschlossen werden.

Ausschließen bestimmter Erkennungsmuster von der Fusion-Erkennung. Bestimmte Fusion-Erkennungen sind möglicherweise nicht auf Ihre Umgebung anwendbar oder neigen dazu, falsch positive Ergebnisse zu generieren. Wenn Sie ein bestimmtes Fusion-Erkennungsmuster ausschließen möchten, befolgen Sie die folgenden Anweisungen:

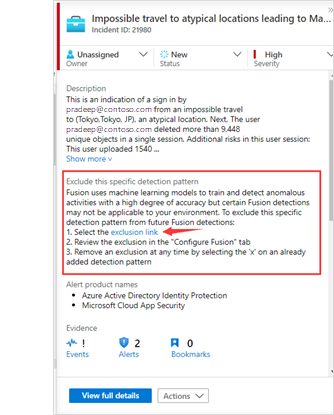

Suchen und öffnen Sie einen Fusion-Vorfall der Art, die Sie ausschließen möchten.

Wählen Sie im Abschnitt Beschreibung die Option Mehr anzeigen aus.

Wählen Sie unter Dieses spezifische Erkennungsmuster ausschließen den Ausschlusslink aus, der Sie zur Registerkarte Fusion konfigurieren im Analyseregel-Assistenten weiterleitet.

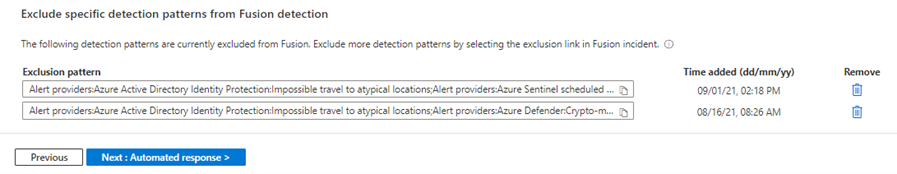

Auf der Registerkarte Fusion konfigurieren sehen Sie, dass das Erkennungsmuster – eine Kombination aus Warnungen und Anomalien in einem Fusion-Vorfall – zusammen mit dem Zeitpunkt, zu dem das Erkennungsmuster hinzugefügt wurde, zur Ausschlussliste hinzugefügt wurde.

Sie können ein ausgeschlossenes Erkennungsmuster jederzeit entfernen, indem Sie das Mülleimer-Symbol auf diesem Erkennungsmuster auswählen.

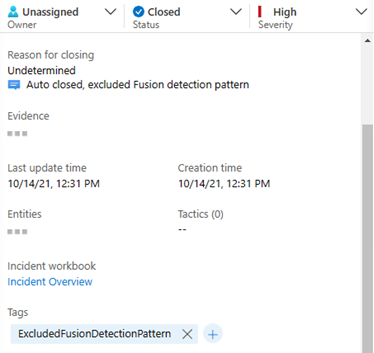

Vorfälle, die mit ausgeschlossenen Erkennungsmustern übereinstimmen, werden weiterhin ausgelöst, aber nicht in Ihrer Warteschlange für aktive Vorfälle angezeigt. Sie werden automatisch mit den folgenden Werten gefüllt:

Status: "Geschlossen"

Schlussklassifizierung: "Unbestimmt"

Kommentar: "Automatisch geschlossen, Fusion-Erkennungsmuster ausgeschlossen"

Tag: "ExcludedFusionDetectionPattern" - Sie können dieses Tag abfragen, um alle Vorfälle anzuzeigen, die diesem Erkennungsmuster entsprechen.

Hinweis

Microsoft Sentinel verwendet derzeit Verlaufsdaten von 30 Tagen, um die Machine Learning-Systeme zu trainieren. Diese Daten werden immer mit den Schlüsseln von Microsoft verschlüsselt, wenn sie die Pipeline für maschinelles Lernen durchlaufen. Die Trainingsdaten werden jedoch nicht mit vom Kunden verwalteten Schlüsseln (Customer Managed Keys, CMK) verschlüsselt, wenn Sie CMK in Ihrem Microsoft Sentinel-Arbeitsbereich aktiviert haben. Um Fusion zu deaktivieren, navigieren Sie zu Microsoft Sentinel>Konfiguration>Analytics > Aktive Regeln, klicken Sie mit der rechten Maustaste auf die Regel Erweiterte mehrstufige Angriffserkennung (Advanced Multistage Attack Detection), und wählen Sie Deaktivieren aus.

Konfiguration geplanter Analyseregeln für Fusion-Erkennungen

Wichtig

- Die auf Fusion basierende Erkennung mithilfe von Analyseregelwarnungen befindet sich derzeit in der VORSCHAU. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten zusätzliche rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Fusion kann szenariobasierte mehrstufige Angriffe und neu auftretende Bedrohungen mithilfe von Warnungen erkennen, die von Regeln für geplante Analysen generiert werden. Es wird empfohlen, zum Konfigurieren und Aktivieren dieser Regeln die folgenden Schritte auszuführen, damit Sie die Fusion-Funktionen von Microsoft Sentinel optimal nutzen können.

Fusion für neue Bedrohungen kann Warnungen verwenden, die von geplanten Analyseregeln generiert werden, die Kill-Chain (Taktiken) und Entitätszuordnungsinformationen enthalten. So stellen Sie sicher, dass die Ausgabe einer Analyseregel von Fusion verwendet werden kann, um aufkommende Bedrohungen zu erkennen:

Überprüfen Sie für diese geplanten Regeln die Entitätszuordnung. Im Konfigurationsbereich Entitätszuordnung können Sie Parameter aus den Abfrageergebnissen den von Microsoft Sentinel erkannten Entitäten zuordnen. Da Fusion Warnungen basierend auf Entitäten (wie Benutzerkonto oder IP-Adresse) korreliert, können seine ML-Algorithmen ohne die Entitätsinformationen keinen Warnungsabgleich durchführen.

Überprüfen Sie die Taktiken und Techniken in den Details Ihrer Analyseregel. Der ML-Algorithmus von Fusion verwendet MITRE ATT&CK-Informationen zum Erkennen mehrstufiger Angriffe. Die Taktiken und Techniken, mit denen Sie die Analyseregeln bezeichnen, werden in den resultierenden Incidents angezeigt. Die Berechnungen von Fusion können beeinträchtigt werden, wenn bei eingehenden Warnungen Taktikinformationen fehlen.

Fusion kann auch szenariobasierte Bedrohungen mithilfe von Regeln erkennen, die auf den folgenden Regelvorlagen für geplante Analysen basieren.

Um die verfügbaren Abfragen als Vorlagen auf der Seite Analyse zu aktivieren, wechseln Sie zur Registerkarte Regelvorlagen, wählen Sie den Regelnamen im Vorlagenkatalog aus, und wählen Sie im Detailbereich Regel erstellen.

- Cisco – Firewallblock, aber erfolgreiche Anmeldung bei Microsoft Entra ID

- Fortinet – Beaconmuster erkannt

- IP-Adresse mit mehreren fehlgeschlagenen Microsoft Entra-Anmeldungen meldet sich erfolgreich bei Palo Alto VPN an

- Mehrere Kennwortzurücksetzungen durch Benutzer

- Seltene Anwendungseinwilligung

- SharePointFileOperation über zuvor unbekannte IP-Adressen

- Verdächtige Ressourcenbereitstellung

- Palo Alto-Bedrohungssignaturen von ungewöhnlichen IP-Adressen

Informationen zum Hinzufügen von Abfragen, die derzeit nicht als Regelvorlage verfügbar sind, finden Sie unter Erstellen einer benutzerdefinierten Analyseregel.

Weitere Informationen finden Sie unter Erweiterte mehrstufige Angriffsszenarien-Erkennung in Fusion mit geplanten Analyseregeln.

Hinweis

Für die Menge geplanter Analyseregeln, die von Fusion verwendet werden, sucht der ML-Algorithmus Fuzzyübereinstimmungen für die KQL-Abfragen in den Vorlagen. Das Umbenennen der Vorlagen wirkt sich nicht auf Fusion-Erkennungen aus.

Nächste Schritte

Weitere Informationen finden Sie unter Erweiterte Erkennung von mehrstufigen Angriffen in Azure Sentinel.

Erfahren Sie mehr über die vielen szenariobasierten Fusion-Erkennungen.

Nachdem Sie nun mehr über die erweiterte Erkennung von mehrstufigen Angriffen erfahren haben, ist für Sie ggf. die folgende Schnellstartanleitung interessant. Darin wird veranschaulicht, wie Sie Einblicke in Ihre Daten und potenzielle Bedrohungen erhalten: Erste Schritte mit Microsoft Sentinel.

Wenn Sie bereit sind, die Vorfälle zu untersuchen, die für Sie erstellt werden, lesen Sie das folgende Tutorial: Untersuchen von Vorfällen mit Microsoft Sentinel.