Verwenden von Bedrohungsindikatoren in Analyseregeln

Erweitern Sie Ihre Analyseregeln um Ihre Bedrohungsindikatoren, um automatisch Warnungen basierend auf der integrierten Threat Intelligence zu generieren.

Voraussetzungen

- Bedrohungsindikatoren. Diese Indikatoren können aus Threat Intelligence-Feeds, Threat Intelligence-Plattformen, Massenimporten aus einem Flatfile oder manuellen Eingaben stammen.

- Datenquellen. Ereignisse von Ihren Datenconnectors müssen in Ihren Microsoft Sentinel-Arbeitsbereich fließen.

- Eine Analyseregel im Format

TI map.... Sie müssen dieses Format verwenden, damit die Bedrohungsindikatoren den von Ihnen erfassten Ereignissen zugeordnet werden können.

Konfigurieren einer Regel zum Generieren von Sicherheitswarnungen

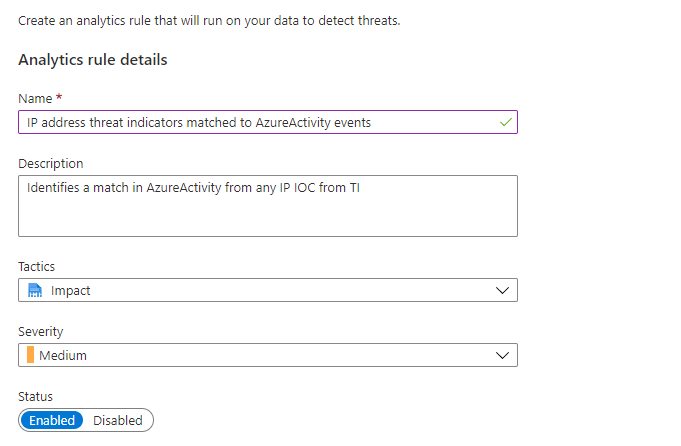

Im Folgenden sehen Sie ein Beispiel für die Aktivierung und Konfiguration einer Regel zum Generieren von Sicherheitswarnungen mithilfe der von Ihnen in Microsoft Sentinel importierten Bedrohungsindikatoren. In diesem Beispiel verwenden Sie die Regelvorlage TI map IP entity to AzureActivity (TI: IP-Entität zu Azure-Aktivität zuordnen). Mit dieser Regel werden alle Bedrohungsindikatoren vom Typ „IP-Adresse“ mit allen Ihren Azure-Aktivitätsereignissen abgeglichen. Bei einer Übereinstimmung werden eine Warnung und ein zugehöriger Incident generiert, die dann von Ihrem Security Operations-Team untersucht werden können.

Für diese spezielle Analyseregel ist der Datenconnector „Azure-Aktivität“ erforderlich (um Ihre Ereignisse auf Azure-Abonnementebene zu importieren). Außerdem ist mindestens ein Threat Intelligence-Datenconnector erforderlich (zum Importieren von Bedrohungsindikatoren). Diese Regel wird auch von importierten oder manuell erstellten Indikatoren ausgelöst.

Navigieren Sie im Azure-Portal zu Microsoft Sentinel.

Wählen Sie den Arbeitsbereich aus, in den Sie Bedrohungsindikatoren mithilfe der Datenconnectors „Threat Intelligence“ und Azure-Aktivitätsdaten mithilfe des Datenconnectors „Azure-Aktivität“ importiert haben.

Wählen Sie im Microsoft Sentinel-Menü im Abschnitt Konfiguration die Option Analyse aus.

Wählen Sie die Registerkarte Regelvorlagen aus, um die Liste der verfügbaren Analyseregelvorlagen anzuzeigen.

Navigieren Sie zur Regel TI map IP entity to AzureActivity, und vergewissern Sie sich, dass alle erforderlichen Datenquellen verbunden sind.

Wählen Sie die Regel TI map IP entity to AzureActivity aus. Wählen Sie dann Regel erstellen aus, um einen Regelkonfigurations-Assistenten zu öffnen. Konfigurieren Sie die Einstellungen im Assistenten, und wählen Sie dann Weiter: Regellogik festlegen > aus.

Der Regellogikteil des Assistenten wurde mit den folgenden Elementen vorab aufgefüllt:

- Die Abfrage, die in der Regel verwendet wird

- Entitätszuordnungen, die Microsoft Sentinel anweisen, wie Entitäten wie Konten, IP-Adressen und URLs erkannt werden. Incidents und Untersuchungen können damit verstehen, wie die Daten in Sicherheitswarnungen, die von dieser Regel generiert wurden, verarbeitet werden sollen.

- Der Zeitplan für die Ausführung dieser Regel

- Die Anzahl der erforderlichen Abfrageergebnisse, bevor eine Sicherheitswarnung generiert wird

Die Standardeinstellungen in der Vorlage lauten:

- Ausführen einmal pro Stunde

- Vergleichen Sie alle Bedrohungsindikatoren vom Typ „IP-Adresse“ aus der Tabelle

ThreatIntelligenceIndicatormit sämtlichen IP-Adressen, die in der letzten Stunde mit Ereignissen in der TabelleAzureActivitygefunden wurden. - Generieren Sie eine Sicherheitswarnung, wenn die Abfrageergebnisse größer als 0 (null) sind, um anzugeben, dass Übereinstimmungen gefunden wurden.

- Vergewissern Sie sich, dass die neue Regel aktiviert ist.

Sie können die Standardeinstellungen beibehalten oder sie entsprechend Ihren Anforderungen anpassen. Auf der Registerkarte Incidenteinstellungen können Sie Einstellungen für die Incidentgenerierung definieren. Weitere Informationen finden Sie unter Erstellen benutzerdefinierter Analyseregeln zum Erkennen von Bedrohungen. Wenn Sie fertig sind, wählen Sie die Registerkarte Automatisierte Antwort aus.

Sie können alle Automatisierungen konfigurieren, die Sie auslösen möchten, wenn durch diese Analyseregel eine Sicherheitswarnung generiert wird. Die Automatisierung in Microsoft Sentinel erfolgt mittels Kombinationen von Automatisierungsregeln und Playbooks, die von Azure Logic Apps bereitgestellt werden. Weitere Informationen finden Sie im Tutorial: Verwenden von Playbooks mit Automatisierungsregeln in Microsoft Sentinel. Wenn Sie fertig sind, wählen Sie Weiter: Überprüfen > aus, um den Vorgang fortzusetzen.

Wenn eine Meldung angezeigt wird, dass die Regelüberprüfung bestanden wurde, wählen Sie Erstellen aus.

Überprüfen Ihrer Regeln

Sie finden die aktivierten Regeln auf der Registerkarte Aktive Regeln im Abschnitt Analyse von Microsoft Sentinel. Sie können die aktive Regel an dieser Stelle bearbeiten, aktivieren, deaktivieren, duplizieren oder löschen. Die neue Regel wird sofort nach Aktivierung nach dem definierten Zeitplan ausgeführt.

Gemäß den Standardeinstellungen wird jedes Mal, wenn die Regel nach dem Zeitplan ausgeführt wird und Ergebnisse gefunden werden, eine Sicherheitswarnung generiert. Sicherheitswarnungen in Microsoft Sentinel können im Abschnitt Protokolle von Microsoft Sentinel unter der Gruppe Microsoft Sentinel in der Tabelle SecurityAlert angezeigt werden.

In Microsoft Sentinel generieren die aus Analyseregeln generierten Warnungen auch Sicherheitsincidents. Wählen Sie im Microsoft Sentinel-Menü unter Berohungsmanagement die Option Incidents aus. Security Operations-Teams können die Incidents selektieren und untersuchen, um angemessene Reaktionen zu ermitteln. Weitere Informationen finden Sie unter Tutorial: Untersuchen von Vorfällen mit Microsoft Sentinel.

Hinweis

Da Analyseregeln Lookups nach 14 Tagen einschränken, aktualisiert Microsoft Sentinel die Indikatoren alle 12 Tage, um sicherzustellen, dass sie für Abgleiche durch die Analyseregeln verfügbar sind.

Zugehöriger Inhalt

In diesem Artikel haben Sie erfahren, wie Sie Threat Intelligence-Indikatoren verwenden, um Bedrohungen zu erkennen. Weitere Informationen zu Threat Intelligence in Microsoft Sentinel finden Sie in den folgenden Artikeln:

- Arbeiten mit Bedrohungsindikatoren in Microsoft Sentinel

- Herstellen einer Verbindung zwischen Microsoft Sentinel und STIX-/TAXII-Threat-Intelligence-Feeds

- Verbinden von Threat Intelligence-Plattformen mit Microsoft Sentinel

- Integrieren von TIP-Plattformen, TAXII-Feeds und Anreicherungen in Microsoft Sentinel