Informationen zu NVAs in einem Virtual WAN-Hub

Kunden können ausgewählte virtuelle Netzwerkgeräte (Network Virtual Appliances, NVAs) direkt in einem Virtual WAN-Hub in einer Lösung bereitstellen, die gemeinsam von Microsoft Azure und Drittanbietern virtueller Netzwerkgeräte verwaltet wird. Nicht alle virtuellen Netzwerkgeräte im Azure Marketplace können in einem Virtual WAN-Hub bereitgestellt werden. Eine vollständige Liste der verfügbaren Partner finden Sie in diesem Artikel im Abschnitt Partner.

Hauptvorteile

Wenn ein NVA in einem Virtual WAN-Hub bereitgestellt wird, kann es als Drittanbietergateway mit verschiedenen Funktionen dienen. Es kann als SD-WAN-Gateway, Firewall oder eine Kombination aus beidem dienen.

Die Bereitstellung von NVAs in einem Virtual WAN-Hub bietet die folgenden Vorteile:

- Vordefinierte und vorab getestete Auswahl von Infrastrukturoptionen (NVA-Infrastruktureinheiten): Microsoft und der Partner arbeiten zusammen an der Überprüfung von Durchsatz- und Bandbreitenlimits, bevor die Lösung Kunden zur Verfügung gestellt wird.

- Integrierte Verfügbarkeit und Resilienz: Virtual WAN-Bereitstellungen von NVAs sind verfügbarkeitszonenfähig und werden automatisch als hochverfügbar konfiguriert.

- Problemloses Bereitstellen und Bootstrapping: Eine verwaltete Anwendung ist vorab für die Bereitstellung und das Bootstrapping für die Virtual WAN-Plattform qualifiziert. Diese verwaltete Anwendung ist über den Azure Marketplace-Link verfügbar.

- Vereinfachtes Routing: Nutzen Sie die intelligenten Routingsysteme von Virtual WAN. NVA-Lösungen stellen eine Peeringverbindung mit dem Virtual WAN-Hubrouter her und sind ähnlich wie Microsoft-Gateways am Entscheidungsprozess hinsichtlich des Virtual WAN-Routings beteiligt.

- Integrierter Support: Partner verfügen über eine spezielle Supportvereinbarung mit Microsoft Azure Virtual WAN, um Kundenprobleme schnell zu diagnostizieren und zu beheben.

- Optional von der Plattform bereitgestellte Lebenszyklusverwaltung: Upgrades und Patches werden entweder direkt von Ihnen oder als Teil des Azure Virtual WAN-Diensts verwaltet. Für bewährte Methoden im Zusammenhang mit der Softwarelebenszyklusverwaltung für NVAs in Virtual WAN wenden Sie sich bitte an Ihre NVA-Anbieter oder lesen Sie die Dokumentation der Anbieter.

- Integriert in Plattformfeatures: Transitkonnektivität mit Microsoft-Gateways und virtuellen Netzwerken, verschlüsselte ExpressRoute-Instanz (SD-WAN-Überlagerung, die über eine ExpressRoute-Leitung ausgeführt wird) und Routingtabellen für virtuelle Hubs interagieren nahtlos miteinander.

Wichtig

Um sicherzustellen, dass Sie die beste Unterstützung für diese integrierte Lösung erhalten, stellen Sie sicher, dass Sie ähnliche Supportberechtigungen sowohl für Microsoft als auch den Anbieter Ihres virtuellen Netzwerkgeräts haben.

Partner

In der folgenden Tabelle werden die virtuellen Netzwerkgeräte, die im Virtual WAN-Hub bereitgestellt werden können, und die relevanten Anwendungsfälle (Konnektivität und/oder Firewall) beschrieben. Die Spalte „Virtual WAN NVA-Anbieterbezeichner“ entspricht dem NVA-Anbieter, der im Azure-Portal angezeigt wird, wenn Sie eine neue NVA bereitstellen oder eine vorhandene, im virtuellen Hub bereitgestellte NVA anzeigen.

Die folgenden virtuellen Netzwerkgeräte mit SD-WAN-Konnektivität können im Virtual WAN-Hub bereitgestellt werden.

| Partner | Virtual WAN NVA-Anbieterbezeichner | Konfiguration/Anleitung/Bereitstellungsleitfaden | Dediziertes Supportmodell |

|---|---|---|---|

| Barracuda Networks | barracudasdwanrelease | Bereitstellungshandbuch für Barracuda SecureEdge für Virtual WAN | Ja |

| Cisco SD-WAN | ciscosdwan | Die Integration der Cisco SD-WAN-Lösung in Azure Virtual WAN erweitert Cloud OnRamp für Multicloudbereitstellungen und ermöglicht die Konfiguration von Cisco Catalyst 8000V Edge Software (Cisco Catalyst 8000V) als virtuelles Netzwerkgerät (Network Virtual Appliance, NVA) in Azure Virtual WAN-Hubs. Sehen Sie sich den Konfigurationsleitfaden für Cisco SD-WAN Cloud OnRamp, Cisco IOS XE Release 17.x an. | Ja |

| VMware SD-WAN | vmwaresdwaninvwan | Bereitstellungshandbuch für VMware SD-WAN im Virtual WAN-Hub Die verwaltete Anwendung für die Bereitstellung finden Sie unter diesem Azure Marketplace-Link. | Ja |

| Versa Networks | versanetworks | Wenn Sie bereits Versa Networks-Kunde sind, melden Sie sich bei Ihrem Versa-Konto an, und greifen Sie über den folgenden Link auf den Bereitstellungsleitfaden für Versa zu. Wenn Sie ein neuer Versa-Kunde sind, registrieren Sie sich über den Registrierungslink für die Versa-Vorschauversion. | Ja |

| Aruba EdgeConnect | arubaedgeconnectenterprise | Aruba EdgeConnect SD-WAN-Bereitstellungshandbuch. Derzeit in der Vorschauphase: Azure Marketplace-Link | Nein |

Die folgende Sicherheit Netzwerk Virtuelle Appliance kann im Virtual WAN Hub bereitgestellt werden. Diese virtuelle Appliance kann zur Überprüfung des gesamten Nord-Süd-, Ost-West- und Internet-Datenverkehrs eingesetzt werden.

| Partner | Virtual WAN NVA-Anbieter | Konfiguration/Anleitung/Bereitstellungsleitfaden | Dediziertes Supportmodell |

|---|---|---|---|

| Check Point CloudGuard Network Security für Azure Virtual WAN | checkpoint | Check Point-Netzwerksicherheit für Virtual WAN – Bereitstellungshandbuch. | Nein |

| Firewall der nächsten Generation (Next-Generation Firewall, NGFW) von Fortinet | fortinet-ngfw | Fortinet NGFW-Bereitstellungshandbuch. Fortinet NGFW unterstützt bis zu 80 Skalierungseinheiten und wird für die SD-WAN-Tunnelterminierung nicht empfohlen. Informationen zur Fortigate SD-WAN-Tunnelbeendigung finden Sie in der Fortinet SD-WAN- und NGFW-Dokumentation. | No |

| (Vorschau) Cisco Secure Firewall Threat Defense für Azure Virtual WAN | cisco-tdv-vwan-nva | Bereitstellungsleitfaden für Cisco Secure Firewall Threat Defense für Azure Virtual WAN für virtuelle WANs | No |

Die folgenden virtuellen Netzwerkgeräte mit doppelter Funktion für SD-WAN-Konnektivität und -Sicherheit (Firewall der nächsten Generation) können im Virtual WAN-Hub implementiert werden. Mit diesen virtuellen Geräten kann der gesamte Nord-Süd-, Ost-West- und Internetdatenverkehr untersucht werden.

| Partner | Virtual WAN NVA-Anbieter | Konfiguration/Anleitung/Bereitstellungsleitfaden | Dediziertes Supportmodell |

|---|---|---|---|

| Firewall der nächsten Generation (Next-Generation Firewall, NGFW) von Fortinet | fortinet-sdwan-and-ngfw | Fortinet SD-WAN und NGFW NVA-Bereitstellungshandbuch. Fortinet SD-WAN und NGFW NVA unterstützen bis zu 20 Skalierungseinheiten und sowohl SD-WAN-Tunnelterminierung als auch Firewallfunktionen der nächsten Generation. | No |

Allgemeine Anwendungsfälle

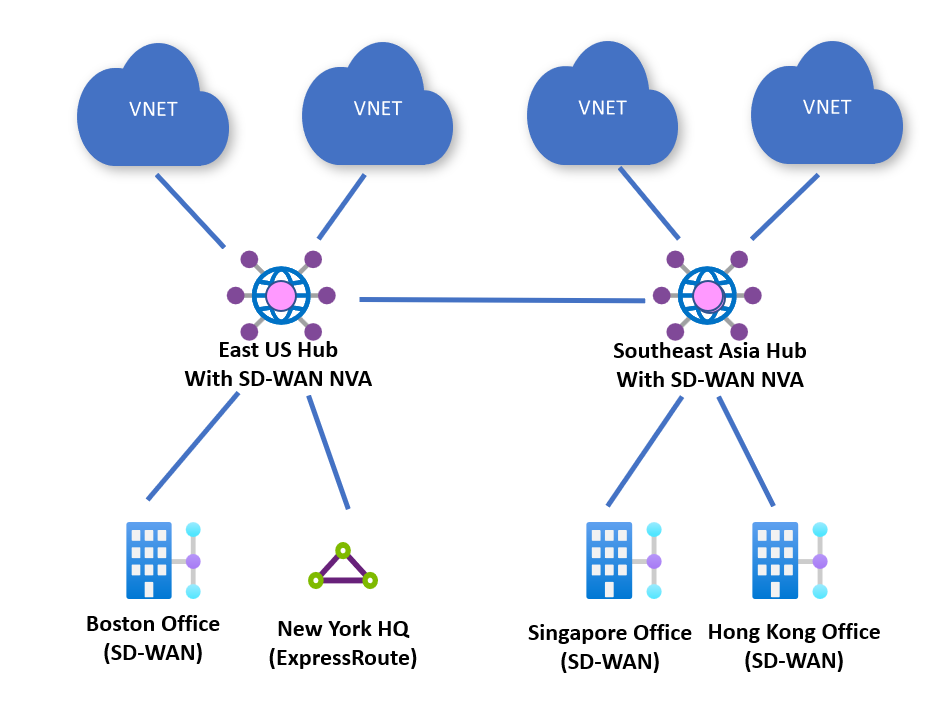

N:n-Verbindungen

Kunden können ein NVA in jeder von ihnen genutzten Azure-Region bereitstellen. Zweigstellen werden mit Azure über SD-WAN-Tunnel verbunden, die auf dem nächstgelegenen NVA enden, das in einem Azure Virtual WAN-Hub bereitgestellt wird.

Zweigstellen können dann über den globalen Backbone von Microsoft auf Workloads in Azure zugreifen, die in virtuellen Netzwerken in derselben Region oder in anderen Regionen bereitgestellt werden. Per SD-WAN verbundene Standorte können auch mit anderen Zweigstellen kommunizieren, die über ExpressRoute, Site-to-Site-VPN oder Remotebenutzerkonnektivität mit Azure verbunden sind.

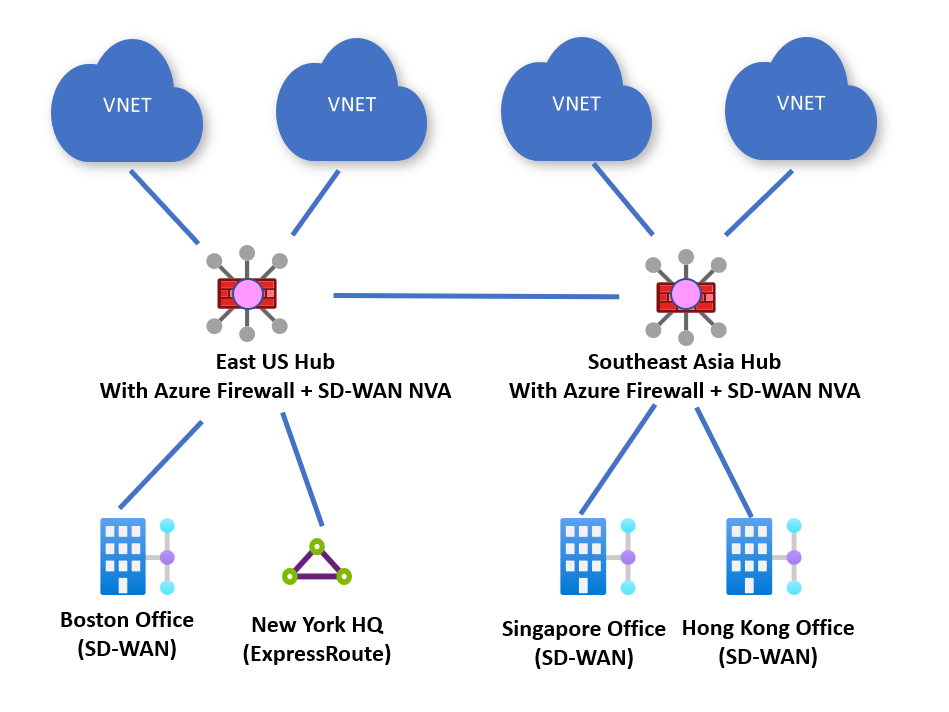

Sicherheit, die von Azure Firewall zusammen mit konnektivitätsbasierten virtuellen Netzwerkgeräten bereitgestellt wird

Kunden können eine Azure Firewall-Instanz parallel zu ihren konnektivitätsbasierten NVAs bereitstellen. Das Virtual WAN-Routing kann so konfiguriert werden, dass der gesamte Datenverkehr zur Überprüfung an Azure Firewall gesendet wird. Sie können Virtual WAN auch so konfigurieren, dass der gesamte Internetdatenverkehr zur Überprüfung an Azure Firewall gesendet wird.

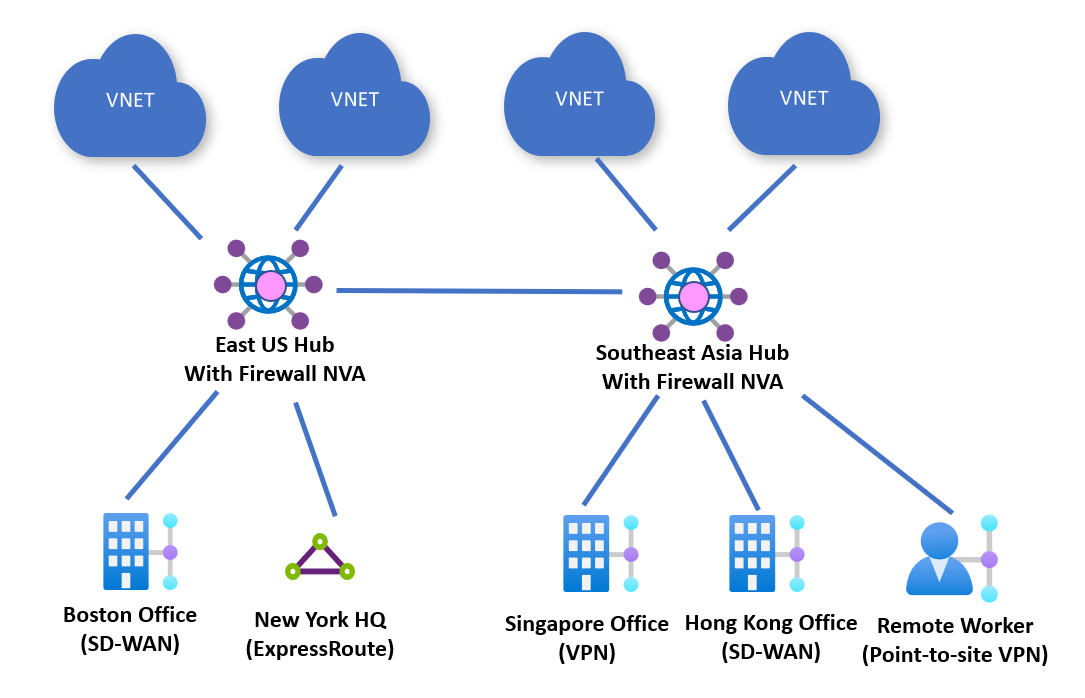

Von NVA-Firewalls bereitgestellte Sicherheit

Kund:innen können auch NVAs in einem Virtual WAN-Hub bereitstellen, die sowohl SD-WAN-Konnektivität als auch Funktionen einer Firewall der nächsten Generation bieten. Kunden können lokale Geräte mit dem NVA im Hub verbinden und dieselbe Appliance auch verwenden, um den gesamten Nord-Süd-, Ost-West- und Internetdatenverkehr zu untersuchen. Das Routing zum Ermöglichen dieser Szenarien kann über Routingabsichten und Routingrichtlinien konfiguriert werden.

Partner, die diese Datenverkehrsflüsse unterstützen, sind im Abschnitt „Partner“ als virtuelle Netzwerkgeräte mit doppelter Funktion für SD-WAN-Konnektivität und -Sicherheit (Firewall der nächsten Generation) aufgeführt.

Wie funktioniert dies?

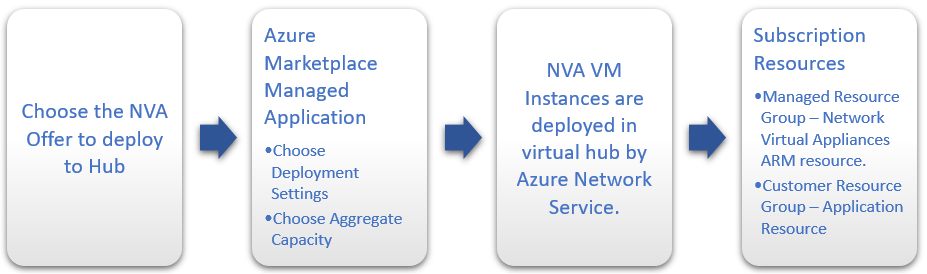

Die zur direkten Bereitstellung im Azure Virtual WAN-Hub verfügbaren NVAs werden speziell für die Verwendung in einem Virtual WAN-Hub entwickelt. Das NVA-Angebot wird im Azure Marketplace als verwaltete Anwendung veröffentlicht, und Kunden können das Angebot direkt über Azure Marketplace bereitstellen.

Die Funktionen der NVA-Angebote der einzelnen Partner unterscheiden sich je nach Bereitstellungsanforderungen geringfügig.

Verwaltete Anwendung

Alle NVA-Angebote zur Bereitstellung in einem Virtual WAN-Hub verfügen über eine verwaltete Anwendung, die im Azure Marketplace erhältlich ist. Verwaltete Anwendungen ermöglichen Partnern Folgendes:

- Erstellen einer benutzerdefinierten Bereitstellungsfunktion für ihr NVA

- Bereitstellen einer spezialisierten Resource Manager-Vorlage, mit der das NVA direkt in einem Virtual WAN-Hub erstellt werden kann

- Direkte Abrechnung der Kosten für die Softwarelizenzierung oder Abrechnung über den Azure Marketplace

- Verfügbarmachen von benutzerdefinierten Eigenschaften und Verbrauchseinheiten für Ressourcen

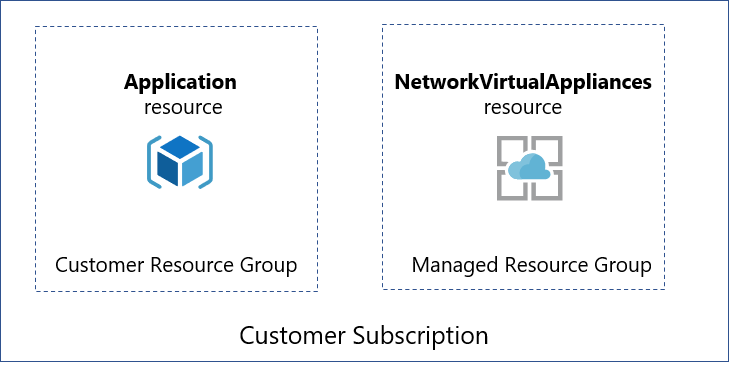

NVA-Partner können je nach ihren Anforderungen bezüglich der Bereitstellung, Konfigurationslizenzierung und Verwaltung verschiedene Ressourcen erstellen. Wenn ein Kunde ein NVA im Virtual WAN-Hub erstellt, werden wie bei allen verwalteten Anwendungen zwei Ressourcengruppen in seinem Abonnement erstellt.

- Kundenressourcengruppe: Diese Gruppe enthält einen Anwendungsplatzhalter für die verwaltete Anwendung. Partner können damit beliebige benutzerdefinierte Eigenschaften verfügbar machen.

- Verwaltete Ressourcengruppe: Kunden können Ressourcen nicht direkt in dieser Ressourcengruppe konfigurieren oder ändern, da sie vom Herausgeber der verwalteten Anwendung gesteuert wird. Diese Ressourcengruppe enthält die Ressource NetworkVirtualAppliances.

Verwaltete Ressourcengruppenberechtigungen

Standardmäßig verfügen alle verwalteten Ressourcengruppen über eine Microsoft Entra-Zuweisung des Typs „Alle verweigern“. „Alle Zuweisungen verweigern“ verhindert, dass Kunden Schreibvorgänge für alle Ressourcen in der verwalteten Ressourcengruppe aufrufen, einschließlich Ressourcen virtueller Netzwerkgeräte.

Partner können jedoch Ausnahmen für bestimmte Aktionen erstellen, die Kunden mit Ressourcen, die in verwalteten Ressourcengruppen bereitgestellt werden, durchführen können.

Berechtigungen für Ressourcen in vorhandenen verwalteten Ressourcengruppen werden nicht dynamisch aktualisiert, da neue zulässige Aktionen von Partnern hinzugefügt werden und eine manuelle Aktualisierung erfordern.

Um Berechtigungen für die verwalteten Ressourcengruppen zu aktualisieren, können Kunden die REST-API zur Aktualisierung der Berechtigungen verwenden.

Hinweis

Um neue Berechtigungen ordnungsgemäß anzuwenden, muss die API zur Aktualisierung der Berechtigungen mit einem zusätzlichen Abfrageparameter targetVersion aufgerufen werden. Der Wert für „targetVersion“ ist anbieterspezifisch. Bitte beziehen Sie sich auf die Dokumentation Ihres Anbieters für die neueste Versionsnummer.

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Solutions/applications/{applicationName}/refreshPermissions?api-version=2019-07-01&targetVersion={targetVersion}

NVA-Infrastruktureinheiten

Wenn Sie ein NVA in einem Virtual WAN-Hub erstellen, müssen Sie die Anzahl von NVA-Infrastruktureinheiten auswählen, die Sie mit dem NVA bereitstellen möchten. Eine NVA-Infrastruktureinheit ist eine Einheit, die die aggregierte Bandbreitenkapazität für ein NVA in einem Virtual WAN-Hub angibt. Hinsichtlich Kapazität und Dimensionierung ist eine NVA-Infrastruktureinheit mit einer VPN-Skalierungseinheit vergleichbar.

- NVA-Infrastruktureinheiten sind eine Richtlinie dafür, wie viel aggregierten Netzwerkdurchsatz die virtuelle Computerinfrastruktur, in der NVAs bereitgestellt werden, unterstützen kann. 1 NVA-Infrastruktureinheit entspricht einem aggregierten Durchsatz von 500 MBit/s. Bei dieser Zahl von 500 MBit/s werden die Unterschiede bei der Software, die auf virtuellen Netzwerkgeräten ausgeführt wird, nicht berücksichtigt. Abhängig von den Features, die in der NVA- oder partnerspezifischen Softwareimplementierung aktiviert sind, können Netzwerkfunktionen wie Ver-/Entschlüsselung, Kapselung/Entkapselung oder umfassende Paketüberprüfung aufwändiger sein. Dies bedeutet, dass möglicherweise weniger Durchsatz als für die NVA-Infrastruktureinheit angezeigt wird. Wenden Sie sich an den Anbieter, um eine Zuordnung von Virtual WAN-NVA-Infrastruktureinheiten zu erwarteten Durchsätzen zu erhalten.

- Azure unterstützt Bereitstellungen zwischen 2 und 80 NVA-Infrastruktureinheiten für eine bestimmte virtuelle Hub-Bereitstellung mit NVA. Die Entscheidung über die unterstützten Skalierungseinheiten liegt jedoch bei den Partnern. Daher sind Sie unter Umständen nicht in der Lage, alle möglichen Skalierungseinheitenkonfigurationen bereitzustellen.

NVAs in Virtual WAN werden bereitgestellt, um sicherzustellen, dass Sie für eine bestimmte ausgewählte Skalierungseinheit immer mindestens die herstellerspezifischen Durchsatzzahlen erreichen können. Zu diesem Zweck werden NVAs in Virtual WANs mit zusätzlicher Kapazität in Form mehrerer Instanzen im „n+1“-Modus überdimensioniert. Das bedeutet, dass der aggregierte Durchsatz der Instanzen zu einem bestimmten Zeitpunkt höher sein kann als die herstellerspezifischen Durchsatzzahlen. Dadurch wird sichergestellt, dass im Fall einer fehlerhaften Instanz die verbleibende(n) n-Instanz(en) den Kundendatenverkehr bedienen und den anbieterspezifischen Durchsatz für die betreffende Skalierungseinheit bereitstellen kann/können.

Wenn die Gesamtmenge des Datenverkehrs, der eine NVA zu einem bestimmten Zeitpunkt durchläuft, über den herstellerspezifischen Durchsatzzahlen für die ausgewählte Skalierungseinheit liegt, können Ereignisse, die bewirken können, dass eine NVA-Instanz nicht verfügbar ist, einschließlich, aber nicht beschränkt auf routinemäßige Wartungsaktivitäten der Azure-Plattform oder Softwareupgrades, zu einer Unterbrechung des Dienstes oder der Konnektivität führen. Zur Minimierung von Dienstunterbrechungen sollten Sie die Skalierungseinheit ausgehend von Ihrem Spitzendatenverkehrprofil und den anbieterspezifischen Durchsatzzahlen für eine bestimmte Skalierungseinheit wählen, anstatt sich auf Best-Case-Durchsatzzahlen zu verlassen, die im Rahmen von Tests beobachtet wurden.

Konfigurationsvorgang für NVAs

Unsere Partner haben eine Funktion entwickelt, die das NVA im Rahmen des Bereitstellungsprozesses automatisch konfiguriert. Nachdem die NVA im virtuellen Hub bereitgestellt wurde, müssen alle zusätzlichen Konfigurationsschritte, die für die NVA erforderlich sind, über das NVA-Partnerportal oder die Verwaltungsanwendung durchgeführt werden. Der direkte Zugriff auf das NVA ist nicht möglich.

Standort- und Verbindungsressourcen mit NVAs

Anders als bei Konfigurationen für Site-to-Site-VPN-Gateway (Virtual WAN) müssen Sie keine Standortressourcen, Site-to-Site-Verbindungsressourcen oder Point-to-Site-Verbindungsressourcen erstellen, um Ihre Zweigstellen mit dem NVA in einem Virtual WAN-Hub zu verbinden.

Sie müssen weiterhin Hub-zu-VNet-Verbindungen erstellen, um Ihren Virtual WAN-Hub mit Ihren virtuellen Azure-Netzwerken zu verbinden sowie ExpressRoute-, Site-to-Site-VPN- oder Remotebenutzer-VPN-Verbindungen herzustellen.

Unterstützte Regionen

NVAs im virtuellen Hub sind in den folgenden Regionen verfügbar:

| Geopolitische Region | Azure-Regionen |

|---|---|

| Nordamerika | Kanada, Mitte; Kanada, Osten; USA, Mitte; USA, Osten; USA, Osten 2; USA, Süden-Mitte; USA, Norden-Mitte; USA, Westen-Mitte; USA, Westen; USA, Westen 2 |

| Südamerika | „Brasilien, Süden“, „Brasilien, Südosten“ |

| Europa | „Frankreich, Mitte“, „Frankreich, Süden“, „Deutschland, Norden“, „Deutschland, Westen-Mitte“, „Europa, Norden“, „Norwegen, Osten“, „Norwegen, Westen“, „Schweiz, Norden“, „Schweiz, Westen“, „Vereinigtes Königreich, Süden“, „Vereinigtes Königreich, Westen“, „Europa, Westen“, „Schweden, Mitte“, „Italien, Norden“ |

| Naher Osten | „VAE, Norden“, „Katar, Mitte“, „Israel, Mitte“ |

| Asia | „Asien, Osten“, „Japan, Osten“, „Japan, Westen“, „Südkorea, Mitte“, „Südkorea, Süden“, „Asien, Südosten“ |

| Australien | „Australien, Südosten“, „Australien, Osten“, „Australien, Mitte“, „Australien, Mitte 2“ |

| Afrika | Südafrika, Norden |

| Indien | „Indien, Süden“, „Indien, Westen“, „Indien, Mitte“ |

Häufig gestellte Fragen zu NVAs

Ich bin ein Partner für virtuelle Netzwerkgeräte (Network Virtual Appliance, NVA) und möchte die Bereitstellung unseres NVA im Hub ermöglichen. Kann ich an diesem Partnerprogramm teilnehmen?

Leider haben wir zurzeit keine Kapazität für neue Partnerangebote. Versuchen Sie es später noch einmal.

Kann ich ein beliebiges NVA aus dem Azure Marketplace im Virtual WAN-Hub bereitstellen?

Nur Partner, die im Abschnitt Partner aufgeführt sind, können im Virtual WAN-Hub bereitgestellt werden.

Welche Kosten fallen für das NVA an?

Sie müssen eine Lizenz für das virtuelle Netzwerkgerät (NVA) vom NVA-Anbieter erwerben. Die Verwendung Ihrer eigenen Lizenz (Bring-your-own license, BYOL) ist das einzige Lizenzierungsmodell, das derzeit unterstützt wird. Außerdem stellt Ihnen Microsoft Gebühren für die NVA-Infrastruktureinheiten und anderen Ressourcen in Rechnung, die Sie nutzen. Weitere Informationen finden Sie unter Informationen zu den Preisen von Virtual WAN.

Kann ich ein NVA in einem Basic-Hub bereitstellen?

Nein, Sie müssen einen Standard-Hub verwenden, wenn Sie ein NVA bereitstellen möchten.

Kann ich ein NVA in einem geschützten Hub bereitstellen?

Ja. Partner-NVAs können in einem Hub mit Azure Firewall bereitgestellt werden.

Kann ich ein beliebiges Gerät in meiner Zweigstelle mit meinem NVA im Hub verbinden?

Nein, Barracuda CloudGen WAN ist nur mit Edgegeräten von Barracuda kompatibel. Weitere Informationen zu den Anforderungen von CloudGen WAN finden Sie auf der Seite zu CloudGen WAN von Barracuda. Für Cisco gibt es mehrere kompatible SD-WAN-Geräte. Weitere Informationen zu kompatiblen Geräten finden Sie in der Dokumentation zu Cisco Cloud OnRamp for Multi-Cloud. Wenden Sie sich bei Fragen an den Anbieter.

Welche Routingszenarien werden mit NVAs im Hub unterstützt?

Alle von Virtual WAN unterstützten Routingszenarien werden mit NVAs im Hub unterstützt.

Welche Regionen werden unterstützt?

Informationen zu unterstützten Regionen finden Sie unter Unterstützte Regionen.

Wie kann ich meine NVA im Hub löschen?

Wenn die Netzwerk Virtuelle Appliance-Ressource über eine verwaltete Anwendung bereitgestellt wurde, löschen Sie die verwaltete Anwendung. Durch das Löschen der verwalteten Anwendung wird die verwaltete Ressourcengruppe und die zugeordnete NVA-Ressource (Network Virtual Appliance) automatisch gelöscht.

Sie können ein NVA, das als nächste Hop-Ressource für eine Routing-Richtlinie dient, nicht löschen. Um die NVA zu löschen, löschen Sie zunächst die Routing-Richtlinie.

Wenn die NVA-Ressource (Network Virtual Appliance) über die Orchestrierungssoftware eines Partners bereitgestellt wurde, lesen Sie die Dokumentation des Partners, um die Network Virtual Appliance zu löschen.

Alternativ können Sie auch den folgenden PowerShell-Befehl ausführen, um Ihre Network Virtual Appliance zu löschen.

Suchen Sie die Azure-Ressourcengruppe des NVA, das Sie löschen möchten. Die Azure-Ressourcengruppe unterscheidet sich in der Regel von der Ressourcengruppe, in der der Virtual WAN-Hub bereitgestellt wird. Stellen Sie sicher, dass die Virtual Hub-Eigenschaft der NVA-Ressource dem NVA entspricht, das Sie löschen möchten. Im folgenden Beispiel wird davon ausgegangen, dass alle NVAs in Ihrem Abonnement unterschiedliche Namen haben. Wenn mehrere NVAs mit demselben Namen vorhanden sind, stellen Sie sicher, dass Sie die Informationen erfassen, die dem NVA zugeordnet sind, das Sie löschen möchten.

$nva = Get-AzNetworkVirtualAppliance -Name <NVA name> $nva.VirtualHubLöschen Sie das NVA.

Remove-AzNetworkVirtualAppliance -Name $nva.Name -ResourceGroupName $nva.ResourceGroupName

Die gleiche Reihe von Schritten kann über die Azure-Befehlszeilenschnittstelle ausgeführt werden.

- Suchen Sie die Azure-Ressourcengruppe des NVA, das Sie löschen möchten. Die Azure-Ressourcengruppe unterscheidet sich in der Regel von der Ressourcengruppe, in der der Virtual WAN-Hub bereitgestellt wird. Stellen Sie sicher, dass die Virtual Hub-Eigenschaft der NVA-Ressource dem NVA entspricht, das Sie löschen möchten.

az network virtual-appliance list - Löschen Sie das NVA

az network virtual-appliance delete --subscription <subscription name> --resource-group <resource group name> --name <NVA name>

Nächste Schritte

Weitere Informationen zu Virtual WAN finden Sie in der Übersicht über Virtual WAN.