Informationen zu Benutzergruppen und IP-Adressenpools für P2S-Benutzer-VPNs

Sie können P2S-Benutzer-VPNs (Point-to-Site) so konfigurieren, dass Benutzer*innen IP-Adressen aus bestimmten Adresspools basierend auf deren Anmeldeinformationen für die Identität oder Authentifizierung zugewiesen werden, indem Sie Benutzergruppen erstellen. In diesem Artikel werden die verschiedenen Konfigurationen und Parameter beschrieben, die das Virtual WAN P2S VPN-Gateway verwendet, um Benutzergruppen zu bestimmen und IP-Adressen zuzuweisen. Schritte zur Konfiguration finden Sie unter Konfigurieren von Benutzergruppen und IP-Adresspools für P2S-Benutzer-VPNs.

In diesem Artikel wird das folgende Konzept behandelt:

- Serverkonfigurationskonzepte

- Benutzergruppen

- Gruppenmitglieder

- Standardrichtliniengruppe

- Gruppenpriorität

- Verfügbare Gruppeneinstellungen

- Gateway-Konzepte

- Konfigurationsanforderungen und Einschränkungen

- Anwendungsfälle

Serverkonfigurationskonzepte

In den folgenden Abschnitten werden die allgemeinen Begriffe und Werte erläutert, die für die Serverkonfiguration verwendet werden.

Benutzergruppen (Richtliniengruppen)

Eine Benutzergruppe oder Richtliniengruppe ist eine logische Darstellung einer Gruppe von Benutzer*innen, welchen IP-Adressen aus demselben Adressenpool zugewiesen werden sollten.

Gruppenmitglieder (Richtlinienmitglieder)

Benutzergruppen bestehen aus Mitgliedern. Mitglieder entsprechen nicht einzelnen Benutzer*innen, sondern definieren die Kriterien, die verwendet werden, um zu bestimmen, zu welcher Gruppe eine Person gehört, die eine Verbindung aufbaut. Eine einzelne Gruppe kann mehrere Mitglieder haben. Wenn eine sich verbindende Person den Kriterien entspricht, die für eines der Gruppenmitglieder definiert sind, gilt diese als Teil dieser Gruppe und ihr kann eine entsprechende IP-Adresse zugewiesen werden. Die Typen von Mitgliedsparametern, die verfügbar sind, hängen von den in der VPN-Serverkonfiguration angegebenen Authentifizierungsmethoden ab. Eine vollständige Liste der verfügbaren Kriterien finden Sie im Abschnitt Verfügbare Gruppeneinstellungen dieses Artikels.

Standardbenutzer-/Richtliniengruppe

Für jede P2S VPN-Serverkonfiguration muss eine Gruppe als Standardeinstellung ausgewählt werden. Benutzer*innen, die Anmeldeinformationen verwenden, die mit keiner der Gruppeneinstellungen übereinstimmen, gelten als Teil der Standardgruppe. Nachdem eine Gruppe erstellt wurde, kann die Standardeinstellung dieser Gruppe nicht geändert werden.

Gruppenpriorität

Jeder Gruppe wird auch eine numerische Priorität zugewiesen. Gruppen mit niedrigerer Priorität werden zuerst ausgewertet. Dies bedeutet, dass, wenn ein Benutzer Anmeldeinformationen angibt, die den Einstellungen mehrerer Gruppen entsprechen, dieser als Teil der Gruppe mit der niedrigsten Priorität betrachtet wird. Wenn ein Benutzer „A“ beispielsweise Anmeldeinformationen angibt, die der IT-Gruppe (Priorität 3) und der Finanzgruppe (Priorität 4) entsprechen, wird der Benutzer „A“ zum Zweck der Zuweisung von IP-Adressen als Teil der IT-Gruppe betrachtet.

Verfügbare Gruppeneinstellungen

Im folgenden Abschnitt werden die verschiedenen Parameter beschrieben, die verwendet werden können, um zu definieren, zu welchen Gruppen Mitglieder gehören. Die verfügbaren Parameter variieren je nach ausgewählten Authentifizierungsmethoden. Die folgende Tabelle fasst die verfügbaren Einstellungstypen und zulässigen Werte zusammen. Ausführlichere Informationen zu jedem Mitgliedswerttyp finden Sie im Abschnitt, der Ihrem Authentifizierungstyp entspricht.

| Authentifizierungsart | Memberart | Mitgliederwerte | Beispielswert |

|---|---|---|---|

| Microsoft Entra ID | AADGroupID | Microsoft Entra-Gruppenobjekt-ID | {Objekt-ID Wert} |

| RADIUS | AzureRADIUSGroupID | Herstellerspezifischer Attributwert (Hexadezimalwert) (muss mit 6ad1bd beginnen) | 6ad1bd23 |

| Zertifikat | AzureCertificateID | Domänenname des allgemeinen Namens des Zertifikats (CN=user@red.com) | Rot |

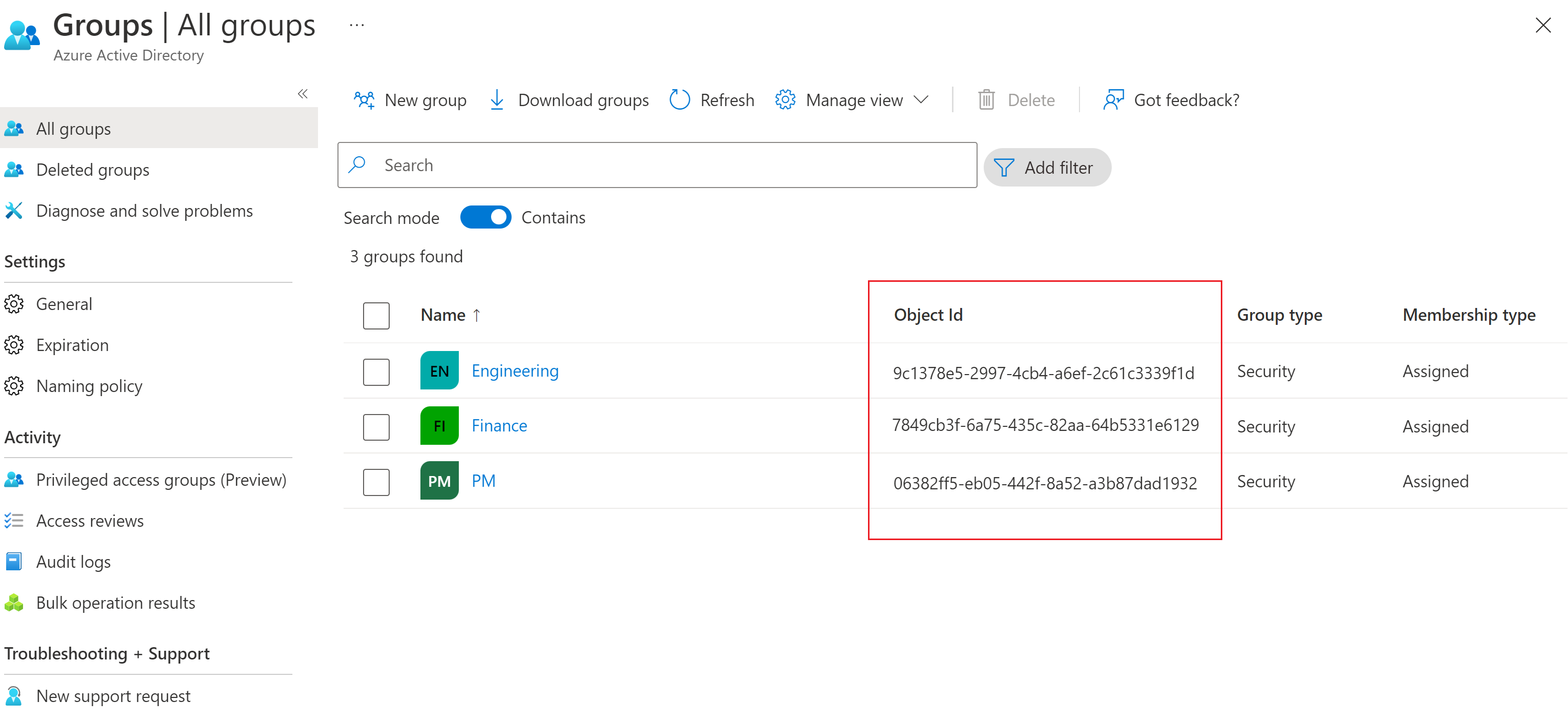

Microsoft Entra-Authentifizierung (nur OpenVPN)

Gateways mit Microsoft Entra-Authentifizierung können Microsoft Entra-Gruppenobjekt-IDs nutzen, um festzustellen, zu welcher Benutzergruppe ein*e Benutzer*in gehört. Wenn Benutzer*innen Teil mehrerer Microsoft Entra-Gruppen sind, gelten sie als Teil der P2S-VPN-Benutzergruppe, die die niedrigste numerische Priorität hat.

Wenn Sie jedoch zulassen möchten, dass sich externe Benutzer*innen (Benutzer*innen, die nicht der auf dem VPN-Gateway konfigurierten Microsoft Entra-Domäne angehören) mit dem Point-to-Site-VPN-Gateway verbinden, müssen Sie sicherstellen, dass der Benutzertyp des externen Benutzers oder der externen Benutzerin „Mitglied“ und nicht „Gast“ lautet. Stellen Sie außerdem sicher, dass als Name für den Benutzer die E-Mail-Adresse des Benutzers festgelegt ist. Wenn der Benutzertyp und der Name des Benutzers oder der Benutzerin, der bzw. die die Verbindung herstellt, nicht ordnungsgemäß wie oben beschrieben festgelegt sind, oder wenn Sie ein externes Mitglied nicht als „Mitglied“ Ihrer Microsoft Entra-Domäne festlegen können, wird der Benutzer oder die Benutzerin, der bzw. die die Verbindung herstellt, der Standardgruppe zugewiesen und erhält eine IP-Adresse aus dem Standard-IP-Adressenpool zugewiesen.

Sie können auch anhand des „Benutzerprinzipalnamens“ des Benutzers feststellen, ob es sich um einen externen Benutzer handelt oder nicht. Der „Benutzerprinzipalname“ für externe Benutzer enthält den Wert #EXT.

Azure-Zertifikat (OpenVPN und IKEv2)

Gateways mit zertifikatbasierter Authentifizierung verwenden den Domänennamen von allgemeinen Namen (CN) von Benutzerzertifikaten, um zu ermitteln, in welcher Gruppe ein*e sich verbindende*r Benutzer*in ist. Allgemeine Namen müssen in einem der folgenden Formate vorliegen:

- Domäne/Benutzername

- username@domain.com

Stellen Sie sicher, dass die Domäne der Eingabe als Gruppenmitglied entspricht.

RADIUS-Server (OpenVPN und IKEv2)

Gateways mit RADIUS-basierter Authentifizierung verwenden ein neues herstellerspezifisches Attribut (VSA), um VPN-Benutzergruppen zu bestimmen. Wenn die RADIUS-basierte Authentifizierung auf dem P2S-Gateway konfiguriert ist, dient das Gateway als Proxy für den Netzwerkrichtlinienserver (NPS). Dies bedeutet, dass das P2S VPN-Gateway als Client dient, um Benutzer*innen mit Ihrem RADIUS-Server mithilfe des RADIUS-Protokolls zu authentifizieren.

Nachdem Ihr RADIUS-Server die Anmeldeinformationen der Benutzer*innen erfolgreich überprüft hat, kann der RADIUS-Server so konfiguriert werden, dass er ein neues herstellerspezifisches Attribut (VSA) als Teil von „Access-Accept“-Paketen sendet. Das P2S-VPN-Gateway verarbeitet das VSA in den „Access-Accept“-Paketen und weist Benutzer*innen bestimmte IP-Adressen basierend auf dem Wert der VSAs zu.

Daher sollten RADIUS-Server so konfiguriert werden, dass sie ein VSA mit demselben Wert an alle Benutzer derselben Gruppe senden.

Hinweis

Der Wert des VSA muss eine hexadezimale Oktettzeichenfolge auf dem RADIUS-Server und dem Azure sein. Diese Oktettzeichenfolge muss mit 6ad1bd beginnen. Die letzten beiden hexadezimalen Ziffern können frei konfiguriert werden. Beispielsweise ist 6ad1bd98 gültig, aber 6ad12323 und 6a1bd2 wären ungültig.

Das neue VSA ist MS-Azure-Policy-ID.

Der RADIUS-Server verwendet das VSA „MS-Azure-Policy-ID“, um einen Bezeichner zu senden, den der Point-to-Site-VPN-Server nutzt, um einer authentifizierten RADIUS-Benutzerrichtlinie zu entsprechen, die Azure-seitig konfiguriert wurde. Diese Richtlinie dient dazu, die IP-/Routingkonfiguration (zugewiesene IP-Adresse) für den Benutzer auszuwählen.

Die Felder von MS-Azure-Policy-ID MÜSSEN wie folgt festgelegt sein:

- Herstellertyp: Eine 8-Bit-Ganzzahl ohne Vorzeichen, die auf 0x41 festgelegt sein MUSS (ganze Zahl: 65).

- Herstellerlänge: Eine 8-Bit-Ganzzahl ohne Vorzeichen, deren attributspezifischer Wert auf die Länge der Oktettzeichenfolge plus 2 festgelegt sein MUSS.

- Attributspezifischer Wert: Eine Oktettzeichenfolge mit Richtlinien-ID, die auf dem Azure Point-to-Site-VPN-Server konfiguriert ist.

Informationen zur Konfiguration finden Sie unter RADIUS – Konfigurieren von NPS für anbieterspezifische Attribute.

Gateway-Konzepte

Wenn einem Virtual WAN P2S VPN-Gateway eine VPN-Serverkonfiguration zugewiesen wird, die Benutzer-/Richtliniengruppen verwendet, können Sie mehrere P2S VPN-Verbindungskonfigurationen auf dem Gateway erstellen.

Jede Verbindungskonfiguration kann mindestens eine VPN-Serverkonfigurationsbenutzergruppe enthalten. Jede Verbindungskonfiguration wird dann einem oder mehreren IP-Adresspools zugeordnet. Benutzer*innen, die eine Verbindung mit diesem Gateway herstellen, wird eine IP-Adresse basierend auf ihrer Identität, ihren Anmeldeinformationen, der Standardgruppe und der Priorität zugewiesen.

In diesem Beispiel hat die VPN-Serverkonfiguration die folgenden Gruppen konfiguriert:

| Standard | Priorität | Gruppenname | Authentifizierungsart | Elementwert |

|---|---|---|---|---|

| Ja | 0 | Entwicklung | Microsoft Entra ID | groupObjectId1 |

| Nein | 1 | Finance | Microsoft Entra ID | groupObjectId2 |

| Nein | 2 | PM | Microsoft Entra ID | groupObjectId3 |

Diese VPN-Serverkonfiguration kann einem P2S-VPN-Gateway in Virtual WAN mit folgendem zugewiesen werden:

| Konfiguration | Gruppen | Adresspool |

|---|---|---|

| Config0 | Engineering, PM | x.x.x.x/yy |

| Config1 | Finance | a.a.a.a/bb |

Es ergibt sich folgendes Ergebnis:

- Benutzer*innen, die eine Verbindung mit diesem P2S-VPN-Gateway herstellen, wird eine Adresse von x.x.x.x/yy zugewiesen, wenn sie Teil der Microsoft Entra-Gruppen „Engineering“ oder „PM“ sind.

- Benutzer*innen, die Teil der Microsoft Entra-Gruppe „Finanzen“ sind, werden IP-Adressen von a.a.a.a/bb zugewiesen.

- Da „Engineering“ die Standardgruppe ist, werden Benutzer*innen, die nicht Teil einer konfigurierten Gruppe sind, als Teil von „Engineering“ angenommen und ihnen wird eine IP-Adresse von x.x.x.x.x/yy zugewiesen.

Überlegungen zur Konfiguration

In diesem Abschnitt werden Konfigurationsanforderungen und Einschränkungen für Benutzergruppen und IP-Adresspools aufgelistet.

Maximale Gruppenanzahl: Ein einzelnes P2S-VPN-Gateway kann auf bis zu 90 Gruppen verweisen.

Maximale Mitgliedsanzahl: Die Gesamtanzahl der Richtlinien-/Gruppenmitglieder für alle Gruppen, die einem Gateway zugewiesen sind, beträgt 390.

Mehrere Zuordnungen: Wenn eine Gruppe mehreren Verbindungskonfigurationen auf demselben Gateway zugewiesen ist, werden sie und ihre Mitglieder mehrmals gezählt. Beispiel: Eine Richtliniengruppe mit 10 Mitgliedern, die drei VPN-Verbindungskonfigurationen zugewiesen ist, zählt als drei Gruppen mit 30 Mitgliedern, nicht als eine Gruppe mit 10 Mitgliedern.

Gleichzeitige Benutzer: Die Gesamtanzahl der gleichzeitigen Benutzer wird durch die Skalierungseinheit des Gateways und die Anzahl der IP-Adressen bestimmt, die jeder Benutzergruppe zugeordnet sind. Sie wird nicht durch die Anzahl der Richtlinien-/Gruppenmitglieder bestimmt, die dem Gateway zugeordnet sind.

Sobald eine Gruppe als Teil einer VPN-Serverkonfiguration erstellt wurde, kann der Name und die Standardeinstellung der Gruppe nicht geändert werden.

Gruppennamen sollten eindeutig sein.

Gruppen mit niedrigerer numerischer Priorität werden vor Gruppen mit höherer numerischer Priorität verarbeitet. Wenn ein Benutzer, der eine Verbindung herstellt, Mitglied mehrerer Gruppen ist, betrachtet das Gateway ihn für den Zweck der Zuweisung von IP-Adressen als Mitglied der Gruppe mit niedrigerer numerischer Priorität.

Gruppen, die von vorhandenen Point-to-Site-VPN-Gateways verwendet werden, können nicht gelöscht werden.

Sie können die Prioritäten Ihrer Gruppen neu anordnen, indem Sie auf die nach oben bzw. unten weisenden Pfeilschaltflächen klicken, die dieser Gruppe entsprechen.

Die Adresspools dürfen sich nicht mit Adresspools überschneiden, die in anderen Verbindungskonfigurationen (derselben oder anderer Gateways) in der gleichen Virtual WAN-Instanz verwendet werden.

Die Adresspools dürfen sich auch nicht mit Adressenräumen virtueller Netzwerke oder virtueller Hubs oder mit lokalen Adressen überschneiden.

Anwendungsfälle

Die Contoso Corporation besteht aus mehreren Funktionsabteilungen, wie beispielsweise Finanzen, Personalwesen und Engineering. Contoso verwendet Azure Virtual WAN, damit Remotearbeitskräfte (Benutzer) eine Verbindung mit dem virtuellen WAN herstellen und auf Ressourcen zugreifen können, die lokal oder in einem virtuellen Netzwerk gehostet sind, das mit dem virtuellen WAN-Hub verbunden ist.

Contoso verfügt jedoch über interne Sicherheitsrichtlinien, aufgrund derer Benutzer aus der Finanzabteilung nur auf bestimmte Datenbanken und VMs zugreifen können und Benutzer aus dem Personalwesen wiederum Zugriff auf andere vertrauliche Anwendungen haben.

Contoso kann für jede ihrer Funktionsabteilungen verschiedene Benutzergruppen konfigurieren. Dadurch wird sichergestellt, dass Benutzer aus jeder Abteilung IP-Adressen aus einem vorab auf Abteilungsebene definierten Adresspool zugewiesen werden.

Netzwerkadministratoren von Contoso können dann Firewallregeln, Netzwerksicherheitsgruppen (NSG) oder Zugriffssteuerungslisten (ACLs) konfigurieren, um bestimmten Benutzer*innen den Zugriff auf Ressourcen basierend auf ihren IP-Adressen zu ermöglichen oder zu verweigern.

Nächste Schritte

- Informationen zum Erstellen von Benutzergruppen finden Sie unter Erstellen von Benutzergruppen für P2S-Benutzer-VPN.