Konfigurieren von Benutzergruppen und IP-Adresspools für Point-to-Site-Benutzer-VPNs

P2S-Benutzer-VPNs bieten die Möglichkeit, Benutzern IP-Adressen aus bestimmten Adresspools basierend auf deren Anmeldeinformationen für die Identität oder Authentifizierung zuzuweisen, indem Sie Benutzergruppen erstellen. In diesem Artikel erhalten Sie Informationen zur Konfiguration von Benutzergruppen und Gruppenmitgliedern sowie zur Priorisierung von Gruppen. Weitere Informationen zu Benutzergruppen finden Sie unter Informationen zu Benutzergruppen und IP-Adresspools für P2S-Benutzer-VPNs.

Voraussetzungen

Stellen Sie zunächst sicher, dass Sie Virtual WAN so konfiguriert haben, dass es eine oder mehrere Authentifizierungsmethoden verwendet. Eine Anleitung hierzu finden Sie im Tutorial: Erstellen einer P2S-Benutzer-VPN-Verbindung per Azure Virtual WAN.

Workflow

In diesem Artikel wird der folgende Workflow verwendet, um Sie beim Einrichten von Benutzergruppen und IP-Adresspools für Ihre P2S-VPN-Verbindung zu unterstützen.

Berücksichtigen von Konfigurationsanforderungen

Auswählen eines Authentifizierungsmechanismus

Erstellen einer Benutzergruppe

Konfigurieren der Gatewayeinstellungen

Schritt 1: Berücksichtigen der Konfigurationsanforderungen

In diesem Abschnitt werden Konfigurationsanforderungen und Einschränkungen für Benutzergruppen und IP-Adresspools aufgelistet.

Maximale Gruppenanzahl: Ein einzelnes P2S-VPN-Gateway kann auf bis zu 90 Gruppen verweisen.

Maximale Mitgliedsanzahl: Die Gesamtanzahl der Richtlinien-/Gruppenmitglieder für alle Gruppen, die einem Gateway zugewiesen sind, beträgt 390.

Mehrere Zuordnungen: Wenn eine Gruppe mehreren Verbindungskonfigurationen auf demselben Gateway zugewiesen ist, werden sie und ihre Mitglieder mehrmals gezählt. Beispiel: Eine Richtliniengruppe mit 10 Mitgliedern, die drei VPN-Verbindungskonfigurationen zugewiesen ist, zählt als drei Gruppen mit 30 Mitgliedern, nicht als eine Gruppe mit 10 Mitgliedern.

Gleichzeitige Benutzer: Die Gesamtanzahl der gleichzeitigen Benutzer wird durch die Skalierungseinheit des Gateways und die Anzahl der IP-Adressen bestimmt, die jeder Benutzergruppe zugeordnet sind. Sie wird nicht durch die Anzahl der Richtlinien-/Gruppenmitglieder bestimmt, die dem Gateway zugeordnet sind.

Sobald eine Gruppe als Teil einer VPN-Serverkonfiguration erstellt wurde, kann der Name und die Standardeinstellung der Gruppe nicht geändert werden.

Gruppennamen sollten eindeutig sein.

Gruppen mit niedrigerer numerischer Priorität werden vor Gruppen mit höherer numerischer Priorität verarbeitet. Wenn ein Benutzer, der eine Verbindung herstellt, Mitglied mehrerer Gruppen ist, betrachtet das Gateway ihn für den Zweck der Zuweisung von IP-Adressen als Mitglied der Gruppe mit niedrigerer numerischer Priorität.

Gruppen, die von vorhandenen Point-to-Site-VPN-Gateways verwendet werden, können nicht gelöscht werden.

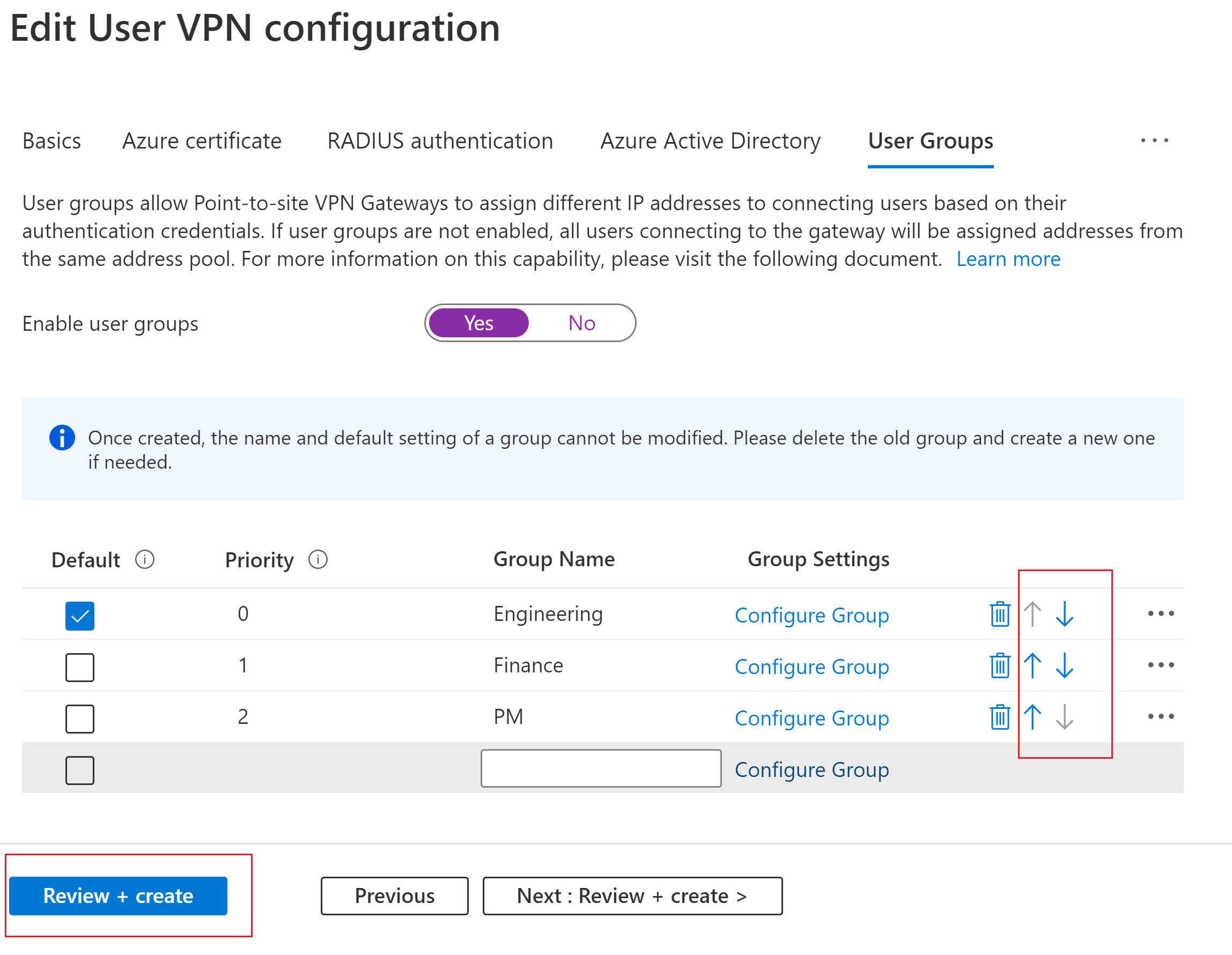

Sie können die Prioritäten Ihrer Gruppen neu anordnen, indem Sie auf die nach oben bzw. unten weisenden Pfeilschaltflächen klicken, die dieser Gruppe entsprechen.

Die Adresspools dürfen sich nicht mit Adresspools überschneiden, die in anderen Verbindungskonfigurationen (derselben oder anderer Gateways) in der gleichen Virtual WAN-Instanz verwendet werden.

Die Adresspools dürfen sich auch nicht mit Adressenräumen virtueller Netzwerke oder virtueller Hubs oder mit lokalen Adressen überschneiden.

Adresspools können nicht kleiner als /24 sein. Sie können beispielsweise keinen Bereich von /25 oder /26 zuweisen.

Schritt 2: Auswählen des Authentifizierungsmechanismus

In den folgenden Abschnitten sind verfügbare Authentifizierungsmechanismen aufgeführt, die beim Erstellen von Benutzergruppen verwendet werden können.

Microsoft Entra-Gruppen

Informationen zum Erstellen und Verwalten von Active Directory-Gruppen finden Sie unter Verwalten von Microsoft Entra-Gruppen und -Gruppenmitgliedschaften.

- Die Objekt-ID von Microsoft Entra-Gruppen (und nicht der Gruppenname) muss als Teil der Point-to-Site-Benutzer-VPN-Konfiguration mit Virtual WAN angegeben werden.

- Microsoft Entra-Benutzer*innen können zwar Mitglied mehrerer Active Directory-Gruppen sein, doch für Virtual WAN zählt nur die Virtual WAN-Benutzer-/Richtliniengruppe mit der niedrigsten numerischen Priorität.

RADIUS: anbieterspezifische NPS-Attribute

Informationen zu anbieterspezifischen Attributen für Netzwerkrichtlinienserver (Network Policy Server, NPS) finden Sie unter RADIUS – Konfigurieren von NPS für anbieterspezifische Attribute.

Zertifikate

Informationen zum Generieren von selbstsignierten Zertifikaten finden Sie unter Generieren und Exportieren von Zertifikaten für Benutzer-VPN-Verbindungen mithilfe von PowerShell. Wenn Sie ein Zertifikat mit einem bestimmten allgemeinen Namen generieren möchten, ändern Sie beim Ausführen des PowerShell-Befehls New-SelfSignedCertificate den Parameter Subjekt in einen passenden Wert (z. B. xx@domain.com). Sie können z. B. Zertifikate mit dem folgenden Subject generieren:

| Feld: Digitales Zertifikat | Wert | Beschreibung |

|---|---|---|

| Betreff | CN= cert@marketing.contoso.com | digitales Zertifikat für die Marketingabteilung |

| Betreff | CN= cert@sale.contoso.com | digitales Zertifikat für die Vertriebsabteilung |

| Betreff | CN= cert@engineering.contoso.com | digitales Zertifikat für die Entwicklungsabteilung |

| Betreff | CN= cert@finance.contoso.com | digitales Zertifikat für die Finanzabteilung |

Hinweis

Die Funktion für mehrere Adresspools mit digitaler Zertifikatsauthentifizierung gilt für eine bestimmte Benutzergruppe auf der Grundlage des Feldes Subject. Die Auswahlkriterien funktionieren nicht mit SAN-Zertifikaten (Subject Alternative Name).

Schritt 3: Erstellen einer Benutzergruppe

Führen Sie die folgenden Schritte aus, um eine Benutzergruppe zu erstellen.

Wechseln Sie im Azure-Portal zur Seite Virtual WAN -> Benutzer-VPN-Konfigurationen.

Wählen Sie auf der Seite Benutzer-VPN-Konfigurationen die Benutzer-VPN-Konfiguration aus, die Sie bearbeiten möchten, und wählen Sie dann Konfiguration bearbeiten aus.

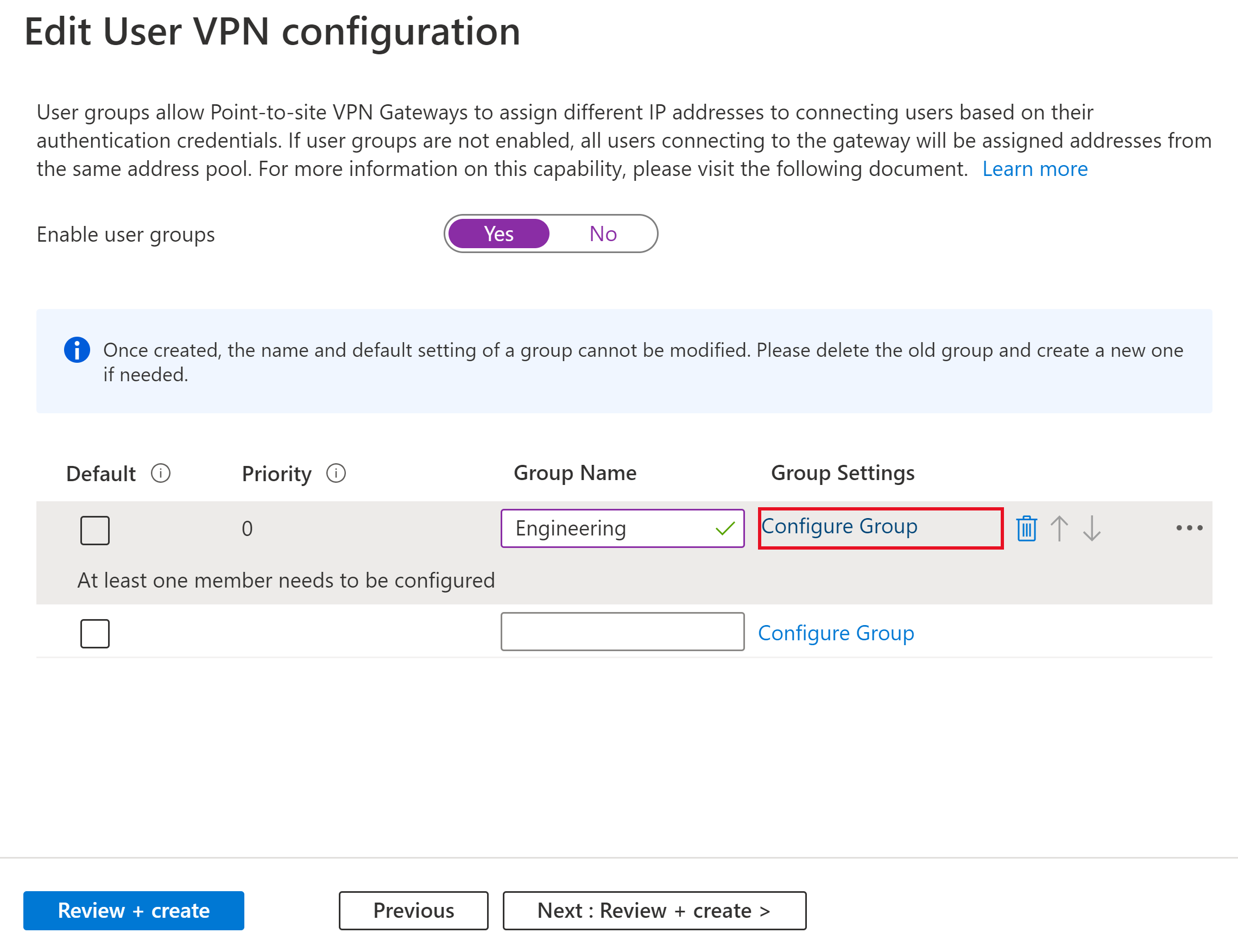

Öffnen Sie auf der Seite Benutzer-VPN-Konfiguration bearbeiten die Registerkarte Benutzergruppen.

Klicken Sie auf Ja, um Benutzergruppen zu aktivieren. Wird diese Serverkonfiguration einem P2S-VPN-Gateway zugewiesen, werden Benutzer*innen derselben Benutzergruppen IP-Adressen aus den gleichen Adresspools zugewiesen. Benutzer*innen, die Mitglied verschiedener Gruppen sind, werden IP-Adressen aus verschiedenen Gruppen zugewiesen. Wenn Sie dieses Feature verwenden möchten, müssen Sie für eine der von Ihnen erstellten Gruppen die Option Standard aktivieren.

Geben Sie für den Parameter „Gruppenname“ den Namen der ersten Gruppe ein, um mit der Erstellung einer neuen Benutzergruppe zu beginnen.

Wählen Sie neben dem Gruppennamen die Option Gruppe konfigurieren aus, um die Seite Gruppeneinstellungen konfigurieren zu öffnen.

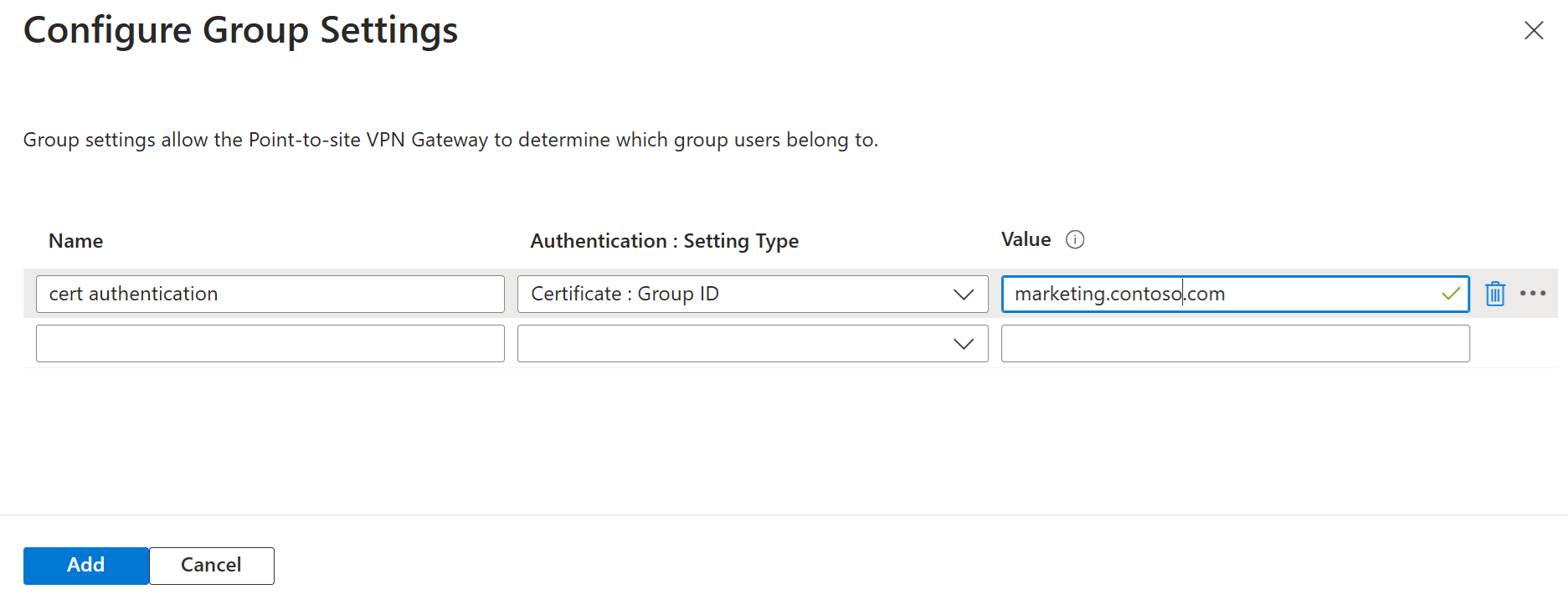

Geben Sie auf der Seite Gruppeneinstellungen konfigurieren die Werte für alle Mitglieder ein, die Teil der Gruppe sein sollen. Eine Gruppe kann mehrere Gruppenmitglieder enthalten.

Füllen Sie das Feld Name aus, um ein neues Mitglied zu erstellen.

Wählen Sie in der Dropdownliste Authentifizierung: Einstellungstyp eine Option aus. Die Dropdownliste wird automatisch je nach den von Ihnen für die Benutzer-VPN-Konfiguration ausgewählten Authentifizierungsmethoden ausgefüllt.

Geben Sie den Wert ein. Gültige Werte finden Sie unter Informationen zu Benutzergruppen.

Wenn Sie alle Einstellungen für die Gruppe festgelegt haben, wählen Sie Hinzufügen und Okay aus.

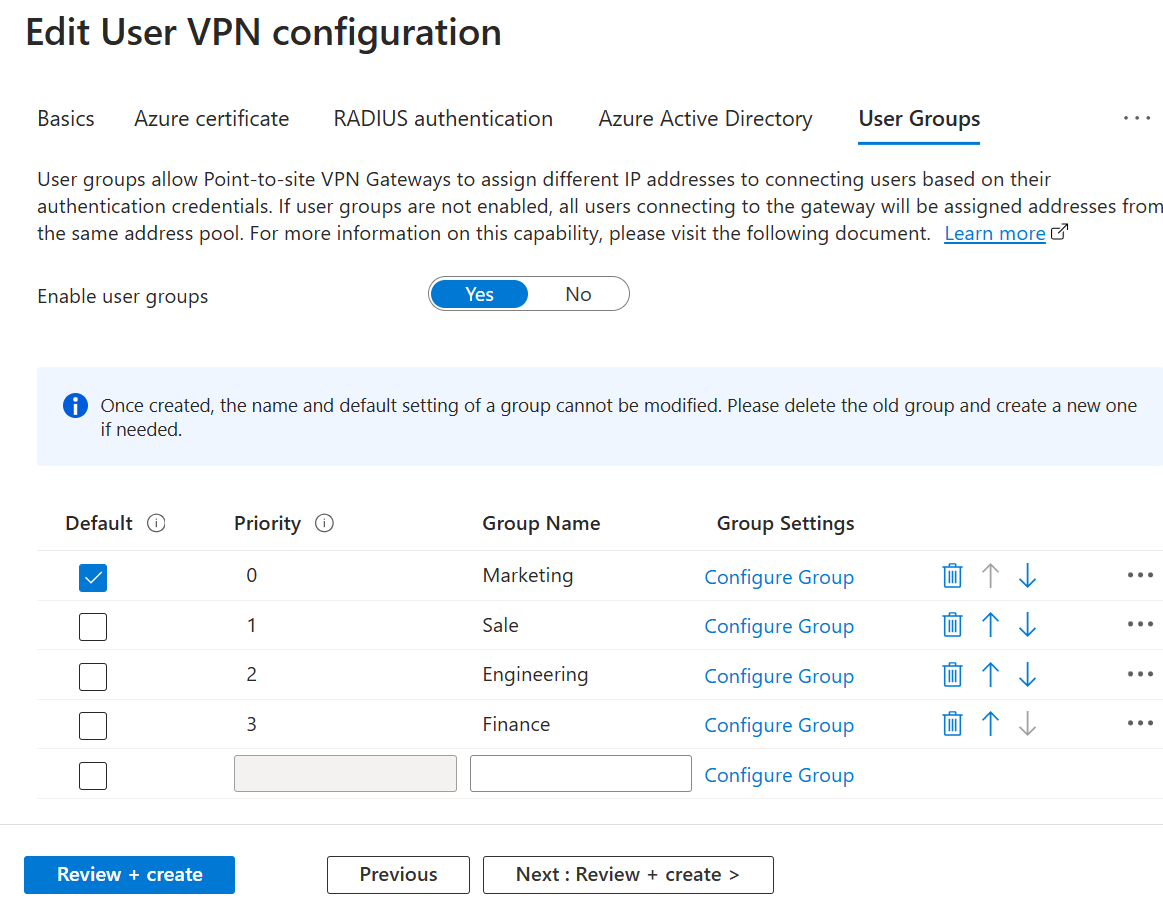

Erstellen Sie beliebige weitere Gruppen.

Wählen Sie mindestens eine Gruppe als Standard aus. Benutzer*innen, die nicht Mitglied einer im Gateway angegebenen Gruppe sind, werden der Standardgruppe im Gateway zugewiesen. Beachten Sie auch, dass der Status „Standard“ einer Gruppe, nachdem sie erstellt wurde, nicht mehr geändert werden kann.

Wählen Sie die Pfeiltasten aus, um die Reihenfolge der Gruppenprioritäten festzulegen.

Wählen Sie Überprüfen + Erstellen aus, um die Erstellung und Konfiguration abzuschließen. Nachdem Sie die Benutzer-VPN-Konfiguration erstellt haben, konfigurieren Sie die Konfigurationseinstellungen des Gatewayservers für die Nutzung des Features für Benutzergruppen.

Schritt 4: Konfigurieren der Gatewayeinstellungen

Wechseln Sie im Portal zu Ihrem virtuellen Hub, und klicken Sie auf Benutzer-VPN (P2S).

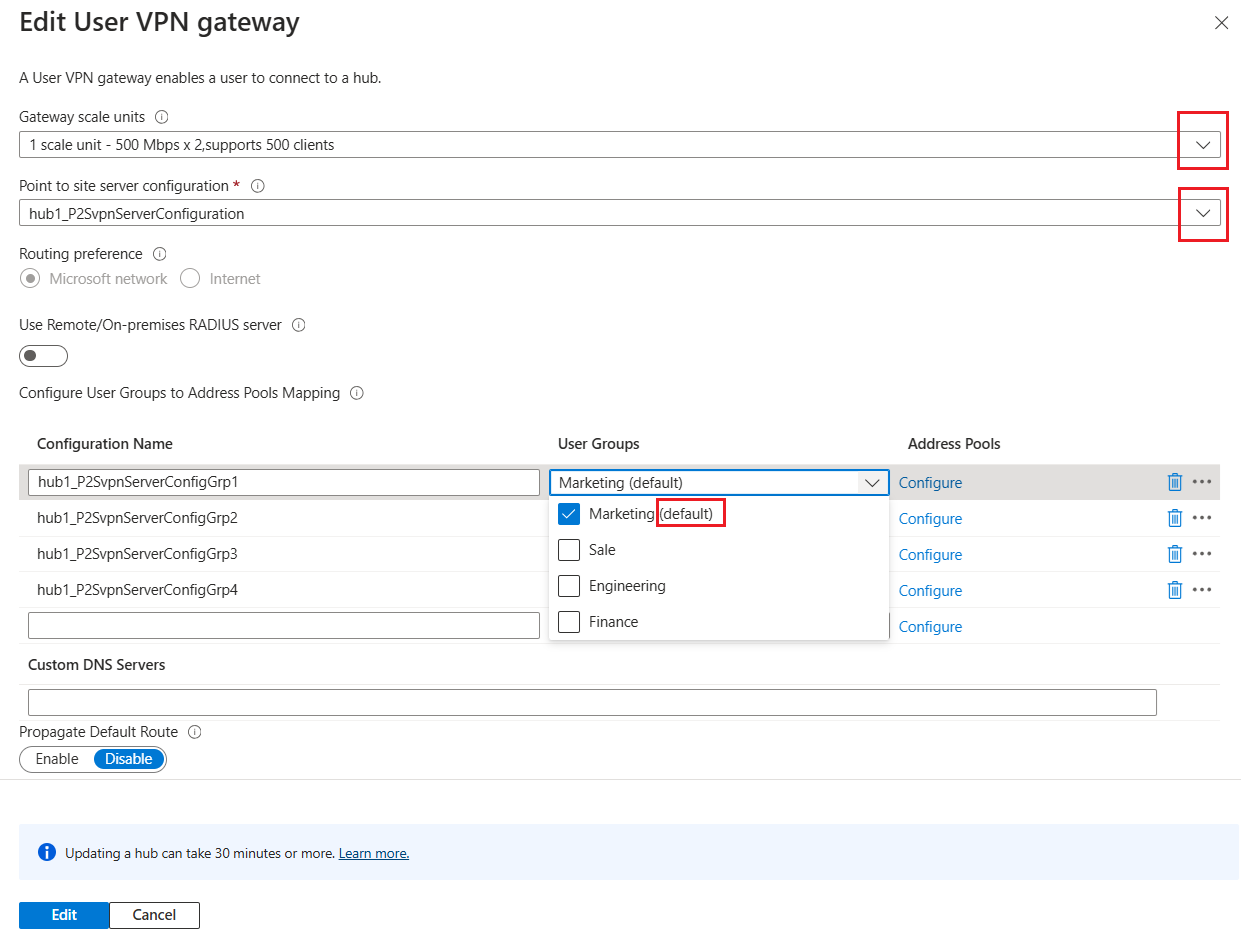

Klicken Sie auf der Seite „Point-to-Site“ (P2S) auf den Link Gatewayskalierungseinheiten, um die Seite Benutzer-VPN-Gateway bearbeiten zu öffnen. Passen Sie den Wert Gatewayskalierungseinheiten über das Dropdownmenü an, um den Gatewaydurchsatz festzulegen.

Wählen Sie für Konfiguration des Point-to-Site-Servers die Benutzer-VPN-Konfiguration aus, die Sie für Benutzergruppen konfiguriert haben. Wenn Sie diese Einstellungen noch nicht konfiguriert haben, befolgen Sie die Anleitung unter Erstellen einer Benutzergruppe.

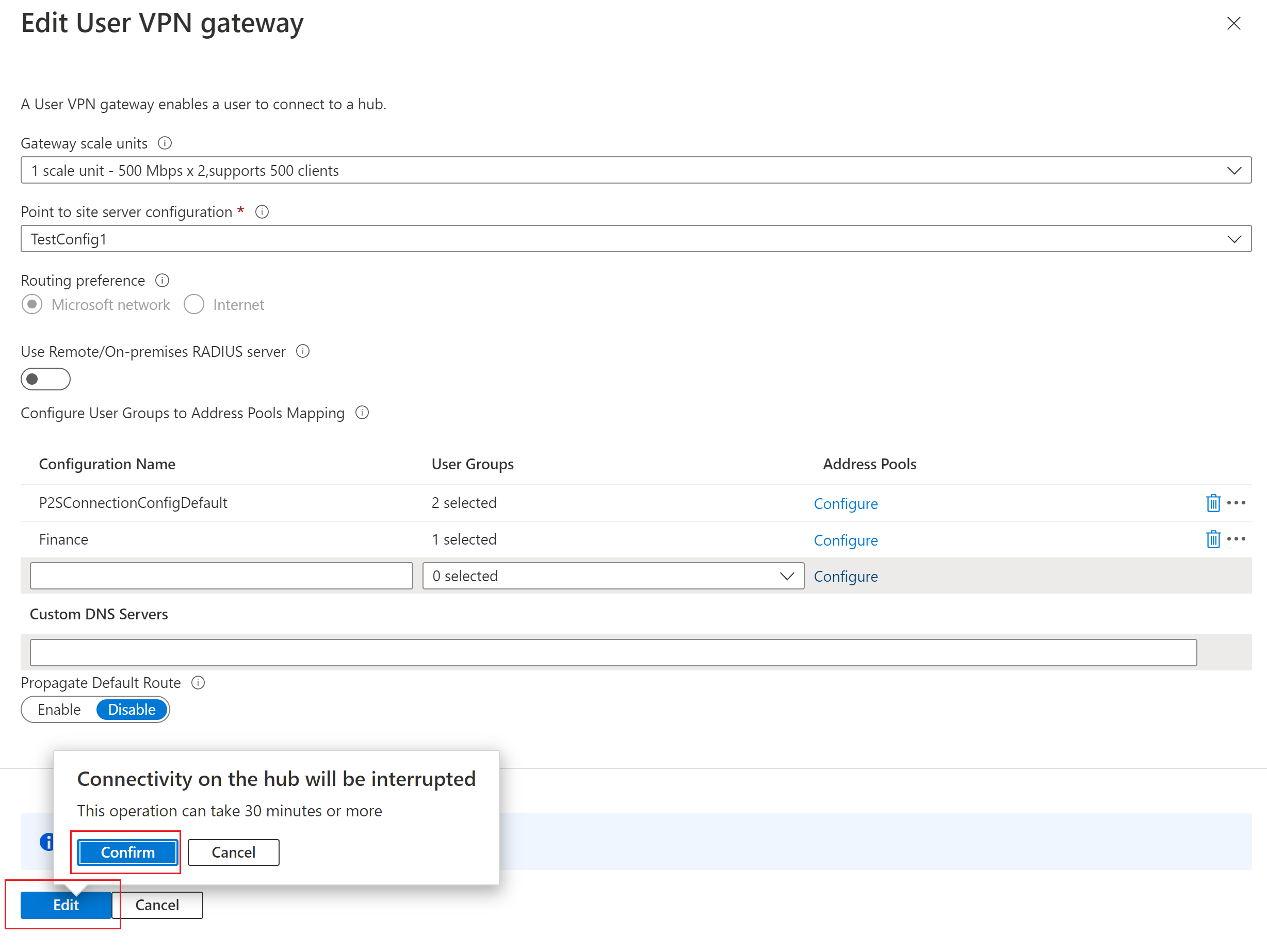

Geben Sie einen neuen Konfigurationsnamen ein, um eine neue Point-to-Site-Konfiguration zu erstellen.

Wählen Sie eine oder mehrere Gruppen aus, die dieser Konfiguration zugeordnet werden sollen. Allen Benutzer*innen, die Mitglied von Gruppen sind, die dieser Konfiguration zugeordnet sind, werden IP-Adressen aus den gleichen IP-Adresspools zugewiesen.

Wählen Sie in allen Konfigurationen für dieses Gateway genau eine Benutzergruppe als Standard aus.

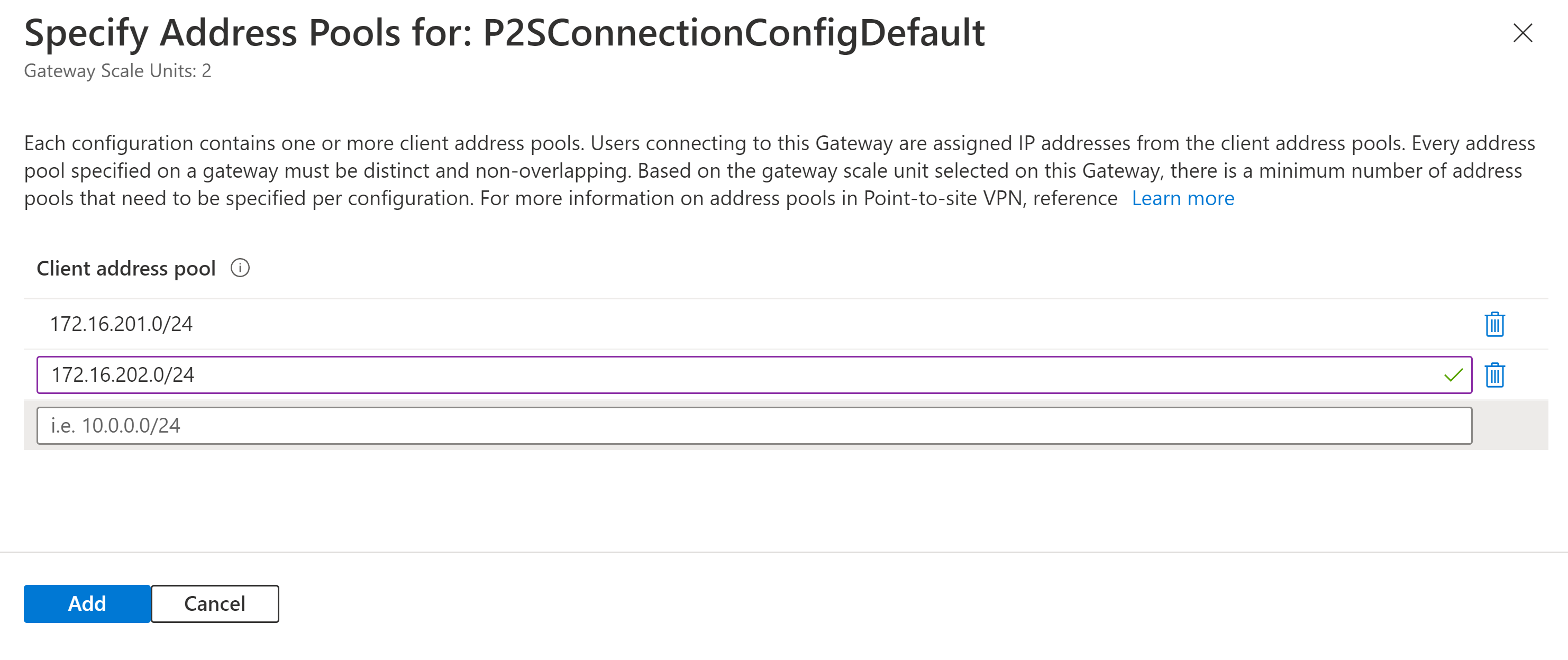

Wählen Sie für Adresspools die Option Konfigurieren aus, um die Seite Adresspools angeben zu öffnen. Ordnen Sie auf dieser Seite der Konfiguration neue Adresspools zu. Benutzer*innen, die Mitglied von Gruppen sind, die dieser Konfiguration zugeordnet sind, werden IP-Adressen aus den angegebenen Pools zugewiesen. Je nach der Anzahl der Gatewayskalierungseinheiten, die dem Gateway zugeordnet sind, müssen Sie möglicherweise mehrere Adresspools angeben. Adresspools können nicht kleiner als /24 sein. Sie können beispielsweise keinen Bereich von /25 oder /26 zuweisen, wenn Sie einen kleineren Adresspoolbereich für die Benutzergruppen erhalten möchten. Das Mindestpräfix ist /24. Wählen Sie Hinzufügen und Okay aus, um Ihre Adresspools zu speichern.

Sie benötigen eine Konfiguration für jeden Satz von Gruppen, denen IP-Adressen aus unterschiedlichen Adresspools zugewiesen werden sollen. Wiederholen Sie die Schritte, um weitere Konfigurationen zu erstellen. Informationen zu den Anforderungen und Einschränkungen von Adresspools und Gruppen finden Sie im Schritt 1.

Nachdem Sie die von Ihnen benötigte Konfigurationen erstellt haben, wählen Sie Bearbeiten und anschließend Bestätigen aus, um Ihre Einstellungen zu speichern.

Problembehandlung

- Verfügen die Pakete über die richtigen Attribute?: Wireshark oder eine andere Paketerfassung kann im NPS-Modus ausgeführt werden und Pakete mithilfe eines freigegebenen Schlüssels entschlüsseln. Sie können überprüfen, ob Pakete von Ihrem RADIUS-Server an das Point-to-Site-VPN-Gateway mit dem korrekten RADIUS-VSA gesendet werden.

- Erhalten Benutzer die falsche IP-Adresse zugewiesen?: Richten Sie die NPS-Ereignisprotokollierung für die Authentifizierung ein, und überprüfen Sie, ob Benutzer mit den Richtlinien übereinstimmen.

- Haben Sie Probleme mit Adresspools? Jeder Adresspool ist auf dem Gateway angegeben. Adresspools werden in zwei Pools aufgeteilt und jeder Instanz im Aktiv/Aktiv-Modus in einem Point-to-Site-Gatewaypaar zugewiesen. Diese geteilten Adressen sollten in der effektiven Routingtabelle angezeigt werden. Wenn Sie z. B. „10.0.0.0/24“ angeben, sollten in der effektiven Routingtabelle zwei Routen mit „/25“ angezeigt werden. Ist dies nicht der Fall, versuchen Sie, die im Gateway definierten Adresspools zu ändern.

- Kann der P2S-Client keine Routen empfangen? Vergewissern Sie sich, dass alle Point-to-Site-VPN-Verbindungskonfigurationen der Tabelle „defaultRouteTable“ zugeordnet sind und an dieselbe Gruppe von Routingtabellen weitergegeben werden. Diese Konfiguration sollte im Portal automatisch erfolgen. Wenn Sie jedoch REST, PowerShell oder die CLI verwenden, vergewissern Sie sich, dass alle Weitergaben und Zuordnungen entsprechend festgelegt sind.

- Kann der Multipool nicht mithilfe des Azure VPN-Clients aktiviert werden? Wenn Sie den Azure VPN-Client verwenden, stellen Sie sicher, dass der auf den Benutzergeräten installierte Azure-VPN-Client die aktuelle Version ist. Sie müssen den Client erneut herunterladen, um dieses Feature zu aktivieren.

- Werden alle Benutzer der Standardgruppe zugewiesen? Wenn Sie die Microsoft Entra-Authentifizierung verwenden, stellen Sie sicher, dass die Eingabe der Mandanten-URL in der Serverkonfiguration

(https://login.microsoftonline.com/<tenant ID>)nicht auf\endet. Wenn die URL mit Endung\eingegeben wird, kann das Gateway Microsoft Entra-Benutzergruppen nicht ordnungsgemäß verarbeiten, und alle Benutzer werden der Standardgruppe zugewiesen. Ändern Sie zum Beheben dieses Problems die Serverkonfiguration, um den nachgestellten\zu entfernen, und ändern Sie die für das Gateway konfigurierten Adresspools, um die Änderungen auf das Gateway anzuwenden. Dieses Problem ist bekannt. - Versuchen Sie, externe Benutzer zur Verwendung der Multipool-Funktion einzuladen? Wenn Sie die Microsoft Entra-Authentifizierung verwenden und planen, externe Benutzer (Benutzer, die nicht der auf dem VPN-Gateway konfigurierten Microsoft Entra-Domäne angehören) einzuladen, sich mit dem Virtual WAN-P2S-VPN-Gateway zu verbinden, müssen Sie sicherstellen, dass der Benutzertyp des externen Benutzers „Mitglied“ und nicht „Gast“ lautet. Stellen Sie außerdem sicher, dass als Name für den Benutzer die E-Mail-Adresse des Benutzers festgelegt ist. Wenn der Benutzertyp und der Name des Benutzers, der die Verbindung herstellt, nicht ordnungsgemäß wie oben beschrieben festgelegt sind, oder wenn Sie ein externes Mitglied nicht als „Mitglied“ Ihrer Microsoft Entra-Domäne festlegen können, wird der Benutzer, der die Verbindung herstellt, der Standardgruppe zugewiesen und erhält eine IP-Adresse aus dem Standard-IP-Adressenpool zugewiesen.

Nächste Schritte

- Weitere Informationen zu Benutzergruppen finden Sie unter Informationen zu Benutzergruppen und IP-Adresspools für P2S-Benutzer-VPNs.