Kryptografische Anforderungen und Azure-VPN-Gateways

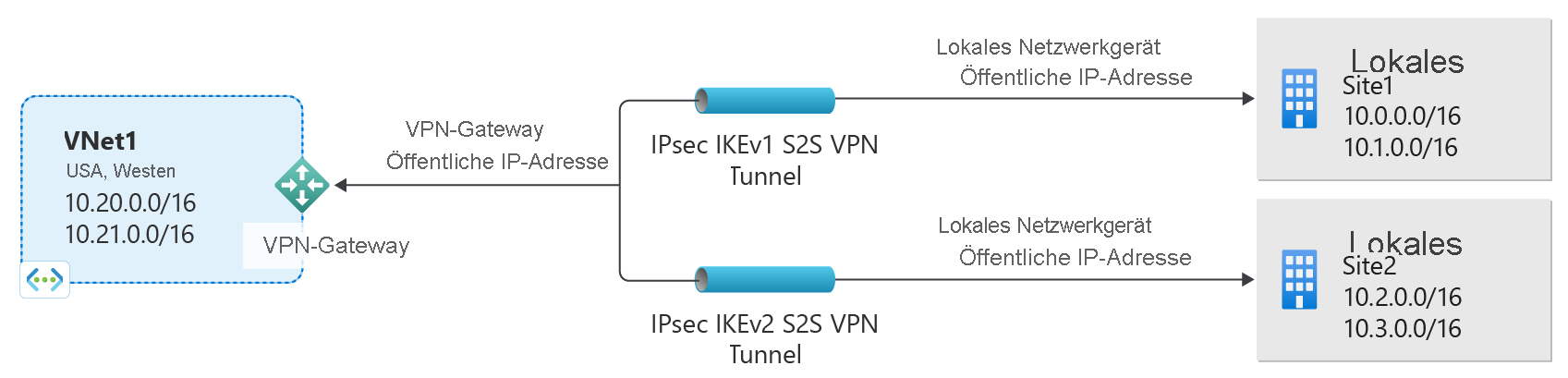

In diesem Artikel wird erläutert, wie Sie Azure-VPN-Gateways so konfigurieren können, dass Ihre kryptografischen Anforderungen für standortübergreifende S2S-VPN-Tunnel und VNET-zu-VNET-Verbindungen in Azure erfüllt werden.

Informationen zu IKEv1 und IKEv2 für Azure-VPN-Verbindungen

Normalerweise sind IKEv1-Verbindungen nur für Basic-SKUs und IKEv2-Verbindungen für alle VPN Gateway-SKUs außer Basic-SKUs zulässig. Die Basic-SKUs erlauben nur eine Verbindung. Neben anderen Einschränkungen, z. B. der Leistung, verfügen Kunden, die Legacygeräte verwenden, die nur IKEv1-Protokolle unterstützen, über eine eingeschränkte Funktionalität. IKEv1-Verbindungen sind nun für alle VPN Gateway-SKUs mit Ausnahme der Basic-SKU zulässig, wodurch die Funktionalität für Kunden verbessert wird, die IKEv1-Protokolle verwenden. Weitere Informationen finden Sie unter VPN Gateway-SKUs. Hinweis: Bei VPN-Gateways mit Verwendung von IKEv1 kann es bei der Neuerstellung von Schlüsseln im Hauptmodus zu Unterbrechungen der Tunnelverbindung kommen.

Wenn IKEv1- und IKEv2-Verbindungen für das gleiche VPN-Gateway verwendet werden, wird die Übertragung zwischen diesen beiden Verbindungen automatisch aktiviert.

IPsec- und IKE-Richtlinienparameter für Azure-VPN-Gateways

Der IPsec- und IKE-Protokollstandard unterstützt ein breites Spektrum von Kryptografiealgorithmen in verschiedenen Kombinationen. Wenn keine bestimmte Kombination aus Kryptografiealgorithmen und Parametern erforderlich ist, verwenden Azure-VPN-Gateways einen Satz von Standardvorschlägen. Die Standardrichtliniensätze wurden so gewählt, dass maximale Interoperabilität mit einer Vielzahl von VPN-Geräten von Drittanbietern in Standardkonfigurationen gewährleistet ist. Somit können die Richtlinien und zahlreichen Vorschläge nicht alle möglichen Kombinationen aus verfügbaren Kryptografiealgorithmen und Schlüsselstärken abdecken.

Standardrichtlinie

Der Standardrichtliniensatz für Azure-VPN-Gateways ist im Artikel Informationen zu VPN-Geräten und IPsec-/IKE-Parametern für VPN-Gatewayverbindungen zwischen Standorten aufgeführt.

Kryptografische Anforderungen

Für Kommunikationsverbindungen, die spezielle Kryptografiealgorithmen oder Parameter erfordern, was normalerweise auf Konformitäts- oder Sicherheitsanforderungen zurückzuführen ist, können Sie ihre Azure-VPN-Gateways jetzt so konfigurieren, dass anstelle der Azure-Standardrichtliniensätze eine benutzerdefinierte IPsec/IKE-Richtlinie mit bestimmten Kryptografiealgorithmen und Schlüsselstärken verwendet wird.

Beispielsweise nutzen die IKEv2-Hauptmodusrichtlinien für Azure-VPN-Gateways nur Diffie-Hellman-Gruppe 2 (1024 Bit), während Sie möglicherweise stärkere Gruppen zur Verwendung in IKE angeben möchten, z.B. Gruppe 14 (2048 Bit), Gruppe 24 (2048-Bit-MODP-Gruppe) oder ECP (Gruppe für elliptische Kurve) 256 oder 384 Bit (Gruppe 19 bzw. Gruppe 20). Ähnliche Anforderungen gelten auch für IPsec-Schnellmodusrichtlinien.

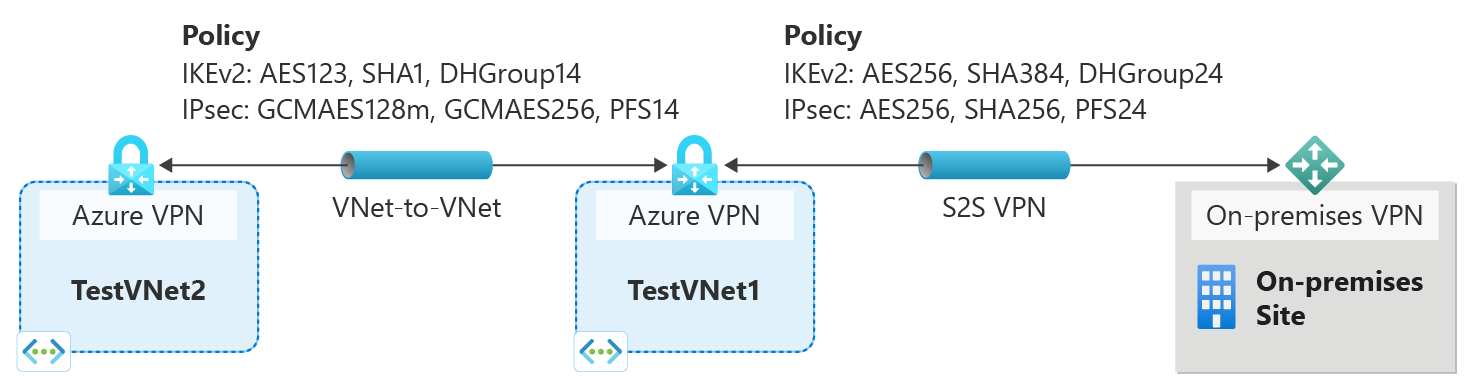

Benutzerdefinierte IPsec/IKE-Richtlinie mit Azure-VPN-Gateways

Azure-VPN-Gateways unterstützen jetzt eine benutzerdefinierte IPsec/IKE-Richtlinie pro Verbindung. Für eine Standort-zu-Standort- oder eine VNET-zu-VNET-Verbindung können Sie eine bestimmte Kombination aus Kryptografiealgorithmen für IPsec und IKE mit der gewünschten Schlüsselstärke auswählen, wie im folgenden Beispiel gezeigt:

Sie können eine IPsec/IKE-Richtlinie erstellen und auf eine neue oder vorhandene Verbindung anwenden.

Workflow

- Erstellen Sie die virtuellen Netzwerke, VPN-Gateways oder lokalen Netzwerkgateways für Ihre Netzwerktopologie entsprechend den Beschreibungen in anderen Anleitungen.

- Erstellen Sie eine IPsec/IKE-Richtlinie.

- Sie können die Richtlinie anwenden, wenn Sie eine S2S- oder VNET-zu-VNET-Verbindung erstellen.

- Wenn die Verbindung bereits erstellt wurde, können Sie die Richtlinie für eine vorhandene Verbindung anwenden oder aktualisieren.

Häufig gestellte Fragen zur IPsec/IKE-Richtlinie

Wird eine benutzerdefinierte IPsec-/IKE-Richtlinie von allen Azure VPN Gateway-SKUs unterstützt?

Eine benutzerdefinierte IPsec-/IKE-Richtlinie wird von allen Azure VPN Gateway-SKUs außer der Basic-SKU unterstützt.

Wie viele Richtlinien kann ich für eine Verbindung angeben?

Pro Verbindung kann jeweils nur eine Richtlinienkombination angegeben werden.

Kann ich eine Teilrichtlinie für eine Verbindung angeben (z. B. nur IKE-Algorithmen, aber nicht IPSec)?

Nein. Sie müssen alle Algorithmen und Parameter für IKE (Hauptmodus) und IPsec (Schnellmodus) angeben. Eine teilweise Angabe von Richtlinien ist unzulässig.

Welche Algorithmen und Schlüsselstärken werden in der benutzerdefinierten Richtlinie unterstützt?

In der folgenden Tabelle sind die unterstützten kryptografischen Algorithmen und Schlüsselstärken aufgeführt, die Sie konfigurieren können. Für jedes Feld muss eine Option ausgewählt werden.

| IPsec/IKEv2 | Optionen |

|---|---|

| IKEv2-Verschlüsselung | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2-Integrität | SHA384, SHA256, SHA1, MD5 |

| DH-Gruppe | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, keine |

| IPsec-Verschlüsselung | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, keine |

| IPsec-Integrität | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| PFS-Gruppe | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, keine |

| Lebensdauer der Schnellmodus-SA | (Optional; Standardwerte, falls nicht angegeben) Sekunden (ganze Zahl; mindestens 300, Standardwert: 27.000) Kilobyte (ganze Zahl; mindestens 1.024, Standardwert: 10.2400.000) |

| Datenverkehrsselektor | UsePolicyBasedTrafficSelectors ($True oder $False, aber optional; Standardwert $False, wenn nicht angegeben) |

| DPD-Timeout | Sekunden (ganze Zahl; mindestens 9, maximal 3.600, Standardwert: 45) |

Ihre lokale VPN-Gerätekonfiguration muss folgenden Algorithmus- und Parameterangaben für die Azure-IPsec- oder IKE-Richtlinie entsprechen oder selbige enthalten:

- IKE-Verschlüsselungsalgorithmus (Hauptmodus, Phase 1)

- IKE-Integritätsalgorithmus (Hauptmodus, Phase 1)

- DH-Gruppe (Hauptmodus, Phase 1)

- IPSec-Verschlüsselungsalgorithmus (Schnellmodus, Phase 2)

- IPSec-Integritätsalgorithmus (Schnellmodus, Phase 2)

- PFS-Gruppe (Schnellmodus, Phase 2)

- Datenverkehrsauswahl (bei Verwendung von

UsePolicyBasedTrafficSelectors) - SA-Lebensdauer (lokale Spezifikationen, die nicht übereinstimmen müssen)

Wenn Sie GCMAES als IPsec-Verschlüsselungsalgorithmus verwenden, müssen Sie denselben GCMAES-Algorithmus und dieselbe Schlüssellänge für die IPsec-Integrität auswählen. Verwenden Sie beispielsweise GCMAES128 für beide.

In der Tabelle mit Algorithmen und Schlüsseln:

- IKE entspricht Hauptmodus oder Phase 1.

- IPsec entspricht Hauptmodus oder Phase 2

- Die DH-Gruppe gibt die im Hauptmodus oder in Phase 1 verwendete Diffie-Hellman-Gruppe an.

- Die PFS-Gruppe gibt die im Schnellmodus oder in Phase 2 verwendete Diffie-Hellman-Gruppe an.

Die SA-Gültigkeitsdauer des IKE-Hauptmodus ist für die Azure-VPN-Gateways auf 28.800 Sekunden festgelegt.

UsePolicyBasedTrafficSelectorsist ein optionaler Parameter für die Verbindung. Wenn SieUsePolicyBasedTrafficSelectorsfür eine Verbindung auf$Truefestgelegt haben, wird das VPN-Gateway so konfiguriert, dass eine Verbindung mit einer lokalen richtlinienbasierten VPN-Firewall hergestellt wird.Wenn Sie

UsePolicyBasedTrafficSelectorsaktivieren, müssen Sie sicherstellen, dass für Ihr VPN-Gerät die entsprechenden Datenverkehrsselektoren mit allen Präfixkombinationen zwischen Ihrem lokalen Netzwerk (lokalen Netzwerkgateway) und den Präfixen des virtuellen Azure-Netzwerks definiert sind (anstelle von Any-to-Any). Das VPN-Gateway akzeptiert die vom Remote-VPN-Gateway vorgeschlagene Datenverkehrsauswahl unabhängig von der Konfiguration des VPN-Gateways.Wenn die Präfixe Ihres lokalen Netzwerks also beispielsweise 10.1.0.0/16 und 10.2.0.0/16 lauten und für Ihr virtuelles Netzwerk die Präfixe 192.168.0.0/16 und 172.16.0.0/16 verwendet werden, müssen folgende Datenverkehrsselektoren angegeben werden:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Weitere Informationen zu richtlinienbasierten Datenverkehrsselektoren finden Sie unter Herstellen einer Verbindung zwischen VPN-Gateways und mehreren lokalen richtlinienbasierten VPN-Geräten.

Wenn Sie das Timeout auf einen kürzeren Zeitraum festlegen, wird die Neuverschlüsselung von IKE aggressiver durchgeführt. In manchen Fällen kann die Verbindung dann scheinbar unterbrochen werden. Diese Situation ist möglicherweise nicht wünschenswert, wenn Ihre lokalen Standorte weiter von der Azure-Region entfernt sind, in der sich das VPN-Gateway befindet, oder wenn der Zustand der physischen Verbindung zu Paketverlusten führen könnte. Im Allgemeinen wird empfohlen, für das Timeout einen Wert zwischen 30 und 45 Sekunden festzulegen.

Weitere Informationen finden Sie unter Herstellen einer Verbindung zwischen einem VPN-Gateway und mehreren lokalen richtlinienbasierten VPN-Geräten.

Welche Diffie-Hellman-Gruppen unterstützt die benutzerdefinierte Richtlinie?

Die folgende Tabelle enthält die entsprechenden Diffie-Hellman-Gruppen, die von der benutzerdefinierten Richtlinie unterstützt werden:

| Diffie-Hellman-Gruppe | DHGroup | PFSGroup | Schlüssellänge |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768-Bit-MODP |

| 2 | DHGroup2 | PFS2 | 1024-Bit-MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048-Bit-MODP |

| 19 | ECP256 | ECP256 | 256-Bit-ECP |

| 20 | ECP384 | ECP384 | 384-Bit-ECP |

| 24 | DHGroup24 | PFS24 | 2048-Bit-MODP |

Weitere Informationen finden Sie unter RFC3526 und RFC5114.

Ersetzt die benutzerdefinierte Richtlinie die IPSec-/IKE-Standardrichtliniensätze für VPN-Gateways?

Ja. Nachdem Sie eine benutzerdefinierte Richtlinie für eine Verbindung angegeben haben, verwendet Azure VPN Gateway nur diese Richtlinie für die Verbindung (sowohl als IKE-Initiator als auch als IKE-Antwortender).

Ist die Verbindung nach dem Entfernen einer benutzerdefinierten IPsec-/IKE-Richtlinie ungeschützt?

Nein, IPsec/IKE trägt weiterhin zum Schutz der Verbindung bei. Nachdem Sie die benutzerdefinierte Richtlinie für eine Verbindung entfernt haben, verwendet das VPN-Gateway wieder die Standardliste mit IPsec-/IKE-Vorschlägen und startet den IKE-Handshake mit Ihrem lokalen VPN-Gerät neu.

Führt das Hinzufügen oder Aktualisieren einer IPsec-/IKE-Richtlinie zu einer Unterbrechung meiner VPN-Verbindung?

Ja. Ein solcher Vorgang kann dazu führen, dass die Verbindung kurzzeitig (für wenige Sekunden) unterbrochen wird, da das VPN-Gateway die vorhandene Verbindung trennt und den IKE-Handshake neu startet, um den IPsec-Tunnel mit den neuen kryptografischen Algorithmen und Parametern einzurichten. Stellen Sie sicher, dass Ihr lokales VPN-Gerät mit den entsprechenden Algorithmen und Schlüssellängen konfiguriert ist, damit die Unterbrechung möglichst kurz ausfällt.

Kann ich unterschiedliche Richtlinien für unterschiedliche Verbindungen verwenden?

Ja. Eine benutzerdefinierte Richtlinien ist verbindungsspezifisch. Sie können verschiedene IPsec-/IKE-Richtlinien für verschiedene Verbindungen erstellen und anwenden.

Außerdem können Sie benutzerdefinierte Richtlinien auf eine Teilmenge der Verbindungen anwenden. Für die restlichen Verbindungen werden die IPsec-/IKE-Standardrichtliniensätze von Azure verwendet.

Kann ich eine benutzerdefinierte Richtlinie für VNet-to-VNet-Verbindungen verwenden?

Ja. Sie können eine benutzerdefinierte Richtlinie sowohl für standortübergreifende IPsec-Verbindungen als auch für VNet-to-VNet-Verbindungen verwenden.

Muss ich die gleiche Richtlinie für beide VNET-zu-VNET-Verbindungsressourcen angeben?

Ja. Ein VNET-zu-VNET-Tunnel besteht aus zwei Verbindungsressourcen in Azure (je eine pro Richtung). Stellen Sie sicher, dass beide Verbindungsressourcen über dieselbe Richtlinie verfügen. Andernfalls wird die VNet-to-VNet-Verbindung nicht hergestellt.

Wie lautet der Standardwert für das DPD-Timeout? Kann ich ein anderes DPD-Timeout angeben?

Das DPD-Timeout wird für VPN-Gateways standardmäßig auf 45 Sekunden festgelegt. Sie können für jede IPsec- oder VNet-to-VNet-Verbindung einen anderen DPD-Timeoutwert zwischen 9 und 3.600 Sekunden angeben.

Hinweis

Wenn Sie das Timeout auf einen kürzeren Zeitraum festlegen, wird die Neuverschlüsselung von IKE aggressiver durchgeführt. In manchen Fällen kann die Verbindung dann scheinbar unterbrochen werden. Diese Situation ist möglicherweise nicht wünschenswert, wenn Ihre lokalen Standorte weiter von der Azure-Region entfernt sind, in der sich das VPN-Gateway befindet, oder wenn der Zustand der physischen Verbindung zu Paketverlusten führen könnte. Im Allgemeinen wird empfohlen, für das Timeout einen Wert zwischen 30 und 45 Sekunden festzulegen.

Kann eine benutzerdefinierte IPsec-/IKE-Richtlinie für ExpressRoute-Verbindungen verwendet werden?

Nein Eine IPsec-/IKE-Richtlinie kann nur für S2S-VPN- und VNet-to-VNet-Verbindungen über VPN-Gateways verwendet werden.

Wie kann ich Verbindungen mit dem IKEv1- oder IKEv2-Protokolltyp erstellen?

Sie können IKEv1-Verbindungen für alle SKUs vom routenbasierten VPN-Typ, mit Ausnahme der Basic-SKU, Standard-SKU und anderen älteren SKUs erstellen.

Sie können beim Erstellen von Verbindungen IKEv1 oder IKEv2 als Verbindungsprotokolltyp angeben. Wenn Sie keinen Verbindungsprotokolltyp angeben, wird IKEv2 als Standardoption verwendet, sofern dies zutreffend ist. Weitere Informationen finden Sie in der Dokumentation zum Azure PowerShell-Cmdlet.

Informationen zu SKU-Typen und Unterstützung für IKEv1 und IKEv2 finden Sie unter Herstellen einer Verbindung zwischen einem VPN-Gateway und mehreren lokalen richtlinienbasierten VPN-Geräten.

Ist die Übertragung zwischen IKEv1- und IKEv2-Verbindungen zulässig?

Ja.

Kann ich IKEv1-Site-to-Site-Verbindungen für die Basic-SKU mit dem routenbasierten VPN-Typ verwenden?

Nein Die Basic-SKU unterstützt diese Konfiguration nicht.

Kann ich den Verbindungsprotokolltyp ändern, nachdem die Verbindung erstellt wurde (IKEv1 in IKEv2 und umgekehrt)?

Nein Nachdem Sie die Verbindung erstellt haben, können Sie die Protokolle IKEv1 und IKEv2 nicht mehr ändern. Sie müssen die Verbindung löschen und eine neue Verbindung mit dem gewünschten Protokolltyp erstellen.

Warum wird meine IKEv1-Verbindung häufig erneut hergestellt?

Wenn das statische Routing oder die routenbasierte IKEv1-Verbindung in regelmäßigen Abständen unterbrochen wird, liegt dies wahrscheinlich daran, dass Ihre VPN-Gateways keine direkte Neuerstellung von Schlüsseln unterstützen. Bei der Neuerstellung der Schlüssel im Hauptmodus werden Ihre IKEv1-Tunnel getrennt, und es dauert bis zu 5 Sekunden, bis die Verbindungen wiederhergestellt sind. Der Timeoutwert der Aushandlung für den Hauptmodus bestimmt, wie häufig die Schlüssel neu erstellt werden. Um diese erneuten Verbindungen zu verhindern, können Sie auf IKEv2 umstellen, das eine direkte Neuerstellung von Schlüsseln unterstützt.

Wenn Ihre Verbindung in unregelmäßigen Abständen neu hergestellt wird, lesen Sie den Leitfaden zur Problembehandlung.

Wo finde ich weitere Informationen und Schritte für die Konfiguration?

Weitere Informationen finden Sie in folgenden Artikeln:

- Konfigurieren von benutzerdefinierten IPsec-/IKE-Verbindungsrichtlinien für S2S-VPN und VNet-to-VNet: Azure-Portal

- Konfigurieren von benutzerdefinierten IPsec/IKE-Verbindungsrichtlinien für S2S-VPN und VNet-to-VNet: PowerShell

Nächste Schritte

Ausführliche Anweisungen zum Konfigurieren einer benutzerdefinierten IPsec/IKE-Richtlinie für eine Verbindung finden Sie unter Konfigurieren einer IPsec/IKE-Richtlinie.

Weitere Informationen zur Option UsePolicyBasedTrafficSelectors finden Sie unter Verbinden mehrerer richtlinienbasierter VPN-Geräte.