Konfigurieren von benutzerdefinierten IPsec/IKE-Verbindungsrichtlinien für S2S-VPN und VNet-to-VNet: PowerShell

In diesem Artikel werden die Schritte zum Konfigurieren einer benutzerdefinierten IPsec/IKE-Richtlinie für Site-to-Site-VPN- oder VNet-to-VNet-Verbindungen in VPN Gateway mithilfe von PowerShell beschrieben.

Workflow

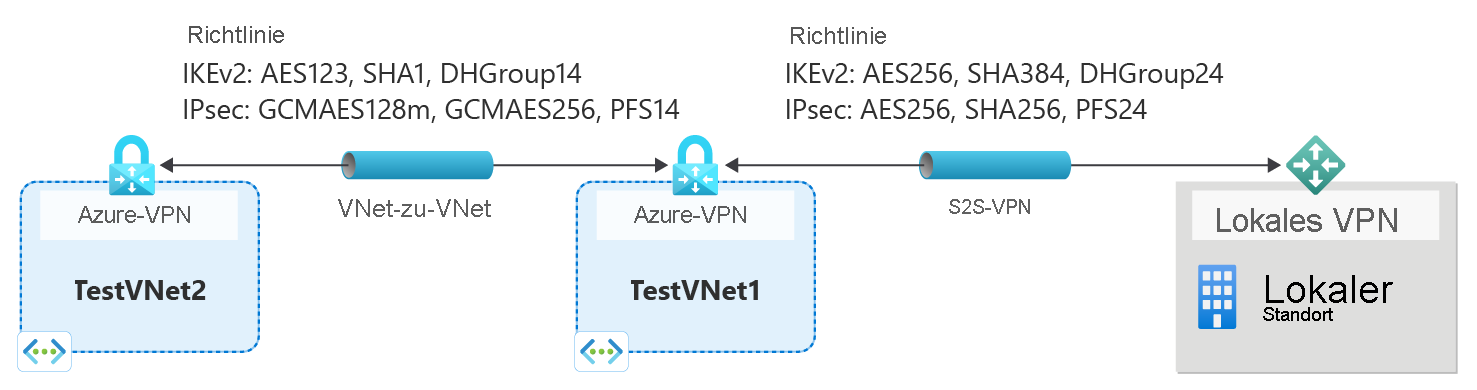

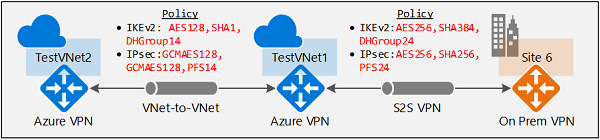

Die Anweisungen in diesem Artikel helfen Ihnen beim Einrichten und Konfigurieren von IPsec/IKE-Richtlinien, wie in der folgenden Abbildung dargestellt:

- Erstellen eines virtuellen Netzwerks und eines VPN-Gateways

- Erstellen eines Gateways des lokalen Netzwerks für eine standortübergreifende Verbindung oder eines anderen virtuellen Netzwerks und Gateways für eine VNET-zu-VNET-Verbindung

- Erstellen einer IPsec/IKE-Richtlinie mit ausgewählten Algorithmen und Parametern

- Erstellen einer Verbindung (IPsec oder VNet2VNet) mit der IPsec/IKE-Richtlinie

- Hinzufügen/Aktualisieren/Entfernen einer IPsec/IKE-Richtlinie für eine vorhandene Verbindung

Richtlinienparameter

Der IPsec- und IKE-Protokollstandard unterstützt ein breites Spektrum von Kryptografiealgorithmen in verschiedenen Kombinationen. Informationen dazu, wie Sie damit erreichen können, dass die standortübergreifende und VNET-zu-VNET-Konnektivität Ihre Konformitäts- oder Sicherheitsanforderungen erfüllt, finden Sie unter Kryptografische Anforderungen und Azure-VPN-Gateways. Beachten Sie die folgenden Aspekte:

- Die IPsec-/IKE-Richtlinie kann nur für folgende Gateway-SKUs verwendet werden:

- VpnGw1–5 und VpnGw1AZ–5AZ

- Standard und HighPerformance

- Pro Verbindung kann jeweils nur eine Richtlinienkombination angegeben werden.

- Sie müssen alle Algorithmen und Parameter für IKE (Hauptmodus) und IPsec (Schnellmodus) angeben. Eine teilweise Angabe von Richtlinien ist unzulässig.

- Vergewissern Sie sich in den Spezifikationen Ihres VPN-Geräteanbieters, dass die Richtlinie von Ihren lokalen VPN-Geräten unterstützt wird. S2S- bzw. VNet-zu-VNet-Verbindungen können nicht hergestellt werden, wenn die Richtlinien inkompatibel sind.

Kryptografiealgorithmen und Schlüsselstärken

Die folgende Tabelle gibt Aufschluss über die unterstützten konfigurierten Kryptografiealgorithmen und Schlüsselstärken.

| IPsec/IKEv2 | Optionen |

|---|---|

| IKEv2-Verschlüsselung | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2-Integrität | SHA384, SHA256, SHA1, MD5 |

| DH-Gruppe | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, keine |

| IPsec-Verschlüsselung | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, keine |

| IPsec-Integrität | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| PFS-Gruppe | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, keine |

| Lebensdauer des Schnellmodus SA | (Optional; Standardwerte, falls nicht angegeben) Sekunden (ganze Zahl; mindestens 300, Standard 27.000) Kilobyte (ganze Zahl; mindestens 1.024, Standard 10.2400.000) |

| Datenverkehrsselektor | UsePolicyBasedTrafficSelectors ($True oder $False, aber optional; Standardwert $False, wenn nicht angegeben) |

| DPD-Timeout | Sekunden (ganze Zahl; mindestens 9, maximal 3.600, Standard 45) |

Ihre lokale VPN-Gerätekonfiguration muss folgenden Algorithmus- und Parameterangaben für die Azure-IPsec- oder IKE-Richtlinie entsprechen oder selbige enthalten:

- IKE-Verschlüsselungsalgorithmus (Hauptmodus, Phase 1)

- IKE-Integritätsalgorithmus (Hauptmodus, Phase 1)

- DH-Gruppe (Hauptmodus, Phase 1)

- IPsec-Verschlüsselungsalgorithmus (Schnellmodus, Phase 2)

- IPsec-Integritätsalgorithmus (Schnellmodus, Phase 2)

- PFS-Gruppe (Schnellmodus, Phase 2)

- Datenverkehrsauswahl (bei Verwendung von

UsePolicyBasedTrafficSelectors) - SA-Lebensdauer (lokale Spezifikationen, die nicht übereinstimmen müssen)

Wenn Sie GCMAES als IPsec-Verschlüsselungsalgorithmus verwenden, müssen Sie denselben GCMAES-Algorithmus und dieselbe Schlüssellänge für die IPsec-Integrität auswählen. Verwenden Sie beispielsweise GCMAES128 für beide.

In der Tabelle mit Algorithmen und Schlüsseln:

- IKE entspricht Hauptmodus oder Phase 1.

- IPsec entspricht Hauptmodus oder Phase 2

- Die DH-Gruppe gibt die im Hauptmodus oder in Phase 1 verwendete Diffie-Hellman-Gruppe an.

- Die PFS-Gruppe gibt die im Schnellmodus oder in Phase 2 verwendete Diffie-Hellman-Gruppe an.

Die SA-Gültigkeitsdauer des IKE-Hauptmodus ist für die Azure-VPN-Gateways auf 28.800 Sekunden festgelegt.

UsePolicyBasedTrafficSelectorsist ein optionaler Parameter für die Verbindung. Wenn SieUsePolicyBasedTrafficSelectorsfür eine Verbindung auf$Truefestgelegt haben, wird das VPN-Gateway so konfiguriert, dass eine Verbindung mit einer lokalen richtlinienbasierten VPN-Firewall hergestellt wird.Wenn Sie

UsePolicyBasedTrafficSelectorsaktivieren, müssen Sie sicherstellen, dass für Ihr VPN-Gerät die entsprechenden Datenverkehrsselektoren mit allen Präfixkombinationen zwischen Ihrem lokalen Netzwerk (lokalen Netzwerkgateway) und den Präfixen des virtuellen Azure-Netzwerks definiert sind (anstelle von Any-to-Any). Das VPN-Gateway akzeptiert die vom Remote-VPN-Gateway vorgeschlagene Datenverkehrsauswahl unabhängig von der Konfiguration auf dem VPN-Gateway.Wenn die Präfixe Ihres lokalen Netzwerks also beispielsweise 10.1.0.0/16 und 10.2.0.0/16 lauten und für Ihr virtuelles Netzwerk die Präfixe 192.168.0.0/16 und 172.16.0.0/16 verwendet werden, müssen folgende Datenverkehrsselektoren angegeben werden:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Weitere Informationen zu richtlinienbasierten Datenverkehrsselektoren finden Sie unter Herstellen einer Verbindung zwischen VPN-Gateways und mehreren lokalen richtlinienbasierten VPN-Geräten.

Wenn Sie das Zeitlimit auf einen kürzeren Zeitraum festlegen, wird die Neuverschlüsselung von IKE aggressiver durchgeführt. In manchen Fällen kann die Verbindung dann scheinbar unterbrochen werden. Diese Situation ist möglicherweise nicht wünschenswert, wenn Ihre lokalen Standorte weiter von der Azure-Region entfernt sind, in der sich das VPN-Gateway befindet, oder wenn der Zustand der physischen Verbindung zu Paketverlusten führen könnte. Im Allgemeinen wird empfohlen, für das Timeout einen Wert zwischen 30 und 45 Sekunden festzulegen.

Hinweis

IKEv2-Integrität wird sowohl für Integrität als auch für PRF (Pseudo-Random Function) verwendet. Wenn der angegebene IKEv2-Verschlüsselungsalgorithmus GCM* ist, wird der in der IKEv2-Integrität übergebene Wert nur für PRF verwendet, und implizit legen wir die IKEv2-Integrität auf GCM* fest. In allen anderen Fällen wird der in der IKEv2-Integrität übergebene Wert sowohl für die IKEv2-Integrität als auch für PRF verwendet.

Diffie-Hellman-Gruppen

In der folgende Tabelle sind die entsprechenden Diffie-Hellman-Gruppen aufgeführt, die von der benutzerdefinierten Richtlinie unterstützt werden:

| Diffie-Hellman-Gruppe | DHGroup | PFSGroup | Schlüssellänge |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768-Bit-MODP |

| 2 | DHGroup2 | PFS2 | 1024-Bit-MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048-Bit-MODP |

| 19 | ECP256 | ECP256 | 256-Bit-ECP |

| 20 | ECP384 | ECP384 | 384-Bit-ECP |

| 24 | DHGroup24 | PFS24 | 2048-Bit-MODP |

Ausführlichere Informationen finden Sie unter RFC3526 und RFC5114.

Erstellen einer S2S-VPN-Verbindung mit einer IPsec/IKE-Richtlinie

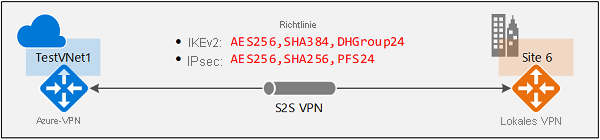

In diesem Abschnitt wird das Erstellen einer S2S-VPN-Verbindung mit einer IPsec/IKE-Richtlinie schrittweise beschrieben. Mit den folgenden Schritten wird die Verbindung erstellt, wie im Diagramm dargestellt:

Eine ausführlichere Schritt-für-Schritt-Anleitung zum Erstellen einer S2S-VPN-Verbindung finden Sie unter Erstellen eines VNET mit einer Site-to-Site-VPN-Verbindung per PowerShell.

Sie können die Schritte für diese Übung mit Azure Cloud Shell in Ihrem Browser ausführen. Wenn Sie PowerShell stattdessen direkt von Ihrem Computer aus verwenden möchten, installieren Sie die PowerShell-Cmdlets von Azure Resource Manager. Weitere Informationen zur Installation der PowerShell-Cmdlets finden Sie unter Overview of Azure PowerShell (Übersicht über Azure PowerShell).

Schritt 1: Erstellen des virtuellen Netzwerks, des VPN-Gateways und der Ressourcen für Gateways des lokalen Netzwerks

Wenn Sie Azure Cloud Shell verwenden, wird automatisch eine Verbindung mit Ihrem Konto hergestellt, und Sie müssen den folgenden Befehl nicht ausführen.

Wenn Sie PowerShell von Ihrem Computer aus verwenden, öffnen Sie Ihre PowerShell-Konsole, und stellen Sie eine Verbindung mit Ihrem Konto her. Weitere Informationen finden Sie unter Verwenden von Windows PowerShell mit Resource Manager. Verwenden Sie das folgende Beispiel, um eine Verbindung herzustellen:

Connect-AzAccount

Select-AzSubscription -SubscriptionName <YourSubscriptionName>

1. Deklarieren von Variablen

Bei dieser Übung beginnen wir mit dem Deklarieren von Variablen. Sie können die Variablen durch Ihre eigenen ersetzen, bevor Sie die Befehle ausführen.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.1.0.0/16"

$FESubPrefix1 = "10.1.0.0/24"

$BESubPrefix1 = "10.1.1.0/24"

$GWSubPrefix1 = "10.1.255.0/27"

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPconf1 = "gw1ipconf1"

$Connection16 = "VNet1toSite6"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

2. Erstellen des virtuellen Netzwerks, VPN-Gateways und Gateways des lokalen Netzwerks

Im folgenden Beispiel werden das virtuelle Netzwerk „TestVNet1“ mit drei Subnetzen und das VPN-Gateway erstellt. Beim Ersetzen der Werte ist es wichtig, dass Sie Ihrem Gatewaysubnetz immer den Namen „GatewaySubnet“ geben. Wenn Sie einen anderen Namen verwenden, tritt beim Erstellen des Gateways ein Fehler auf. Das Erstellen eines VNET-Gateways kann 45 Minuten oder länger dauern. Während dieser Zeit kann bei Verwendung von Azure Cloud Shell ein Timeout für Ihre Verbindung auftreten. Dies wirkt sich nicht auf den Befehl zum Erstellen des Gateways aus.

New-AzResourceGroup -Name $RG1 -Location $Location1

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11 -Subnet $fesub1,$besub1,$gwsub1

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1

Erstellen Sie das Gateway des lokalen Netzwerks. Möglicherweise müssen Sie die Verbindung wiederherstellen und die folgenden Variablen erneut deklarieren, wenn ein Timeout für Azure Cloud Shell aufgetreten ist.

Deklarieren von Variablen

$RG1 = "TestRG1"

$Location1 = "EastUS"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

$GWName1 = "VNet1GW"

$Connection16 = "VNet1toSite6"

Erstellen des Gateways des lokalen Netzwerks „Site6“

New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Schritt 2: Erstellen einer S2S-VPN-Verbindung mit einer IPsec/IKE-Richtlinie

1. Erstellen Sie eine IPsec/IKE-Richtlinie.

Im folgenden Beispielskript wird eine IPsec/IKE-Richtlinie mit den folgenden Algorithmen und Parametern erstellt:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, ohne PFS, SA-Gültigkeitsdauer 14.400 Sekunden und 102.400.000 KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Wenn Sie GCMAES für IPsec verwenden, müssen für die IPsec-Verschlüsselung und -Integrität derselbe GCMAES-Algorithmus und dieselbe Schlüssellänge verwendet werden. Oben lauten die entsprechenden Parameter bei Verwendung von GCMAES256 beispielsweise „-IpsecEncryption GCMAES256“ und „-IpsecIntegrity GCMAES256“.

2. Erstellen der S2S-VPN-Verbindung mit der IPSec/IKE-Richtlinie

Erstellen Sie eine S2S-VPN-Verbindung, und wenden Sie die zuvor erstellte IPsec/IKE-Richtlinie an.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'

Optional können Sie „-UsePolicyBasedTrafficSelectors $True“ dem Cmdlet für die Verbindungsherstellung hinzufügen, um für das Azure-VPN-Gateway das Herstellen einer Verbindung mit richtlinienbasierten lokalen VPN-Geräten zu ermöglichen.

Wichtig

Nachdem für eine Verbindung eine IPsec/IKE-Richtlinie angegeben wurde, sendet bzw. akzeptiert das Azure-VPN-Gateway den IPsec/IKE-Vorschlag mit angegebenen Kryptografiealgorithmen und Schlüsselstärken nur für die jeweilige Verbindung. Stellen Sie sicher, dass Ihr lokales VPN-Gerät für die Verbindung die exakte Richtlinienkombination nutzt bzw. akzeptiert, da der S2S-VPN-Tunnel andernfalls nicht hergestellt wird.

Erstellen einer VNet-to-VNet-Verbindung mit einer IPsec/IKE-Richtlinie

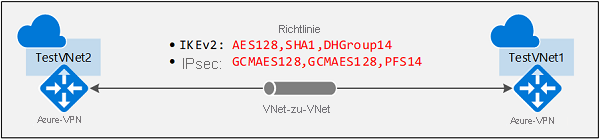

Die Schritte zum Erstellen einer VNet-zu-VNet-Verbindung mit einer IPsec/IKE-Richtlinie ähneln denen für eine S2S-VPN-Verbindung. Mit den folgenden Beispielskripts wird die Verbindung erstellt, wie im Diagramm zu sehen:

Ausführlichere Informationen zum Erstellen einer VNet-zu-VNet-Verbindung finden Sie unter Konfigurieren einer VNet-zu-VNet-VPN-Gatewayverbindung mithilfe von PowerShell.

Schritt 1: Erstellen des zweiten virtuellen Netzwerks und des VPN-Gateways

1. Deklarieren von Variablen

$RG2 = "TestRG2"

$Location2 = "EastUS"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2: Erstellen des zweiten virtuellen Netzwerks und VPN-Gateways

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1 -GatewayType Vpn -VpnType RouteBased -VpnGatewayGeneration Generation2 -GatewaySku VpnGw2

Das Erstellen des VPN-Gateways kann etwa 45 Minuten oder länger dauern.

Schritt 2: Erstellen einer VNet-zu-VNet-Verbindung mit der IPsec/IKE-Richtlinie

Erstellen Sie ähnlich wie bei der S2S-VPN-Verbindung eine IPsec/IKE-Richtlinie, und wenden Sie die Richtlinie dann auf die neue Verbindung an. Wenn Sie Azure Cloud Shell verwendet haben, ist für Ihre Verbindung möglicherweise ein Timeout aufgetreten. Ist dies der Fall, stellen Sie erneut eine Verbindung her, und geben Sie die erforderlichen Variablen erneut an.

$GWName1 = "VNet1GW"

$GWName2 = "VNet2GW"

$RG1 = "TestRG1"

$RG2 = "TestRG2"

$Location1 = "EastUS"

$Location2 = "EastUS"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

1. Erstellen der IPsec/IKE-Richtlinie

Im folgenden Beispielskript wird eine andere IPsec/IKE-Richtlinie mit den folgenden Algorithmen und Parametern erstellt:

- IKEv2: AES128, SHA1, DHGroup14

- IPsec: GCMAES128, GCMAES128, PFS24, SA-Gültigkeitsdauer 14400 Sekunden und 102.400.000 KB

$ipsecpolicy2 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption GCMAES128 -IpsecIntegrity GCMAES128 -PfsGroup PFS24 -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

2. Erstellen von VNet-zu-VNet-Verbindungen mit der IPsec/IKE-Richtlinie

Erstellen Sie eine VNet-zu-VNet-Verbindung, und wenden Sie die von Ihnen erstellte IPsec/IKE-Richtlinie an. In diesem Beispiel befinden sich beide Gateways im selben Abonnement. Daher ist es möglich, beide Verbindungen mit derselben IPsec/IKE-Richtlinie in derselben PowerShell-Sitzung zu erstellen und zu konfigurieren.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

Wichtig

Nachdem für eine Verbindung eine IPsec/IKE-Richtlinie angegeben wurde, sendet bzw. akzeptiert das Azure-VPN-Gateway den IPsec/IKE-Vorschlag mit angegebenen Kryptografiealgorithmen und Schlüsselstärken nur für die jeweilige Verbindung. Stellen Sie sicher, dass die IPsec-Richtlinien für beide Verbindungen identisch sind, da die VNet-zu-VNet-Verbindung ansonsten nicht hergestellt wird.

Nachdem Sie diese Schritte ausgeführt haben, wird die Verbindung innerhalb weniger Minuten hergestellt, und Sie verfügen über die folgende Netzwerktopologie wie am Anfang des Artikels gezeigt:

Aktualisieren der IPsec/IKE-Richtlinie für eine Verbindung

Im diesem letzten Abschnitt erfahren Sie, wie Sie die IPsec/IKE-Richtlinie für eine vorhandene S2S- oder VNet-zu-VNet-Verbindung verwalten. In der Übung unten werden die folgenden Vorgänge einer Verbindung schrittweise beschrieben:

- Anzeigen der IPsec/IKE-Richtlinie einer Verbindung

- Hinzufügen oder Aktualisieren der IPsec/IKE-Richtlinie für eine Verbindung

- Entfernen der IPsec/IKE-Richtlinie aus einer Verbindung

Für S2S- und VNet-zu-VNet-Verbindungen gelten die gleichen Schritte.

Wichtig

Die IPsec-/IKE-Richtlinie wird nur für routenbasierte VPN-Gateways vom Typ Standard und HighPerformance unterstützt. Sie funktioniert nicht für die Gateway-SKU „Basic“ oder das richtlinienbasierte VPN-Gateway.

1. Anzeigen einer IPsec/IKE-Richtlinie für eine Verbindung

Im folgenden Beispiel wird veranschaulicht, wie Sie die für eine Verbindung konfigurierte IPsec/IKE-Richtlinie abrufen. Die Skripts der obigen Übungen werden fortgesetzt.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Mit dem letzten Befehl wird die aktuelle IPsec/IKE-Richtlinie aufgeführt, die für die Verbindung konfiguriert wurde (sofern vorhanden). Das folgende Beispiel zeigt eine Beispielausgabe für die Verbindung:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES256

IkeIntegrity : SHA384

DhGroup : DHGroup24

PfsGroup : PFS24

Ist keine IPsec/IKE-Richtlinie konfiguriert, generiert der Befehl (PS> $connection6.IpsecPolicies) eine leere Rückgabe. Das bedeutet nicht, dass IPsec/IKE nicht für die Verbindung konfiguriert wurde, sondern dass keine benutzerdefinierte IPsec/IKE-Richtlinie vorhanden ist. Für die eigentliche Verbindung wird die Standardrichtlinie verwendet, die zwischen Ihrem lokalen VPN-Gerät und dem Azure-VPN-Gateway ausgehandelt wurde.

2. Hinzufügen oder Aktualisieren einer IPsec/IKE-Richtlinie für eine Verbindung

Die Schritte zum Hinzufügen einer neuen Richtlinie oder Aktualisieren einer vorhandenen Richtlinie für eine Verbindung sind identisch: Erstellen Sie eine neue Richtlinie, und wenden Sie sie anschließend auf die Verbindung an.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$newpolicy6 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6

Fügen Sie zum Aktivieren von „UsePolicyBasedTrafficSelectors“ beim Herstellen einer Verbindung mit einem lokalen richtlinienbasierten VPN-Gerät dem Cmdlet den Parameter „-UsePolicyBaseTrafficSelectors“ hinzu, oder legen Sie dafür „$False“ fest, um die Option zu deaktivieren:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -UsePolicyBasedTrafficSelectors $True

Ähnlich wie bei „UsePolicyBasedTrafficSelectors“ kann das Konfigurieren des DPD-Timeouts außerhalb der angewendeten IPsec-Richtlinie erfolgen:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -DpdTimeoutInSeconds 30

Eine der beiden Optionen Richtlinienbasierter Datenverkehrsselektor und DPD-Timeout oder beide Optionen kann bzw. können bei Bedarf mit der Richtlinie Standard ohne die benutzerdefinierte IPsec/IKE-Richtlinie angegeben werden.

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $True -DpdTimeoutInSeconds 30

Sie können die Verbindung erneut abrufen, um zu überprüfen, ob die Richtlinie aktualisiert wird. Führen Sie den folgenden Befehl aus, um die Verbindung auf die aktualisierte Richtlinie zu überprüfen.

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Beispielausgabe:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES128

IkeIntegrity : SHA1

DhGroup : DHGroup14

PfsGroup : None

3. Entfernen einer IPsec/IKE-Richtlinie aus einer Verbindung

Wenn Sie die benutzerdefinierte Richtlinie für eine Verbindung entfernen, verwendet das Azure-VPN-Gateway wieder die Standardliste mit IPsec-/IKE-Vorschlägen und beginnt eine neue Aushandlung mit Ihrem lokalen VPN-Gerät.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$currentpolicy = $connection6.IpsecPolicies[0]

$connection6.IpsecPolicies.Remove($currentpolicy)

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6

Mit dem gleichen Skript können Sie prüfen, ob die Richtlinie für die Verbindung entfernt wurde.

Häufig gestellte Fragen zur IPsec/IKE-Richtlinie

Um häufig gestellte Fragen anzuzeigen, wechseln Sie zum Abschnitt „IPsec/IKE-Richtlinie“ der häufig gestellten Fragen zu VPN Gateway.

Nächste Schritte

Ausführliche Informationen zu richtlinienbasierten Datenverkehrsselektoren finden Sie unter Herstellen einer Verbindung zwischen Azure-VPN-Gateways und mehreren lokalen richtlinienbasierten VPN-Geräten mit PowerShell.