Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für: Mitarbeitermandanten

Mitarbeitermandanten  Externe Mandanten (weitere Informationen)

Externe Mandanten (weitere Informationen)

Tipp

Dieser Artikel gilt für External ID in externen Mandanten. Informationen zu Mitarbeitermandanten finden Sie unter Identitätsanbieter für External ID in Mitarbeitermandanten.

Mit der externen Microsoft Entra-ID können Sie sichere, angepasste Anmeldeoberflächen für Ihre Kunden- und Geschäftskunden-Apps erstellen. In einem externen Mandanten gibt es mehrere Möglichkeiten, wie Benutzer sich für Ihre App registrieren können. Sie können ein Konto mit ihrer E-Mail und entweder mit einem Kennwort oder einer Einmalkennung erstellen. Oder wenn Sie die Anmeldung mit Facebook, Google, Apple oder einem benutzerdefinierten OIDC oder SAML/WS-Fed Identitätsanbieter (IdP) aktivieren, können sich Benutzer mit ihren Anmeldeinformationen im externen Identitätsanbieter anmelden. Ein Benutzerobjekt wird für sie in Ihrem Verzeichnis mit den Identitätsinformationen erstellt, die während der Registrierung gesammelt werden.

In diesem Artikel werden die Identitätsanbieter beschrieben, die bei der Registrierung und Anmeldung bei Apps in externen Mandanten für die primäre Authentifizierung verfügbar sind. Sie können auch die Sicherheit verbessern, indem Sie Multi-Faktor-Authentifizierung (MFA) in einer Richtlinie erzwingen, die jedes Mal eine zweite Form der Überprüfung erfordert (weitere Informationen).

Anmeldung per E-Mail und Kennwort

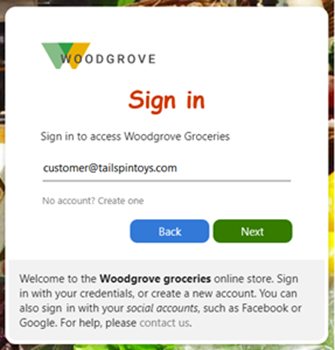

In den Einstellungen des Identitätsanbieters „Lokales Konto“ ist standardmäßig die Registrierung mit E-Mail-Adresse aktiviert. Mit der E-Mail-Option können sich Benutzer mit ihrer E-Mail-Adresse und einem Passwort registrieren und anmelden.

Registrierung: Benutzer werden aufgefordert, eine E-Mail-Adresse einzugeben, die bei der Registrierung mit einer einmalkennung überprüft wird. Der Benutzer gibt dann alle anderen auf der Anmeldeseite angeforderten Informationen ein, z. B. Anzeigename, Vorname und Nachname. Anschließend wählt er Weiter aus, um das Konto zu erstellen.

Anmeldung: Nachdem sich der Benutzer registriert und ein Konto erstellt hat, kann er sich anmelden, indem er seine E-Mail-Adresse und sein Kennwort eingibt.

Kennwortzurücksetzung: Wenn Sie die E-Mail- und Kennwortanmeldung aktivieren, wird auf der Kennwortseite ein Link zur Kennwortzurücksetzung angezeigt. Wenn der Benutzer sein Kennwort vergessen hat, sendet die Auswahl dieses Links eine einmalige Kennung an seine E-Mail-Adresse. Nach der Überprüfung kann der Benutzer ein neues Kennwort auswählen.

Wenn Sie einen Benutzerflow für Registrierung und Anmeldung erstellen, ist E-Mail mit Kennwort die Standardoption.

E-Mail mit einmaliger Passcode-Anmeldung

E-Mail mit Einmal-Passcode ist eine Option in den Einstellungen ihres lokalen Kontoidentitätsanbieters. Bei dieser Option meldet sich der Benutzer bei jeder Anmeldung mit einer temporären Kennung anstelle eines gespeicherten Kennworts an.

Registrierung: Benutzer können sich mit ihrer E-Mail-Adresse registrieren und einen temporären Code anfordern, der an ihre E-Mail-Adresse gesendet wird. Anschließend gibt er diesen Code ein, um den Anmeldevorgang fortzusetzen.

Anmeldung: Nachdem sich der Benutzer registriert und ein Konto erstellt hat, wird jedes Mal, wenn er sich anmeldet, seine E-Mail-Adresse eingeben und eine temporäre Kennung erhalten.

Sie können Optionen auch konfigurieren, um den Link zur Self-Service-Kennwortzurücksetzung auf der Anmeldeseite anzuzeigen, auszublenden oder individuell anzupassen (weitere Informationen).

Wenn Sie einen Benutzerflow für Registrierung und Anmeldung erstellen, ist Einmal-Passcode per E-Mail eine der Optionen für das lokale Konto.

Anbieter sozialer Identitäten: Facebook, Google und Apple

Um eine optimale Anmeldeerfahrung zu erzielen, verbinden Sie sich nach Möglichkeit mit Social Identity-Anbietern, damit Sie Ihren Benutzern eine nahtlose Anmelde- und Anmeldeerfahrung bieten können. In einem externen Mandanten können Sie einem Benutzer erlauben, sich mit einem eigenen Facebook-, Google- oder Apple-Konto zu registrieren und anzumelden.

Wenn Sie Anbieter für soziale Identitäten aktivieren, können Benutzer aus den Optionen für soziale Identitätsanbieter auswählen, die Sie auf der Registrierungsseite zur Verfügung stellen. Um soziale Netzwerke als Identitätsanbieter in Ihrem externen Mandanten einzurichten, erstellen Sie bei jedem Identitätsanbieter eine Anwendung und konfigurieren die Anmeldeinformationen. Sie erhalten eine Client- oder App-ID, ein Client- oder App-Geheimnis oder ein Zertifikat, mit dem Sie Ihren externen Mandanten konfigurieren können.

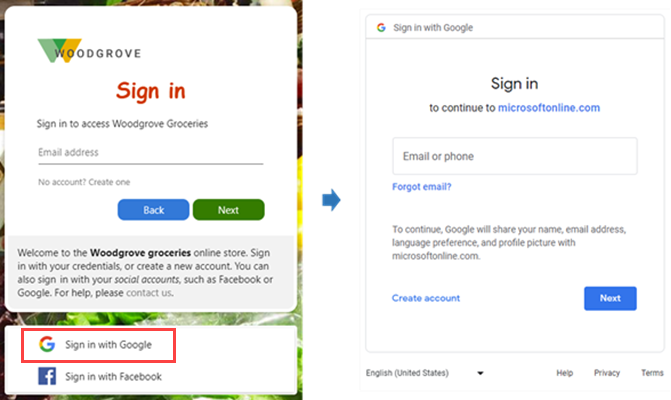

Anmeldung über Google

Durch das Einrichten des Partnerverbunds mit Google können Sie Benutzern erlauben, sich mit ihren eigenen Gmail-Konten bei Ihren Anwendungen anzumelden. Nachdem Sie Google als eine der Anmeldeoptionen Ihrer Anwendung hinzugefügt haben, können sich Benutzer auf der Anmeldeseite mit einem Google-Konto bei Microsoft Entra External ID anmelden.

Die folgenden Screenshots zeigen die Anmeldung bei Google. Auf der Anmeldeseite wählen Benutzer Mit Google anmelden aus. An diesem Punkt wird der Benutzer zum Google-Identitätsanbieter weitergeleitet, um die Anmeldung abzuschließen.

Weitere Informationen finden Sie unter Hinzufügen von Google als Identitätsanbieter.

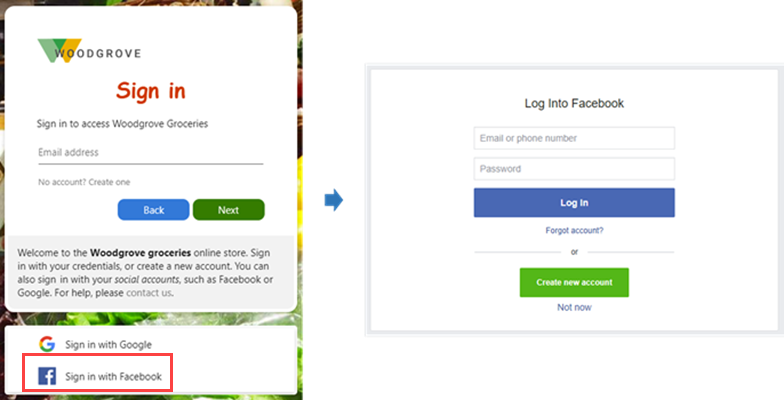

Anmeldung über Facebook

Indem Sie einen Partnerverbund mit Facebook einrichten, können Sie benutzern erlauben, sich mit ihren eigenen Facebook-Konten bei Ihren Anwendungen anzumelden. Nachdem Sie Facebook als eine der Anmeldeoptionen Ihrer Anwendung hinzugefügt haben, können sich Benutzer auf der Anmeldeseite mit einem Facebook-Konto bei Microsoft Entra External ID anmelden.

Die folgenden Screenshots zeigen die Anmeldung mit Facebook. Auf der Anmeldeseite wählen Benutzer Mit Facebook anmelden aus. Daraufhin wird der Benutzer zum Facebook-Identitätsanbieter weitergeleitet, um die Anmeldung abzuschließen.

Weitere Informationen finden Sie unter Hinzufügen von Facebook als Identitätsanbieter.

Apple-Anmeldung (Vorschau)

Durch das Einrichten des Partnerverbunds mit Apple können Sie Benutzern erlauben, sich mit ihren eigenen Apple-Konten bei Ihren Anwendungen anzumelden. Nachdem Sie Apple als eine der Anmeldeoptionen Ihrer Anwendung hinzugefügt haben, können sich Benutzer auf der Anmeldeseite bei Microsoft Entra External ID mit einem Apple-Konto anmelden.

Die folgenden Screenshots zeigen die Anmeldung bei Apple. Wählen Sie auf der Anmeldeseite Mit Apple anmelden aus. Anschließend wird der Benutzer an den Apple-Identitätsanbieter umgeleitet, um die Anmeldung abzuschließen. Weitere Informationen finden Sie unter Hinzufügen von Apple als Identitätsanbieter.

Benutzerdefinierte SAML/WS-Fed Identitätsdienstanbieter

Sie können einen SAML- oder WS-Fed Identitätsanbieter einrichten, um Benutzern die Registrierung und Anmeldung bei Ihren Anwendungen mithilfe ihres eigenen Kontos mit dem Identitätsanbieter zu ermöglichen. Der Benutzer kann sich registrieren oder sich anmelden, indem er die Option " Anmelden mit " oder "Anmelden mit " auswählt. Sie werden an den Identitätsanbieter umgeleitet und dann nach der erfolgreichen Anmeldung an Microsoft Entra zurückgegeben. Für externe Mandanten muss die Anmelde-E-Mail eines Benutzers nicht mit den vordefinierten Domänen übereinstimmen, die während des SAML-Verbunds eingerichtet wurden. Daher wirkt sich das Aktualisieren des Partnerverbundsetups durch Hinzufügen, Ändern oder Entfernen von Domänen nicht auf die Erfahrung für vorhandene Benutzer aus.

Ein Benutzer, der eine E-Mail-Adresse auf der Anmeldeseite eingibt, die einer vordefinierten Domäne in einem der externen Identitätsanbieter entspricht, wird zur Authentifizierung bei diesem Identitätsanbieter umgeleitet. Wenn sie nicht über ein Konto verfügen, werden sie möglicherweise zur Eingabe zusätzlicher Details aufgefordert, und das Konto wird erstellt.

Weitere Informationen finden Sie unter SAML/WS-Fed Identitätsanbieter. Ausführliche Einrichtungsschritte finden Sie unter Hinzufügen eines Partnerverbunds mit SAML/WS-Fed Identitätsanbietern.

Benutzerdefinierter OIDC-Identitätsanbieter

Sie können einen benutzerdefinierten OpenID Connect (OIDC)-Identitätsanbieter einrichten, um Benutzern die Registrierung und Anmeldung bei Ihren Anwendungen mithilfe ihrer Anmeldeinformationen im externen Identitätsanbieter zu ermöglichen. Sie können Ihre Anmelde- und Registrierungsprozesse auch mit einem Azure AD B2C Tenant über das OIDC-Protokoll verbinden.

Erfahren Sie, wie Sie einen benutzerdefinierten OIDC-Identitätsanbieter einrichten.

Aktualisieren von Anmeldemethoden

Sie können jederzeit die Anmeldeoptionen für eine App aktualisieren. Sie können beispielsweise Identitätsanbieter für soziale Netzwerke hinzufügen oder die Anmeldemethode für lokale Konten ändern.

Die Änderung von Anmeldemethoden wirkt sich nur auf neue Benutzer aus. Bereits vorhandene Benutzer melden sich weiterhin mit ihrer ursprünglich gewählten Methode an. Angenommen, Sie beginnen mit der E-Mail- und Kennwortanmeldemethode und ändern dann in E-Mail mit Einmal-Passcode. Neue Benutzer melden sich mit einem Einmal-Passcode an, aber Benutzer, die sich bereits mit einer E-Mail und einem Kennwort registriert haben, werden weiterhin zur Eingabe ihrer E-Mail-Adresse und ihres Kennworts aufgefordert.

Microsoft Graph-APIs

Die folgenden Microsoft Graph-API-Vorgänge werden für die Verwaltung von Identitätsanbietern und Authentifizierungsmethoden in Microsoft Entra External ID unterstützt:

- Um zu ermitteln, welche Identitätsanbieter und Authentifizierungsmethoden unterstützt werden, rufen Sie die API List availableProviderTypes auf.

- Um die Identitätsanbieter und Authentifizierungsmethoden zu ermitteln, die bereits im Mandanten konfiguriert und aktiviert sind, rufen Sie die API List identityProviders auf.

- Um einen unterstützten Identitätsanbieter oder eine unterstützte Authentifizierungsmethode zu aktivieren, rufen Sie die API Create identityProvider auf.