Gewähren des Zugriffs auf Ihre lokalen Anwendungen für Microsoft Entra B2B-Benutzer*innen

Gilt für:  Mitarbeitermandanten

Mitarbeitermandanten  Externe Mandanten (weitere Informationen)

Externe Mandanten (weitere Informationen)

Als Organisation, die Microsoft Entra B2B-Funktionen für die Zusammenarbeit verwendet, um Gastbenutzer*innen aus Partnerorganisationen einzuladen, können Sie für diese B2B-Benutzer*innen jetzt Zugriff auf lokale Apps bereitstellen. Diese lokalen Apps können die SAML-basierte Authentifizierung oder die integrierte Windows-Authentifizierung (Integrated Windows Authentication, IWA) mit eingeschränkter Kerberos-Delegierung (Kerberos Constrained Delegation, KCD) verwenden.

Zugriff auf SAML-Apps

Wenn Ihre lokalen Apps die SAML-basierte Authentifizierung verwenden, können Sie diese Apps ganz einfach über das Microsoft Entra Admin Center mithilfe eines Microsoft Entra-Anwendungsproxys für Ihre Benutzer*innen für Microsoft Entra B2B-Zusammenarbeit verfügbar machen.

Führen Sie folgende Schritte aus:

- Aktivieren des Anwendungsproxy und Installieren eines Connectors. Anweisungen finden Sie unter Veröffentlichen von Anwendungen mit dem Microsoft Entra-Anwendungsproxy.

- Veröffentlichen der lokalen SAML-basierten Anwendung über einen Microsoft Entra-Anwendungsproxy. Befolgen Sie dazu die Anweisungen unter SAML-SSO (Single Sign-On, einmaliges Anmelden) für lokale Anwendungen mit dem Anwendungsproxy.

- Zuweisen von Microsoft Entra B2B-Benutzer*innen zur SAML-Anwendung

Wenn Sie die obigen Schritte abgeschlossen haben, sollte Ihre App betriebsbereit sein. So testen Sie den Microsoft Entra B2B-Zugriff:

- Öffnen Sie einen Browser, und navigieren Sie zur externen URL, die Sie erstellt haben, als Sie die App veröffentlicht haben.

- Melden Sie sich mit dem Microsoft Entra B2B-Konto an, das Sie der App zugewiesen haben. Sie sollten die App öffnen und mit einmaligem Anmelden darauf zugreifen können.

Zugriff auf IWA- und KCD-Apps

Um B2B-Benutzern den Zugriff auf lokale Anwendungen zu ermöglichen, die durch die integrierte Windows-Authentifizierung und eingeschränkte Kerberos-Delegierung geschützt sind, benötigen Sie die folgenden Komponenten:

Authentifizieren Sie sich über den Microsoft Entra-Anwendungsproxy. B2B-Benutzer müssen sich bei der lokalen Anwendung authentifizieren können. Zu diesem Zweck müssen Sie die lokale App über den Microsoft Entra-Anwendungsproxy veröffentlichen. Weitere Informationen finden Sie im Tutorial: Hinzufügen einer lokalen Anwendung für den Remotezugriff über den Anwendungsproxy.

Autorisierung über ein B2B-Benutzerobjekt im lokalen Verzeichnis. Die Anwendung muss Zugriffsüberprüfungen für Benutzer ausführen können und ihnen Zugriff auf die richtigen Ressourcen gewähren. IWA und KCD erfordern für diese Autorisierung ein Benutzerobjekt im lokalen Windows Server Active Directory-Verzeichnis. Der Anwendungsproxy benötigt dieses Benutzerobjekt, um die Identität des Benutzers anzunehmen und ein Kerberos-Token für die App abzurufen (siehe So funktioniert das einmalige Anmelden mit KCD).

Hinweis

Stellen Sie beim Konfigurieren des Microsoft Entra-Anwendungsproxys sicher, dass Delegierte Identität für Anmeldung in der Konfiguration des einmaligen Anmeldens für die integrierte Windows-Authentifizierung (IWA) auf Benutzerprinzipalname (Standard) festgelegt ist.

Für das B2B-Benutzerszenario gibt es zwei Methoden, die Sie zum Erstellen der für die Autorisierung im lokalen Verzeichnis erforderlichen Gastbenutzerobjekte verwenden können:

- Microsoft Identity Manager (MIM) und der MIM-Verwaltungs-Agent für Microsoft Graph.

- Ein PowerShell-Skript, das eine etwas einfachere Lösung darstellt, bei der kein MIM benötigt wird.

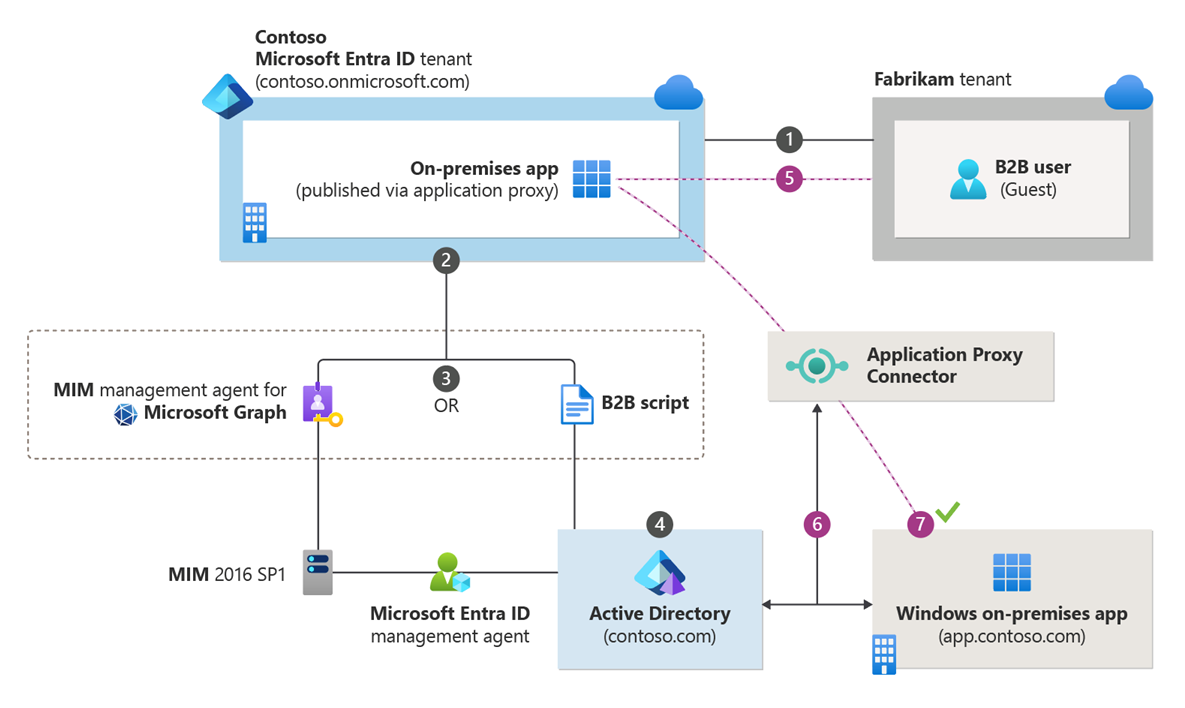

Das folgende Diagramm bietet einen allgemeinen Überblick darüber, wie der Microsoft Entra-Anwendungsproxy und die Generierung des B2B-Benutzerobjekts im lokalen Verzeichnis zusammenarbeiten, um B2B-Benutzer*innen Zugriff auf Ihre lokalen IWA- und KCD-Apps zu gewähren. Die nummerierten Schritte werden unter dem Diagramm detailliert beschrieben.

- Ein Benutzer aus einem Partnerunternehmen (der Mandant „Fabrikam“) wird zum Mandanten „Contoso“ eingeladen.

- Ein Gastbenutzerobjekt wird im Mandanten „Contoso“ erstellt (beispielsweise ein Benutzerobjekt mit dem UPN „guest_fabrikam.com#EXT#@contoso.microsoft.com“).

- Der Gast „Fabrikam“ wird über MIM oder das B2B-PowerShell-Skript aus Contoso importiert.

- Eine Darstellung bzw. ein „Profil“ des Gastbenutzerobjekts „Fabrikam“ (Guest#EXT#) wird im lokalen Verzeichnis (contoso.com) über MIM oder das B2B-PowerShell-Skript erstellt.

- Der Gastbenutzer greift auf die lokale Anwendung „app.contoso.com“ zu.

- Die Authentifizierungsanforderung wird mithilfe der eingeschränkten Kerberos-Delegierung über den Anwendungsproxy autorisiert.

- Da das Gastbenutzerobjekt lokal vorhanden ist, ist die Authentifizierung erfolgreich.

Richtlinien für die Lebenszyklusverwaltung

Sie können die lokalen B2B-Benutzerobjekte mithilfe von Richtlinien für die Lebenszyklusverwaltung verwalten. Beispiel:

- Sie können Richtlinien für die Multi-Faktor-Authentifizierung (MFA) für den Gastbenutzer einrichten, damit während der Anwendungsproxy-Authentifizierung MFA verwendet wird. Weitere Informationen finden Sie unter Bedingter Zugriff für Benutzer der B2B-Zusammenarbeit.

- Alle Sponsorships, Zugriffsüberprüfungen, Kontoüberprüfungen usw., die für die B2B-Cloudbenutzer ausgeführt werden, gelten für die lokalen Benutzer. Wenn der bzw. die Cloudbenutzer*in beispielsweise durch Ihre Richtlinien für die Lebenszyklusverwaltung gelöscht wird, wird der bzw. die lokale Benutzer*in ebenfalls durch die MIM-Synchronisierung oder das Microsoft Entra-B2B-Skript gelöscht. Weitere Informationen finden Sie unter Verwalten des Gastzugriffs mit Microsoft Entra-Zugriffsüberprüfungen.

Erstellen von B2B-Gastbenutzerobjekten über ein Microsoft Entra B2B-Skript

Sie können ein Microsoft Entra B2B-Beispielskript verwenden, um Schatten-Microsoft Entra-Konten zu erstellen, die aus Microsoft Entra B2B-Konten synchronisiert werden. Anschließend können Sie die Schattenkonten für lokale Apps nutzen, die KCD verwenden.

Erstellen von B2B-Gastbenutzerobjekten über MIM

Sie können mithilfe von MIM und dem MIM-Connector für Microsoft Graph die Gastbenutzerobjekte im lokalen Verzeichnis erstellen. Weitere Informationen finden Sie unter B2B Collaboration in Microsoft Entra (Business-to-Business) mit Microsoft Identity Manager (MIM) 2016 SP1 mit Azure-Anwendungsproxy.

Hinweise zur Lizenz

Stellen Sie sicher, dass Sie über die richtigen Clientzugriffslizenzen (CALs) oder externen Connectors für externe Gastbenutzer*innen verfügen, die auf lokale Apps zugreifen oder deren Identitäten lokal verwaltet werden. Weitere Informationen finden Sie im Abschnitt zu externen Connector-Lizenzen unter Client Access-Lizenzen und Management-Lizenzen. Wenden Sie sich bezüglich Ihrer spezifischen Lizenzierungsanforderungen an den für Sie zuständigen Microsoft-Kundendienstmitarbeiter oder Ihren Handelspartner vor Ort.