Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Das ursprüngliche Szenario ist die Verwaltung des AD-Konto-Lebenszyklus für externe Benutzer. In diesem Szenario hat eine Organisation Gäste in ihr Microsoft Entra-Verzeichnis eingeladen und möchte diesen Gästen Zugriff auf lokale Windows-Integrated Authentifizierung oder Kerberos-basierte Anwendungen über den Microsoft Entra-Anwendungsproxy oder andere Gatewaymechanismen gewähren. Der Microsoft Entra-Anwendungsproxy setzt voraus, dass jeder Benutzer sein eigenes AD DS-Konto für Identifizierungs- und Delegierungszwecke besitzt.

Scenario-Specific Leitfaden

Einige wenige Annahmen bei der Konfiguration von B2B mit MIM und dem Microsoft Entra ID Anwendungsproxy:

Sie haben bereits eine lokale AD bereitgestellt, und Microsoft Identity Manager ist installiert und die Grundkonfiguration von MIM Service, MIM Portal, Active Directory Management Agent (AD MA) und FIM Management Agent (FIM MA). Weitere Informationen finden Sie unter Bereitstellen von Microsoft Identity Manager 2016 SP2.

Sie haben bereits die Anweisungen im Artikel zum Herunterladen und Installieren des Graph-Connectors befolgt.

Sie haben Microsoft Entra Connect für die Synchronisierung von Benutzern und Gruppen mit der Microsoft Entra-ID konfiguriert.

Sie haben bereits Anwendungsproxy-Konnektoren und Konnektorgruppen eingerichtet. Falls nicht, lesen Sie das Tutorial: Fügen Sie eine lokale Anwendung für den Fernzugriff über den Application-Proxy in Microsoft Entra ID hinzu, um sie zu installieren und zu konfigurieren.

Sie haben bereits eine oder mehrere Anwendungen veröffentlicht, die sich auf die integrierte Windows-Authentifizierung oder einzelne AD-Konten über den Microsoft Entra-Anwendungsproxy verlassen.

Sie haben einen oder mehrere Gäste eingeladen oder laden ein, was zur Erstellung eines oder mehrerer Benutzer in Microsoft Entra ID geführt hat. Weitere Informationen finden Sie unter Self-Service für die Registrierung zur B2B-Zusammenarbeit mit Microsoft Entra.

B2B-End-to-End-Implementierung: Beispielszenario

Dieser Leitfaden baut auf dem folgenden Szenario auf:

Contoso Pharmaceuticals arbeitet mit Trey Research Inc. als Teil ihrer FuE-Abteilung zusammen. Trey Research-Mitarbeiter müssen auf die von Contoso Pharmaceuticals bereitgestellte Forschungsberichtsanwendung zugreifen.

Contoso Pharmaceuticals befinden sich in einem eigenen Mandanten, um eine benutzerdefinierte Domäne konfiguriert zu haben.

Jemand hat einen externen Benutzer zum Mandanten von Contoso Pharmaceuticals eingeladen. Dieser Benutzer hat die Einladung angenommen und kann auf freigegebene Ressourcen zugreifen.

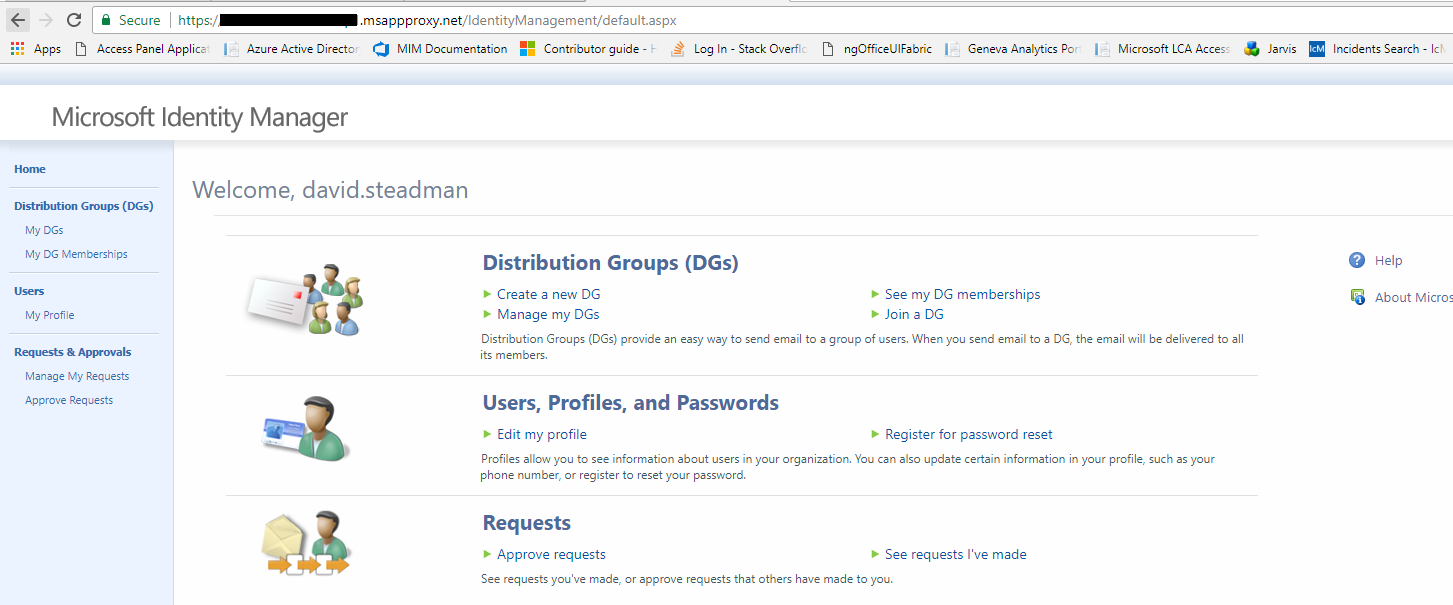

Contoso Pharmaceuticals hat eine Anwendung über App Proxy veröffentlicht. In diesem Szenario ist die Beispielanwendung das MIM-Portal. Dies würde es einem Gastbenutzer ermöglichen, an MIM-Prozessen teilzunehmen, z. B. in Helpdesk-Szenarien oder zum Anfordern des Zugriffs auf Gruppen in MIM.

Konfigurieren von AD und Microsoft Entra Connect zum Ausschließen von Benutzern, die von der Microsoft Entra-ID hinzugefügt wurden

Standardmäßig geht Microsoft Entra Connect davon aus, dass Nicht-Administratorbenutzer in Active Directory mit Microsoft Entra-ID synchronisiert werden müssen. Wenn Microsoft Entra Connect einen vorhandenen Benutzer in der Microsoft Entra-ID findet, der dem Benutzer aus lokalem AD entspricht, stimmt Microsoft Entra Connect mit den beiden Konten überein und geht davon aus, dass dies eine frühere Synchronisierung des Benutzers ist und die lokale AD-Autorisierung autoritativ macht. Dieses Standardverhalten eignet sich jedoch nicht für den B2B-Fluss, bei dem das Benutzerkonto aus der Microsoft Entra-ID stammt.

Daher müssen die Benutzer, die von MIM aus Microsoft Entra ID in AD DS gebracht wurden, so gespeichert werden, dass Microsoft Entra ID nicht versucht, diese Benutzer wieder zurück zu synchronisieren. Eine Möglichkeit hierzu besteht darin, eine neue Organisationseinheit in AD DS zu erstellen und Microsoft Entra Connect so zu konfigurieren, dass diese Organisationseinheit ausgeschlossen wird.

Weitere Informationen finden Sie unter Microsoft Entra Connect Sync: Konfigurieren der Filterung.

Erstellen der Microsoft Entra-Anwendung

Hinweis: Bevor Sie in MIM Sync den Verwaltungsagenten für den Graph-Connector erstellen, stellen Sie sicher, dass Sie den Leitfaden zum Bereitstellen des Graph-Connectors überprüft haben und eine Anwendung mit einer Client-ID und einem Geheimnis erstellt haben.

Stellen Sie sicher, dass die Anwendung für mindestens eine dieser Berechtigungen autorisiert wurde: User.Read.All, , User.ReadWrite.All, Directory.Read.All oder Directory.ReadWrite.All.

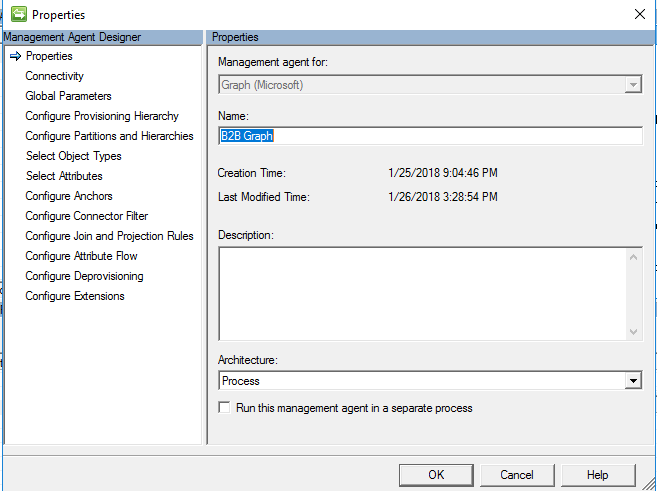

Erstellen des neuen Verwaltungs-Agents

Wählen Sie auf der Benutzeroberfläche des Synchronisierungsdienst-Managers Connectors und Erstellen aus. Wählen Sie Graph (Microsoft) aus, und geben Sie ihm einen beschreibenden Namen.

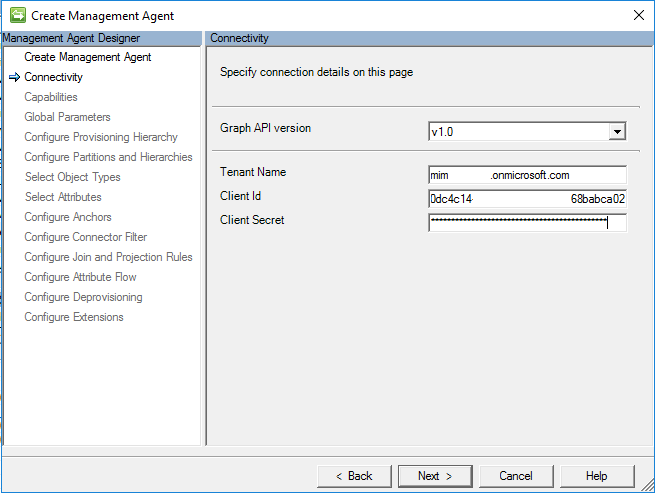

Konnektivität

Auf der Seite "Konnektivität" müssen Sie die Graph-API-Version angeben. Produktionsbereites PAI ist V 1.0, Nicht-Produktionsbereites ist Beta.

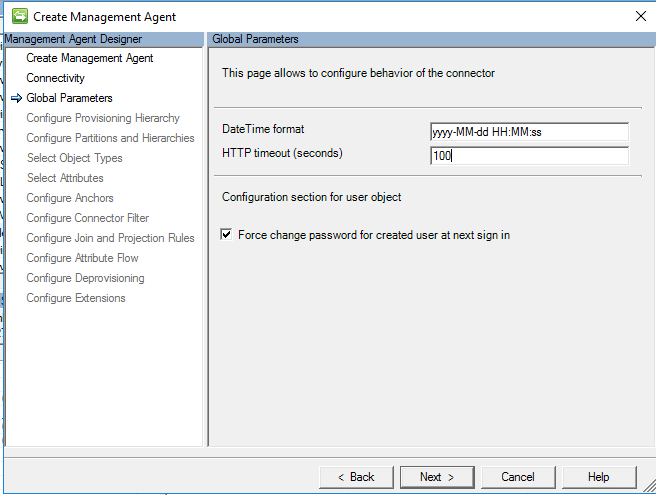

Globale Parameter

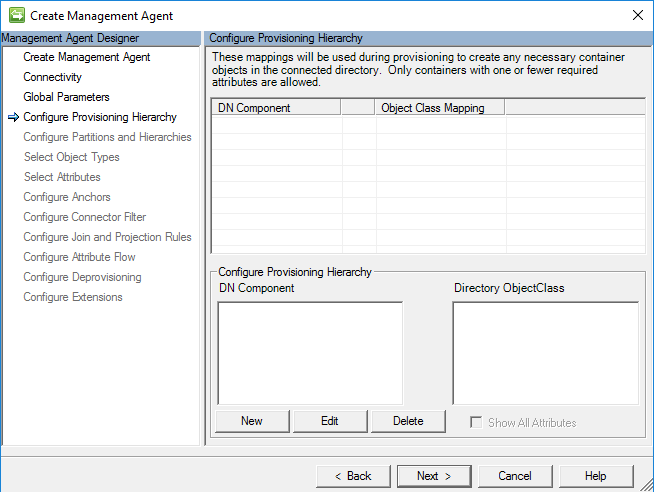

Konfigurieren der Bereitstellungshierarchie

Diese Seite wird verwendet, um die DN-Komponente, z. B. OU, dem Objekttyp zuzuordnen, der bereitgestellt werden soll, z. B. organizationalUnit. Dies ist für dieses Szenario nicht erforderlich. Lassen Sie dies daher als Standard, und klicken Sie auf "Weiter".

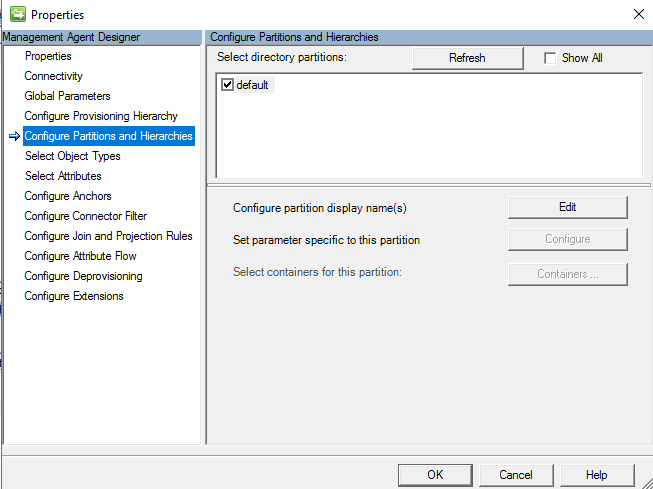

Konfigurieren von Partitionen und Hierarchien

Wählen Sie auf der Seite "Partitionen und Hierarchien" alle Namespaces mit Objekten aus, die Sie importieren und exportieren möchten.

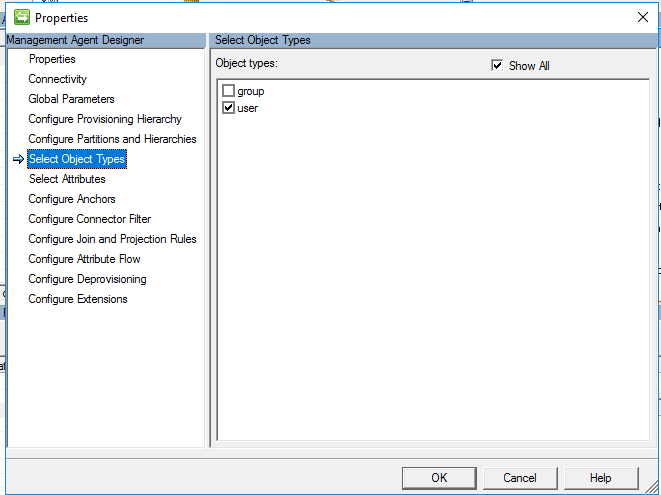

Objekttypen auswählen

Wählen Sie auf der Seite "Objekttypen" die Objekttypen aus, die Sie importieren möchten. Sie müssen mindestens "Benutzer" auswählen.

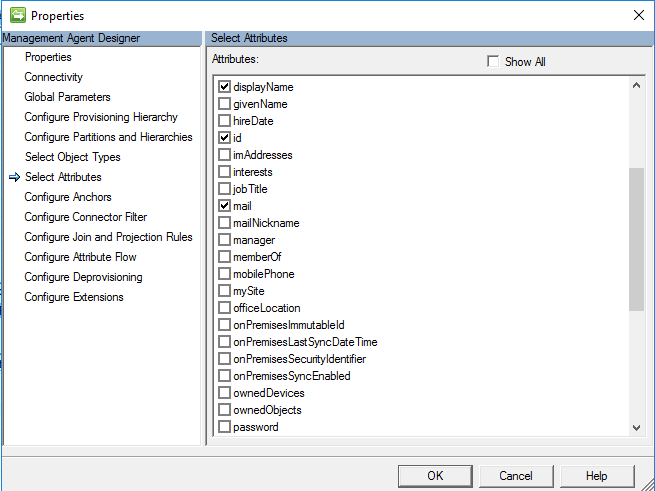

Attribute auswählen

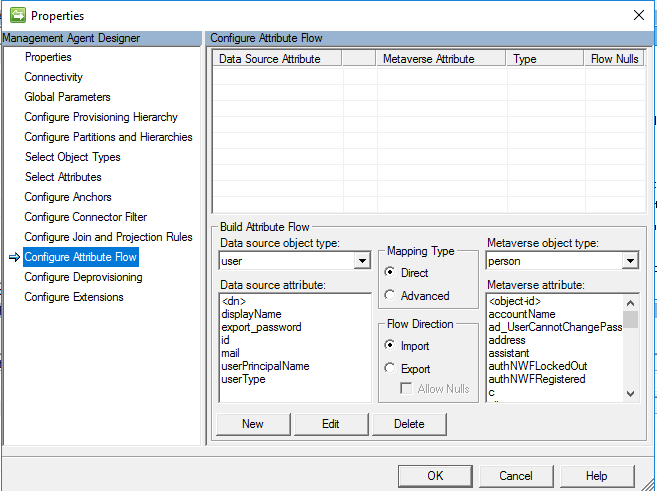

Wählen Sie auf dem Bildschirm "Attribute auswählen" Attribute aus Microsoft Entra aus, die zum Verwalten von B2B-Benutzern in AD erforderlich sind. Das Attribut "ID" ist erforderlich. Die Attribute userPrincipalName und userType werden später in dieser Konfiguration verwendet. Andere Attribute sind optional, einschließlich

displayNamemailgivenNamesurnameuserPrincipalNameuserType

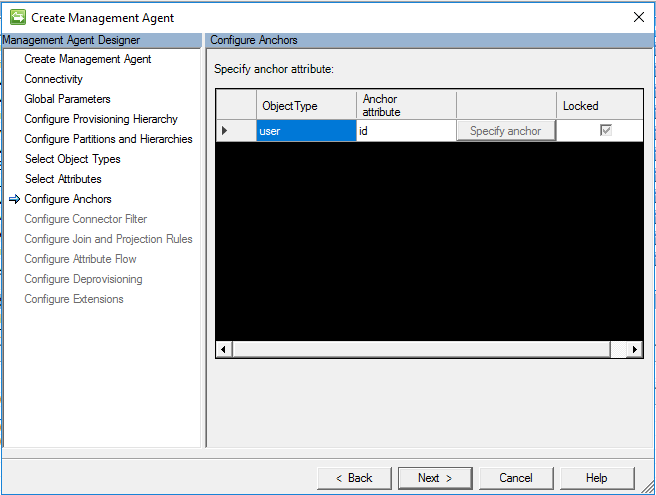

Konfigurieren von Ankern

Auf dem Bildschirm "Anker konfigurieren" ist das Konfigurieren des Anchor-Attributs ein erforderlicher Schritt. Verwenden Sie standardmäßig das ID-Attribut für die Benutzerzuordnung.

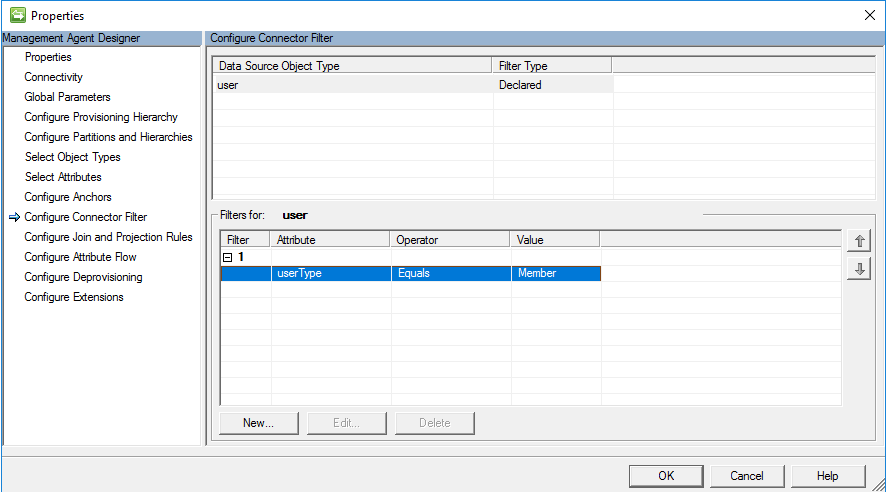

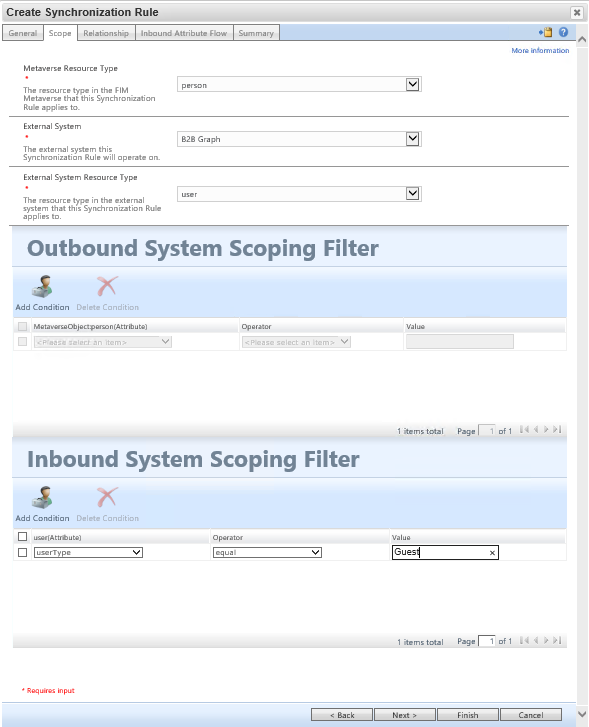

Konnektorfilter konfigurieren

Auf der Seite "Connectorfilter konfigurieren" können Sie mit MIM Objekte basierend auf dem Attributfilter herausfiltern. In diesem Szenario für B2B besteht das Ziel darin, nur Benutzer mit dem Wert des userType-Attributs zu verwenden, der gleich Guest ist, und nicht Benutzer mit dem userType, der gleich member ist.

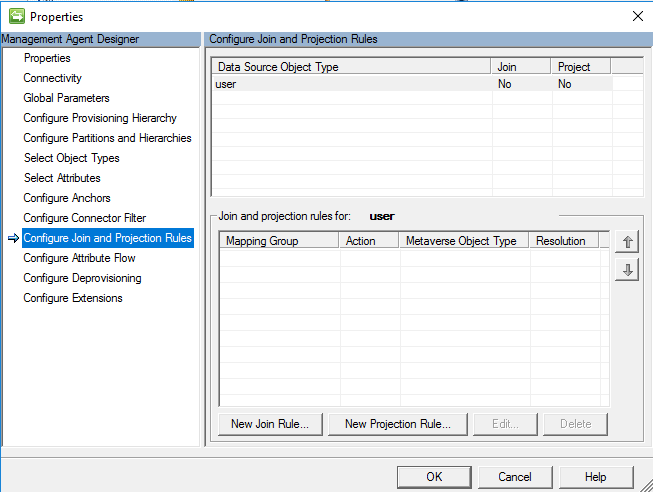

Konfigurieren von Verknüpfungs- und Projektionsregeln

In diesem Leitfaden wird davon ausgegangen, dass Sie eine Synchronisierungsregel erstellen. Da das Konfigurieren von Join- und Projection-Regeln über die Sync-Regel abgewickelt wird, ist es nicht erforderlich, eine Join- und Projection-Regel auf dem Connector selbst zu identifizieren. Lassen Sie die Standardeinstellung, und klicken Sie auf 'OK'.

Attributfluss konfigurieren

In diesem Leitfaden wird davon ausgegangen, dass Sie eine Synchronisierungsregel erstellen. Projektion ist nicht erforderlich, um den Attributfluss in DER MIM-Synchronisierung zu definieren, da er von der Synchronisierungsregel behandelt wird, die später erstellt wird. Lassen Sie die Standardeinstellung, und klicken Sie auf 'OK'.

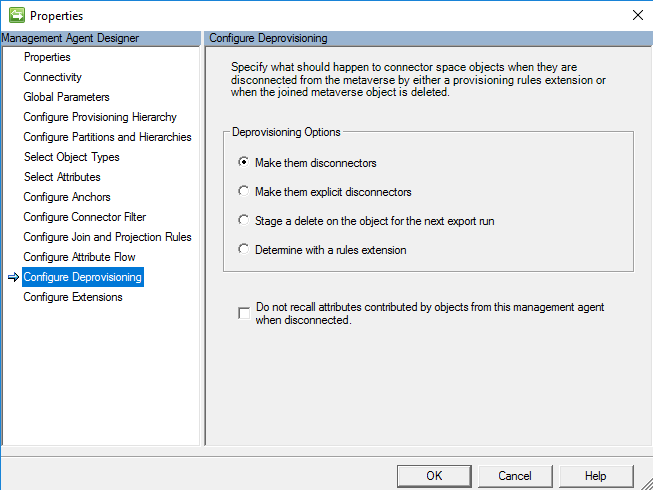

Deprovisionierung konfigurieren

Mit der Einstellung zum Konfigurieren der Deprovision können Sie die MIM-Synchronisierung so konfigurieren, dass das Objekt gelöscht wird, wenn das Metaverse-Objekt gelöscht wird. In diesem Szenario machen wir sie zu Trennern, da das Ziel darin besteht, sie in Microsoft Entra ID zu belassen. In diesem Szenario exportieren wir nichts in die Microsoft Entra-ID, und der Connector ist nur für den Import konfiguriert.

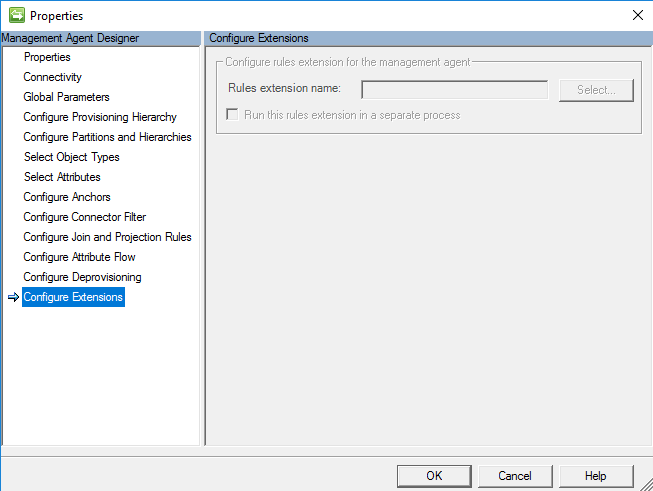

Konfigurieren von Erweiterungen

Die Konfiguration von Erweiterungen für diesen Verwaltungs-Agent ist eine Option, aber nicht erforderlich, da wir eine Synchronisierungsregel verwenden. Wenn wir uns entschieden haben, eine erweiterte Regel im Attributfluss früher zu verwenden, gibt es eine Option zum Definieren der Regelerweiterung.

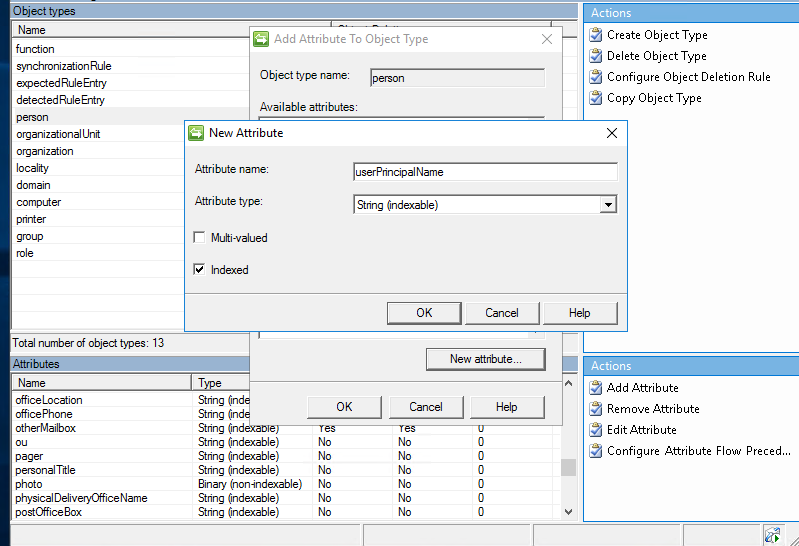

Erweitern des Metaverse-Schemas

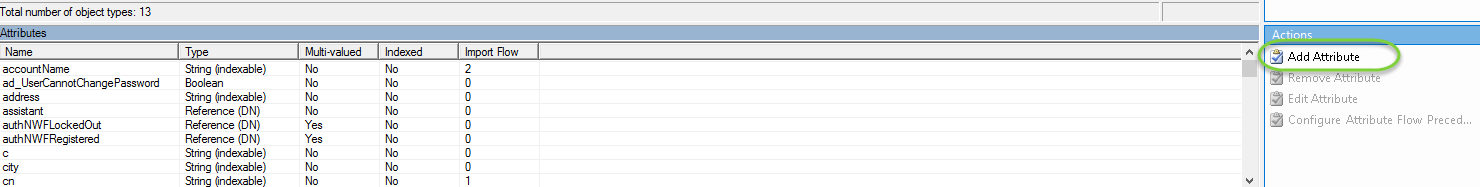

Vor dem Erstellen der Synchronisierungsregel müssen wir ein Attribut namens userPrincipalName erstellen, das mit dem Person-Objekt mit dem MV-Designer verknüpft ist.

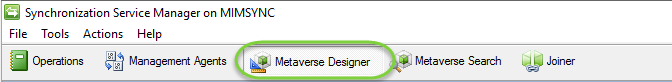

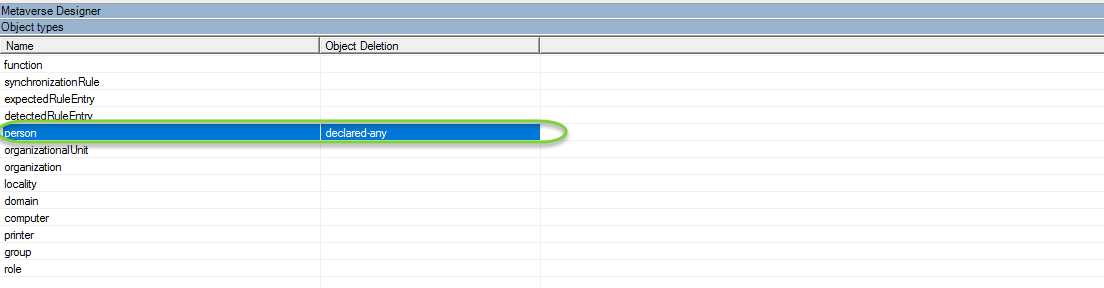

Wählen Sie im Synchronisierungsclient den Metaverse-Designer aus.

Wählen Sie dann den Personenobjekttyp aus.

Klicken Sie als Nächstes unter "Aktionen" auf "Attribut hinzufügen".

Führen Sie dann die folgenden Details aus.

Attributname: userPrincipalName

Attributtyp: Zeichenfolge (indizierbar)

Indiziert = True

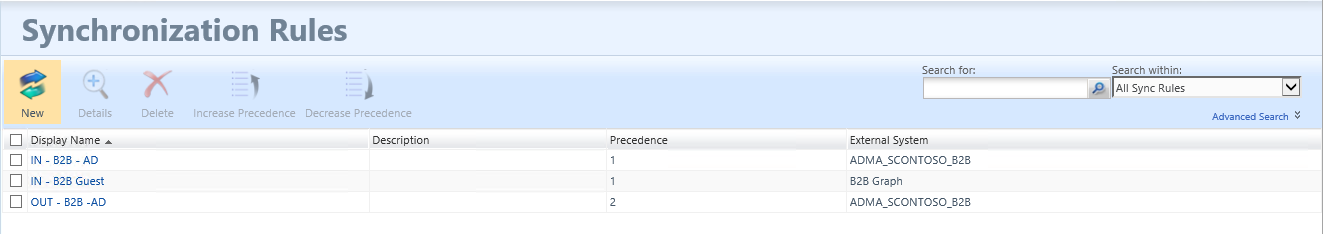

Erstellen von MIM-Dienstsynchronisierungsregeln

In den folgenden Schritten beginnen wir mit der Zuordnung des B2B-Gastkontos und des Attributflusses. Hier werden einige Annahmen gemacht: Dass Sie bereits die Active Directory MA konfiguriert haben und die FIM MA so konfiguriert ist, dass Sie Benutzer zum MIM-Dienst und -Portal bringen.

Die nächsten Schritte erfordern die Hinzufügung minimaler Konfigurationen zu FIM MA und AD MA.

Weitere Details finden Sie hier für die Konfiguration https://technet.microsoft.com/library/ff686263(v=ws.10).aspx – Wie stelle ich Benutzer für AD DS bereit

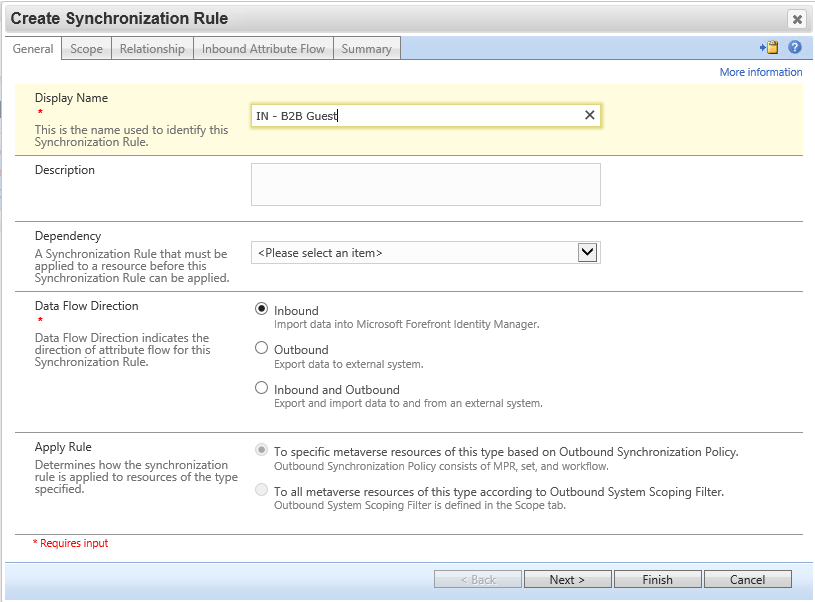

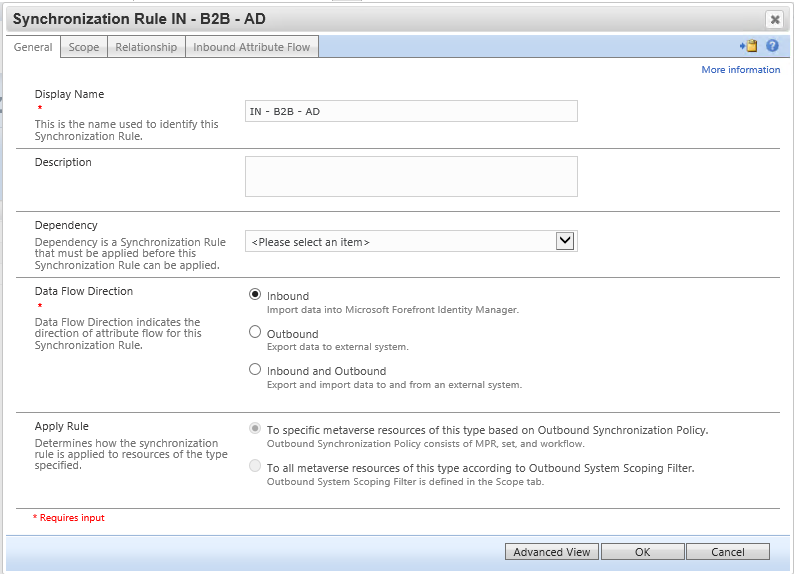

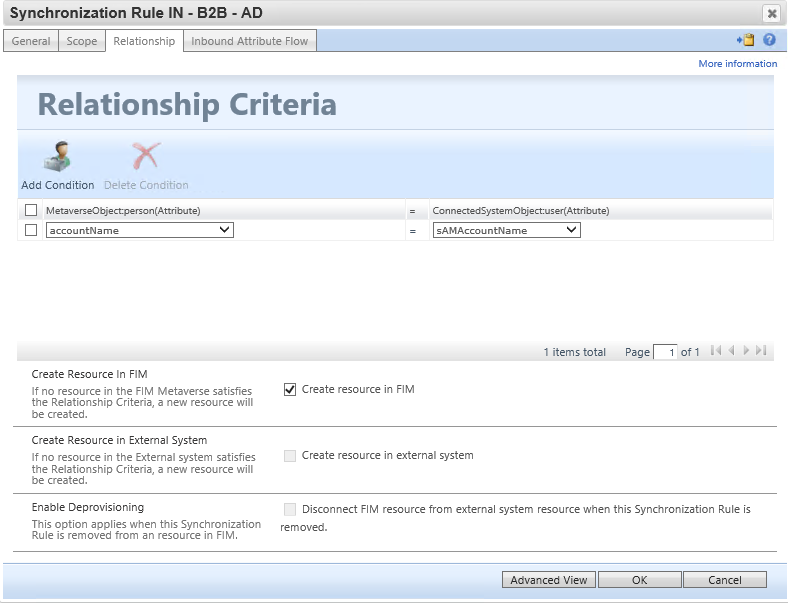

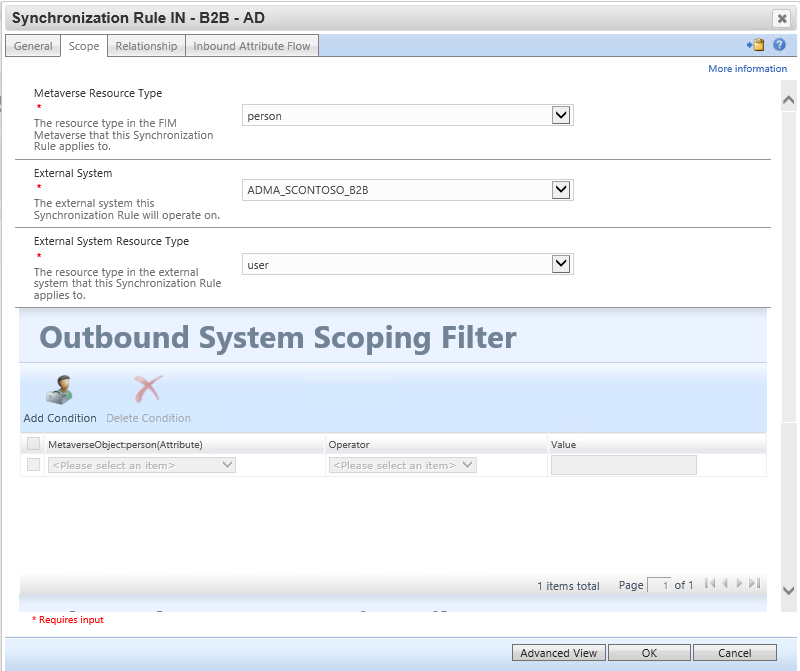

Synchronisierungsregel: Importieren Sie Gastbenutzer von Microsoft Entra ID in MV zum Synchronisierungsdienst-Metaversum

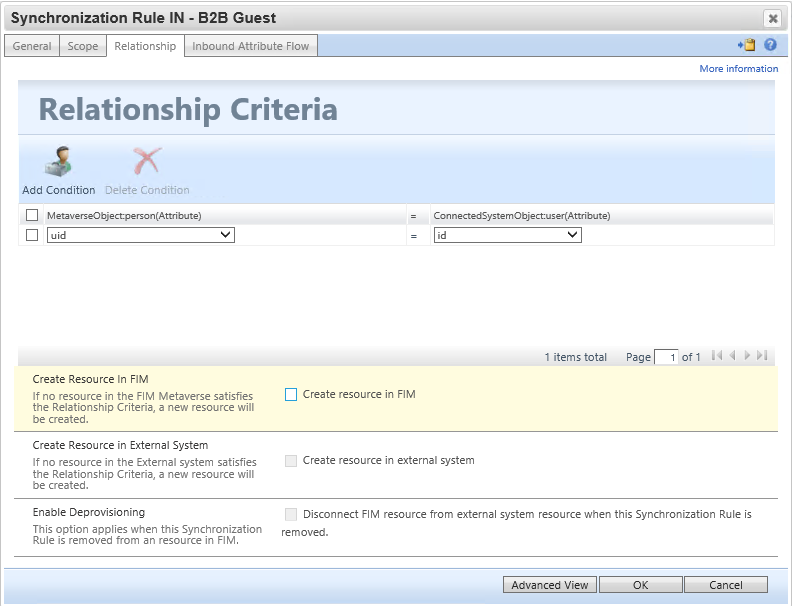

Navigieren Sie zum MIM-Portal, wählen Sie Synchronisierungsregeln aus, und klicken Sie auf "Neu". Erstellen Sie über den Graph-Connector eine Inbound-Synchronisationsregel für den B2B-Flow.

Wählen Sie im Schritt "Beziehungskriterien" die Option "Ressource in FIM erstellen" aus.

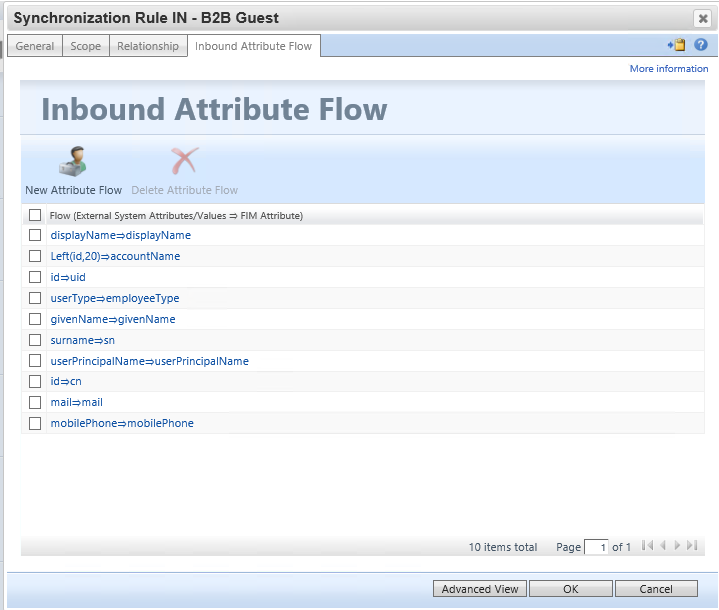

Konfigurieren Sie die folgenden Regeln für eingehende Attributflüsse. Stellen Sie sicher, dass Sie die Attribute accountName, userPrincipalName und uid auffüllen, da sie später in diesem Szenario verwendet werden.

| Nur Anfangsfluss | Als Existenztest verwenden | Flow (Quellwert ⇒ FIM-Attribut) |

|---|---|---|

[displayName⇒displayName](javascript:void(0);) |

||

[Left(id,20)⇒accountName](javascript:void(0);) |

||

[id⇒uid](javascript:void(0);) |

||

[userType⇒employeeType](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[surname⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

[id⇒cn](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[mobilePhone⇒mobilePhone](javascript:void(0);) |

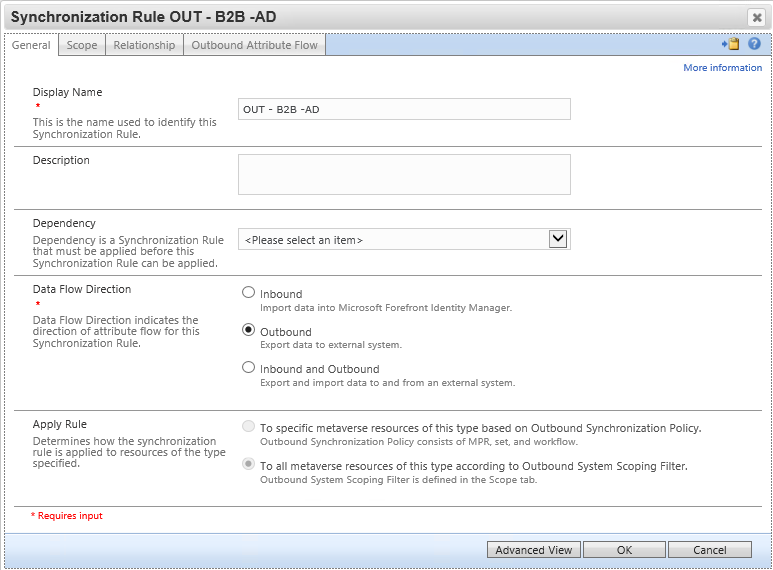

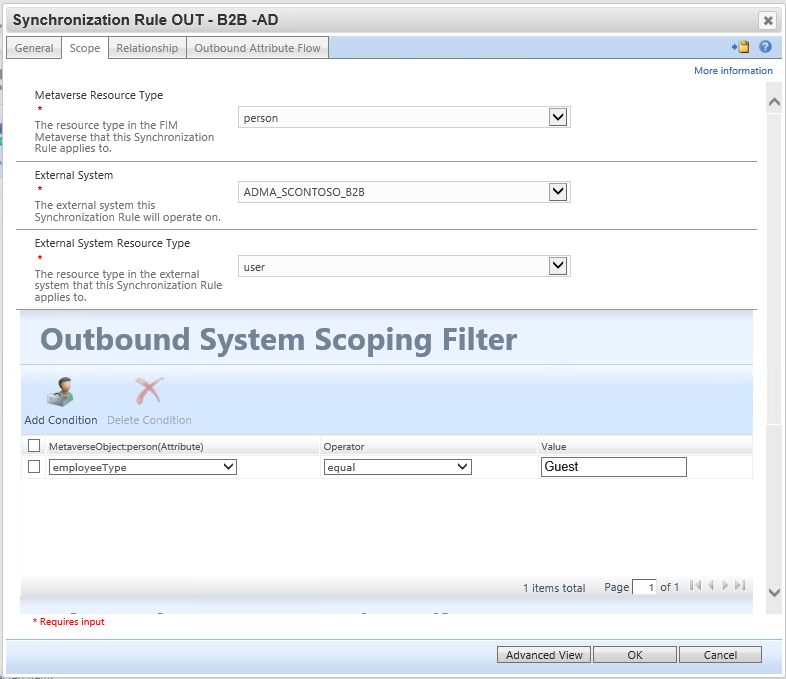

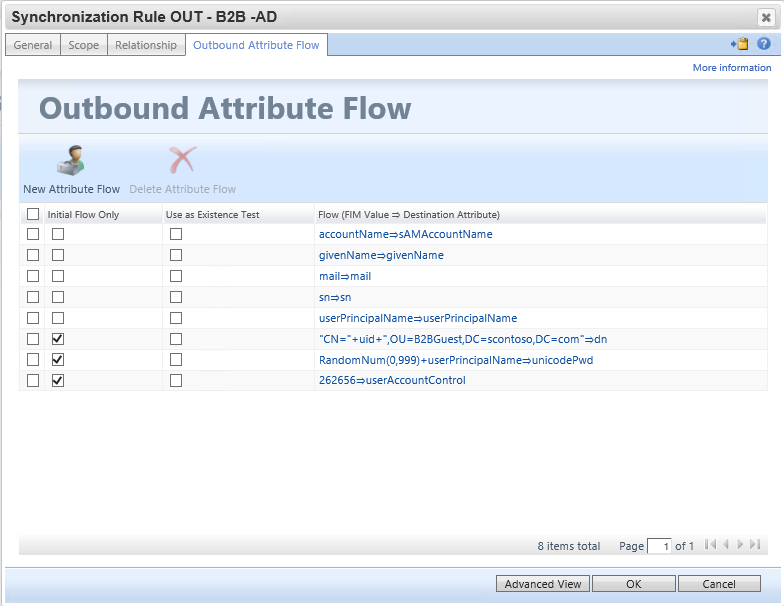

Synchronisierungsregel: Erstellen eines Gastbenutzerkontos in Active Directory

Diese Synchronisierungsregel erstellt den Benutzer in Active Directory. Stellen Sie sicher, dass der Fluss für dn den Benutzer in die Organisationseinheit platziert, die von Microsoft Entra Connect ausgeschlossen wurde. Aktualisieren Sie außerdem den Fluss für unicodePwd zur Erfüllung Ihrer AD-Kennwortrichtlinie, ohne dass der Benutzer das Kennwort kennen muss. Beachten Sie, dass der Wert 262656 für userAccountControl die Flags SMARTCARD_REQUIRED und NORMAL_ACCOUNT codiert.

Ablaufregeln:

| Nur anfänglicher Fluss | Als Existenztest verwenden | Flow (FIM-Wert ⇒ Zielattribute) |

|---|---|---|

[accountName⇒sAMAccountName](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[sn⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

| Y | ["CN="+uid+",OU=B2BGuest,DC=contoso,DC=com"⇒dn](javascript:void(0);) |

|

| Y | [RandomNum(0,999)+userPrincipalName⇒unicodePwd](javascript:void(0);) |

|

| Y | [262656⇒userAccountControl](javascript:void(0);) |

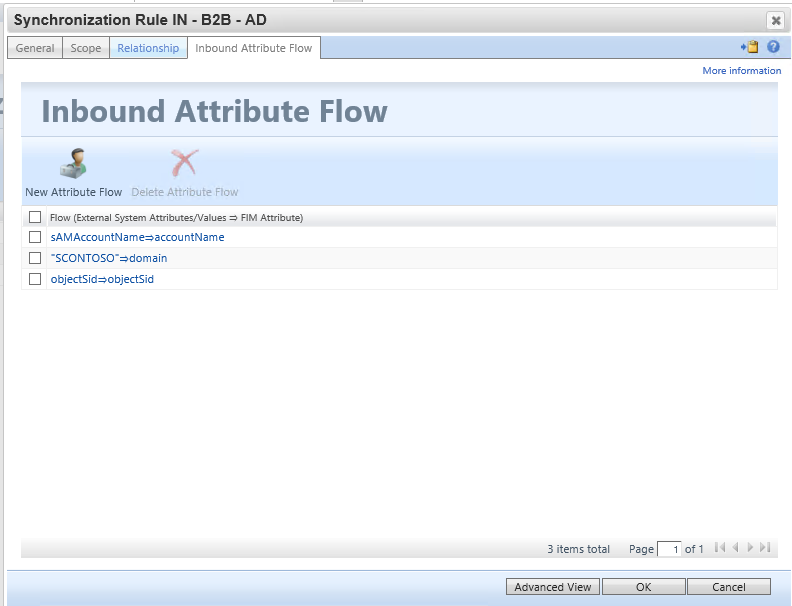

Optionale Synchronisierungsregel: Importieren der SID von B2B-Gastbenutzerobjekten, um die Anmeldung bei MIM zu ermöglichen

Diese eingehende Synchronisierungsregel bringt das SID-Attribut des Benutzers aus Active Directory wieder in MIM, sodass der Benutzer auf das MIM-Portal zugreifen kann. Das MIM-Portal erfordert, dass die Attribute samAccountName, domain und objectSid in der MIM-Dienstdatenbank des Benutzenden ausgefüllt werden.

Konfigurieren Sie das externe Quellsystem als das ADMAAttribut, da das objectSid Attribut automatisch von AD festgelegt wird, wenn MIM den Benutzer erstellt.

Beachten Sie, dass Sie beim Konfigurieren von Benutzern, die im MIM-Dienst erstellt werden sollen, sicherstellen, dass sie sich nicht im Umfang von Sätzen befinden, die für SSPR-Verwaltungsrichtlinienregeln für Mitarbeiter vorgesehen sind. Möglicherweise müssen Sie Ihre Satzdefinitionen ändern, um Benutzer auszuschließen, die durch den B2B-Fluss erstellt wurden.

| Nur anfänglicher Fluss | Als Existenztest verwenden | Flow (Quellwert ⇒ FIM-Attribut) |

|---|---|---|

[sAMAccountName⇒accountName](javascript:void(0);) |

||

["CONTOSO"⇒domain](javascript:void(0);) |

||

[objectSid⇒objectSid](javascript:void(0);) |

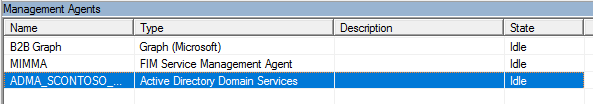

Führen Sie die Synchronisierungsregeln aus

Als Nächstes laden wir den Benutzer ein, und führen dann die Synchronisierungsregeln des Verwaltungs-Agents in der folgenden Reihenfolge aus:

Vollständiger Import und Synchronisierung auf dem

MIMMA-Verwaltungs-Agent. Dadurch wird sichergestellt, dass miM Sync die neuesten Synchronisierungsregeln konfiguriert hat.Vollständiger Import und Synchronisierung auf dem

ADMA-Verwaltungs-Agent. Dadurch wird sichergestellt, dass MIM und Active Directory konsistent sind. Zu diesem Zeitpunkt stehen noch keine Exporte für Gäste aus.Vollständiger Import- und Synchronisierungsvorgang beim B2B Graph Management-Agent. Dadurch gelangen die Gastbenutzer in die Metaverse. Zu diesem Zeitpunkt werden ein oder mehrere Konten für

ADMAzum Export anstehen. Wenn keine ausstehenden Exporte vorhanden sind, überprüfen Sie, ob Gastbenutzer in den Connectorbereich importiert wurden und dass die Regeln so konfiguriert wurden, dass ihnen AD-Konten zugewiesen werden.Export, Delta-Import und Synchronisierung auf dem

ADMAManagement Agent. Wenn die Exporte fehlgeschlagen sind, überprüfen Sie die Regelkonfiguration, und ermitteln Sie, ob keine Schemaanforderungen vorhanden sind.Export, Delta-Import und Synchronisierung auf dem

MIMMAManagement Agent. Wenn dies abgeschlossen ist, sollte es keine ausstehenden Exporte mehr geben.

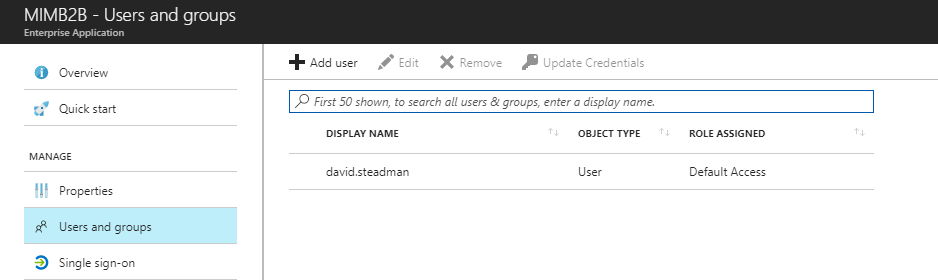

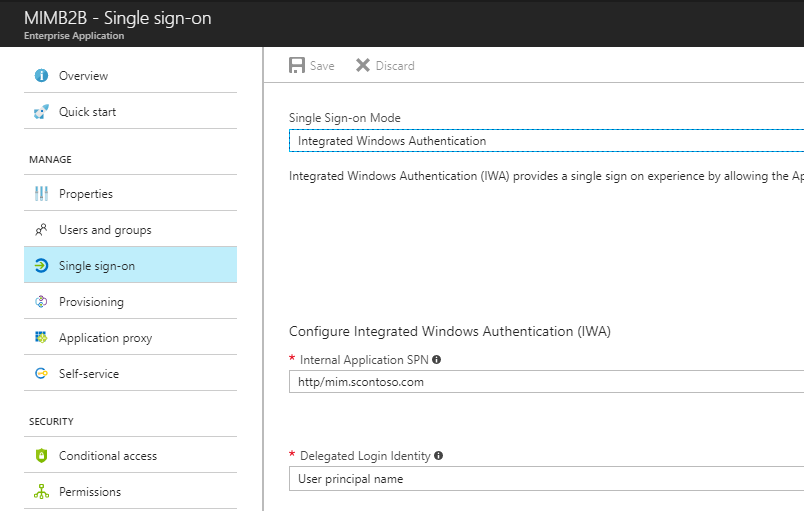

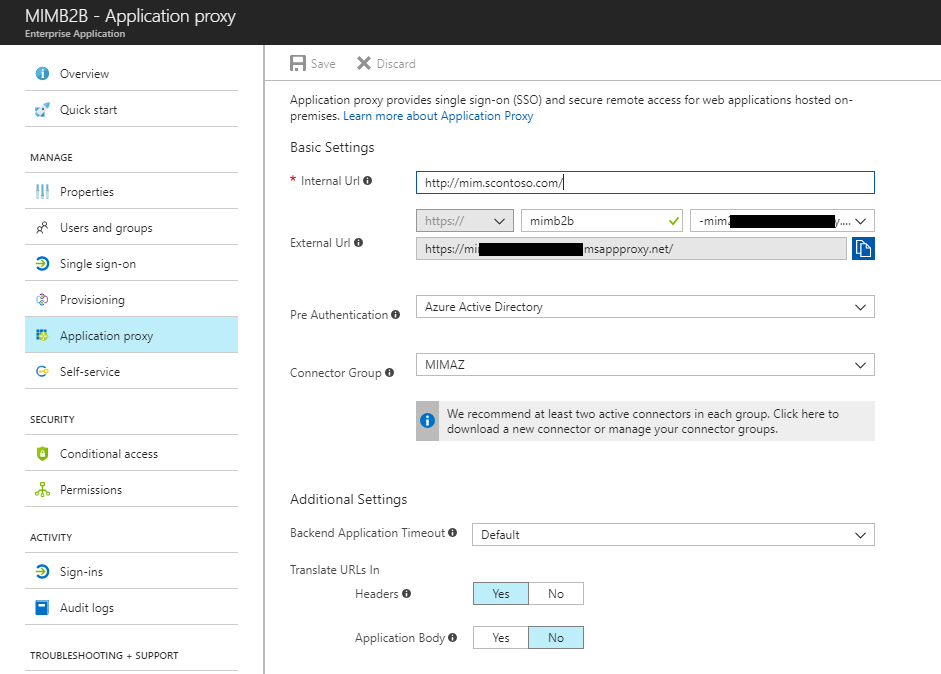

Optional: Anwendungsproxy für B2B-Gäste, die sich beim MIM-Portal anmelden

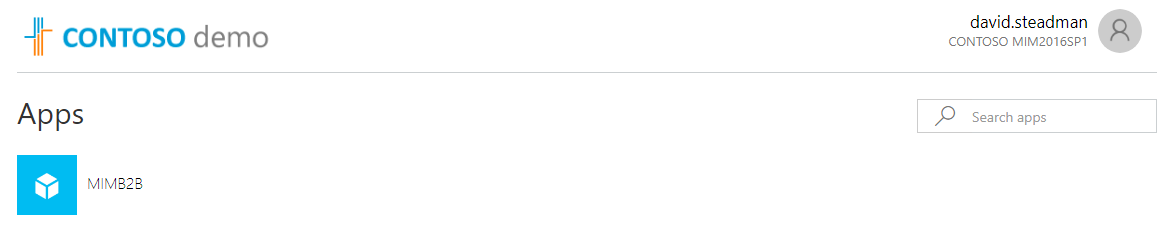

Nachdem wir nun die Synchronisierungsregeln in MIM erstellt haben. Legen Sie in der Konfiguration des App-Proxys fest, dass der Cloud-Prinzipal verwendet werden soll, um KCD auf dem App-Proxy zuzulassen. Fügen Sie als Nächstes den Benutzer manuell zur Verwaltung von Benutzern und Gruppen hinzu. Die Optionen, den Benutzer erst nach der Erstellung in MIM anzuzeigen, um den Gast nach der Bereitstellung zu einer Bürogruppe hinzuzufügen, erfordern etwas mehr Konfiguration, die in diesem Dokument nicht behandelt wird.

Sobald alles konfiguriert ist, bitten Sie den B2B-Benutzer, sich anzumelden und die Anwendung aufzurufen.

Nächste Schritte

Wie kann ich Benutzer für AD DS bereitstellen

Funktionsreferenz für FIM 2010

Bereitstellen von sicherem Remotezugriff auf lokale Anwendungen

Herunterladen des Microsoft Identity Manager-Connectors für Microsoft Graph