Auslösen von Logik-Apps mit benutzerdefinierten Erweiterungen in der Berechtigungsverwaltung

Azure Logic Apps können verwendet werden, um benutzerdefinierte Workflows zu automatisieren und Apps und Dienste an einem Ort zu verbinden. Benutzer können Logic Apps mit Berechtigungsverwaltung integrieren, um ihre Governance-Workflows über die grundlegenden Anwendungsfälle für die Berechtigungsverwaltung hinaus zu erweitern.

Diese Logic Apps können dann ausgelöst werden, damit sie in Übereinstimmung mit Anwendungsfällen der Berechtigungsverwaltung ausgeführt werden, z. B. wenn ein Zugriffspaket gewährt oder angefordert wird. Beispielsweise könnte ein Administrator eine benutzerdefinierte Logik-App erstellen und mit der Berechtigungsverwaltung verknüpfen, sodass beim Anfordern eines Zugriffspakets durch Benutzer*innen eine Logik-App ausgelöst wird, die sicherstellt, dass dem Benutzer/der Benutzerin auch bestimmte Merkmale in einer SAAS-Drittanbieter-App (z. B. Salesforce) zugewiesen werden oder eine benutzerdefinierte E-Mail gesendet wird.

Zu den Anwendungsfällen der Berechtigungsverwaltung, die in Logik-Apps integriert werden können, gehören die folgenden Phasen. Dies sind die Trigger, die einem Zugriffspaket zugeordnet sind, das die benutzerdefinierte Logic App-Erweiterung starten kann:

Wenn eine Zugriffspaketanforderung erstellt wird

Wenn eine Zugriffspaketanforderung genehmigt wird

Wenn eine Zugriffspaketzuweisung gewährt wird

Wenn eine Zugriffspaketzuweisung entfernt wird

14 Tage vor dem automatischen Ablauf einer Zugriffspaketzuweisung

Einen Tag vor dem automatischen Ablauf einer Zugriffspaketzuweisung

Diese Trigger für Logik-Apps werden auf einer Registerkarte innerhalb der Zugriffspaketrichtlinien namens Regeln gesteuert. Darüber hinaus werden auf der Registerkarte Benutzerdefinierte Erweiterungen auf der Seite „Katalog“ alle hinzugefügten Logik-Apps-Erweiterungen für einen bestimmten Katalog angezeigt. In diesem Abschnitt wird beschrieben, wie Sie Logic Apps erstellen und Katalogen hinzufügen sowie auf Pakete in der Berechtigungsverwaltung zugreifen.

Lizenzanforderungen

Für die Verwendung dieses Features sind Microsoft Entra ID Governance- oder Microsoft Entra Suite-Lizenzen erforderlich. Die richtige Lizenz für Ihre Anforderungen finden Sie unter Microsoft Entra ID Governance-Lizenzierungsgrundlagen.

Erstellen und Hinzufügen eines Logik-App-Workflows zu einem Katalog zur Verwendung in der Berechtigungsverwaltung

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Tipp

Andere Rollen mit den geringsten Berechtigungen, die diese Aufgabe ausführen können, sind „Katalogbesitzer“ und „Besitzer der Ressourcengruppe“.

Navigieren Sie zu Identity Governance>Kataloge.

Wählen Sie den Katalog aus, für den Sie eine benutzerdefinierte Erweiterung hinzufügen möchten, und wählen Sie dann im linken Menü die Option Benutzerdefinierte Erweiterungen aus.

Wählen Sie in der Kopf-Navigationsleiste Benutzerdefinierte Erweiterung hinzufügen aus.

Geben Sie auf der Registerkarte Grundlagen den Namen der benutzerdefinierten Erweiterung und eine Beschreibung des Workflows ein. Der eingegebene Name sollte dem Namen der zu verknüpfenden Logik-App entsprechen. Diese Felder werden in Zukunft auf der Registerkarte Benutzerdefinierte Erweiterungen des Katalogs angezeigt.

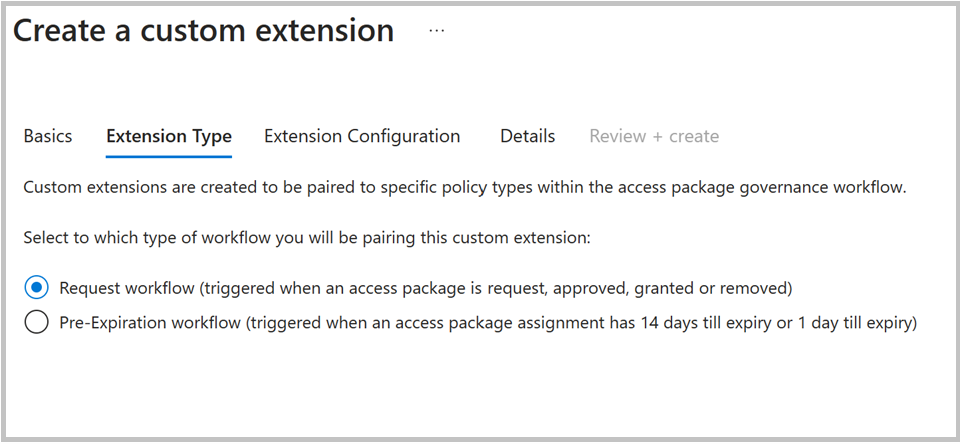

Auf der Registerkarte Erweiterungstyp wird definiert, mit welchen Zugriffspaketrichtlinien Sie die benutzerdefinierte Erweiterung verwenden können. Der Typ „Anforderungsworkflow“ unterstützt Richtlinienphasen: Das angeforderte Zugriffspaket wird erstellt, wenn die Anforderung genehmigt wird, wenn die Zuweisung gewährt wird und wenn die Zuweisung entfernt wird. Dieser Typ unterstützt auch die Funktionen Starten und warten.

Der Workflow vor dem Ablauf unterstützt die Richtlinienphasen: 14 Tage bis zum Ablauf der Zugriffspaketzuweisung und 1 Tag bis zum Ablauf der Zugriffspaketzuweisung. Dieser Erweiterungstyp unterstützt „Starten und warten“ nicht.

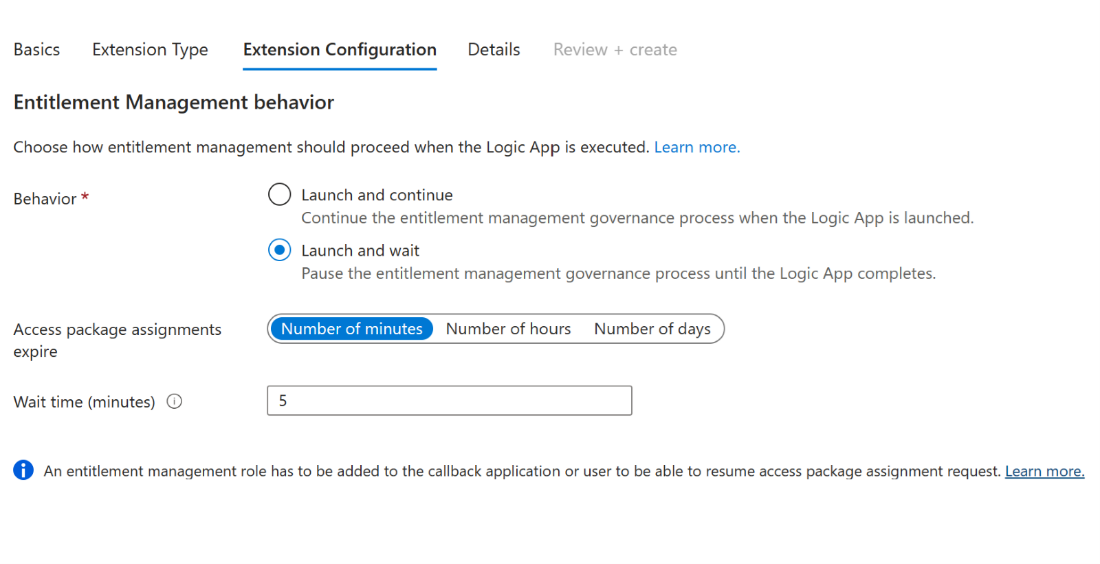

Auf der Registerkarte Erweiterungskonfiguration können Sie entscheiden, ob Ihre Erweiterung „Starten und fortfahren“ oder „Starten und warten“ soll. Bei „Starten und fortfahren“ löst die verknüpfte Richtlinienaktion für das Zugriffspaket, z. B. eine Anforderung, die Logik-App aus, die an die benutzerdefinierte Erweiterung angefügt ist. Nachdem die Logik-App ausgelöst wurde, wird der mit dem Zugangspaket verbundene Berechtigungsverwaltungsprozess fortgesetzt. Bei „Starten und warten“ wird die zugeordnete Zugriffspaketaktion angehalten, bis die mit der Erweiterung verknüpfte Logik-App ihre Aufgabe abgeschlossen hat und eine Fortsetzungsaktion vom Administrator gesendet wird, um den Vorgang fortzusetzen. Wenn innerhalb des definierten Wartezeitzeitraums keine Antwort zurückgesendet wird, wird dieser Prozess als fehlgeschlagen betrachtet. Dieser Prozess wird im eigenen Abschnitt Konfigurieren von benutzerdefinierten Erweiterungen zum Anhalten von Berechtigungsverwaltungsprozessen weiter beschrieben.

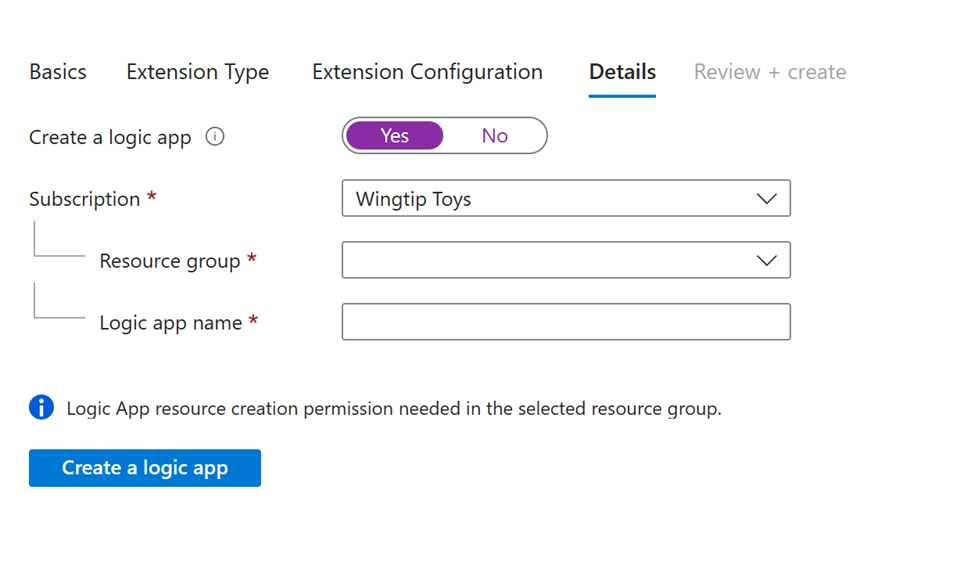

Wählen Sie auf der Registerkarte Details aus, ob Sie eine vorhandene Logik-App mit Verbrauchsplan verwenden möchten. Wenn Sie im Feld „Neue Logik-App erstellen“ die Option „Ja“ (Standard) auswählen, wird eine neue leere Logik-App mit Verbrauchsplan erstellt, die bereits mit dieser benutzerdefinierten Erweiterung verknüpft ist. Unabhängig davon müssen Sie Folgendes bereitstellen:

Ein Azure-Abonnement.

Eine Ressourcengruppe, die beim Erstellen einer neuen Logik-App über Berechtigungen zum Erstellen von Logik-App-Ressourcen verfügt.

Wählen Sie „Logik-App erstellen“ aus, wenn Sie diese Einstellung verwenden.

Hinweis

Beim Erstellen einer neuen Logik-App in dieser modalen Konfiguration darf die Länge von „/subscriptions/{SubscriptionId}/resourceGroups/{RG Name}/providers/Microsoft.Logic/workflows/{Logicapp Name}“ 150 Zeichen nicht überschreiten.

Überprüfen Sie in Überprüfen und erstellen die Zusammenfassung Ihrer benutzerdefinierten Erweiterung und stellen Sie sicher, dass die Details für Ihre Logik-App-Aufrufe korrekt sind. Klicken Sie anschließend auf Erstellen.

Diese benutzerdefinierte Erweiterung für die verknüpfte Logik-App wird jetzt auf der Registerkarte „Benutzerdefinierte Erweiterungen“ unter „Kataloge“ angezeigt. Sie können diese benutzerdefinierte Erweiterung in den Zugriffspaketrichtlinien abrufen.

Anzeigen und Bearbeiten vorhandener benutzerdefinierter Erweiterungen für einen Katalog

Navigieren Sie in einem Katalog zur Registerkarte „Benutzerdefinierte Erweiterungen“, wie oben erwähnt, wenn Sie mindestens über die Rolle Identity Governance Administrator verfügen.

Tipp

Zu anderen geringstprivilegierten Rollen, die diese Aufgabe ausführen können, gehört die Rolle „Katalogbesitzer“.

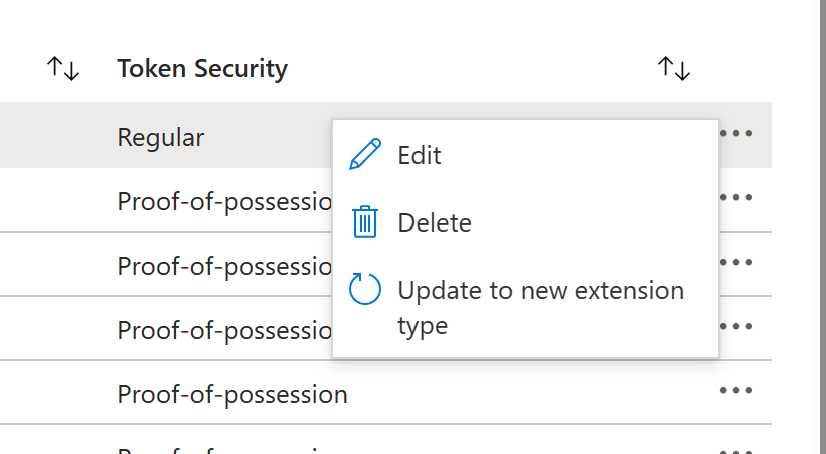

Hier können Sie alle von Ihnen erstellten benutzerdefinierten Erweiterungen zusammen mit der zugehörigen Logik-App und Informationen zum benutzerdefinierten Erweiterungstyp ansehen.

Zusammen mit dem Namen der Logik-App gibt die Spalte „Typ“ an, ob die benutzerdefinierte Erweiterung im neuen V2-Authentifizierungsmodell (nach dem 17. März 2023) oder im ursprünglichen Modell erstellt wurde. Wenn im neuen Modell eine benutzerdefinierte Erweiterung erstellt wurde, stimmt die Spalte „Typ“ mit dem ausgewählten Typ aus dem modalen Konfigurationstyp überein. Dieser lautet entweder „Zuweisungsanforderung“ oder „Vor Ablauf“. Bei älteren benutzerdefinierten Erweiterungen wird als Typ „benutzerdefiniertes Zugriffspaket“ angezeigt.

Die Spalte „Tokensicherheit“ enthält das zugeordnete Authentifizierungssicherheitsframework, das beim Erstellen der benutzerdefinierten Erweiterung verwendet wurde. Bei neuen benutzerdefinierten V2-Erweiterungen wird „Eigentumsnachweis“ (Proof of Possession, PoP) als Tokensicherheitstyp angezeigt. Bei älteren benutzerdefinierten Erweiterungen wird der Typ „regulär“ angezeigt.

Benutzerdefinierte Erweiterungen im alten Stil können nicht mehr über die Benutzeroberfläche erstellt werden, vorhandene Erweiterungen können jedoch über die Benutzeroberfläche in neue benutzerdefinierte Erweiterungen konvertiert werden.

Wenn Sie die drei Punkte am Ende der Zeile einer alten benutzerdefinierten Erweiterung auswählen, können Sie die benutzerdefinierte Erweiterung schnell mit einem neuen Typ aktualisieren.

Hinweis

Benutzerdefinierte Erweiterungen können nur in den neuen Typ konvertiert werden, wenn sie nicht verwendet werden oder wenn sie ausschließlich für Richtlinienphasen eines bestimmten Erweiterungstyps (Zuweisungsanforderungsphasen oder Phasen vor dem Ablauf) verwendet werden.

Sie können auch jede beliebige benutzerdefinierte Erweiterung bearbeiten. Auf diese Weise können Sie den Namen, die Beschreibung und andere Feldwerte aktualisieren. Dazu wählen Sie im Bereich mit drei Punkten für eine beliebige benutzerdefinierte Erweiterung Bearbeiten aus.

Benutzerdefinierte Erweiterungen im alten Stil können zwar nicht mehr erstellt werden, doch sie können auch dann weiterhin verwendet und bearbeitet werden, wenn sie nicht konvertiert worden sind.

Wenn eine benutzerdefinierte Erweiterung im alten Stil nicht mit dem neuen Typ aktualisiert werden kann, weil sie SOWOHL für Richtlinienphasen vom Typ „Zuweisungsanforderung“ als auch für Phasen vom Typ „Vor Ablauf“ verwendet wird, müssen Sie diese entweder aus allen verknüpften Richtlinien entfernen oder sicherstellen, dass sie nur für Richtlinienphasen verwendet wird, die EINEM Typ („Zuweisungsanforderung“ oder „Vor Ablauf“) zugeordnet sind, damit Sie diese aktualisieren können.

Hinzufügen einer benutzerdefinierten Erweiterung zu einer Richtlinie in einem Zugriffspaket

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Tipp

Zu anderen geringstprivilegierten Rollen, die diese Aufgabe ausführen können, gehören „Katalogbesitzer“ und „Zugriffspaket-Manager“.

Navigieren Sie zu Identitätsgovernance>Berechtigungsverwaltung>Zugriffspaket.

Wählen Sie aus der Liste der bereits erstellten Zugriffspakete das Zugriffspaket aus, dem Sie eine benutzerdefinierte Erweiterung (Logik-App) hinzufügen möchten.

Hinweis

Wählen Sie Neues Zugriffspaket, wenn Sie ein neues Zugriffspaket erstellen wollen. Weitere Informationen zum Erstellen eines Zugriffspakets finden Sie unter Erstellen eines neuen Zugriffspakets in der Berechtigungsverwaltung. Weitere Informationen zum Bearbeiten eines vorhandenen Zugriffspakets finden Sie unter Ändern der Anforderungseinstellungen für ein Zugriffspaket in der Microsoft Entra-Berechtigungsverwaltung.

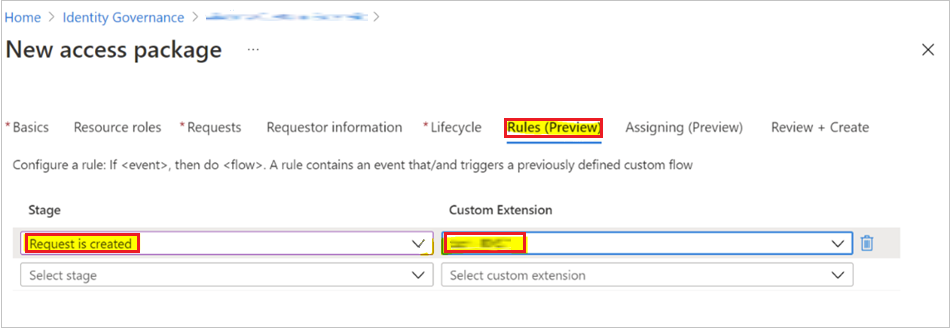

Wechseln Sie zur Registerkarte „Richtlinie“, wählen Sie die Richtlinie aus, und wählen Sie Bearbeiten aus.

Navigieren Sie in den Richtlinieneinstellung zur Registerkarte Benutzerdefinierte Erweiterungen.

Wählen Sie im Menü Stage unten das Zugriffspaketereignis aus, das Sie als Trigger für diese benutzerdefinierte Erweiterung (Logic-App) verwenden möchten. Wenn Sie beispielsweise nur den Workflow der benutzerdefinierten Erweiterung Logic App auslösen möchten, wenn ein Benutzer das Zugriffspaket anfordert, dann wählen Sie Anforderung wird erstellt aus.

Wählen Sie im Menü unter Benutzerdefinierte Erweiterung die benutzerdefinierte Erweiterung (Logic App) aus, die Sie dem Zugriffspaket hinzufügen möchten. Die von Ihnen ausgewählte Aktion wird ausgeführt, sobald das im Feld Wann ausgewählte Ereignis auftritt.

Wählen Sie Aktualisieren aus, um es einer vorhandenen Zugriffspaketrichtlinie hinzuzufügen.

Bearbeiten der Workflowdefinition einer verknüpften Logik-App

Neu erstellte Logik-Apps, die mit benutzerdefinierten Erweiterungen verknüpft sind, sind anfänglich leer. Sie müssen die Definition des Logik-App-Workflows im Logik-App-Designer bearbeiten, um die Workflows in den Logik-Apps zu erstellen, die von der Erweiterung ausgelöst werden, wenn die Richtlinie für das verknüpfte Zugriffspaket ausgelöst wird. Führen Sie dazu die folgenden Schritte aus:

Navigieren Sie in einem Katalog zur Registerkarte „Benutzerdefinierte Erweiterungen“, wie zuvor erwähnt, wenn Sie mindestens über die Rolle Identity Governance Administrator verfügen.

Tipp

Zu anderen geringstprivilegierten Rollen, die diese Aufgabe ausführen können, gehört die Rolle „Katalogbesitzer“.

Wählen Sie die benutzerdefinierte Erweiterung aus, für die Sie die Logik-App bearbeiten möchten.

Wählen Sie die Logik-App in der Spalte „Logik-App“ der zugehörigen Zeile der benutzerdefinierten Erweiterung aus. Dies ermöglicht Ihnen, den Workflow im Logik-App-Designer zu bearbeiten oder zu erstellen.

Weitere Informationen zum Erstellen von Logik-App-Workflows finden Sie unter Schnellstart: Erstellen eines Beispiels für einen Verbrauchsworkflow in Azure Logic Apps mit mehreren Mandanten.

Konfigurieren von benutzerdefinierten Erweiterungen zum Anhalten von Berechtigungsverwaltungsprozessen

Eine neue Aktualisierung der Funktion für benutzerdefinierte Erweiterungen ist die Möglichkeit, den mit einer benutzerdefinierten Erweiterung verbundenen Richtlinienprozess für Zugriffspakete anzuhalten, bis die Logik-App abgeschlossen ist und eine Nutzlast für die Wiederaufnahmeanforderung an die Berechtigungsverwaltung zurückgeschickt wird. Wenn z. B. eine benutzerdefinierte Erweiterung für eine Logik-App von einer Richtlinie für die Gewährung von Zugriffspaketen ausgelöst wird und „Starten und warten“ aktiviert ist, wird der Gewährungsprozess nach dem Auslösen der Logik-App erst nach Abschluss der Logik-App fortgesetzt, und eine Anforderung zum Fortsetzen wird zurück an die Berechtigungsverwaltung gesendet.

Dieser Anhaltenprozess ermöglicht Administrator*innen die Kontrolle über Workflows, die sie ausführen möchten, bevor sie mit dem Zugriff auf Lebenszyklusaufgaben in der Berechtigungsverwaltung fortfahren. Die einzige Ausnahme hierzu besteht im Auftreten eines Timeouts. Start- und Warteprozesse erfordern ein Timeout von bis zu 14 Tagen, die in Minuten, Stunden oder Tagen angegeben wird. Wird bis zum Ablauf der „Timeout“-Frist keine Antwort zur Wiederaufnahme an die Berechtigungsverwaltung zurückgesendet, wird der Anforderungsworkflow für die Berechtigungsverwaltungsprozess angehalten.

Der Administrator ist für die Konfiguration eines automatisierten Prozesses verantwortlich, der in der Lage ist, die Nutzlast der Anforderung zum Fortsetzen der API an die Berechtigungsverwaltung zurückzusenden, sobald der Logik-App-Workflow abgeschlossen ist. Befolgen Sie die Anweisungen in den Graph-API-Dokumenten, um die Nutzlast der Anforderung zum Fortsetzen zurückzusenden. Hier finden Sie Informationen zur Anforderung zum Fortsetzen.

Wenn insbesondere eine Zugriffspaketrichtlinie zum Aufrufen einer benutzerdefinierten Erweiterung aktiviert wird und die Anforderungsverarbeitung auf den Rückruf des Kunden wartet, kann der Kunde eine Aktion zum Fortsetzen initiieren. Sie wird für ein accessPackageAssignmentRequest-Objekt ausgeführt, dessen requestStatus den Zustand WaitingForCallback aufweist.

Die Anforderung zum Fortsetzen kann für die folgenden Phasen zurückgesendet werden:

microsoft.graph.accessPackageCustomExtensionStage.assignmentRequestCreated

microsoft.graph.accessPackageCustomExtensionStage.assignmentRequestApproved

microsoft.graph.accessPackageCustomExtensionStage.assignmentRequestGranted

microsoft.graph.accessPackageCustomExtensionStage.assignmentRequestRemoved

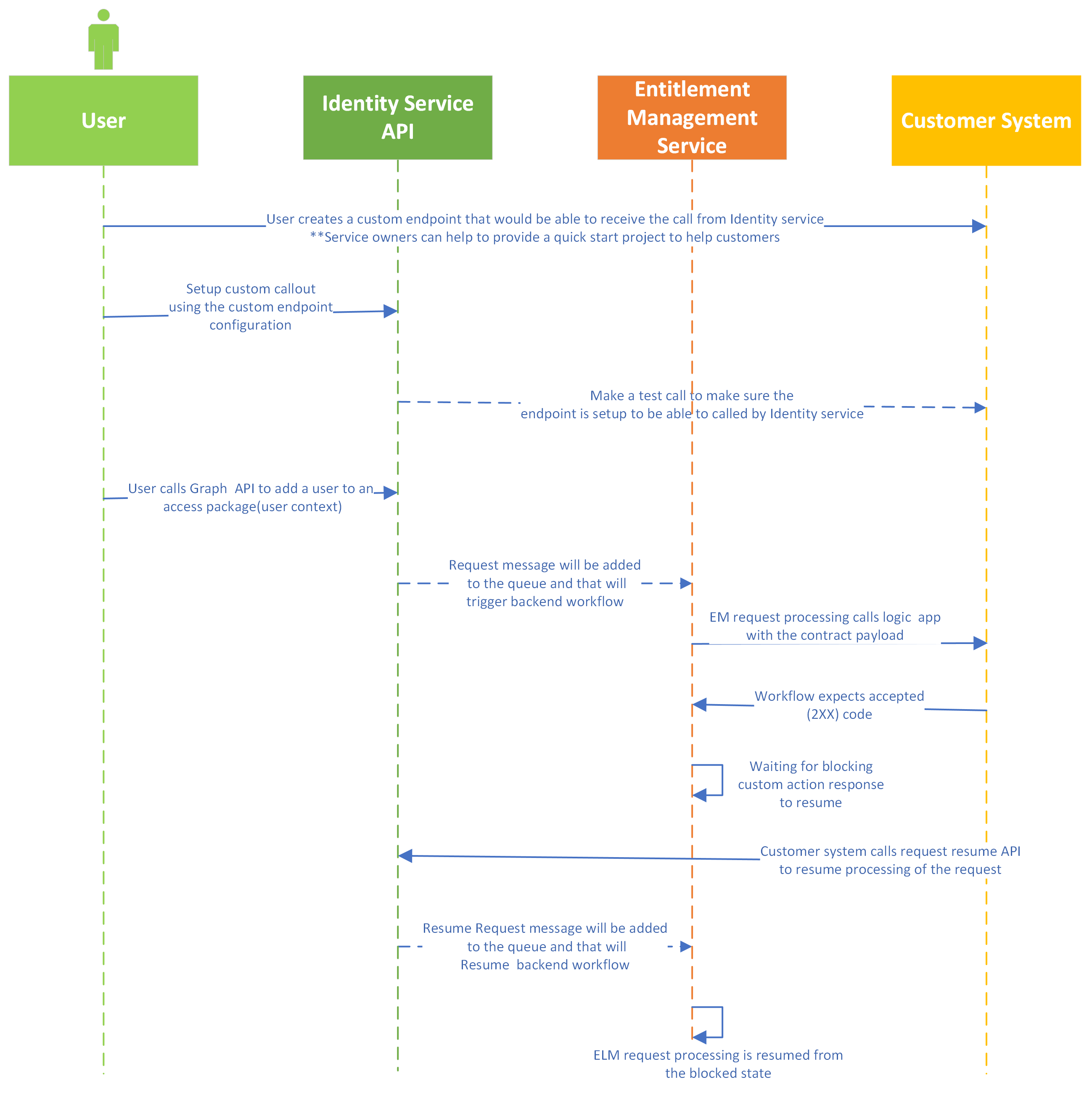

Das folgende Flussdiagramm zeigt die Berechtigungsverwaltungslegende für den Logic Apps-Workflow:

Das Flussdiagramm zeigt Folgendes:

- Der Benutzer oder die Benutzerin erstellt einen benutzerdefinierten Endpunkt, der den Aufruf vom Identitätsdienst empfangen kann.

- Der Identitätsdienst führt einen Testaufruf aus, um zu bestätigen, dass der Endpunkt vom Identitätsdienst aufgerufen werden kann.

- Der Benutzer oder die Benutzerin ruft die Graph-API auf, um das Hinzufügen von Benutzer*innen zu einem Zugriffspaket anzufordern.

- Der Identitätsdienst wird der Warteschlange hinzugefügt, wodurch der Back-End-Workflow ausgelöst wird.

- Die Verarbeitung der Anforderung des Berechtigungsverwaltungsdiensts ruft die Logik-App mit der Anforderungsnutzlast auf.

- Der Workflow erwartet den akzeptierten Code.

- Der Berechtigungsverwaltungsdienst wartet darauf, dass die blockierte benutzerdefinierte Aktion fortgesetzt wird.

- Das Kundensystem ruft die API zum Fortsetzen der Anforderung beim Identitätsdienst auf, um die Verarbeitung der Anforderung fortzusetzen.

- Der Identitätsdienst fügt der Warteschlange des Berechtigungsverwaltungsdiensts die Nachricht zur Fortsetzung der Anforderung hinzu und setzt den Back-End-Workflow fort.

- Der Berechtigungsverwaltungsdienst wird aus dem blockierten Zustand fortgesetzt.

Ein Beispiel für die Nutzlast einer Anforderung zum Fortsetzen ist:

POST https://graph.microsoft.com/beta/identityGovernance/entitlementManagement/accessPackageAssignmentRequests/00aa00aa-bb11-cc22-dd33-44ee44ee44ee/resume

Content-Type: application/json

{

"source": "Contoso.SodCheckProcess",

"type": "microsoft.graph.accessPackageCustomExtensionStage.assignmentRequestCreated",

"data": {

"@odata.type": "microsoft.graph.accessPackageAssignmentRequestCallbackData",

"stage": "assignmentRequestCreated",

"customExtensionStageInstanceId": "957d0c50-466b-4840-bb5b-c92cea7141ff",

"customExtensionStageInstanceDetail": "This user is all verified"

}

}

Mit „Starten und warten“ haben Administratoren auch die Möglichkeit, eine Anforderung zu verweigern, wenn die Erweiterung mit den Zugriffspaketphasen „Anforderung wird erstellt“ oder „Anforderung wird genehmigt“verknüpft ist. In diesen Fällen kann die Logik-App eine „Verweigern“-Nachricht an die Berechtigungsverwaltung zurücksenden, die den Prozess beenden würde, bevor der Endbenutzer/die Endbenutzerin das Zugriffspaket erhält.

Wie bereits erwähnt, können benutzerdefinierte Erweiterungen, die mit dem Anforderungsworkflowtyp erstellt wurden, der vier zugeordnete Richtlinienphasen enthält, bei Bedarf mit „Starten und warten“ aktiviert werden.

Nachfolgend ein Beispiel für das Fortsetzen der Bearbeitung einer Anforderung zur Zuweisung eines Zugangspakets, indem die Anforderung, die auf einen Rückruf wartet, abgelehnt wird. Eine Anforderung kann in der AssignmentRequestCreated-Phase der Legende nicht abgelehnt werden.

POST https://graph.microsoft.com/beta/identityGovernance/entitlementManagement/accessPackageAssignmentRequests/9e60f18c-b2a0-4887-9da8-da2e30a39d99/resume

Content-Type: application/json

{

"source": "Contoso.SodCheckProcess",

"type": "microsoft.graph.accessPackageCustomExtensionStage.assignmentRequestCreated",

"data": {

"@odata.type": "microsoft.graph.accessPackageAssignmentRequestCallbackData",

"stage": "AssignmentRequestCreated",

"customExtensionStageInstanceId": "857d0c50-466b-4840-bb5b-c92cea7141ff",

"state": "denied",

"customExtensionStageInstanceDetail": "Potential risk user based on the SOD check"

}

}

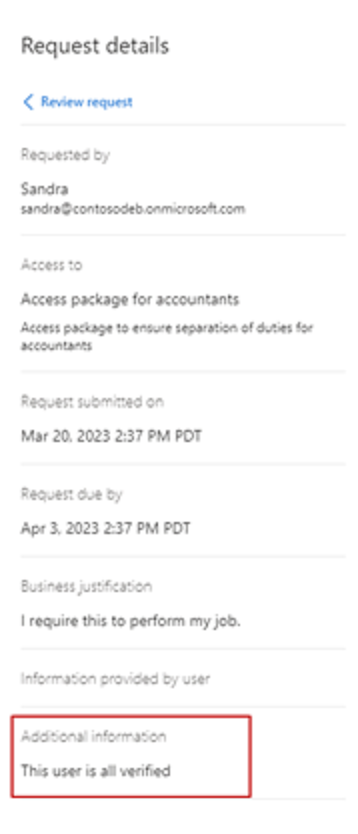

Erweiterung der Endbenutzererfahrung

Erfahrung für genehmigende Person

Eine genehmigende Person sieht die Zeichenfolge, die in den Nutzdaten der Fortsetzungsanforderung unter customExtensionStageInstanceDetail angegeben ist, wie in den Nutzdaten unter Konfigurieren von benutzerdefinierten Erweiterungen zum Anhalten von Berechtigungsverwaltungsprozessen gezeigt.

Erfahrung des Anforderers

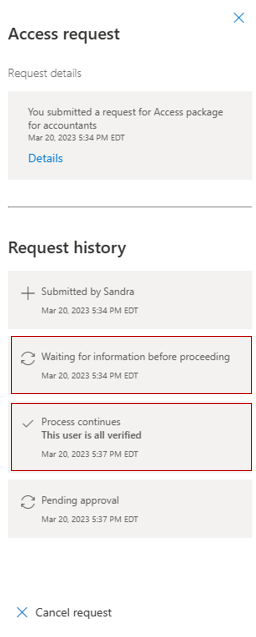

Wenn ein Zugriffspaket über eine benutzerdefinierte Erweiterung mit Start- und Wartefunktion verfügt und die Logik-App ausgelöst wird, wenn die Zugriffspaketanforderung erstellt wird, können Anforderer ihren Anforderungsstatus im Anforderungsverlauf in MyAccess anzeigen.

Die folgenden Statusaktualisierungen werden Benutzern basierend auf ihrer benutzerdefinierten Erweiterungsphase angezeigt:

| Phase der benutzerdefinierten Erweiterung | Meldung, die dem Anforderer im MyAccess-Anforderungsverlauf angezeigt wird |

|---|---|

| Wenn die Erweiterung verarbeitet wird | Warten auf Informationen, bevor Sie fortfahren |

| Wenn die Erweiterung fehlschlägt | Prozess abgelaufen |

| Wenn die Erweiterung fortgesetzt wird | Prozess wird fortgesetzt |

Dies ist ein Beispiel für einen MyAccess-Anforderungsverlauf eines Anforderers, nachdem die Erweiterung fortgesetzt wird:

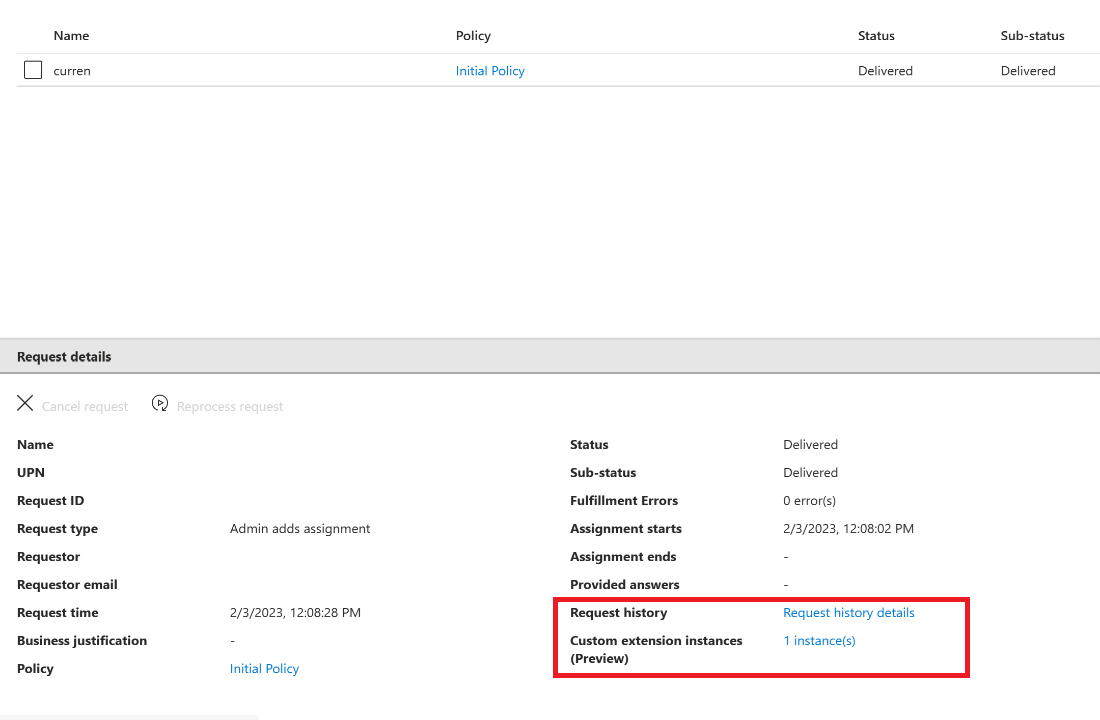

Problembehandlung und Überprüfung

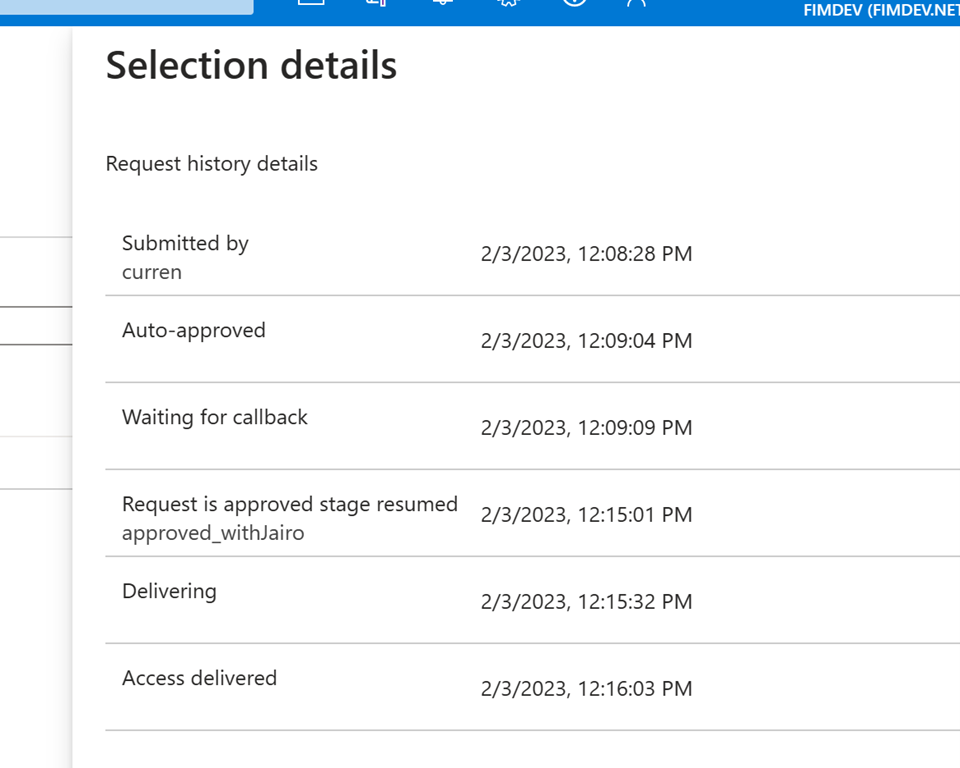

Für benutzerdefinierte Erweiterungen, die einer Anforderung zugeordnet sind, können Sie Details zum Prozess der benutzerdefinierten Erweiterung (und starten und warten, falls aktiviert) über den Link zu Details des Anforderungsverlaufs auf der Seite mit den Anforderungsdetails des zugehörigen Zugriffspakets anzeigen.

Hier sehen Sie z. B. den Zeitpunkt, zu dem die Anforderung gesendet wurde, und den Zeitpunkt, zu dem der Start- und Warteprozess (auf Rückruf warten) gestartet wurde. Die Anforderung wurde genehmigt und die Berechtigungsverwaltungsphase „fortgesetzt“, nachdem die Logik-App ausgeführt und die Anforderung zum Fortsetzen um 12:15 Uhr zurückgegeben wurde.

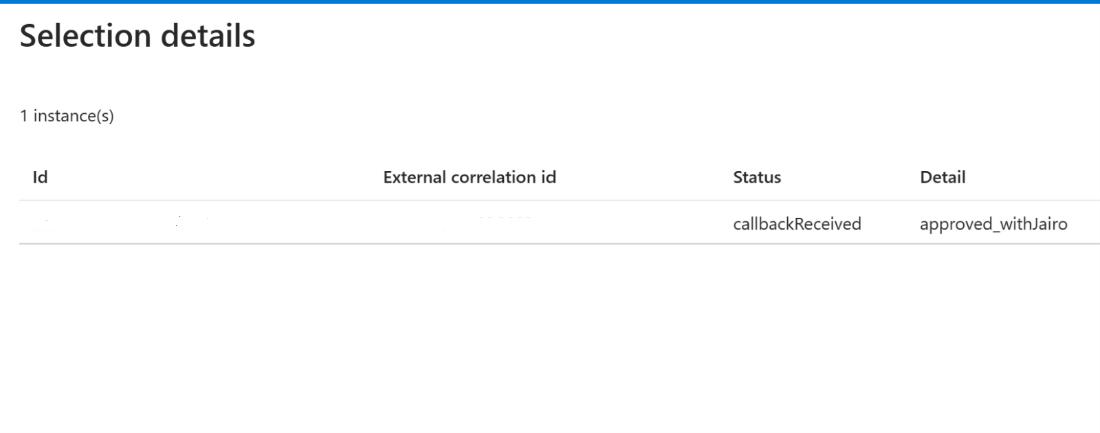

Darüber hinaus enthält eine neue Verknüpfung mit benutzerdefinierten Erweiterungsinstanzen in den Anforderungsdetails Informationen zu der benutzerdefinierten Erweiterung, die dem Zugriffspaket für die Anforderung zugeordnet ist.

Dies zeigt die benutzerdefinierte Erweiterungs-ID und den Status an. Diese Informationen ändern sich je nachdem, ob es einen zugehörigen Start- und Warterückruf gibt.

Um zu überprüfen, ob Ihre benutzerdefinierte Erweiterung die zugeordnete Logik-App ordnungsgemäß ausgelöst hat, können Sie auch die Logik-App-Protokolle anzeigen, die den Zeitstempel des letzten Ausführungszeitpunkts der Logik-App aufweisen.