Erstellen einer Zugriffsüberprüfung für Azure-Ressourcenrollen und Microsoft Entra-Rollen in PIM

Die Notwendigkeit, auf privilegierte Azure-Ressourcenrollen und Microsoft Entra-Rollen zugreifen zu müssen, kann sich für Benutzer*innen im Lauf der Zeit ändern. Daher sollten Sie den Zugriff in regelmäßigen Abständen überprüfen, um das mit veralteten Rollenzuweisungen verbundene Risiko zu verringern. Mit Microsoft Entra Privileged Identity Management (PIM) können Sie Zugriffsüberprüfungen für den privilegierten Zugriff auf Azure-Ressourcenrollen und Microsoft Entra-Rollen erstellen. Sie können auch wiederholte Zugriffsüberprüfungen konfigurieren, die automatisch ausgeführt werden. In diesem Artikel wird beschrieben, wie Sie eine oder mehrere Zugriffsüberprüfungen erstellen.

Voraussetzungen

Die Verwendung von Privileged Identity Management erfordert Lizenzen. Weitere Informationen zur Lizenzierung finden Sie unter Microsoft Entra ID Governance-Lizenzierungsgrundlagen.

Weitere Informationen zu Lizenzen für PIM finden Sie unter Lizenzanforderungen für die Verwendung von Privileged Identity Management.

Zum Erstellen von Zugriffsüberprüfungen für Azure-Ressourcen müssen Sie der Rolle Besitzer oder Benutzerzugriffsadministrator für die Azure-Ressourcen zugewiesen sein. Um Zugriffsüberprüfungen für Microsoft Entra-Rollen zu erstellen, muss Ihnen mindestens die Rolle „Privilegierter Rollenadministrator“ zugewiesen sein.

Zugriffsüberprüfungen für Dienstprinzipale erfordern zusätzlich zu Microsoft Entra ID P2- oder Microsoft Entra ID Governance-Lizenzen einen Premium-Tarif für Microsoft Entra-Workload ID.

- Workloadidentitäten Premium-Lizenzierung: Sie können Lizenzen im Microsoft Entra Admin Center auf dem Blatt „Workloadidentitäten“ anzeigen und erwerben.

Hinweis

Mit Zugriffsüberprüfungen wird eine Momentaufnahme des Zugriffs am Anfang jeder Überprüfungsinstanz erfasst. Alle Änderungen, die während des Überprüfungsprozesses vorgenommen wurden, werden im nachfolgenden Überprüfungszyklus wiedergegeben. Im Wesentlichen werden mit Beginn jeder neuen Serie relevante Daten zu den Benutzern, den überprüften Ressourcen und den jeweiligen Prüfern abgerufen.

Erstellen von Zugriffsüberprüfungen

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Melden Sie sich beim Microsoft Entra Admin Center als Benutzer an, der einer der erforderlichen Rollen zugewiesen ist.

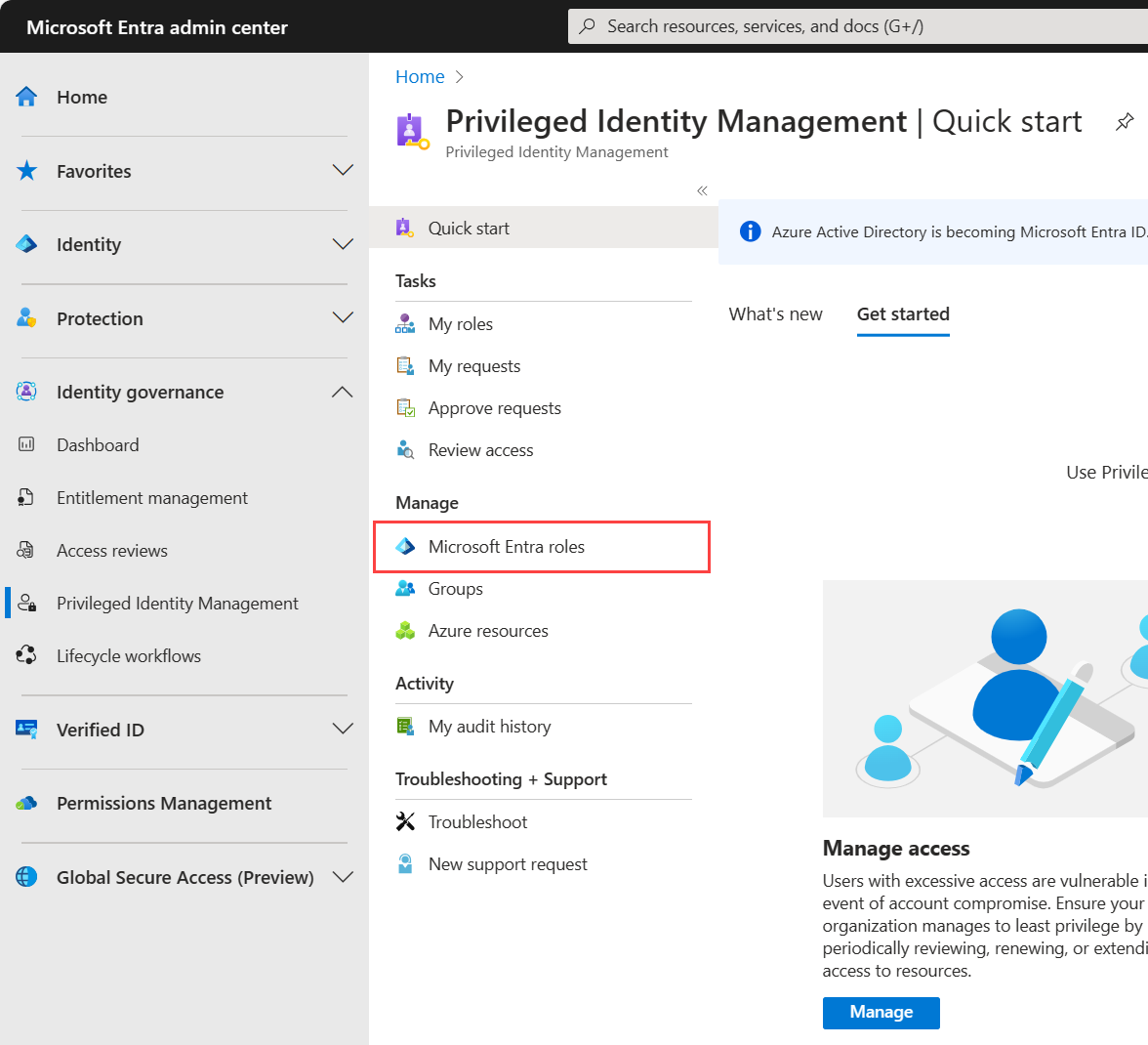

Navigieren Sie zu Identity Governance>Privileged Identity Management.

Wählen Sie für Microsoft Entra-RollenMicrosoft Entra-Rollen aus. Wählen Sie für Azure-Ressourcen die Option Azure-Ressourcen aus

Wählen Sie für Microsoft Entra-Rollen nochmals Microsoft Entra-Rollen unter Verwalten aus. Für Azure-Ressourcen wählen Sie das Abonnement aus, das Sie verwalten möchten.

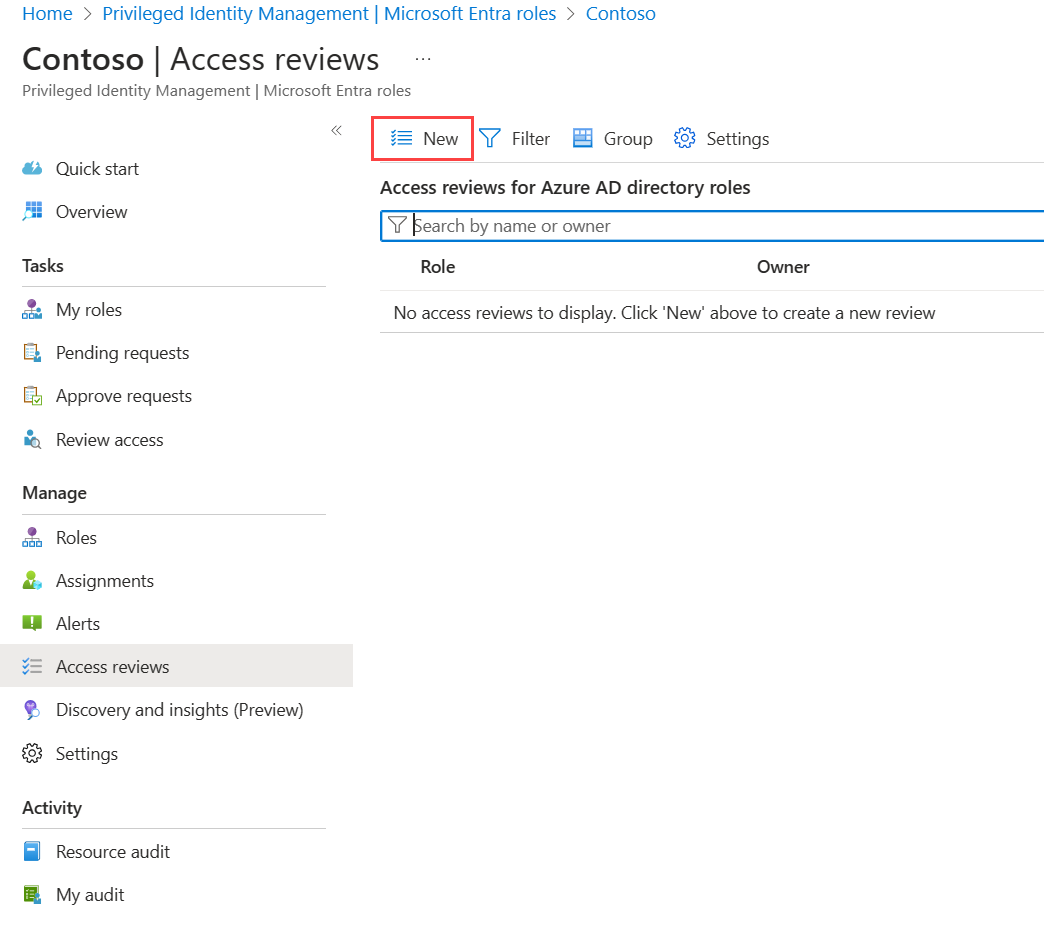

Wählen Sie unter „Verwalten“ die Option Zugriffsüberprüfungen und anschließend Neu aus, um eine neue Zugriffsüberprüfung zu erstellen.

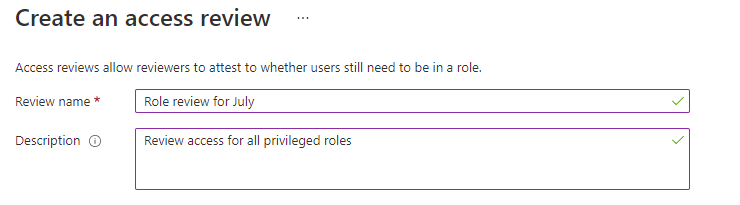

Benennen Sie die Zugriffsüberprüfung. Wahlweise können Sie jeder Überprüfung eine Beschreibung hinzufügen. Den Prüfern werden Name und Beschreibung angezeigt.

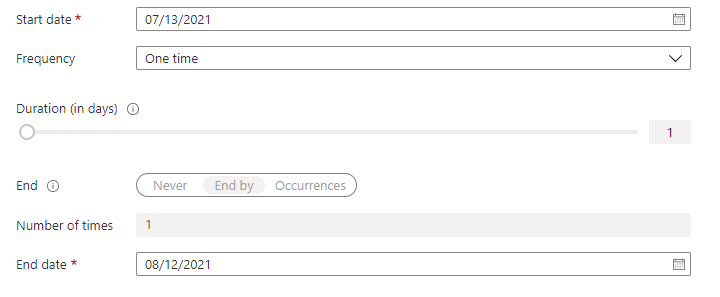

Legen Sie das Startdatum fest. Standardmäßig findet eine Zugriffsüberprüfung einmalig statt. Sie beginnt an dem Tag, an dem sie erstellt wird, und endet nach einem Monat. Sie können Start- und Enddatum so ändern, dass der Start der Zugriffsüberprüfung in der Zukunft liegt und sie so lange dauert, wie Sie wünschen.

Wenn die Zugriffsüberprüfung wiederholt ausgeführt werden soll, ändern Sie die Einstellung Häufigkeit von Einmal in Wöchentlich, Monatlich, Vierteljährlich, Jährlich oder Halbjährlich. Verwenden Sie den Schieberegler oder das Textfeld Dauer, um festzulegen, wie viele Tage Prüfer Eingaben für jede Überprüfung der Serie vornehmen können. Für eine monatliche Überprüfung kann beispielsweise eine maximale Dauer von 27 Tagen angegeben werden, um Überschneidungen zu vermeiden.

Geben Sie mithilfe der Einstellung Ende an, wie die wiederkehrende Zugriffsüberprüfungsreihe beendet werden soll. Die Reihe kann auf drei Arten enden: Die Serie wird unendlich ausgeführt, um Überprüfungen ohne zeitliche Beschränkung zu starten, die Serie wird bis zu einem bestimmten Datum ausgeführt, oder sie wird nach einer bestimmten Anzahl von Vorkommen beendet. Sie oder ein anderer globaler Administrator, der Überprüfungen verwalten darf, können die Serie nach ihrer Erstellung beenden. Dazu in Einstellungen das Datum ändern, sodass die Serie an diesem Datum beendet wird.

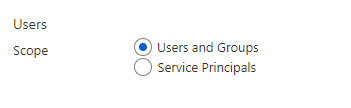

Wählen Sie im Benutzerbereich den Bereich der Bewertung aus. Für Microsoft Entra-Rollen ist die erste Option für Bereich „Benutzer*innen und Gruppen“. Direkt zugewiesene Benutzer und Gruppen, denen Rollen zugewiesen werden können, werden in diese Auswahl einbezogen. Für Azure-Ressourcenrollen ist der erste Bereich Benutzer. Gruppen, die Azure-Ressourcenrollen zugewiesen sind, werden erweitert, um transitive Benutzerzuweisungen in der Überprüfung mit dieser Auswahl anzuzeigen. Sie können auch Dienstprinzipale auswählen, um die Computerkonten mit direktem Zugriff auf die Azure-Ressourcenrolle oder die Microsoft Entra-Rolle zu überprüfen.

Sie können Zugriffsüberprüfungen auch nur für inaktive Benutzer erstellen. Legen Sie im Abschnitt Benutzerbereich die Option Inaktive Benutzer (auf Mandantenebene) auf wahr fest. Wenn der Umschalter auf wahr festgelegt ist, wird die Überprüfung nur für inaktive Benutzer ausgeführt. Geben Sie dann in Tage inaktiv die Anzahl der Tage ohne Aktivität ein (max. 730 Tage = zwei Jahre). Benutzer, die für die angegebene Anzahl von Tagen inaktiv waren, sind die einzigen Benutzer in der Überprüfung.

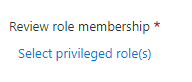

Wählen Sie unter Überprüfen der Rollenmitgliedschaft die privilegierten Azure-Ressourcenrollen oder Microsoft Entra-Rollen aus, die zu überprüfen sind.

Hinweis

Bei der Auswahl mehrerer Rollen werden mehrere Zugriffsüberprüfungen erstellt. Bei der Auswahl von fünf Rollen werden z. B. fünf separate Zugriffsüberprüfungen erstellt.

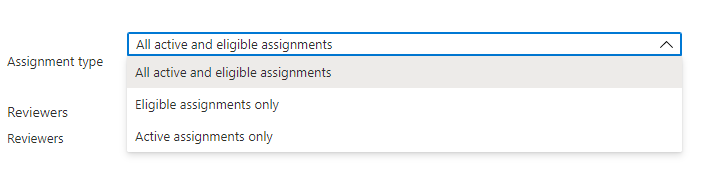

Schränken Sie unter Zuweisungstyp den Bereich für die Überprüfung nach Art der Zuweisung des Prinzipals zur Rolle ein. Wählen Sie Nur berechtigte Zuweisungen aus, um berechtigte Zuweisungen (unabhängig vom Aktivierungsstatus beim Erstellen der Überprüfung) zu überprüfen, oder wählen Sie Nur aktive Zuweisungen aus, um aktive Zuweisungen zu überprüfen. Wählen Sie alle aktiven und berechtigten Zuweisungen aus, um alle Zuweisungen unabhängig vom Typ zu überprüfen.

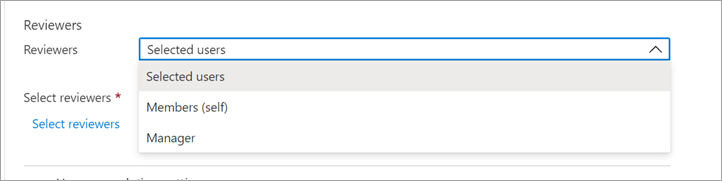

Wählen Sie im Abschnitt Prüfer mindestens eine Person für die Überprüfung aller Benutzer aus. Alternativ können Sie auswählen, dass die Mitglieder ihren eigenen Zugriff überprüfen.

- Ausgewählte Benutzer - Verwenden Sie diese Option, um einen bestimmten Benutzer zu bestimmen, der die Überprüfung durchführen soll. Diese Option ist unabhängig vom Umfang der Überprüfung verfügbar, und die ausgewählten Prüfer können Benutzer, Gruppen und Dienstprinzipale überprüfen.

- Mitglieder (selbst) : Mit dieser Option können Benutzer ihre Rollenzuweisungen selbst überprüfen. Diese Option ist nur verfügbar, wenn die Überprüfung auf Benutzer und Gruppenoder Nutzer beschränkt ist. Für Microsoft Entra-Rollen sind Gruppen, die von Rollen zugewiesen werden können, nicht Teil der Prüfung, wenn diese Option ausgewählt ist.

- Manager: Verwenden Sie diese Option, wenn der Vorgesetzte des Benutzers seine Rollenzuweisung überprüfen soll. Diese Option ist nur verfügbar, wenn die Überprüfung auf Benutzer und Gruppenoder Nutzer beschränkt ist. Wenn Sie „Manager“ auswählen, haben Sie auch die Möglichkeit, einen Fallbackprüfer anzugeben. Fallbackprüfer werden aufgefordert, eine Überprüfung für einen Benutzer durchzuführen, wenn für diesen kein Vorgesetzter (Manager) im Verzeichnis angegeben ist. Für Microsoft Entra-Rollen werden Gruppen, die von Rollen zugewiesen werden können, von Fallbackprüfer*innen überprüft, sofern ein solcher ausgewählt ist.

Einstellungen nach Abschluss

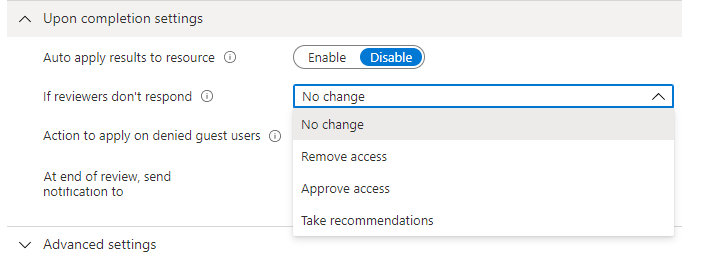

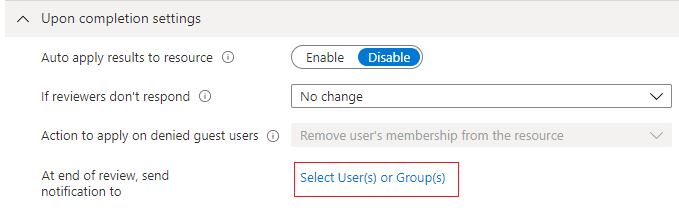

Erweitern Sie den Abschnitt Einstellungen nach Abschluss, um anzugeben, was nach Abschluss der Überprüfung geschehen soll.

Soll abgelehnten Benutzern automatisch der Zugriff entzogen werden, legen Sie Ergebnisse automatisch auf Ressource anwenden auf Aktivieren fest. Falls Sie die Ergebnisse nach Abschluss der Überprüfung manuell anwenden möchten, legen Sie die Einstellung auf Deaktivieren fest.

Geben Sie mithilfe der Liste Wenn die Prüfer nicht reagieren an, was bei Benutzern geschehen soll, die vom Prüfer nicht innerhalb des vorgesehenen Zeitraums überprüft werden. Diese Einstellung hat keine Auswirkungen auf Benutzer, die von den Prüfern überprüft wurden.

- Keine Änderung: Der Zugriff des Benutzers bleibt unverändert.

- Zugriff entfernen: Dem Benutzer wird der Zugriff entzogen.

- Zugriff genehmigen: Der Zugriff des Benutzers wird genehmigt.

- Empfehlungen annehmen: Die Systemempfehlungen hinsichtlich der Ablehnung oder Gewährung des weiteren Benutzerzugriffs werden verwendet.

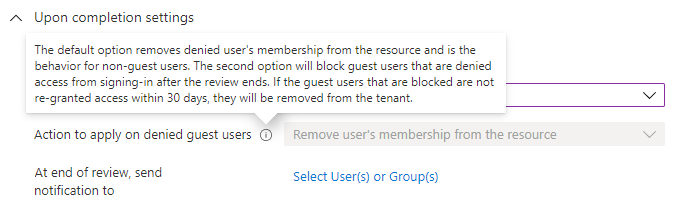

Verwenden Sie Auf verweigerte Gastbenutzer anzuwendende Aktion, um festzulegen, was mit Gastbenutzern geschieht, die abgelehnt werden. Diese Einstellung kann derzeit für die Überprüfung von Microsoft Entra ID- und Azure-Ressourcenrollen nicht bearbeitet werden. Gastbenutzer*innen verlieren wie alle Benutzer immer den Zugriff auf die Ressource, wenn sie abgelehnt werden.

Sie können Benachrichtigungen an weitere Benutzer oder Gruppen senden, um Updates zum Überprüfungsabschluss zu erhalten. Mit diesem Feature können andere Beteiligte als der Ersteller der Überprüfung über den Fortschritt der Überprüfung informiert werden. Um dieses Feature zu verwenden, wählen Sie Benutzer oder Gruppen auswählen aus, und fügen Sie einen weiteren Benutzer oder eine weitere Gruppe hinzu, wenn Sie Statusinformationen zur Überprüfung erhalten möchten.

Erweiterte Einstellungen

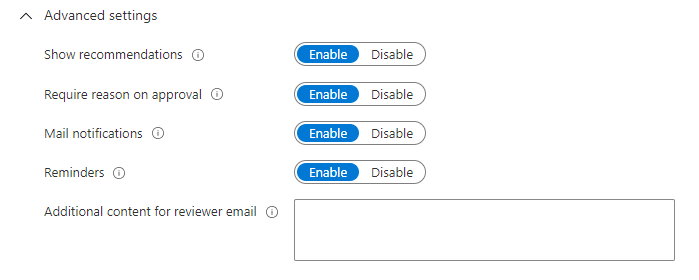

Erweitern Sie den Abschnitt Erweiterte Einstellungen, um weitere Einstellungen anzugeben.

Legen Sie Empfehlungen anzeigen auf Aktivieren fest, damit den Prüfern die Systemempfehlungen auf der Grundlage der Zugriffsinformationen des Benutzers angezeigt werden. Empfehlungen basieren auf einem Zeitraum von 30 Tagen. Bei Benutzer*innen, die sich in den letzten 30 Tagen angemeldet haben, wird eine Genehmigung des Zugriffs empfohlen, während bei Benutzer*innen, die sich nicht angemeldet haben, das Verweigern des Zugriffs empfohlen wird. Dabei spielt es keine Rolle, ob es sich um eine interaktive Anmeldung handelte. Neben der Empfehlung wird auch die letzte Anmeldung des Benutzers angezeigt.

Legen Sie Bei Genehmigung Grund anfordern auf Aktivieren fest, damit der Prüfer einen Grund für die Genehmigung angeben muss.

Legen Sie E-Mail-Benachrichtigungen auf Aktivieren fest, damit Microsoft Entra ID beim Start einer Zugriffsüberprüfung E-Mail-Benachrichtigungen an die Prüfer*innen und beim Abschluss einer Überprüfung E-Mail-Benachrichtigungen an Administrator*innen sendet.

Legen Sie Erinnerungen auf Aktivieren fest, damit Microsoft Entra ID Erinnerungen zu laufenden Zugriffsüberprüfungen an Prüfer*innen sendet, die ihre Überprüfung noch nicht abgeschlossen haben.

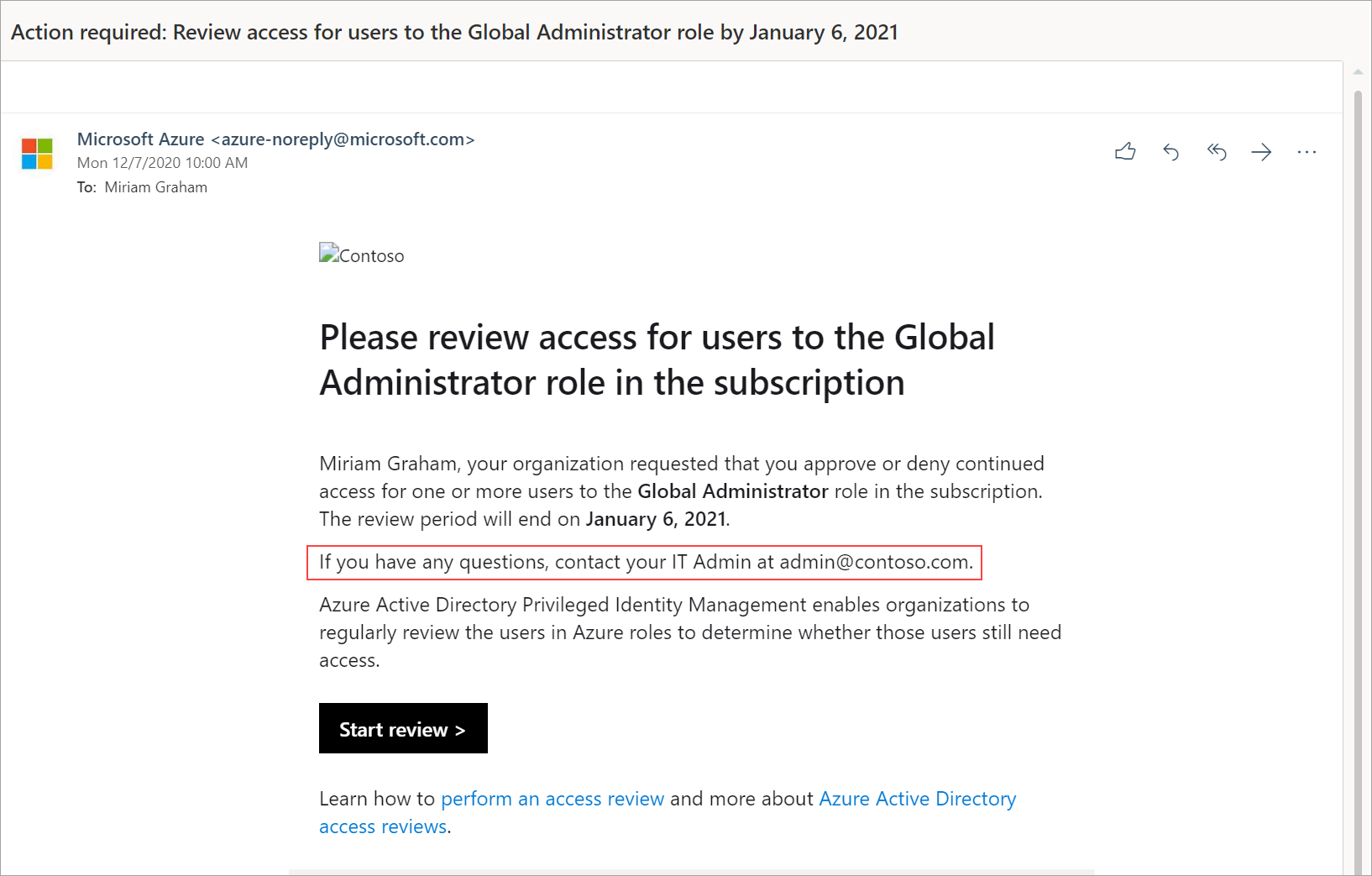

Der Inhalt der an Prüfer gesendeten E-Mail wird automatisch basierend auf den Überprüfungsdetails generiert, z. B. Name der Überprüfung, Name der Ressource, Fälligkeitsdatum usw. Wenn Sie eine Möglichkeit benötigen, zusätzliche Informationen wie etwa weitere Anweisungen oder Kontaktinformationen mitzuteilen, können Sie diese Informationen in die E-Mail mit zusätzlichen Inhalten für Prüfer einfügen. Diese E-Mail wird in die Einladung sowie in Erinnerungs-E-Mails an die zugewiesenen Prüfer einbezogen. Diese Informationen werden in der folgenden Abbildung im hervorgehobenen Abschnitt angezeigt.

Verwalten der Zugriffsüberprüfung

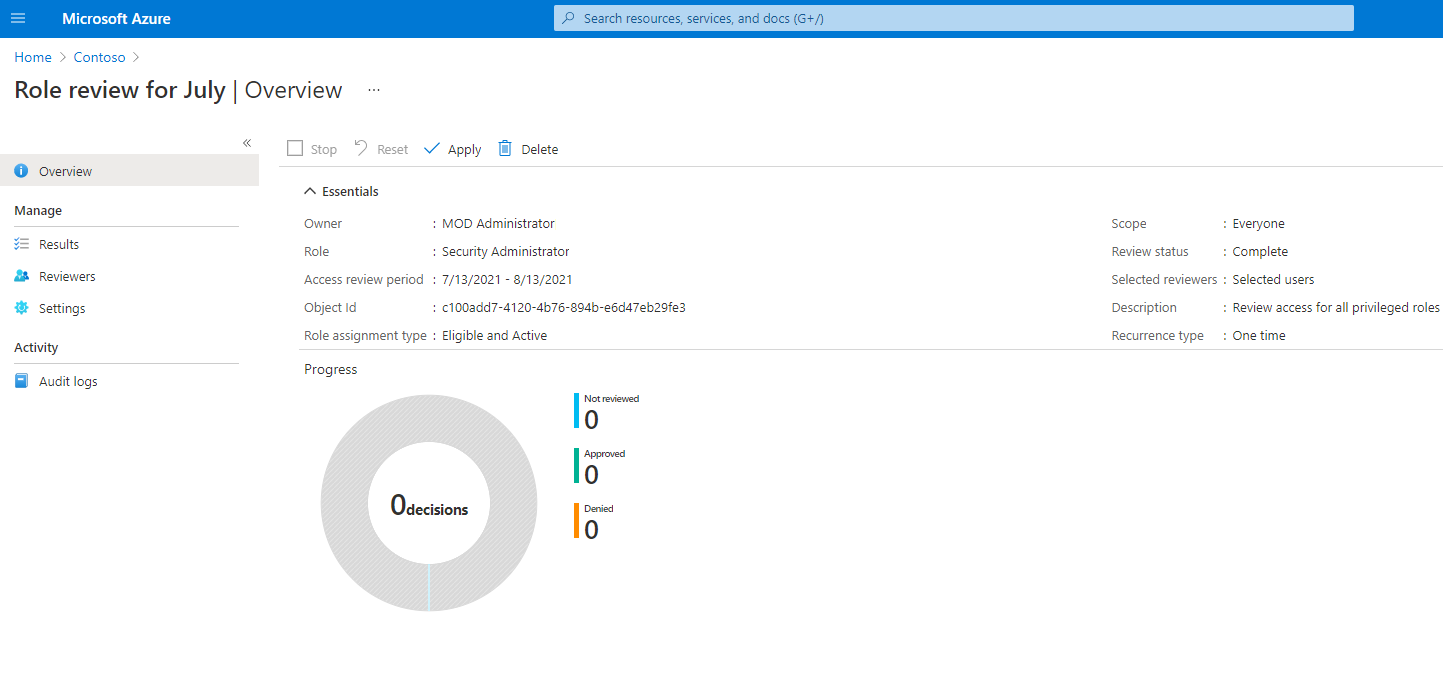

Sie können den Fortschritt der Überprüfungen durch die Prüfer auf der Seite Übersicht der Zugriffsüberprüfung nachverfolgen. Zugriffsrechte werden im Verzeichnis erst geändert, wenn die Überprüfung abgeschlossen ist. Unten sehen Sie einen Screenshot, der die Übersicht für Zugriffsüberprüfungen von Azure-Ressourcenrollen und Microsoft Entra- Rollen anzeigt.

Wenn dies eine einmalige Überprüfung ist, dann befolgen Sie, nachdem der Zeitraum für die Zugriffsüberprüfung vorbei ist oder der Administrator bzw. die Administratorin die Zugriffsüberprüfung beendet, die Schritte unter Eine Zugriffsüberprüfung für Azure Ressourcenrollen und Microsoft Entra-Rollen abschließen, um die Ergebnisse anzuzeigen und anzuwenden.

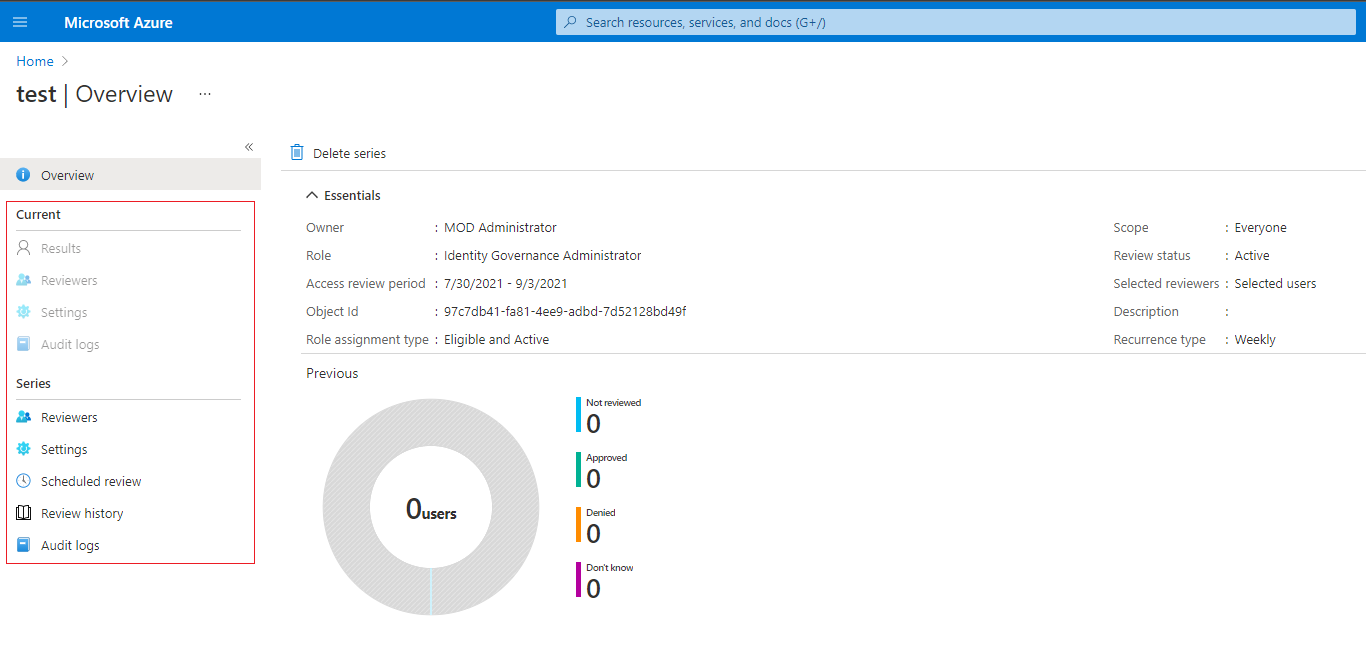

Um eine Serie von Zugriffsüberprüfungen zu verwalten, navigieren Sie zur Zugriffsüberprüfung. Dort finden Sie unter den geplanten Überprüfungen die anstehenden Überprüfungen, und Sie können das Enddatum bearbeiten oder Prüfer entsprechend hinzufügen/entfernen.

Basierend auf Ihrer Auswahl unter Einstellungen nach Abschluss wird nach dem Enddatum der Überprüfung oder bei manueller Beendigung der Überprüfung die automatische Anwendung ausgeführt. Der Status der Überprüfung ändert sich von Abgeschlossen über Zwischenzustände wie Wird angewandt schließlich in den Status Angewandt. Erwartungsgemäß sollten abgelehnte Benutzer (sofern vorhanden) innerhalb weniger Minuten aus den Rollen entfernt werden.

Auswirkungen von Microsoft Entra-Rollen und Azure-Ressourcenrollen zugewiesenen Gruppen in Zugriffsüberprüfungen

• Bei Microsoft Entra-Rollen können Gruppen, die von Rollen zugewiesen werden können, der Rolle mithilfe von Gruppen, die von Rollen zugewiesen werden können, zugewiesen werden. Wenn eine Überprüfung für eine Microsoft Entra-Rolle erstellt wird, der rollenzuweisbare Gruppen zugewiesen sind, wird in der Überprüfung der Gruppenname ohne erweiterte Ansicht der Gruppenmitgliedschaft angezeigt. Der Prüfer kann den Zugriff der gesamten Gruppe auf die Rolle genehmigen oder verweigern. Gruppen mit verweigertem Zugriff verlieren ihre Zuordnung zu der Rolle, wenn die Überprüfungsergebnisse angewendet werden.

• Bei Azure-Ressourcenrollen kann jede Sicherheitsgruppe der Rolle zugewiesen werden. Wenn eine Überprüfung für eine Azure-Ressourcenrolle mit zugewiesener Sicherheitsgruppe erstellt wird, wird die Ansicht erweitert, und dem Prüfer der Rolle werden die Mitglieder angezeigt, die dieser Sicherheitsgruppe zugewiesen sind. Wenn ein Prüfer*innen Benutzer*innen verweigern, denen die Rolle über die Sicherheitsgruppe zugewiesen wurde, werden diese Benutzer*innen nicht aus der Gruppe entfernt. Dies liegt daran, dass eine Gruppe möglicherweise für andere Ressourcen in Azure oder außerhalb freigegeben wurde. Daher müssen Änderungen, die sich aus dem verweigerten Zugriff ergeben, von Administrator*innen vorgenommen werden.

Hinweis

Es kann sein, dass einer Sicherheitsgruppe andere Gruppen zugewiesen sind. In diesem Fall werden nur die Benutzer, die direkt der Sicherheitsgruppe (mit der Rollenzuweisung) zugewiesen sind, in der Überprüfung der Rolle angezeigt.

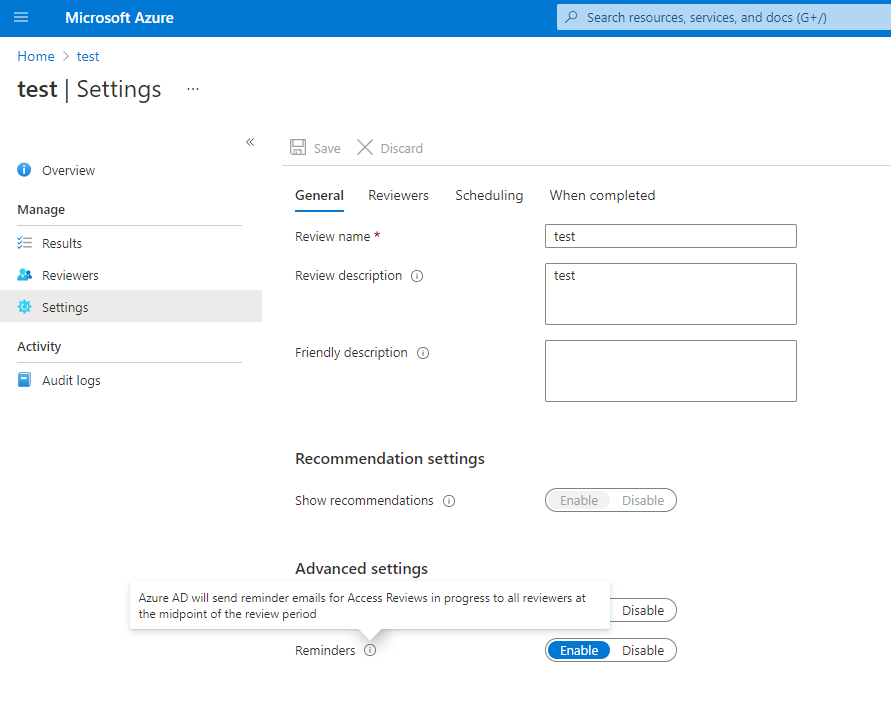

Zugriffsüberprüfung aktualisieren

Nachdem eine oder mehrere Zugriffsüberprüfungen gestartet wurden, könnten Sie es sinnvoll finden, die Einstellungen Ihrer vorhandenen Zugriffsüberprüfungen zu ändern oder zu aktualisieren. Hier einige häufige Szenarien, die Sie in Betracht ziehen sollten:

Hinzufügen und Entfernen von Prüfern: Beim Aktualisieren von Zugriffsüberprüfungen können Sie zusätzlich zum primären Prüfer einen Fallbackprüfer hinzufügen. Primäre Prüfer können beim Aktualisieren einer Zugriffsüberprüfung entfernt werden. Fallbackprüfer können jedoch nicht mit Absicht entfernt werden.

Hinweis

Fallbackprüfer können nur hinzugefügt werden, wenn der Prüfertyp „Manager“ ist. Primäre Prüfer können hinzugefügt werden, wenn der Prüfertyp ausgewählt ist.

Die Prüfer erinnern: Beim Aktualisieren von Zugriffsüberprüfungen können Sie die Erinnerungsoption unter Erweiterte Einstellungen aktivieren. Nach der Aktivierung erhalten Benutzer zur Mitte des Überprüfungszeitraums eine E-Mail-Benachrichtigung, unabhängig davon, ob sie die Überprüfung abgeschlossen haben oder nicht.

Aktualisieren der Einstellungen: Wenn eine Zugriffsüberprüfung wiederholt wird, gibt es unterschiedliche Einstellungen unter „Aktuell“ und unter „Serie“. Durch das Aktualisieren der Einstellungen unter "Aktuell" ändern Sie nur die aktuelle Zugriffsüberprüfung. Wenn Sie Einstellungen unter "Serie" aktualisieren, wirkt sich das auf alle zukünftigen Wiederholungen aus.