Microsoft Enterprise SSO-Plug-In für Apple-Geräte

Das Microsoft Enterprise SSO-Plug-In für Apple-Geräte ermöglicht einmaliges Anmelden (Single Sign-On, SSO) für Microsoft Entra-Konten (Azure AD) auf macOS-, iOS- und iPadOS-Geräten und für alle Anwendungen, die das Feature Enterprise Single Sign-On von Apple unterstützen. Das Plug-In ermöglicht einmaliges Anmelden (SSO) auch für ältere Anwendungen, auf die Ihr Unternehmen möglicherweise angewiesen ist, die aber noch nicht die neuesten Identitätsbibliotheken oder -protokolle unterstützen. Microsoft hat bei der Entwicklung dieses Plug-Ins eng mit Apple zusammengearbeitet, um die Nutzbarkeit Ihrer Anwendung zu erhöhen, während gleichzeitig bestmöglicher Schutz gewährt wird.

Das Enterprise SSO-Plug-In ist derzeit ein in die folgenden Apps integriertes Feature:

- Microsoft Authenticator: iOS, iPadOS

- Microsoft Intune-Unternehmensportal: macOS

Features

Mit dem Microsoft Enterprise SSO-Plug-In für Apple-Geräte ergeben sich für Sie die folgenden Vorteile:

- Es ermöglicht SSO für Microsoft Entra-Konten in allen Anwendungen, die das Feature „Enterprise SSO“ von Apple unterstützen.

- Es kann von jeder MDM-Lösung (Verwaltung mobiler Geräte) aktiviert werden und wird sowohl bei der Geräte- als auch bei der Benutzerregistrierung unterstützt.

- SSO wird auf Anwendungen erweitert, die noch nicht die Microsoft Authentication Library (MSAL) verwenden.

- Weitet einmaliges Anmelden (SSO) aus Anwendungen aus, die OAuth2, OpenID Connect und SAML nutzen

- Es ist nativ in MSAL integriert, wodurch der Endbenutzer eine reibungslose native Benutzeroberfläche erhält, wenn das Microsoft Enterprise SSO-Plug-In aktiviert ist.

Hinweis

Am Mai 2024 kündigte Microsoft an, dass Platform SSO für macOS-Geräte in der öffentlichen Vorschau für Microsoft Entra ID verfügbar ist..

Weitere Informationen finden Sie unter macOS Platform Single Sign-On (Vorschau).

Anforderungen

Für das Microsoft Enterprise SSO-Plug-In für Apple-Geräte gelten folgende Anforderungen:

Das Gerät muss Apps unterstützen, für die das Microsoft Enterprise SSO-Plug-In für Apple-Geräte installiert ist, und auf dem Gerät muss eine solche App verfügbar sein:

- Ab iOS 13.0: Microsoft Authenticator-App

- Ab iPadOS 13.0: Microsoft Authenticator-App

- Ab macOS 10.15: Intune-Unternehmensportal-App

Das Gerät muss in MDM registriert sein, z. B. über Microsoft Intune.

Die Konfiguration muss per Push auf das Gerät übertragen werden, um das Enterprise SSO-Plug-In zu aktivieren. Diese Sicherheitseinschränkung wird von Apple verlangt.

Apple-Geräte müssen sowohl Identitätsanbieter-URLs als auch eigene URLs ohne zusätzliche Abfangen erreichen dürfen. Das bedeutet, dass diese URLs von Netzwerkproxys, dem Abfangen und anderen Unternehmenssystemen ausgeschlossen werden müssen.

Dies ist der Mindestsatz von URLs, die zulässig sein müssen, damit das SSO-Plug-In funktioniert:

app-site-association.cdn-apple.comapp-site-association.networking.applelogin.microsoftonline.com(*)login.microsoft.com(*)sts.windows.net(*)login.partner.microsoftonline.cn(*)(**)login.chinacloudapi.cn(*)(**)login.microsoftonline.us(*)(**)login-us.microsoftonline.com(*)(**)config.edge.skype.com(***)

(*) Das Zulassen von Microsoft-Domänen ist nur für Betriebssystemversionen erforderlich, die vor 2022 veröffentlicht wurden. Auf den neuesten Betriebssystemversionen setzt Apple vollständig auf das CDN.

(**) Sie müssen souveräne Cloud-Domänen nur zulassen, wenn Sie in Ihrer Umgebung auf diese angewiesen sind.

(***) Durch Aufrechterhalten der Kommunikation mit ECS (Experimentation Configuration Service) wird sichergestellt, dass Microsoft rechtzeitig auf einen schwerwiegenden Fehler reagieren kann.

Das Microsoft Enterprise SSO-Plug-In basiert auf dem Enterprise SSO-Framework von Apple. Das Enterprise SSO-Framework von Apple stellt sicher, dass nur ein genehmigtes SSO-Plug-In für jeden Identitätsanbieter funktionieren kann, indem eine Technologie namens zugeordnete Domänen verwendet wird. Um die Identität des SSO-Plug-Ins zu überprüfen, sendet jedes Apple-Gerät eine Netzwerkanforderung an einen Endpunkt im Besitz des Identitätsanbieters und liest Informationen zu genehmigten SSO-Plug-Ins. Neben der direkten Kontaktaufnahme mit dem Identitätsanbieter hat Apple auch eine weitere Zwischenspeicherung für diese Informationen implementiert.

Warnung

Wenn Ihre Organisation Proxyserver verwendet, die SSL-Datenverkehr für Szenarien wie die Verhinderung von Datenverlust oder Mandanteneinschränkungen abfangen, stellen Sie sicher, dass der Datenverkehr zu diesen URLs von TLSI (TLS break and inspect) ausgeschlossen ist. Wenn diese URLs nicht ausgeschlossen werden, führt dies zu Störungen bei der Clientzertifikatauthentifizierung, Problemen mit der Geräteregistrierung und dem gerätebasierten bedingten Zugriff. Das SSO-Plug-In funktioniert nur zuverlässig, wenn Apple CDN-Domänen vollständig vom Abfangen ausgeschlossen wurden. Es treten zeitweilige Probleme auf, bis Sie sie ausgeschlossen haben.

Wenn Ihre Organisation diese URLs blockiert, werden Benutzern möglicherweise Fehler wie

1012 NSURLErrorDomain error,1000 com.apple.AuthenticationServices.AuthorizationErroroder1001 Unexpected. angezeigt.Andere Apple-URLs, die möglicherweise zugelassen werden müssen, sind im Supportartikel Verwenden von Apple-Produkten in Unternehmensnetzwerken dokumentiert.

iOS-Anforderungen

- iOS 13.0 oder höher muss auf dem Gerät installiert sein.

- Eine Microsoft-Anwendung, über die das Microsoft Enterprise SSO-Plug-In für Apple-Geräte bereitgestellt wird, muss auf dem Gerät installiert sein. Diese Anwendung ist die Microsoft Authenticator-App.

macOS-Anforderungen

- macOS 10.15 oder höher muss auf dem Gerät installiert sein.

- Eine Microsoft-Anwendung, über die das Microsoft Enterprise SSO-Plug-In für Apple-Geräte bereitgestellt wird, muss auf dem Gerät installiert sein. Diese Anwendung ist die Intune-Unternehmensportal-App.

Aktivieren des SSO-Plug-Ins

Aktivieren Sie das SSO-Plug-In mithilfe von MDM und folgender Informationen.

Microsoft Intune-Konfiguration

Wenn Sie Microsoft Intune als MDM-Dienst verwenden, können Sie das Microsoft Enterprise SSO-Plug-In mithilfe der integrierten Konfigurationsprofileinstellungen aktivieren:

- Konfigurieren Sie die Einstellungen des SSO-App-Plug-Ins eines Konfigurationsprofils.

- Wenn das Profil nicht bereits zugewiesen ist, weisen Sie das Profil einer Benutzer- oder Gerätegruppe zu.

Die Profileinstellungen, mit denen das SSO-Plug-In aktiviert wird, werden automatisch auf die Geräte der Gruppe angewendet, wenn sich die einzelnen Geräte das nächste Mal bei Microsoft Intune anmelden.

Manuelle Konfiguration für andere MDM-Dienste

Wenn Sie nicht mit Intune für MDM arbeiten, können Sie eine erweiterbare Nutzlast für SSO-Profile für Apple-Geräte konfigurieren. Verwenden Sie die folgenden Parameter, um das Microsoft Enterprise SSO-Plug-In und dessen Konfigurationsoptionen zu konfigurieren.

iOS-Einstellungen:

- Erweiterungs-ID:

com.microsoft.azureauthenticator.ssoextension - Team-ID: Dieses Feld wird für iOS nicht benötigt.

macOS-Einstellungen:

- Erweiterungs-ID:

com.microsoft.CompanyPortalMac.ssoextension - Team-ID:

UBF8T346G9

Allgemeine Einstellungen:

- Typ: Umleitung

https://login.microsoftonline.comhttps://login.microsoft.comhttps://sts.windows.nethttps://login.partner.microsoftonline.cnhttps://login.chinacloudapi.cnhttps://login.microsoftonline.ushttps://login-us.microsoftonline.com

Bereitstellungsleitfäden

Verwenden Sie die folgenden Bereitstellungsleitfäden, um das Microsoft Enterprise SSO-Plug-In mit Ihrer ausgewählten MDM-Lösung zu aktivieren:

Intune:

JAMF Pro:

Andere MDM:

Weitere Konfigurationsoptionen

Sie können weitere Konfigurationsoptionen hinzufügen, um SSO-Funktionalität auf andere Apps auszuweiten.

Aktivieren von SSO für Apps, die MSAL nicht verwenden

Dank des SSO-Plug-Ins können alle Anwendungen am einmaligen Anmelden (SSO) teilnehmen, auch wenn sie nicht mit einem Microsoft SDK wie Microsoft Authentication Library (MSAL) entwickelt wurden.

Das SSO-Plug-In wird automatisch auf Geräten installiert, die folgende Voraussetzungen erfüllen:

- Die Authenticator-App wurde für iOS oder iPadOS oder die Intune-Unternehmensportal-App für macOS heruntergeladen.

- MDM hat das Gerät in Ihrer Organisation registriert.

Ihre Organisation verwendet die Authenticator-App wahrscheinlich für Szenarien wie mehrstufige Authentifizierung, kennwortlose Authentifizierung und bedingten Zugriff. Mithilfe eines MDM-Anbieters können Sie das SSO-Plug-In für Ihre Anwendungen aktivieren. Microsoft hat die Konfiguration des Plug-ins mit Microsoft Intune vereinfacht. Eine Positivliste dient zum Konfigurieren dieser Anwendungen für das SSO-Plug-In.

Wichtig

Das Microsoft Enterprise SSO-Plug-In unterstützt nur Anwendungen, die native Apple-Netzwerktechnologien oder Webansichten nutzen. Es unterstützt keine Anwendungen mit eigener Implementierung der Netzwerkschicht.

Verwenden Sie die folgenden Parameter, um das Microsoft Enterprise SSO-Plug-In für Apps zu konfigurieren, die MSAL nicht verwenden.

Wichtig

Sie müssen dieser Zulassungsliste keine Apps hinzufügen, die eine Microsoft-Authentifizierungsbibliothek verwenden. Diese Apps nehmen standardmäßig an SSO teil. Die meisten von Microsoft erstellten Apps verwenden eine Microsoft Authentication Library (MSAL).

Aktivieren von SSO für alle verwalteten Apps

- Schlüssel:

Enable_SSO_On_All_ManagedApps - Typ:

Integer - Wert: 1 oder 0. Standardmäßig ist dieser Wert auf 0 festgelegt.

Wenn dieses Flag eingeschaltet ist (sein Wert ist auf 1 festgelegt), können alle MDM-verwalteten Apps, die nicht im AppBlockList enthalten sind, am SSO teilnehmen.

Aktivieren von SSO für bestimmte Apps

- Schlüssel:

AppAllowList - Typ:

String - Wert: Durch Komma getrennte Liste mit den Bundle-IDs der Anwendungen, die für einmaliges Anmelden (SSO) zugelassen sind.

- Beispiel:

com.contoso.workapp, com.contoso.travelapp

Hinweis

Safari und Safari View Service dürfen standardmäßig an SSO teilnehmen. Sie können SSO so konfigurieren, dass diese Apps nicht daran teilnehmen, indem Sie die Bundle-IDs von Safari und Safari View Service in AppBlockList hinzufügen. iOS-Bundle-IDs: [com.apple.mobilesafari, com.apple.SafariViewService] macOS-Bundle-ID: [com.apple.Safari]

Aktivieren von SSO für alle Apps mit einem bestimmten Bundle-ID-Präfix

- Schlüssel:

AppPrefixAllowList - Typ:

String - Wert: Durch Komma getrennte Liste mit den Bundle-ID-Präfixen der Anwendungen, die für einmaliges Anmelden (SSO) zugelassen sind. Dieser Parameter ermöglicht allen Anwendungen, die mit einem bestimmten Präfix beginnen, einmaliges Anmelden. Für iOS wird der Standardwert auf

com.apple.festgelegt, und dadurch wird einmaliges Anmelden für alle Apple-Apps aktiviert. Für macOS wird der Standardwert aufcom.apple.undcom.microsoft.festgelegt, und dadurch wird einmaliges Anmelden für alle Apple- und Microsoft-Apps aktiviert. Administratoren können den Standardwert überschreiben oder Apps zuAppBlockListhinzufügen, um sie von einmaligem Anmelden auszuschließen. - Beispiel:

com.contoso., com.fabrikam.

Deaktivieren von SSO für bestimmte Apps

- Schlüssel:

AppBlockList - Typ:

String - Wert: Durch Kommata getrennte Liste mit den Bundle-IDs der Anwendungen, die nicht für einmaliges Anmelden (SSO) zugelassen sind.

- Beispiel:

com.contoso.studyapp, com.contoso.travelapp

Um SSO für Safari oder Safari View Service zu deaktivieren, müssen Sie dies explizit durch Hinzufügen ihrer Bundle-IDs zur AppBlockList tun:

- iOS:

com.apple.mobilesafari,com.apple.SafariViewService - macOS:

com.apple.Safari

Hinweis

SSO kann für Apps, die eine Microsoft Authentication Library verwenden, nicht mit dieser Einstellung deaktiviert werden.

Aktivieren von SSO über Cookies für eine bestimmte Anwendung

Bei einigen iOS-Apps mit erweiterten Netzwerkeinstellungen können unerwartete Probleme auftreten, wenn sie für SSO zugelassen werden. Es kann z. B. der Fehler gemeldet werden, dass eine Netzwerkanforderung abgebrochen oder unterbrochen wurde.

Wenn Ihre Benutzer Probleme beim Anmelden bei einer Anwendung haben, auch wenn Sie diese über die anderen Einstellungen zugelassen haben, versuchen Sie, die Anwendung der AppCookieSSOAllowList hinzuzufügen, um die Probleme zu beheben.

Hinweis

Die Verwendung von SSO über den Cookie-Mechanismus hat schwerwiegende Einschränkungen. Beispielsweise ist er nicht mit den Richtlinien für bedingten Zugriff von Microsoft Entra ID kompatibel und unterstützt nur ein einzelnes Konto. Sie sollten diese Funktion nicht verwenden, es sei denn, sie wird explizit von den Microsoft-Engineering- oder Supportteams für eine begrenzte Gruppe von Anwendungen, die als inkompatibel mit dem regulären SSO festgelegt sind, empfohlen.

- Schlüssel:

AppCookieSSOAllowList - Typ:

String - Value: Kommagetrennte Liste mit den Paket-IDs (Präfixen) der Anwendungen, die für einmaliges Anmelden (SSO) zugelassen sind. Alle Apps, die mit den aufgeführten Präfixen beginnen, sind für einmaliges Anmelden aktiviert.

- Beispiel:

com.contoso.myapp1, com.fabrikam.myapp2

Weitere Anforderungen: Um SSO für Anwendungen mithilfe der AppCookieSSOAllowList zu aktivieren, müssen Sie auch deren Bundle-ID-Präfixe zur AppPrefixAllowList hinzufügen.

Probieren Sie diese Konfiguration nur für Anwendungen aus, bei denen es zu unerwarteten Anmeldefehlern kommt. Dieser Schlüssel darf nur für iOS-Apps und nicht für macOS-Apps verwendet werden.

Übersicht über die Schlüssel

Hinweis

Die in diesem Abschnitt beschriebenen Schlüssel gelten nur für Apps, die keine Microsoft Authentication Library verwenden.

| Schlüssel | type | Wert |

|---|---|---|

Enable_SSO_On_All_ManagedApps |

Integer | 1, um SSO für alle verwalteten Apps zu aktivieren, 0, um SSO für alle verwalteten Apps zu deaktivieren. |

AppAllowList |

String (Liste mit Kommata als Trennzeichen) |

Bundle-IDs von Anwendungen, die am SSO teilnehmen dürfen. |

AppBlockList |

String (Liste mit Kommata als Trennzeichen) |

Bundle-IDs von Anwendungen, die nicht am SSO teilnehmen dürfen. |

AppPrefixAllowList |

String (Liste mit Kommata als Trennzeichen) |

Bundle-ID-Präfixe von Anwendungen, die am SSO teilnehmen dürfen. Für iOS wird der Standardwert auf com.apple. festgelegt, und dadurch wird einmaliges Anmelden für alle Apple-Apps aktiviert. Für macOS wird der Standardwert auf com.apple. und com.microsoft. festgelegt, und dadurch wird einmaliges Anmelden für alle Apple- und Microsoft-Apps aktiviert. Entwickler*innen, Kund*innen oder Administrator*innen können den Standardwert überschreiben oder Apps zu AppBlockList hinzufügen, um sie von einmaligem Anmelden auszuschließen. |

AppCookieSSOAllowList |

String (Liste mit Kommata als Trennzeichen) |

Bundle-ID-Präfixe von Anwendungen, die am SSO teilnehmen dürfen, aber spezielle Netzwerkeinstellungen verwenden und Probleme mit SSO haben, wenn die anderen Einstellungen verwendet werden. Zur AppCookieSSOAllowList hinzugefügte Apps müssen auch zur AppPrefixAllowList hinzugefügt werden. Beachten Sie, dass dieser Schlüssel nur für iOS-Apps und nicht für macOS-Apps verwendet werden darf. |

Einstellungen für häufige Szenarios

Szenario: Ich möchte SSO für die meisten verwalteten Anwendungen aktivieren, aber nicht für alle.

Schlüssel Wert Enable_SSO_On_All_ManagedApps1AppBlockListDie Bundle-IDs (als durch Kommata getrennte Liste) der Apps, die Sie vom SSO ausschließen möchten. Szenario: Ich möchte das (standardmäßig aktivierte) SSO für Safari deaktivieren, aber SSO für alle verwalteten Apps aktivieren.

Schlüssel Wert Enable_SSO_On_All_ManagedApps1AppBlockListDie Bundle-IDs (als durch Kommata getrennte Liste) der Safari-Apps, die Sie am SSO hindern möchten. - Für iOS:

com.apple.mobilesafari,com.apple.SafariViewService - Für macOS:

com.apple.Safari

- Für iOS:

Szenario: Ich möchte SSO für alle verwalteten Apps und einige nicht verwaltete Apps aktivieren, aber für einige andere Apps deaktivieren.

Schlüssel Wert Enable_SSO_On_All_ManagedApps1AppAllowListDie Bundle-IDs (durch Kommata getrennte Liste) der Apps, die Sie für SSO zulassen möchten. AppBlockListDie Bundle-IDs (als durch Kommata getrennte Liste) der Apps, die Sie vom SSO ausschließen möchten.

Ermitteln der App Bundle-IDs auf iOS-Geräten

Apple bietet keine einfache Möglichkeit, Bundle-IDs aus dem App Store abzurufen. Die einfachste Möglichkeit zur Ermittlung der Bundle-IDs der Apps, für die Sie einmaliges Anmelden aktivieren möchten, ist die Rückfrage beim Anbieter oder Entwickler der App. Wenn das nicht möglich ist, können Sie die Bundle-IDs in Ihrer MDM-Konfiguration ermitteln:

Aktivieren Sie in Ihrer MDM-Konfiguration vorübergehend folgendes Flag:

- Schlüssel:

admin_debug_mode_enabled - Typ:

Integer - Value: 1 oder 0

- Schlüssel:

Wenn dieses Flag aktiviert ist, melden Sie sich bei iOS-Apps auf dem Gerät an, für das Sie die Bundle-ID benötigen.

Wählen Sie in der Authenticator-App Hilfe>Protokolle senden>Protokolle anzeigen aus.

Suchen Sie in der Protokolldatei folgende Zeile:

[ADMIN MODE] SSO extension has captured following app bundle identifiers. Diese Zeile muss alle App Bundle-IDs erfassen, die für die SSO-Erweiterung sichtbar sind.

Konfigurieren Sie einmaliges Anmelden für die Apps mithilfe der Bundle-IDs. Deaktivieren Sie den Administratormodus, sobald Sie fertig sind.

Benutzeranmeldungen über Anwendungen, die keine MSAL verwenden, und den Safari-Browser erlauben

Standardmäßig erwirbt das Microsoft Enterprise-SSO-Plug-In eine gemeinsam genutzte Anmeldeinformation, wenn es von einer anderen App aufgerufen wird, die MSAL während der Erfassung eines neuen Tokens verwendet. Abhängig von der Konfiguration kann das Microsoft Enterprise-SSO-Plug-In auch eine freigegebene Anmeldeinformation abrufen, wenn es von Apps aufgerufen wird, die MSAL nicht verwenden.

Wenn Sie das Flag browser_sso_interaction_enabled aktivieren, können Apps, die keine MSAL verwenden, das anfängliche Bootstrapping durchführen und freigegebene Anmeldeinformationen abrufen. Auch der Safari-Browser kann das anfängliche Bootstrapping ausführen und freigegebene Anmeldeinformationen abrufen.

Wenn das Microsoft Enterprise-SSO-Plug-In noch keine freigegebenen Anmeldeinformationen hat, versucht es, diese zu erhalten, sobald eine Anmeldeanfrage von einer Microsoft Entra-URL im Safari-Browser, in einer ASWebAuthenticationSession, innerhalb des SafariViewControllers oder einer anderen zulässigen nativen Anwendung gestellt wird.

Aktivieren Sie das Flag mit diesen Parametern:

- Schlüssel:

browser_sso_interaction_enabled - Typ:

Integer - Wert: 1 oder 0. Standardmäßig ist dieser Wert auf 1 festgelegt.

Sowohl für iOS als auch für macOS ist diese Einstellung erforderlich, damit das Microsoft Enterprise SSO-Plug-In eine konsistente Benutzeroberfläche für alle Apps bieten kann. Diese Einstellung ist standardmäßig aktiviert und sollte nur deaktiviert werden, wenn sich der Endbenutzer nicht mit seinen Anmeldeinformationen anmelden kann.

Deaktivieren von Eingabeaufforderungen durch OAuth2-Anwendungen

Wenn eine Anwendung Ihre Benutzer zur Anmeldung aufgefordert, obwohl das Microsoft Enterprise SSO-Plug-In für andere Anwendungen auf dem Gerät funktioniert, kann die App SSO möglicherweise auf Protokollebene umgehen. Freigegebene Anmeldeinformationen werden ebenfalls von solchen Anwendungen ignoriert, da das Plug-In SSO ermöglicht, indem die Anmeldeinformationen an Netzwerkanforderungen von zulässigen Anwendungen angefügt werden.

Diese Parameter geben an, ob die SSO-Erweiterung native Anwendungen und Webanwendungen daran hindern soll, SSO auf Protokollebene zu umgehen und die Anzeige einer Anmeldeaufforderung für den Benutzer zu erzwingen.

Für eine konsistente SSO-Funktionalität aller Apps auf dem Gerät wird empfohlen, eine dieser Einstellungen für Apps, die keine MSAL verwenden, zu aktivieren. Sie sollten dies nur für Apps aktivieren, die MSAL verwenden, wenn bei Ihren Benutzern unerwartete Eingabeaufforderungen auftreten.

Apps, die keine Microsoft Authentication Library verwenden:

Deaktivieren der App-Eingabeaufforderung und Anzeigen der Kontoauswahl:

- Schlüssel:

disable_explicit_app_prompt - Typ:

Integer - Wert: 1 oder 0. Dieser Wert ist standardmäßig auf 1 festgelegt, und diese Standardeinstellung reduziert die Eingabeaufforderungen.

Deaktivieren der App-Eingabeaufforderung und automatisches Auswählen eines Konto in der Liste der übereinstimmenden SSO-Konten:

- Schlüssel:

disable_explicit_app_prompt_and_autologin - Typ:

Integer - Wert: 1 oder 0. Standardmäßig ist dieser Wert auf 0 festgelegt.

Apps, die eine Microsoft Authentication Library verwenden:

Die folgenden Einstellungen werden nicht empfohlen, wenn App-Schutzrichtlinien verwendet werden.

Deaktivieren der App-Eingabeaufforderung und Anzeigen der Kontoauswahl:

- Schlüssel:

disable_explicit_native_app_prompt - Typ:

Integer - Wert: 1 oder 0. Standardmäßig ist dieser Wert auf 0 festgelegt.

Deaktivieren der App-Eingabeaufforderung und automatisches Auswählen eines Konto in der Liste der übereinstimmenden SSO-Konten:

- Schlüssel:

disable_explicit_native_app_prompt_and_autologin - Typ:

Integer - Wert: 1 oder 0. Standardmäßig ist dieser Wert auf 0 festgelegt.

Unerwartete SAML-Anwendungsaufforderungen

Wenn eine Anwendung Ihre Benutzer zur Anmeldung aufgefordert, obwohl das Microsoft Enterprise SSO-Plug-In für andere Anwendungen auf dem Gerät funktioniert, kann die App SSO möglicherweise auf Protokollebene umgehen. Wenn die Anwendung das SAML-Protokoll verwendet, kann das Microsoft Enterprise SSO-Plug-In der App kein einmaliges Anmelden bereitstellen. Der Anwendungsanbieter sollte über dieses Verhalten benachrichtigt werden und eine Änderung in seiner App vornehmen, um das einmalige Anmelden nicht zu umgehen.

iOS-Benutzeroberfläche für MSAL-fähige Anwendungen ändern

Apps, die MSAL verwenden, rufen die SSO-Erweiterung immer nativ für interaktive Anforderungen auf. Auf einigen iOS-Geräten ist dies möglicherweise nicht wünschenswert. Insbesondere, wenn Benutzer*innen auch die Multi-Faktor-Authentifizierung (MFA) innerhalb der Microsoft Authenticator-App abschließen müssen, kann eine interaktive Umleitung zu dieser App eine bessere Benutzererfahrung bieten.

Dieses Verhalten kann mithilfe des Flags disable_inapp_sso_signin konfiguriert werden. Wenn dieses Flag aktiviert ist, werden Apps, die MSAL verwenden, für alle interaktiven Anforderungen an die Microsoft Authenticator-App weitergeleitet. Dieses Flag wirkt sich nicht auf automatische Tokenanforderungen von diesen Apps, das Verhalten von Apps ohne MSAL oder macOS-Apps aus. Dieser Flag ist standardmäßig deaktiviert.

- Schlüssel:

disable_inapp_sso_signin - Typ:

Integer - Wert: 1 oder 0. Standardmäßig ist dieser Wert auf 0 festgelegt.

Konfigurieren der Microsoft Entra-Geräteregistrierung

Bei von Intune verwalteten Geräten kann das Microsoft Enterprise SSO-Plug-In die Microsoft Entra-Geräteregistrierung ausführen, wenn Benutzer*innen versuchen, auf Ressourcen zuzugreifen. Dies ermöglicht eine optimierte Erfahrung für Endbenutzer.

Verwenden Sie die folgende Konfiguration, um die Just-in-Time-Registrierung für iOS/iPadOS mit Microsoft Intune zu aktivieren:

- Schlüssel:

device_registration - Typ:

String - Wert: {{DEVICEREGISTRATION}}

Weitere Informationen zur Just-in-Time-Registrierung finden Sie hier.

Richtlinien für bedingten Zugriff und Kennwortänderungen

Das Microsoft Enterprise SSO-Plug-In für Apple-Geräte ist mit verschiedenen Microsoft Entra-Richtlinien für bedingten Zugriff und Kennwortänderungsereignissen kompatibel. browser_sso_interaction_enabled muss für die Kompatibilität aktiviert werden.

In den folgenden Abschnitten finden Sie Informationen zu kompatiblen Ereignissen und Maßnahmen:

Kennwortänderung und Tokensperrung

Wenn ein Benutzer sein Kennwort zurücksetzt, werden alle Token, die zuvor ausgestellt wurden, widerrufen. Wenn ein Benutzer nach einem Kennwortzurücksetzungsereignis versucht, auf eine Ressource zuzugreifen, muss sich der Benutzer normalerweise erneut in jeder der Apps anmelden. Wenn das Microsoft Enterprise SSO-Plug-In aktiviert ist, wird der Benutzer aufgefordert, sich bei der ersten Anwendung anzumelden, die am einmaligen Anmelden teilnimmt. Das Microsoft Enterprise SSO-Plug-In zeigt seine eigene Benutzeroberfläche neben der derzeit aktiven Anwendung an.

Multi-Faktor-Authentifizierung in Microsoft Entra

Die Multi-Faktor-Authentifizierung ist ein Prozess, bei dem Benutzer*innen während des Anmeldevorgangs zur Durchführung eines weiteren Identifizierungsverfahrens aufgefordert werden, z. B. per Eingabe eines Codes auf dem Smartphone oder per Fingerabdruckscan. Die MFA kann für bestimmte Ressourcen aktiviert werden. Wenn das Microsoft Enterprise SSO-Plug-In aktiviert ist, wird der Benutzer aufgefordert, die MFA in der ersten Anwendung durchzuführen, für die es erforderlich ist. Das Microsoft Enterprise SSO-Plug-In zeigt seine eigene Benutzeroberfläche neben der derzeit aktiven Anwendung an.

Anmeldehäufigkeit von Benutzern

Die Anmeldehäufigkeit bezeichnet den Zeitraum, bevor ein Benutzer beim Zugriff auf eine Ressource aufgefordert wird, sich erneut anzumelden. Wenn ein Benutzer versucht, auf eine Ressource zuzugreifen, nachdem der Zeitraum in mehreren Apps verstrichen ist, muss sich ein Benutzer normalerweise in jeder dieser Apps erneut anmelden. Wenn das Microsoft Enterprise SSO-Plug-In aktiviert ist, wird ein Benutzer aufgefordert, sich bei der ersten Anwendung anzumelden, die am einmaligen Anmelden teilnimmt. Das Microsoft Enterprise SSO-Plug-In zeigt seine eigene Benutzeroberfläche neben der derzeit aktiven Anwendung an.

Verwenden von Intune zum Vereinfachen der Konfiguration

Sie können mit Intune als MDM-Dienst die Konfiguration des Microsoft Enterprise SSO-Plug-Ins vereinfachen. Sie können z. B. mithilfe von Intune das Plug-In aktivieren und alte Anwendungen einer Positivliste hinzufügen, damit einmaliges Anmelden für sie möglich ist.

Weitere Informationen finden Sie im Artikel Bereitstellen des Microsoft Enterprise SSO-Plug-Ins für Apple-Geräte.

Verwenden des SSO-Plug-Ins in Ihrer Anwendung

MSAL für Apple-Geräte unterstützt ab Version 1.1.0 das Microsoft Enterprise SSO-Plug-in für Apple-Geräte. Dies ist die empfohlene Methode zum Hinzufügen von Unterstützung für das Microsoft Enterprise SSO-Plug-In. Sie stellt sicher, dass Sie den vollen Funktionsumfang der Microsoft Identity Platform nutzen können.

Wenn Sie eine Anwendung für Mitarbeiter mit Kundenkontakt entwickeln, finden Sie unter Modus für gemeinsam genutzte Geräte für iOS-Geräte weitere Informationen zur Einrichtung.

Grundlegendes zur Funktionsweise des SSO-Plug-Ins

Das Microsoft Enterprise SSO-Plug-In basiert auf dem Enterprise SSO-Framework von Apple. Am Framework teilnehmende Identitätsanbieter können Netzwerkdatenverkehr für ihre Domänen abfangen und die Verarbeitung dieser Anforderungen verbessern oder ändern. Das SSO-Plug-In kann z. B. zusätzliche Benutzeroberflächen anzeigen, um Anmeldeinformationen von Endbenutzern sicher zu erfassen, die mehrstufige Authentifizierung anzufordern oder automatisch Token für die Anwendung bereitzustellen.

Native Anwendungen können außerdem benutzerdefinierte Vorgänge implementieren und direkt mit dem SSO-Plug-In kommunizieren. Weitere Informationen finden Sie in diesem Video von der Worldwide Developer Conference von Apple aus dem Jahr 2019.

Tipp

Im Leitfaden zur SSO-Problembehandlung für Apple-Geräte erfahren Sie mehr über die Funktionsweise des SSO-Plug-Ins und die Problembehandlung für die Microsoft Enterprise SSO-Erweiterung.

Anwendungen, die MSAL verwenden

MSAL für Apple-Geräte unterstützt ab Version 1.1.0 das Microsoft Enterprise SSO-Plug-In für Apple-Geräte nativ für Geschäfts-, Schul- oder Unikonten.

Es ist keine besondere Konfiguration erforderlich, wenn Sie alle empfohlenen Schritte befolgen und das standardmäßige Umleitungs-URI-Format verwenden. Auf Geräten mit dem SSO-Plug-In ruft MSAL dieses automatisch für alle interaktiven und unbeaufsichtigten Anforderungen von Token auf. Es wird auch für die Kontoenumeration und Vorgänge zum Entfernen von Konten aufgerufen. Da MSAL ein natives SSO-Plug-In-Protokoll implementiert, das auf benutzerdefinierten Vorgängen basiert, bietet diese Einrichtung die komfortabelste native Endbenutzerumgebung.

Wenn das SSO-Plug-In auf iOS- und iPadOS-Geräten von MDM nicht aktiviert wird, aber die Microsoft Authenticator-App auf dem Gerät vorhanden ist, verwendet MSAL für interaktive Tokenanforderungen stattdessen die Microsoft Authenticator-App. Das Microsoft Enterprise SSO-Plug-In gibt SSO für die Authenticator-App frei.

Anwendungen, die MSAL nicht verwenden

Anwendungen, die keine MSAL verwenden, können trotzdem vom SSO profitieren, wenn sie von einem Administrator zur Positivliste hinzugefügt werden.

Sie müssen den Code in diesen Apps nicht ändern, solange die folgenden Bedingungen erfüllt sind:

- Die Anwendung verwendet für Netzwerkanforderungen Apple-Frameworks. Zu diesen Frameworks gehören z. B. WKWebView und NSURLSession.

- Die Anwendung verwendet Standardprotokolle zur Kommunikation mit Microsoft Entra ID. Zu diesen Protokollen gehören beispielsweise OAuth 2, SAML und WS-Verbund.

- Die Anwendung erfasst auf der nativen Benutzeroberfläche keine Benutzernamen und Kennwörter in Klartext.

In diesem Fall wird SSO bereitgestellt, wenn die Anwendung eine Netzwerkanforderung erstellt und einen Webbrowser öffnet, um den Benutzer anzumelden. Wenn Benutzer*innen zu einer Microsoft Entra-Anmelde-URL umgeleitet werden, überprüft das SSO-Plug-In die URL, und ob für diese URL SSO-Anmeldeinformationen verfügbar sind. Falls ja, übergibt das SSO-Plug-In die Anmeldeinformationen an Microsoft Entra ID. Microsoft Entra ID autorisiert dann die Anwendung zum Erfüllen der Netzwerkanforderung, ohne Benutzer*innen zur Eingabe von Anmeldeinformationen aufzufordern. Wenn das Gerät Microsoft Entra ID bekannt ist, übergibt das SSO-Plug-In außerdem das Gerätezertifikat, um die gerätebasierte Überprüfung auf bedingten Zugriff zu erfüllen.

Zur Unterstützung des einmaligen Anmeldens für Apps ohne MSAL implementiert das SSO-Plug-In ein dem Windows-Browser-Plug-In vergleichbares Protokoll, das unter Was ist ein primäres Aktualisierungstoken? beschrieben ist.

Im Vergleich zu MSAL-basierten Apps verhält sich das SSO-Plug-in für nicht-MSAL-basierte Apps transparenter. Es integriert sich in die bestehende Browser-Anmeldeerfahrung, die Apps bieten.

Der Benutzer sieht die gewohnte Oberfläche und muss sich nicht in jeder Anwendung neu anmelden. Anstatt die native Kontoauswahl anzuzeigen, fügt das SSO-Plug-In beispielsweise der webbasierten Kontoauswahlumgebung SSO-Sitzungen hinzu.

Anstehende Änderungen am Geräteidentitätsschlüsselspeicher

Die im März 2024 angekündigte Microsoft Entra-ID wird sich vom Schlüsselbund von Apple zum Speichern von Geräteidentitätsschlüsseln entfernen. Ab dem 3. Quartal 2025 werden alle neu registrierten Geräte Apples Secure Enclave verwenden. Es gibt keine Möglichkeit, diesen Speicherort zu deaktivieren.

Anwendungen und MDM-Integrationen, die vom Zugriff auf Workplace Join-Schlüssel über den Schlüsselbund abhängig sind, müssen mit der Verwendung von MSAL und dem Enterprise SSO-Plug-In beginnen, um die Kompatibilität mit der Microsoft Identity Platform sicherzustellen.

Aktivieren der sicheren Enklave-basierten Speicherung von Geräteidentitätsschlüsseln

Wenn Sie die Secure Enclave-basierte Speicherung von Geräteidentitätsschlüsseln aktivieren möchten, bevor dies obligatorisch wird, können Sie das folgende Erweiterungsdatenattribut zum MDM-Konfigurationsprofil Ihrer Apple-Geräte hinzufügen.

Hinweis

Damit diese Kennzeichnung wirksam wird, muss sie auf eine neue Registrierung angewendet werden. Es wirkt sich nicht auf Geräte aus, die bereits registriert wurden, es sei denn, sie werden erneut registriert.

- Schlüssel:

use_most_secure_storage - Typ:

Boolean - Wert: wahr

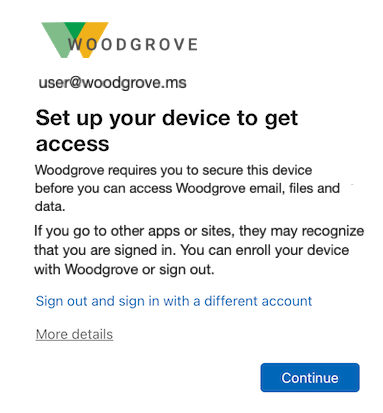

Der folgende Screenshot zeigt die Konfigurationsseite und -einstellungen zum Aktivieren von Secure Enklave in Microsoft Intune.

Erkennen von App-Inkompatibilitäten mit Secure Enclave-basierter Geräteidentität

Nach dem Aktivieren des Secure Enclave-basierten Speichers tritt möglicherweise eine Fehlermeldung auf, in der Sie aufgefordert werden, Ihr Gerät einzurichten, um Zugriff zu erhalten. Diese Fehlermeldung weist darauf hin, dass die Anwendung den verwalteten Status des Geräts nicht erkennen konnte, was auf eine Inkompatibilität mit dem neuen Speicherort des Schlüssels hindeutet.

Dieser Fehler wird in Microsoft Entra ID-Anmeldeprotokollen mit den folgenden Details angezeigt:

- Anmeldefehlercode:

530003 - Fehlerursache:

Device is required to be managed to access this resource.

Wenn diese Fehlermeldung beim Testen angezeigt wird, stellen Sie zunächst sicher, dass Sie die SSO-Erweiterung erfolgreich aktiviert haben und alle erforderlichen anwendungsspezifischen Erweiterungen installiert haben (z. B. Microsoft Single Sign-On für Chrome). Wenn diese Meldung weiterhin angezeigt wird, wird empfohlen, dass Sie sich an den Anbieter der Anwendung wenden, um ihn auf die Inkompatibilität mit dem neuen Speicherort hinzuweisen.

Betroffene Szenarien

Die nachstehende Liste enthält einige häufige Szenarien, die sich auf diese Änderungen auswirken. Als Faustregel gilt, dass jede Anwendung, die eine Abhängigkeit vom Zugriff auf Geräteidentitätsartefakte über den Schlüsselbund von Apple hat, betroffen ist.

Dies ist keine vollständige Liste, und wir raten sowohl Verbrauchern als auch Anbietern von Anwendungen, ihre Software auf Kompatibilität mit diesem neuen Datenspeicher zu testen.

Unterstützung für registrierte/registrierte Geräterichtlinien für bedingten Zugriff in Chrome

Um Geräterichtlinien für den bedingten Zugriff in Google Chrome mit aktiviertem sicheren Enklave-basierten Speicher zu unterstützen, müssen Sie die Erweiterung Microsoft Single Sign-On installiert und aktiviert haben.

Wichtiges Update für macOS 15.3 und iOS 18.1.1, das sich auf Enterprise SSO auswirkt

Übersicht

Ein neueres Update auf macOS 15.3 und iOS 18.1.1 hat eine Regression eingeführt, die sich auf eine kleine Anzahl von Benutzern auswirkt. Dieses Problem verhindert, dass das Enterprise SSO-Erweiterungsframework ordnungsgemäß funktioniert, was zu unerwarteten Authentifizierungsfehlern in allen Apps führt, die mit entra ID integriert sind. Betroffene Benutzer können auch auf einen Fehler stoßen, der als "4s8qh" gekennzeichnet ist.

Grundursache

Die Ursache dieses Problems ist eine Regression in der zugrunde liegenden PluginKit-Ebene, die verhindert, dass die Microsoft Enterprise-SSO-Erweiterung vom Betriebssystem gestartet wird. Apple hat dieses Problem anerkannt.

Identifizieren betroffener Benutzer

Um festzustellen, ob Ihre Benutzer betroffen sind, können Sie eine Sysdiagnose sammeln und nach den folgenden Fehlerinformationen suchen:

'Error Domain=PlugInKit Code=16 andere Versionen in Verwendung'

Hier ist ein Beispiel, wie dieser Fehler aussehen würde:

Request for extension <EXConcreteExtension: 0x60000112d080> {id = com.microsoft.CompanyPortalMac.ssoextension} failed with error Error Domain=PlugInKit Code=16 "other version in use: <id<PKPlugIn>: 0x1526066c0; core = <[...] [com.microsoft.CompanyPortalMac.ssoextension(5.2412.0)],[...] [/Applications/Company Portal.app/Contents/PlugIns/Mac SSO Extension.appex]>, instance = [(null)], state = 1, useCount = 1>" UserInfo={NSLocalizedDescription=other version in use: <id<PKPlugIn>: 0x1526066c0; core = <[...] [com.microsoft.CompanyPortalMac.ssoextension(5.2412.0)],[...] [/Applications/Company Portal.app/Contents/PlugIns/Mac SSO Extension.appex]>, instance = [(null)], state = 1, useCount = 1>}

Wiederherstellungsschritte

Wenn ihre Benutzer von diesem Problem betroffen sind, können sie ihr Gerät neu starten, um wiederherzustellen.

Weitere Informationen

Erfahren Sie mehr zum Modus für gemeinsam genutzte Geräte für iOS-Geräte.

Hier erfahren Sie mehr über die Problembehandlung für die Microsoft Enterprise SSO-Erweiterung.