Verwenden des Microsoft Enterprise SSO-Plug-Ins auf iOS-/iPadOS-Geräten

Das Microsoft Enterprise SSO-Plug-In ist ein Feature in Microsoft Entra ID, das Features des einmaligen Anmeldens (Single Sign-On, SSO) für Apple-Geräte bereitstellt. Dieses Plug-In verwendet das App-Erweiterungsframework für das einmalige Anmelden von Apple.

- Für iOS-/iPadOS-Geräte enthält das Enterprise SSO-Plug-In die SSO-App-Erweiterung.

- Für macOS-Geräte umfasst das Enterprise SSO-Plug-In Platform SSO und die SSO-App-Erweiterung.

Die SSO-App-Erweiterung bietet einmaliges Anmelden bei Apps und Websites, die die Microsoft Entra-ID für die Authentifizierung verwenden, einschließlich Microsoft 365-Apps. Dadurch wird die Anzahl der Authentifizierungsaufforderungen reduziert, die Benutzer erhalten, wenn Sie Geräte verwenden, die von der Verwaltung mobiler Geräte (Mobile Device Management, MDM) verwaltet werden, einschließlich aller MDM-Geräte, die die Konfiguration von SSO-Profilen unterstützen.

Diese Funktion gilt für:

iOS/iPadOS

Wechseln Sie für macOS zu Konfigurieren des einmaligen Anmeldens für Plattform für macOS-Geräte in Microsoft Intune.

In diesem Artikel wird gezeigt, wie Sie eine Konfigurationsrichtlinie für die SSO-App-Erweiterung für iOS-/iPadOS-Apple-Geräte mit Intune, Jamf Pro und anderen MDM-Lösungen erstellen.

App-Unterstützung

Damit Ihre Apps das Microsoft Enterprise SSO-Plug-In verwenden können, haben Sie zwei Möglichkeiten:

Option 1 – MSAL: Apps, die die Microsoft Authentication Library (MSAL) unterstützen, nutzen automatisch das Microsoft Enterprise SSO-Plug-In. Beispielsweise unterstützen Microsoft 365-Apps MSAL. Daher verwenden sie automatisch das Plug-In.

Wenn Ihre Organisation eigene Apps erstellt, kann Ihr App-Entwickler der MSAL eine Abhängigkeit hinzufügen. Diese Abhängigkeit ermöglicht Ihrer App die Verwendung des Microsoft Enterprise SSO-Plug-Ins.

Ein Beispieltutorial erhalten Sie unter Tutorial: Anmelden von Benutzern und Aufrufen von Microsoft Graph aus einer iOS- oder macOS-App.

Option 2 – AllowList: Apps, die MSAL nicht unterstützen oder nicht mit MSAL entwickelt wurden, können die SSO-App-Erweiterung verwenden. Zu diesen Apps gehören Browser wie Safari und Apps, die Safari-Webansichts-APIs verwenden.

Fügen Sie für diese Nicht-MSAL-Apps die Anwendungspaket-ID oder das Präfix der Erweiterungskonfiguration in Ihrer Intune-SSO-App-Erweiterungsrichtlinie hinzu (in diesem Artikel).

Um beispielsweise eine Microsoft-App zuzulassen, die MSAL nicht unterstützt, fügen Sie

com.microsoft.der AppPrefixAllowList-Eigenschaft in Ihrer Intune-Richtlinie hinzu. Seien Sie vorsichtig mit den Apps, die Sie zulassen, sie können interaktive Anmeldeaufforderungen für den angemeldeten Benutzer umgehen.Weitere Informationen finden Sie unter Microsoft Enterprise SSO-Plug-In für Apple-Geräte – Apps, die MSAL nicht verwenden.

Voraussetzungen

So verwenden Sie das Microsoft Enterprise SSO-Plug-In auf iOS-/iPadOS-Geräten:

Das Gerät wird von Intune verwaltet.

Das Gerät muss das Plug-In unterstützen:

- iOS/iPadOS 13.0 und höher

Die Microsoft Authenticator-App muss auf dem Gerät installiert sein.

Benutzer können die Microsoft Authenticator-App manuell installieren. Alternativ können Administratoren die App mithilfe von Intune bereitstellen. Informationen zum Installieren der Microsoft Authenticator-App finden Sie unter Verwalten von per Volumenlizenz erworbenen Apple-Apps.

Die Anforderungen an das Enterprise SSO-Plug-In sind konfiguriert, einschließlich der Apple-Netzwerkkonfigurations-URLs.

Hinweis

Auf iOS-/iPadOS-Geräten erfordert Apple, dass die SSO-App-Erweiterung und die Microsoft Authenticator-App installiert sind. Benutzer müssen die Microsoft Authenticator-App nicht verwenden oder konfigurieren, sie muss nur auf dem Gerät installiert werden.

Microsoft Enterprise SSO-Plug-In im Vergleich zur Kerberos-SSO-Erweiterung

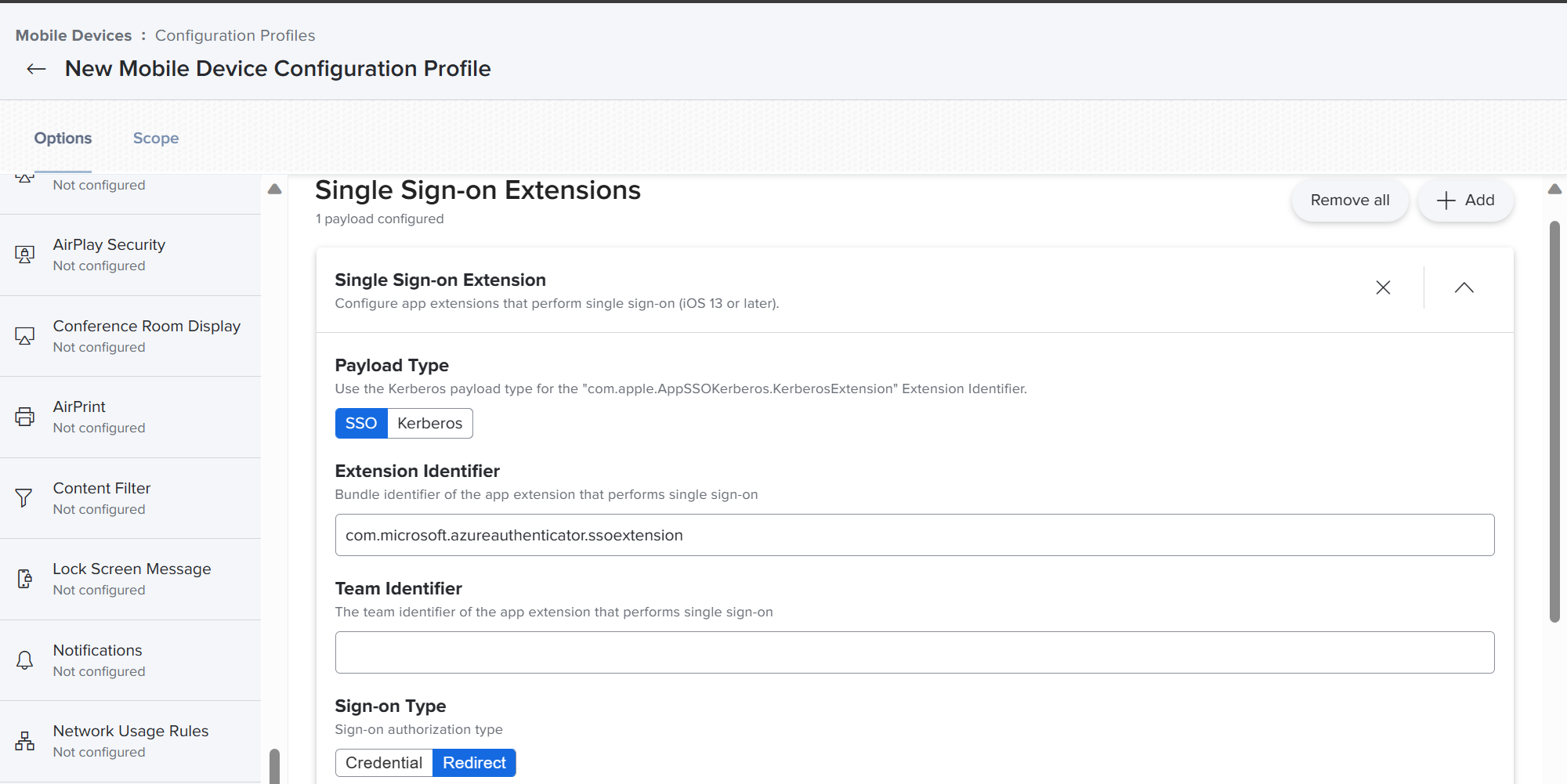

Wenn Sie die SSO-App-Erweiterung verwenden, verwenden Sie den SSO - oder Kerberos-Nutzlasttyp für die Authentifizierung. Die SSO-App-Erweiterung wurde entwickelt, um die Anmeldeerfahrung für Apps und Websites, die diese Authentifizierungsmethoden verwenden, zu verbessern.

Das Microsoft Enterprise SSO-Plug-In verwendet den SSO-Nutzlasttyp mit Redirect-Authentifizierung. Die Erweiterungstypen SSO Redirect und Kerberos können gleichzeitig auf einem Gerät verwendet werden. Stellen Sie sicher, dass Sie separate Geräteprofile für jeden Erweiterungstyp erstellen, den Sie auf Ihren Geräten verwenden möchten.

Ermitteln Sie den richtigen SSO-Erweiterungstyp für Ihr Szenario anhand der folgenden Tabelle:

| Microsoft Enterprise SSO-Plug-In für Apple-Geräte | App-Erweiterung für einmaliges Anmelden (Single sign-on, SSO) mit Kerberos |

|---|---|

| Verwendet den App-Erweiterungstyp Microsoft Entra ID SSO. | Verwendet den SSO-App-Erweiterungstyp Kerberos |

| Unterstützt die folgenden Apps: – Microsoft 365 – Apps, Websites oder Dienste, die in Microsoft Entra ID integriert sind |

Unterstützt die folgenden Apps: – Apps, Websites oder Dienste, die in AD integriert sind |

Weitere Informationen zur App-Erweiterung für einmaliges Anmelden findest du unter Übersicht über einmaliges Anmelden und Optionen für Apple-Geräte in Microsoft Intune.

Erstellen einer Konfigurationsrichtlinie für die App-Erweiterung für einmaliges Anmelden

Erstellen Sie im Microsoft Intune Admin Center ein Gerätekonfigurationsprofil. Dieses Profil enthält die Einstellungen zum Konfigurieren der SSO-App-Erweiterung auf Geräten.

Melden Sie sich beim Microsoft Intune Admin Center an.

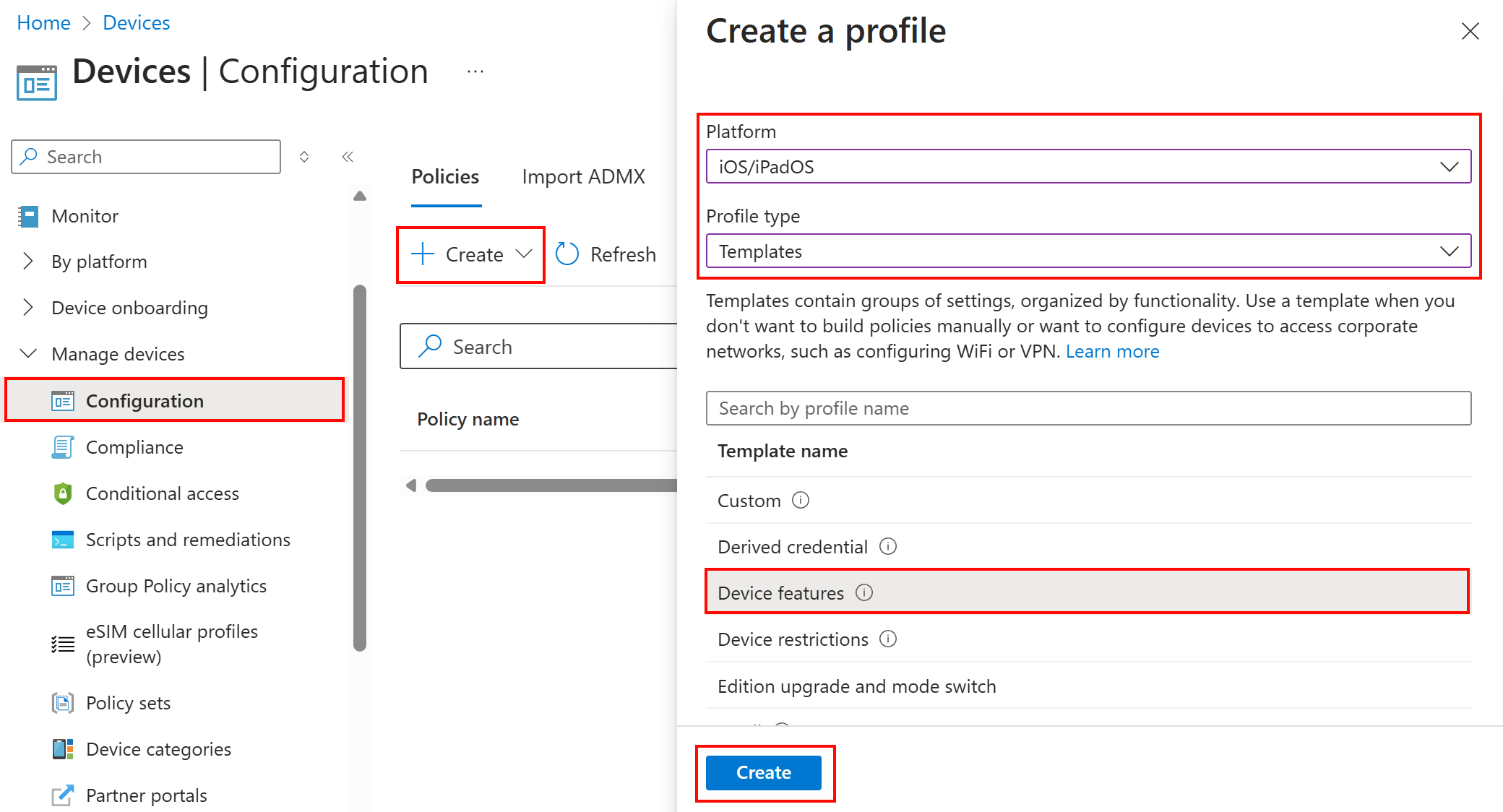

Wählen Sie Geräte>Geräte verwalten>Konfiguration>Erstellen>Neue Richtlinie aus.

Geben Sie die folgenden Eigenschaften ein:

- Plattform: Wählen Sie iOS/iPadOS aus.

- Profiltyp: Wählen Sie Vorlagen>Gerätefeatures aus.

Wählen Sie Erstellen aus:

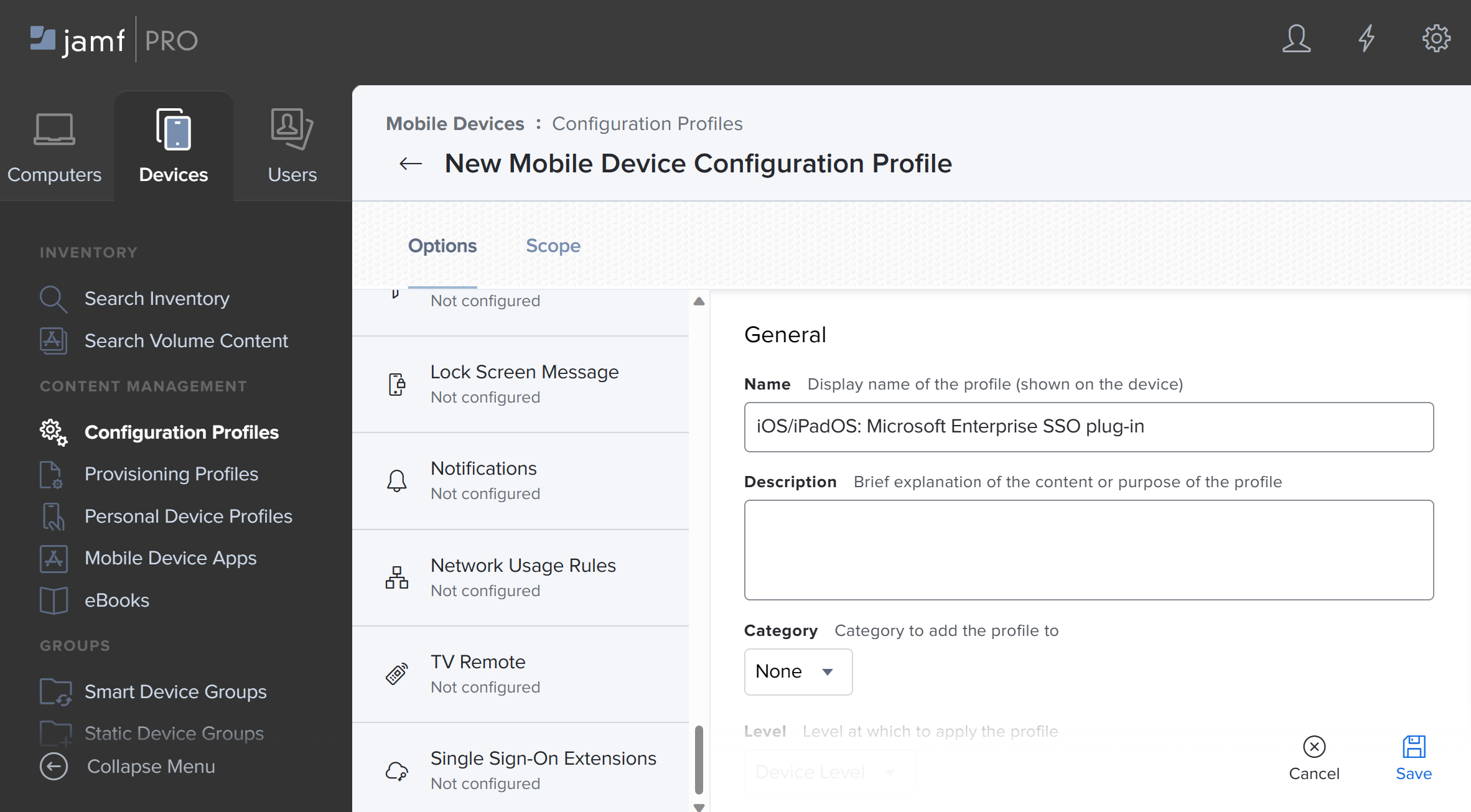

Geben Sie in Grundlagen die folgenden Eigenschaften ein:

- Name: Geben Sie einen aussagekräftigen Namen für die Richtlinie ein. Benennen Sie Ihre Richtlinien so, dass Sie diese später leicht wiedererkennen. Ein guter Richtlinienname ist beispielsweise iOS: SSO-App-Erweiterung.

- Beschreibung: Geben Sie eine Beschreibung der Richtlinie ein. Diese Einstellung ist optional, wird jedoch empfohlen.

Wählen Sie Weiter aus.

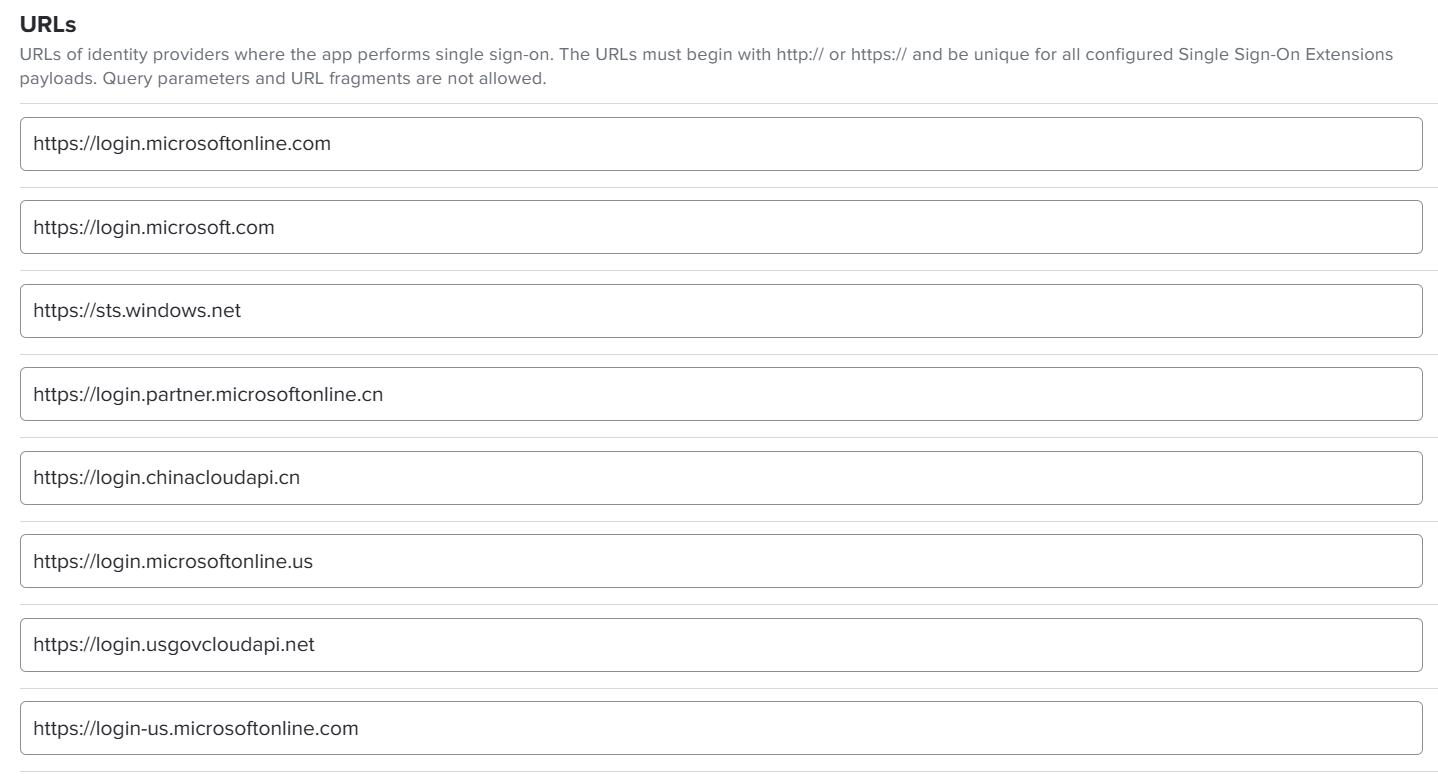

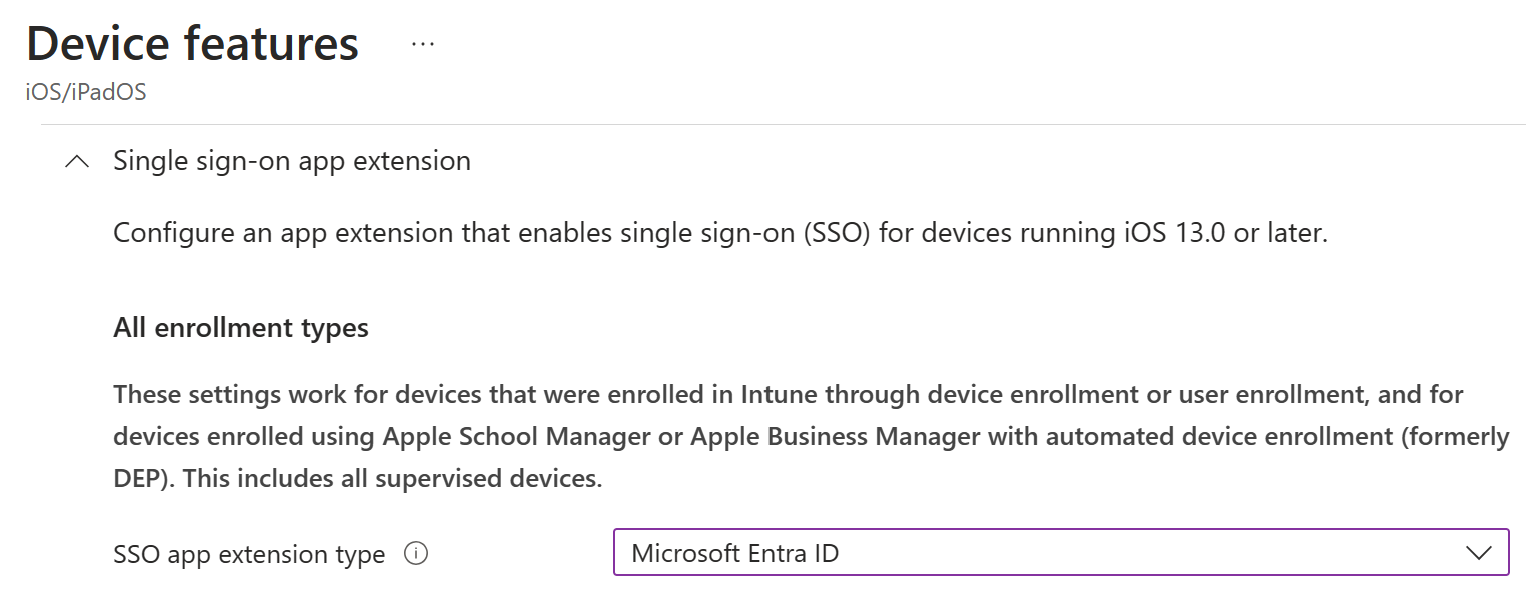

Wählen Sie unter Konfigurationseinstellungen die Option App-Erweiterung für einmaliges Anmelden aus, und konfigurieren Sie die folgenden Eigenschaften:

SSO-App-Erweiterungstyp: Wählen Sie Microsoft Entra ID aus.

Modus für gemeinsam genutzte Geräte aktivieren:

Nicht konfiguriert: Diese Einstellung wird von Intune nicht geändert oder aktualisiert.

Wählen Sie diese Option für die meisten Szenarien aus, einschließlich Shared iPad, persönlicher Geräte und Geräte mit oder ohne Benutzeraffinität.

Ja: Wählen Sie diese Option nur aus, wenn die Zielgeräte den Modus für gemeinsam genutzte Microsoft Entra-Geräte verwenden. Weitere Informationen findest du unter Übersicht über den Modus für gemeinsam genutzte Geräte.

App-Bündel-ID: Geben Sie eine Liste der Bündel-IDs für Apps ein, die MSAL nicht unterstützen und SSO verwenden dürfen. Weitere Informationen finden Sie unter Anwendungen, die MSAL nicht verwenden.

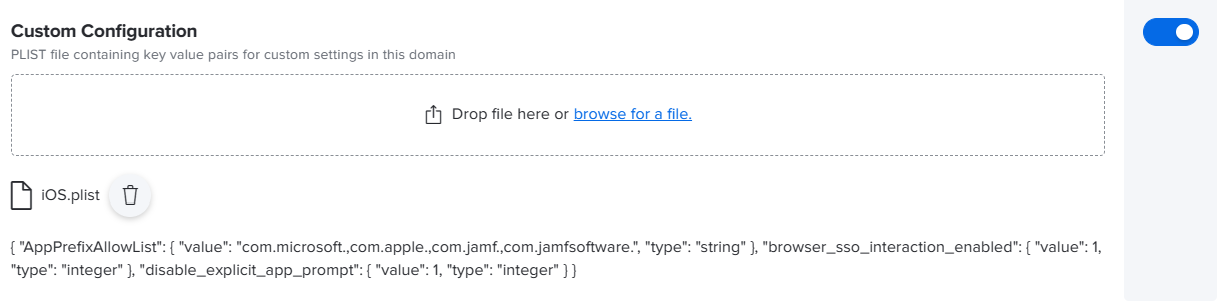

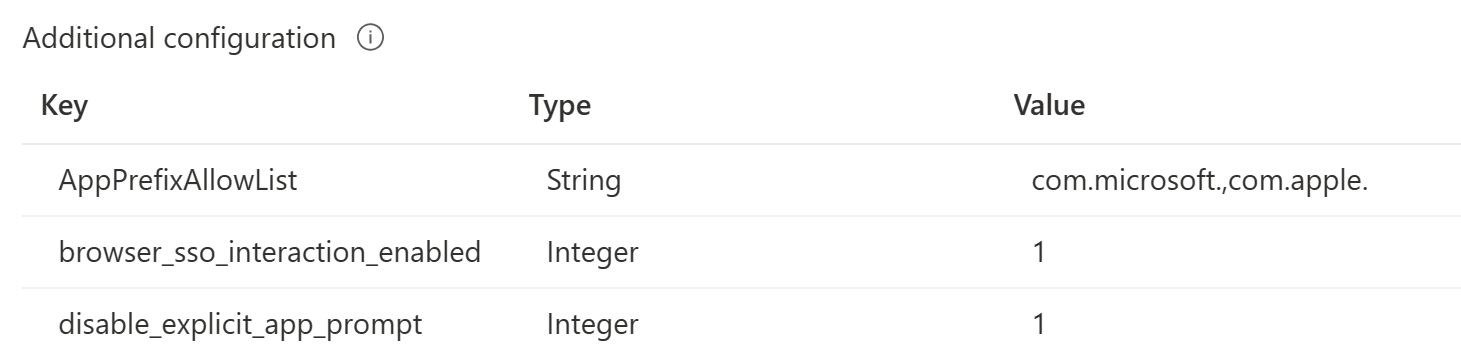

Zusätzliche Konfiguration: Zum Anpassen der Endbenutzererfahrung können Sie die folgenden Eigenschaften hinzufügen. Diese Eigenschaften sind die Standardwerte, die von der Microsoft SSO-Erweiterung verwendet werden, aber sie können an die Anforderungen Ihrer Organisation angepasst werden:

Key Typ Beschreibung AppPrefixAllowList Zeichenfolge Empfohlener Wert: com.apple.

Geben Sie eine Liste der Präfixe für Apps ein, die MSAL nicht unterstützen und SSO verwenden dürfen. Geben Sie beispielsweise eincom.microsoft.,com.apple., um alle Microsoft- und Apple-Apps zuzulassen.

Stellen Sie sicher, dass diese Apps die Positivlistenanforderungen erfüllen.browser_sso_interaction_enabled Ganzzahl Empfohlener Wert: 1

Wenn diese Einstellung auf1festgelegt wurde, können sich Benutzer über den Safari-Browser und über Apps anmelden, die MSAL nicht unterstützen. Wenn diese Einstellung aktiviert wird, können Benutzer einen Bootstrap für die Erweiterung über Safari oder andere Apps ausführen.disable_explicit_app_prompt Ganzzahl Empfohlener Wert: 1

Einige Apps erzwingen vielleicht fälschlicherweise Eingabeaufforderungen für Endbenutzer auf Protokollebene. Wenn dieses Problem angezeigt wird, werden Benutzer zur Anmeldung aufgefordert, obwohl das Microsoft Enterprise SSO-Plug-In bei anderen Apps funktioniert.

Wenn der Wert auf1(1) festgelegt wurde, reduzieren Sie diese Eingabeaufforderungen.Tipp

Weitere Informationen zu diesen Eigenschaften und anderen Eigenschaften, die Sie konfigurieren können, finden Sie unter Microsoft Enterprise SSO-Plug-In für Apple-Geräte.

Wenn Sie mit der Konfiguration der Einstellungen fertig sind und Microsoft & Apple-Apps zulassen, sehen die Einstellungen in etwa wie die folgenden Werte in Ihrem Intune-Konfigurationsprofil aus:

Setzen Sie die Erstellung des Profils fort, und weisen Sie das Profil den Benutzern oder Gruppen zu, die diese Einstellungen empfangen werden. Die spezifischen Schritte finden Sie unter Erstellen des Profils.

Anleitungen zum Zuweisen von Profilen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen.

Wenn das Gerät beim Intune-Dienst eincheckt, empfängt es dieses Profil. Weitere Informationen findest du unter Richtlinienaktualisierungsintervalle.

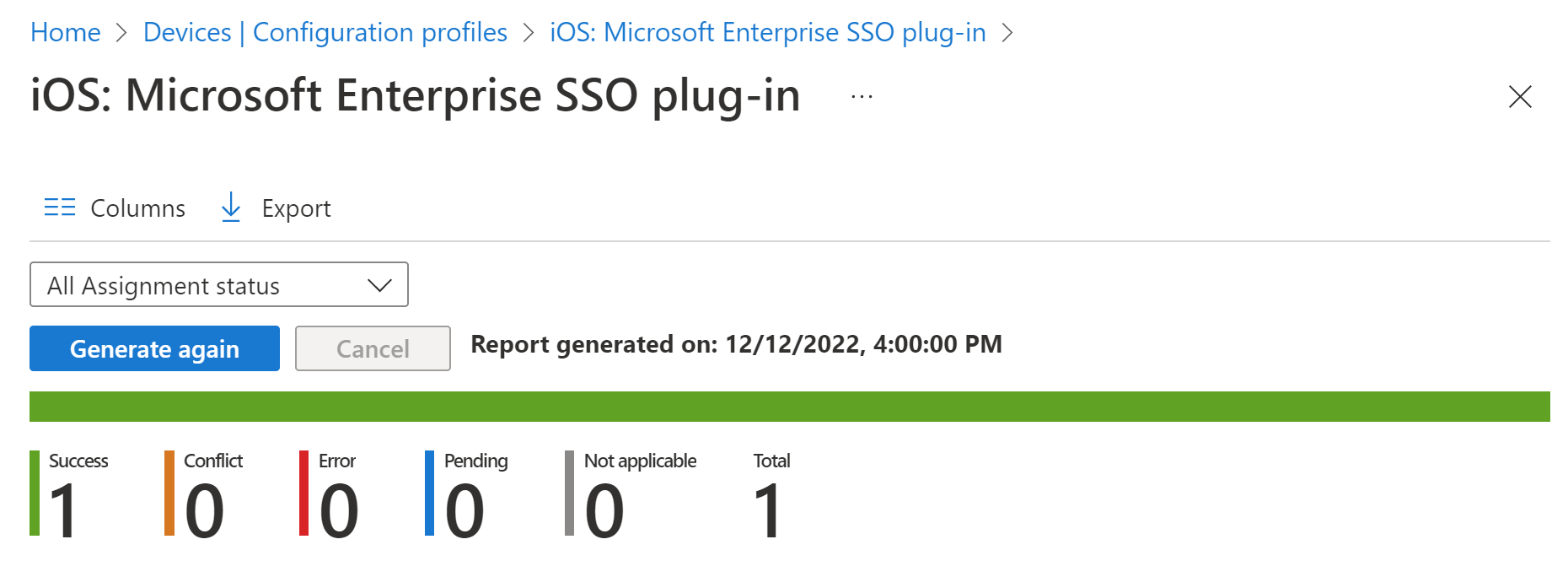

Um zu überprüfen, ob das Profil ordnungsgemäß bereitgestellt wurde, wechseln Sie im Intune Admin Center zu Geräte>Geräte verwalten Konfiguration>> wählen Sie das profil aus, das Sie erstellt haben, und generieren Sie einen Bericht:

Endbenutzeroberfläche

Wenn Sie die Microsoft Authenticator-App nicht mithilfe einer App-Richtlinie bereitstellen, müssen Benutzer sie manuell installieren. Benutzer müssen die Authenticator-App nicht verwenden, sie muss nur auf dem Gerät installiert werden.

Benutzer melden sich bei jeder unterstützten App oder Website an, um einen Bootstrap für die Erweiterung auszuführen. Bootstrap ist der Prozess der erstmaligen Anmeldung, bei der die Erweiterung eingerichtet wird.

Nachdem sich Benutzer erfolgreich angemeldet haben, wird die Erweiterung automatisch zum Anmelden bei jeder anderen unterstützten App oder Website verwendet.

Sie können einmaliges Anmelden testen, indem Sie Safari im privaten Modus (öffnet die Website von Apple) und die https://portal.office.com Website öffnen. Es sind kein Benutzername und Kennwort erforderlich.

Tipp

Weitere Informationen zur Funktionsweise des SSO-Plug-Ins und zur Problembehandlung der Microsoft Enterprise SSO-Erweiterung finden Sie im Leitfaden zur SSO-Problembehandlung für Apple-Geräte.

Verwandte Artikel

Informationen zum Microsoft Enterprise SSO-Plug-In findest du unter Microsoft Enterprise SSO-Plug-In für Apple-Geräte.

Informationen von Apple zur Nutzdaten der Single Sign-On-Erweiterung finden Sie unter Nutzlasteinstellungen für Erweiterungen für einmaliges Anmelden (öffnet die Website von Apple).

Informationen zur Problembehandlung der Microsoft Enterprise SSO-Erweiterung finden Sie unter Problembehandlung für das Microsoft Enterprise SSO-Erweiterungs-Plug-In auf Apple-Geräten.