Anmerkung

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Ihre Organisation kann die zertifikatbasierte Microsoft Entra-Authentifizierung (CBA) verwenden, um Benutzern die direkte Authentifizierung mithilfe von X.509-Zertifikaten zu ermöglichen oder zu verlangen, die in der Microsoft Entra-ID für die Anwendungs- und Browseranmeldung authentifiziert wurden.

Verwenden Sie das Feature, um eine Phishing-widerstandsfähige Authentifizierung zu übernehmen und mithilfe von X.509-Zertifikaten für Ihre Public Key-Infrastruktur (PKI) zu authentifizieren.

Was ist die zertifikatbasierte Authentifizierung von Microsoft Entra?

Bevor die cloudverwaltete Unterstützung für CBA zu Microsoft Entra ID verfügbar war, musste eine Organisation Verbund-CBA implementieren, damit Benutzer sich mithilfe von X.509-Zertifikaten gegen Microsoft Entra ID authentifizieren können. Es umfasste die Bereitstellung von Active Directory-Verbunddiensten (AD FS). Mit Microsoft Entra CBA können Sie sich direkt bei Microsoft Entra ID authentifizieren und die Notwendigkeit von Verbund-AD FS für eine vereinfachte Umgebung und Kostenreduzierung beseitigen.

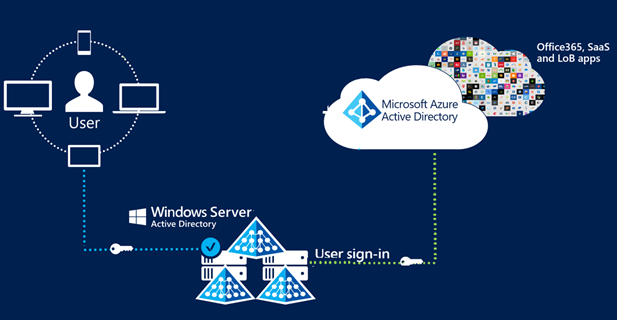

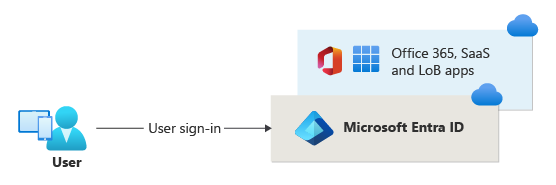

Die nächsten Abbildungen zeigen, wie Microsoft Entra CBA Ihre Umgebung vereinfacht, indem Verbund-AD FS eliminiert wird.

CBA mit Verbund-AD FS

Microsoft Entra CBA

Die wichtigsten Vorteile bei der Verwendung der zertifikatbasierten Authentifizierung von Microsoft Entra

| Nutzen | Beschreibung |

|---|---|

| Verbesserte Benutzererfahrung | – Benutzer, die CBA benötigen, können sich jetzt direkt mit der Microsoft Entra-ID authentifizieren und müssen nicht in Verbund-AD FS investieren. – Sie können das Admin Center verwenden, um Zertifikatfelder auf einfache Weise Benutzerobjektattributen zuzuordnen, um den Benutzer im Mandanten nachzuschlagen (Zertifikatbenutzernamenbindungen) – Verwenden Sie das Admin Center, um Authentifizierungsrichtlinien zu konfigurieren , um zu bestimmen, welche Zertifikate einstufiger im Vergleich zu mehreren Faktorn sind. |

| Einfache Bereitstellung und Verwaltung | - Microsoft Entra CBA ist ein kostenloses Feature. Sie benötigen keine kostenpflichtigen Editionen von Microsoft Entra ID, um sie zu verwenden. – Bereitstellungen oder Netzwerkkonfigurationen müssen nicht mehr komplex und lokal sein. – Direkte Authentifizierung mit Microsoft Entra ID. |

| Schützen | – Lokale Kennwörter müssen nicht in irgendeiner Form in der Cloud gespeichert werden. – Schützt Ihre Benutzerkonten, indem sie nahtlos mit den Richtlinien für den bedingten Zugriff von Microsoft Entra zusammenarbeiten, einschließlich phishingsicherer Multifaktor-Authentifizierung (MFA). MFA erfordert eine lizenzierte Edition und blockiert die Legacyauthentifizierung. - Starke Authentifizierungsunterstützung. Administratoren können Authentifizierungsrichtlinien über die Zertifikatfelder definieren, z. B. Aussteller oder Richtlinien-OID, um festzustellen, welche Zertifikate als einzelner Faktor oder als multifaktor qualifizieren. – Das Feature funktioniert nahtlos mit Features für den bedingten Zugriff und die Funktion der Authentifizierungsstärke, um MFA zum Schutz Ihrer Benutzer*innen zu erzwingen. |

Unterstützte Szenarios

Die folgenden Szenarien werden unterstützt:

Benutzeranmeldungen bei browserbasierten Webanwendungen auf allen Plattformen

Benutzeranmeldungen bei mobilen Office-Apps auf iOS- und Android-Plattformen sowie native Office-Apps in Windows, einschließlich Outlook und OneDrive

Benutzeranmeldungen in mobilen nativen Browsern

Granulare Authentifizierungsregeln für MFA mithilfe des Ausstellersubjekts und der Richtlinien-OID

Zertifikat-zu-Benutzerkonto-Bindungen mithilfe eines der Zertifikatfelder:

-

SubjectAlternativeName(SAN),PrincipalNameundRFC822Name -

SubjectKeyIdentifier(SKI) undSHA1PublicKey -

IssuerAndSubjectundIssuerAndSerialNumber

-

Zertifikat-zu-Benutzerkonto-Bindungen mithilfe eines der Benutzerobjektattribute:

userPrincipalNameonPremisesUserPrincipalNamecertificateUserIds

Nicht unterstützte Szenarien

Folgende Szenarien werden nicht unterstützt:

- CBA wird in der Webanmeldungsoption bei der Windows-Anmeldung (auf dem Sperr-/Anmeldebildschirm) nicht unterstützt.

- Für eine vertrauenswürdige Zertifizierungsstelle wird nur ein CRL-Verteilungspunkt (CRL Distribution Point, CDP) unterstützt.

- Der CDP kann nur HTTP-URLs sein. Wir unterstützen keine OCSP-URLs (Online Certificate Status Protocol) oder LDAP-URLs (Lightweight Directory Access Protocol).

- Das Kennwort als Authentifizierungsmethode kann nicht deaktiviert werden. Die Option zum Anmelden mithilfe eines Kennworts wird angezeigt, auch wenn die Microsoft Entra CBA-Methode für den Benutzer verfügbar ist.

Bekannte Einschränkung mit Windows Hello for Business-Zertifikaten

Obwohl Windows Hello for Business für MFA in der Microsoft Entra-ID verwendet werden kann, wird Windows Hello for Business für frische MFA nicht unterstützt. Sie können zertifikate für Ihre Benutzer registrieren, indem Sie den Windows Hello for Business-Schlüssel/das Schlüsselpaar verwenden. Wenn sie ordnungsgemäß konfiguriert sind, können Windows Hello for Business-Zertifikate für MFA in Microsoft Entra-ID verwendet werden.

Windows Hello for Business-Zertifikate sind mit Microsoft Entra CBA in Microsoft Edge- und Chrome-Browsern kompatibel. Derzeit sind Windows Hello for Business-Zertifikate nicht mit Microsoft Entra CBA in nichtbrowsern Szenarien kompatibel, z. B. in Office 365-Anwendungen. Eine Lösung besteht darin, die Option " Windows Hello anmelden" oder die Sicherheitsschlüsseloption für die Anmeldung zu verwenden (sofern diese verfügbar ist). Diese Option verwendet keine Zertifikate für die Authentifizierung und vermeidet das Problem mit Microsoft Entra CBA. Die Option ist in einigen früheren Anwendungen möglicherweise nicht verfügbar.

Außerhalb des Gültigkeitsbereichs

Die folgenden Szenarios sind nicht mehr im Umfang der zertifikatbasierten Microsoft Entra-Zertifizierung (CBA) enthalten:

- Erstellen oder Bereitstellen einer Public Key-Infrastruktur (PKI) zum Erstellen von Clientzertifikaten. Sie müssen Ihre eigene PKI konfigurieren und Zertifikate für Ihre Benutzer und Geräte bereitstellen.