Tutorial: Zugreifen auf Azure Resource Manager mithilfe einer systemseitig zugewiesenen verwalteten Identität auf einer VM

In dieser Schnellstartanleitung wird gezeigt, wie Sie eine systemseitig zugewiesene Identität als Identität einer VM verwenden, um auf die Azure Resource Manager-API zuzugreifen. Verwaltete Identitäten für Azure-Ressourcen werden von Azure automatisch verwaltet und ermöglichen Ihnen die Authentifizierung für Dienste, die die Microsoft Entra-Authentifizierung unterstützen, ohne dass Sie Anmeldeinformationen in Ihren Code einfügen müssen.

Verwaltete Identitäten für Azure-Ressourcen sind ein Feature von Microsoft Entra ID. Für alle Azure-Dienste, die verwaltete Identitäten unterstützen, gilt ein eigener Zeitplan. Sehen Sie sich den Verfügbarkeitsstatus der verwalteten Identitäten für Ihre Ressource und die bekannten Probleme an, bevor Sie beginnen.

Sie lernen Folgendes:

- Gewähren des Zugriffs auf eine Ressourcengruppe in Azure Resource Manager für Ihre VM

- Abrufen eines Zugriffstokens mithilfe der VM-Identität und Verwenden dieses Zugriffstokens zum Aufrufen von Azure Resource Manager

Verwenden der systemseitig zugewiesenen verwalteten Identität einer Windows-VM für den Zugriff auf Resource Manager

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

In diesem Tutorial erfahren Sie, wie Sie eine systemseitig zugewiesene Identität erstellen, diese einem virtuellen Windows-Computer (VM) zuweisen und die Identität anschließend verwenden, um auf die Azure Resource Manager-API zuzugreifen. Verwaltete Dienstidentitäten werden von Azure automatisch verwaltet. Sie ermöglichen die Authentifizierung von Diensten mit Unterstützung für die Microsoft Entra-Authentifizierung, ohne dass Anmeldeinformationen in Ihren Code eingebettet werden müssen.

Sie lernen Folgendes:

- Gewähren des Zugriffs auf Azure Resource Manager für Ihre VM

- Abrufen eines Zugriffstokens mithilfe der systemseitig zugewiesenen verwalteten Identität der VM zum Zugreifen auf Resource Manager

Melden Sie sich mit Ihrem Administratorkonto beim Azure-Portal an.

Navigieren Sie zur Registerkarte Ressourcengruppen.

Wählen Sie die Ressourcengruppe aus, für die Sie der verwalteten Identität der VM den Zugriff erteilen möchten.

Wählen Sie im linken Bereich die Option Zugriffssteuerung (IAM) aus.

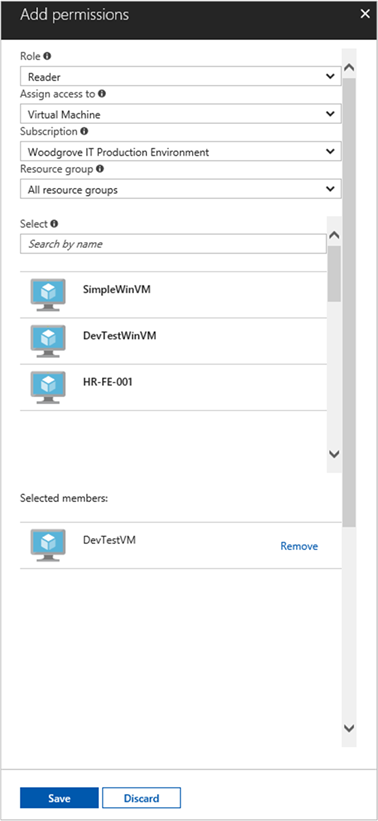

Wählen Sie Hinzufügen und dann Rollenzuweisung hinzufügen aus.

Wählen Sie auf der Registerkarte Rolle die Rolle Leser aus. Mit dieser Rolle können Sie alle Ressourcen anzeigen, aber keine Änderungen vornehmen.

Wählen Sie auf der Registerkarte Mitglieder für die Option Zugriff zuweisen zu Verwaltete Identität aus, und wählen Sie anschließend + Mitglieder auswählen aus.

Stellen Sie sicher, dass in der Dropdownliste Abonnement das richtige Abonnement aufgeführt wird. Wählen Sie unter Ressourcengruppe die Option Alle Ressourcengruppen aus.

Wählen Sie in der Dropdownliste Identität verwalten den Eintrag Virtueller Computer aus.

Wählen Sie schließlich unter Auswählen in der Dropdownliste Ihre VM aus, und wählen Sie dann Speichern aus.

Abrufen eines Zugriffstokens

Verwenden Sie die systemseitig zugewiesene verwaltete Identität der VM zum Aufrufen von Resource Manager und Abrufen eines Zugriffstokens.

Zum Ausführen dieser Schritte benötigen Sie einen SSH-Client. Wenn Sie Windows verwenden, können Sie den SSH-Client im Windows-Subsystem für Linux nutzen. Wenn Sie Hilfe beim Konfigurieren der SSH-Clientschlüssel benötigen, lesen Sie die Informationen unter Vorgehensweise: Verwenden von SSH-Schlüsseln mit Windows in Azure oder Erstellen und Verwenden eines SSH-Schlüsselpaars (öffentlich und privat) für virtuelle Linux-Computer in Azure.

- Navigieren Sie im Portal zu Ihrem virtuellen Linux-Computer, und wählen Sie in der Übersicht die Option Verbinden aus.

- Verbinden Sie den virtuellen Computer mit dem gewünschten SSH-Client.

- Übermitteln Sie im Terminalfenster mit

curleine Anforderung an den lokalen Endpunkt der verwalteten Identitäten für Azure-Ressourcen, um ein Zugriffstoken für Azure Resource Manager abzurufen. Diecurl-Anforderung für das Zugriffstoken finden Sie weiter unten.

curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https://management.azure.com/' -H Metadata:true

Hinweis

Der Wert des resource-Parameters muss exakt mit dem von Microsoft Entra ID erwarteten Wert übereinstimmen. Für die Ressourcen-ID von Resource Manager müssen Sie im URI den nachstehenden Schrägstrich verwenden.

Die Antwort enthält das Zugriffstoken, das Sie für den Zugriff auf Azure Resource Manager benötigen.

Antwort:

{

"access_token":"eyJ0eXAiOi...",

"refresh_token":"",

"expires_in":"3599",

"expires_on":"1504130527",

"not_before":"1504126627",

"resource":"https://management.azure.com",

"token_type":"Bearer"

}

Verwenden Sie dieses Zugriffstoken, um auf Azure Resource Manager zuzugreifen, beispielsweise um die Details der Ressourcengruppe zu lesen, für die Sie dieser VM zuvor den Zugriff gewährt haben. Ersetzen Sie die Werte von <SUBSCRIPTION-ID>, <RESOURCE-GROUP> und <ACCESS-TOKEN> mit den Werten, die Sie zuvor erstellt haben.

Hinweis

Bei der URL wird die Groß-/Kleinschreibung beachtet. Achten Sie daher darauf, genau die Groß- und Kleinschreibung zu verwenden wie zuvor beim Benennen der Ressourcengruppe. Beachten Sie auch den Großbuchstaben „G“ in „resourceGroup“.

curl https://management.azure.com/subscriptions/<SUBSCRIPTION-ID>/resourceGroups/<RESOURCE-GROUP>?api-version=2016-09-01 -H "Authorization: Bearer <ACCESS-TOKEN>"

Die Antwort enthält die spezifischen Informationen zur Ressourcengruppe:

{

"id":"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/DevTest",

"name":"DevTest",

"location":"westus",

"properties":

{

"provisioningState":"Succeeded"

}

}

Verwenden der systemseitig zugewiesenen verwalteten Identität einer Linux-VM für den Zugriff auf eine Ressourcengruppe in Resource Manager

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

In diesem Tutorial erfahren Sie, wie Sie eine systemseitig zugewiesene Identität erstellen, diese einem virtuellen Linux-Computer (VM) zuweisen und die Identität anschließend verwenden, um auf die Azure Resource Manager-API zuzugreifen. Verwaltete Dienstidentitäten werden von Azure automatisch verwaltet. Sie ermöglichen die Authentifizierung von Diensten mit Unterstützung für die Microsoft Entra-Authentifizierung, ohne dass Anmeldeinformationen in Ihren Code eingebettet werden müssen.

Folgendes wird vermittelt:

- Gewähren des Zugriffs auf Azure Resource Manager für Ihre VM

- Abrufen eines Zugriffstokens mithilfe der systemseitig zugewiesenen verwalteten Identität der VM zum Zugreifen auf Resource Manager

Melden Sie sich mit Ihrem Administratorkonto beim Azure-Portal an.

Navigieren Sie zur Registerkarte Ressourcengruppen.

Wählen Sie die Ressourcengruppe aus, für die Sie der verwalteten Identität der VM den Zugriff erteilen möchten.

Wählen Sie im linken Bereich die Option Zugriffssteuerung (IAM) aus.

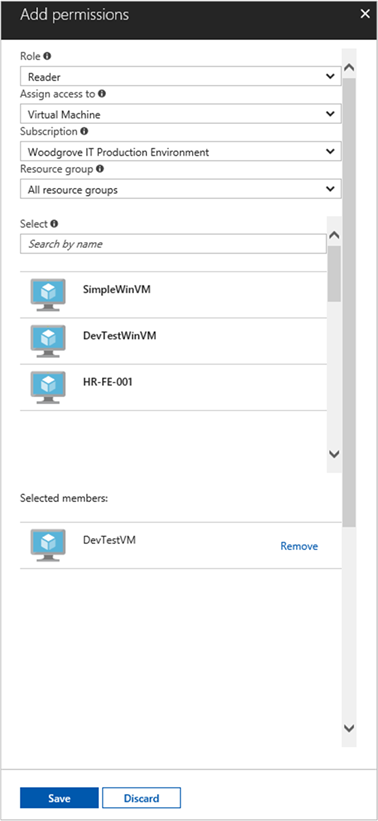

Wählen Sie Hinzufügen und dann Rollenzuweisung hinzufügen aus.

Wählen Sie auf der Registerkarte Rolle die Rolle Leser aus. Mit dieser Rolle können Sie alle Ressourcen anzeigen, aber keine Änderungen vornehmen.

Wählen Sie auf der Registerkarte Mitglieder für die Option Zugriff zuweisen zu Verwaltete Identität aus, und wählen Sie anschließend + Mitglieder auswählen aus.

Stellen Sie sicher, dass in der Dropdownliste Abonnement das richtige Abonnement aufgeführt wird. Wählen Sie unter Ressourcengruppe die Option Alle Ressourcengruppen aus.

Wählen Sie im Dropdownmenü Identitätsverwaltung Virtueller Computer aus.

Wählen Sie im Dropdownmenü für die Option Auswählen Ihre VM aus, und wählen Sie anschließend Speichern aus.

Abrufen eines Zugriffstokens

Verwenden Sie die systemseitig zugewiesene verwaltete Identität der VM, um Resource Manager aufzurufen und ein Zugriffstoken abzurufen.

Zum Ausführen dieser Schritte benötigen Sie einen SSH-Client. Wenn Sie Windows verwenden, können Sie den SSH-Client im Windows-Subsystem für Linux nutzen. Wenn Sie Hilfe beim Konfigurieren der SSH-Clientschlüssel benötigen, lesen Sie die Informationen unter Vorgehensweise: Verwenden von SSH-Schlüsseln mit Windows in Azure oder Erstellen und Verwenden eines SSH-Schlüsselpaars (öffentlich und privat) für virtuelle Linux-Computer in Azure.

- Navigieren Sie im Azure-Portal zu Ihrer Linux-VM.

- Wählen Sie in der Übersicht Verbinden aus.

- Verbinden Sie den virtuellen Computer mit dem gewünschten SSH-Client.

- Führen Sie im Terminalfenster mithilfe von

curleine Anforderung an den lokalen Endpunkt der verwalteten Identitäten für Azure-Ressourcen aus, um ein Zugriffstoken für Azure Resource Manager abzurufen. Diecurl-Anforderung für das Zugriffstoken finden Sie weiter unten.

curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https://management.azure.com/' -H Metadata:true

Hinweis

Der Wert des resource-Parameters muss exakt mit dem von Microsoft Entra ID erwarteten Wert übereinstimmen. Für die Ressourcen-ID von Resource Manager müssen Sie im URI den nachstehenden Schrägstrich verwenden.

Die Antwort enthält das Zugriffstoken, das Sie für den Zugriff auf Azure Resource Manager benötigen.

Antwort:

{

"access_token":"eyJ0eXAiOi...",

"refresh_token":"",

"expires_in":"3599",

"expires_on":"1504130527",

"not_before":"1504126627",

"resource":"https://management.azure.com",

"token_type":"Bearer"

}

Verwenden Sie dieses Zugriffstoken, um auf Azure Resource Manager zuzugreifen. Beispielsweise um die Details der Ressourcengruppe zu lesen, für die Sie dieser VM zuvor den Zugriff gewährt haben. Ersetzen Sie die Werte von <SUBSCRIPTION-ID>, <RESOURCE-GROUP> und <ACCESS-TOKEN> mit den Werten, die Sie zuvor erstellt haben.

Hinweis

Bei der URL wird die Groß-/Kleinschreibung beachtet. Stellen Sie daher sicher, dass Sie genau die Groß-/Kleinschreibung verwenden, die Sie zuvor bei der Benennung der Ressourcengruppe verwendet haben. Beachten Sie zudem die Großschreibung von „G“ in resourceGroup.

curl https://management.azure.com/subscriptions/<SUBSCRIPTION-ID>/resourceGroups/<RESOURCE-GROUP>?api-version=2016-09-01 -H "Authorization: Bearer <ACCESS-TOKEN>"

Die Antwort enthält die spezifischen Informationen zur Ressourcengruppe:

{

"id":"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/DevTest",

"name":"DevTest",

"location":"westus",

"properties":

{

"provisioningState":"Succeeded"

}

}

Nächste Schritte

In dieser Schnellstartanleitung haben Sie gelernt, wie Sie eine systemseitig zugewiesene verwaltete Identität auf einer VM verwenden, um auf die Azure Resource Manager-API zuzugreifen. Weitere Informationen zu Azure Resource Manager finden Sie unter: