Anmerkung

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen, dich anzumelden oder die Verzeichnisse zu wechseln.

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen , die Verzeichnisse zu wechseln.

Verwenden Sie Kunden-Lockbox für Microsoft Azure, um zu steuern, wie Microsoft-Techniker*innen auf Ihre Daten zugreifen. Dieser Artikel behandelt, wie Kunden-Lockbox-Anforderungen initiiert, nachverfolgt und für spätere Überprüfungen und Audits gespeichert werden.

In der Regel wird Kunden-Lockbox verwendet, um Microsoft-Techniker*innen bei der Problembehandlung bei einer Microsoft Fabric-Servicesupportanfrage zu helfen. Kunden-Lockbox kann auch verwendet werden, wenn Microsoft ein Problem erkennt und ein von Microsoft initiiertes Ereignis geöffnet wird, um das Problem zu untersuchen.

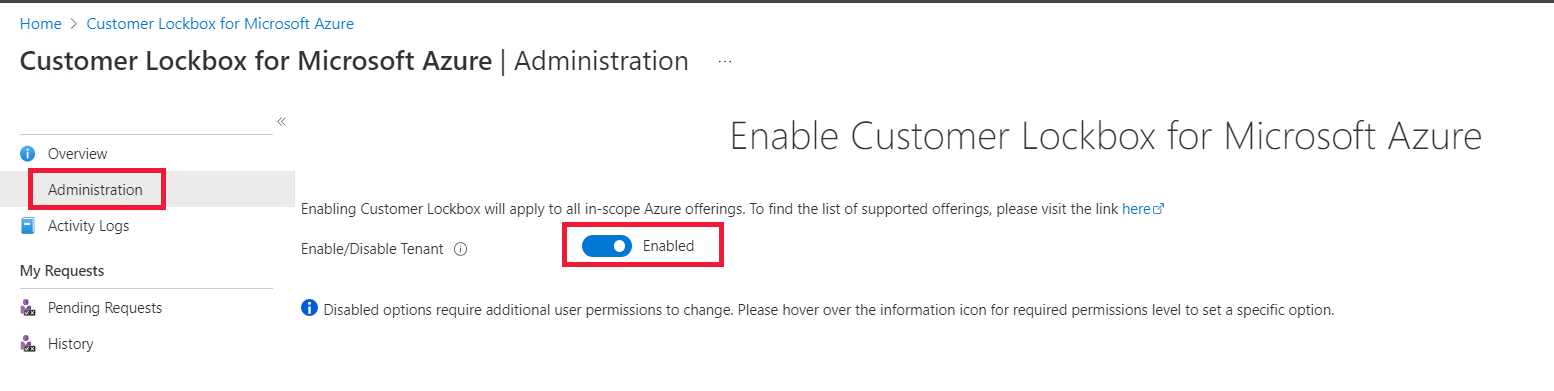

Aktivieren von Kunden-Lockbox für Microsoft Fabric

Zum Aktivieren von Kunden-Lockbox für Microsoft Fabric müssen Sie globaler Microsoft Entra Administrator sein. Um Benutzern zugriff in Microsoft Entra ID zu gewähren, weisen Sie Microsoft Entra Rollen zu.

Öffnen Sie das Azure-Portal.

Wechseln Sie zu Kunden-Lockbox für Microsoft Azure.

Wählen Sie auf der Registerkarte Verwaltung die Option Aktiviert aus.

Microsoft-Zugriffsanforderung

In Fällen, in denen ein*e Microsoft-Techniker*in Ihr Problem nicht mithilfe von Standardtools beheben kann, werden erhöhte Berechtigungen mithilfe des JIT-Zugriffsdiensts (Just-In-Time) angefordert. Die Anforderung kann vom ursprünglichen Supporttechniker oder einem ganz anderen stammen.

Nachdem die Zugriffsanforderung übermittelt wurde, wertet der JIT-Dienst die Anforderung unter Berücksichtigung von Faktoren wie den folgenden aus:

Bereich der Ressource

Ob es sich bei der anfordernden Person um eine isolierte Identität handelt oder ob sie die Multi-Faktor-Authentifizierung verwendet

Berechtigungsebenen

Basierend auf der JIT-Rolle kann die Anforderung auch eine Genehmigung von internen genehmigenden Personen bei Microsoft enthalten. Die genehmigende Person kann z. B. der*die Kundensupportleiter*in oder der*die DevOps-Manager*in sein.

Wenn für die Anforderung direkter Zugriff auf Kundendaten erforderlich ist, wird eine Kunden-Lockbox-Anforderung initiiert. Beispiele dafür sind Fälle, in denen Remotedesktopzugriff auf den virtuellen Computer eines Kunden erforderlich ist. Sobald die Kunden-Lockbox-Anforderung gestellt wurde, wartet sie auf die Genehmigung des Kunden, bevor der Zugriff gewährt wird.

In diesen Schritten wird eine von Microsoft initiierte Kunden-Lockbox-Anforderung für den Microsoft Fabric-Dienst beschrieben.

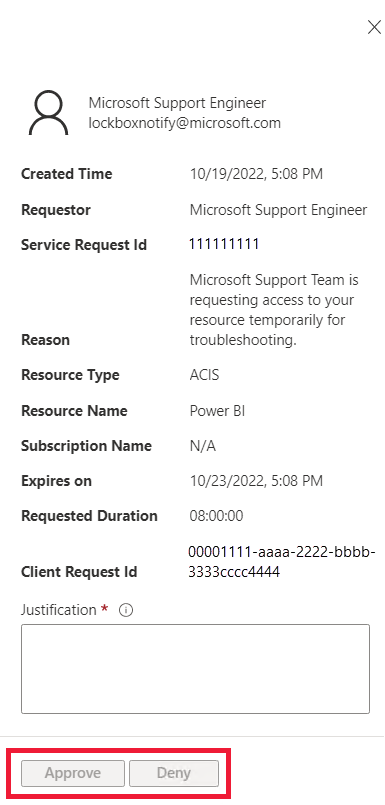

Der globale Microsoft Entra Administrator erhält eine Benachrichtigungs-E-Mail für ausstehende Zugriffsanforderungen von Microsoft. Der*die Administrator*in, der bzw. die die E-Mail erhalten hat, wird zum bzw zur benannten genehmigenden Benutzer*in.

Die E-Mail enthält einen Link zu Kunden-Lockbox im Modul zur Azure-Verwaltung. Über den Link meldet sich die festgelegte genehmigende Person beim Azure-Portal an, um ausstehende Kunden-Lockbox-Anforderungen anzuzeigen. Die Anforderung verbleibt vier Tage lang in der Kundenwarteschlange. Anschließend läuft die Zugriffsanforderung automatisch ab, und den Microsoft-Techniker*innen wird kein Zugriff gewährt.

Um die Details der ausstehenden Kunden-Lockbox-Anforderung abzurufen, kann die festgelegte genehmigende Person die Lockbox-Anforderung in der Menüoption Ausstehende Anforderungen auswählen.

Nach der Überprüfung der Anforderung gibt die festgelegte genehmigende Person eine Begründung ein und wählt eine der folgenden Optionen aus. Für Überwachungszwecke werden die Aktionen in Kunden-Lockbox-Protokollen protokolliert.

Genehmigen: Der Zugriff wird den Microsoft-Techniker*innen für einen Standardzeitraum von acht Stunden gewährt.

Verweigern: Die Anforderung nach erhöhten Zugriffsrechten durch den*die Microsoft-Techniker*in wird abgelehnt, und es wird keine weitere Aktion ausgeführt.

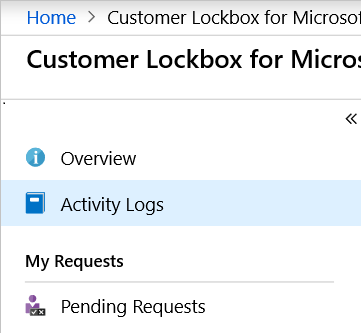

Protokolle

Kunden-Lockbox verfügt über zwei Arten von Protokollen:

Aktivitätsprotokolle: Verfügbar im Azure Monitor-Aktivitätsprotokoll

Die folgenden Aktivitätsprotokolle sind für Kunden-Lockbox verfügbar:

- Deny Lockbox Request (Lockbox-Anforderung verweigern)

- Create Lockbox Request (Lockbox-Anforderung erstellen)

- Approve Lockbox Request (Lockbox-Anforderung genehmigen)

- Lockbox Request Expiry (Ablauf einer Lockbox-Anforderung)

Um auf die Aktivitätsprotokolle zuzugreifen, wählen Sie im Azure-Portal Aktivitätsprotokoll aus. Sie können die Ergebnisse nach bestimmten Aktionen filtern.

Überwachungsprotokolle: Verfügbar im Microsoft Purview-Complianceportal. Die Überwachungsprotokolle werden im Verwaltungsportal angezeigt.

Kunden-Lockbox für Microsoft Fabric verfügt über vier Überwachungsprotokolle:

Überwachungsprotokoll Anzeigename GetRefreshHistoryViaLockbox Get refresh history via lockbox (Aktualisierungsverlaufs über Lockbox abrufen) DeleteAdminUsageDashboardsViaLockbox Delete admin usage dashboards via lockbox (Administratornutzungsdashboard über Lockbox löschen) DeleteUsageMetricsv2PackageViaLockbox Delete usage metrics v2 package via lockbox (Nutzungsmetriken v2-Paket über Lockbox löschen) DeleteAdminMonitoringFolderViaLockbox Delete admin monitoring folder via lockbox (Administratorüberwachungsordner über Lockbox löschen) GetQueryTextTelemetryViaLockbox Abrufen von Abfragetext aus dem gesicherten Telemetriespeicher über Lockbox

Ausschlüsse

In den folgenden Szenarien mit technischem Support werden keine Kunden-Lockbox-Anforderungen ausgelöst:

Notfallszenarien, die außerhalb der Standardbetriebsvorgänge liegen. Beispiel: Ein größerer Dienstausfall muss dringend behoben werden, um Dienste in einem unerwarteten Szenario wiederherzustellen. Diese Ereignisse sind selten und erfordern in der Regel keinen Zugriff auf Kundendaten.

Ein*e Microsoft-Techniker*in greift im Rahmen der Problembehandlung auf die Azure-Plattform zu und hat versehentlich Zugriff auf Kundendaten. Beispiel: Während der Problembehandlung erfasst das Azure-Netzwerkteam ein Paket auf einem Netzwerkgerät. Solche Szenarios führen in der Regel nicht zum Zugriff auf bedeutende Kundendaten.

Externe rechtliche Anforderungen an Daten. Ausführliche Informationen finden Sie im Microsoft Trust Center unter den behördlichen Auskunftsersuchen.

Datenzugriff

Der Zugriff auf Daten hängt von der Microsoft Fabric-Benutzeroberfläche ab, für die Ihre Anforderung vorgesehen ist. In diesem Abschnitt wird aufgelistet, auf welche Daten der*die Microsoft-Techniker*in zugreifen kann, nachdem Sie eine Kunden-Lockbox-Anforderung genehmigt haben.

Power BI: Beim Ausführen der unten aufgeführten Vorgänge hat der*die Microsoft-Techniker*in Zugriff auf einige Tabellen, die mit Ihrer Anforderung verknüpft sind. Jeder Vorgang, den diese*r durchführt, wird in den Überwachungsprotokollen widerspiegelt.

- Abrufen des Verlaufs der Modellaktualisierungen

- Löschen des Aministratorbenutzerdashboards

- Löschen des v2-Pakets für Nutzungsmetriken

- Löschen des Administratorüberwachungsordners

- Löschen des Admin-Arbeitsbereichs

- Zugreifen auf ein bestimmtes DataSet im Speicher

- Abrufen von Abfragetext aus dem gesicherten Telemetriespeicher

Echtzeitintelligenz: Der*die Techniker*in für Real-Time Intelligence verfügt über Zugriff auf die Daten in der KQL-Datenbank, die mit Ihrer Anforderung verknüpft sind.

Datentechnik – Die Fachkraft für Datentechnik verfügt über Zugriff auf die folgenden Spark-Protokolle, die mit Ihrer Anforderung verknüpft sind:

- Treiberprotokolle

- Ereignisprotokolle

- Executorprotokolle

Data Factory – Der Data Factory-Techniker hat Zugriff auf Pipelinedefinitionen, die mit Ihrer Anforderung verknüpft sind, wenn die Berechtigung erteilt wird.