Endpunkterkennungs- und -antwortrichtlinie für Endpunktsicherheit in Intune

Wenn Sie Microsoft Defender für Endpunkt in Intune integrieren, können Sie Endpunktsicherheitsrichtlinien für die Endpunkterkennung und -reaktion (EDR) verwenden, um die EDR-Einstellungen zu verwalten und Geräte in Microsoft Defender für Endpunkt zu integrieren.

Die Endpunkterkennungs- und Reaktionsfunktionen von Microsoft Defender für Endpunkt bieten erweiterte Angriffserkennungen, die nahezu in Echtzeit und umsetzbar sind. Sicherheitsanalysten können Benachrichtigungen effektiv priorisieren, Einblick in den gesamten Umfang einer Verletzung erhalten und Aktionen ergreifen, um Bedrohungen zu beheben.

Gilt für:

- Linux

- macOS

- Windows 10

- Windows 11

- Windows Server 2012 R2 und höher (wenn sie von Configuration Manager über das Mandantenanfügungsszenario oder über das Einstellungsverwaltungsszenario von Microsoft Defender für Endpunktsicherheit verwaltet werden)

Informationen zur Intune-Richtlinie für die Endpunkterkennung und -antwort

Die Endpunkterkennungs- und Reaktionsrichtlinien von Intune enthalten plattformspezifische Profile zum Verwalten der Onboardinginstallation von Microsoft Defender für Endpunkt. Jedes Profil enthält ein Onboardingpaket , das für die Geräteplattform gilt, auf die die Richtlinie ausgerichtet ist. Mit Onboardingpaketen werden Geräte für die Verwendung mit Microsoft Defender für Endpunkt konfiguriert. Nachdem ein Gerät integriert wurde, können Sie mit der Verwendung von Bedrohungsdaten von diesem Gerät beginnen.

Sie erstellen und verwalten EDR-Richtlinien über den Knoten Endpunkterkennung und -antwort , der sich im Knoten Endpunktsicherheit des Microsoft Intune Admin Centers befindet.

Wenn Sie eine EDR-Richtlinie für das Onboarding von Geräten erstellen, können Sie die vorkonfigurierte Richtlinienoption verwenden oder eine Richtlinie erstellen, die eine manuelle Konfiguration der Einstellungen erfordert, einschließlich der Identifizierung des Onboardingpakets:

Vorkonfigurierte Richtlinie: Wird nur für Windows-Geräte unterstützt. Verwenden Sie diese Option, um schnell eine vorkonfigurierte EDR-Onboardingrichtlinie für alle anwendbaren Geräte bereitzustellen. Sie können die vorkonfigurierte Richtlinienoption für Geräte verwenden, die mit Intune verwaltet werden, und für über Configuration Manager verwaltete Geräte mit Mandantenanfügung. Wenn Sie die vorkonfigurierte Option verwenden, können Sie die Einstellungen in der Richtlinie nicht vor der Erstellung und anfänglichen Bereitstellung bearbeiten. Nach der Bereitstellung können Sie einige Auswahleinstellungen bearbeiten. Weitere Informationen finden Sie unter Verwenden einer vorkonfigurierten EDR-Richtlinie in diesem Artikel.

Manuelles Erstellen einer Richtlinie: Verwenden Sie diese Option für alle Plattformen, um eine Onboardingrichtlinie zu erstellen, die Sie für diskrete Gerätegruppen bereitstellen können. Wenn Sie diesen Pfad verwenden, können Sie jede der verfügbaren Einstellungen in der Richtlinie konfigurieren, bevor sie für zugewiesene Gruppen bereitgestellt wird. Weitere Informationen finden Sie unter Verwenden einer manuell erstellten EDR-Richtlinie in diesem Artikel.

Basierend auf der Plattform, auf die eine Richtlinie abzielt, werden EDR-Richtlinien für Geräte, die Sie mit Intune verwalten, für Gerätegruppen von Microsoft Entra ID oder für Sammlungen lokaler Geräte bereitgestellt, die Sie über das Mandantenanfügungsszenario von Configuration Manager synchronisieren.

Tipp

Zusätzlich zur EDR-Richtlinie können Sie gerätekonfigurationsrichtlinie verwenden, um Geräte in Microsoft Defender für Endpunkt zu integrieren. Gerätekonfigurationsrichtlinien unterstützen jedoch keine an Mandanten angefügten Geräte.

Wenn Sie mehrere Richtlinien oder Richtlinientypen wie Gerätekonfigurationsrichtlinie und Endpunkterkennungs- und -antwortrichtlinie verwenden, um die gleichen Geräteeinstellungen zu verwalten (z. B. das Onboarding in Defender für Endpunkt), können Sie Richtlinienkonflikte für Geräte erstellen. Weitere Informationen über Konflikte finden Sie unter Verwalten von Konflikten im Artikel Verwalten von Sicherheitsrichtlinien.

Voraussetzungen für EDR-Richtlinien

Allgemein:

Mandant für Microsoft Defender für Endpunkt : Ihr Microsoft Defender für Endpunkt-Mandant muss in Ihren Microsoft Intune-Mandanten (Intune-Abonnement) integriert sein, bevor Sie EDR-Richtlinien erstellen können. Weitere Informationen finden Sie unter:

- Verwenden Sie Microsoft Defender für Endpunkt , um Anleitungen zur Integration von Microsoft Defender für Endpunkt in Microsoft Intune zu erhalten.

- Verbinden Sie Microsoft Defender für Endpunkt mit Intune , um die Dienst-zu-Dienst-Verbindung zwischen Intune und Microsoft Defender für Endpunkt einzurichten.

Unterstützung für Configuration Manager-Clients:

Einrichten der Mandantenanfügung für Configuration Manager-Geräte : Konfigurieren Sie die Mandantenanfügung, um die Bereitstellung der EDR-Richtlinie auf Geräten zu unterstützen, die von Configuration Manager verwaltet werden. Diese Aufgabe umfasst das Konfigurieren von Configuration Manager-Gerätesammlungen zur Unterstützung von Endpunktsicherheitsrichtlinien von Intune.

Informationen zum Einrichten der Mandantenanfügung, einschließlich der Synchronisierung von Configuration Manager-Sammlungen mit dem Microsoft Intune Admin Center und zum Aktivieren der Verwendung von Richtlinien für die Endpunktsicherheit, finden Sie unter Konfigurieren der Mandantenanfügung zur Unterstützung von Endpoint Protection-Richtlinien.

Weitere Informationen zur Verwendung von EDR-Richtlinien mit mandantengebundenen Geräten finden Sie in diesem Artikel unter Einrichten von Configuration Manager zur Unterstützung der EDR-Richtlinie .

Rollenbasierte Zugriffssteuerung (RBAC)

Anleitungen zum Zuweisen der richtigen Berechtigungs- und Rechteebene zum Verwalten der Intune-Endpunkterkennungs- und -antwortrichtlinie finden Sie unter Assign-role-based-access-controls-for-endpoint-security-policy.

Informationen zum Endpunkterkennungs- und Antwortknoten

Im Microsoft Intune Admin Center ist der Knoten Endpunkterkennung und -antwort in zwei Registerkarten unterteilt:

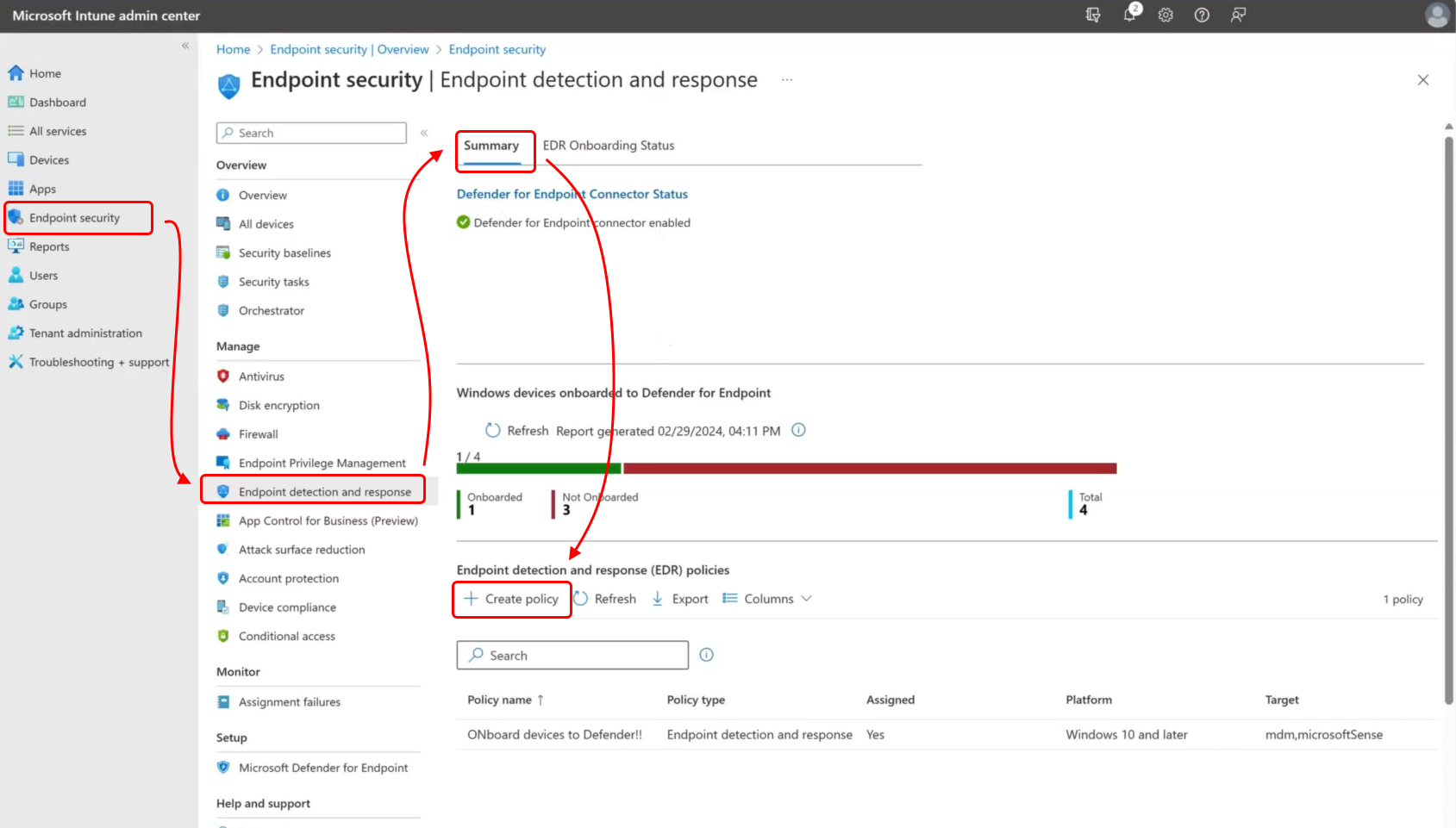

Registerkarte "Zusammenfassung":

Die Registerkarte Zusammenfassung bietet eine allgemeine Ansicht aller EDR-Richtlinien, sowohl manuell konfigurierte Richtlinien als auch die Richtlinien, die Sie mithilfe der Option Vorkonfigurierte Richtlinie bereitstellen erstellen.

Die Registerkarte Zusammenfassung enthält die folgenden Bereiche:

Defender für Endpunkt-Connectorstatus : In dieser Ansicht wird der aktuelle Connectorstatus für Ihren Mandanten angezeigt. Die Bezeichnung Defender für Endpunkt-Connectorstatus ist auch ein Link, über den das Defender-Portal geöffnet wird. Diese Ansicht entspricht der Ansicht auf der Seite Übersicht über die Endpunktsicherheit.

In Defender für Endpunkt integrierte Windows-Geräte : Diese Ansicht zeigt einen mandantenweiten Status für das Onboarding der Endpunkterkennung und -antwort (EDR) mit der Anzahl für beide Geräte an, für die Microsoft Defender für Endpunkt integriert ist oder nicht.

EDR-Richtlinien (Endpunkterkennung und -reaktion): Hier können Sie neue manuell konfigurierte EDR-Richtlinien erstellen und die Liste aller EDR-Richtlinien für Ihren Mandanten anzeigen. Die Richtlinienliste enthält sowohl manuell konfigurierte Richtlinien als auch die Richtlinien, die Sie mithilfe der Option Vorkonfigurierte Richtlinie bereitstellen erstellen.

Wenn Sie eine Richtlinie aus der Liste auswählen, wird eine tiefere Ansicht dieser Richtlinie geöffnet, in der Sie die Konfiguration überprüfen und die Details und Konfiguration bearbeiten können. Wenn die Richtlinie vorkonfiguriert war, sind die Einstellungen, die Sie bearbeiten können, eingeschränkt.

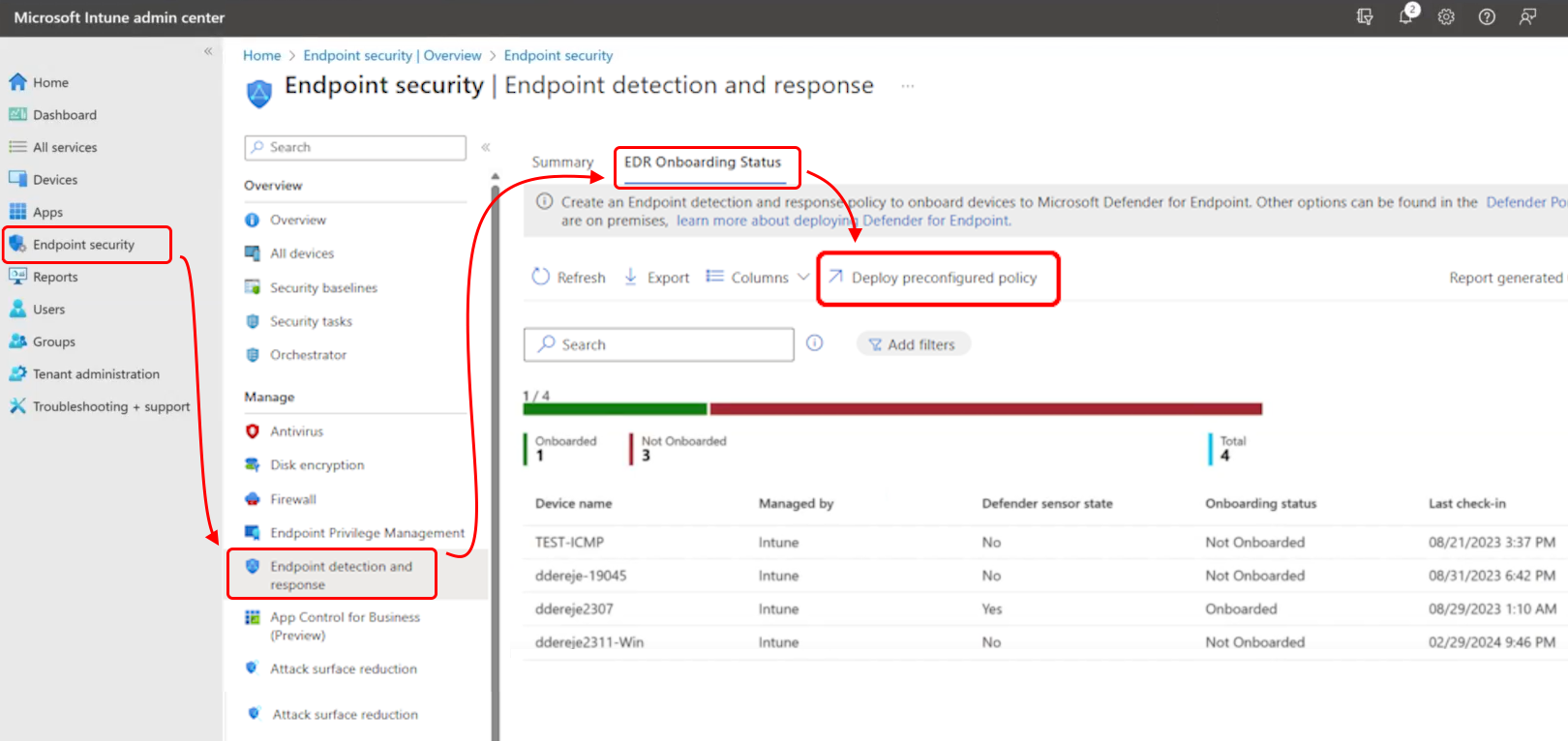

Registerkarte "EDR-Onboardingstatus":

Auf dieser Registerkarte wird eine allgemeine Zusammenfassung der Geräte angezeigt, für die Microsoft Defender für Endpunkt integriert wurde oder noch nicht integriert wurde, und unterstützt drilling in einzelne Geräte. Diese Zusammenfassung enthält Geräte, die von Intune verwaltet werden, und Geräte, die über das Mandantenanfügungsszenario und Configuration Manager verwaltet werden.

Diese Registerkarte enthält auch die Option zum Erstellen und Bereitstellen einer vorkonfigurierten Onboardingrichtlinie für Windows-Geräte.

Die Registerkarte EDR-Onboardingstatus enthält Folgendes:

Vorkonfigurierte Richtlinie bereitstellen : Diese Option wird oben auf der Seite oberhalb des Onboarding-Zusammenfassungsdiagramms angezeigt und zum Erstellen einer vorkonfigurierten Richtlinie für das Onboarding von Windows-Geräten in Microsoft Defender für Endpunkt verwendet.

Zusammenfassungsdiagramm für den EDR-Onboardingstatus : Dieses Diagramm zeigt die Anzahl der Geräte an, für die Microsoft Defender für Endpunkt integriert wurde oder nicht.

Geräteliste : Unterhalb des Zusammenfassungsdiagramms finden Sie eine Liste der Geräte mit Details, einschließlich:

- Gerätename

- Wie das Gerät verwaltet wird

- Der EDR-Onboardingstatus der Geräte

- Zeitpunkt und Datum des letzten Check-Ins

- Der letzte bekannte Status des Defender-Sensors der Geräte

EDR-Profile

Von Microsoft Intune verwaltete Geräte

Linux : Wählen Sie die Linux-Plattform aus, um EDR für Linux-Geräte zu verwalten. Das folgende Profil ist verfügbar:

Endpunkterkennung und -antwort : Intune stellt die Richtlinie für Geräte in Ihren zugewiesenen Gruppen bereit. Dieses Profil unterstützt die Verwendung mit:

- Bei Intune registrierte Geräte.

- Geräte, die über die Sicherheitsverwaltung für Microsoft Defender für Endpunkt verwaltet werden.

EDR-Vorlagen für Linux enthalten zwei Einstellungen für die Kategorie Gerätetags aus Defender für Endpunkt:

- Wert des Tags : Es kann nur ein Wert pro Tag festgelegt werden. Der Typ eines Tags ist eindeutig und sollte nicht im selben Profil wiederholt werden.

- Tagtyp : Das GROUP-Tag markiert das Gerät mit dem angegebenen Wert. Das Tag wird im Admin Center auf der Geräteseite angezeigt und kann zum Filtern und Gruppieren von Geräten verwendet werden.

Weitere Informationen zu defender für Endpunkt-Einstellungen, die für Linux verfügbar sind, finden Sie unter Festlegen von Einstellungen für Microsoft Defender für Endpunkt unter Linux in der Defender-Dokumentation.

macOS : Wählen Sie die macOS-Plattform aus, um EDR für macOS-Geräte zu verwalten. Das folgende Profil ist verfügbar:

Endpunkterkennung und -antwort : Intune stellt die Richtlinie für Geräte in Ihren zugewiesenen Gruppen bereit. Dieses Profil unterstützt die Verwendung mit:

- Bei Intune registrierte Geräte.

- Geräte, die über die Sicherheitsverwaltung für Microsoft Defender für Endpunkt verwaltet werden.

EDR-Vorlagen für macOS enthalten zwei Einstellungen für die Kategorie Gerätetags aus Defender für Endpunkt:

- Tagtyp : Das GROUP-Tag markiert das Gerät mit dem angegebenen Wert. Das Tag wird im Admin Center auf der Geräteseite angezeigt und kann zum Filtern und Gruppieren von Geräten verwendet werden.

- Wert des Tags : Es kann nur ein Wert pro Tag festgelegt werden. Der Typ eines Tags ist eindeutig und sollte nicht im selben Profil wiederholt werden.

Weitere Informationen zu defender für Endpunkt-Einstellungen, die für macOS verfügbar sind, finden Sie unter Festlegen von Einstellungen für Microsoft Defender für Endpunkt unter macOS in der Defender-Dokumentation.

Windows : Wählen Sie die Windows-Plattform aus, um EDR für Windows-Geräte zu verwalten. Das folgende Profil ist verfügbar:

Endpunkterkennung und -antwort : Intune stellt die Richtlinie für Geräte in Ihren zugewiesenen Gruppen bereit. Dieses Profil unterstützt die Verwendung mit:

- Bei Intune registrierte Geräte.

- Geräte, die über die Sicherheitsverwaltung für Microsoft Defender für Endpunkt verwaltet werden.

Hinweis

Ab dem 5. April 2022 wurde windows 10 und höher durch die Windows 10-, Windows 11- und Windows Server-Plattform ersetzt, die jetzt einfacher als Windows bezeichnet wird.

Die Windows-Plattform unterstützt Geräte, die über Microsoft Intune oder Microsoft Defender für Endpunkt kommunizieren. Diese Profile fügen auch Unterstützung für die Windows Server-Plattform hinzu, die nicht von Microsoft Intune nativ unterstützt wird.

Profile für diese neue Plattform verwenden das Einstellungsformat, das im Einstellungskatalog enthalten ist. Jede neue Profilvorlage für diese neue Plattform enthält die gleichen Einstellungen wie die ältere Profilvorlage, die sie ersetzt. Mit dieser Änderung können Sie keine neuen Versionen der alten Profile mehr erstellen. Ihre vorhandenen Instanzen des alten Profils können weiterhin verwendet und bearbeitet werden.

Optionen fürden Clientkonfigurationspakettyp von Microsoft Defender für Endpunkt:

- Gilt nur für Windows-Geräte

Nachdem Sie die Dienst-zu-Dienst-Verbindung zwischen Intune und Microsoft Defender für Endpunkt konfiguriert haben, ist die Option Automatisch von Connector für die Einstellung des Clientkonfigurationspakettyps für Microsoft Defender für Endpunkt verfügbar. Diese Option ist erst verfügbar, wenn Sie die Verbindung konfiguriert haben.

Wenn Sie Automatisch vom Connector auswählen, ruft Intune automatisch das Onboardingpaket (Blob) aus Ihrer Defender für Endpunkt-Bereitstellung ab. Diese Auswahl ersetzt die Notwendigkeit, ein Onboard-Paket für dieses Profil manuell zu konfigurieren. Es gibt keine Option zum automatischen Konfigurieren eines Offboardpakets.

Von Configuration Manager verwaltete Geräte

Endpunkterkennung und -reaktion

So verwalten Sie Die Einstellungen für Die Endpunkterkennung und -antwort für Configuration Manager-Geräte, wenn Sie die Mandantenanfügung verwenden.

Plattform: Windows (ConfigMgr)

Profil: Endpunkterkennung und -antwort (ConfigMgr)

Erforderliche Version von Configuration Manager:

- Configuration Manager Current Branch Version 2002 oder höher mit konsoleninternem Update von Configuration Manager 2002 Hotfix (KB4563473)

- Configuration Manager Technical Preview 2003 oder höher

Unterstützte Configuration Manager-Geräteplattformen:

- Windows Server 8.1 (x86, x64), ab Configuration Manager-Version 2010

- Windows 10 und höher (x86, x64, ARM64)

- Windows 11 und höher (x86, x64, ARM64)

- Windows Server 2012 R2 (x64), ab Configuration Manager, Version 2010

- Windows Server 2016 und höher(x64)

Wichtig

Am 22. Oktober 2022 hat Microsoft Intune den Support für Geräte unter Windows 8.1 eingestellt. Technische Unterstützung und automatische Updates auf diesen Geräten sind nicht verfügbar.

Wenn Sie derzeit Windows 8.1 verwenden, wechseln Sie zu Windows 10/11-Geräten. Microsoft Intune verfügt über integrierte Sicherheits- und Gerätefeatures, die Windows 10/11-Clientgeräte verwalten.

Einrichten von Configuration Manager zur Unterstützung der EDR-Richtlinie

Bevor Sie EDR-Richtlinien für Configuration Manager-Geräte bereitstellen können, müssen Sie die in den folgenden Abschnitten beschriebenen Konfigurationen abschließen.

Diese Konfigurationen werden in der Configuration Manager-Konsole und in Ihrer Configuration Manager-Bereitstellung vorgenommen. Wenn Sie mit Configuration Manager nicht vertraut sind, planen Sie die Zusammenarbeit mit einem Configuration Manager-Administrator ein, um diese Aufgaben auszuführen.

In den folgenden Abschnitten werden die erforderlichen Aufgaben behandelt:

Tipp

Weitere Informationen zur Verwendung von Microsoft Defender für Endpunkt mit Configuration Manager finden Sie in den folgenden Artikeln im Configuration Manager-Inhalt:

Aufgabe 1: Installieren des Updates für Configuration Manager

Configuration Manager Version 2002 erfordert ein Update, um die Verwendung mit Endpunkterkennungs- und -antwortrichtlinien zu unterstützen, die Sie über das Microsoft Intune Admin Center bereitstellen.

Updatedetails:

- Configuration Manager 2002 Hotfix (KB4563473)

Dieses Update ist als konsoleninternes Update für Configuration Manager 2002 verfügbar.

Befolgen Sie zum Installieren dieses Updates die Anweisungen unter Installieren konsoleninterner Updates in der Configuration Manager-Dokumentation.

Kehren Sie nach der Installation des Updates hierher zurück, um die Konfiguration Ihrer Umgebung für die Unterstützung der EDR-Richtlinie über das Microsoft Intune Admin Center fortzusetzen.

Aufgabe 2: Konfigurieren von Mandantenanfügungen und Synchronisieren von Sammlungen

Mit Mandantenanfügung geben Sie Sammlungen von Geräten aus Ihrer Configuration Manager-Bereitstellung an, die mit dem Microsoft Intune Admin Center synchronisiert werden sollen. Verwenden Sie nach der Synchronisierung von Sammlungen das Admin Center, um Informationen zu diesen Geräten anzuzeigen und die EDR-Richtlinie von Intune für diese Geräte bereitzustellen.

Weitere Informationen zum Szenario zum Anfügen von Mandanten finden Sie unter Aktivieren der Mandantenanfügung im Configuration Manager-Inhalt.

Aktivieren der Mandantenanfügung, wenn die Co-Verwaltung nicht aktiviert ist

Tipp

Sie verwenden den Konfigurations-Assistenten für die Co-Verwaltung in der Configuration Manager-Konsole, um die Mandantenanfügung zu aktivieren, aber Sie müssen die Co-Verwaltung nicht aktivieren.

Wenn Sie die Co-Verwaltung aktivieren möchten, sollten Sie sich mit der Co-Verwaltung, den Voraussetzungen und der Verwaltung von Workloads vertraut machen, bevor Sie fortfahren. Weitere Informationen finden Sie in der Configuration Manager-Dokumentation unter Was ist Co-Verwaltung ?

Um die Mandantenanfügung zu aktivieren, wenn die Co-Verwaltung nicht aktiviert ist, müssen Sie sich bei AzurePublicCloud für Ihre Umgebung anmelden. Bevor Sie fortfahren, lesen Sie Berechtigungen und Rollen in der Configuration Manager-Dokumentation, um sicherzustellen, dass Sie über ein Konto verfügen, das den Vorgang abschließen kann.

- Wechseln Sie in der Configuration Manager-Verwaltungskonsole zu Verwaltung>Übersicht>Cloud Services>Co-Verwaltung.

- Wählen Sie im Menüband Gemeinsame Verwaltung konfigurieren aus, um den Assistenten zu öffnen.

- Wählen Sie auf der Seite MandantenonboardingAzurePublicCloud für Ihre Umgebung aus. Die Azure Government-Cloud wird nicht unterstützt.

- Wählen Sie Anmelden aus, und geben Sie ein Konto an, das über ausreichende Berechtigungen für Ihre AzurePublicCloud-Umgebung verfügt.

Folgendes wird für Geräte unterstützt, die Sie mit Intune verwalten:

- Plattform: Windows : Intune stellt die Richtlinie auf Geräten in Ihren Microsoft Entra-Gruppen bereit.

- Profil: Endpunkterkennung und -antwort

Verwenden einer vorkonfigurierten EDR-Richtlinie

Intune unterstützt die Verwendung einer vorkonfigurierten EDR-Richtlinie für Windows-Geräte, die von Intune und von Configuration Manager über das Mandantenanfügungsszenario verwaltet werden.

Wählen Sie auf der Seite EDR-Onboardingstatus der Intune-Richtlinie für Endpunkterkennung und -antwort die Option Vorkonfigurierte Richtlinie bereitstellen aus, damit Intune eine vorkonfigurierte Richtlinie erstellen und bereitstellen kann, um Microsoft Defender für Endpunkt auf entsprechenden Geräten zu installieren.

Diese Option befindet sich oben auf der Seite oberhalb des Berichts Windows-Geräte, der in Defender für Endpunkt integriert ist:

Bevor Sie diese Option auswählen können, müssen Sie den Defender for Endpoint Connector erfolgreich konfigurieren, der eine Dienst-zu-Dienst-Verbindung zwischen Intune und Microsoft Defender für Endpunkt herstellt. Die Richtlinie verwendet den Connector, um ein Microsoft Defender für Endpunkt-Onboarding-Blob für das Onboarding von Geräten abzurufen. Informationen zum Konfigurieren dieses Connectors finden Sie unter Verbinden von Microsoft Defender für Endpunkt mit Intune im Artikel Konfigurieren von Defender für Endpunkt .

Wenn Sie das Szenario zum Anfügen von Mandanten zur Unterstützung von Geräten verwenden, die von Configuration Manager verwaltet werden, richten Sie Configuration Manager für die Unterstützung der EDR-Richtlinie über das Microsoft Intune Admin Center ein. Weitere Informationen finden Sie unter Konfigurieren der Mandantenanfügung zur Unterstützung von Endpoint Protection-Richtlinien.

Erstellen der vorkonfigurierten EDR-Richtlinie

Wenn Sie die Option Vorkonfigurierte Richtlinie bereitstellen verwenden, können Sie die Standardrichtlinienkonfigurationen für die Installation von Microsoft Defender für Endpunkt, Bereichstags oder Zuweisungen nicht ändern. Nachdem die Richtlinie erstellt wurde, können Sie jedoch einige details bearbeiten, einschließlich der Konfiguration von Zuweisungsfiltern.

So erstellen Sie die Richtlinie:

Wechseln Sie im Microsoft Intune Admin Center zu Endpunktsicherheit>Endpunkterkennung und -antwort> öffnen Sie die Registerkarte >EDR-Onboardingstatus und wählen Vorkonfigurierte Richtlinie bereitstellen aus.

Geben Sie auf der Seite Profil erstellen eine der folgenden Kombinationen an, und wählen Sie dann Erstellen aus:

Für geräte, die von Intune verwaltet werden:

- Plattform = Windows

- Profil = Endpunkterkennung und -antwort

Für Geräte, die über das Mandantenanfügungsszenario verwaltet werden:

- Platform = Windows (ConfigMgr)

- Profil = Endpunkterkennung und -antwort (ConfigMgr)

Wichtig

Für die Bereitstellung auf mandantengebundenen Geräten muss die Sammlung Alle Desktop- und Serverclients in Ihrem Mandanten aktiviert und synchronisiert werden.

Geben Sie auf der Seite Grundlagen einen Namen für diese Richtlinie an. Optional können Sie auch eine Beschreibung hinzufügen.

Auf der Seite Überprüfen und Erstellen können Sie die verfügbaren Kategorien erweitern, um die Richtlinienkonfiguration zu überprüfen, aber Sie können keine Änderungen vornehmen. Intune verwendet nur anwendbare Einstellungen, die auf der von Ihnen ausgewählten Kombination aus Plattform und Profil basieren. Für geräte, die von Intune verwaltet werden, ist die Richtlinie beispielsweise auf die Gruppe Alle Geräte ausgerichtet. Die Gruppe Alle Desktop- und Serverclients ist für geräte mit Mandantenanfügung vorgesehen.

Wählen Sie Speichern aus, um zu erstellen, und stellen Sie die vorkonfigurierte Richtlinie bereit.

Bearbeiten einer vorkonfigurierten EDR-Richtlinie

Nachdem Sie eine vorkonfigurierte Richtlinie erstellt haben, finden Sie sie auf der Registerkarte Zusammenfassung für Endpunkterkennung und -antwortrichtlinie. Wenn Sie eine Richtlinie auswählen, können Sie dann einige, aber nicht alle Richtlinienoptionen bearbeiten. Für Intune-Geräte können Sie beispielsweise die folgenden Optionen bearbeiten:

- Basic: Sie können die folgenden Optionen bearbeiten:

- Name

- Beschreibung

- Konfigurationseinstellung: Die folgenden beiden Einstellungen können vom Standardwert Nicht konfiguriert geändert werden:

- Beispielfreigabe

- [Veraltet] Telemetrieberichtshäufigkeit

- Zuweisungen: Sie können die Gruppenzuweisung nicht ändern, aber Zuweisungsfilter hinzufügen.

Verwenden einer manuell erstellten EDR-Richtlinie

Auf der Seite EDR-Zusammenfassung der Endpunkterkennungs- und -antwortrichtlinie von Intune können Sie Richtlinie erstellen auswählen, um den Prozess der manuellen Konfiguration einer EDR-Richtlinie für das Onboarding von Geräten in Microsoft Defender für Endpunkt zu starten.

Diese Option befindet sich oben auf der Seite oberhalb des Berichts Windows-Geräte, der in Defender für Endpunkt integriert ist:

Erstellen einer manuell konfigurierten EDR-Richtlinie

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Endpunktsicherheit>Endpunkterkennung und -reaktion>Richtlinie erstellen aus.

Wählen Sie die Plattform und das Profil für Ihre Richtlinie aus. Die folgenden Informationen identifizieren Ihre Optionen:

Intune: Intune stellt die Richtlinie für Geräte in Ihren zugewiesenen Gruppen bereit. Wählen Sie beim Erstellen der Richtlinie Folgendes aus:

- Plattform: Linux, macOS oder Windows

- Profil: Endpunkterkennung und -antwort

Configuration Manager: Configuration Manager stellt die Richtlinie für Geräte in Ihren Configuration Manager-Sammlungen bereit. Wählen Sie beim Erstellen der Richtlinie Folgendes aus:

- Plattform: Windows (ConfigMgr)

- Profil: Endpunkterkennung und -antwort (ConfigMgr)

Wählen Sie Erstellen aus.

Geben Sie auf der Seite Grundeinstellungen einen Namen und eine Beschreibung für das Profil ein, und klicken Sie dann auf Weiter.

Wählen Sie auf der Seite Konfigurationseinstellungenauto from Connector for Microsoft Defender for Endpoint Client configuration package type aus. Konfigurieren Sie die Einstellungen beispielfreigabe und Telemetrieberichtshäufigkeit , die Sie mit diesem Profil verwalten möchten.

Hinweis

Um Mandanten mithilfe der Onboardingdatei aus dem Microsoft Defender für Endpunkt-Portal zu integrieren oder zu offboarden, wählen Sie entweder Onboard oder Offboard aus, und geben Sie den Inhalt der Onboardingdatei für die Eingabe direkt unterhalb der Auswahl an.

Wenn Sie mit dem Konfigurieren der Einstellungen fertig sind, klicken Sie auf Weiter.

Wenn Sie Bereichstags verwenden, wählen Sie auf der Seite Bereichstags die Option Bereichstags auswählen aus, um den Bereich Tags auswählen zu öffnen, um dem Profil Bereichstags zuzuweisen.

Wählen Sie Weiter aus, um fortzufahren.

Wählen Sie auf der Seite Zuweisungen die Gruppen oder Sammlungen aus, die diese Richtlinie erhalten. Die Auswahl hängt von der Plattform und dem profil ab, die Sie ausgewählt haben:

- Wählen Sie für Intune Gruppen aus Microsoft Entra aus.

- Wählen Sie für Configuration Manager die Sammlungen aus Configuration Manager aus, die mit dem Microsoft Intune Admin Center synchronisiert und für die Microsoft Defender für Endpunkt-Richtlinie aktiviert wurden.

Sie können zurzeit keine Gruppen oder Sammlungen zuweisen und die Richtlinie später bearbeiten, um eine Zuweisung hinzuzufügen.

Klicken Sie auf Weiter, wenn Sie bereit sind fortzufahren.

Klicken Sie, wenn Sie fertig sind, auf der Seite Bewerten + Erstellen auf Erstellen.

Das neue Profil wird in der Liste angezeigt, wenn Sie den Richtlinientyp für das Profil auswählen, das Sie erstellt haben.

Aktualisieren des Onboardingstatus für ein Gerät

Organisationen müssen möglicherweise die Onboardinginformationen auf einem Gerät über Microsoft Intune aktualisieren.

Dieses Update kann aufgrund einer Änderung der Onboardingnutzlast für Microsoft Defender für Endpunkt oder durch den Microsoft-Support erforderlich sein.

Das Aktualisieren der Onboardinginformationen weist das Gerät an, die neue Onboardingnutzlast beim nächsten Neustart zu nutzen.

Hinweis

Diese Informationen verschieben ein Gerät nicht unbedingt zwischen Mandanten, ohne das Gerät vollständig vom ursprünglichen Mandanten aus offboarden zu müssen. Wenden Sie sich an den Microsoft-Support, um Optionen zum Migrieren von Geräten zwischen Microsoft Defender für Endpunkt-Organisationen zu erhalten.

Prozess zum Aktualisieren der Nutzlast

Laden Sie die neue Nutzlast für die Verwaltung mobiler Geräte für das neue Onboarding aus der Microsoft Defender für Endpunkt-Konsole herunter.

Erstellen Sie eine neue Gruppe , um die Effektivität der neuen Richtlinien zu überprüfen.

Schließen Sie die neue Gruppe aus Ihrer vorhandenen EDR-Richtlinie aus.

Erstellen Sie eine neue Endpunkterkennungs- und -antwortrichtlinie, die unter Erstellen von EDR-Richtlinien beschrieben ist.

Wählen Sie beim Erstellen der Richtlinie onboard aus dem Konfigurationstyp des Clientpakets aus, und geben Sie den Inhalt der Onboardingdatei in der Microsoft Defender für Endpunkt-Konsole an.

Weisen Sie die Richtlinie der neuen Gruppe zu, die zur Überprüfung erstellt wurde.

Fügen Sie der Validierungsgruppe vorhandene Geräte hinzu, und stellen Sie sicher, dass die Änderungen wie erwartet funktionieren.

Erweitern Sie die Bereitstellung schrittweise, und setzen Sie schließlich die ursprüngliche Richtlinie außer Betrieb.

Hinweis

Wenn Sie zuvor die Option Auto from connector zum Abrufen der Onboardinginformationen verwendet haben, wenden Sie sich an den Microsoft-Support, um die Verwendung der neuen Onboardinginformationen zu bestätigen.

Für Organisationen, die Onboardinginformationen auf Anweisung des Microsoft-Supports aktualisieren, leitet Microsoft Sie an, wenn der Connector aktualisiert wurde, um die neue Onboardingnutzlast zu nutzen.

Berichte und Überwachung von EDR-Richtlinien

Sie können Details zu den EDR-Richtlinien anzeigen, die Sie im Endpunktbereitstellungs- und Antwortknoten des Microsoft Intune Admin Centers verwenden.

Weitere Richtliniendetails finden Sie im Admin Center auf der Registerkarte Endpunktbereitstellung>und -antwort>Zusammenfassung , und wählen Sie die Richtlinie aus, für die Sie Konformitätsdetails anzeigen möchten:

Für Richtlinien, die auf linux-, macOS- oder Windows-Plattformen (Intune) ausgerichtet sind, zeigt Intune eine Übersicht über die Konformität der Richtlinie an. Sie können auch das Diagramm auswählen, um eine Liste der Geräte anzuzeigen, die die Richtlinie erhalten haben, und drill-in zu einzelnen Geräten, um weitere Details zu erhalten.

Für Windows-Geräte zeigt das Diagramm für Windows-Geräte, die in Defender für Endpunkt integriert sind , die Anzahl der Geräte an, die erfolgreich in Microsoft Defender für Endpunkt integriert wurden und noch nicht integriert wurden.

Stellen Sie das Onboardingprofil auf allen Ihren Geräten bereit, um sicherzustellen, dass Ihre Geräte in diesem Diagramm vollständig dargestellt werden. Geräte, die auf externem Wege in Microsoft Defender für Endpunkt integriert werden, z. B. Gruppenrichtlinien oder PowerShell, werden als Geräte ohne den Defender für Endpunkt-Sensor gezählt.

Für Richtlinien, die auf die Windows-Plattform (ConfigMgr) (Configuration Manager) abzielen, zeigt Intune eine Übersicht über die Konformität mit der Richtlinie an, die drill-ins nicht unterstützt, um weitere Details anzuzeigen. Die Ansicht ist eingeschränkt, da das Admin Center eingeschränkte Statusdetails von Configuration Manager erhält, der die Bereitstellung der Richtlinie auf Configuration Manager-Geräten verwaltet.

Um Details für einzelne Geräte anzuzeigen, wechseln Sie zur Registerkarte Endpunktbereitstellung>und -antwort>EDR-Onboardingstatus , und wählen Sie ein Gerät aus der Liste aus, um weitere gerätespezifische Details anzuzeigen.

Nächste Schritte

- Konfigurieren sie Endpunktsicherheitsrichtlinien.

- Weitere Informationen zur Endpunkterkennung und -reaktion finden Sie in der Dokumentation zu Microsoft Defender für Endpunkt.