Bereitstellen von SQL Server-Big Data-Clustern im AD-Modus in Azure Kubernetes Services

SQL Server-Big Data-Cluster unterstützen den Bereitstellungsmodus von Active Directory (AD) für die Identitäts- und Zugriffsverwaltung (Identity & Access Management, IAM). IAM für Azure Kubernetes Service (AKS) hat bisher eine Herausforderung dargestellt, da häufig verwendete Protokolle wie OAuth 2.0 und OpenID Connect, die von Microsoft Identity Platform unterstützt werden, nicht von SQL Server unterstützt werden.

In diesem Artikel wird erläutert, wie Sie während der Bereitstellung in AKS einen Big Data-Cluster im AD-Modus bereitstellen.

Wichtig

Das Microsoft SQL Server 2019-Big Data-Cluster-Add-On wird eingestellt. Der Support für SQL Server 2019-Big Data-Clusters endet am 28. Februar 2025. Alle vorhandenen Benutzer*innen von SQL Server 2019 mit Software Assurance werden auf der Plattform vollständig unterstützt, und die Software wird bis zu diesem Zeitpunkt weiterhin über kumulative SQL Server-Updates verwaltet. Weitere Informationen finden Sie im Ankündigungsblogbeitrag und unter Big Data-Optionen auf der Microsoft SQL Server-Plattform.

Architekturtopologien

Active Directory Domain Services (AD DS) wird auf Azure-VMs auf dieselbe Weise ausgeführt wie auf lokalen Instanzen. Nachdem Sie die neuen Domänencontroller in Azure heraufgestuft haben, legen Sie die primären und sekundären DNS-Server für das virtuelle Netzwerk fest, und Stufen Sie alle lokalen DNS-Server auf die tertiäre oder eine niedrigere Stufe herab. Die AD-Authentifizierung ermöglicht es in Domänen eingebundenen Clients unter Linux, sich mit ihren Domänenanmeldeinformationen und dem Kerberos-Protokoll in SQL Server zu authentifizieren.

Es gibt verschiedene Möglichkeiten, einen Big Data-Cluster in AKS im AD-Modus bereitzustellen. In diesem Artikel werden zwei Methoden vorgestellt, die einfacher zu implementieren sind und mit bestehenden Unternehmensarchitekturen integriert werden können:

Erweitern Sie Ihre lokale Active Directory-Domäne auf Azure. Diese Methode ermöglicht es Ihrer Active Directory-Umgebung, verteilte Authentifizierungsdienste mithilfe von AD DS in Azure bereitzustellen. Sie replizieren Ihre lokale AD DS-Instanz, um die Latenz zu verringern, die durch das Senden von Authentifizierungsanforderungen aus der Cloud an die lokale AD DS-Instanz verursacht wird. Sie können diese Lösung beispielsweise verwenden, wenn Ihre Anwendung teilweise lokal und teilweise in Azure gehostet wird und Ihre Authentifizierungsanforderungen zwischen beiden Instanzen hin- und hergesendet werden müssen.

Erweitern Sie Ihre Ressourcengesamtstruktur für AD DS auf Azure. In dieser Architektur erstellen Sie eine neue Domäne in Azure, die von der lokalen AD-Gesamtstruktur als vertrauenswürdig eingestuft wird. Diese Architektur zeigt eine unidirektionale Vertrauensstellung zwischen der Domäne in Azure und der lokalen Gesamtstruktur.

Die oben beschriebenen Referenzarchitekturen ermöglichen Ihnen das Erstellen einer Zielzone, in der alle Ressourcen erst von Grund auf neu bereitgestellt werden müssen oder in der je nach vorhandener Architektur eine andere Problemumgehung angewendet werden muss. Zusätzlich zu diesen Referenzarchitekturen sollten Sie den Big Data-Cluster in einem AKS-Cluster in einem separaten Subnetz bereitstellen, das in Ihrem Ziel-VNET oder in einem VNET mit Peering verbleibt.

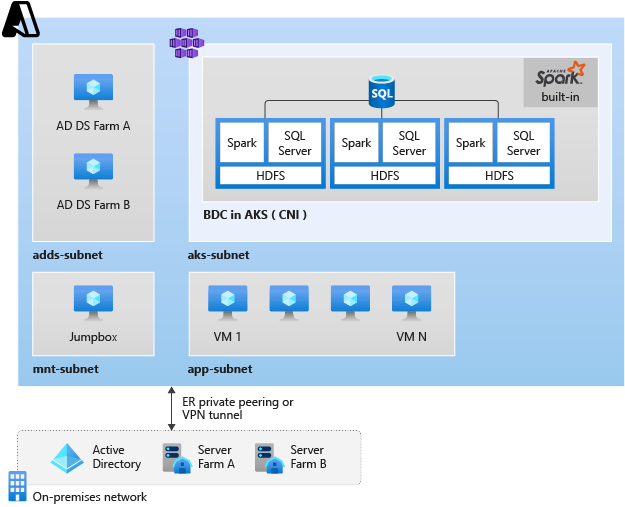

Die folgende Abbildung zeigt eine typische Architektur:

Empfehlungen

Die folgenden Empfehlungen gelten für die meisten Big Data-Cluster-Bereitstellungen im AD-Modus in AKS. In jeder Komponente werden die verfügbaren Optionen erwähnt, um eine bessere Integration in die Unternehmensarchitektur zu ermöglichen.

Netzwerkempfehlungen

Einige wichtige Komponenten können verwendet werden, um Ihre lokale Umgebung mit Azure zu verknüpfen:

- Azure VPN Gateway: Ein VPN-Gateway ist eine spezielle Art von Gateway für virtuelle Netzwerke, das verwendet wird, um verschlüsselten Datenverkehr zwischen einem virtuellen Azure-Netzwerk und einem lokalen Standort über das öffentliche Internet zu senden. Sie verwenden sowohl das Azure Virtual Network-Gateway als auch das lokale Gateway für virtuelle Netzwerke. Informationen dazu, wie Sie diese konfigurieren, finden Sie unter Was ist VPN Gateway?.

- Azure ExpressRoute: ExpressRoute-Verbindungen werden nicht über das öffentliche Internet hergestellt und bieten mehr Sicherheit, Zuverlässigkeit und höhere Geschwindigkeit bei weniger Latenz als herkömmliche Verbindungen über das Internet. Die von Ihnen ausgewählte Konnektivitätsoption wirkt sich je nach SKUs auf die Latenz, Leistung und SLA-Ebene Ihrer Lösung aus. Detaillierte Informationen finden Sie unter Informationen zu ExpressRoute-Gateways für virtuelle Netzwerke.

Die meisten Kunden verwenden eine Jumpbox oder Azure Bastion, um auf andere Azure-Infrastrukturen zuzugreifen. Mit Azure Private Link können Sie über einen privaten Endpunkt in Ihrem virtuellen Netzwerk sicher auf Azure-PaaS-Dienste zugreifen, z. B. AKS in diesem Szenario und andere in Azure gehostete Dienste. Der Datenverkehr zwischen Ihrem virtuellen Netzwerk und dem Dienst wird über das Microsoft-Backbonenetzwerk übertragen und dadurch vom öffentlichen Internet isoliert. Sie können auch Ihren eigenen Private Link-Dienst in Ihrem virtuellen Netzwerk erstellen und Ihren Kunden privat zur Verfügung stellen.

Empfehlung für Active Directory und Azure

Lokale AD DS-Instanzen speichern Informationen zu Benutzerkonten und ermöglichen anderen autorisierten Benutzern in demselben Netzwerk den Zugriff auf diese Informationen durch das Authentifizieren von Identitäten, die Benutzern, Computern, Anwendungen oder anderen Ressourcen in einer Sicherheitsgrenze zugeordnet sind. In den meisten Hybridszenarios wird die Benutzerauthentifizierung über eine VPN Gateway- oder eine ExpressRoute-Verbindung mit der lokalen AD DS-Umgebung ausgeführt.

Bei einer Big Data-Clusterbereitstellung im AD-Modus müssen die folgenden Voraussetzungen erfüllt sein, damit die lokale Azure Directory-Instanz in Azure integriert werden kann:

- Ein AD-Konto verfügt über bestimmte Berechtigungen zum Erstellen von Benutzern, Gruppen und Computerkonten in der bereitgestellten Organisationseinheit (OE) in Ihrer lokalen AD-Instanz.

- Ein DNS-Server zum Auflösen von internem DNS. Es müssen sowohl A-Einträge (Forwardlookup) als auch PTR-Einträge (Reverselookup) auf dem DNS-Server mit Namen in dieser Domäne enthalten sein. Geben Sie die Domänen-DNS-Einstellungen im Bereitstellungsprofil für den Big Data-Cluster an.