Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

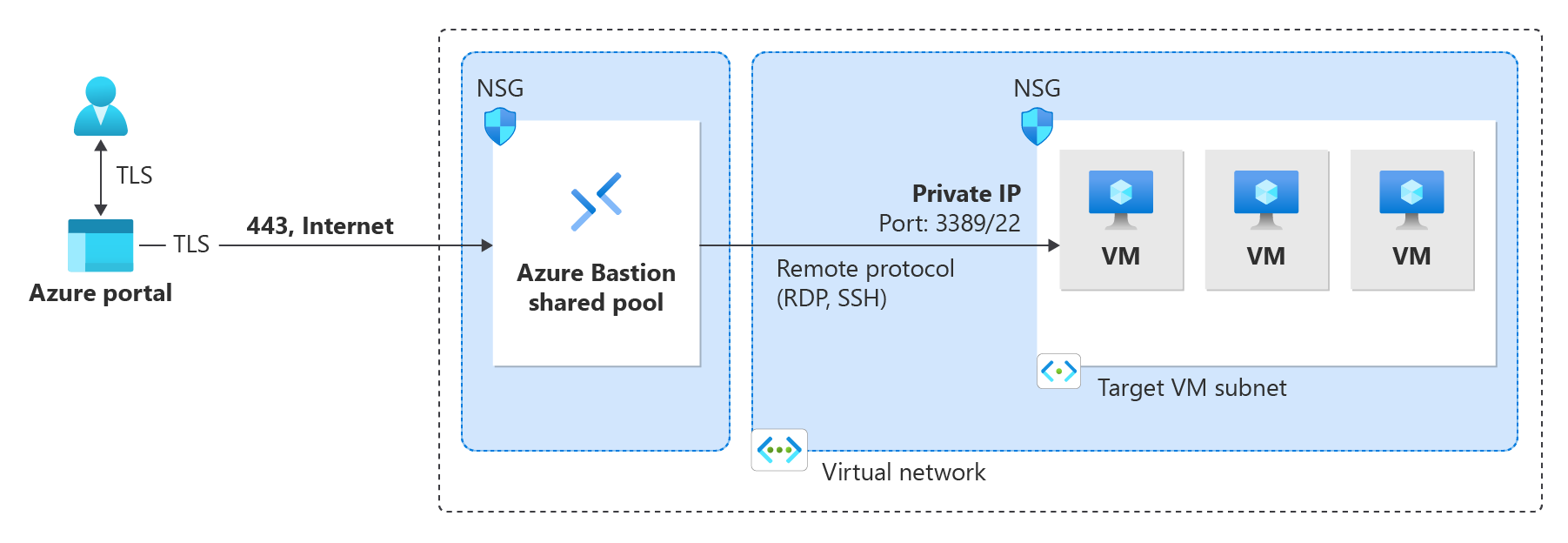

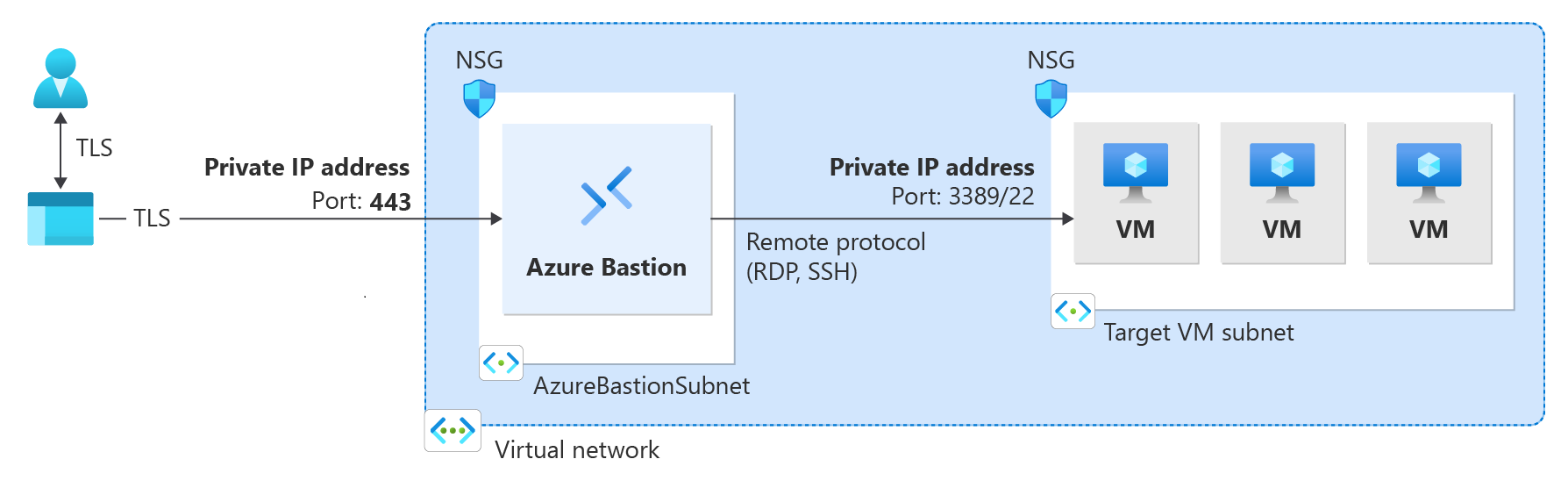

Azure Bastion ist ein vollständig verwalteter PaaS-Dienst, den Sie bereitstellen, um eine sichere Verbindung mit virtuellen Computern über die private IP-Adresse herzustellen. Dieser Dienst ermöglicht sichere und nahtlose RDP- und SSH-Verbindungen mit Ihren virtuellen Computern direkt über TLS im Azure-Portal oder via eines nativen SSH- oder RDP-Clients, der bereits auf Ihrem lokalen Computer installiert ist. Beim Herstellen einer Verbindung über Azure Bastion benötigen Ihre VMs keine öffentliche IP-Adresse, keinen Agent und keine spezielle Clientsoftware.

Bastion bietet sichere RDP- und SSH-Verbindungen mit allen virtuellen Computern in dem virtuellen Netzwerk, in dem der Dienst bereitgestellt wird. Durch die Verwendung von Azure Bastion wird verhindert, dass Ihre virtuellen Computer RDP- und SSH-Ports öffentlich verfügbar machen. Gleichzeitig wir weiterhin der sichere Zugriff per RDP/SSH ermöglicht.

Hauptvorteile

| Vorteil | BESCHREIBUNG |

|---|---|

| RDP und SSH über das Azure-Portal | Sie können RDP- und SSH-Sitzungen nahtlos mit nur einem Klick über das Azure-Portal aufrufen. |

| Remotesitzung über TLS und Firewallüberquerung für RDP/SSH | Azure Bastion verwendet einen auf HTML5 basierenden Webclient, der automatisch zu Ihrem lokalen Gerät gestreamt wird. Ihre RDP-/SSH-Sitzung erfolgt über TLS an Port 443. Dadurch kann der Datenverkehr Firewalls sicherer passieren. Bastion unterstützt TLS 1.2. Ältere TLS-Versionen werden nicht unterstützt. |

| Für den virtuellen Azure-Computer ist keine öffentliche IP-Adresse erforderlich. | Azure Bastion öffnet die RDP/SSH-Verbindung zu Ihrem virtuellen Azure-Computer über die private IP-Adresse auf dem virtuellen Computer. Sie benötigen keine öffentliche IP-Adresse für den virtuellen Computer. |

| Keine mühsame Verwaltung von Netzwerksicherheitsgruppen (NSGs) | Sie müssen im Azure Bastion-Subnetz keine NSGs anwenden. Da mit Azure Bastion Verbindungen mit Ihren virtuellen Computern über private IP-Adressen hergestellt werden, können Sie die Netzwerksicherheitsgruppen so konfigurieren, dass RDP/SSH nur über Azure Bastion zulässig ist. Dadurch entfällt der Aufwand für die Verwaltung von Netzwerksicherheitsgruppen, wenn Sie eine sichere Verbindung mit den virtuellen Computern herstellen. Weitere Informationen zu Netzwerksicherheitsgruppen finden Sie unter Netzwerksicherheitsgruppen. |

| Es ist nicht erforderlich, einen separaten Bastionhost auf einem virtuellen Computer zu verwalten. | Azure Bastion ist ein vollständig verwalteter PaaS-Dienst von Azure, der intern gehärtet ist, um sichere RDP- und SSH-Verbindungen zu bieten. |

| Schutz vor Portscans | Ihre virtuellen Computer sind vor Portscans durch skrupellose und böswillige Hacker geschützt, da Sie die VMs nicht für das Internet verfügbar machen müssen. |

| Härtung an nur einem Ort | Da sich Azure Bastion im Umkreis Ihres virtuellen Netzwerks befindet, brauchen Sie sich über eine Härtung der einzelnen virtuellen Computer in Ihrem virtuellen Netzwerk keine Gedanken zu machen. |

| Schutz vor Zero-Day-Exploits | Dank konsequenter Härtung und Aktualisierung von Azure Bastion bietet die Azure-Plattform Schutz vor Zero-Day-Exploits. |

SKUs

Azure Bastion bietet mehrere SKU-Ebenen. Die folgende Tabelle enthält die Features der entsprechenden SKUs. Weitere Informationen finden Sie im Artikel zu den Konfigurationseinstellungen.

| Funktion | Entwickler-SKU | Basic-SKU | Standard-SKU | Premium-SKU |

|---|---|---|---|---|

| Herstellen einer Verbindung mit VMs im selben virtuellen Netzwerk | Ja | Ja | Ja | Ja |

| Herstellen einer Verbindung mit virtuellen Zielcomputern in virtuellen Netzwerken mit Peering | Nein | Ja | Ja | Ja |

| Unterstützung für gleichzeitige Verbindungen | Nein | Ja | Ja | Ja |

| Das Zugreifen auf private Schlüssel für virtuelle Linux-Computer in Azure Key Vault (AKV) | Ja | Ja | Ja | Ja |

| Herstellen einer Verbindung mit einer Linux-VM über SSH | Ja | Ja | Ja | Ja |

| Herstellen einer Verbindung mit einer Windows-VM über RDP | Ja | Ja | Ja | Ja |

| Herstellen einer Verbindung mit einer Linux-VM über RDP | Nein | Nein | Ja | Ja |

| Herstellen einer Verbindung mit einer Windows-VM über SSH | Nein | Nein | Ja | Ja |

| Angeben eines benutzerdefinierten eingehenden Ports | Nein | Nein | Ja | Ja |

| Herstellen einer Verbindung mit virtuellen Computern mithilfe der Azure CLI | Nein | Nein | Ja | Ja |

| Hostskalierung | Nein | Nein | Ja | Ja |

| Hochladen oder Herunterladen von Dateien | Nein | Nein | Ja | Ja |

| Kerberos-Authentifizierung | Nein | Ja | Ja | Ja |

| Freigabefähiger Link | Nein | Nein | Ja | Ja |

| Herstellen einer Verbindung mit VMs über IP-Adresse | Nein | Nein | Ja | Ja |

| VM-Audioausgabe | Ja | Ja | Ja | Ja |

| Deaktivieren von Kopieren/Einfügen (webbasierte Clients) | Nein | Nein | Ja | Ja |

| Sitzungsaufzeichnungen | No | Nr. | Nein | Ja |

| Rein private Bereitstellung | No | Nr. | Nein | Ja |

Aufbau

Azure Bastion bietet je nach ausgewählten SKU- und Optionskonfigurationen mehrere Bereitstellungsarchitekturen. Für die meisten SKUs wird Azure Bastion in einem virtuellen Netzwerk bereitgestellt und unterstützt das Peering virtueller Netzwerke. Insbesondere verwaltet Azure Bastion RDP-/SSH-Verbindungen mit VMs, die in den lokalen oder mit Peering verbundenen virtuellen Netzwerken erstellt wurden.

RDP und SSH sind grundlegende Protokolle, über die Sie eine Verbindung mit Ihren in Azure ausgeführten Workloads herstellen können. Das Verfügbarmachen von RDP- oder SSH-Ports über das Internet ist nicht erwünscht und wird als erhebliche Angriffsfläche angesehen. Dies ist häufig auf Protokollschwachstellen zurückzuführen. Um diese Angriffsfläche einzudämmen, können Sie Bastion-Hosts (auch Jumpserver genannt) auf der öffentlichen Seite Ihres Umkreisnetzwerks bereitstellen. Bastion-Hostserver sind so konzipiert und konfiguriert, dass sie Angriffen standhalten. Bastion-Server bieten außerdem RDP- und SSH-Verbindungen mit den Workloads, die sich hinter dem Bastion-Server und weiter innen im Netzwerk befinden.

Die SKU, die Sie beim Bereitstellen von Bastion auswählen, bestimmt die Architektur und die verfügbaren Features. Sie können ein Upgrade auf eine höhere SKU durchführen, um weitere Features zu unterstützen, aber Sie können eine SKU nach der Bereitstellung nicht herabstufen. Bestimmte Architekturen, z. B. rein privat und Entwickler-SKU, müssen zum Zeitpunkt der Bereitstellung konfiguriert werden. Weitere Informationen zu den einzelnen Architekturen finden Sie unter Bastion-Design und -Architektur.

Die folgenden Schaubilder zeigen die verfügbaren Architekturen für Azure Bastion.

Basic-SKU und höher

Entwickler-SKU

Rein private Bereitstellung

Verfügbarkeitszonen

Einige Regionen unterstützen die Möglichkeit, Azure Bastion in einer Verfügbarkeitszone (oder mehrere, für Zonenredundanz) bereitzustellen. Stellen Sie Bastion mithilfe manuell angegebener Einstellungen bereit (nicht mithilfe der automatischen Standardeinstellungen), um zonenweise bereitzustellen. Geben Sie die gewünschten Verfügbarkeitszonen zum Zeitpunkt der Bereitstellung an. Sie können die Verfügbarkeit von Zonen nach der Bereitstellung von Bastion nicht ändern.

Die Unterstützung für Verfügbarkeitszonen befindet sich derzeit in der Vorschau. Während der Vorschau sind die folgenden Regionen verfügbar:

- East US

- Australien (Osten)

- USA (Ost) 2

- USA (Mitte)

- Katar, Mitte

- Südafrika, Norden

- Europa, Westen

- USA, Westen 2

- Nordeuropa

- Schweden, Mitte

- UK, Süden

- Kanada, Mitte

Hostskalierung

Azure Bastion unterstützt die manuelle Hostskalierung. Sie können die Anzahl der Host-Instanzen (Skalierungseinheiten) konfigurieren, um die Anzahl gleichzeitiger RDP-/SSH-Verbindungen zu verwalten, die Azure Bastion unterstützen kann. Wenn Sie die Anzahl der Hostinstanzen erhöhen, kann Azure Bastion mehr gleichzeitige Sitzungen verwalten. Bei einer Verringerung der Anzahl von Instanzen wird die Anzahl unterstützter gleichzeitiger Sitzungen reduziert. Azure Bastion unterstützt bis zu 50 Hostinstanzen. Dieses Feature ist für die Standard-SKU und höher verfügbar.

Weitere Informationen finden Sie im Artikel zu den Konfigurationseinstellungen.

Preise

Die Preise für Azure Bastion setzen sich aus einer Kombination der Stundenpreise basierend auf der SKU und den Instanzen (Skalierungseinheiten) sowie den Datenübertragungsraten zusammen. Die Stundenpreise gelten ab dem Zeitpunkt der Bereitstellung von Bastion, unabhängig von der Nutzung ausgehender Daten. Aktuelle Preisinformationen finden Sie auf der Seite Azure Bastion –Preise.

Neuigkeiten

Abonnieren Sie den RSS-Feed, und zeigen Sie die neuesten Azure Bastion-Featureupdates auf der Seite Azure-Updates an.

Häufig gestellte Fragen zu Bastion

Häufig gestellte Fragen finden Sie unter Häufig gestellte Fragen zu Azure Bastion.

Nächste Schritte

- Schnellstart: Automatisches Bereitstellen von Bastion – Standard-SKU

- Schnellstart: Automatisches Bereitstellen von Bastion – Entwickler-SKU

- Tutorial: Bereitstellen von Bastion mit bestimmten Einstellungen

- Learn-Modul: Einführung in Azure Bastion

- Erfahren Sie mehr über die anderen zentralen Netzwerkfunktionen von Azure.

- Weitere Informationen zur Azure-Netzwerksicherheit