Verwalten der externen Zusammenarbeit in Azure AD

Azure Active Directory ist der von Microsoft 365 verwendete Verzeichnisdienst. Die Einstellungen für Azure Active Directory-Organisationsbeziehungen wirken sich unmittelbar auf die Freigabe in Teams, Microsoft 365-Gruppen, SharePoint und OneDrive aus.

Einstellungen für externe Identitäten Microsoft Teams

Externe Azure AD Identitäten beziehen sich auf alle Möglichkeiten, wie Sie sicher mit Benutzern außerhalb Ihrer Organisation interagieren können. Wenn Sie mit Partnern, Distributoren, Lieferanten oder Anbietern zusammenarbeiten möchten, können Sie Ihre Ressourcen freigeben und festlegen, wie Ihre internen Benutzer auf externe Organisationen zugreifen können.

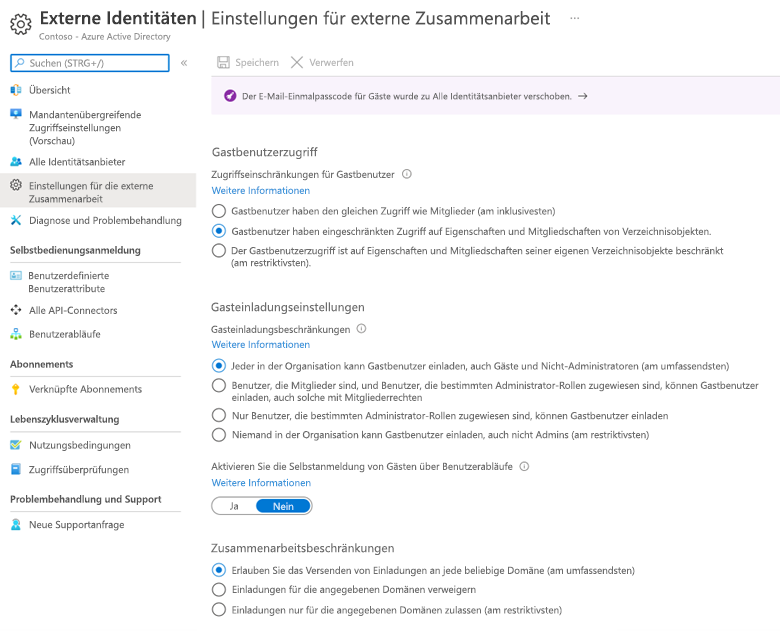

Im Folgenden findet man die Einstellungen für externe Identitäten für die externe Zusammenarbeit in Microsoft Team:

| Einstellung | Standard | Beschreibung |

|---|---|---|

| Gastbenutzerzugriff | Gäste haben eingeschränkten Zugriff auf Eigenschaften und Mitgliedschaften von Verzeichnisobjekten. | Bestimmt die Berechtigungen von Gästen in Azure Active Directory. |

| Gasteinladungseinstellungen | Jede Person in der Organisation kann Gäste einladen, einschließlich Gastbenutzer und Nicht-Administratoren. | Bestimmt, ob Gäste, Mitglieder und Administratoren Gäste zur Organisation einladen können. Diese Einstellung wirkt sich auf Microsoft 365-Freigabefunktionen wie Teams und SharePoint aus. |

| Self-Service-Registrierung für Gäste über Benutzerabläufe aktivieren | Nein | Bestimmt, ob Sie Benutzerabläufe erstellen können, die es einer Person ermöglichen, sich für eine von Ihnen erstellte App zu registrieren und ein neues Gastkonto zu erstellen. |

| Einschränkungen für die Zusammenarbeit | Senden von Einladungen an beliebige Domäne zulassen | Diese Einstellung ermöglicht es Ihnen, eine Liste der zulässigen oder gesperrte Domänen für die Freigabe festzulegen. Wenn zulässige Domänen angegeben sind, können Freigabeeinladungen nur an diese Domänen gesendet werden. Wenn gesperrte Domänen angegeben sind, können keine Freigabeeinladungen an diese Domänen gesendet werden. Diese Einstellung wirkt sich auf Microsoft 365-Freigabefunktionen wie Teams und SharePoint aus. Mit der Domänenfilterung in SharePoint oder Teams können Sie Domänen auf einer differenzierteren Ebene zulassen oder sperren. |

| Mandantenübergreifender Zugriff | - B2B-Zusammenarbeit: Zugriff zulassen - B2B-Direktverbindung: Zugriff blockieren - Organisatorische Einstellungen: Keine |

Die Einstellungen steuern, wie externe Azure AD Organisationen mit Ihnen zusammenarbeiten (eingehender Zugriff) und wie Ihre Benutzer mit externen Azure AD Organisationen zusammenarbeiten (ausgehender Zugriff). Mandantenübergreifende Azure Active Directory-Zugriffseinstellungen für die B2B-Direktverbindung müssen ebenfalls konfiguriert werden, um einen Kanal extern freizugeben. |

Einstellungen für die externe Zusammenarbeit

Mit den Einstellungen für die externe Zusammenarbeit können Sie angeben, welche Rollen in Ihrer Organisation externe Benutzer zur B2B-Zusammenarbeit einladen können. Diese Einstellungen umfassen die folgenden Optionen:

- Gastbenutzerzugriff

- Festlegen, wer Gäste einladen darf

- Die Self Service Registrierung für Gäste über Benutzerflows aktivieren

- Domänen zulassen oder blockieren

So konfigurieren Sie die Einstellungen:

Sich als Mandantenadministrator beim Azure AD Admin Center anmelden.

Externe Identitäten Externe > Zusammenarbeitseinstellungen auswählen.

Unter Gastbenutzerzugriff die Zugriffsebene auswählen, die Gastbenutzer haben sollen:

Gastbenutzer haben den gleichen Zugriff wie Mitglieder (am inklusivsten): Diese Option gewährt Gästen den gleichen Zugriff auf Azure AD-Ressourcen und Verzeichnisdaten wie Mitgliedsbenutzern.

Gastbenutzer haben eingeschränkten Zugriff auf Eigenschaften und die Mitgliedschaften bei Verzeichnisobjekten: (Standard) Diese Einstellung blockiert Gäste von bestimmten Verzeichnisaufgaben, wie z. B. dem Auflisten von Benutzern, Gruppen oder anderen Verzeichnisressourcen. Gäste können die Mitgliedschaft aller nicht ausgeblendeten Gruppen anzeigen.

Gastbenutzerzugriff ist auf Eigenschaften und Mitgliedschaften seiner eigenen Verzeichnisobjekte beschränkt (restriktivste): Mit dieser Einstellung können Gäste nur auf ihre eigene Profile zugreifen. Gäste dürfen keine Profile, Gruppen oder Gruppenmitgliedschaften anderer Benutzer anzeigen.

Wählen Sie unter Gasteinladungseinstellungen die entsprechenden Einstellungen aus:

Jeder in der Organisation kann Gastbenutzer einladen, einschließlich von Gästen und Nichtadministratoren (am inklusivsten): Wenn Gäste in der Organisation andere Gäste einladen können, einschließlich der Gäste, die keine Mitglieder einer Organisation sind, aktivieren Sie dieses Optionsfeld.

Mitgliedsbenutzer und Benutzer, die bestimmten Administratorrollen zugewiesen sind, können Gastbenutzer wie Gäste mit Mitgliederberechtigungen einladen: Um Mitgliederbenutzern und Benutzern mit bestimmten Administratorrollen das Einladen von Gästen zu gestatten, aktivieren Sie dieses Optionsfeld.

Nur Benutzer, die bestimmten Administratorrollen zugewiesen sind, können Gastbenutzer einladen: Um das Einladen von Gästen nur Benutzern mit Administratorrollen zu gestatten, wählen Sie dieses Optionsfeld aus. Zu den Administratorrollen gehören Globaler Administrator, Benutzeradministrator und Gasteinladender.

Niemand in der Organisation kann Gastbenutzer einladen, einschließlich Administratoren (am restriktivsten): Um allen Benutzern in der Organisation das Einladen von Gästen zu verweigern, wählen Sie dieses Optionsfeld aus.

Wählen Sie unter Self-Service-Registrierung für Gäste und Benutzerabläufe aktivieren die Option Ja aus, wenn Sie Benutzerabläufe erstellen möchten, mit denen sich Benutzer für Apps registrieren können.

Unter Einschränkungen für die Zusammenarbeit können Sie auswählen, ob Einladungen für die von Ihnen angegebenen Domänen zugelassen oder verweigert werden sollen, und bestimmte Domänennamen in die Textfelder eingeben. Geben Sie für mehrere Domänen jede Domäne in einer neuen Zeile ein.

Mandantenübergreifende Zugriffseinstellungen

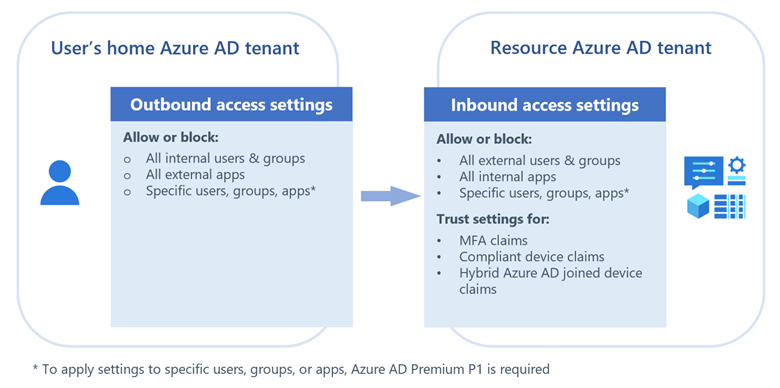

Die mandantenübergreifenden Zugriffseinstellungen werden verwendet, um die B2B Zusammenarbeit und die B2B Direktverbindung mit externen Azure AD Organisationen zu verwalten, einschließlich über Microsoft Clouds hinweg.

Azure AD B2B Direktverbindung ist standardmäßig deaktiviert. Wenn Sie es Ihren Benutzern ermöglichen möchten, mit Personen außerhalb Ihrer Organisation in Geteilten Channels in Microsoft Teams zusammenzuarbeiten, müssen Sie die B2B Direktverbindung konfigurieren. Du kannst Geteilte Channels mit allen oder bestimmten externen Organisationen aktivieren.

Im Folgenden sind die Administratoreinstellungen für die B2B Direktverbindungsfunktion aufgeführt:

Die Einstellungen für den ausgehenden Zugriff steuern, ob Ihre Benutzer auf Ressourcen in einer externen Organisation zugreifen können. Diese Einstellung aktivieren, damit deine Benutzer an Geteilten Channels in anderen Organisationen teilnehmen können.

Einstellungen für eingehenden Zugriff steuern, ob Benutzer aus externen Azure AD Organisationen auf Ressourcen in Ihrer Organisation zugreifen können. Diese Einstellung aktivieren, damit Benutzer Personen in anderen Organisationen zur Teilnahme an Geteilten Channels einladen können

Vertrauenseinstellungen (eingehend) legen fest, ob Ihre Richtlinien für den bedingten Zugriff den Ansprüchen einer externen Organisation mit Multi Factor Authentication (MFA), kompatiblem Gerät und mit Hybrid Azure AD verbundenen Geräten vertrauen, wenn deren Benutzer diese Anforderungen bereits in ihren Home Mandanten erfüllt haben.

Geteilte Channels mit allen externen Organisationen aktivieren

Wenn Ihre Organisation nicht verpflichtet ist, die Zusammenarbeit mit anderen Organisationen einzuschränken, können Sie durch die standardmäßige Aktivierung aller Organisationen Zeit und Komplexität bei der separaten Verwaltung jeder Organisation sparen. Weitere Informationen findest du unter Geteilte Channels mit allen externen Organisationen aktivieren.

Geteilte Channels mit bestimmten Organisationen aktivieren

Wenn Ihre Organisation die Zusammenarbeit mit bestimmten Organisationen einschränken muss, müssen Sie die B2B-Direktverbindung für jede Organisation konfigurieren, mit der Sie zusammenarbeiten möchten. Hier sind die Schritte auf hoher Ebene:

- Hinzufügen einer Organisation.

- Konfigurieren Sie eingehende Einstellungen für die Organisation, damit Benutzer aus der Organisation zu Ihren freigegebenen Kanälen eingeladen werden können.

- Konfigurieren Sie ausgehende Einstellungen für die Organisation, damit Ihre Benutzer zu den freigegebenen Kanälen der anderen Organisation eingeladen werden können.

Den Gastzugang für einzelne Gruppen und Teams blockieren

Neben der Steuerung auf Organisationsebene können Sie auch den Gastzugang zu einzelnen Gruppen steuern.

Azure Active Directory PowerShell für Graph verwenden

Wenn Sie den meisten Gruppen und Teams Gastzugriff gewähren möchten, aber an einer Stelle den Gastzugriff verhindern möchten, können Sie den Gastzugriff für einzelne Gruppen und Teams blockieren, indem Sie Azure Active Directory PowerShell für Graph verwenden. Sie müssen jedoch über globale Administratorrechte verfügen, um diese Befehle auszuführen.

Führen

Install-Module AzureADPreviewSie es aus, um sicherzustellen, dass es sich um die neueste Version dieses Moduls handelt.Führen Sie das folgende Skript aus und ändern

<GroupName>Sie es in den Namen der Gruppe, für die Sie den Gastzugriff blockieren möchten$GroupName = "<GroupName>" Connect-AzureAD $template = Get-AzureADDirectorySettingTemplate | ? {$_.displayname -eq "group.unified.guest"} $settingsCopy = $template.CreateDirectorySetting() $settingsCopy["AllowToAddGuests"]=$False $groupID= (Get-AzureADGroup -SearchString $GroupName).ObjectId New-AzureADObjectSetting -TargetType Groups -TargetObjectId $groupID -DirectorySetting $settingsCopyZum Überprüfen Ihrer Einstellungen führen Sie diesen Befehl aus:

Get-AzureADObjectSetting -TargetObjectId $groupID -TargetType Groups | fl Values

Vertraulichkeitslabels verwenden

Wenn Sie Vertraulichkeitsbezeichnungen in Ihrer Organisation verwenden, wird empfohlen, Vertraulichkeitsbezeichnungen zu verwenden, um den Gastzugriff auf Gruppenbasis zu steuern, da er für Benutzer verfügbar ist.

Benutzer können Vertraulichkeitsbezeichnungen auswählen, wenn sie neue Teams in Microsoft Teams erstellen. Wenn sie die Bezeichnung aus der Dropdownliste Vertraulichkeit auswählen, kann sich die Datenschutzeinstellung entsprechend der Bezeichnungskonfiguration ändern. Abhängig von der Zugriffseinstellung für externe Benutzer, die Sie für die Bezeichnung ausgewählt haben, können Benutzer Personen außerhalb der Organisation zum Team hinzufügen oder nicht