Beheben von Problemen mit dem Windows Update-Agent

Wichtig

Änderungsnachverfolgung und Bestand mithilfe des Log Analytics-Agents wurde am 31. August 2024 eingestellt und wird bis zum 01. Februar 2025 nur eingeschränkt unterstützt. Es wird empfohlen, Azure Monitoring Agent als neuen unterstützenden Agent zu verwenden. Befolgen Sie der Anleitung unter Migration von Änderungsnachverfolgung und Inventarisierung mit Log Analytics zu Änderungsnachverfolgung und Inventarisierung mit Azure Monitoring Agent Version.

Es gibt viele mögliche Gründe dafür, warum Ihr Computer bei einer Bereitstellung mit der Updateverwaltung nicht als „bereit“ (fehlerfrei) angezeigt wird. Sie können die Integrität eines Hybrid Runbook Worker-Agents für Windows überprüfen, um das zugrunde liegende Problem zu ermitteln. Im Folgenden finden Sie die drei Bereitschaftszustände eines Computers:

- Bereit: Der Hybrid Runbook Worker ist bereitgestellt und wurde vor weniger als einer Stunde zuletzt gesehen.

- Verbindung getrennt: Der Hybrid Runbook Worker ist bereitgestellt und wurde vor über einer Stunde zuletzt angezeigt.

- Nicht konfiguriert: Der Hybrid Runbook Worker wurde nicht gefunden oder die Bereitstellung wurde nicht abgeschlossen.

Hinweis

Möglicherweise gibt es eine kleine Verzögerung zwischen der Anzeige im Azure-Portal und dem aktuellen Zustand eines Computers.

In diesem Artikel wird erläutert, wie Sie die Problembehandlung für Azure-Computer im Azure-Portal und für Nicht-Azure-Computer im Offlineszenario ausführen.

Hinweis

Das Problembehandlungsskript umfasst nun Überprüfungen für Windows Server Update Services (WSUS) sowie für automatische Downloads und Installationsschlüssel.

Starten der Problembehandlung

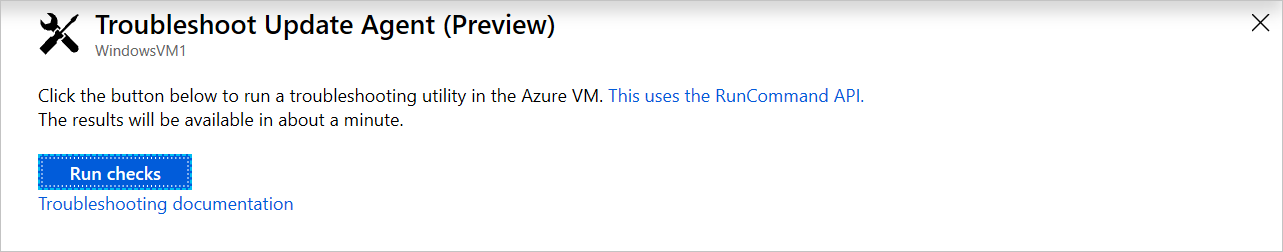

Bei Azure-Computern können Sie die Seite „Troubleshoot Update Agent“ (Problembehandlung für den Update-Agent) öffnen, indem Sie im Portal unter der Spalte Update-Agent-Bereitschaft auf den Link Problembehandlung klicken. Bei Azure-fremden Computern gelangen Sie über den Link zu diesem Artikel. Informationen zur Problembehandlung für Nicht-Azure-Computer finden Sie unter Offlineproblembehandlung.

Hinweis

Zum Überprüfen der Integrität des Hybrid Runbook Workers muss die VM ausgeführt werden. Wenn der virtuelle Computer nicht ausgeführt wird, wird die Schaltfläche Start the VM (Virtuellen Computer starten) angezeigt.

Wählen Sie auf der Seite Problembehandlung von Update-Agent die Option „Überprüfungen ausführen“ aus, um mit der Problembehandlung zu beginnen. Die Problembehandlung verwendet die Skriptausführung, um ein Skript auf dem Computer auszuführen, mit dem Abhängigkeiten überprüft werden. Wenn die Problembehandlung abgeschlossen ist, werden die Ergebnisse der Überprüfungen zurückgegeben.

Ergebnisse werden bei Verfügbarkeit auf der Seite angezeigt. In den Überprüfungsabschnitten wird aufgeführt, was in den einzelnen Überprüfungen enthalten ist.

Voraussetzungsprüfungen

Betriebssystem

Die Betriebssystemprüfung verifiziert, ob der Hybrid Runbook Worker unter einem der unterstützten Betriebssysteme ausgeführt wird.

.NET 4.6.2

Bei der .NET Framework-Überprüfung wird untersucht, ob auf dem System .NET Framework 4.6.2 oder höher installiert ist.

Installieren Sie zum Beheben .NET Framework 4.6 oder höher.

Laden Sie .NET Framework herunter.

WMF 5.1

Bei der WMF-Überprüfung wird untersucht, ob auf dem System die erforderliche Version des Windows Management Framework (WMF) installiert ist.

Um das Problem zu beheben, müssen Sie Windows Management Framework 5.1 herunterladen und installieren, da Windows PowerShell 5.1 erforderlich ist, damit die Azure-Updateverwaltung funktioniert.

TLS 1.2

Bei dieser Überprüfung wird untersucht, ob Sie zum Verschlüsseln der Kommunikation TLS 1.2 verwenden. TLS 1.0 wird von der Plattform nicht mehr unterstützt. Verwenden Sie TLS 1.2 für die Kommunikation mit der Updateverwaltung.

Führen Sie zum Beheben des Problems die Schritte zum Aktivieren von TLS 1.2 aus.

Integritätsüberprüfungen für den Monitoring Agent-Dienst

Hybrid Runbook Worker

Um das Problem zu beheben, erzwingen Sie eine erneute Registrierung von Hybrid Runbook Worker.

Remove-Item -Path "HKLM:\software\microsoft\hybridrunbookworker" -Recurse -Force

Restart-service healthservice

Hinweis

Dadurch wird der Hybrid Worker für Benutzer vom Computer entfernt. Führen Sie im Anschluss eine Überprüfung durch, und registrieren Sie ihn erneut. Es ist keine Aktion erforderlich, wenn auf dem Computer nur der Hybrid Runbook Worker für Systeme vorhanden ist.

Überprüfen Sie, ob die Ereignis-ID 15003 (HW-Startereignis) ODER 15004 (HW-Beendigungsereignis) in den Microsoft-SMA-/Betriebsereignisprotokollen vorhanden ist.

Erstellen Sie ein Supportticket, wenn das Problem noch nicht behoben ist.

Mit VMs verbundener Arbeitsbereich

Siehe Netzwerkanforderungen

Zu überprüfen: Überprüfen Sie den mit VMs verbundenen Arbeitsbereich oder die Heartbeat-Tabelle der entsprechenden Protokollanalyse.

Heartbeat | where Computer =~ ""

Status des Windows Update-Diensts

Starten Sie zum Beheben dieses Problems den Dienst wuaserv.

Start-Service -Name wuauserv -ErrorAction SilentlyContinue

Konnektivitätsprüfungen

Die Problembehandlung leitet Datenverkehr zurzeit nicht über einen Proxyserver weiter, wenn ein solcher konfiguriert ist.

Registrierungsendpunkt

Bei dieser Überprüfung wird untersucht, ob der Agent ordnungsgemäß mit dem Agent-Dienst kommunizieren kann.

Die Proxy- und Firewallkonfigurationen müssen die Kommunikation des Hybrid Runbook Worker-Agents mit dem Registrierungsendpunkt zulassen. Eine Liste der Adressen und zu öffnenden Ports finden Sie unter Konfigurieren des Netzwerks.

Lassen Sie die erforderlichen URLs zu. Nachdem sich das Netzwerk geändert hat, können Sie entweder die Problembehandlung erneut ausführen oder die folgenden Befehle für eine Validierung ausführen:

$workspaceId =- ""

$endpoint = $workspaceId + “.agentsvc.azure-automation.net”

(Test-NetConnection -ComputerName $endpoint -Port 443 -WarningAction SilentlyContinue).TcpTestSucceeded

Endpunkt für Vorgänge

Bei dieser Überprüfung wird untersucht, ob der Agent ordnungsgemäß mit dem Auftragsruntime-Datendienst kommunizieren kann.

Die Proxy- und Firewallkonfigurationen müssen die Kommunikation des Hybrid Runbook Worker-Agents mit dem Auftragsruntime-Datendienst zulassen. Eine Liste der Adressen und zu öffnenden Ports finden Sie unter Konfigurieren des Netzwerks.

Lassen Sie die erforderlichen URLs zu. Nachdem sich das Netzwerk geändert hat, können Sie entweder die Problembehandlung erneut ausführen oder die folgenden Befehle für eine Validierung ausführen:

$jrdsEndpointLocationMoniker = “”

# $jrdsEndpointLocationMoniker should be based on automation account location (jpe/ase/scus) etc.

$endpoint = $jrdsEndpointLocationMoniker + “-jobruntimedata-prod-su1.azure-automation.net”

(Test-NetConnection -ComputerName $endpoint -Port 443 -WarningAction SilentlyContinue).TcpTestSucceeded

HTTPS-Verbindung

Dies vereinfacht die laufende Verwaltung Ihrer Netzwerksicherheitsregeln. Lassen Sie die erforderlichen URLs zu.

Nachdem sich das Netzwerk geändert hat, können Sie entweder die Problembehandlung erneut ausführen oder die folgenden Befehle für eine Validierung ausführen:

$uri = "https://eus2-jobruntimedata-prod-su1.azure-automation.net"

Invoke-WebRequest -URI $uri -UseBasicParsing

Proxyeinstellungen

Wenn der Proxy aktiviert ist, stellen Sie sicher, dass Sie Zugriff auf die erforderlichen URLs haben.

Um zu überprüfen, ob der Proxy ordnungsgemäß festgelegt ist, verwenden Sie die folgenden Befehle:

netsh winhttp show proxy

Oder überprüfen Sie, ob der Registrierungsschlüssel ProxyEnable auf 1 festgelegt ist in:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings

IMDS-Endpunktkonnektivität

Um das Problem zu beheben, ermöglichen Sie den Zugriff auf IP 169.254.169.254.

Weitere Informationen finden Sie unter Zugreifen auf den Azure Instance Metadata Service.

Nachdem sich das Netzwerk geändert hat, können Sie entweder die Problembehandlung erneut ausführen oder die folgenden Befehle für eine Validierung ausführen:

Invoke-RestMethod -Headers @{"Metadata"="true"} -Method GET -Uri http://169.254.169.254/metadata/instance?api-version=2018-02-01

Integritätsprüfungen für den VM-Dienst

Status des Monitoring Agent-Diensts

Dieser Test überprüft, ob der Log Analytics-Agent für Windows (healthservice) auf dem Computer ausgeführt wird. Weitere Informationen zur Behandlung von Problemen mit dem Dienst finden Sie unter Der Log Analytics-Agent für Windows wird nicht ausgeführt.

Informationen zum erneuten Installieren des Log Analytics-Agents für Windows finden Sie unter Installieren des Agents für Windows.

Ereignisse des Monitoring Agent-Diensts

Dieser Test überprüft, ob in den letzten 24 Stunden 4502-Ereignisse im Azure Operations Manager-Protokoll auf dem Computer zu finden sind.

Weitere Informationen zu diesem Ereignis finden Sie unter Ereignis 4502 im Operations Manager-Protokoll.

Überprüfung von Zugriffsberechtigungen

Order für Computerschlüssel

Bei dieser Überprüfung wird untersucht, ob das lokale Systemkonto auf C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys zugreifen kann.

Um das Problem zu beheben, gewähren Sie dem SYSTEM-Konto die erforderlichen Berechtigungen (Lesen, Schreiben und Ändern oder Vollzugriff) für den Ordner C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys.

Verwenden Sie die folgenden Befehle, um die Berechtigungen für den Ordner zu überprüfen:

$folder = “C:\\ProgramData\\Microsoft\\Crypto\\RSA\\MachineKeys”

(Get-Acl $folder).Access |? {($_.IdentityReference -match $User) -or ($_.IdentityReference -match "Everyone")} | Select IdentityReference, FileSystemRights

Einstellung für die Aktualisierung von Computern

Automatisches Neustart nach der Installation

Um das Problem zu beheben, entfernen Sie die Registrierungsschlüssel unter HKLM:\Software\Policies\Microsoft\Windows\WindowsUpdate\AU.

Konfigurieren Sie den Neustart gemäß des konfigurierten Zeitplans für die Updateverwaltung.

AlwaysAutoRebootAtScheduledTime

AlwaysAutoRebootAtScheduledTimeMinutes

Weitere Informationen finden Sie unter Konfigurieren von Neustarteinstellungen.

WSUS-Serverkonfiguration

Wenn die Umgebung so festgelegt ist, dass sie Updates von WSUS erhält, stellen Sie vor der Updatebereitstellung sicher, dass sie in WSUS genehmigt ist. Weitere Informationen finden Sie unter WSUS-Konfigurationseinstellungen. Wenn Ihre Umgebung nicht WSUS verwendet, entfernen Sie unbedingt die WSUS-Servereinstellungen, und setzen Sie die Windows Update-Komponente zurück.

Automatisches Herunterladen und Installieren

Um das Problem zu beheben, deaktivieren Sie das Feature AutoUpdate. Legen Sie es in der lokalen Gruppenrichtlinie „Automatische Updates konfigurieren“ auf „Deaktiviert“ fest. Weitere Information finden Sie unter Automatische Updates konfigurieren.

Offlineproblembehandlung

Sie können die Problembehandlung offline auf einem Hybrid Runbook Worker ausführen, indem Sie das Skript lokal ausführen. Rufen Sie das folgende Skript von GitHub ab: UM_Windows_Troubleshooter_Offline.ps1. Zum Ausführen des Skripts muss WMF 5.0 oder höher installiert sein. Informationen zum Herunterladen der neueste Version von PowerShell finden Sie unter Installieren verschiedener Versionen von PowerShell.

Die Ausgabe dieses Skripts ähnelt dem folgenden Beispiel:

RuleId : OperatingSystemCheck

RuleGroupId : prerequisites

RuleName : Operating System

RuleGroupName : Prerequisite Checks

RuleDescription : The Windows Operating system must be version 6.1.7600 (Windows Server 2008 R2) or higher

CheckResult : Passed

CheckResultMessage : Operating System version is supported

CheckResultMessageId : OperatingSystemCheck.Passed

CheckResultMessageArguments : {}

RuleId : DotNetFrameworkInstalledCheck

RuleGroupId : prerequisites

RuleName : .NET Framework 4.6.2+

RuleGroupName : Prerequisite Checks

RuleDescription : .NET Framework version 4.6.2 or higher is required

CheckResult : Passed

CheckResultMessage : .NET Framework version 4.6.2+ is found

CheckResultMessageId : DotNetFrameworkInstalledCheck.Passed

CheckResultMessageArguments : {}

RuleId : WindowsManagementFrameworkInstalledCheck

RuleGroupId : prerequisites

RuleName : WMF 5.1

RuleGroupName : Prerequisite Checks

RuleDescription : Windows Management Framework version 4.0 or higher is required (version 5.1 or higher is preferable)

CheckResult : Passed

CheckResultMessage : Detected Windows Management Framework version: 5.1.22621.169

CheckResultMessageId : WindowsManagementFrameworkInstalledCheck.Passed

CheckResultMessageArguments : {5.1.22621.169}

RuleId : AutomationAgentServiceConnectivityCheck1

RuleGroupId : connectivity

RuleName : Registration endpoint

RuleGroupName : connectivity

RuleDescription :

CheckResult : Failed

CheckResultMessage : Unable to find Workspace registration information

CheckResultMessageId : AutomationAgentServiceConnectivityCheck1.Failed.NoRegistrationFound

CheckResultMessageArguments :

RuleId : AutomationJobRuntimeDataServiceConnectivityCheck

RuleGroupId : connectivity

RuleName : Operations endpoint

RuleGroupName : connectivity

RuleDescription : Proxy and firewall configuration must allow Automation Hybrid Worker agent to communicate with

eus2-jobruntimedata-prod-su1.azure-automation.net

CheckResult : Passed

CheckResultMessage : TCP Test for eus2-jobruntimedata-prod-su1.azure-automation.net (port 443) succeeded

CheckResultMessageId : AutomationJobRuntimeDataServiceConnectivityCheck.Passed

CheckResultMessageArguments : {eus2-jobruntimedata-prod-su1.azure-automation.net}

RuleId : MonitoringAgentServiceRunningCheck

RuleGroupId : servicehealth

RuleName : Monitoring Agent service status

RuleGroupName : VM Service Health Checks

RuleDescription : HealthService must be running on the machine

CheckResult : Passed

CheckResultMessage : Microsoft Monitoring Agent service (HealthService) is running

CheckResultMessageId : MonitoringAgentServiceRunningCheck.Passed

CheckResultMessageArguments : {Microsoft Monitoring Agent, HealthService}

RuleId : SystemHybridRunbookWorkerRunningCheck

RuleGroupId : servicehealth

RuleName : Hybrid runbook worker status

RuleGroupName : VM Service Health Checks

RuleDescription : Hybrid runbook worker must be in running state.

CheckResult : Passed

CheckResultMessage : Hybrid runbook worker is running.

CheckResultMessageId : SystemHybridRunbookWorkerRunningCheck.Passed

CheckResultMessageArguments : {}

RuleId : MonitoringAgentServiceEventsCheck

RuleGroupId : servicehealth

RuleName : Monitoring Agent service events

RuleGroupName : VM Service Health Checks

RuleDescription : Event Log must not have event 4502 logged in the past 24 hours

CheckResult : Passed

CheckResultMessage : Microsoft Monitoring Agent service Event Log (Operations Manager) does not have event 4502 logged in the last 24 hours.

CheckResultMessageId : MonitoringAgentServiceEventsCheck.Passed

CheckResultMessageArguments : {Microsoft Monitoring Agent, Operations Manager, 4502}

RuleId : LinkedWorkspaceCheck

RuleGroupId : servicehealth

RuleName : VM's Linked Workspace

RuleGroupName : VM Service Health Checks

RuleDescription : Get linked workspace info of the VM

CheckResult : Failed

CheckResultMessage : VM is not reporting to any workspace.

CheckResultMessageId : LinkedWorkspaceCheck.Failed.NoWorkspace

CheckResultMessageArguments : {}

RuleId : CryptoRsaMachineKeysFolderAccessCheck

RuleGroupId : permissions

RuleName : Crypto RSA MachineKeys Folder Access

RuleGroupName : Access Permission Checks

RuleDescription : SYSTEM account must have WRITE and MODIFY access to 'C:\\ProgramData\\Microsoft\\Crypto\\RSA\\MachineKeys'

CheckResult : Passed

CheckResultMessage : Have permissions to access C:\\ProgramData\\Microsoft\\Crypto\\RSA\\MachineKeys

CheckResultMessageId : CryptoRsaMachineKeysFolderAccessCheck.Passed

CheckResultMessageArguments : {C:\\ProgramData\\Microsoft\\Crypto\\RSA\\MachineKeys}

RuleId : TlsVersionCheck

RuleGroupId : prerequisites

RuleName : TLS 1.2

RuleGroupName : Prerequisite Checks

RuleDescription : Client and Server connections must support TLS 1.2

CheckResult : Passed

CheckResultMessage : TLS 1.2 is enabled by default on the Operating System.

CheckResultMessageId : TlsVersionCheck.Passed.EnabledByDefault

CheckResultMessageArguments : {}

RuleId : AlwaysAutoRebootCheck

RuleGroupId : machineSettings

RuleName : AutoReboot

RuleGroupName : Machine Override Checks

RuleDescription : Automatic reboot should not be enable as it forces a reboot irrespective of update configuration

CheckResult : Passed

CheckResultMessage : Windows Update reboot registry keys are not set to automatically reboot

CheckResultMessageId : AlwaysAutoRebootCheck.Passed

CheckResultMessageArguments :

RuleId : WSUSServerConfigured

RuleGroupId : machineSettings

RuleName : isWSUSServerConfigured

RuleGroupName : Machine Override Checks

RuleDescription : Increase awareness on WSUS configured on the server

CheckResult : Passed

CheckResultMessage : Windows Updates are downloading from the default Windows Update location. Ensure the server has access to the Windows Update service

CheckResultMessageId : WSUSServerConfigured.Passed

CheckResultMessageArguments :

RuleId : AutomaticUpdateCheck

RuleGroupId : machineSettings

RuleName : AutoUpdate

RuleGroupName : Machine Override Checks

RuleDescription : AutoUpdate should not be enabled on the machine

CheckResult : Passed

CheckResultMessage : Windows Update is not set to automatically install updates as they become available

CheckResultMessageId : AutomaticUpdateCheck.Passed

CheckResultMessageArguments :

RuleId : HttpsConnection

RuleGroupId : connectivity

RuleName : Https connection

RuleGroupName : connectivity

RuleDescription : Check if VM is able to make https requests.

CheckResult : Passed

CheckResultMessage : VM is able to make https requests.

CheckResultMessageId : HttpsConnection.Passed

CheckResultMessageArguments : {}

RuleId : ProxySettings

RuleGroupId : connectivity

RuleName : Proxy settings

RuleGroupName : connectivity

RuleDescription : Check if Proxy is enabled on the VM.

CheckResult : Passed

CheckResultMessage : Proxy is not set.

CheckResultMessageId : ProxySettings.Passed

CheckResultMessageArguments : {}

RuleId : IMDSConnectivity

RuleGroupId : connectivity

RuleName : IMDS endpoint connectivity

RuleGroupName : connectivity

RuleDescription : Check if VM is able to reach IMDS server to get VM information.

CheckResult : PassedWithWarning

CheckResultMessage : VM is not able to reach IMDS server. Consider this as a Failure if this is an Azure VM.

CheckResultMessageId : IMDSConnectivity.PassedWithWarning

CheckResultMessageArguments : {}

RuleId : WUServiceRunningCheck

RuleGroupId : servicehealth

RuleName : WU service status

RuleGroupName : WU Service Health Check

RuleDescription : WU must not be in the disabled state.

CheckResult : Passed

CheckResultMessage : Windows Update service (wuauserv) is running.

CheckResultMessageId : WUServiceRunningCheck.Passed

CheckResultMessageArguments : {Windows Update, wuauserv}

RuleId : LAOdsEndpointConnectivity

RuleGroupId : connectivity

RuleName : LA ODS endpoint

RuleGroupName : connectivity

RuleDescription : Proxy and firewall configuration must allow to communicate with LA ODS endpoint

CheckResult : Failed

CheckResultMessage : Unable to find Workspace registration information

CheckResultMessageId : LAOdsEndpointConnectivity.Failed

CheckResultMessageArguments :

RuleId : LAOmsEndpointConnectivity

RuleGroupId : connectivity

RuleName : LA OMS endpoint

RuleGroupName : connectivity

RuleDescription : Proxy and firewall configuration must allow to communicate with LA OMS endpoint

CheckResult : Failed

CheckResultMessage : Unable to find Workspace registration information

CheckResultMessageId : LAOmsEndpointConnectivity.Failed

CheckResultMessageArguments :