Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel wird beschrieben, wie Sie virtuelle Windows- oder Linux-Azure-Computer (VMs) mit verschlüsselten Datenträgern mithilfe von Azure Backup sichern und wiederherstellen. Weitere Informationen finden Sie unter Verschlüsseln von Azure-VM-Sicherungen.

Unterstützte Szenarios für Sichern und Wiederherstellen verschlüsselter Azure-VMs

In diesem Abschnitt werden die unterstützten Szenarios für Sichern und Wiederherstellen verschlüsselter Azure-VMs beschrieben.

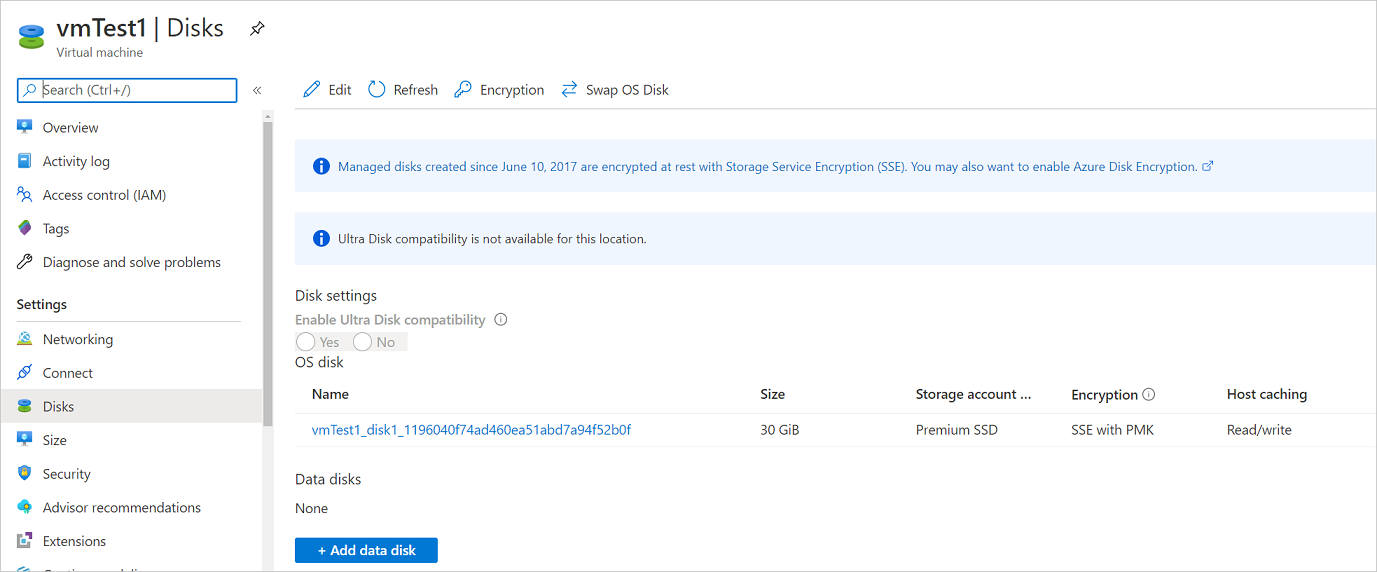

Verschlüsselung mithilfe von plattformverwalteten Schlüsseln

Standardmäßig werden alle Datenträger in Ihren virtuellen Computern automatisch mithilfe von plattformverwalteten Schlüsseln (PMKs) verschlüsselt, die die Speicherdienstverschlüsselung (Storage Service Encryption, SSE) verwenden. Sie können diese virtuellen Computer sichern, indem Sie Azure Backup ohne bestimmte Aktionen verwenden, die zur Unterstützung der Verschlüsselung am Ende erforderlich sind. Weitere Informationen zur Verschlüsselung mit plattformverwalteten Schlüsseln finden Sie unter Sichern und Wiederherstellen verschlüsselter Azure-VMs.

Verschlüsselung mithilfe von vom Kunden verwalteten Schlüsseln

Wenn Sie Datenträger mit vom Kunden verwalteten Schlüsseln (CMKs) verschlüsseln, wird der Schlüssel zum Verschlüsseln der Datenträger in Azure Key Vault gespeichert, den Sie verwalten. SSE mithilfe von CMKs unterscheidet sich von Azure Disk Encryption (ADE). ADE verwendet die Verschlüsselungstools des Betriebssystems. SSE verschlüsselt Daten im Speicherdienst, wodurch Sie beliebige Betriebssysteme oder Images für Ihre virtuellen Computer verwenden können.

Sie müssen keine expliziten Aktionen für die Sicherung oder Wiederherstellung von VMs ausführen, die CMKs zum Verschlüsseln ihrer Datenträger verwenden. Die Sicherungsdaten für diese im Tresor gespeicherten virtuellen Computer werden mit den gleichen Methoden verschlüsselt wie die im Tresor verwendete Verschlüsselung.

Weitere Informationen zur Verschlüsselung von verwalteten Datenträgern mit CMKs finden Sie unter serverseitige Verschlüsselung des Azure-Datenträgerspeichers.

Verschlüsselungsunterstützung mithilfe von ADE

Azure Backup unterstützt die Sicherung von Azure-VMs, die ihre Betriebssystem-/Datendatenträger mit ADE verschlüsselt haben. ADE verwendet Azure BitLocker für die Verschlüsselung von Windows-VMs und das DM-Verschlüsselungsfeature für Linux-VMs. ADE ist in Azure Key Vault integriert, um die Verwaltung von Datenträger-Verschlüsselungsschlüsseln und Geheimnissen zu erleichtern. Sie können auch Key Vault-Schlüsselverschlüsselungsschlüssel (KEKs) verwenden, um eine zusätzliche Sicherheitsebene hinzuzufügen. KEKs verschlüsseln geheime Schlüssel, bevor sie in Key Vault geschrieben werden.

Azure Backup kann Azure-VMs mithilfe von ADE mit und ohne die Microsoft Entra-App sichern und wiederherstellen, wie in der folgenden Tabelle zusammengefasst.

| VM-Datenträgertyp | ADE (BEK/dm-crypt) | ADE und KEK |

|---|---|---|

| Nicht verwaltet | Ja | Ja |

| Verwaltet | Ja | Ja |

- Weitere Informationen zu ADE, Key Vault und KEKs.

- Lesen Sie Häufig gestellte Fragen zur Datenträgerverschlüsselung für virtuelle Azure-Computer.

Einschränkungen

Bevor Sie verschlüsselte Azure-VMs sichern oder wiederherstellen, überprüfen Sie die folgenden Einschränkungen:

- Sie können ADE-verschlüsselte VMs im selben Abonnement sichern und wiederherstellen.

- Sie können virtuelle Computer nur mit eigenständigen Schlüsseln verschlüsseln. Ein Schlüssel, der Teil eines Zertifikats ist, das zum Verschlüsseln eines virtuellen Computers verwendet wurde, wird derzeit nicht unterstützt.

- Sie können Daten in einem sekundären Bereich wiederherstellen. Azure Backup unterstützt die regionsübergreifende Wiederherstellung verschlüsselter Azure-VMs in den gekoppelten Azure-Regionen. Weitere Informationen finden Sie unter Supportmatrix.

- Sie können ADE-verschlüsselte VMs auf Datei- oder Ordnerebene wiederherstellen. Sie müssen den gesamten virtuellen Computer wiederherstellen, damit Dateien und Ordner wiederhergestellt werden.

- Sie können die vorhandene VM ersetzen-Option für ADE-verschlüsselte VMs nicht verwenden, bei der Wiederherstellung eines virtuellen Computers. Diese Option wird nur für unverschlüsselte verwaltete Datenträger unterstützt.

Vorbereitung

Bevor Sie beginnen, führen Sie die folgenden Schritte aus:

- Stellen Sie sicher, dass mindestens eine Windows - oder Linux-VMs mit ADE aktiviert ist.

- Überprüfen Sie die Supportmatrix für die Azure VM-Sicherung.

- Erstellen Sie einen Recovery Services-Tresor, wenn Sie keinen haben.

- Wenn Sie die Verschlüsselung für VMs aktivieren, die bereits für die Sicherung aktiviert sind, stellen Sie Azure Backup mit Berechtigungen für den Zugriff auf den Schlüsseltresor bereit, damit Sicherungen ohne Unterbrechung fortgesetzt werden können. Erfahren Sie mehr zum Zuweisen dieser Berechtigungen.

Unter bestimmten Umständen müssen Sie möglicherweise auch den VM-Agent auf dem virtuellen Computer installieren.

Azure Backup sichert Azure-VMs, indem eine Erweiterung für den Azure VM-Agent installiert wird, der auf dem Computer ausgeführt wird. Wenn Ihre VM aus einem Azure Marketplace-Image erstellt wurde, ist der Agent installiert und aktiv. Wenn Sie einen benutzerdefinierten virtuellen Computer erstellen oder einen lokalen Computer migrieren, müssen Sie den Agent möglicherweise manuell installieren.

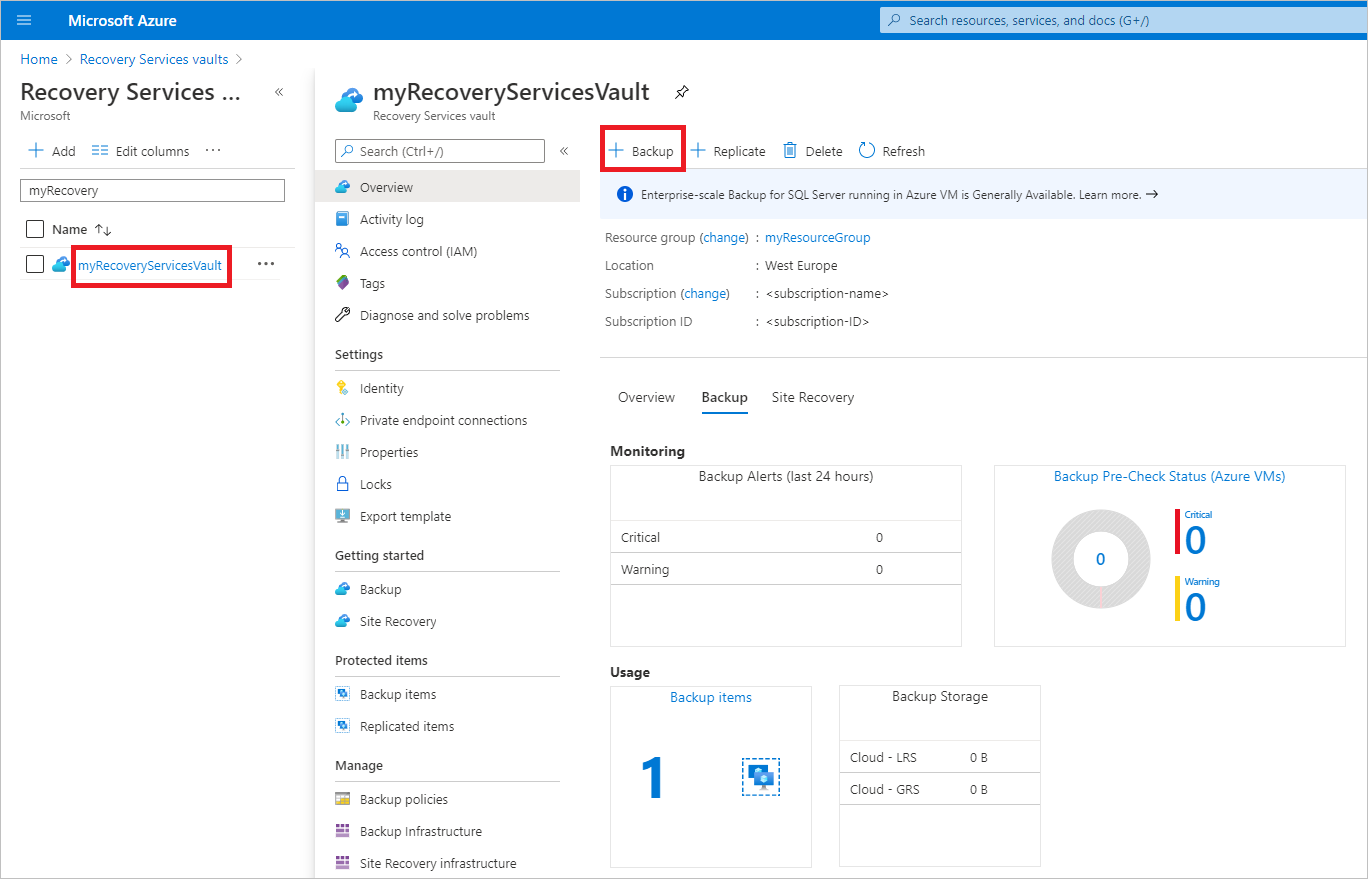

Konfigurieren einer Sicherungsrichtlinie

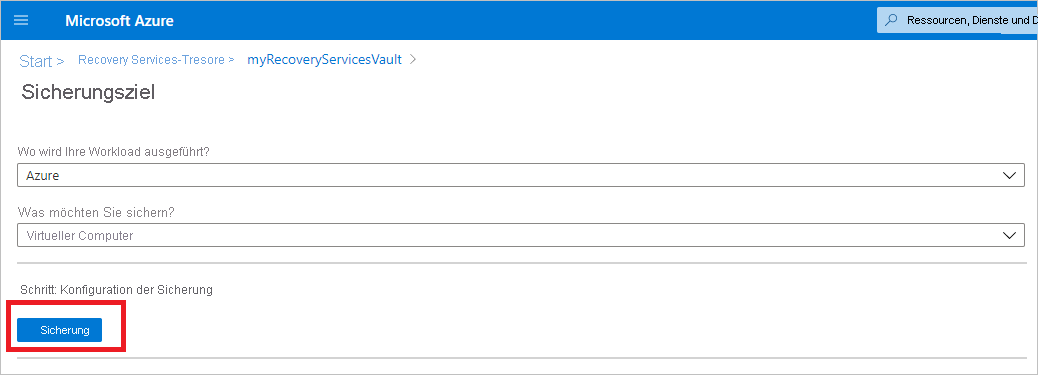

Gehen Sie zum Konfigurieren einer Sicherungsrichtlinie wie folgt vor:

Wenn Sie keinen Wiederherstellungsdienste-Sicherungstresor haben, führen Sie die folgenden Anweisungen aus, um einen zu erstellen.

Wechseln Sie zum Sicherungscenter, und wählen Sie auf der Registerkarte " Übersicht " +Sicherung aus.

Wählen Sie für den DatentypAzure Virtual machines aus, und wählen Sie den von Ihnen erstellten Tresor aus. Wählen Sie dann Weiter aus.

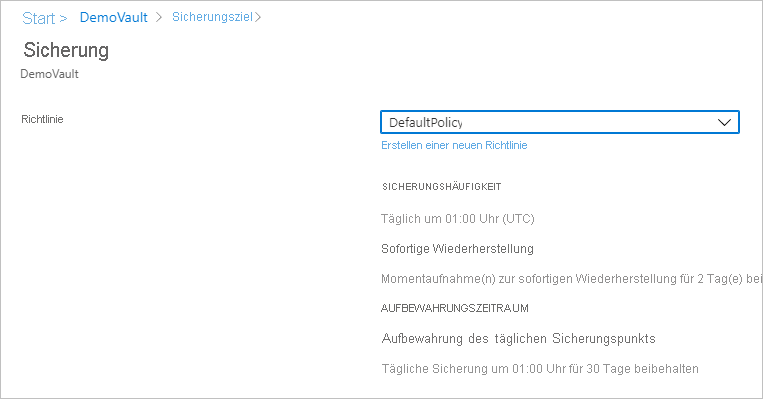

Wählen Sie die Richtlinie aus, die Sie dem Tresor zuordnen möchten, und wählen Sie anschließend "OK" aus.

- Eine Sicherungsrichtlinie gibt an, wann Sicherungen ausgeführt werden und wie lange sie gespeichert werden.

- Die Details der Standardrichtlinie werden im Dropdownmenü aufgeführt.

Wenn Sie nicht die Standardrichtlinie verwenden möchten, wählen Sie Neu erstellen und Benutzerdefinierte Richtlinie erstellen aus.

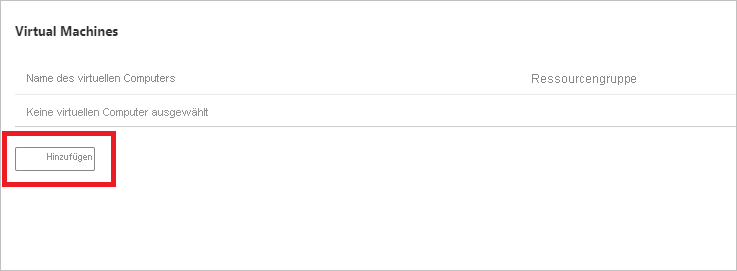

Wählen Sie in unter Virtuelle Computer die Option Hinzufügen aus.

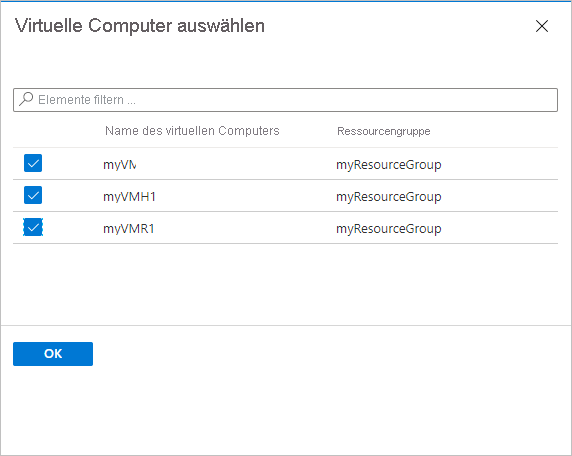

Wählen Sie die verschlüsselten virtuellen Computer aus, die Sie mithilfe der ausgewählten Richtlinie sichern möchten, und wählen Sie "OK" aus.

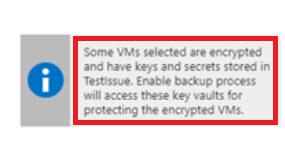

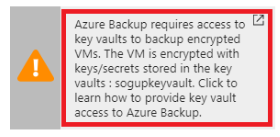

Wenn Sie Key Vault verwenden, wird auf der Tresorseite eine Meldung angezeigt, dass Azure Backup nur Leseberechtigung für die Schlüssel und Geheimnisse im Schlüsseltresor benötigt.

Wenn Sie diese Nachricht erhalten, ist keine Aktion erforderlich:

Wenn Sie diese Meldung erhalten, legen Sie die Berechtigungen wie im folgenden Verfahren beschrieben fest:

Wählen Sie "Sicherung aktivieren" aus, um die Sicherungsrichtlinie im Tresor bereitzustellen und die Sicherung für die ausgewählten virtuellen Computer zu aktivieren.

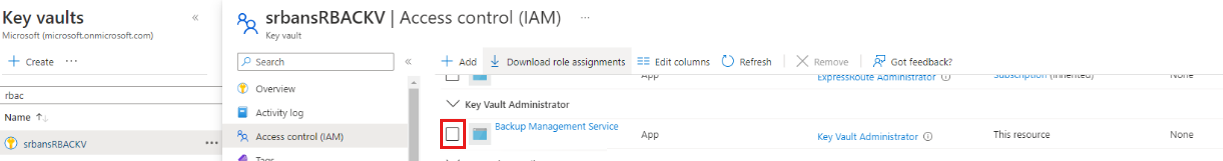

Sicherung von ADE-verschlüsselten VMs mit RBAC-fähigen Key Vaults

Um Sicherungen für ADE-verschlüsselte VMs mithilfe von Schlüsseltresorn zu aktivieren, die durch die rollenbasierte Zugriffssteuerung (RBAC) von Azure aktiviert sind, weisen Sie der Microsoft Entra-App für den Sicherungsverwaltungsdienst die Rolle "Key Vault-Administrator" zu, indem Sie eine Rollenzuweisung für die Zugriffssteuerung für den Schlüsseltresor hinzufügen.

VM-Sicherungsvorgänge verwenden die Backup Management Service-App anstelle der verwalteten Identität des Recovery Services-Tresors, um auf den Schlüsseltresor zuzugreifen. Sie müssen dieser App die erforderlichen Berechtigungen für den Schlüsseltresor erteilen, damit Sicherungen ordnungsgemäß funktionieren.

Erfahren Sie mehr über die verfügbaren Rollen. Die Rolle des Schlüsseltresor-Administrators ermöglicht das Abrufen, Auflisten und Sichern sowohl von Geheimnissen als auch von Schlüsseln.

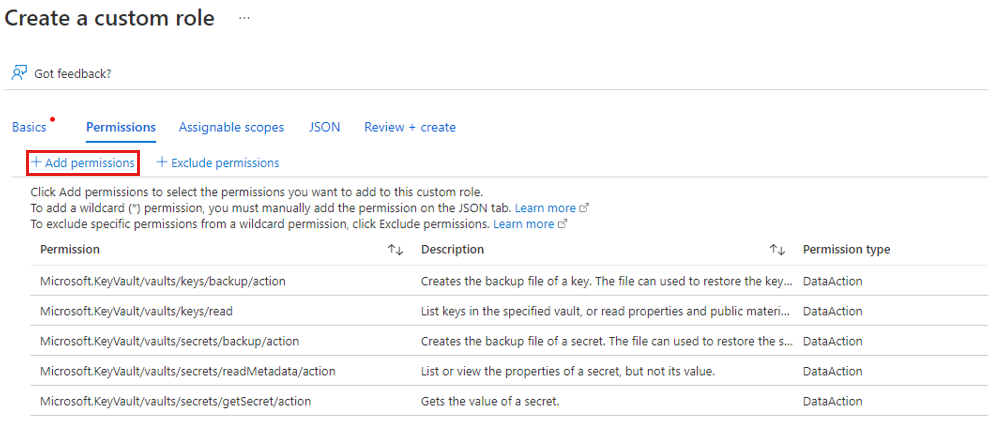

Für die Azure RBAC-fähigen Schlüsseltresore können Sie eine benutzerdefinierte Rolle mit den folgenden Berechtigungen erstellen. Erfahren Sie, wie Sie eine benutzerdefinierte Rolle erstellen.

Hinweis

Wenn Sie Azure Government verwenden, stellen Sie sicher, dass die Rolle "Key Vault-Administrator" der Anwendung "Backup Fairfax Microsoft Entra" zugewiesen ist, um den ordnungsgemäßen Zugriff und die ordnungsgemäße Funktionalität zu ermöglichen.

| Aktion | BESCHREIBUNG |

|---|---|

Microsoft.KeyVault/vaults/keys/backup/action |

Erstellt die Sicherungsdatei eines Schlüssels. |

Microsoft.KeyVault/vaults/secrets/backup/action |

Erstellt die Sicherungsdatei eines Geheimnisses. |

Microsoft.KeyVault/vaults/secrets/getSecret/action |

Ruft den Wert eines Geheimnisses ab. |

Microsoft.KeyVault/vaults/keys/read |

Listet Schlüssel im angegebenen Tresor auf oder liest Eigenschaften und öffentliche Informationen. |

Microsoft.KeyVault/vaults/secrets/readMetadata/action |

Listet die Eigenschaften eines Geheimnisses auf oder zeigt sie an, nicht aber dessen Werte. |

"permissions": [

{

"actions": [],

"notActions": [],

"dataActions": [

"Microsoft.KeyVault/vaults/keys/backup/action",

"Microsoft.KeyVault/vaults/secrets/backup/action",

"Microsoft.KeyVault/vaults/secrets/getSecret/action",

"Microsoft.KeyVault/vaults/keys/read",

"Microsoft.KeyVault/vaults/secrets/readMetadata/action"

],

"notDataActions": []

}

]

Auslösen eines Sicherungsauftrags

Die erste Sicherung wird nach dem Zeitplan ausgeführt, Sie können sie aber auch sofort ausführen:

Navigieren Sie zum Backup Center, und wählen Sie das Menüelement Sicherungsinstanzen aus.

Wählen Sie für den DatenquellentypAzure Virtual machines aus. Suchen Sie dann nach dem virtuellen Computer, den Sie für die Sicherung konfiguriert haben.

Klicken Sie mit der rechten Maustaste auf die relevante Zeile, oder wählen Sie "Mehr " (...) aus, und wählen Sie dann " Jetzt sichern" aus.

Verwenden Sie auf " Jetzt sichern" das Kalendersteuerelement, um den letzten Tag auszuwählen, an dem der Wiederherstellungspunkt beibehalten werden soll. Klicken Sie anschließend auf OK.

Überwachen Sie die Portalbenachrichtigungen.

Um den Auftragsfortschritt zu überwachen, wechseln Sie zu Backup Center>Sicherungsaufträge, und filtern Sie die Liste nach Aufträgen in Bearbeitung. Je nach Größe Des virtuellen Computers kann das Erstellen der anfänglichen Sicherung eine Weile dauern.

Gewähren von Berechtigungen

Azure Backup benötigt schreibgeschützten Zugriff, um die Schlüssel und Geheimnisse zusammen mit den zugeordneten VMs zu sichern.

- Ihr Schlüsseltresor ist dem Microsoft Entra-Mandanten des Azure-Abonnements zugeordnet. Wenn Sie ein Benutzermitglied sind, erhält Azure Backup automatisch Zugriff auf den Schlüsseltresor, ohne dass weitere Maßnahmen erforderlich sind.

- Wenn Sie Gastbenutzer sind, müssen Sie Berechtigungen für Azure Backup für den Zugriff auf den Schlüsseltresor bereitstellen. Sie müssen Zugriff auf Schlüsseltresor haben, um Azure Backup für verschlüsselte VMs zu konfigurieren.

Informationen zum Bereitstellen von Azure RBAC-Berechtigungen für einen Schlüsseltresor finden Sie unter Aktivieren von RBAC-Berechtigungen für einen Schlüsseltresor.

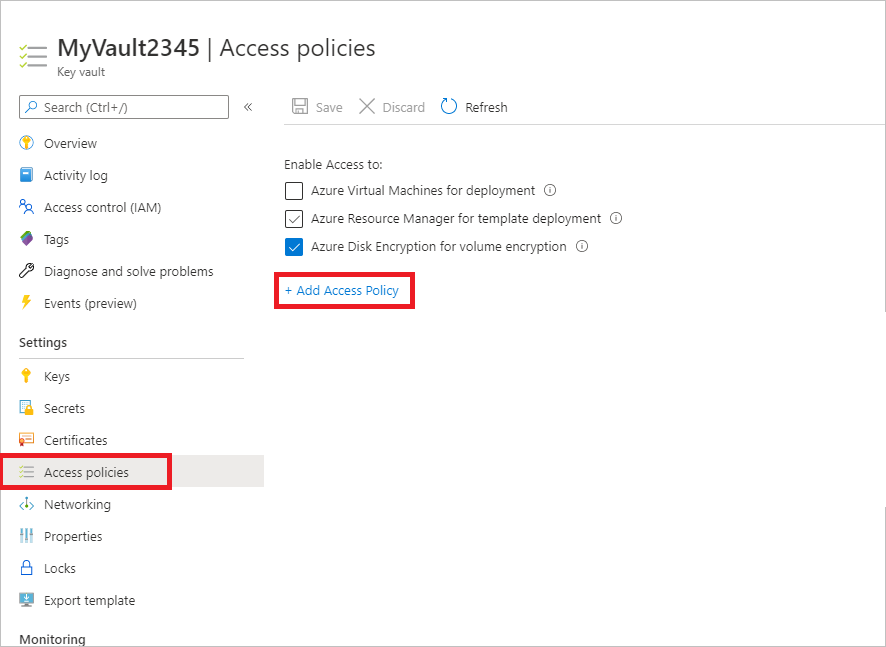

So legen Sie Berechtigungen fest:

Wählen Sie im Azure-Portal Alle Dienste aus, und suchen Sie nach Schlüsseltresore.

Wählen Sie den Schlüsseltresor aus, der der verschlüsselten VM zugeordnet ist, die Sie sichern.

Tipp

Verwenden Sie den folgenden PowerShell-Befehl, um den zugeordneten Schlüsseltresor eines virtuellen Computers zu ermitteln. Geben Sie den Namen Ihrer Ressourcengruppe und Ihres virtuellen Computers an:

Get-AzVm -ResourceGroupName "MyResourceGroup001" -VMName "VM001" -StatusDer Name des Schlüsseltresors befindet sich in der folgenden Zeile:

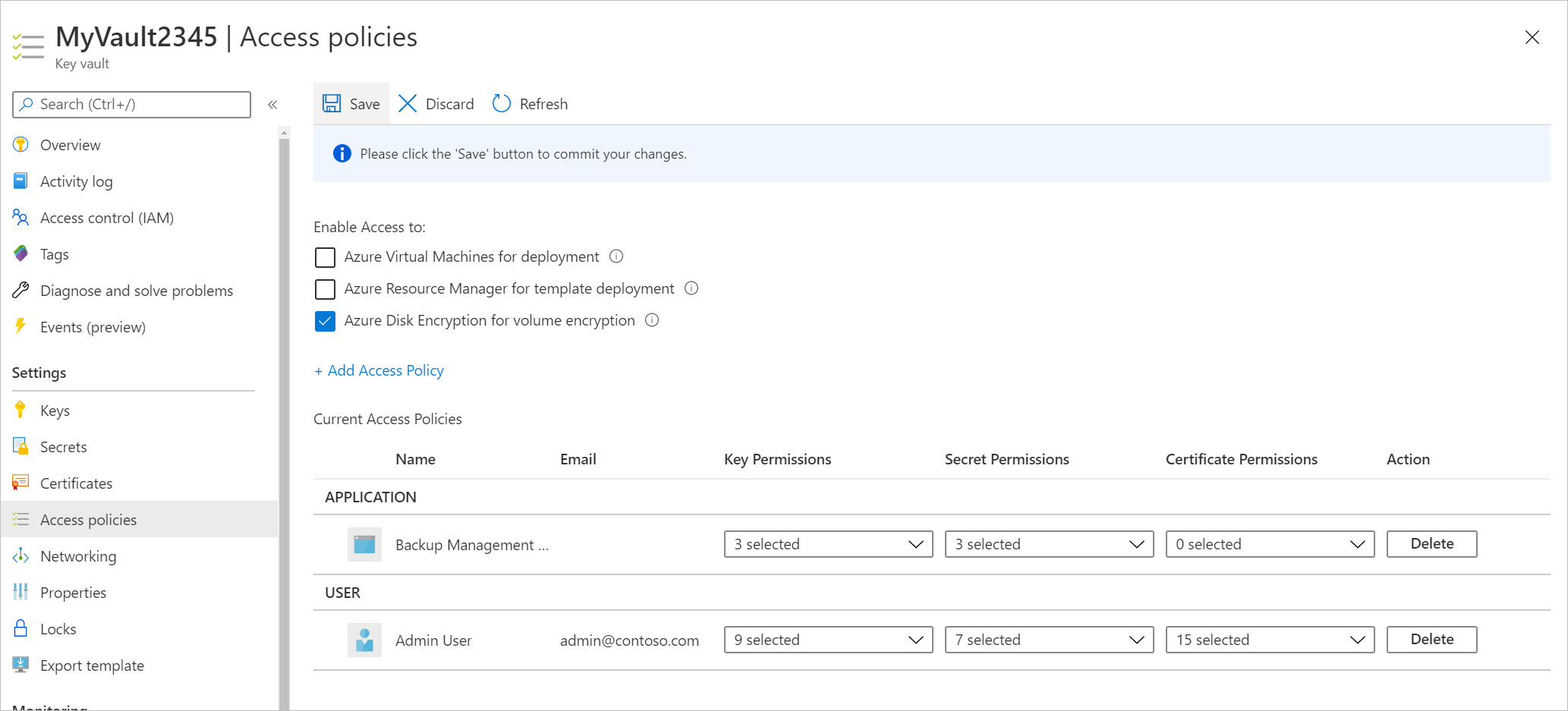

SecretUrl : https://<keyVaultName>.vault.azure.netWählen Sie Zugriffsrichtlinien>Zugriffsrichtlinie hinzufügen aus.

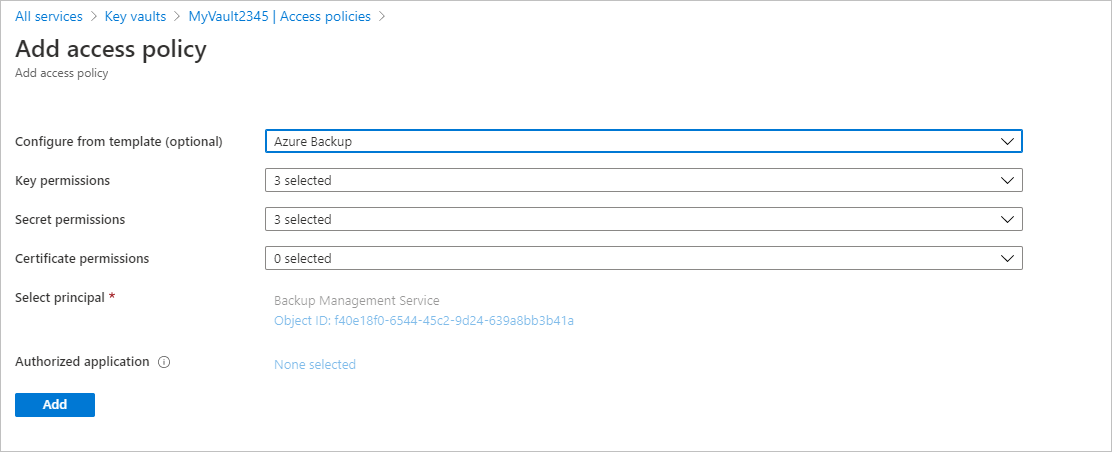

Für Zugriffsrichtlinie hinzufügen und > wählen Sie Azure Backup aus.

- Unter Schlüsselberechtigungen und Berechtigungen für Geheimnis sind bereits die erforderlichen Berechtigungen angegeben.

- Wenn Ihre VM nur mit BEK verschlüsselt ist, entfernen Sie die Auswahl für Schlüsselberechtigungen , da Sie nur Berechtigungen für geheime Schlüssel benötigen.

Wählen Sie "Hinzufügen" aus, um den Sicherungsverwaltungsdienst unter den aktuellen Zugriffsrichtlinien hinzuzufügen.

Wählen Sie Speichern aus, um Azure Backup die Berechtigungen zu erteilen.

Sie können die Zugriffsrichtlinie auch mithilfe von PowerShell oder der Azure CLI festlegen.

Verwandte Inhalte

Sollten Probleme auftreten, sehen Sie sich die folgenden Artikel an:

- Häufige Fehler beim Sichern und Wiederherstellen von verschlüsselten virtuellen Azure-Computern.

- Probleme im Zusammenhang mit Azure VM-Agent/Backup-Erweiterung.

- Stellen Sie Schlüsseltresor und geheimen Schlüssel für verschlüsselte VMs mithilfe von Azure Backup wieder her.