Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Achtung

Dieser Artikel bezieht sich auf CentOS, eine Linux-Distribution, deren Dienstende (End-of-Life, EOL) ansteht. Sie sollten Ihre Nutzung entsprechend planen. Weitere Informationen finden Sie im CentOS-Leitfaden für das Lebensende.

Gilt für: ✔️ Linux-VMs ✔️ Flexible Skalierungsgruppen

Azure Disk Encryption unterstützt Sie beim Schutz Ihrer Daten gemäß den Sicherheits- und Complianceanforderungen Ihrer Organisation. Der Dienst stellt mithilfe des DM-Crypt-Features von Linux Volumeverschlüsselung für das Betriebssystem und die Datenträger von virtuellen Azure-Computern (VMs) bereit und ist in Azure Key Vault integriert, damit Sie die Verschlüsselungsschlüssel und Geheimnisse für Datenträger steuern und verwalten können.

Azure Disk Encryption ist wie Virtual Machines zonenresilient. Ausführliche Informationen finden Sie unter Azure-Dienste mit Unterstützung für Verfügbarkeitszonen.

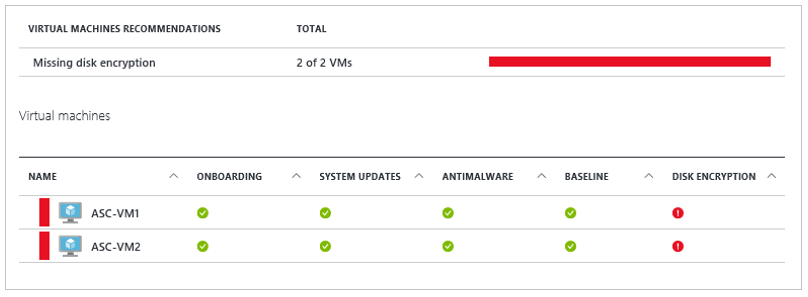

Wenn Sie Microsoft Defender für Cloud verwenden, werden Sie benachrichtigt, wenn Sie nicht-verschlüsselte virtuelle Computer haben. Die Warnungen werden als „Hoher Schweregrad“ angezeigt. Empfohlen wird in diesem Fall die Verschlüsselung der VMs.

Warnung

- Wenn Sie zuvor Azure Disk Encryption mit Azure AD zum Verschlüsseln eines virtuellen Computers verwendet haben, müssen Sie diese Option auch weiterhin zum Verschlüsseln Ihres virtuellen Computers verwenden. Weitere Informationen finden Sie unter Azure Disk Encryption mit Microsoft Entra ID (vorherige Version).

- Einige Empfehlungen führen möglicherweise zu einer erhöhten Daten-, Netzwerk- oder Computeressourcenauslastung, was zusätzliche Lizenz- oder Abonnementkosten nach sich ziehen kann. Sie müssen über ein gültiges aktives Azure-Abonnement verfügen, um in den unterstützten Regionen Ressourcen in Azure zu erstellen.

Die Grundlagen von Azure Disk Encryption für Linux können Sie in den Schnellstarts Erstellen und Verschlüsseln einer Linux-VM mit der Azure CLI und Erstellen und Verschlüsseln eines virtuellen Linux-Computers mit Azure PowerShell in wenigen Minuten erlernen.

Unterstützte VMs und Betriebssysteme

Unterstützte VMs

Linux-VMs sind in verschiedenen Größen verfügbar. Azure Disk Encryption wird für virtuelle Computer der 1. und 2. Generation unterstützt. Azure Disk Encryption ist auch für virtuelle Computer mit Storage Premium verfügbar.

Weitere Informationen finden Sie unter Azure-VM-Größen ohne lokalen temporären Datenträger.

Die Azure Disk Encryption ist auf virtuellen Computern der Standard-, A-Serie-VMs, v6-Serien-VMs oder auf virtuellen Computern, die diese Mindestspeicheranforderungen nicht erfüllen, nicht verfügbar:

Speicheranforderungen

| Virtueller Computer | Mindestens erforderlicher Arbeitsspeicher |

|---|---|

| Virtuelle Linux-Computer, wenn nur Datenvolumes verschlüsselt werden | 2 GB |

| Virtuelle Linux-Computer, wenn sowohl Daten- als auch Betriebssystemvolumes verschlüsselt werden und die Nutzung des Stammdateisystems 4 GB oder weniger beträgt | 8 GB |

| Virtuelle Linux-Computer, wenn sowohl Daten- als auch Betriebssystemvolumes verschlüsselt werden und die Nutzung des Stammdateisystems 4 GB oder mehr beträgt | Nutzung des Stammdateisystems x 2. Für eine Nutzung des Stammdateisystems von 16 GB sind mindestens 32 GB RAM erforderlich |

Sobald die Verschlüsselung des Betriebssystemdatenträgers auf virtuellen Linux-Computern abgeschlossen ist, kann der virtuelle Computer so konfiguriert werden, dass er mit weniger Speicherplatz läuft.

Weitere Ausnahmen finden Sie unter Azure Disk Encryption: Beschränkungen.

Unterstützte Betriebssysteme

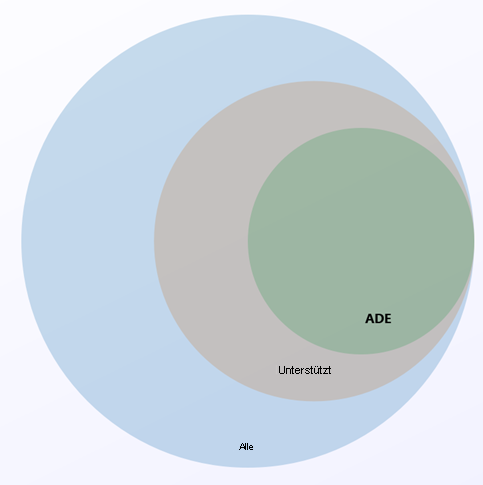

Azure Disk Encryption wird von einer Teilmenge der Azure zugelassenen Linux-Distributionen unterstützt, die selbst eine Teilmenge aller möglichen Linux-Serverdistributionen ist.

Nicht von Azure zugelassene Linux-Serverdistributionen unterstützen Azure Disk Encryption nicht. Unter den zugelassenen unterstützen nur die folgenden Distributionen und Versionen Azure Disk Encryption:

| Herausgeber | Angebot | Artikelnummer (SKU) | URNE | Für die Verschlüsselung unterstützter Volumetyp |

|---|---|---|---|---|

| Kanonisch | Ubuntu | 24.04-LTS | Canonical:ubuntu-24_04-lts-daily:server-gen1:latest | Betriebssystem- und andere Datenträger |

| Kanonisch | Ubuntu | 24.04-LTS Gen 2 | Canonical:ubuntu-24_04-lts:server:latest | Betriebssystem- und andere Datenträger |

| Kanonisch | Ubuntu | 22.04-LTS | Canonical: 0001-com-ubuntu-server-jammy:22_04-lts: neueste Version | Betriebssystem- und andere Datenträger |

| Kanonisch | Ubuntu | 22.04-LTS Gen2 | Canonical: 0001-com-ubuntu-server-jammy:22_04-lts-gen2: neueste Version | Betriebssystem- und andere Datenträger |

| Kanonisch | Ubuntu | 20.04-LTS | Canonical:0001-com-ubuntu-server-focal:20_04-lts:latest | Betriebssystem- und andere Datenträger |

| Kanonisch | Ubuntu | 20.04-DAILY-LTS | Canonical:0001-com-ubuntu-server-focal-daily:20_04-daily-lts:latest | Betriebssystem- und andere Datenträger |

| Kanonisch | Ubuntu | 20.04-LTS Gen2 | Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest | Betriebssystem- und andere Datenträger |

| Kanonisch | Ubuntu | 20.04-DAILY-LTS Gen2 | Canonical:0001-com-ubuntu-server-focal-daily:20_04-daily-lts-gen2:latest | Betriebssystem- und andere Datenträger |

| Kanonisch | Ubuntu | 18.04-LTS | Canonical:UbuntuServer:18.04-LTS:latest | Betriebssystem- und andere Datenträger |

| Kanonisch | Ubuntu 18.04 | 18.04-DAILY-LTS | Canonical:UbuntuServer:18.04-DAILY-LTS:latest | Betriebssystem- und andere Datenträger |

| MicrosoftCBLMariner | cbl-mariner | cbl-mariner-2 | MicrosoftCBLMariner:cbl-mariner:cbl-mariner-2:latest* | Betriebssystem- und andere Datenträger |

| MicrosoftCBLMariner | cbl-mariner | cbl-mariner-2-gen2 | MicrosoftCBLMariner:cbl-mariner:cbl-mariner-2-gen2:latest* | Betriebssystem- und andere Datenträger |

| OpenLogic | CentOS 8-LVM | 8-LVM | OpenLogic:CentOS-LVM:8-LVM:latest | Betriebssystem- und andere Datenträger |

| OpenLogic | CentOS 8.4 | 8_4 | OpenLogic:CentOS:8_4:latest | Betriebssystem- und andere Datenträger |

| OpenLogic | CentOS 8.3 | 8_3 | OpenLogic:CentOS:8_3:latest | Betriebssystem- und andere Datenträger |

| OpenLogic | CentOS 8.2 | 8_2 | OpenLogic:CentOS:8_2:latest | Betriebssystem- und andere Datenträger |

| OpenLogic | CentOS 7-LVM | 7-LVM | OpenLogic:CentOS-LVM:7-LVM:7.9.2021020400 | Betriebssystem- und andere Datenträger |

| OpenLogic | CentOS 7.9 | 7_9 | OpenLogic:CentOS:7_9:latest | Betriebssystem- und andere Datenträger |

| OpenLogic | CentOS 7.8 | 7_8 | OpenLogic:CentOS:7_8:latest | Betriebssystem- und andere Datenträger |

| OpenLogic | CentOS 7.7 | 7,7 | OpenLogic:CentOS:7.7:latest | Betriebssystem- und andere Datenträger |

| OpenLogic | CentOS 7.6 | 7.6 | OpenLogic:CentOS:7.6:latest | Betriebssystem- und andere Datenträger |

| OpenLogic | CentOS 7.5 | 7,5 | OpenLogic:CentOS:7.5:latest | Betriebssystem- und andere Datenträger |

| OpenLogic | CentOS 7.4 | 7.4 | OpenLogic:CentOS:7.4:latest | Betriebssystem- und andere Datenträger |

| OpenLogic | CentOS 6.8 | 6,8 | OpenLogic:CentOS:6.8:latest | Nur Datenträger für Daten |

| Orakel | Oracle Linux 8.6 | 8.6 | Oracle:Oracle-Linux:ol86-lvm:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| Orakel | Oracle Linux 8.6 Gen 2 | 8.6 | Oracle:Oracle-Linux:ol86-lvm-gen2:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| Orakel | Oracle Linux 8.5 | 8,5 | Oracle:Oracle-Linux:ol85-lvm:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| Orakel | Oracle Linux 8.5 Gen 2 | 8,5 | Oracle:Oracle-Linux:ol85-lvm-gen2:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 9.4 | 9.4 | RedHat:RHEL:9_4:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 9.4 Gen 2 | 9.4 | RedHat:RHEL:94_gen2:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 9.3 | 9.3 | RedHat:RHEL:9_3:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 9.3 Gen 2 | 9.3 | RedHat:RHEL:93-gen2:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 9.2 | 9.2 | RedHat:RHEL:9_2:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 9.2 Gen 2 | 9.2 | RedHat:RHEL:92-gen2:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 9.0 | 9.0 | RedHat:RHEL:9_0:neueste Version | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 9.0 Gen 2 | 9.0 | RedHat:RHEL:90-gen2:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 9-lvm | 9-lvm | RedHat:RHEL:9-lvm:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 9-lvm Gen 2 | 9-lvm-gen2 | RedHat:RHEL:9-lvm-gen2:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 8.9 | 8,9 | RedHat:RHEL:8_9:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 8.9 Gen 2 | 8,9 | RedHat:RHEL:89-gen2:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 8.8 | 8,8 | RedHat:RHEL:8_8:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 8.8 Gen 2 | 8,8 | RedHat: RHEL:88-gen2:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 8.7 | 8,7 | RedHat:RHEL:8_7:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 8.7 Gen 2 | 8,7 | RedHat:RHEL:87-gen2:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 8.6 | 8.6 | RedHat:RHEL:8_6:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 8.6 Gen 2 | 8.6 | RedHat:RHEL:86-gen2:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 8.5 | 8,5 | RedHat:RHEL:8_5:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 8.5 Gen 2 | 8,5 | RedHat:RHEL:85-gen2:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 8.4 | 8,4 | RedHat:RHEL:8.4:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 8.3 | 8.3 | RedHat:RHEL:8.3:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 8-LVM | 8-LVM | RedHat:RHEL:8-LVM:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 8-LVM Gen 2 | 8-lvm-gen2 | RedHat:RHEL:8-lvm-gen2:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 8.2 | 8,2 | RedHat:RHEL:8.2:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 8.1 | 8.1 | RedHat:RHEL:8.1:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 7-LVM | 7-LVM | RedHat:RHEL:7-LVM:7.9.2020111202 | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 7.9 | 7_9 | RedHat:RHEL:7_9:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 7.8 | 7,8 | RedHat:RHEL:7.8:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 7.7 | 7,7 | RedHat:RHEL:7.7:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 7.6 | 7.6 | RedHat:RHEL:7.6:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 7.5 | 7,5 | RedHat:RHEL:7.5:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 7.4 | 7.4 | RedHat:RHEL:7.4:latest | Betriebssystem- und andere Datenträger (siehe der Hinweis unten) |

| RedHat | RHEL 6.8 | 6,8 | RedHat:RHEL:6.8:latest | Datenträger für Daten (siehe der Hinweis unten) |

| RedHat | RHEL 6.7 | 6.7 | RedHat: RHEL Version 6.7: neueste | Datenträger für Daten (siehe der Hinweis unten) |

| SUSE | openSUSE 42.3 | 42.3 | SUSE:openSUSE-Leap:42.3:latest | Nur Datenträger für Daten |

| SUSE | SLES 12-SP4 | 12-SP4 | SUSE:SLES:12-SP4:latest | Nur Datenträger für Daten |

| SUSE | SLES HPC 12-SP3 | 12-SP3 | SUSE:SLES-HPC:12-SP3:latest | Nur Datenträger für Daten |

* Für Imageversionen, die größer als oder gleich Mai 2023 sind.

Hinweis

RHEL:

- Die neue Azure Disk Encryption-Implementierung wird für Betriebssystem- und andere Datenträger für RHEL7-Images mit nutzungsbasierter Bezahlung unterstützt.

- ADE wird auch für RHEL-Bring-Your-Own-Subscription-Gold-Images unterstützt, aber erst nachdem das Abonnement registriert wurde. Weitere Informationen finden Sie unter Bring-Your-Own-Subscription-Gold-Images für Red Hat Enterprise Linux in Azure

Alle Distributionen:

- Die ADE-Unterstützung für einen bestimmten Angebotstyp reicht nicht über das vom Herausgeber angegebene Datum für das Ende der Lebensdauer hinaus.

- Die alte ADE-Lösung (mit Microsoft Entra-Zugangsdaten) wird für neue VMs nicht empfohlen und ist nicht mit RHEL-Versionen nach RHEL 7.8 oder mit Python 3 als Standard kompatibel.

Weitere VM-Anforderungen

Für Azure Disk Encryption muss das „dm-crypt“-Modul und das „vfat“-Modul im System vorhanden sein. Wenn das „vfat“-Modul aus dem Standardimage entfernt oder dort deaktiviert wird, kann das System nicht mehr das Schlüsselvolume lesen und damit auch nicht den Schlüssel abrufen, der zum Entsperren der Datenträger bei nachfolgenden Neustarts erforderlich ist. Schritte zum Härten des Systems, die das vfat-Modul aus dem System entfernen oder ein Erweitern der Betriebssystem-Bereitstellungspunkte/-Ordner auf Datenlaufwerken erzwingen, sind nicht mit Azure Disk Encryption kompatibel.

Vor dem Aktivieren der Verschlüsselung müssen die zu verschlüsselnden Datenträger ordnungsgemäß in „/etc/fstab“ aufgelistet werden. Verwenden Sie die Option "nofail" beim Erstellen von Einträgen, und wählen Sie einen permanenten Blockgerätenamen aus (da Gerätenamen im Format „/dev/sdX“ möglicherweise nicht über Neustarts hinweg mit demselben Datenträger verknüpft sind, insbesondere nach der Verschlüsselung. Weitere Informationen zu diesem Verhalten finden Sie unter: Behandeln von Problemen mit geänderten Gerätenamen von Linux-VMs).

Stellen Sie sicher, dass die Einstellungen für „/etc/fstab“ ordnungsgemäß für die Einbindung konfiguriert sind. Um diese Einstellungen zu konfigurieren, führen Sie den Befehl „mount -a“ aus, oder starten Sie die VM neu, und lösen Sie das Einbinden so erneut aus. Wenn der Vorgang abgeschlossen wurde, sehen Sie sich die Ausgabe des Befehls „lsblk“ an, um zu überprüfen, ob das Laufwerk noch eingebunden ist.

- Wenn die Datei „/etc/fstab“ das Laufwerk vor der Aktivierung der Verschlüsselung nicht ordnungsgemäß einbindet, kann auch Azure Disk Encryption es nicht richtig einbinden.

- Azure Disk Encryption verschiebt die Einbindungsinformationen aus „/etc/fstab“ in die eigene Konfigurationsdatei als Teil des Verschlüsselungsprozesses. Der Eintrag fehlt in „/etc/fstab“, nachdem die Verschlüsselung des Datenlaufwerks abgeschlossen wurde.

- Stellen Sie vor der Verschlüsselung sicher, dass alle Dienste und Prozesse beendet wurden, die in bereitgestellten Datenträgern schreiben oder diese deaktivieren könnten, um zu verhindern, dass sie nach einem Neustart neu gestartet werden. Die Dienste und Prozesse könnten Dateien auf diesen Partitionen öffnen. So wird verhindert, dass sie nach der Verschlüsselungsprozedur nochmals bereitgestellt werden und die Verschlüsselung dadurch fehlschlägt.

- Nach dem Neustart dauert es einige Zeit, bis Azure Disk Encryption die neu verschlüsselten Datenträger eingebunden hat. Sie sind nach einem Neustart nicht sofort verfügbar. Der Prozess benötigt Zeit, um die verschlüsselten Laufwerke zu starten, zu entsperren und dann einzubinden, bevor sie für andere Prozesse verfügbar sind. Dies kann je nach Systemeigenschaften mehr als eine Minute nach dem Neustart dauern.

Hier finden Sie ein Beispiel für die Befehle, die zum Einbinden der Datenträger und zum Erstellen der erforderlichen „/etc/fstab“-Einträge verwendet werden:

sudo UUID0="$(blkid -s UUID -o value /dev/sda1)"

sudo UUID1="$(blkid -s UUID -o value /dev/sda2)"

sudo mkdir /data0

sudo mkdir /data1

sudo echo "UUID=$UUID0 /data0 ext4 defaults,nofail 0 0" >>/etc/fstab

sudo echo "UUID=$UUID1 /data1 ext4 defaults,nofail 0 0" >>/etc/fstab

sudo mount -a

Netzwerkanforderungen

Die Linux-VMs müssen die folgenden Anforderungen an die Konfiguration des Netzwerkendpunkts erfüllen, um Azure Disk Encryption zu aktivieren:

- Die Linux-VM muss eine Verbindung mit dem Azure Storage-Endpunkt herstellen können, an dem das Azure-Erweiterungsrepository gehostet wird, sowie mit einem Azure Storage-Konto, das die VHD-Dateien hostet.

- Wenn Ihre Sicherheitsrichtlinie den Zugriff von virtuellen Azure-Computern auf das Internet beschränkt, können Sie den obigen URI auflösen und eine spezielle Regel konfigurieren, um ausgehende Verbindungen mit den IP-Adressen zuzulassen. Weitere Informationen finden Sie unter Zugreifen auf Azure Key Vault hinter einer Firewall.

Speicheranforderungen für Verschlüsselungsschlüssel

Azure Disk Encryption erfordert Azure Key Vault zum Steuern und Verwalten von Verschlüsselungsschlüsseln und Geheimnissen für die Datenträgerverschlüsselung. Ihr Schlüsseltresor und die VMs müssen sich in derselben Azure-Region und im selben Azure-Abonnement befinden.

Ausführliche Informationen finden Sie unter Erstellen und Konfigurieren eines Schlüsseltresors für Azure Disk Encryption.

Begriff

In der folgenden Tabelle werden einige der häufig in der Azure Disk Encryption-Dokumentation verwendeten Begriffe beschrieben:

| Begriff | Definition |

|---|---|

| Azure-Schlüsseltresor | Key Vault ist ein Dienst zum Verwalten kryptografischer Schlüssel, der auf Hardwaresicherheitsmodulen mit FIPS-Überprüfung (Federal Information Processing Standards) basiert. Diese Standards tragen dazu bei, Ihre kryptografischen Schlüssel und vertraulichen Geheimnisse zu schützen. Weitere Informationen finden Sie in der Dokumentation zu Azure Key Vault und unter Erstellen und Konfigurieren eines Schlüsseltresors für Azure Disk Encryption. |

| Azure-Befehlszeilenschnittstelle (Azure CLI) | Azure CLI ist für die Verwaltung von Azure-Ressourcen über die Befehlszeile optimiert. |

| DM-Crypt | DM-Crypt ist das Linux-basierte transparente Subsystem für die Datenträgerverschlüsselung, das zum Aktivieren der Datenträgerverschlüsselung auf virtuellen Linux-Computern verwendet wird. |

| Schlüsselverschlüsselungsschlüssel (Key encryption key, KEK) | Der asymmetrische Schlüssel (RSA 2048), der zum Schützen oder Umschließen des Geheimnisses verwendet wird. Sie können einen mit Hardwaresicherheitsmodulen geschützten Schlüssel oder einen Schlüssel mit Softwareschutz bereitstellen. Weitere Informationen finden Sie in der Dokumentation zu Azure Key Vault und unter Erstellen und Konfigurieren eines Schlüsseltresors für Azure Disk Encryption. |

| PowerShell-Cmdlets | Weitere Informationen finden Sie unter Azure PowerShell-Cmdlets. |

Nächste Schritte

- Schnellstart: Erstellen und Verschlüsseln einer Linux-VM mit der Azure-Befehlszeilenschnittstelle

- Schnellstart: Erstellen und Verschlüsseln eines virtuellen Linux-Computers mit Azure PowerShell

- Azure Disk Encryption-Szenarien auf virtuellen Linux-Computern

- CLI-Skript für die Voraussetzungen für Azure Disk Encryption

- PowerShell-Skript für die Voraussetzungen für Azure Disk Encryption

- Erstellen und Konfigurieren eines Schlüsseltresors für Azure Disk Encryption