Neuerungen in Microsoft Defender für IoT

In diesem Artikel werden Features beschrieben, die in Microsoft Defender for IoT verfügbar sind – sowohl in OT- als auch in Enterprise IoT-Netzwerken sowie lokal und im Azure-Portal und für Versionen, die in den letzten neun Monaten veröffentlicht wurden.

Features, die vor mehr als neun Monaten veröffentlicht wurden, sind unter Neuigkeiten (Archiv) in Microsoft Defender für IoT für Organisationen? beschrieben. Weitere Informationen speziell zu OT-Überwachungssoftwareversionen finden Sie unter Versionen der OT-Überwachungssoftware.

Hinweis

Manche Features sind als Vorschauversion verfügbar. Die ergänzenden Bestimmungen für Azure-Vorschauen enthalten zusätzliche rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

April 2024

| Dienstbereich | Updates |

|---|---|

| OT-Netzwerke | - Einmaliges Anmelden für die Sensorkonsole - Sensorzeitabweichungserkennung - Security update |

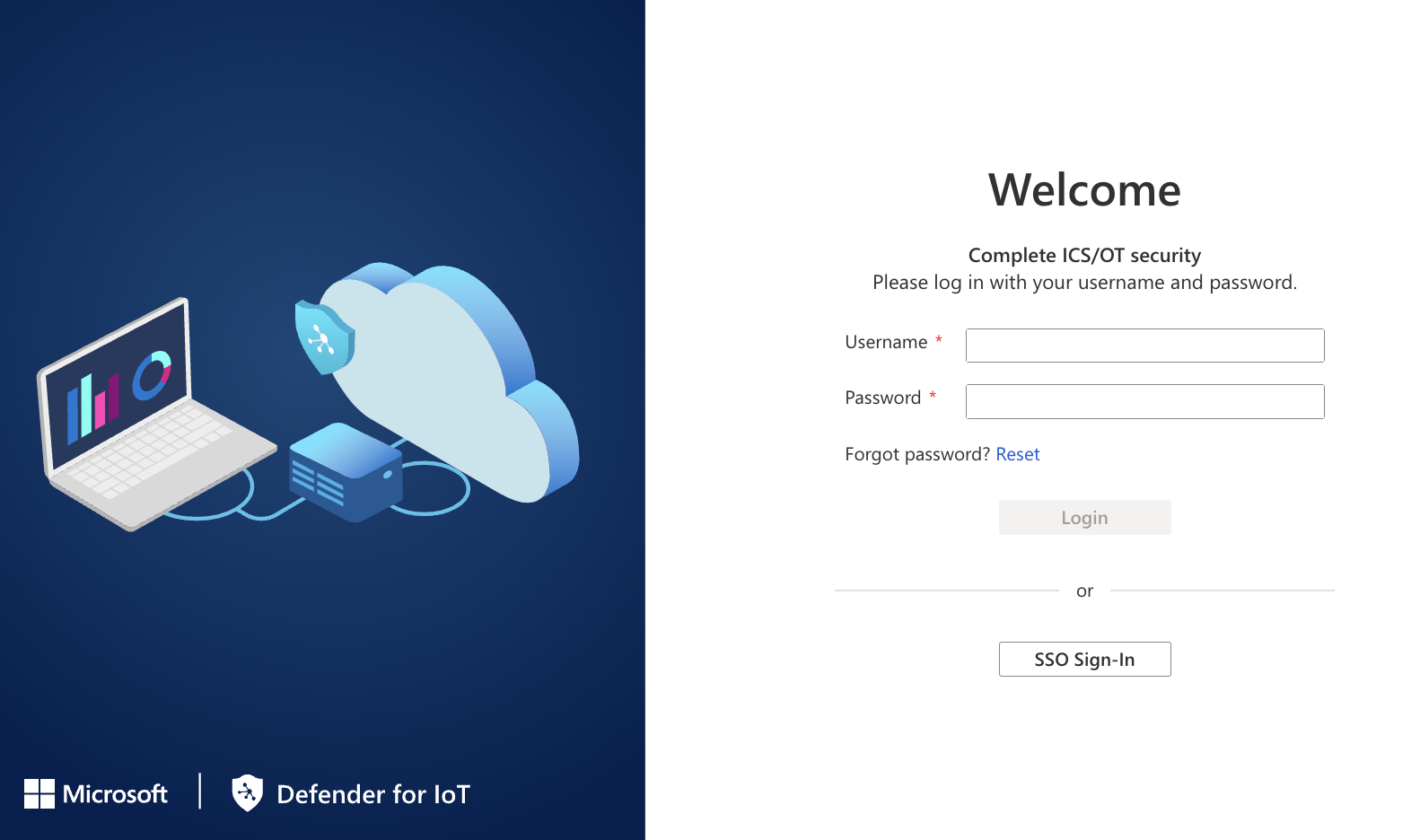

Einmaliges Anmelden für die Sensorkonsole

Sie können einmaliges Anmelden (Single Sign-On, SSO) für die Defender for IoT-Sensorkonsole mithilfe von Microsoft Entra ID einrichten. SSO ermöglicht den Benutzern Ihrer Organisation einfaches Anmelden und Ihrer Organisation die Einhaltung von Regulierungsstandards. Außerdem verbessert es Ihren Sicherheitsstatus. Mit SSO benötigen Ihre Benutzer nicht mehrere Anmeldeinformationen für verschiedene Sensoren und Websites.

Die Verwendung von Microsoft Entra ID vereinfacht Onboarding- und Offboardingprozesse, reduziert den Verwaltungsaufwand und sorgt für konsistente Zugriffssteuerung in der gesamten Organisation.

Weitere Informationen finden Sie unter Einrichten des einmaligen Anmeldens für die Sensorkonsole.

Sensorzeitabweichungserkennung

In dieser Version wird ein neuer Problembehandlungstest im Feature des Konnektivitätstools eingeführt, das speziell zur Identifizierung von Zeitabweichungsproblemen entwickelt wurde.

Eine häufige Herausforderung beim Verbinden von Sensoren mit Defender for IoT im Azure-Portal ergibt sich aus Diskrepanzen in der UTC-Zeit des Sensors, was zu Verbindungsproblemen führen kann. Um dieses Problem zu beheben, empfehlen wir, einen NTP-Server (Network Time Protocol) in den Sensoreinstellungen zu konfigurieren.

Sicherheitsupdate

Dieses Update behebt sechs CVEs, die in der Featuredokumentation zu Softwareversion 23.1.3 aufgeführt sind.

Februar 2024

| Dienstbereich | Updates |

|---|---|

| OT-Netzwerke | Version 24.1.2: - Warnungsunterdrückungsregeln aus dem Azure-Portal (öffentliche Vorschau) - Gezielte Warnungen in OT-/IT-Umgebungen - Warnungs-ID jetzt auf das Azure-Portal und die Sensorkonsole abgestimmt - Neu unterstützte Protokolle Cloudfunktionen: - Erinnerung zur neuen Lizenzverlängerung im Azure-Portal - Neues OT Appliance-Hardwareprofil - Neue Felder für SNMP MIB OIDs |

Warnungsunterdrückungsregeln aus dem Azure-Portal (öffentliche Vorschau)

Jetzt können Sie Warnungsunterdrückungsregeln aus dem Azure-Portal konfigurieren, um Ihre OT-Sensoren anzuweisen, den angegebenen Datenverkehr in Ihrem Netzwerk anzugeben, der andernfalls eine Warnung auslösen würde.

- Konfigurieren Sie, welche Warnungen unterdrückt werden sollen, indem Sie einen Warnungstitel, eine IP/MAC-Adresse, einen Hostnamen, ein Subnetz, einen Sensor oder einen Standort angeben.

- Legen Sie jede Unterdrückungsregel so fest, dass sie immer oder nur während eines vordefinierten Zeitraums aktiv ist, z. B. in einem bestimmten Wartungsfenster.

Tipp

Wenn Sie derzeit Ausschlussregeln in der lokalen Verwaltungskonsole verwenden, empfehlen wir, diese zu Unterdrückungsregeln im Azure-Portal zu migrieren. Weitere Informationen finden Sie unter Unterdrücken irrelevanter Warnungen.

Gezielte Warnungen in OT-/IT-Umgebungen

Organisationen, in denen Sensoren zwischen OT- und IT-Netzwerken bereitgestellt werden, verarbeiten viele Warnungen im Zusammenhang mit OT- und IT-Datenverkehr. Die Menge der Warnungen, von denen einige irrelevant sind, kann zu Überlastung führen und die Gesamtleistung beeinträchtigen.

Um diese Herausforderungen zu bewältigen, haben wir die Erkennungsrichtlinie von Defender for IoT aktualisiert, damit Warnungen basierend auf geschäftlichen Auswirkungen und Netzwerkkontext automatisch ausgelöst und IT-bezogene Warnungen mit geringer Relevanz reduziert werden.

Weitere Informationen finden Sie unter Gezielte Warnungen in OT-/IT-Umgebungen.

Warnungs-ID jetzt auf das Azure-Portal und die Sensorkonsole abgestimmt

Die Warnungs-ID in der Spalte ID der Seite Warnungen im Azure-Portal zeigt nun dieselbe Warnungs-ID wie die Sensorkonsole an. Erfahren Sie mehr über Warnungen im Azure-Portal.

Hinweis

Wenn die Warnung mit anderen Warnungen von Sensoren zusammengeführt wurde, die dieselbe Warnung erkannt haben, zeigt das Azure-Portal die Warnungs-ID des ersten Sensors an, der die Warnungen generiert hat.

Neu unterstützte Protokolle

Wir unterstützen jetzt diese Protokolle:

- HART-IP

- FANUC FOCAS

- Dicom

- ABB NetConfig

- Rockwell AADvance Discover

- Rockwell AADvance SNCP/IXL

- Schneider NetManage

Siehe aktualisierte Protokollliste.

L60-Hardwareprofil wird nicht mehr unterstützt.

Das L60-Hardwareprofil wird nicht mehr unterstützt und aus der Supportdokumentation entfernt. Hardwareprofile erfordern jetzt mindestens 100 GB (das Mindesthardwareprofil ist jetzt L100).

Um vom L60-Profil zu einem unterstützten Profil zu migrieren, befolgen Sie das Verfahren zum Sichern und Wiederherstellen des OT-Netzwerksensors.

Erinnerung zur neuen Lizenzverlängerung im Azure-Portal

Wenn die Lizenz für mindestens eine Ihrer OT-Websites bald abläuft, wird oben im Azure-Portal eine Notiz angezeigt, die Sie daran erinnert, Ihre Lizenzen zu verlängern. Um den Sicherheitswert von Defender for IoT weiterhin zu erhalten, wählen Sie den Link im Hinweis aus, um die relevanten Lizenzen im Microsoft 365 Admin Center zu verlängern. Erfahren Sie mehr über Defender für IoT-Abrechnung.

Aktualisierungen des Hardwareprofils für die OT-Appliance

Die DELL XE4 SFF Appliance wird jetzt für OT-Sensoren unterstützt, die Produktionslinien überwachen. Dies ist Teil des L500-Hardwareprofils, einer Produktionslinienumgebung mit sechs Kernen, 8-GB RAM und 512-GB Festplattenspeicher.

Weitere Informationen finden Sie unter DELL XE4 SFF.

Neue Felder für SNMP MIB OIDs

Zusätzliche Standardfelder wurden den SNMP MiB OIDs hinzugefügt. Die vollständige Liste der Felder finden Sie unter OT Sensor-OIDs für manuelle SNMP-Konfigurationen.

Januar 2024

| Dienstbereich | Updates |

|---|---|

| OT-Netzwerke | Sensorupdate im Azure-Portal unterstützt jetzt die Auswahl einer bestimmten Version |

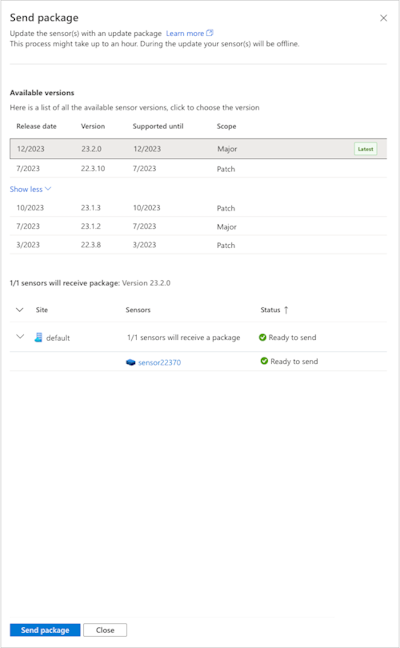

Sensorupdate im Azure-Portal unterstützt jetzt die Auswahl einer bestimmten Version

Wenn Sie einen Sensor im Azure-Portal aktualisieren, können Sie sich jetzt ein Update auf eine der unterstützten, früheren Versionen (andere Versionen als die neueste Version) durchführen. Bisher wurden Sensoren, die in Microsoft Defender for IoT im Azure-Portal eingerichtet wurden, automatisch auf die neueste Version aktualisiert.

Es kann verschiedene Gründe geben, Ihren Sensor auf eine bestimmte Version zu aktualisieren, z. B. zu Testzwecken oder zum Ausrichten aller Sensoren auf dieselbe Version.

Weitere Informationen finden Sie unter Aktualisieren der Defender für IoT OT-Überwachungssoftware.

| OT Networks |Version 24.1.0:

- Warnungsunterdrückungsregeln aus dem Azure-Portal (öffentliche Vorschau)|

Dezember 2023

| Dienstbereich | Updates |

|---|---|

| OT-Netzwerke | Neue Architektur für Hybrid- und Air-Gapped-Unterstützung Version 23.2.0: - OT-Netzwerksensoren werden jetzt auf Debian 11 ausgeführt - Standardmäßiger berechtigter Benutzer ist jetzt Administrator anstelle des Supports Cloudfunktionen: - Livestatus für cloudbasierte Sensorupdates - Optimierte Warnungsdatensätze in der Tabelle SecurityAlert |

OT-Netzwerksensoren werden jetzt auf Debian 11 ausgeführt

Sensorversionen 23.2.0 werden auf einem Debian 11-Betriebssystem anstelle von Ubuntu ausgeführt. Debian ist ein Linux-basiertes Betriebssystem, das weithin für Server und eingebettete Geräte verwendet wird und dafür bekannt ist, schlanker als andere Betriebssysteme zu sein, sowie für seine Stabilität, Sicherheit und umfangreiche Hardware-Unterstützung.

Die Verwendung von Debian als Basis für unsere Sensorsoftware trägt dazu bei, die Anzahl der auf den Sensoren installierten Pakete zu reduzieren und die Effizienz und Sicherheit Ihrer Systeme zu erhöhen.

Aufgrund des Betriebssystemwechsels kann die Softwareaktualisierung von Ihrer alten Version auf Version 23.2.0 länger und aufwendiger sein als üblich.

Weitere Informationen finden Sie unter Sichern und Wiederherstellen von OT-Netzwerksensoren aus der Sensorkonsole und Update Defender for IoT OT Monitoring Software.

Standardmäßiger berechtigter Benutzer ist jetzt Administrator anstelle des Supports

Ab Version 23.2.0 ist der standardmäßige berechtigte Benutzer, der mit neuen OT-Sensorinstallationen installiert ist, der Administratorbenutzer anstelle des Supportbenutzers.

Verwenden Sie z. B. den berechtigten Administratorbenutzer in den folgenden Szenarien:

Erstmaliges Anmelden bei einem neuen Sensor nach der Installation. Weitere Informationen finden Sie unter Konfigurieren und Aktivieren des OT-Sensors.

Verwenden der Defender for IoT CLI. Weitere Informationen finden Sie unter Arbeiten mit den CLI-Befehlen von Defender für IoT.

Zugreifen auf die Supportseite des Sensors.

Wichtig

Wenn Sie Ihre Sensorsoftware von einer früheren Version auf Version 23.2.0 aktualisieren, wird der berechtigte Supportbenutzer automatisch zum Administratorumbenannt. Wenn Sie Ihre Support-Anmeldeinformationen gespeichert haben, z. B. in CLI-Skripts, müssen Sie Ihre Skripts aktualisieren, um stattdessen den neuen Administratorbenutzer zu verwenden.

Der Legacy-Supportbenutzer ist nur für Versionen vor 23.2.0 verfügbar und unterstützt.

Weitere Informationen finden Sie unter Lokale Benutzer und Rollen für die OT-Überwachung mit Defender for IoT.

Neue Architektur für Hybrid- und Air-Gapped-Unterstützung

Hybride und Air-Gapped-Netzwerke sind in vielen Branchen üblich, z. B. bei Behörden, Finanzdienstleistern oder in der industriellen Fertigung. Air-Gapped-Netzwerke sind physisch von anderen, ungesicherten externen Netzwerken wie Unternehmensnetzwerken oder dem Internet getrennt und sind weniger anfällig für Cyberangriffe. Dennoch sind auch Air-Gapped-Netzwerke nicht völlig sicher, können immer noch angegriffen werden und müssen sorgfältig gesichert und überwacht werden.

Defender for IoT bietet jetzt neue Anleitungen für die Verbindung mit und die Überwachung von hybriden und Air-Gapped-Netzwerken. Die neue Architektur wurde entwickelt, um Ihren SOC-Betrieb effizienter, sicherer und zuverlässiger zu gestalten, wobei weniger Komponenten gewartet und Fehler behoben werden müssen. Die in der neuen Architektur verwendete Sensortechnologie ermöglicht die lokale Verarbeitung, die Daten in Ihrem eigenen Netzwerk speichert, wodurch der Bedarf an Cloudressourcen reduziert und die Leistung verbessert wird.

Die folgende Abbildung zeigt eine Beispielarchitektur unserer Empfehlungen für die Überwachung und Wartung von Defender for IoT-Systemen, bei denen jeder OT-Sensor eine Verbindung mit mehreren Sicherheitsverwaltungssystemen in der Cloud oder lokal herstellt.

In diesem Beispielbild wird die Kommunikation für Warnungen, Syslog-Nachrichten und APIs in einer einfarbigen schwarzen Linie angezeigt. Die lokale Verwaltungskommunikation wird in einer einfarbigen lila Linie angezeigt, und die Kommunikation zwischen Cloud- und Hybridverwaltung wird in einer gepunkteten schwarzen Linie angezeigt.

Wir empfehlen bestehenden Kunden, die derzeit eine lokale Verwaltungskonsole zur Verwaltung von OT-Sensoren verwenden, auf die aktualisierte Architekturanleitung umzustellen.

Weitere Informationen finden Sie unter Bereitstellen einer hybriden oder Air-Gapped-OT-Sensorverwaltung.

Auslaufen der lokalen Verwaltungskonsole

Die veraltete lokale Verwaltungskonsole steht nach dem 1. Januar 2025 nicht mehr zum Download zur Verfügung. Wir empfehlen die Umstellung auf die neue Architektur unter Verwendung des gesamten Spektrums an lokalen und Cloud-APIs vor diesem Datum.

Sensorversionen, die nach dem 1. Januar 2025 veröffentlicht wurden, können nicht über eine lokale Verwaltungskonsole verwaltet werden.

Sensorsoftwareversionen, die zwischen dem 1. Januar 2024 und dem 1. Januar 2025 veröffentlicht wurden, unterstützen weiterhin eine lokale Verwaltungskonsolenversion.

Air-Gapped-Sensoren, die keine Verbindung zur Cloud herstellen können, können direkt über die Sensorkonsole oder über REST-APIs verwaltet werden.

Weitere Informationen finden Sie unter:

- Übergang von einer älteren lokalen Verwaltungskonsole.

- Versionsverwaltung und Unterstützung lokaler Softwareversionen

Livestatus für cloudbasierte Sensorupdates

Beim Ausführen eines Sensorupdates über das Azure-Portal wird während des Updatevorgangs eine neue Statusanzeige in der Spalte Sensorversion angezeigt. Während die Aktualisierung fortschreitet, zeigt der Balken den Prozentsatz der abgeschlossenen Aktualisierung an, so dass Sie sehen können, dass der Prozess weiterläuft, nicht stecken bleibt oder fehlgeschlagen ist. Zum Beispiel:

Weitere Informationen finden Sie unter Aktualisieren der Defender für IoT OT-Überwachungssoftware.

Optimierte Warnungsdatensätze in der Tabelle SecurityAlert

Bei der Integration in Microsoft Sentinel wird die Tabelle Microsoft Sentinel SecurityAlert jetzt nur bei Änderungen des Warnstatus und des Schweregrads sofort aktualisiert. Andere Änderungen in Warnungen, z. B. die letzte Erkennung einer vorhandenen Warnung, werden über mehrere Stunden aggregiert und nur die zuletzt vorgenommene Änderung angezeigt.

Weitere Informationen finden Sie unter Grundlegendes zu mehreren Datensätzen pro Warnung.

November 2023

| Dienstbereich | Updates |

|---|---|

| Enterprise IoT-Netzwerke | Enterprise IoT-Schutz jetzt in Microsoft 365 E5- und E5-Sicherheitslizenzen enthalten |

| OT-Netzwerke | Aktualisierter Leitfaden zur Integration von Sicherheitsstapeln |

Enterprise IoT-Schutz ist jetzt in Microsoft 365 E5- und E5-Sicherheitslizenzen enthalten

Enterprise IoT (EIoT)-Sicherheit mit Defender for IoT erkennt nicht verwaltete IoT-Geräte und bietet darüber hinaus zusätzliche Sicherheitsvorteile, darunter kontinuierliche Überwachung, Schwachstellenbewertungen und maßgeschneiderte Empfehlungen speziell für Enterprise IoT-Geräte. Die nahtlose Integration mit Microsoft Defender XDR, Microsoft Defender Vulnerability Management und Microsoft Defender for Endpoint auf dem Microsoft Defender-Portal gewährleistet einen ganzheitlichen Ansatz zum Schutz des Unternehmensnetzwerks.

Defender for IoT EIoT-Überwachung wird jetzt automatisch als Teil der Microsoft 365 E5 (ME5)- und E5-Sicherheitspläne unterstützt und deckt bis zu fünf Geräte pro Benutzerlizenz ab. Wenn Ihr Unternehmen beispielsweise über 500 ME5-Lizenzen verfügt, können Sie mit Defender for IoT bis zu 2500 EIoT-Geräte überwachen. Diese Integration ist ein bedeutender Schritt zur Stärkung Ihres IoT-Ökosystems innerhalb der Microsoft 365-Umgebung.

Kund*inen, die einen ME5- oder E5-Sicherheitsplan haben, aber Defender for IoT noch nicht für ihre EIoT-Geräte verwenden, müssen die Unterstützung im Microsoft Defender-Portal einschalten.

Neukund*inen ohne ME5- oder E5-Sicherheitsplan können eine eigenständige Microsoft Defender for IoT – EIoT-Gerätelizenz – Zusatzlizenz als Add-on zu Microsoft Defender for Endpoint P2 erwerben. Erwerben Sie eigenständige Lizenzen aus dem Microsoft Admin Center.

Vorhandene Kund*inen mit älteren Enterprise IoT-Plänen und ME5/E5 Sicherheitsplänen werden automatisch auf die neue Lizenzierungsmethode umgestellt. Die Enterprise IoT-Überwachung ist jetzt kostenlos in Ihrer Lizenz gebündelt und ohne Aktionselement erforderlich.

Kund*inen mit älteren Enterprise IoT-Plänen und keine ME5-/ E5-Sicherheitspläne können ihre vorhandenen Pläne weiterhin verwenden, bis die Pläne ablaufen.

Testlizenzen sind für Defender for Endpoint P2-Kunden als eigenständige Lizenzen verfügbar. Testlizenzen unterstützen 100 Geräte für 90 Tage.

Weitere Informationen finden Sie unter:

- Schützen von IoT-Geräten im Unternehmen

- Aktivieren von Enterprise IoT-Sicherheit mit Defender for Endpoint

- Abrechnung für das Defender for IoT-Abonnement

- Microsoft Defender for IoT-Pläne und -Preise

- Blog: Enterprise IoT-Sicherheit mit Defender for IoT jetzt in Microsoft 365 E5- und E5-Sicherheitsplänen enthalten

Aktualisierte Anleitungen zur Integration von Sicherheitsstapeln

Defender for IoT aktualisiert seine Sicherheitsstapelintegrationen, um die gesamte Stabilität, Skalierbarkeit und einfache Wartung verschiedener Sicherheitslösungen zu verbessern.

Wenn Sie Ihre Sicherheitslösung mit cloudbasierten Systeme integrieren, empfiehlt es sich, Datenconnectors über Microsoft Sentinel zu verwenden. Für lokale Integrationen empfiehlt es sich, entweder Ihren OT-Sensor für die Weiterleitung von Syslog-Ereignissen zu konfigurieren oder Defender for IoT-APIs zu verwenden.

Die Aruba ClearPass-, Palo Alto Panorama- und Spunk-Legacyintegrationen werden bis Oktober 2024 mit Sensorversion 23.1.3 unterstützt, in bevorstehenden Hauptsoftwareversionen jedoch nicht mehr.

Für Kund*inen, die ältere Integrationsmethoden verwenden, empfehlen wir, Ihre Integrationen auf neu empfohlene Methoden zu verschieben. Weitere Informationen finden Sie unter:

- Integrieren von ClearPass in Microsoft Defender für IoT

- Integrieren von Palo Alto in Microsoft Defender for IoT

- Integrieren von Splunk in Microsoft Defender für loT

- Integrationen in andere Microsoft- und Partnerdienste

September 2023

| Dienstbereich | Updates |

|---|---|

| OT-Netzwerke | Version 23.1.3: - Problembehandlung für OT-Sensorkonnektivität - Zugriff auf Ereigniszeitachse für OT-Sensorbenutzer mit reiner Leseberechtigung |

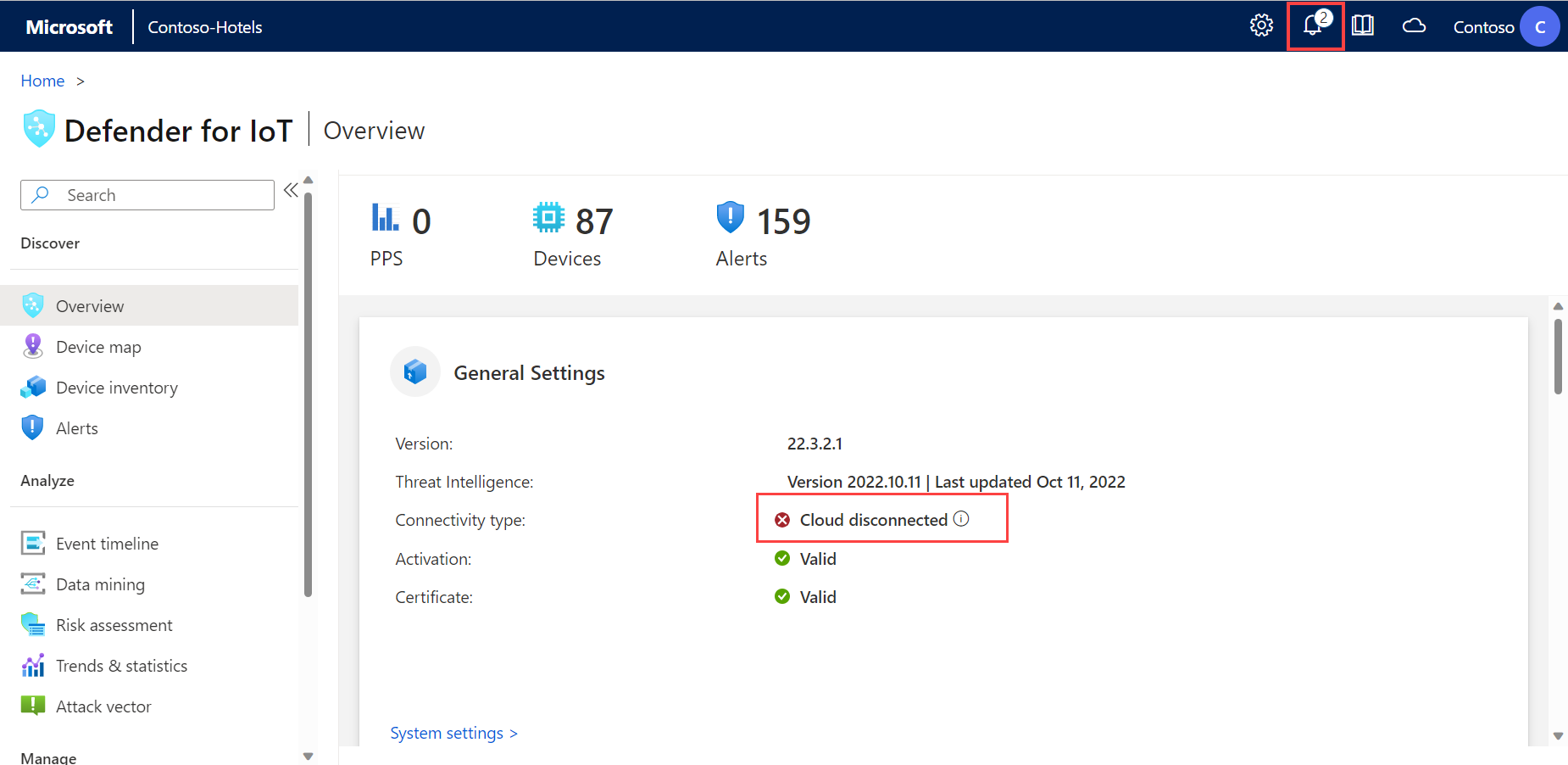

Problembehandlung für OT-Sensorkonnektivität

Ab Version 23.1.3 helfen OT-Sensoren automatisch bei der Behandlung von Problemen bei der Konnektivität mit dem Azure-Portal. Wenn ein in der Cloud verwalteter Sensor nicht verbunden ist, wird im Azure-Portal, auf der Seite Standorte und Sensoren und auf der Seite Übersicht des Sensors ein Fehler angezeigt.

Zum Beispiel:

Führen Sie im Sensor einen der folgenden Schritte aus, um den Bereich Probleme mit der Cloudkonnektivität behandeln zu öffnen, der Details zu den Konnektivitätsproblemen und den Schritten zur Behebung enthält:

- Wählen Sie auf der Seite Übersicht oben auf der Seite den Link Problembehandlung aus.

- Wählen Sie Systemeinstellungen > Sensorverwaltung > Integrität und Problembehandlung > Probleme mit der Cloudkonnektivität behandeln aus.

Weitere Informationen finden Sie unter Überprüfen des Sensors – Probleme mit der Cloudkonnektivität.

Zugriff auf Ereigniszeitachse für OT-Sensorbenutzer mit reiner Leseberechtigung

Ab Version 23.1.3 können OT-Sensorbenutzer mit Leseberechtigung die Seite Ereigniszeitachse anzeigen. Zum Beispiel:

Weitere Informationen finden Sie unter:

- Nachverfolgen der Netzwerk- und Sensoraktivität mit der Ereigniszeitachse

- Lokale Benutzer*innen und Rollen für die OT-Überwachung mit Defender for IoT

August 2023

| Dienstbereich | Updates |

|---|---|

| OT-Netzwerke | CVEs für Defender for IoT entsprechen CVSS v3 |

CVEs für Defender for IoT entsprechen CVSS v3

Die CVE-Scores, die im OT-Sensor und im Azure-Portal angezeigt werden, entsprechen der National Vulnerability Database (NVD), und ab dem August-Update von Defender for IoT werden CVSS v3-Scores angezeigt, wenn sie relevant sind. Wenn kein relevanter CVSS v3-Score vorhanden ist, wird stattdessen der CVSS v2-Score angezeigt.

Sie können CVE-Daten im Azure-Portal anzeigen, entweder auf der Registerkarte Sicherheitslücken der Detailseite für das Defender for IoT-Gerät – mit Ressourcen, die mit der Microsoft Sentinel-Lösung verfügbar sind –, oder in einer Data Mining-Abfrage Ihres OT-Sensors. Weitere Informationen finden Sie unter:

- Verwalten von Threat Intelligence-Paketen auf OT-Netzwerksensoren

- Vollständige Gerätedetails anzeigen

- Tutorial: Untersuchen und Entdecken von Bedrohungen für IoT-Geräte mit Microsoft Sentinel

- Erstellen von Data Mining-Abfragen

Juli 2023

| Dienstbereich | Updates |

|---|---|

| OT-Netzwerke | Version 23.1.2: - Verbesserungen bei Installation und Einrichtung des OT-Sensors - Analysieren und Optimieren Ihrer Bereitstellung - Konfigurieren überwachter Schnittstellen über die Sensor-GUI - Vereinfachte privilegierte Benutzer Migrieren zu standortbasierten Lizenzen |

Verbesserungen bei Installation und Einrichtung des OT-Sensors

In Version 23.1.2 haben wir die Installations- und Setup-Assistenten für OT-Sensoren dahingehend aktualisiert, dass sie schneller und benutzerfreundlicher sind. Updates umfassen:

Installations-Assistent: Wenn Sie Software auf Ihren eigenen physischen oder virtuellen Computern installieren, durchläuft der Linux-Installations-Assistent jetzt direkt den Installationsvorgang, ohne dass Eingaben oder Details von Ihnen benötigt werden.

Sie können die Installation von einer Bereitstellungsarbeitsstation aus beobachten, aber Sie können die Software auch ohne Tastatur oder Bildschirm installieren und die Installation automatisch ausführen lassen. Nach Abschluss greifen Sie über den Browser mit der Standard-IP-Adresse auf den Sensor zu.

Die Installation verwendet Standardwerte für Ihre Netzwerkeinstellungen. Optimieren Sie diese Einstellungen anschließend entweder wie zuvor in der CLI oder in einem neuen browserbasierten Assistenten.

Alle Sensoren werden mit einem standardmäßigen Support-Benutzer und Kennwort installiert. Ändern Sie das Standardkennwort sofort bei der ersten Anmeldung.

Konfigurieren der Ersteinrichtung im Browser: Fahren Sie nach der Installation der Software und dem Konfigurieren der anfänglichen Netzwerkeinstellungen mit demselben browserbasierten Assistenten fort, um Ihren Sensor zu aktivieren und SSL-/TLS-Zertifikateinstellungen zu definieren.

Weitere Informationen finden Sie unter Installieren und Einrichten Ihres OT-Sensors und Konfigurieren und Aktivieren des OT-Sensors.

Analysieren und Optimieren Ihrer Bereitstellung

Analysieren Sie nach Abschluss der Installation und Ersteinrichtung den Datenverkehr, den der Sensor standardmäßig über die Sensoreinstellungen erkennt. Wählen Sie auf dem Sensor Sensoreinstellungen>Basic>Bereitstellung aus, um die aktuellen Erkennungen zu analysieren. Zum Beispiel:

Möglicherweise müssen Sie Ihre Bereitstellung optimieren, z. B. den Sensorstandort im Netzwerk ändern oder überprüfen, ob Ihre Überwachungsschnittstellen ordnungsgemäß verbunden sind. Wählen Sie erneut Analysieren aus, nachdem Sie Änderungen vorgenommen haben, um den aktualisierten Überwachungsstatus anzuzeigen.

Weitere Informationen finden Sie unter Analysieren Ihrer Bereitstellung.

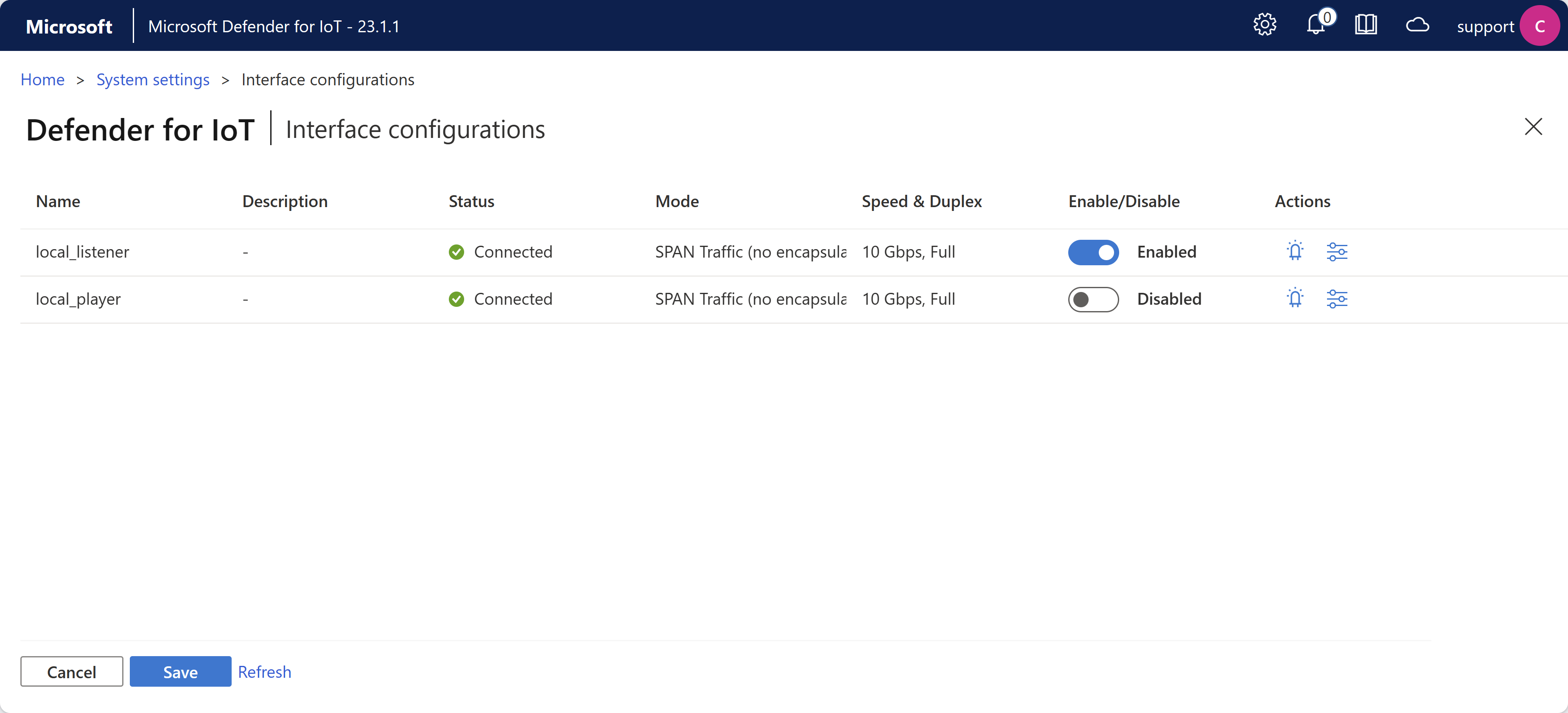

Konfigurieren überwachter Schnittstellen über die Sensor-GUI

Wenn Sie die Schnittstellen ändern möchten, die zum Überwachen Ihres Datenverkehrs nach der Ersteinrichtung des Sensors verwendet werden, können Sie jetzt die neue Seite Sensoreinstellungen>Schnittstellenkonfigurationen verwenden, um Ihre Einstellungen anstelle des Linux-Assistenten zu aktualisieren, auf den über die CLI zugegriffen wird. Zum Beispiel:

Auf der Seite Schnittstellenkonfigurationen werden die gleichen Optionen wie auf der Registerkarte Schnittstellenkonfigurationen im Assistenten für die Ersteinrichtung angezeigt.

Weitere Informationen finden Sie unter Aktualisieren der Überwachungsschnittstellen eines Sensors (Konfigurieren von ERSPAN).

Vereinfachte privilegierte Benutzer

In neuen Sensorinstallationen der Version 23.1.2 ist standardmäßig nur der privilegierte Support-Benutzer verfügbar. Die Benutzer cyberx und cyberx_host sind verfügbar, aber standardmäßig deaktiviert. Wenn Sie diese Benutzer verwenden müssen, z. B. für den Zugriff für Defender for IoT, ändern Sie das Benutzerkennwort.

Bei Sensoren, die von früheren Versionen auf 23.1.2 aktualisiert wurden, bleiben die Benutzer cyberx und cyberx_host wie zuvor aktiviert.

Tipp

Um CLI-Befehle auszuführen, die nur für cyberx- oder cyberx_host-Benutzer verfügbar sind, wenn sie als Supportbenutzer angemeldet sind, müssen Sie zuerst auf den Systemstamm des Hostcomputers zugreifen. Weitere Informationen finden Sie unter Zugreifen auf den Systemstamm als Adminbenutzer.

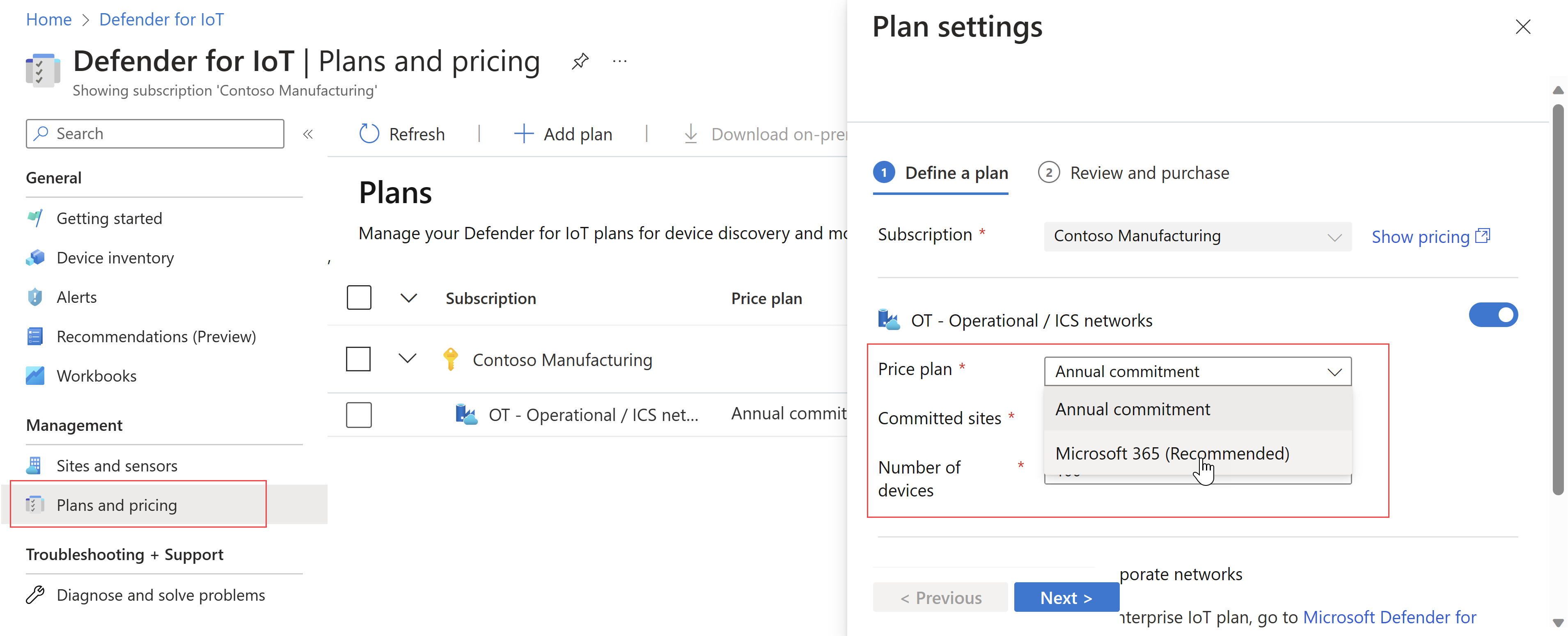

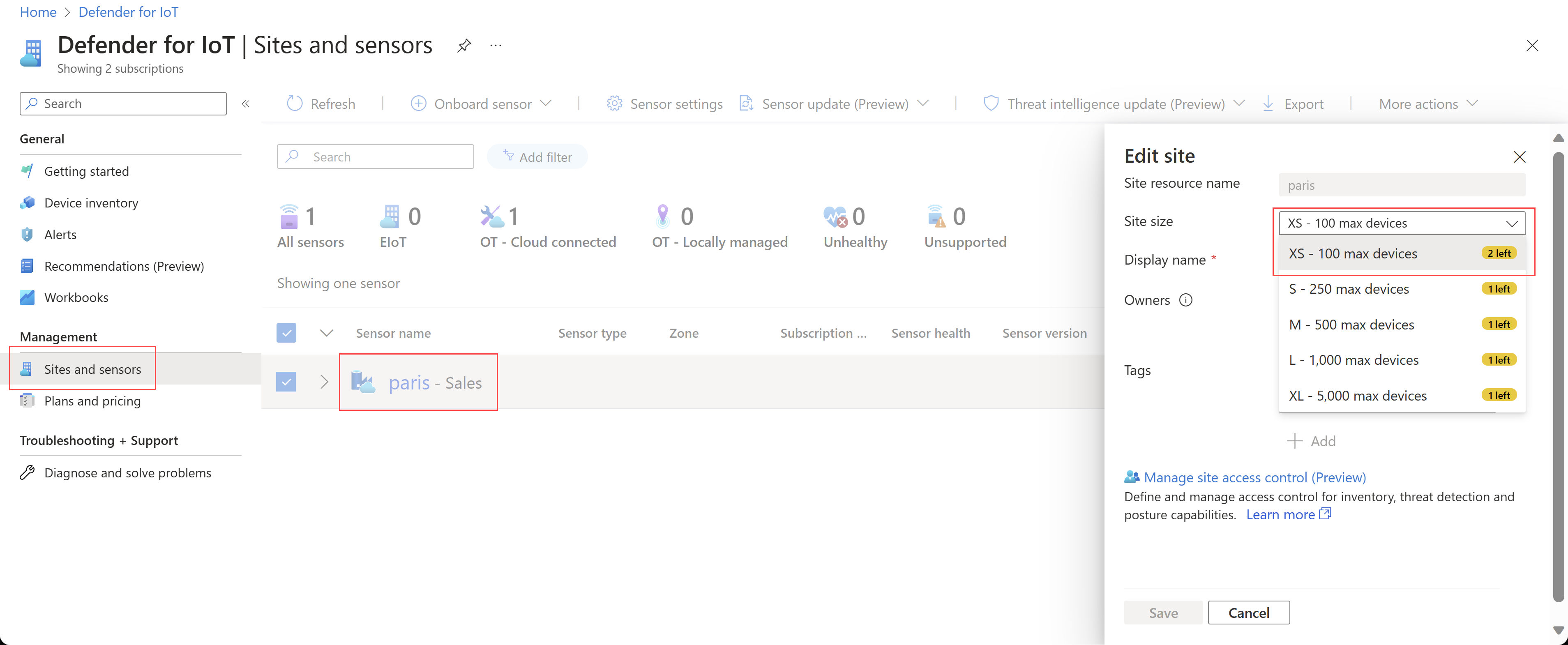

Migrieren zu standortbasierten Lizenzen

Bestandskunden können jetzt ihre veralteten Defender for IoT-Kaufpläne zu einem Microsoft 365-Plan auf der Grundlage standortbasierter Microsoft 365-Lizenzen migrieren.

Bearbeiten Sie Ihren Plan auf der Seite Pläne und Preise, und wählen Sie den Microsoft 365-Plan anstelle Ihres aktuellen monatlichen oder jährlichen Plans aus. Beispiel:

Stellen Sie sicher, dass Sie alle relevanten Standorte entsprechend ihren neu lizenzierten Standortgrößen bearbeiten. Beispiel:

Weitere Informationen finden Sie unter Migrieren von einem Legacy-OT-Plan und Abrechnung für Defender for IoT-Abonnements.

Juni 2023

| Dienstbereich | Updates |

|---|---|

| OT-Netzwerke | OT-Pläne, die nach standortbasierten Lizenzen abgerechnet werden Sicherheitsempfehlungen für OT-Netzwerke zu unsicheren Kennwörtern und kritischen CVEs |

OT-Pläne, die nach standortbasierten Lizenzen abgerechnet werden

Ab dem 1. Juni 2023 stehen Microsoft Defender for IoT-Lizenzen für die OT-Überwachung nur im Microsoft 365 Admin Center zum Kauf zur Verfügung.

Lizenzen sind für einzelne Sites verfügbar, basierend auf der Größe der jeweiligen Sites. Eine Testversionslizenz ist ebenfalls verfügbar, die eine große Sitegröße für 60 Tage abdeckt.

Jeder Erwerb zusätzlicher Lizenzen wird in Ihrem OT-Plan im Azure-Portal automatisch aktualisiert.

Wenn Sie einen neuen Sensor integrieren, werden Sie nun aufgefordert, Ihren Sensor einem Standort zuzuweisen, der auf Ihren lizenzierten Sitegrößen basiert.

Vorhandene Kunden können weiterhin alle Legacy-OT-Pläne verwenden, die bereits in ein Azure-Abonnement integriert wurden, ohne dass sich die Funktionalität ändert. Sie können einem neuen Abonnement jedoch keinen neuen Plan ohne eine entsprechende Lizenz aus dem Microsoft 365 Admin Center hinzufügen.

Tipp

Eine Defender for IoT-Site ist ein physischer Standort, z. B. eine Einrichtung, ein Campus, ein Bürogebäude, ein Krankenhaus, ein Rig usw. Jede Site kann eine beliebige Anzahl von Netzwerksensoren enthalten, die Geräte für den erkannten Netzwerkdatenverkehr identifizieren.

Weitere Informationen finden Sie unter

- Abrechnung für das Defender for IoT-Abonnement

- Starten einer Testversion von Microsoft Defender for IoT

- Verwalten von OT-Plänen für Azure-Abonnements

- Onboarding von OT-Sensoren mit Defender für IoT

Sicherheitsempfehlungen für OT-Netzwerke zu unsicheren Kennwörtern und kritischen CVEs

Defender for IoT bietet jetzt Sicherheitsempfehlungen für unsichere Passwörter und kritische CVEs, um Kunden bei der Verwaltung ihrer OT/IoT-Netzwerksicherheit zu unterstützen.

Sie können folgende neue Sicherheitsempfehlungen für erkannte Geräte in Ihren Netzwerken im Azure-Portal anzeigen:

Sichern Sie Ihre verwundbaren Geräte: Geräte mit dieser Empfehlung weisen mindestens ein Sicherheitsrisiko mit einem kritischen Schweregrad auf. Es wird empfohlen, die vom Gerätehersteller oder von der CISA (Cybersecurity & Infrastructure Agency) genannten Schritte zu befolgen.

Festlegen eines sicheren Kennworts für Geräte ohne Authentifizierung: Geräte mit dieser Empfehlung werden basierend auf erfolgreichen Anmeldungen ohne Authentifizierung gefunden. Es wird empfohlen, die Authentifizierung zu aktivieren und ein stärkeres Kennwort mit minimaler Länge und Komplexität festzulegen.

Festlegen eines stärkeren Kennworts mit minimaler Länge und Komplexität: Geräte mit dieser Empfehlung werden basierend auf erfolgreichen Anmeldungen mit schwachen Kennwörtern gefunden. Es wird empfohlen, das Gerätekennwort in ein stärkeres Kennwort mit minimaler Länge und Komplexität zu ändern.

Weitere Informationen dazu finden Sie unter Unterstützte Sicherheitsempfehlungen.

Mai 2023

| Dienstbereich | Updates |

|---|---|

| OT-Netzwerke | Sensorversion 22.3.9: - Verbesserte Überwachung und Unterstützung für OT-Sensorprotokolle Sensorversionen 22.3.x und höher: - Konfigurieren von Active Directory- und NTP-Einstellungen im Azure-Portal |

Verbesserte Überwachung und Unterstützung für OT-Sensorprotokolle

In die Version 22.3.9 haben wir eine neue Funktion zum Sammeln von Protokollen vom OT-Sensor über einen neuen Endpunkt eingefügt. Die zusätzlichen Daten helfen uns bei der Behandlung von Kundenproblemen und bieten schnellere Reaktionszeiten und gezieltere Lösungen und Empfehlungen. Der neue Endpunkt wurde der Liste der erforderlichen Endpunkte hinzugefügt, die Ihre OT-Sensoren mit Azure verbinden.

Laden Sie nach dem Aktualisieren Ihrer OT-Sensoren die neueste Liste der Endpunkte herunter, und stellen Sie sicher, dass Ihre Sensoren auf alle aufgeführten Endpunkte zugreifen können.

Weitere Informationen finden Sie unter

Konfigurieren von Active Directory- und NTP-Einstellungen im Azure-Portal

Jetzt können Sie Active Directory- und NTP-Einstellungen für Ihre OT-Sensoren remote über die Seite Standorte und Sensoren im Microsoft Azure-Portal konfigurieren. Diese Einstellungen sind für OT-Sensorversionen 22.3.x und höher verfügbar.

Weitere Informationen finden Sie unter Referenz zu Sensoreinstellungen.

April 2023

| Dienstbereich | Updates |

|---|---|

| Dokumentation | End-to-End-Bereitstellungsleitfäden |

| OT-Netzwerke | Sensorversion 22.3.8: - Proxyunterstützung für Client SSL/TLS-Zertifikate - Anreichern von Windows-Arbeitsstations- und Serverdaten mit einem lokalen Skript (öffentliche Vorschau) - Automatisch aufgelöste Betriebssystembenachrichtigungen - Verbesserung der Benutzeroberfläche beim Hochladen von SSL-/TLS-Zertifikaten |

End-to-End-Bereitstellungsleitfäden

Die Defender for IoT-Dokumentation enthält jetzt einen neuen Abschnitt Bereitstellen mit einem vollständigen Satz von Bereitstellungsleitfäden für die folgenden Szenarien:

- Standardbereitstellung für die OT-Überwachung

- Bereitstellung mit Air Gap für die OT-Überwachung mit einer lokalen Sensorverwaltung

- Enterprise IoT-Bereitstellung

Die empfohlene Bereitstellung für die OT-Überwachung umfasst beispielsweise die folgenden Schritte, die in unseren neuen Artikeln ausführlich erläutert werden:

Die schrittweisen Anweisungen in den einzelnen Abschnitten sollen Kunden dabei helfen, den Erfolg zu optimieren und Zero Trust bereitzustellen. Navigationselemente auf jeder Seite, darunter Flussdiagramme am oberen Rand oben und Nächste Schritte-Links am unteren Rand, geben an, wo Sie sich im Prozess befinden, was Sie abgeschlossen haben und welchen Schritt Sie als Nächstes ausführen sollten. Zum Beispiel:

Weitere Informationen finden Sie unter Bereitstellen von Defender for IoT für die OT-Überwachung.

Proxyunterstützung für Client SSL/TLS-Zertifikate

Ein SSL/TLS-Clientzertifikat ist für Proxyserver erforderlich, die SSL/TLS-Datenverkehr untersuchen, z. B. bei Verwendung von Diensten wie Zscaler und Palo Alto Prisma. Ab Version 22.3.8 können Sie ein Clientzertifikat über die OT-Sensorkonsole hochladen.

Weitere Informationen finden Sie unter Konfigurieren eines Proxys.

Anreichern von Windows-Arbeitsstations- und Serverdaten mit einem lokalen Skript (öffentliche Vorschau)

Verwenden Sie ein lokales Skript, das über die Benutzeroberfläche des OT-Sensors verfügbar ist, um Microsoft Windows-Arbeitsstations- und Serverdaten auf Ihrem OT-Sensor anzureichern. Das Skript wird als Hilfsprogramm ausgeführt, um Geräte zu erkennen und Daten anzureichern, und kann manuell oder mit Standardautomatisierungstools ausgeführt werden.

Weitere Informationen finden Sie unter Anreichern von Windows-Arbeitsstations- und Serverdaten mit einem lokalen Skript.

Automatisch aufgelöste Betriebssystembenachrichtigungen

Nachdem Sie Ihren OT-Sensor auf Version 22.3.8 aktualisiert haben, werden keine neuen Gerätebenachrichtigungen für Betriebssystemänderungen generiert. Vorhandene Benachrichtigungen über Betriebssystemänderungen werden automatisch aufgelöst, wenn sie nicht innerhalb von 14 Tagen verworfen oder anderweitig verarbeitet werden.

Weitere Informationen finden Sie unter Reaktionen auf Gerätebenachrichtigungen.

Verbesserung der Benutzeroberfläche beim Hochladen von SSL-/TLS-Zertifikaten

Die OT-Sensorversion 22.3.8 verfügt über eine erweiterte Konfigurationsseite für SSL-/TLS-Zertifikate zum Definieren Ihrer SSL/TLS-Zertifikateinstellungen und zum Bereitstellen eines von der Zertifizierungsstelle signierten Zertifikats.

Weitere Informationen finden Sie unter Verwalten von SSL/TLS-Zertifikaten.

März 2023

| Dienstbereich | Updates |

|---|---|

| OT-Netzwerke | Sensorversion 22.3.6/22.3.7: - Unterstützung für transiente Geräte - Info zum DNS-Datenverkehr durch Konfigurieren von Zulassungslisten - Aktualisierungen zur Gerätedatenaufbewahrung - Verbesserungen der Benutzeroberfläche beim Hochladen von SSL-/TLS-Zertifikaten - Aktualisierungen des Ablaufs von Aktivierungsdateien - Verbesserungen der Benutzeroberfläche für die Verwaltung des Gerätebestands - Aktualisierter Schweregrad für alle Warnungen bezüglich „Verdacht auf böswillige Aktivität“ - Automatisch aufgelöste Gerätebenachrichtigungen Version 22.3.7 enthält die gleichen Features wie 22.3.6. Wenn Sie Version 22.3.6 installiert haben, wird dringend empfohlen, auf Version 22.3.7 zu aktualisieren, die auch wichtige Fehlerbehebungen enthält. Cloudfunktionen: - Neue Microsoft Sentinel-Vorfallserfahrung für Defender for IoT |

Unterstützung für transiente Geräte

Defender for IoT identifiziert nun transiente Geräte als eindeutigen Gerätetyp, der Geräte darstellt, die nur für kurze Zeit erkannt wurden. Es wird empfohlen, diese Geräte sorgfältig zu untersuchen, um deren Auswirkungen auf Ihr Netzwerk zu verstehen.

Weitere Informationen finden Sie unter Defender for IoT-Gerätebestand und Verwalten Ihres Gerätebestands aus dem Azure-Portal.

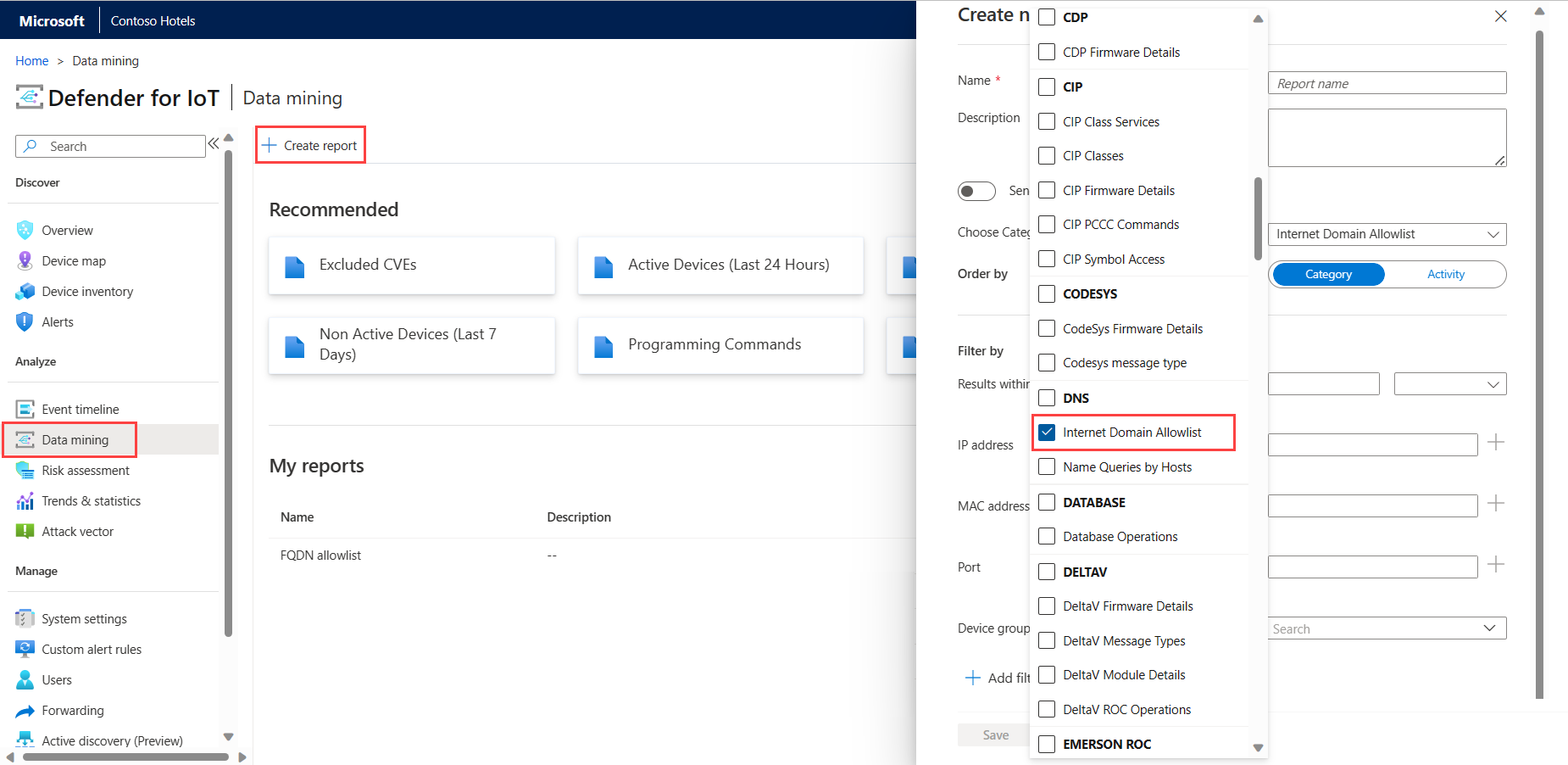

Informationen zum DNS-Datenverkehr durch Konfigurieren von Zulassungslisten

Der Supportmitarbeiter kann nun die Anzahl der Warnungen wegen nicht autorisierten Internetverbindungen verringern, indem er eine Zulassungsliste mit Domänennamen auf Ihrem OT-Sensor erstellt.

Wenn eine DNS-Zulassungsliste konfiguriert ist, gleicht der Sensor jeden nicht autorisierten Versuch, eine Internetverbindung herzustellen, mit der Liste ab, bevor eine Warnung ausgelöst wird. Wenn der FQDN der Domäne in der Zulassungsliste enthalten ist, wird vom Sensor keine Warnung ausgelöst, und der Datenverkehr wird automatisch zugelassen.

Alle OT-Sensorbenutzer können die Liste der zulässigen DNS-Domänen und deren aufgelösten IP-Adressen in Data Mining-Berichten anzeigen.

Beispiel:

Weitere Informationen finden Sie unter Zulassen von Internetverbindungen in einem OT-Netzwerk und Erstellen von Data Mining-Abfragen.

Aktualisierungen zur Gerätedatenaufbewahrung

Der Aufbewahrungszeitraum für Gerätedaten auf dem OT-Sensor und der lokalen Verwaltungskonsole wurde auf 90 Tage ab dem Datum des Werts letzte Aktivität aktualisiert.

Weitere Informationen finden Sie unter Aufbewahrungszeiträume für Gerätedaten.

Verbesserungen der Benutzeroberfläche beim Hochladen von SSL-/TLS-Zertifikaten

Die OT-Sensorversion 22.3.6 verfügt über eine erweiterte Konfigurationsseite für SSL-/TLS-Zertifikate zum Definieren Ihrer SSL/TLS-Zertifikateinstellungen und zum Bereitstellen eines von der Zertifizierungsstelle signierten Zertifikats.

Weitere Informationen finden Sie unter Verwalten von SSL/TLS-Zertifikaten.

Aktualisierungen des Ablaufs von Aktivierungsdateien

Aktivierungsdateien auf lokal verwalteten OT-Sensoren bleiben jetzt aktiviert, solange Ihr Defender for IoT-Plan in Ihrem Azure-Abonnement aktiv ist, genau wie Aktivierungsdateien auf mit der Cloud verbundenen OT-Sensoren.

Sie müssen Ihre Aktivierungsdatei nur aktualisieren, wenn Sie einen OT-Sensor von einer neuen Version aktualisieren oder den Sensorverwaltungsmodus wechseln, z. B. von lokal verwaltet auf mit der Cloud verbunden.

Weitere Informationen finden Sie unter Verwalten einzelner Sensoren.

Verbesserungen der Benutzeroberfläche für die Verwaltung des Gerätebestands

Die folgenden Verbesserungen wurden für den Gerätebestand des OT-Sensors in Version 22.3.6 hinzugefügt:

- Ein reibungsloserer Prozess zum Bearbeiten von Gerätedetails auf dem OT-Sensor. Bearbeiten Sie Gerätedetails direkt über die Gerätebestandsseite in der OT-Sensorkonsole, indem Sie die neue Schaltfläche Bearbeiten in der Symbolleiste oben auf der Seite verwenden.

- Der OT-Sensor unterstützt jetzt das gleichzeitige Löschen mehrerer Geräte.

- Die Prozeduren zum Zusammenführen und Löschen von Geräten enthalten jetzt Bestätigungsmeldungen, die nach Abschluss der Aktion angezeigt werden.

Weitere Informationen finden Sie unter Verwalten Ihres OT-Gerätebestands über eine Sensorkonsole.

Aktualisierter Schweregrad für alle Warnungen zu „Verdacht auf böswillige Aktivität“

Alle Warnungen mit der Kategorie Verdacht auf böswillige Aktivität haben jetzt einen Schweregrad von Kritisch.

Weitere Informationen finden Sie unter Warnungen der Schadsoftware-Engine.

Automatisch aufgelöste Gerätebenachrichtigungen

Ab Version 22.3.6 werden ausgewählte Benachrichtigungen auf der Gerätezuordnungsseite des OT-Sensors automatisch aufgelöst, wenn sie nicht innerhalb von 14 Tagen geschlossen oder anderweitig verarbeitet werden.

Nach dem Aktualisieren Ihrer Sensorversion werden die Benachrichtigungen Inaktive Geräte und Neue OT-Geräte nicht mehr angezeigt. Während alle Benachrichtigungen über inaktive Geräte, die von vor dem Update verbleiben, automatisch geschlossen werden, müssen Sie möglicherweise weiterhin Legacy-Benachrichtigungen für neue OT-Geräte verarbeiten. Verarbeiten Sie diese Benachrichtigungen nach Bedarf, um sie von Ihrem Sensor zu entfernen.

Weitere Informationen finden Sie unter Verwalten von Gerätebenachrichtigungen.

Neue Microsoft Sentinel-Incidentumgebung für Defender for IoT

Die neue Incidentumgebung von Microsoft Sentinel umfasst spezifische Features für Kunden mit Defender for IoT. Bei der Untersuchung OT- bzw. IoT-bezogener Incidents können SOC-Analysten jetzt die folgenden Verbesserungen auf Incidentdetailseiten nutzen:

Anzeigen von verwandten Websites, Zonen, Sensoren und Geräterelevanz, um die geschäftlichen Auswirkungen eines Incidents und den physischen Standort besser zu verstehen

Überprüfen einer aggregierten Zeitachse mit betroffenen Geräten und zugehörigen Gerätedetails, anstatt separate Entitätsdetailseiten für die zugehörigen Geräte zu untersuchen

Überprüfen von Wartungsschritten für OT-Warnungen direkt auf der Incidentdetailseite

Weitere Informationen finden Sie unter Lernprogramm: Untersuchen und Erkennen von Bedrohungen für IoT-Geräte sowie unter Navigieren und Untersuchen von Incidents mit Microsoft Sentinel.

Februar 2023

Microsoft Sentinel: Version 2.0.2 der Microsoft Defender for IoT-Lösung

Version 2.0.2 der Microsoft Defender for IoT-Lösung ist jetzt im Microsoft Sentinel-Inhaltshub verfügbar. Sie beinhaltet Verbesserungen der Analyseregeln für die Erstellung von Incidents, eine erweiterte Seite mit Incidentdetails und Leistungsverbesserungen für Analyseregelabfragen.

Weitere Informationen finden Sie unter

- Tutorial: Untersuchen und Erkennen von Bedrohungen für IoT-Geräte

- Versionen der Microsoft Defender for IoT-Lösung in Microsoft Sentinel

Herunterladen von Updates von der Seite Websites und Sensoren (öffentliche Vorschauversion)

Wenn Sie ein lokales Softwareupdate auf Ihrem OT-Sensor oder der lokalen Verwaltungskonsole ausführen, bietet die Seite Standorte und Sensoren jetzt einen neuen Assistenten zum Herunterladen Ihrer Updatepakete, auf den Sie über das Menü Sensorupdate (Vorschau) zugreifen können.

Beispiel:

Threat Intelligence-Updates sind jetzt auch nur über die Seite Standorte und Sensoren> OptionThreat Intelligence Update (Vorschauversion) verfügbar.

Updatepakete für die lokale Verwaltungskonsole sind auch auf der Registerkarte Erste Schritte>Lokale Verwaltungskonsole verfügbar.

Weitere Informationen finden Sie unter

- Aktualisieren Defender for IoT OT-Überwachungssoftware

- Aktualisieren von Threat Intelligence-Paketen

- Versionen der OT-Überwachungssoftware

Allgemeine Verfügbarkeit des Gerätebestands im Azure-Portal

Die Seite Gerätebestand im Azure-Portal ist jetzt allgemein verfügbar und bietet eine zentrale und umfassende Übersicht über alle Ihre erkannten Geräte.

Der Gerätebestand von Defender for IoT hilft Ihnen dabei, Details zu bestimmten Geräten wie Hersteller, Typ, Seriennummer, Firmware und Ähnliches zu ermitteln. Das Sammeln von Details zu Ihren Geräten hilft Ihren Teams dabei, proaktiv Sicherheitsrisiken zu untersuchen, die Ihre besonders kritischen Ressourcen kompromittieren können.

Verwalten Sie alle Ihre IoT/OT-Geräte, indem Sie einen aktuellen Bestand erstellen, der alle Ihre verwalteten und nicht verwalteten Geräte umfasst.

Schützen Sie Geräte mit einem risikobasierten Ansatz, um Risiken wie fehlende Patches und Sicherheitsrisiken zu identifizieren, und priorisieren Sie Fixes basierend auf Risikobewertungen und automatisierter Bedrohungsmodellierung.

Aktualisieren Sie Ihren Bestand, indem Sie irrelevante Geräte löschen und organisationsspezifische Informationen hinzufügen, um die Präferenzen Ihrer Organisation hervorzuheben.

Die Allgemeine Verfügbarkeit von Gerätebestand umfasst folgende Verbesserungen für die Benutzeroberfläche:

| Erweiterung | BESCHREIBUNG |

|---|---|

| Verbesserungen auf Rasterebene | - Exportieren Sie den gesamten Gerätebestand, um Offlineüberprüfungen und die Abstimmung mit Ihren Teams zu ermöglichen. - Löschen Sie irrelevante Geräte (also Geräte, die nicht mehr vorhanden oder nicht mehr funktionsfähig sind). - Führen Sie Geräte zusammen, um die Geräteliste zu optimieren, wenn der Sensor separate Netzwerkentitäten erkannt hat, die einem einzelnen Gerät zugeordnet sind. Beispielsweise eine SPS mit vier Netzwerkkarten, ein Laptop mit WLAN und physischer Netzwerkkarte sowie eine einzelne Arbeitsstation mit mehreren Netzwerkkarten. - Bearbeiten Sie Ihre Tabellenansichten, sodass sie nur die Daten widerspiegeln, für die Sie sich interessieren |

| Verbesserungen auf Geräteebene | - Bearbeiten Sie Gerätedetails, indem Sie organisationsspezifische kontextbezogene Details wie relative Wichtigkeit, beschreibende Tags und Geschäftsfunktionsinformationen kommentieren. |

| Verbesserungen bei Filtern und bei der Suche | - Nutzen Sie die Intensivsuche für ein beliebiges Gerätebestandsfeld, um schnell die Geräte zu finden, die Ihnen am wichtigsten sind. - Filtern Sie den Gerätebestand nach einem beliebigen Feld. Filtern Sie z. B. nach Typ, um Industriegeräte zu identifizieren, oder nach Zeitfeldern, um aktive und inaktive Geräte zu ermitteln. |

Dank umfassender Sicherheits-, Governance- und Administratorsteuerungen können Sie auch Administratoren zuweisen sowie einschränken, wer Geräte im Namen eines Besitzers zusammenführen, löschen und bearbeiten darf.

Verbesserungen bei der Gruppierung des Gerätebestands (Public Preview)

Die Seite Gerätebestand im Azure-Portal unterstützt neue Gruppierungskategorien. Nun können Sie Ihren Gerätebestand nach Klasse, Datenquelle, Standort, Purdue-Ebene, Site, Typ, Hersteller und Zone gruppieren. Weitere Informationen finden Sie unter Anzeigen des Gerätebestands (unter „Vollständige Gerätedetails anzeigen“).

Gezielte Bestandsaufnahme im Azure-Geräteinventar (öffentliche Vorschau)

Die Seite Geräteinventar im Azure-Portal enthält jetzt eine Angabe zur Netzwerkadresse Ihrer Geräte, sodass Sie Ihre Geräteinventarisierung gezielt auf die Geräte innerhalb Ihres IoT/OT-Bereichs richten können.

Sehen und filtern Sie, welche Geräte gemäß Ihren konfigurierten Subnetzen als lokal oder weitergeleitet definiert sind. Der Filter Netzwerkadresse ist standardmäßig aktiviert. Fügen Sie die Spalte Netzwerkstandort hinzu, indem Sie die Spalten im Gerätebestand bearbeiten. Konfigurieren Sie Ihre Subnetze entweder im Azure-Portal oder auf Ihrem OT-Sensor. Weitere Informationen finden Sie unter

- Anzeigen des Gerätebestands im Azure-Portal

- Konfigurieren von OT-Sensoreinstellungen über das Azure-Portal

- Optimieren der Subnetzliste

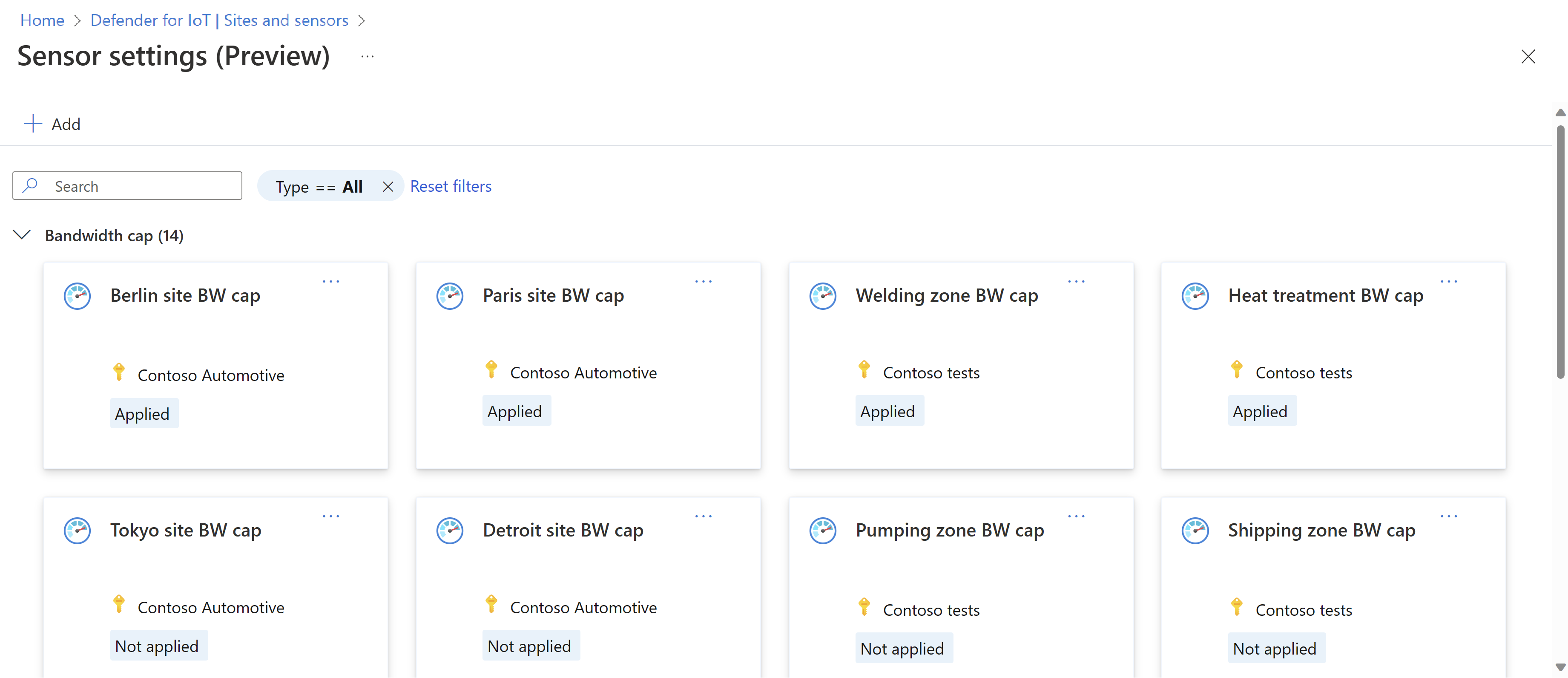

Konfigurieren von OT-Sensoreinstellungen über das Azure-Portal (öffentliche Vorschau)

Bei den Sensorversionen ab Version 22.2.3 können Sie jetzt ausgewählte Einstellungen für mit der Cloud verbundene Sensoren über die neue Seite Sensoreinstellungen (Vorschau) konfigurieren, auf die über die Seite Standorte und Sensoren des Azure-Portals zugegriffen wird. Zum Beispiel:

Weitere Informationen finden Sie unter Definieren und Anzeigen von OT-Sensoreinstellungen im Azure-Portal (Öffentliche Vorschau).

Warnungen zur allgemeinen Verfügbarkeit im Azure-Portal

Die Seite Warnungen im Azure-Portal steht jetzt für allgemeine Verfügbarkeit zur Verfügung. Microsoft Defender for IoT-Warnungen verbessern Ihre Netzwerksicherheit und -vorgänge mit Echtzeitdetails zu den in Ihrem Netzwerk erkannten Ereignissen. Warnungen werden ausgelöst, wenn durch OT- oder Enterprise IoT-Netzwerksensoren (oder durch den Micro-Agent für Defender for IoT) Änderungen oder verdächtige Aktivitäten im Netzwerkdatenverkehr erkannt werden, die Ihre Aufmerksamkeit erfordern.

Spezifische Warnungen, die vom Enterprise IoT-Sensor ausgelöst werden, befinden sich zurzeit in der öffentlichen Vorschau.

Weitere Informationen finden Sie unter

- Anzeigen und Verwalten von Warnungen über das Azure-Portal

- Untersuchen einer OT-Netzwerkwarnung und Reagieren darauf

- Warnungstypen und Beschreibungen der OT-Überwachung

Januar 2023

| Dienstbereich | Updates |

|---|---|

| OT-Netzwerke | Sensorversion 22.3.4: Anzeige des Azure-Konnektivitätsstatus für OT-Sensoren Sensorversion 22.2.3: Aktualisieren der Sensorsoftware aus dem Azure-Portal |

Aktualisieren der Sensorsoftware aus dem Azure-Portal (Öffentliche Vorschau)

Für mit der Cloud verbundene Sensorversionen 22.2.3 und höher können Sie Ihre Sensorsoftware jetzt direkt über die neue Seite Standorte und Sensoren im Azure-Portal aktualisieren.

Weitere Informationen finden Sie unter Aktualisieren der Sensoren aus dem Azure-Portal.

Anzeige des Azure-Konnektivitätsstatus für OT-Sensoren

Auf der Seite Übersicht für OT-Netzwerksensoren werden jetzt Details zum Azure-Konnektivitätsstatus angezeigt, und es werden Fehler angezeigt, wenn die Verbindung des Sensors mit Azure unterbrochen ist.

Beispiel:

Weitere Informationen finden Sie unter Verwalten einzelner Sensoren und Onboarding von OT-Sensoren in Defender for IoT.

Dezember 2022

| Dienstbereich | Updates |

|---|---|

| OT-Netzwerke | Neues Kauferlebnis für OT-Pläne |

| Enterprise IoT-Netzwerke | Enterprise IoT-Sensorwarnungen und Empfehlungen (öffentliche Vorschau) |

Enterprise IoT-Sensorwarnungen und Empfehlungen (öffentliche Vorschau)

Das Azure-Portal stellt ab sofort die folgenden zusätzlichen Sicherheitsdaten für den von Enterprise IoT-Netzwerksensoren erkannten Datenverkehr bereit:

| Datentyp | BESCHREIBUNG |

|---|---|

| Warnungen | Der Enterprise IoT-Netzwerksensor löst jetzt die folgenden Warnungen aus: - Verbindungsversuch mit bekannter schädlicher IP-Adresse - Anforderung eines schädlichen Domänennamens |

| Empfehlungen | Der Enterprise IoT-Netzwerksensor löst jetzt die folgende Empfehlung für erkannte Geräte aus (sofern relevant): Unsicheres Verwaltungsprotokoll deaktivieren |

Weitere Informationen finden Sie unter

- Warnungen der Malware-Engine

- Anzeigen und Verwalten von Warnungen über das Azure-Portal

- Verbessern des Sicherheitsstatus mit Sicherheitsempfehlungen

- Ermitteln von Enterprise IoT-Geräten mit einem Enterprise IoT-Netzwerksensor (öffentliche Vorschau)

Neues Kauferlebnis für OT-Pläne

Die Seite Pläne und Preise im Azure-Portal bietet jetzt ein neues, erweitertes Kauferlebnis für Defender for IoT-Pläne für OT-Netzwerke. Bearbeiten Sie Ihren OT-Plan im Azure-Portal, um beispielsweise Ihren Plan von einer Testversion in einen Plan mit monatlichem oder jährlichem Prepaidtarif umzuwandeln oder die Anzahl von Geräten oder Websites zu aktualisieren.

Weitere Informationen finden Sie unter Verwalten von OT-Plänen für Azure-Abonnements.

November 2022

| Dienstbereich | Updates |

|---|---|

| OT-Netzwerke | - Sensorversionen ab 22.x:Standortbasierte Zugriffssteuerung im Azure-Portal (Public Preview) - Alle OT-Sensorversionen:Neue Versionshinweise zur OT-Überwachungssoftware |

Standortbasierte Zugriffssteuerung im Azure-Portal (Public Preview)

Für die Sensorsoftwareversion 22.x unterstützt Defender for IoT jetzt die standortbasierte Zugriffssteuerung, wodurch Kunden den Benutzerzugriff auf Defender for IoT-Features im Azure-Portal auf Standortebene steuern können.

Wenden Sie beispielsweise die Rolle Sicherheitsleseberechtigter, Sicherheitsadministrator, Mitwirkender oder Besitzer an, um den Benutzerzugriff auf Azure-Ressourcen wie Warnungen, Gerätebestand oder Arbeitsmappen zu steuern.

Wählen Sie zum Verwalten der standortbasierten Zugriffssteuerung auf der Seite Standorte und Sensoren den Standort und anschließend den Link Standortzugriffssteuerung verwalten (Vorschau) aus. Beispiel:

Weitere Informationen finden Sie unter Verwalten von Benutzern im Azure-Portal sowie unter Azure-Benutzerrollen und -Berechtigungen für Defender for IoT.

Hinweis

Standorte (und somit auch die standortbasierte Zugriffssteuerung) sind nur für die OT-Netzwerküberwachung relevant.

Neue Versionshinweise zur OT-Überwachungssoftware

Die Dokumentation zu Defender for IoT enthält jetzt eine neue Seite vom Typ Versionshinweise für OT-Überwachungssoftware. Dort finden Sie Details zu unseren Versionsunterstützungsmodellen sowie Updateempfehlungen.

Dieser Artikel (also unsere Hauptseite mit Neuigkeiten) wird von uns weiterhin mit neuen Features und Verbesserungen für OT- und Enterprise IoT-Netzwerke aktualisiert. Die neuen Elemente umfassen sowohl lokale Features als auch Cloudfeatures und werden nach Monat aufgelistet.

In den neuen Versionshinweisen zur OT-Überwachungssoftware werden dagegen nur OT-Netzwerküberwachungsupdates aufgeführt, für die Sie Ihre lokale Software aktualisieren müssen. Elemente werden nach Haupt- und Patchversionen mit einer aggregierten Tabelle mit Versionen, Datumsangaben und Bereichen aufgelistet.

Weitere Informationen finden Sie in den Versionshinweisen zur OT-Überwachungssoftware.

Oktober 2022

| Dienstbereich | Updates |

|---|---|

| OT-Netzwerke | Referenz zu Warnungen für die erweiterte OT-Überwachung |

Referenz zu Warnungen für die erweiterte OT-Überwachung

Der Artikel mit der Referenz zu Warnungen enthält nun folgende Angaben zu jeder Warnung:

Die Warnungskategorie ist hilfreich, wenn Sie Warnungen untersuchen möchten, die nach einer bestimmten Aktivität zusammengefasst sind, oder SIEM-Regeln konfigurieren möchten, um Incidents auf Grundlage von bestimmten Aktivitäten zu generieren.

Den Warnungsschwellenwert für relevante Warnungen. Schwellenwerte geben den Punkt an, an dem eine Warnung ausgelöst wird. Der Benutzer CyberX kann bei Bedarf Warnungsschwellenwerte auf der Seite Support des Sensors ändern.

Weitere Informationen finden Sie unter Warnungstypen und Beschreibungen der OT-Überwachung, insbesondere unter Unterstützte Warnungskategorien.

September 2022

| Dienstbereich | Updates |

|---|---|

| OT-Netzwerke | Alle unterstützten OT-Sensorsoftwareversionen: - Gerätesicherheitsrisiken im Azure-Portal - Sicherheitsempfehlungen für OT-Netzwerke Alle OT-Sensorsoftwareversionen 22.x: Updates für Azure-Cloudverbindungs-Firewallregeln Sensorsoftwareversion 22.2.7: - Fehlerkorrekturen und Verbesserungen der Stabilität Sensorsoftwareversion 22.2.6: - Fehlerkorrekturen und Verbesserungen der Stabilität - Erweiterungen des Algorithmus für die Gerätetypklassifizierung Microsoft Sentinel-Integration: - Erweiterungen der Untersuchung mit IoT-Geräteentitäten - Updates für die Microsoft Defender for IoT-Lösung |

Sicherheitsempfehlungen für OT-Netzwerke (Public Preview)

Defender for IoT bietet jetzt Sicherheitsempfehlungen, die Kunden dabei helfen, ihren OT/IoT-Netzwerksicherheitsstatus zu verwalten. Defender for IoT-Empfehlungen helfen Benutzern, handlungsrelevante, priorisierte vorbeugende Maßnahmen für die einzigartigen Herausforderungen von OT/IoT-Netzwerken auszuarbeiten. Verwenden Sie Empfehlungen zur Verringerung des Risikos und der Angriffsfläche Ihres Netzwerks.

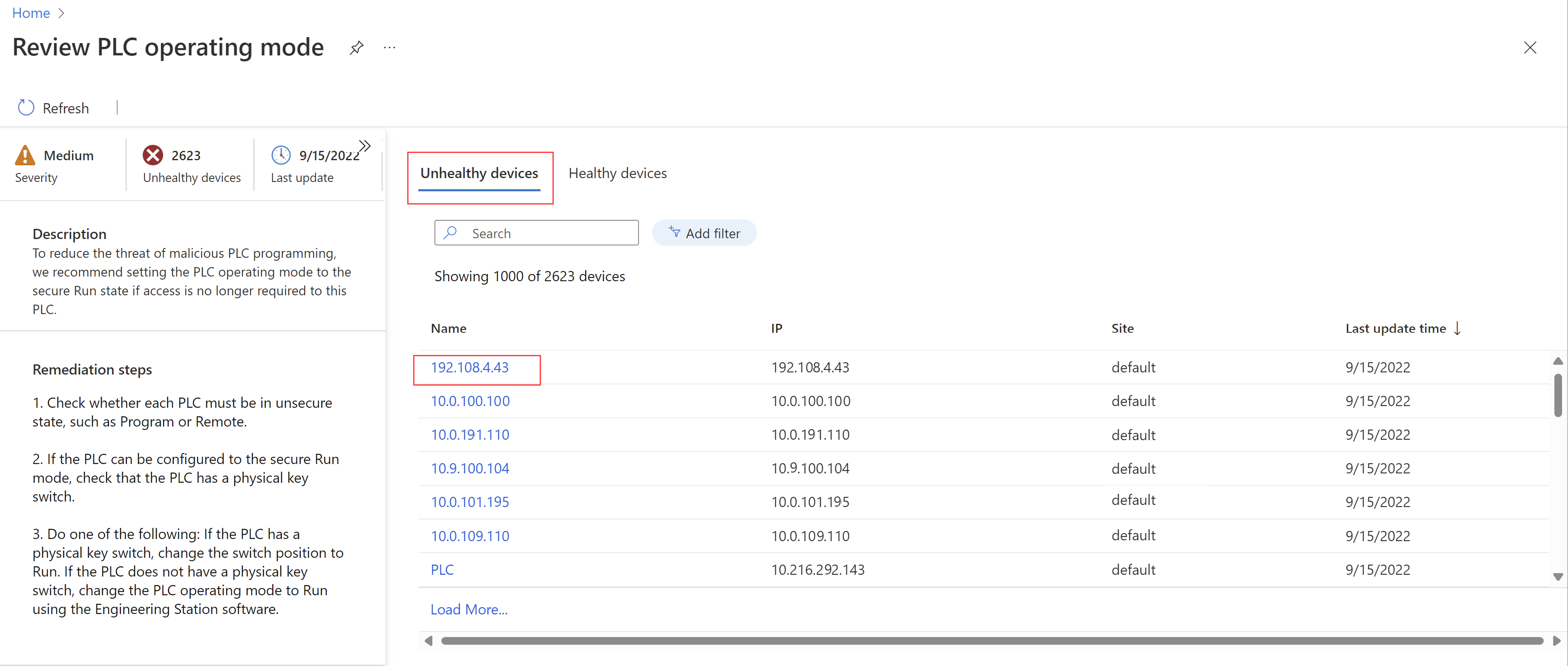

Sie können die folgenden Sicherheitsempfehlungen für erkannte Geräte in Ihren Netzwerken im Azure-Portal anzeigen:

Überprüfen des PLC-Betriebsmodus. Für Geräte mit dieser Empfehlung ist ein unsicherer Zustand des SPS-Betriebsmodus festgelegt. Es wird empfohlen, SPS-Betriebsmodi auf den Zustand Sichere Ausführung festzulegen, wenn der Zugriff auf die SPS nicht mehr erforderlich ist, um die Bedrohung durch die Erstellung schädlicher SPS-Programme zu verringern.

Überprüfen nicht autorisierter Geräte. Geräte mit dieser Empfehlung müssen als Teil der Netzwerkbaseline identifiziert und autorisiert werden. Es wird empfohlen, Maßnahmen zu ergreifen, um alle angegebenen Geräte zu identifizieren. Trennen Sie alle Geräte von Ihrem Netzwerk, die auch nach der Untersuchung unbekannt sind, um die Bedrohung durch nicht autorisierte oder potenziell schädliche Geräte zu verringern.

Sie können an den folgenden Stellen auf Sicherheitsempfehlungen zugreifen:

Seite Empfehlungen, auf der alle aktuellen Empfehlungen für alle erkannten OT-Geräte angezeigt werden

Registerkarte Empfehlungen auf einer Gerätedetailseite, auf der alle aktuellen Empfehlungen für das ausgewählte Gerät angezeigt werden

Wählen Sie auf der Seite oder der Registerkarte „Empfehlungen“ eine Empfehlung aus, um Detailinformationen und Listen aller erkannten OT-Geräte anzuzeigen, die sich gemäß der ausgewählten Empfehlung derzeit im Zustand Fehlerfrei oder Fehlerhaft befinden. Wählen Sie auf der Registerkarte Fehlerhafte Geräte oder Fehlerfreie Geräte einen Gerätelink aus, um zur Seite „Gerätedetails“ des ausgewählten Geräts zu wechseln. Zum Beispiel:

Weitere Informationen finden Sie unter Anzeigen des Gerätebestands sowie unter Verbessern des Sicherheitsstatus mit Sicherheitsempfehlungen.

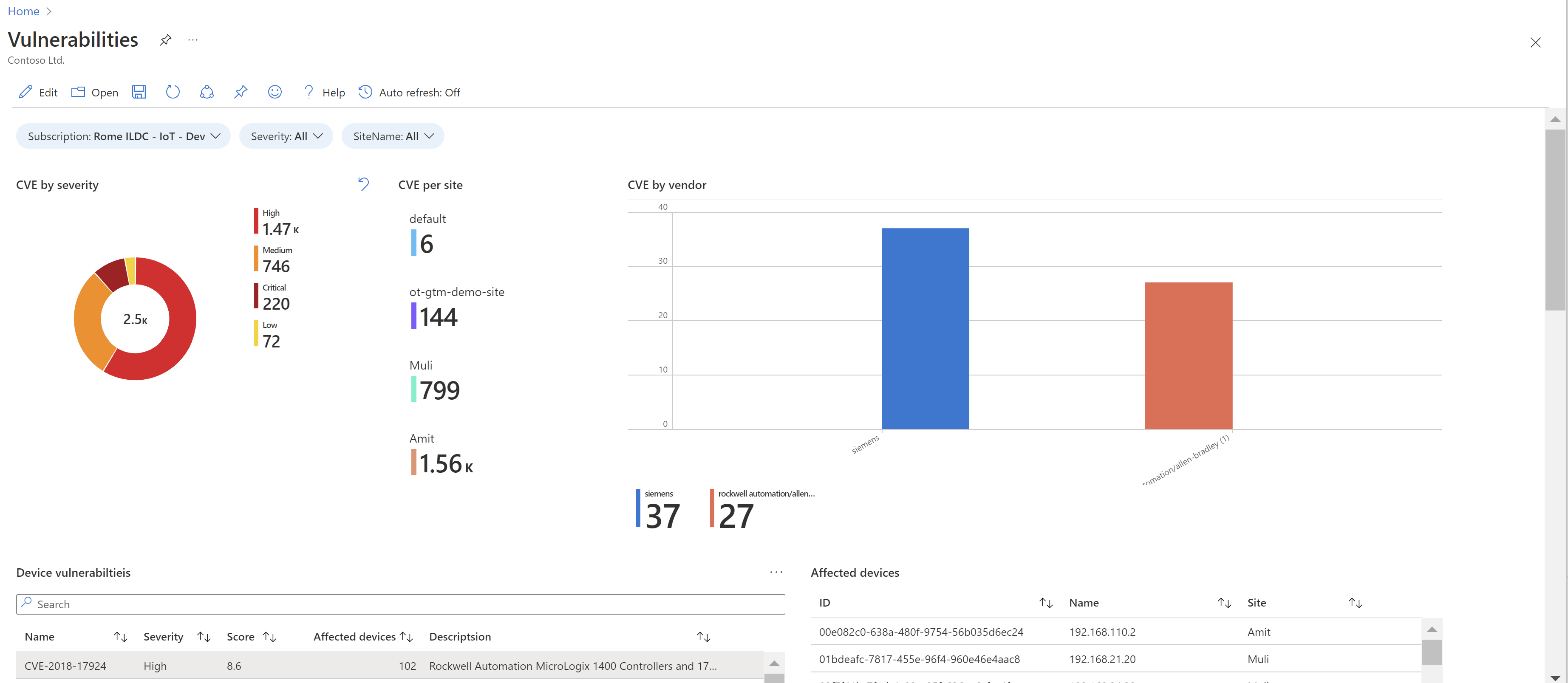

Gerätesicherheitsrisiken im Azure-Portal (Public Preview)

Defender for IoT stellt jetzt Daten zu Sicherheitsrisiken für erkannte OT-Netzwerkgeräte im Azure-Portal bereit. Die Daten basieren auf dem Repository von standardbasierten Sicherheitsrisikodaten, die in der National Vulnerability-Datenbank (NVD) der US-Regierung dokumentiert sind.

Sie können an den folgenden Stellen im Azure-Portal auf Sicherheitsrisikodaten zugreifen:

Wählen Sie auf einer Gerätedetailseite die Registerkarte Sicherheitsrisiken aus, um aktuelle Sicherheitsrisiken für das ausgewählte Gerät anzuzeigen. Wählen Sie beispielsweise auf der Seite Gerätebestand ein bestimmtes Gerät und dann Sicherheitsrisiken aus.

Weitere Informationen finden Sie unter Gerätebestand anzeigen.

In einer neuen Arbeitsmappe Sicherheitsrisiken werden Sicherheitsrisikodaten für alle überwachten OT-Geräte angezeigt. Verwenden Sie die Arbeitsmappe Sicherheitsrisiken, um Daten wie CVE nach Schweregrad oder Lieferant sowie vollständige Listen von erkannten Sicherheitsrisiken und gefährdeten Geräten und Komponenten anzuzeigen.

Wählen Sie ein Element in den Tabellen Gerätesicherheitsrisiken, Anfällige Geräte oder Anfällige Komponenten aus, um zugehörige Informationen in den Tabellen auf der rechten Seite anzuzeigen.

Zum Beispiel:

Weitere Informationen finden Sie unter Verwenden von Azure Monitor-Arbeitsmappen in Microsoft Defender für IoT (Public Preview).

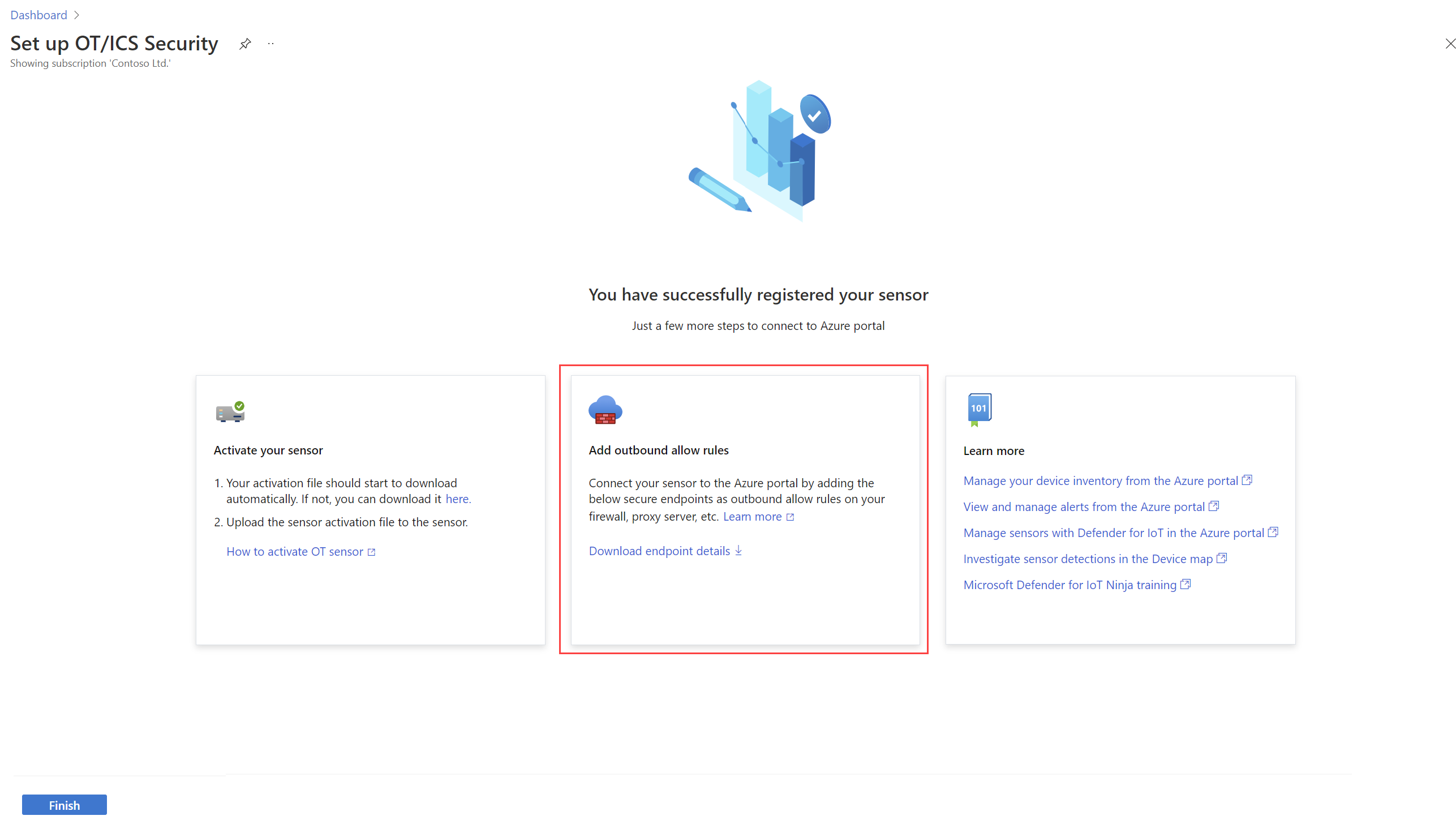

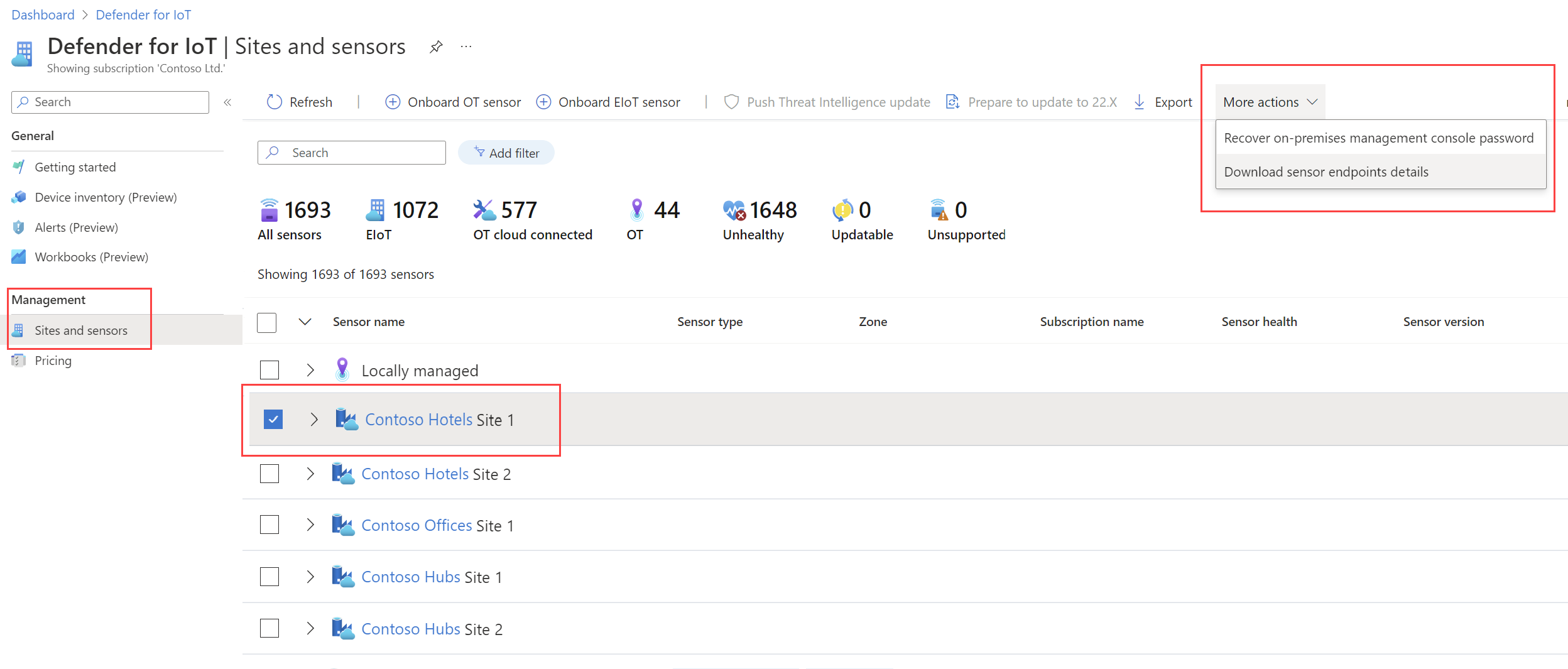

Updates für Azure-Cloudverbindungs-Firewallregeln (Public Preview)

OT-Netzwerksensoren stellen eine Verbindung mit Azure her, um Warnungs- und Gerätedaten sowie Meldungen zur Sensorintegrität bereitzustellen, auf Threat Intelligence-Pakete zuzugreifen usw. Zu den verbundenen Azure-Diensten zählen IoT Hub, Blob Storage, Event Hubs und das Microsoft Download Center.

Für OT-Sensoren mit Softwareversionen ab 22.x unterstützt Defender for IoT jetzt erhöhte Sicherheit beim Hinzufügen von ausgehenden Zulassungsregeln für Verbindungen mit Azure. Sie können Ihre ausgehenden Zulassungsregeln zum Herstellen einer Verbindung mit Azure jetzt ohne Platzhalter definieren.

Wenn Sie ausgehende Zulassungsregeln für die Verbindung mit Azure definieren, müssen Sie HTTPS-Datenverkehr zu jedem der erforderlichen Endpunkte am Port 443 zulassen. Ausgehende Zulassungsregeln werden einmal für alle OT-Sensoren definiert, die in das gleiche Abonnement integriert sind.

Laden Sie für unterstützte Sensorversionen die vollständige Liste der erforderlichen sicheren Endpunkte an den folgenden Stellen im Azure-Portal herunter:

Seite zur erfolgreichen Registrierung eines Sensors: Nach dem Onboarding eines neuen OT-Sensors mit Version 22.x werden auf der Seite zur erfolgreichen Registrierung jetzt Anweisungen für die nächsten Schritte angezeigt, einschließlich eines Links zu den Endpunkten, die Sie als sichere ausgehende Zulassungsregeln für Ihr Netzwerk hinzufügen müssen. Wählen Sie den Link Endpunktdetails herunterladen aus, um die JSON-Datei herunterzuladen.

Zum Beispiel:

Seite „Standorte und Sensoren“: Wählen Sie einen OT-Sensor mit Softwareversion 22.x oder höher oder einen Standort mit mindestens einer unterstützten Sensorversion aus. Wählen Sie dann Weitere Aktionen>Endpunktdetails herunterladen aus, um die JSON-Datei herunterzuladen. Zum Beispiel:

Weitere Informationen finden Sie unter

- Tutorial: Erste Schritte mit Microsoft Defender für IoT für OT-Sicherheit

- Verwalten von Sensoren mit Defender für IoT im Azure-Portal

- Netzwerkanforderungen

Erweiterungen der Untersuchung mit IoT-Geräteentitäten in Microsoft Sentinel

Die Integration von Defender for IoT in Microsoft Sentinel unterstützt jetzt eine IoT-Geräteentitätsseite. Wenn Sie Incidents untersuchen und die IoT-Sicherheit in Microsoft Sentinel überwachen, können Sie jetzt die sensibelsten Geräte identifizieren und direkt zu weiteren Details auf den einzelnen Geräteentitätsseiten wechseln.

Auf der IoT-Geräteentitätsseite finden Sie kontextbezogene Geräteinformationen zu einem IoT-Gerät mit grundlegenden Gerätedetails und den Kontaktinformationen des Gerätebesitzers. Gerätebesitzer werden nach Standort auf der Seite Standorte und Sensoren in Defender for IoT definiert.

Auf der IoT-Geräteentitätsseite können Sie die Wartung basierend auf der Geräterelevanz und den geschäftlichen Auswirkungen gemäß dem Standort, der Zone und dem Sensor jeder Warnung priorisieren. Zum Beispiel:

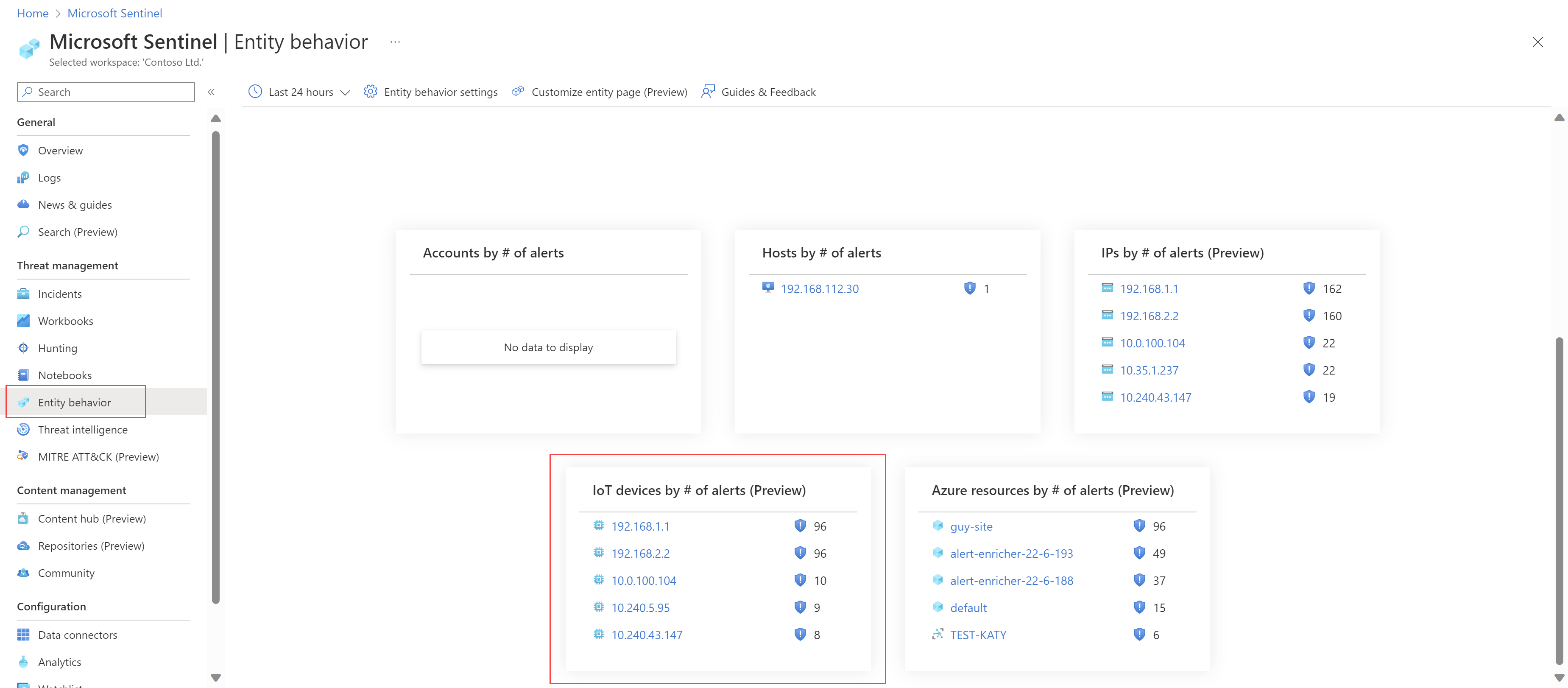

Sie können jetzt auch auf der Seite Entitätsverhalten in Microsoft Sentinel nach gefährdeten Geräten suchen. Zeigen Sie beispielsweise die fünf IoT-Geräte mit der höchsten Anzahl von Warnungen an, oder suchen Sie anhand der IP-Adresse oder des Gerätenamens nach einem Gerät:

Weitere Informationen finden Sie unter Durchführen einer weiteren Untersuchung mit IoT-Geräteentitäten und Optionen für die Standortverwaltung im Azure-Portal.

Updates für die Microsoft Defender for IoT-Lösung im Inhaltshub von Microsoft Sentinel

In diesem Monat haben wir Version 2.0 der Microsoft Defender for IoT-Lösung im Inhaltshub von Microsoft Sentinel veröffentlicht (zuvor IoT-/OT-Bedrohungsüberwachung mit Defender for IoT).

Diese Version der Lösung umfasst folgende Updates:

Eine Namensänderung. Wenn zuvor die Lösung IoT-/OT-Bedrohungsüberwachung mit Defender for IoT in Ihrem Microsoft Sentinel-Arbeitsbereich installiert war, wird die Lösung automatisch in Microsoft Defender for IoT umbenannt, auch wenn Sie die Lösung nicht aktualisieren.

Arbeitsmappenverbesserungen: Die Defender for IoT-Arbeitsmappe enthält jetzt Folgendes:

Ein neues Dashboard Übersicht mit wichtigen Metriken zu Gerätebestand, Bedrohungserkennung und Sicherheitsstatus. Zum Beispiel:

Ein neues Dashboard Sicherheitsrisiken mit Details zu CVEs in Ihrem Netzwerk und den zugehörigen gefährdeten Geräten. Zum Beispiel:

Verbesserungen des Dashboards Gerätebestand, darunter Zugriff auf Geräteempfehlungen, Sicherheitsrisiken und direkte Links zu den Defender for IoT-Gerätedetailseiten. Das Dashboard Gerätebestand in der Arbeitsmappe IoT-/OT-Bedrohungsüberwachung mit Defender for IoT ist vollständig mit den Gerätebestandsdaten von Defender for IoT abgestimmt.

Playbookupdates: Die Microsoft Defender for IoT-Lösung unterstützt jetzt die folgenden Security Operations Center-Automatisierungsfunktionen (SOC) mit neuen Playbooks:

Automatisierung mit CVE-Details: Verwenden Sie das Playbook AD4IoT-CVEAutoWorkflow, um Incidentkommentaren basierend auf Defender for IoT-Daten CVEs für zugehörige Geräte hinzuzufügen. Die Incidents werden selektiert, und wenn die CVE kritisch ist, wird der Ressourcenbesitzer per E-Mail über den Incident benachrichtigt.

Automatisierung für E-Mail-Benachrichtigungen an Gerätebesitzer. Verwenden Sie das Playbook AD4IoT-SendEmailtoIoTOwner, um automatisch eine Benachrichtigungs-E-Mail für neue Incidents an den Besitzer eines Geräts zu senden. Gerätebesitzer können dann auf die E-Mail antworten, um den Incident nach Bedarf zu aktualisieren. Gerätebesitzer werden auf Standortebene in Defender for IoT definiert.

Automatisierung für Incidents mit sensiblen Geräten: Verwenden Sie das Playbook AD4IoT-AutoTriageIncident, um den Schweregrad eines Incidents automatisch basierend auf den am Incident beteiligten Geräten, ihrer Vertraulichkeitsstufe oder ihrer Relevanz für Ihre Organisation zu aktualisieren. So kann beispielsweise jeder Incident, der ein sensibles Gerät betrifft, automatisch auf einen höheren Schweregrad eskaliert werden.

Weitere Informationen finden Sie unter Untersuchen von Microsoft Defender for IoT-Incidents mit Microsoft Sentinel.

August 2022

| Dienstbereich | Updates |

|---|---|

| OT-Netzwerke | Version 22.2.5 der Sensorsoftware: Nebenversion mit Stabilitätsverbesserungen Version 22.2.4 der Sensorsoftware: Neue Warnungsspalten mit Zeitstempeldaten Version 22.1.3 der Sensorsoftware : Sensorintegrität aus dem Azure-Portal (Öffentliche Vorschau) |

Neue Warnungsspalten mit Zeitstempeldaten

Ab OT-Sensorversion 22.2.4 werden in Warnungen von Defender für IoT im Azure-Portal und in der Sensorkonsole jetzt die folgenden Spalten und Daten angezeigt:

Letzte Erkennung: Definiert, wann die Warnung zuletzt im Netzwerk erkannt wurde, und ersetzt die Spalte Erkennungszeit.

Erste Erkennung: Definiert, wann die Warnung im Netzwerk erstmals erkannt wurde.

Letzte Aktivität: Definiert, wann die Warnung zuletzt geändert wurde, einschließlich manueller Updates für Schweregrad oder Status oder automatisierter Änderungen für Geräteupdates oder Geräte-/Warnungsdeduplizierung.

Die Spalten Erste Erkennung und Letzte Aktivität werden standardmäßig nicht angezeigt. Fügen Sie diese nach Bedarf zur Seite Warnungen hinzu.

Tipp

Wenn Sie auch ein Microsoft Sentinel-Benutzer sind, sind Sie mit ähnlichen Daten aus Ihren Log Analytics-Abfragen vertraut. Die neuen Warnungsspalten in Defender für IoT werden wie folgt zugeordnet:

- Die Zeit für Letzte Erkennung von Defender für IoT ähnelt EndTime in Log Analytics.

- Die Zeit für Erste Erkennung von Defender für IoT ähnelt StartTime in Log Analytics.

- Die Zeit für Letzte Aktivität von Defender für IoT ähnelt TimeGenerated von Log Analytics. Weitere Informationen finden Sie unter:

- Anzeigen von Warnungen im Defender für IoT-Portal

- Anzeigen von Warnungen auf Ihrem Sensor

- OT-Bedrohungsüberwachung in SOCs im Unternehmen

Sensorintegrität im Azure-Portal (Public Preview)

Für OT-Sensorversionen 22.1.3 und höher können Sie die neuen Widgets und Tabellenspaltendaten zur Sensorintegrität verwenden, um die Sensorintegrität direkt über die Seite Standorte und Sensoren im Azure-Portal zu überwachen.

Außerdem haben wir eine Sensordetailseite hinzugefügt, auf der Sie einen Drilldown zu einem bestimmten Sensor aus dem Azure-Portal ausführen. Wählen Sie auf der Seite Standorte und Sensoren einen bestimmten Sensornamen aus. Auf der Seite „Sensordetails“ werden grundlegende Sensordaten, Sensorintegrität und alle angewendeten Sensoreinstellungen aufgelistet.

Weitere Informationen finden Sie unter Grundlegendes zur Sensorintegrität und Referenz zu Sensorintegritätsbenachrichtigungen.

Juli 2022

| Dienstbereich | Updates |

|---|---|

| Enterprise IoT-Netzwerke | - Enterprise IoT-Integration und Integration in Defender für Endpunkt allgemein verfügbar |

| OT-Netzwerke | Sensorsoftwareversion 22.2.4: - Verbesserungen für den Gerätebestand - Verbesserungen für die ServiceNow-Integrations-API Sensorsoftwareversion 22.2.3: - Aktualisierungen des Hardwareprofils für die OT-Appliance - PCAP-Zugriff über das Azure-Portal - Bidirektionale Warnungssynchronisierung zwischen Sensoren und Azure-Portal - Wiederherstellung von Sensorverbindungen nach der Zertifikatrotation - Verbesserungen bei Diagnoseprotokollen für den Support - Anzeige von Sensornamen auf Browser-Tabs Sensorsoftwareversion 22.1.7: - Gleiche Kennwörter für Benutzer vom cyberx_host- und cyberx-Benutzer |

| Reine Cloudfeatures | - Microsoft Sentinel-Incidentsynchronisierung mit Defender für IoT-Warnungen |

Enterprise IoT-Integration und Integration in Defender für Endpunkt allgemein verfügbar

Die Enterprise IoT-Integration mit MDE ist jetzt allgemein verfügbar. Dieses Update umfasst folgende Aktualisierungen und Verbesserungen:

Integration eines Enterprise IoT-Plans direkt in Defender für Endpunkt. Weitere Informationen finden Sie unter Verwalten von Defender für IoT-Pläne sowie unter Onboarding mit Microsoft Defender für IoT.

Nahtlose MDE-Integration zum Anzeigen der erkannten Enterprise IoT-Geräte und der zugehörigen Warnungen, Sicherheitsrisiken und Empfehlungen im Microsoft 365-Sicherheitsportal. Weitere Informationen finden Sie unter Tutorial: Erste Schritte mit Enterprise IoT-Überwachung sowie unter Onboarding mit Microsoft Defender für IoT. Erkannte Enterprise IoT-Geräte können auch weiterhin im Azure-Portal auf der Seite Gerätebestand von Defender für IoT angezeigt werden.

Alle Enterprise IoT-Sensoren werden jetzt automatisch dem gleichen Ort in Defender für IoT hinzugefügt: dem so genannten Unternehmensnetzwerk. Beim Integrieren eines neuen Enterprise IoT-Geräts müssen Sie lediglich einen Sensornamen definieren und Ihr Abonnement auswählen, ohne einen Ort oder eine Zone zu definieren.

Hinweis

Der Enterprise IoT-Netzwerksensor und alle Erkennungen befinden sich weiterhin in der Public Preview-Phase.

Gleiche Kennwörter für cyberx_host- und cyberx-Benutzer

Während der Installation oder Aktualisierung von OT-Überwachungssoftware wird dem cyberx-Benutzer ein nach dem Zufallsprinzip generiertes Kennwort zugewiesen. Beim Aktualisieren von Version 10.x.x auf Version 22.1.7 wird das cyberx_host-Kennwort mit einem identischen Kennwort dem cyberx-Benutzer zugewiesen.

Weitere Informationen finden Sie unter Installieren von OT-Software für die Überwachung ohne Agents sowie unter Aktualisieren der Defender für IoT OT-Überwachungssoftware.

Verbesserungen für den Gerätebestand

Ab der OT-Sensorversion 22.2.4 können auf der Seite Gerätebestand der Sensorkonsole folgende Aktionen ausgeführt werden:

Zusammenführen doppelter Geräte: Das Zusammenführen von Geräten könnte erforderlich sein, wenn der Sensor separate Netzwerkentitäten erkannt hat, die einem einzelnen Gerät zugeordnet sind. Beispiele für dieses Szenario wären etwa eine SPS mit vier Netzwerkkarten, ein Laptop mit WLAN und physischer Netzwerkkarte sowie eine einzelne Arbeitsstation mit mehreren Netzwerkkarten.

Löschen einzelner Geräte: Sie können jetzt ein einzelnes Gerät löschen, das seit mindestens zehn Minuten nicht mehr kommuniziert hat.

Löschen inaktiver Geräte durch Administratorbenutzer: Jetzt können neben dem cyberx-Benutzer auch alle Administratorbenutzer inaktive Geräte löschen.

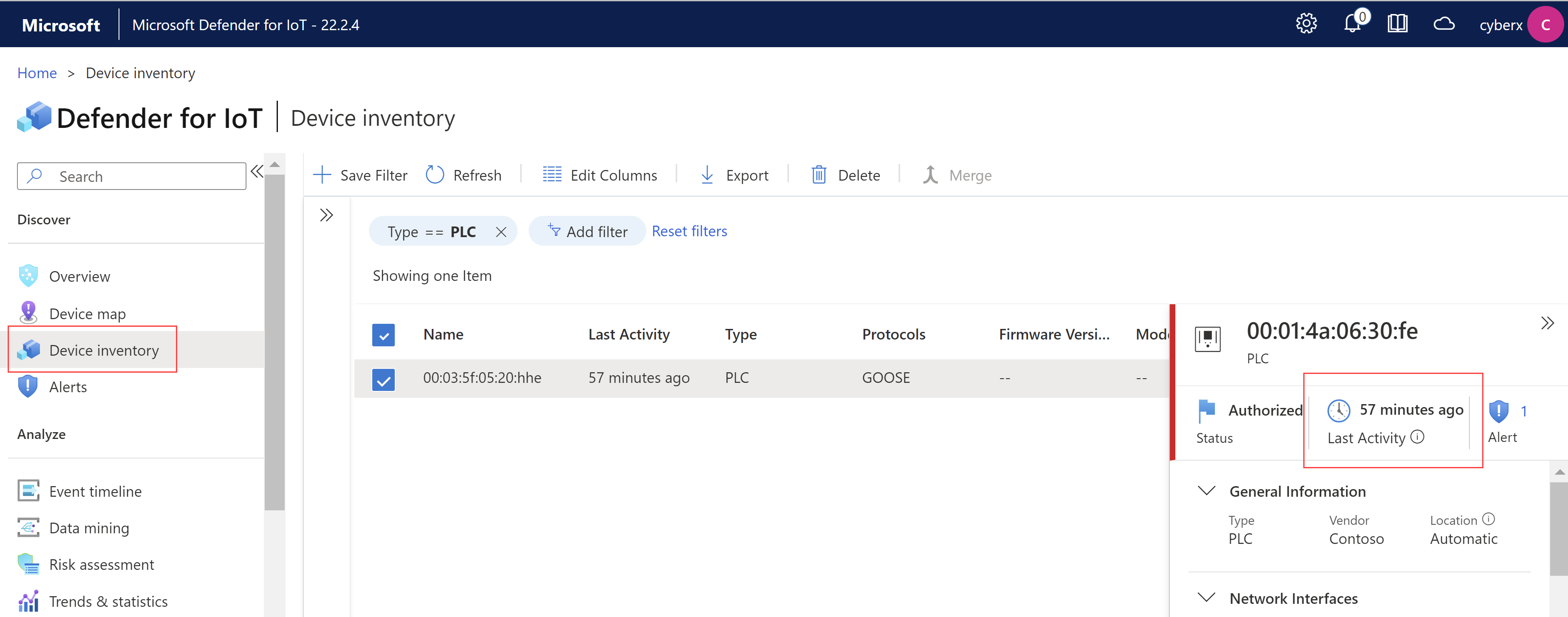

Ab der Version 22.2.4 wird außerdem auf der Seite Gerätebestand der Sensorkonsole der Wert Zuletzt online im Bereich mit den Gerätedetails durch Letzte Aktivität ersetzt. Beispiel:

Weitere Informationen finden Sie unter Verwalten Ihres OT-Gerätebestands über eine Sensorkonsole.

Verbesserungen für die ServiceNow-Integrations-API

Die OT-Sensorversion 22.2.4 bietet Verbesserungen für die API devicecves, die Details zu den CVEs abruft, die für ein bestimmtes Gerät gefunden wurden.

Sie können Ihrer Abfrage jetzt folgende Parameter hinzufügen, um Ihre Ergebnisse zu optimieren:

- sensorId: Zeigt Ergebnisse von einem bestimmten Sensor an, wie durch die angegebene Sensor-ID definiert.

- "Score" – Bestimmt eine abzurufende CVE-Mindestpunktzahl. Alle Ergebnisse haben einen CVE-Wert, der gleich oder höher als der angegebene Wert ist. Standard = 0.

- "deviceIds" – Eine durch Kommas getrennte Liste von Geräte-IDs, von denen Sie Ergebnisse anzeigen möchten. Beispiel: 1232,34,2,456

Weitere Informationen finden Sie unter Integrations-API-Referenz für lokale Verwaltungskonsolen (öffentliche Vorschau).

Aktualisierungen des Hardwareprofils für die OT-Appliance

Wir haben die Benennungskonventionen unserer Hardwareprofile für OT-Appliances aktualisiert, um sie transparenter und klarer zu machen.

Die neuen Namen geben sowohl Aufschluss über die Art des Profils (Unternehmen, Enterprise und Produktionslinie) als auch über die Speichergröße des zugehörigen Datenträgers.

Informieren Sie sich anhand der folgenden Tabelle über die Zuordnung zwischen Legacy-Hardwareprofilnamen und aktuellen Namen in der aktualisierten Softwareinstallation:

| Alter Name | Neuer Name | Beschreibung |

|---|---|---|

| Unternehmen | C5600 | Eine Unternehmensumgebung mit Folgendem: 16 Kerne 32 GB RAM 5,6 TB Datenträgerspeicher |

| Enterprise | E1800 | Eine Enterprise-Umgebung mit Folgendem: Acht Kerne 32 GB RAM 1,8 TB Datenträgerspeicher |

| SMB | L500 | Eine Produktionslinienumgebung mit Folgendem: Vier Kerne 8 GB RAM 500 GB Datenträgerspeicher |

| Office | L100 | Eine Produktionslinienumgebung mit Folgendem: Vier Kerne 8 GB RAM 100 GB Datenträgerspeicher |

| Rugged | L64 | Eine Produktionslinienumgebung mit Folgendem: Vier Kerne 8 GB RAM 64 GB Datenträgerspeicher |

Darüber hinaus werden jetzt auch neue Enterprise-Hardwareprofile für Sensoren unterstützt, die sowohl Datenträgergrößen von 500 GB und 1 TB unterstützen.

Weitere Informationen finden Sie unter Welche Appliances benötige ich?

PCAP-Zugriff über das Azure-Portal (Public Preview)

Sie können jetzt direkt über das Azure-Portal auf die unformatierten Datenverkehrsdateien – so genannte PCAP-Dateien (Packet Capture, Paketerfassung) – zugreifen. Dieses Feature unterstützt SOC- und OT-Sicherheitstechniker, die Warnungen von Defender für IoT oder Microsoft Sentinel untersuchen möchten, ohne separat auf jeden Sensor zugreifen zu müssen.

PCAP-Dateien werden in Ihren Azure-Speicher heruntergeladen.

Weitere Informationen finden Sie unter Anzeigen und Verwalten von Warnungen über das Azure-Portal.

Bidirektionale Warnungssynchronisierung zwischen Sensoren und Azure-Portal

Bei Sensoren, die auf die Version 22.2.1 aktualisiert wurden, werden Warnungs- und Lernstatuswerte jetzt vollständig zwischen der Sensorkonsole und dem Azure-Portal synchronisiert. Das bedeutet beispielsweise, dass Sie eine Warnung im Azure-Portal oder in der Sensorkonsole schließen können und der Warnungsstatus an beiden Orten aktualisiert wird.

Lernen Sie eine Warnung entweder über das Azure-Portal oder über die Sensorkonsole, um sicherzustellen, dass sie nicht erneut ausgelöst wird, wenn der gleiche Netzwerkdatenverkehr erkannt wird.

Die Sensorkonsole wird auch mit einer lokalen Verwaltungskonsole synchronisiert, sodass Warnungs- und Lernstatuswerte über Ihre Verwaltungsschnittstellen hinweg auf dem neuesten Stand bleiben.

Weitere Informationen finden Sie unter

- Anzeigen und Verwalten von Warnungen über das Azure-Portal

- Anzeigen und Verwalten von Warnungen für Ihren Sensor

- Arbeiten mit Warnungen auf der lokalen Verwaltungskonsole

Wiederherstellung von Sensorverbindungen nach der Zertifikatrotation

Ab der Version 22.2.3 werden Ihre Sensorverbindungen mit der lokalen Verwaltungskonsole nach der Zertifikatrotation automatisch wiederhergestellt und müssen nicht manuell wiederhergestellt werden.

Weitere Informationen finden Sie unter Erstellen von SSL/TLS-Zertifikaten für OT-Appliances und Verwalten von SSL/TLS-Zertifikaten.

Verbesserungen bei Diagnoseprotokollen für den Support (Public Preview)

Seit der Sensorversion 22.1.1 besteht die Möglichkeit, ein Diagnoseprotokoll über die Sensorkonsole herunterzuladen, um sie bei der Ticketerstellung an den Support zu senden.

Bei lokal verwalteten Sensoren können Sie das Diagnoseprotokoll jetzt direkt über das Azure-Portal hochladen.

Tipp

Bei Sensoren mit Cloudverbindung steht das Diagnoseprotokoll ab der Sensorversion 22.1.3 automatisch für den Support zur Verfügung, wenn Sie das Ticket erstellen.

Weitere Informationen finden Sie unter

- Laden Sie ein Diagnoseprotokoll für den Support herunter

- Hochladen eines Diagnoseprotokolls für den Support (Public Preview)

Anzeige von Sensornamen auf Browser-Tabs

Ab der Sensorversion 22.2.3 wird der Sensorname auf dem Browser-Tab angezeigt, um die Sensoren, mit denen Sie arbeiten, leichter identifizieren zu können.

Beispiel:

Weitere Informationen finden Sie unter Verwalten einzelner Sensoren.

Microsoft Sentinel-Incidentsynchronisierung mit Defender für IoT-Warnungen

Die Lösung IoT-OT-Bedrohungsüberwachung mit Defender für IoT sorgt jetzt dafür, dass Warnungen in Defender für IoT mit allen zugehörigen Incidentstatusänderungen von Microsoft Sentinel aktualisiert werden.

Bei dieser Synchronisierung werden alle in Defender für IoT definierten Status im Azure-Portal oder der Sensorkonsole außer Kraft gesetzt, sodass die Warnungsstatus dem zugehörigen Incident entsprechen.

Aktualisieren Sie die Lösung IoT-OT-Bedrohungsüberwachung mit Defender für IoT, um die neueste Synchronisierungsunterstützung zu verwenden – einschließlich des neuen Playbooks AD4IoT-AutoAlertStatusSync. Führen Sie nach der Aktualisierung der Lösung auch die erforderlichen Schritte aus, um sicherzustellen, dass das neue Playbook wie erwartet funktioniert.

Weitere Informationen finden Sie unter

- Tutorial: Integrieren von Microsoft Sentinel und Microsoft Defender for IoT

- Anzeigen und Verwalten von Warnungen im Defender für IoT-Portal (Vorschau)

- Anzeigen von Warnungen auf Ihrem Sensor

Juni 2022

Sensorsoftwareversion 22.1.6: Nebenversion mit Wartungsupdates für interne Sensorkomponenten

Sensorsoftwareversion 22.1.5: Nebenversion zur Verbesserung von TI-Installationspaketen und Softwareupdates

Außerdem haben wir unsere Dokumentation kürzlich wie folgt optimiert und erweitert:

- Aktualisierter Appliance-Katalog für OT-Umgebungen

- Neuanordnung der Dokumentation für Endbenutzerorganisationen

Aktualisierter Appliance-Katalog für OT-Umgebungen

Wir haben den Katalog der unterstützten Appliances für die Überwachung von OT-Umgebungen aktualisiert und überarbeitet. Diese Appliances unterstützen flexible Bereitstellungsoptionen für Umgebungen aller Größen und können zum Hosten sowohl des OT-Überwachungssensors als auch der lokalen Verwaltungskonsolen zu verwendet werden.

Verwenden Sie die neuen Seiten wie folgt:

Informieren Sie sich darüber, welches Hardwaremodell am besten zu den Anforderungen Ihrer Organisation passt. Weitere Informationen finden Sie unter Welche Appliances benötige ich?

Erfahren Sie mehr über die vorkonfigurierten Hardware-Appliances, die erworben werden können, sowie über die Systemanforderungen für virtuelle Computer. Weitere Informationen finden Sie unter Vorkonfigurierte physische Appliances für die OT-Überwachung und OT-Überwachung mit virtuellen Appliances.

Weitere Informationen zu den Arten von Appliances finden Sie auf der verknüpften Referenzseite, oder durchsuchen Sie den neuen Abschnitt Referenz > OT-Überwachungsgeräte.

Referenzartikel für jede Art von Appliance, einschließlich virtueller Appliances, enthalten spezifische Schritte zum Konfigurieren der Appliance für die OT-Überwachung mit Defender für IoT. Generische Verfahren zur Softwareinstallation und Problembehandlung sind weiterhin unter Installation von Defender für IoT-Software dokumentiert.

Neuanordnung der Dokumentation für Endbenutzerorganisationen

Wir haben kürzlich unsere Defender for IoT-Dokumentation für Endbenutzerorganisationen neu organisiert und dabei den Pfad für das Onboarding und die ersten Schritte deutlicher gekennzeichnet.

Sehen Sie sich unsere neue Struktur an, der Sie folgen können, um Geräte und Ressourcen anzuzeigen, Warnungen, Sicherheitsrisiken und Bedrohungen zu verwalten, eine Integration in andere Dienste auszuführen und Ihr Defender für IoT-System bereitzustellen und zu verwalten.