Verwenden von Azure Firewall zum Schützen von Office 365

Sie können die in Azure Firewall integrierten Diensttags und FQDN-Tags verwenden, um ausgehende Kommunikation mit Office 365-Endpunkten und -IP-Adressen zu ermöglichen.

Hinweis

Office 365-Diensttags und FQDN-Tags werden nur in der Azure-Firewallrichtlinie unterstützt. Sie werden in klassischen Regeln nicht unterstützt.

Erstellen von Tags

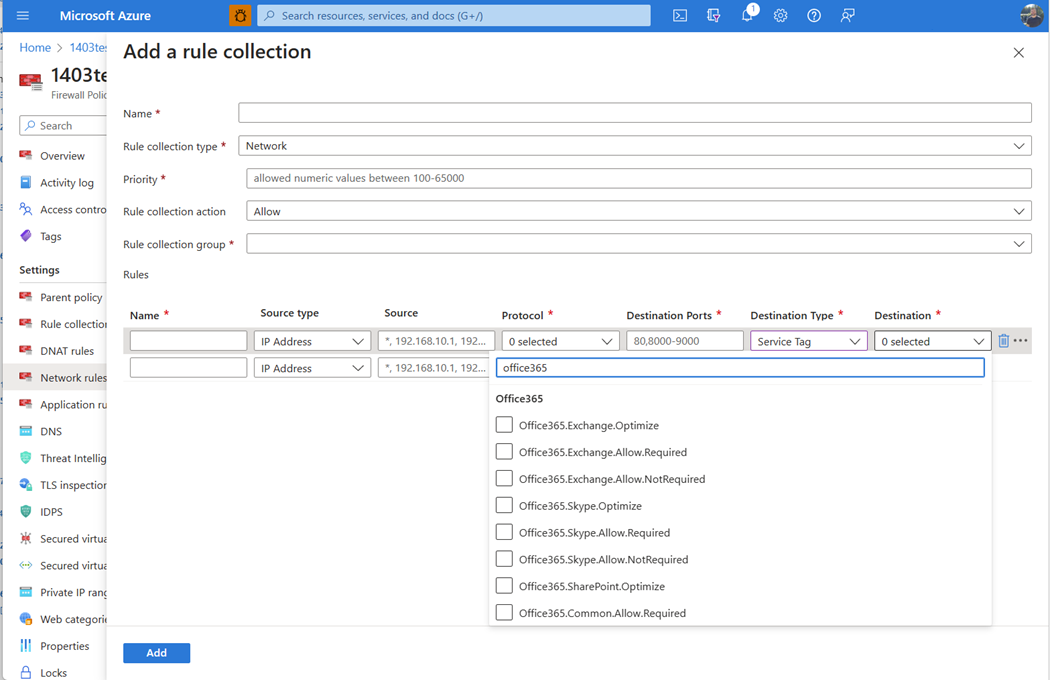

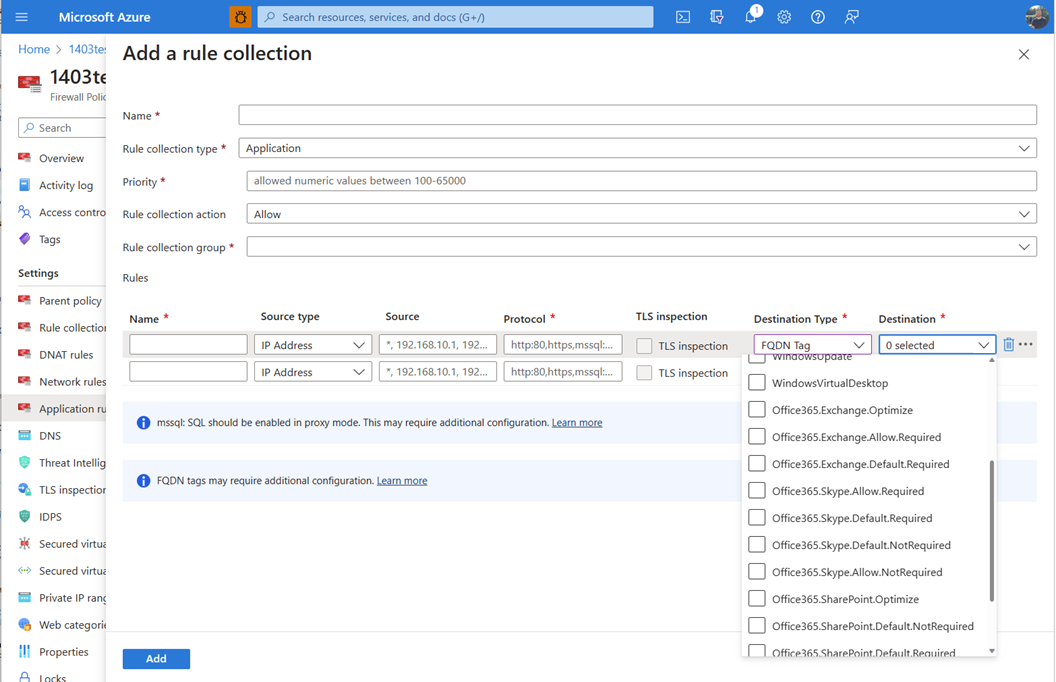

Für jedes Office 365-Produkt und jede Kategorie ruft Azure Firewall automatisch die erforderlichen Endpunkte und IP-Adressen ab und erstellt entsprechend Tags:

- Tagname: Alle Namen beginnen mit Office365, gefolgt von:

- Produkt: Exchange/Skype/SharePoint/Allgemein

- Kategorie: Optimieren/Zulassen/Standard

- Erforderlich/Nicht erforderlich (optional)

- Tagtyp:

- Ein FQDN-Tag stellt nur die erforderlichen FQDNs für das spezifische Produkt und die Kategorie dar, die über HTTP/HTTPS (Ports 80/443) kommunizieren, und kann in Anwendungsregeln verwendet werden, um den Datenverkehr zu diesen FQDNs und Protokollen zu schützen.

- Ein Diensttag stellt nur die erforderlichen IPv4-Adressen und -Bereiche für das spezifische Produkt und die Kategorie dar und kann in Netzwerkregeln verwendet werden, um Datenverkehr zu diesen IP-Adressen und zu erforderlichen Ports zu sichern.

Sie sollten in den folgenden Fällen akzeptieren, dass ein Tag für eine bestimmte Kombination aus Produkt, Kategorie und erforderlich/nicht erforderlich verfügbar ist:

- Für ein Diensttag: Diese spezifische Kombination ist vorhanden und enthält die erforderlichen IPv4-Adressen.

- Für eine FQDN-Regel: Diese spezifische Kombination ist vorhanden und enthält die erforderlichen FQDNs, die über die Ports 80/443 kommunizieren.

Tags werden automatisch mit Änderungen an den erforderlichen IPv4-Adressen und FQDNs aktualisiert. Neue Tags können auch in Zukunft automatisch erstellt werden, wenn neue Kombinationen aus Produkt und Kategorie hinzugefügt werden.

Sammlung von Netzwerkregeln:

Sammlung von Anwendungsregeln:

Konfiguration von Regeln

Diese integrierten Tags bieten Granularität, um den ausgehenden Datenverkehr zu Office 365 basierend auf Ihren Vorlieben und Ihrer Nutzung zuzulassen und zu schützen. Sie können ausgehenden Datenverkehr nur für bestimmte Produkte und Kategorien für eine bestimmte Quelle zulassen. Sie können auch TLS-Inspektion und IDPS von Azure Firewall Premium verwenden, um einen Teil des Datenverkehrs zu überwachen. Beispielsweise Datenverkehr zu Endpunkten in der Kategorie „Standard“, der als normaler ausgehender Internetdatenverkehr behandelt werden kann. Weitere Informationen zu Office 365-Endpunktkategorien finden Sie unter Neue Office 365-Endpunktkategorien.

Stellen Sie beim Erstellen der Regeln sicher, dass Sie die für Office 365 erforderlichen TCP-Ports (für Netzwerkregeln) und Protokolle (für Anwendungsregeln) definieren. Wenn eine bestimmte Kombination aus Produkt, Kategorie und erforderlich/nicht erforderlich ein Diensttag und ein FQDN-Tag aufweist, sollten Sie repräsentative Regeln für beide Tags erstellen, um die erforderliche Kommunikation vollständig abzudecken.

Einschränkungen

Wenn für eine bestimmte Kombination aus Produkt, Kategorie und erforderlich/nicht erforderlich nur FQDNs erforderlich sind, aber andere TCP-Ports als 80/443 verwendet werden, wird für diese Kombination kein FQDN-Tag erstellt. Anwendungsregeln können nur HTTP, HTTPS oder MSSQL abdecken. Um die Kommunikation mit diesen FQDNs zu ermöglichen, erstellen Sie eigene Netzwerkregeln mit diesen FQDNs und Ports. Weitere Informationen finden Sie unter Verwenden der FQDN-Filterung in Netzwerkregeln.

Nächste Schritte

- Weitere Informationen finden Sie unter Schützen von Office365 und Windows365 mit Azure Firewall.

- Weitere Informationen zur Office 365-Netzwerkkonnektivität: Übersicht über die Microsoft 365-Netzwerkkonnektivität