Übersicht über die Unternehmenssicherheit in Azure HDInsight auf AKS

Wichtig

Diese Funktion steht derzeit als Vorschau zur Verfügung. Die zusätzlichen Nutzungsbedingungen für Microsoft Azure-Vorschauen enthalten weitere rechtliche Bestimmungen, die für Azure-Features in Betaversionen, in Vorschauversionen oder anderen Versionen gelten, die noch nicht allgemein verfügbar gemacht wurden. Informationen zu dieser spezifischen Vorschau finden Sie unter Informationen zur Vorschau von Azure HDInsight on AKS. Bei Fragen oder Funktionsvorschlägen senden Sie eine Anfrage an AskHDInsight mit den entsprechenden Details, und folgen Sie uns für weitere Updates in der Azure HDInsight-Community.

Azure HDInsight auf AKS-Angeboten bietet standardmäßig Sicherheit, und es gibt mehrere Methoden, um Ihre Sicherheitsanforderungen von Unternehmen zu erfüllen.

Dieser Artikel befasst sich mit der Sicherheitsarchitektur an sich und mit Sicherheitslösungen, indem diese nach den vier traditionellen Sicherheitssäulen gegliedert werden: Umgebungssicherheit, Authentifizierung, Autorisierung und Verschlüsselung.

Sicherheitsarchitektur

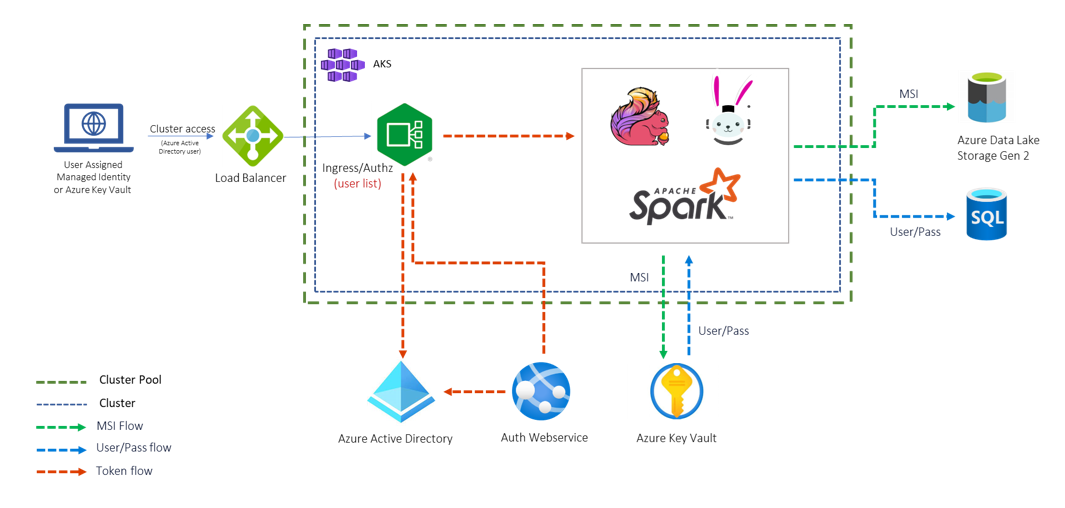

Die Unternehmensbereitschaft für jede Software erfordert strenge Sicherheitskontrollen, um Bedrohungen zu verhindern und zu beheben, die auftreten können. HDInsight auf AKS bietet ein mehrschichtiges Sicherheitsmodell, um Sie auf mehreren Ebenen zu schützen. Die Sicherheitsarchitektur verwendet moderne Autorisierungsmethoden mithilfe von MSI. Der gesamte Speicherzugriff erfolgt über MSI, und der Datenbankzugriff erfolgt über Benutzername/Kennwort. Das Kennwort wird im vom Kunden definierten Azure Key Vaultgespeichert. Durch dieses Feature wird das Setup standardmäßig robust und sicher.

Das folgende Diagramm veranschaulicht eine allgemeine technische Architektur der Sicherheit in HDInsight auf AKS.

Enterprise-Sicherheitssäulen

Eine Art der Betrachtung der Unternehmenssicherheit unterteilt Sicherheitslösungen in vier Hauptgruppen, die sich nach der Art der Kontrolle richten. Diese Gruppen werden auch als Sicherheitssäulen bezeichnet und sind die folgenden Typen: Umkreissicherheit, Authentifizierung, Autorisierung und Verschlüsselung.

Umgebungssicherheit

Die Umgebungssicherheit in HDInsight auf AKS wird mithilfe von virtuellen Netzwerken erreicht. Ein Unternehmensadministrator kann einen Cluster in einem virtuellen Netzwerk (VNET) erstellen und den Zugriff auf das virtuelle Netzwerk mithilfe von Netzwerksicherheitsgruppen (NSG) einschränken.

Authentifizierung

HDInsight auf AKS bietet microsoft Entra ID-basierte Authentifizierung für die Clusteranmeldung und verwendet verwaltete Identitäten (MSI), um den Clusterzugriff auf Dateien in Azure Data Lake Storage Gen2 zu sichern. Verwaltete Identität ist ein Feature von Microsoft Entra-ID, das Azure-Dienste mit einer Reihe automatisch verwalteter Anmeldeinformationen bereitstellt. In dieser Konfiguration können sich Mitarbeiter des Unternehmens mit ihren Domänenanmeldeinformationen bei den Clusterknoten anmelden. Eine verwaltete Identität von Microsoft Entra ID ermöglicht Ihrer App, einfach auf andere durch Microsoft Entra geschützte Ressourcen wie Azure Key Vault, Storage, SQL Server, and Database zuzugreifen. Da die Identität von der Azure-Plattform verwaltet wird, müssen Sie keine Geheimnisse bereitstellen oder rotieren. Diese Lösung ist ein Schlüssel zum Sichern des Zugriffs auf Ihr HDInsight auf AKS-Cluster und anderen abhängigen Ressourcen. Verwaltete Identitäten erhöhen die Sicherheit der App, indem Geheimnisse (wie Anmeldeinformationen in Verbindungszeichenfolgen) aus der App entfernt werden.

Sie erstellen eine benutzerseitig zugewiesene verwaltete Identität, die eine eigenständige Azure-Ressource ist, als Teil des Clustererstellungsprozesses, der den Zugriff auf Ihre abhängigen Ressourcen verwaltet.

Autorisierung

In den meisten Unternehmen hat es sich bewährt, dass nicht jeder Mitarbeiter Vollzugriff auf alle Unternehmensressourcen hat. Analog dazu kann der Administrator für die Clusterressourcen Richtlinien für die rollenbasierte Zugriffssteuerung definieren.

Die Ressourcenbesitzer können die rollenbasierte Zugriffssteuerung (RBAC) konfigurieren. Durch die Konfiguration von RBAC-Richtlinien können Sie Berechtigungen einer Rolle in der Organisation zuordnen. Diese Abstraktionsebene erleichtert die Sicherstellung, dass Personen nur über die Berechtigungen verfügen, die sie zur Erfüllung ihrer beruflichen Aufgaben benötigen. Von ARM-Rollen verwaltete Autorisierung für die Clusterverwaltung (Kontrollebene) und den Clusterdatenzugriff (Datenebene), die von der Clusterzugriffsverwaltung verwaltet werden.

Clusterverwaltungsrollen (Steuerungsebene/ ARM-Rollen)

| Aktion | HDInsight für AKS-Clusterpooladministrator | HDInsight für AKS-Clusteradministrator |

|---|---|---|

| Erstellen/Löschen des Clusterpools | ✅ | |

| Zuweisen von Berechtigungen und Rollen im Clusterpool | ✅ | |

| Cluster erstellen/löschen | ✅ | ✅ |

| Cluster verwalten | ✅ | |

| Konfigurationsverwaltung | ✅ | |

| Skriptaktionen | ✅ | |

| Bibliotheksverwaltung | ✅ | |

| Überwachung | ✅ | |

| Skalierungsaktionen | ✅ |

Die oben genannten Rollen stammen aus der Perspektive der ARM-Vorgänge. Weitere Informationen finden Sie im Tutorial Gewähren des Zugriffs auf Azure-Ressourcen für einen Benutzer über das Azure-Portal – Azure RBAC.

Clusterzugriff (Datenebene)

Sie können Benutzern, Dienstprinzipalen, verwalteten Identitäten den Zugriff auf den Cluster über das Portal oder die Verwendung von ARM ermöglichen.

Dieser Zugriff ermöglicht

- Anzeigen von Clustern und Verwalten von Aufträgen.

- Durchführung aller Überwachungs- und Verwaltungsvorgänge.

- Ausführen automatischer Skalierungsvorgänge und Aktualisierung der Knotenanzahl.

Der Zugriff wurde nicht bereitgestellt für

- Löschen eines Clusters

Wichtig

Jeder neu hinzugefügte Benutzer erfordert zusätzliche Rolle „Azure Kubernetes Service RBAC Reader“ zum Anzeigen des Dienststatus.

Überwachung

Die Überwachung des Zugriffs auf die Clusterressource ist erforderlich, um unbefugten oder versehentlichen Zugriff auf die Ressourcen nachzuverfolgen. Dies ist ebenso wichtig wie der Schutz der Clusterressourcen vor nicht autorisiertem Zugriff.

Der Ressourcengruppenadministrator kann den gesamten Zugriff auf die HDInsight-Ressourcen und -Daten mithilfe des Aktivitätsprotokolls anzeigen und melden. Der Administrator kann sämtliche Änderungen an den Zugriffssteuerungsrichtlinien anzeigen und entsprechende Berichte erstellen.

Verschlüsselung

Der Schutz von Daten ist wichtig, um die Sicherheits- und Compliance-Anforderungen des Unternehmens zu erfüllen. Sie sollten den Zugriff auf Daten durch nicht autorisierte Mitarbeitern nicht nur beschränken, sondern Sie sollten diesen auch verschlüsseln. Der Speicher und die Datenträger (Betriebssystemdatenträger und persistenter Datenträger), die von den Clusterknoten und Containern verwendet werden, werden verschlüsselt. Daten in Azure Storage werden auf transparente Weise mit der AES-256-Verschlüsselung – einer der stärksten verfügbaren Blockchiffren – ver- und entschlüsselt und sind mit dem FIPS 140-2-Standard konform. Die Azure Storage-Verschlüsselung ist für alle Speicherkonten aktiviert, wodurch Daten standardmäßig geschützt werden, Sie müssen Ihren Code oder Ihre Anwendungen nicht ändern, um die Azure Storage-Verschlüsselung zu nutzen. Die Verschlüsselung von Daten während der Übertragung wird mit TLS 1.2 behandelt.

Kompatibilität

Azure-Complianceangebote basieren auf unterschiedlichen Arten von Zusicherungen, z. B. formalen Zertifizierungen, Nachweisen, Validierungen und Autorisierungen und Bewertungen, die von unabhängigen externen Prüfungsgesellschaften erstellt wurden, sowie Vertragsänderungen, Selbstbewertungen und Kundenleitfäden, die von Microsoft erstellt wurden. Informationen zur HDInsight auf AKS-Compliance finden Sie im Microsoft Trust Center und in der Übersicht der Microsoft Azure-Complianceangebote (in englischer Sprache).

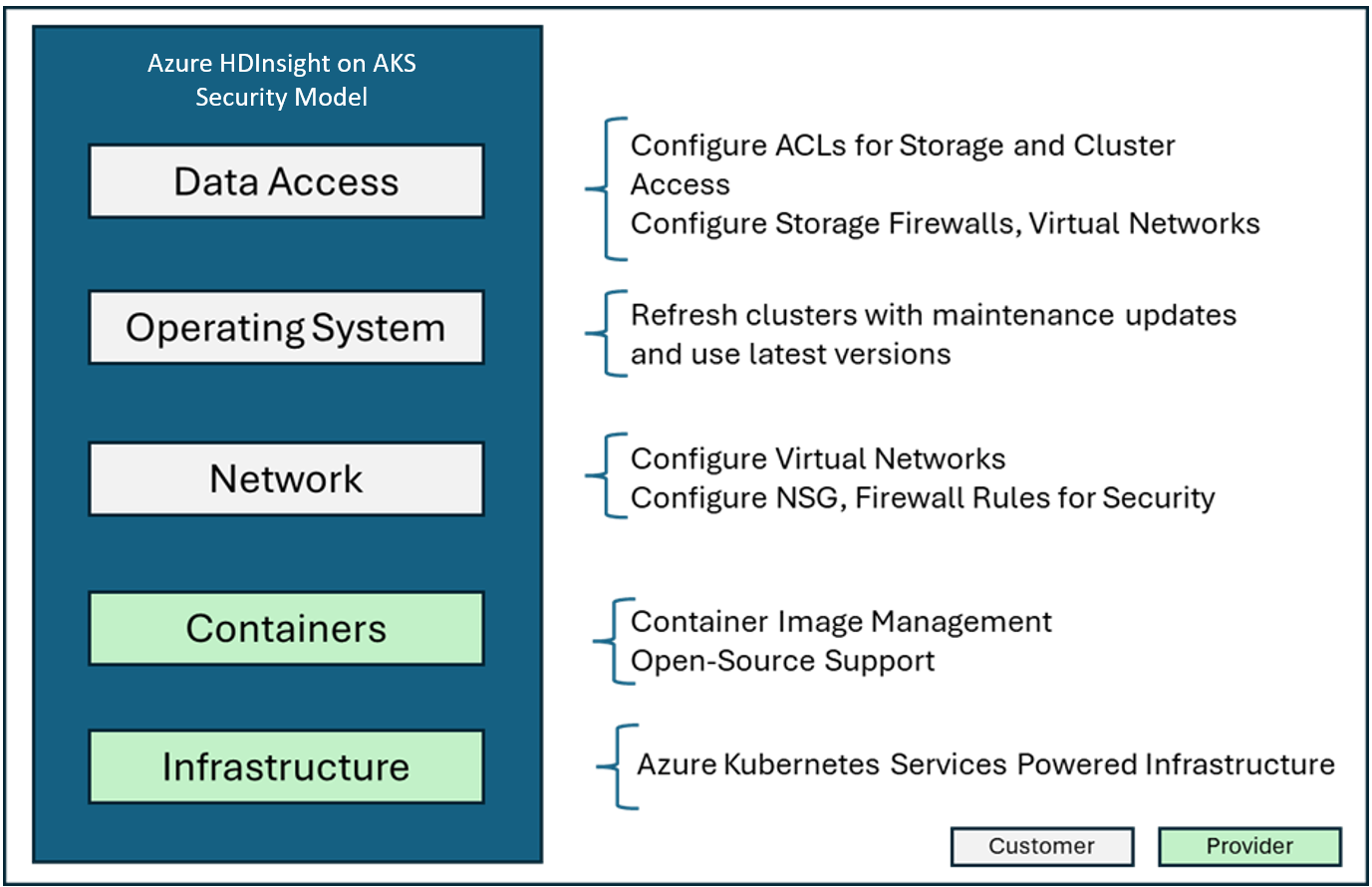

Modell der gemeinsamen Zuständigkeit

Die folgende Abbildung fasst die wichtigsten Systemsicherheitsbereiche und die Sicherheitslösungen zusammen, die Ihnen zur Verfügung stehen. Es wird auch hervorgehoben, welche Sicherheitsbereiche in Ihrer Verantwortung als Kunde und welche Bereiche in der Verantwortung von HDInsight auf AKS als Dienstanbieter liegen.

Die folgende Tabelle enthält Links zu Ressourcen für jede Art von Sicherheitslösung.

| Sicherheitsbereich | Verfügbare Lösungen | Verantwortliche Partei |

|---|---|---|

| Datenzugriffssicherheit | Konfigurieren von Zugriffssteuerungslisten (ACLs) für Azure Data Lake Storage Gen2 | Kunde |

| Aktivieren der Eigenschaft Sichere Übertragung erforderlich für Speicher | Kunde | |

| Konfigurieren von Azure Storage-Firewalls und virtuellen Netzwerken | Kunde | |

| Betriebssystemsicherheit | Erstellen von Clustern mit den neuesten HDInsight auf AKS-Versionen | Kunde |

| Netzwerksicherheit | Konfigurieren eines virtuellen Netzwerks | |

| Konfigurieren von Datenverkehr mithilfe von Firewallregeln | Kunde | |

| Konfigurieren des erforderlichen ausgehenden Datenverkehrs | Kunde |

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für