Schnellstart – Erstellen einer Azure Modeling and Simulation Workbench (Preview) im Azure-Portal

Erste Schritte mit der Azure Modeling and Simulation Workbench (Preview) mit dem Azure-Portal. Das Azure-Portal ist eine browserbasierte Benutzeroberfläche, über die Sie Azure-Ressourcen erstellen können. In diesem Schnellstart erfahren Sie, wie Sie das Azure-Portal verwenden, um eine Azure Modeling and Simulation Workbench bereitzustellen, und wie Sie eine Ersteinrichtung durchführen, damit Benutzern mit ihren Entwicklungs- oder Zusammenarbeitsaktivitäten beginnen können.

Voraussetzungen

Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

Das Azure-Konto muss über die Berechtigung zum Verwalten von Ressourcenanbietern und zum Verwalten von Ressourcen für das Abonnement verfügen. Die Berechtigung ist in den Rollen „Mitwirkender“ und „Besitzer“ enthalten.

Das verwendete Azure-Konto muss über die Berechtigung zum Verwalten von Anwendungen in Microsoft Entra ID verfügen. Die folgenden Microsoft Entra-Rollen verfügen über die erforderlichen Berechtigungen:

Ein Microsoft Entra-Mandant.

Anmelden beim Azure-Portal

Öffnen Sie Ihren Webbrowser, und navigieren Sie zum Azure-Portal. Geben Sie Ihre Anmeldeinformationen ein, um sich beim Portal anzumelden.

Registrieren des Azure Modeling and Simulation Workbench-Ressourcenanbieters

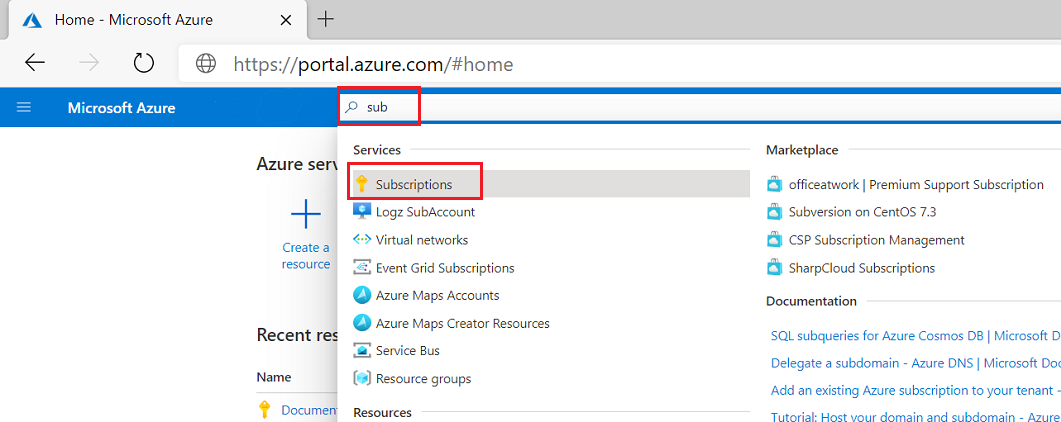

Suchen Sie im Menü im Azure-Portal nach Abonnements. Wählen Sie es aus den verfügbaren Optionen aus.

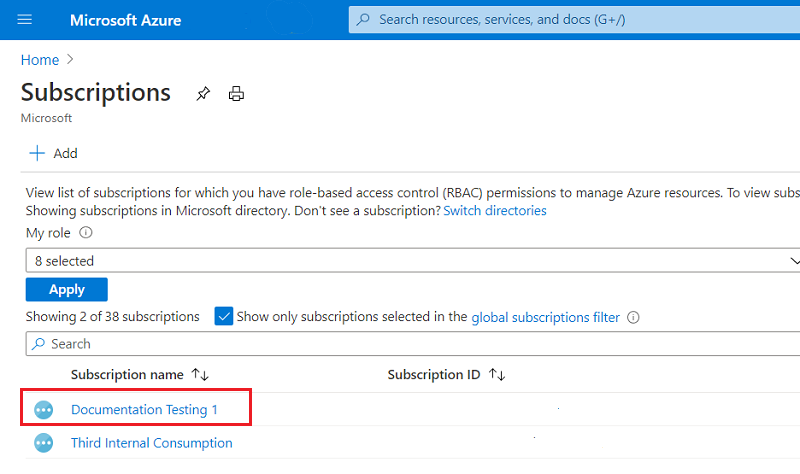

Wählen Sie auf der Seite Abonnements das Abonnement aus, das Sie anzeigen wollen. Im folgenden Screenshot wird „Documentation Testing 1“ als Beispiel gezeigt.

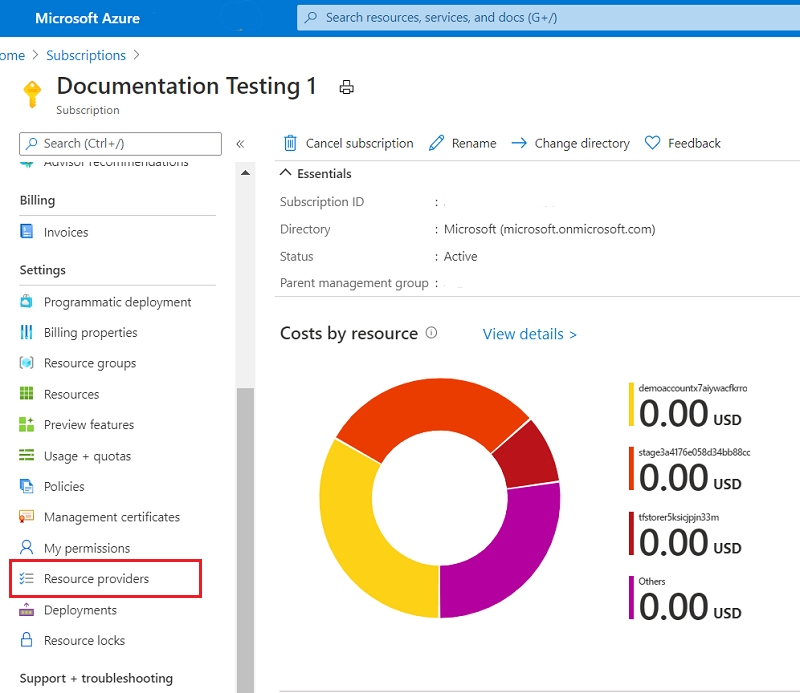

Wählen Sie im linken Menü unter Einstellungen die Option Ressourcenanbieter aus.

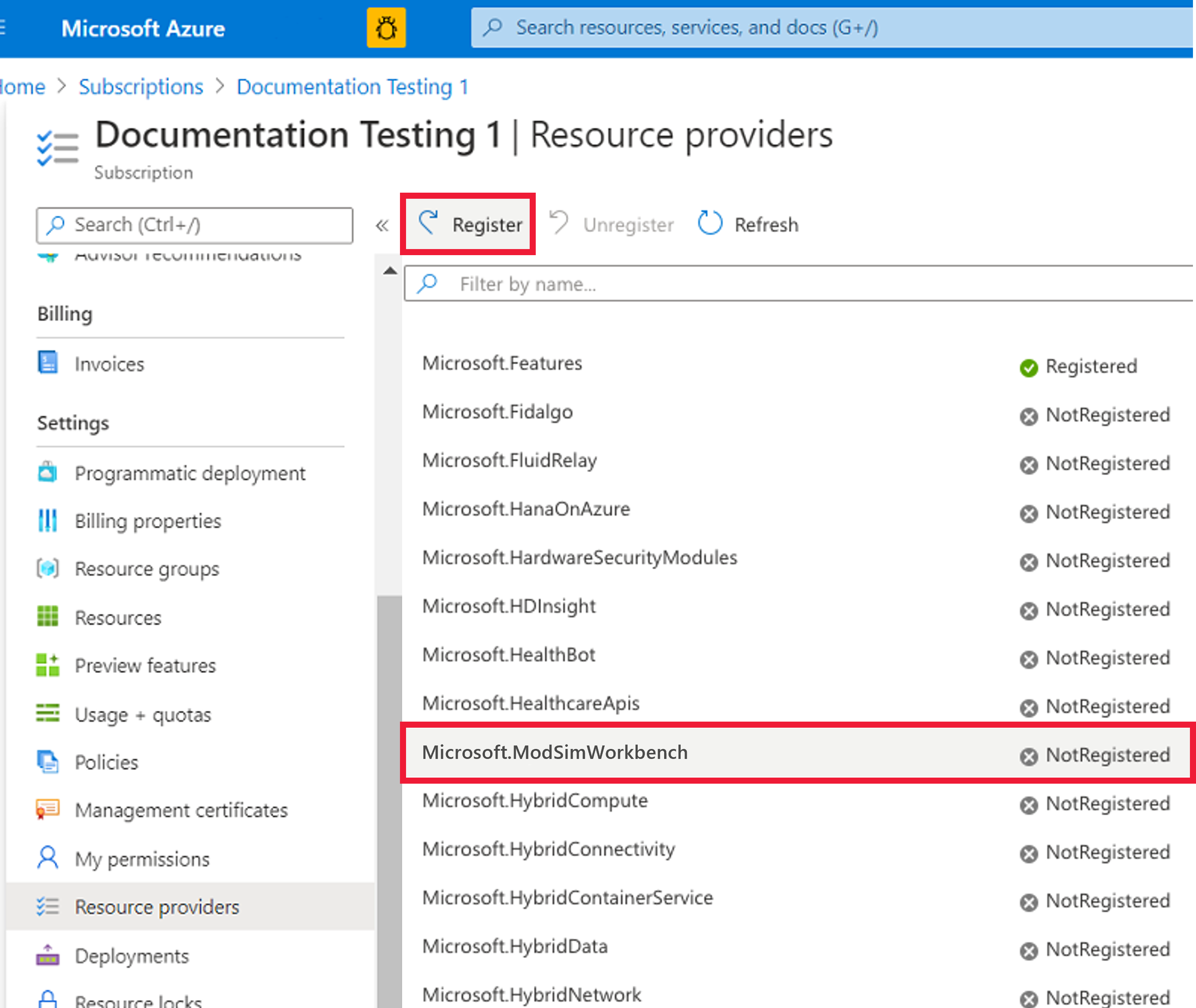

Wählen Sie den Ressourcenanbieter Microsoft.ModSimWorkbench aus. Klicken Sie anschließend auf Registrieren.

Wichtig

Um das Prinzip der geringsten Berechtigungen in Ihrem Abonnement beizubehalten, registrieren Sie nur die Ressourcenanbieter, die Sie auch verwenden wollen.

Damit Ihre Anwendung früher fortfahren kann, als auf den Abschluss aller Regionen zu warten, sollten Sie die Erstellung von Ressourcen für einen Ressourcenanbieter im Status „wird registriert“ nicht blockieren.

Erstellen einer Anwendung in Microsoft Entra ID

Um eine Anwendung in Microsoft Entra ID zu erstellen, registrieren Sie zuerst die Anwendung und fügen einen geheimen Clientschlüssel hinzu. Anschließend erstellen Sie einen Key Vault, richten Key Vault-Rollenzuweisungen ein und fügen Clientgeheimnisse zum Key Vault hinzu.

Registrieren einer Anwendung

Durch die Registrierung Ihrer Anwendung wird eine Vertrauensbeziehung zwischen der Remotedesktopauthentifizierung von Modeling and Simulation Workbench und der Microsoft-Identitätsplattform hergestellt. Die Vertrauensstellung ist unidirektional: Ihre App vertraut Microsoft Identity Platform und nicht umgekehrt.

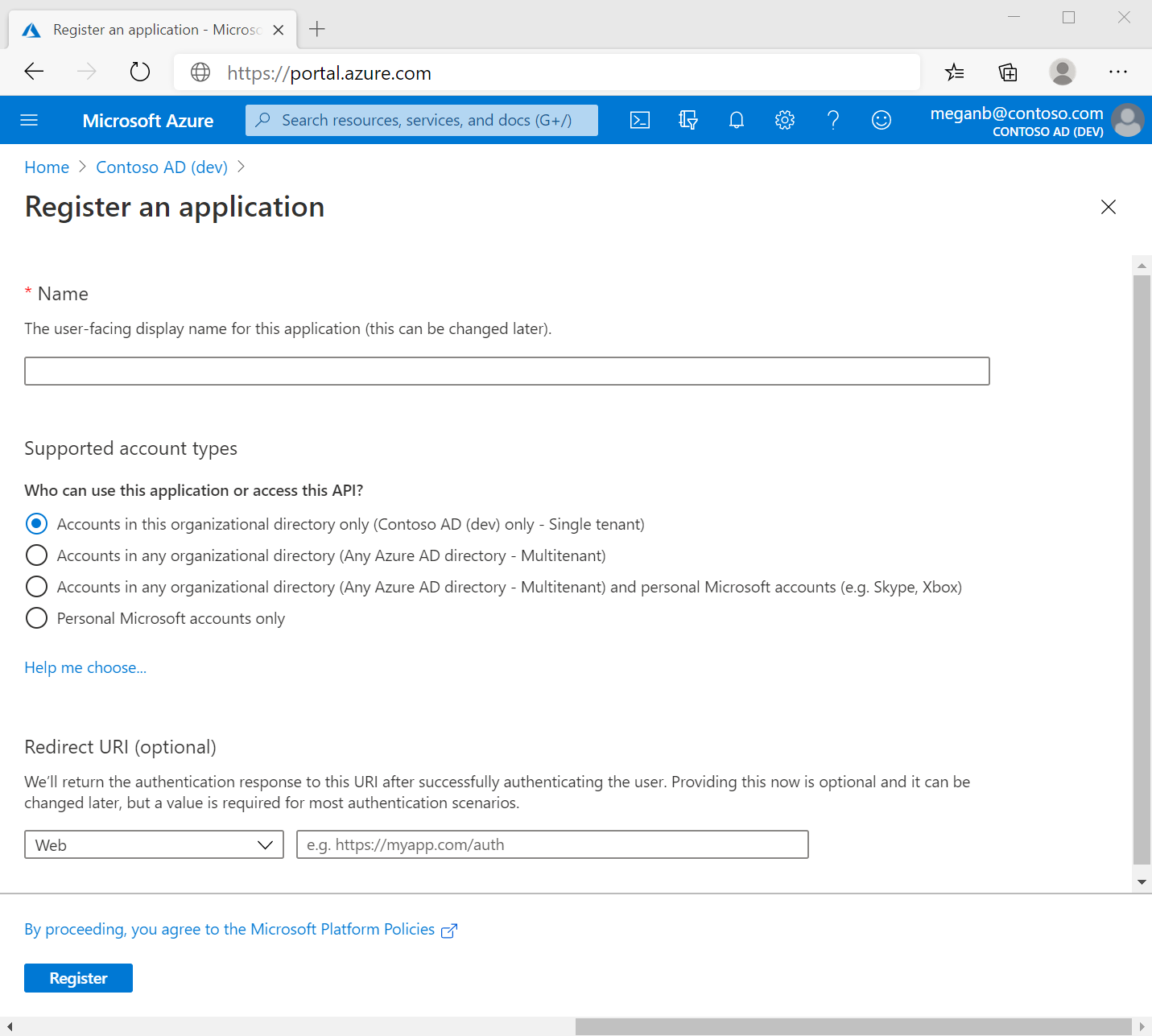

Führen Sie die folgenden Schritte aus, um die App-Registrierung zu erstellen:

Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie im Menü am oberen Rand den Filter „Verzeichnisse + Abonnements“**

, um zum Mandanten zu wechseln, in dem Sie die Anwendung registrieren wollen.

, um zum Mandanten zu wechseln, in dem Sie die Anwendung registrieren wollen.Suchen Sie nach Microsoft Entra ID, und wählen Sie diese Lösung aus.

Wählen Sie unter Verwalten Folgendes aus: App-Registrierungen>Neue Registrierung.

Geben Sie QuickstartModSimWorkbenchApp als Name ein.

Wählen Sie für Unterstützte Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis (einzelner Mandant) aus.

Lassen Sie Umleitungs-URI (optional) leer. Ein Umleitungs-URI wird im nächsten Abschnitt konfiguriert.

Wählen Sie Registrieren aus, um die anfängliche App-Registrierung abzuschließen.

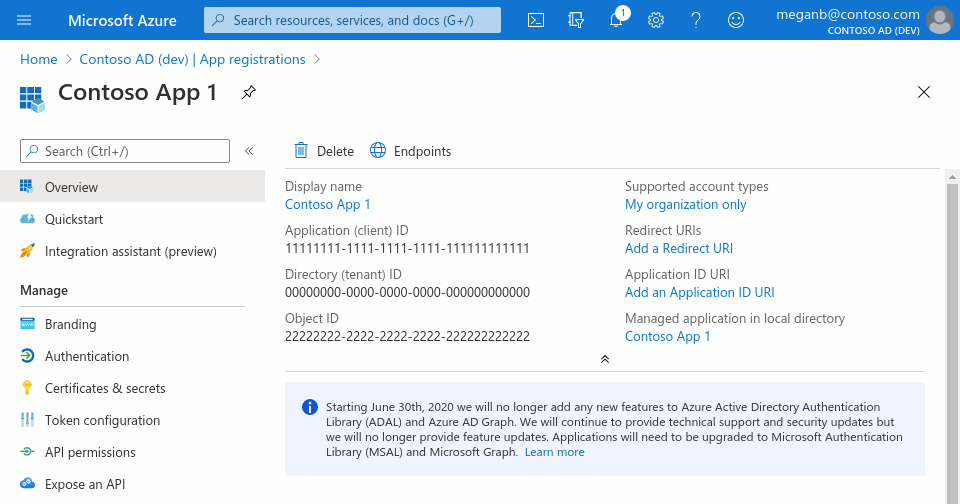

Die Anwendungseigenschaften werden angezeigt. Suchen und dokumentieren Sie die Anwendungs-ID (Client-ID) – einen eindeutigen Bezeichner der Microsoft-Identitätsplattform für die Anwendung. Sie benötigen die Anwendungs-ID (Client-ID), wenn Sie Ihren Key Vault erstellen.

Hinzufügen eines geheimen Clientschlüssels

Durch das Erstellen eines geheimen Clientschlüssels kann der Azure Modeling and Simulation Workbench die Microsoft Entra-Anmeldeanforderungen direkt an das Microsoft Entra ID Ihrer Organisation als den einzigen Identitätsanbieter umleiten. Diese Integration bietet eine SSO-Erfahrung für Ihr Designteam. Die Lebensdauer des Geheimnisses sollte die Lebensdauer der Workbench überdauern. Wenn das Geheimnis jedoch abläuft, verliert Ihr Designteam den Zugriff auf die Kammer. Um ein abgelaufenes Geheimnis zu beheben, müssen Sie ein neues Geheimnis erstellen und die Azure Modeling and Simulation Workbench mit den neuen Werten aktualisieren.

- Wählen Sie unter App-Registrierungen Ihre Anwendung QuickstartModSimWorkbenchApp aus.

- Wählen Sie Zertifikate und Geheimnisse>Geheime Clientschlüssel>Neuer geheimer Clientschlüssel aus.

- Fügen Sie eine Beschreibung für Ihren geheimen Clientschlüssel hinzu.

- Wählen Sie Empfohlen: 6 Monate für Läuft ab aus.

- Klicken Sie auf Hinzufügen.

- Die Anwendungseigenschaften werden angezeigt. Suchen Sie den Wert des geheimen Clientschlüssels, und dokumentieren Sie ihn. Sie benötigen den Wert des geheimen Clientschlüssels, wenn Sie Ihren Key Vault erstellen. Notieren Sie sich den Wert jetzt, da er nach dem Verlassen dieser Seite nie wieder angezeigt wird.

Erstellen eines Schlüsseltresors

Wählen Sie im Menü des Azure-Portals oder auf der Startseite die Option Ressource erstellen aus.

Geben Sie Key Vault in das Suchfeld ein.

Wählen Sie in der Ergebnisliste Key Vault aus.

Wählen Sie im Abschnitt „Key Vault“ die Option Erstellen aus.

Geben Sie im Abschnitt „Schlüsseltresor erstellen“ folgende Informationen ein:

Name: Ein eindeutiger Name ist erforderlich. Für diesen Schnellstart verwenden wir QuickstartVault-<numbers>.

Abonnement: Wählen Sie ein Abonnement aus.

Wählen Sie unter Ressourcengruppe die Option Neu erstellen aus, um eine neue Ressourcengruppe zu erstellen. Geben Sie QuickstartCreateModSimWorkbench-rg als Name ein.

Wählen Sie im Pulldownmenü Speicherort einen Speicherort aus.

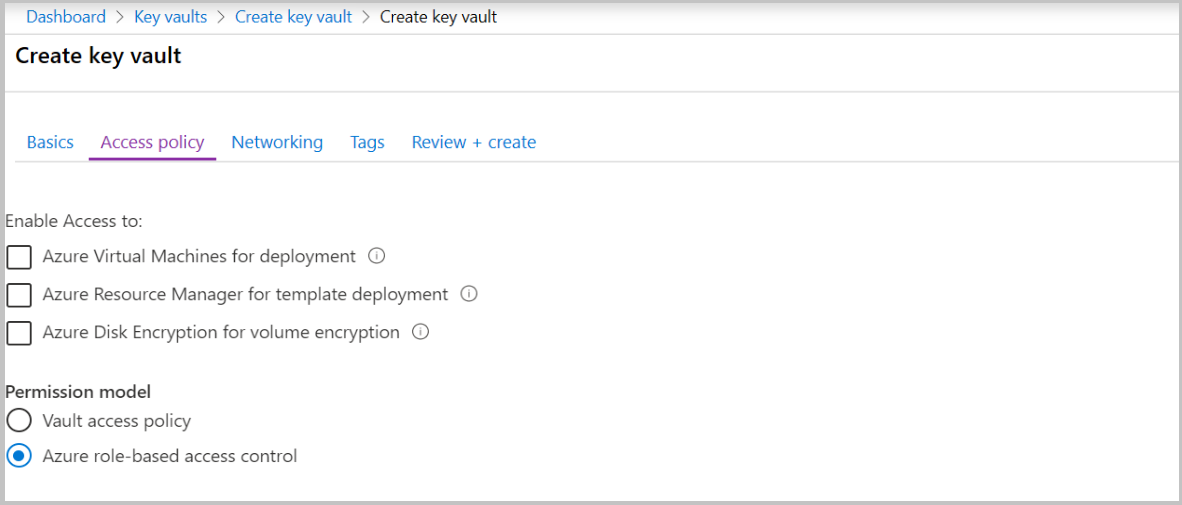

Wählen Sie in der Zugriffsrichtlinie unter Berechtigungsmodell die Option Rollenbasierte Zugriffssteuerung in Azure aus.

Behalten Sie bei den anderen Optionen die Standardeinstellungen bei.

Nachdem Sie die Informationen wie angewiesen eingegeben haben, wählen Sie Erstellen aus.

Einrichten der Key Vault-Rollenzuweisung

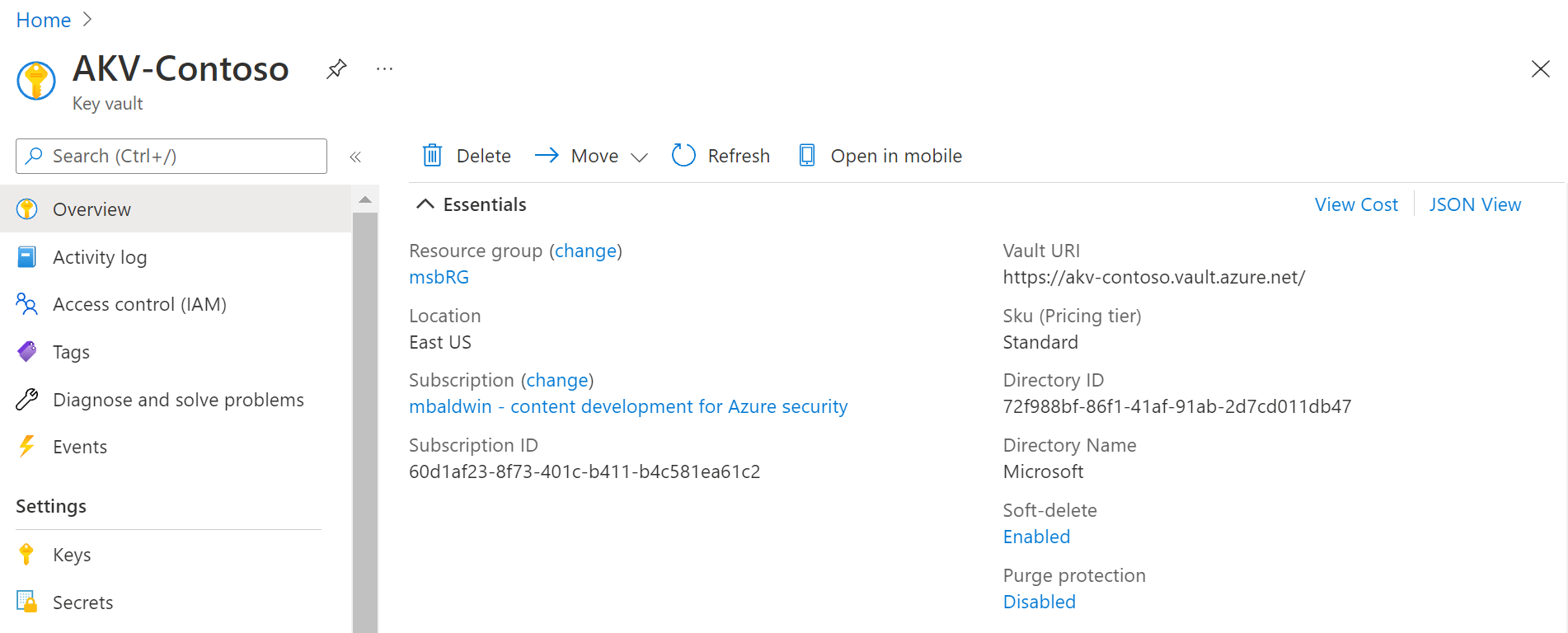

Öffnen Sie den Key Vault, den Sie bereits erstellt haben, indem Sie ihn aus der Liste der in Ihrer Ressourcengruppe angezeigten Ressourcen auswählen. Wählen Sie dann Zugriffssteuerung (IAM) aus.

Wählen Sie Hinzufügen>Rollenzuweisung hinzufügen aus, um den Bereich „Rollenzuweisung hinzufügen“ zu öffnen.

Weisen Sie die folgenden Rollen zu.

Einstellung Wert Rolle Benutzer für Key Vault-Geheimnisse Zugriff zuweisen zu Benutzer, Gruppe oder Dienstprinzipal Member Azure Modeling and Simulation Workbench Einstellung Wert Rolle Beauftragter für Key Vault-Geheimnisse Zugriff zuweisen zu Benutzer, Gruppe oder Dienstprinzipal Member <Ihr Azure-Konto>

Hinzufügen von Geheimnissen zum Key Vault

- Navigieren Sie zu QuickstartVault-<numbers> Ihres Key Vault im Azure-Portal.

- Wählen Sie auf den Seiten mit den Key Vault-Einstellungen Geheimnisse aus.

- Wählen Sie die Option Generieren/Importieren aus.

- Geben Sie auf dem Bildschirm „Geheimnis erstellen“ die folgenden Informationen an, und wählen Sie Erstellen aus:

- Uploadoptionen: Wählen Sie Manuell aus.

- Name: Geben Sie QuickstartModSimWorkbenchAppClientId ein

- Wert: Geben Sie die Anwendungs-ID (Client-ID) ein, die Sie im Schritt „Registrieren einer Anwendung“ dokumentiert haben.

- Behalten Sie bei den anderen Optionen die Standardwerte bei.

- Erstellen Sie ein weiteres Geheimnis, und geben Sie die folgenden Informationen an:

- Uploadoptionen: Wählen Sie Manuell aus.

- Name: Geben Sie QuickstartModSimWorkbenchAppSecretValue ein

- Wert: Geben Sie den Wert des geheimen Clientschlüssels ein, den Sie im Schritt „Hinzufügen eines geheimen Clientschlüssels“ dokumentiert haben.

- Behalten Sie bei den anderen Optionen die Standardwerte bei.

- Suchen und dokumentieren Sie die beiden Geheimnisbezeichner:

- Wählen Sie Geheimnis aus.

- Wählen Sie die aktuelle Version aus.

- Kopieren/dokumentieren Sie den angezeigten Geheimnisbezeichner.

- Entfernen Sie die Version aus der angezeigten URL des Geheimnisbezeichners. Beispiel:

https://quickstartvault.vault.azure.net/secrets/quickstartmodsimworkbenchappclientidwäre Ihr Geheimnisbezeichner für die Client-ID der App-Registrierung, nichthttps://quickstartvault.vault.azure.net/secrets/quickstartmodsimworkbenchappclientid/95e7cae001f612345468abcd1c109b3a.

Erstellen einer Azure Modeling and Simulation Workbench (Preview)

Um eine Azure Modeling and Simulation Workbench zu erstellen, füllen Sie zuerst die Felder des Azure-Portal-Assistenten für Benennungs- und Konnektivitätseinstellungen aus. Dann übermitteln Sie das Formular, um eine Workbench zu erstellen.

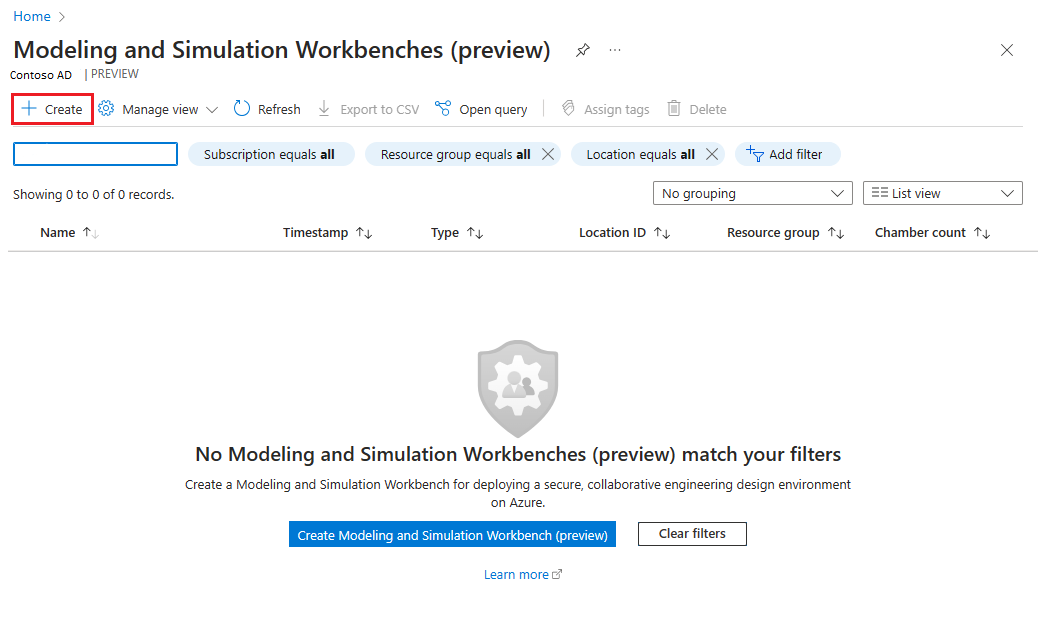

Während Sie im Azure-Portal angemeldet sind, wechseln Sie zu https://<AzurePortalUrl>/#blade/HubsExtension/BrowseResource/resourceType/Microsoft.ModSimWorkbench%2Fworkbenches. Wechseln Sie z. B. zu https://portal.azure.com/#blade/HubsExtension/BrowseResource/resourceType/Microsoft.ModSimWorkbench%2Fworkbenches für öffentliche Azure-Cloud.

Wählen Sie auf der Seite Modeling and Simulation Workbenches (Preview) die Option Erstellen aus. Die Seite Erstellen einer Azure Modeling and Simulation Workbench wird geöffnet.

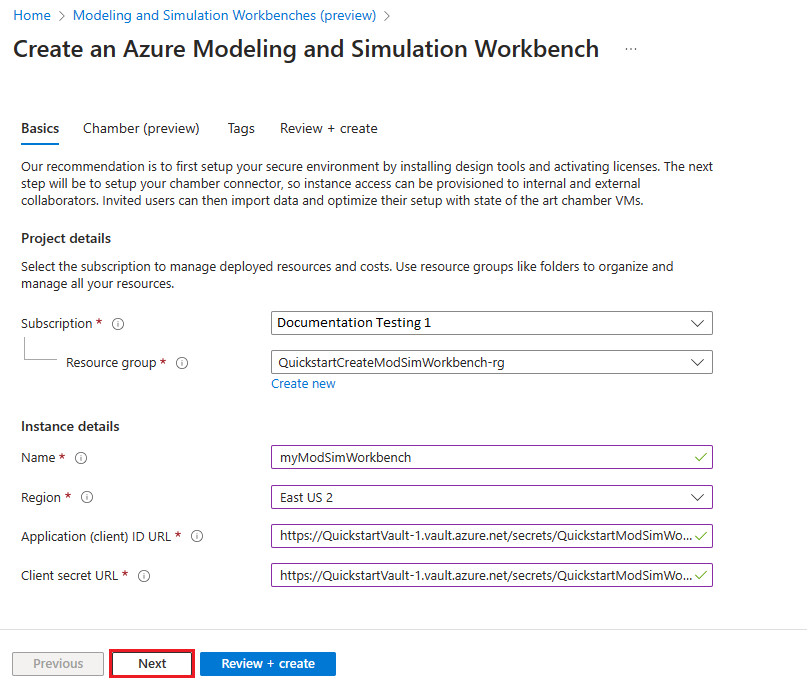

Wählen Sie auf der Registerkarte Projektdetails>Grundlagen im Feld Abonnement Ihr Abonnement aus. Wählen Sie dann QuickstartCreateModSimWorkbench-rg für die Ressourcengruppe aus.

Geben Sie für die Workbenchdetails die folgenden Informationen an:

- Name: Geben Sie myModSimWorkbench ein.

- Region: Wählen Sie USA, Osten aus.

- URL der Anwendungs-ID (Client-ID): Geben Sie den Geheimnisbezeichner für die Key Vault-URL für QuickstartModSimWorkbenchAppClientId ein, den Sie im Schritt Hinzufügen von Geheimnissen zum Key Vault dokumentiert haben.

- URL des Werts des geheimen Clientschlüssels: Geben Sie den Geheimnisbezeichner für die Key Vault-URL für QuickstartModSimWorkbenchAppSecretValue ein, den Sie im Schritt Hinzufügen von Geheimnissen zum Key Vault dokumentiert haben.

Wählen Sie die Schaltfläche Weiter unten auf der Seite aus.

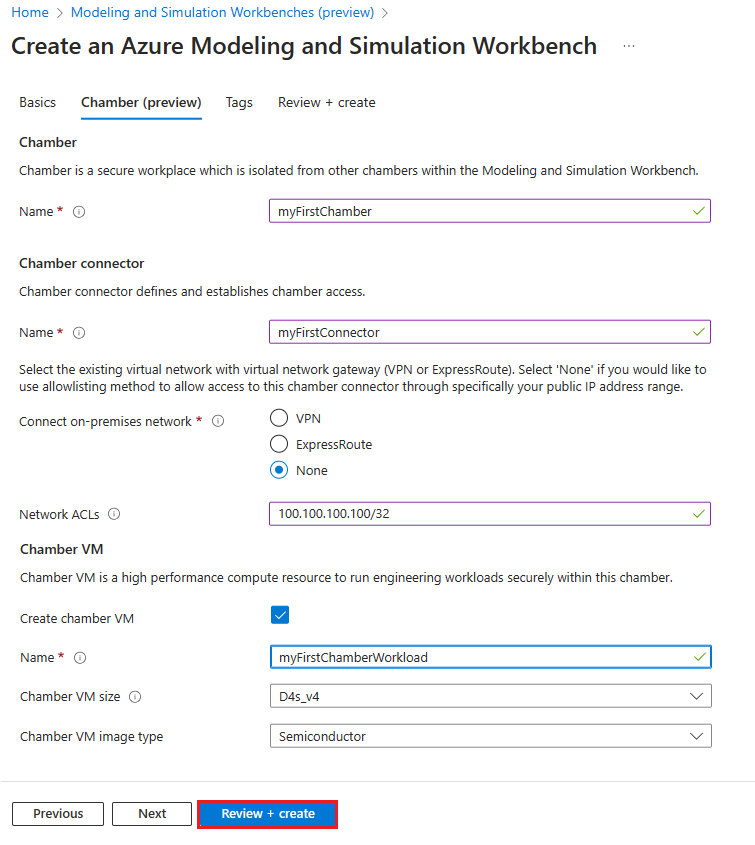

Geben Sie die folgenden Informationen für die Kammer auf der Registerkarte Kammer an:

- Kammername: Geben Sie myFirstChamber ein.

Geben Sie für die folgenden Informationen für Kammerconnector an:

Connectorname: Geben Sie myfirstconnector ein.

Lokales Netzwerk verbinden: Wählen Sie Keines aus.

Hinweis

Wählen Sie ExpressRoute aus, wenn Sie Azure ExpressRoute verbunden haben, wählen Sie VPN aus, wenn Sie VPN Gateway eingerichtet haben, und wählen Sie Keines aus, wenn Sie ExpressRoute/VPN nicht verwenden.

Netzwerk-ACLs: Geben Sie Ihre öffentliche IP-Adresse mithilfe der CIDR-Notation ein (z. B. 100.100.100.100/32).

Hinweis

Ein Bereich von IP-Adressen aus demselben Subnetz kann mithilfe der CIDR-Notation maskiert werden. /32 ist eine einzelne IP-Adresse. Wenn Sie Kammerbenutzer mit Hostadressen 100.100.100.1 – 100.100.100.6 haben, lautet der Eintrag für die Netzwerk-ACLs 100.100.100.0/29.

Geben Sie die folgenden Informationen für Kammer-VM an:

- Name der Kammer-VM: Geben Sie myFirstChamberWorkload ein.

- Größe der Kammer-VM: Wählen Sie E2s_v5 aus.

Wählen Sie unten auf der Seite die Schaltfläche Überprüfen + erstellen aus.

Auf der Seite Überprüfen + erstellen sehen Sie die Details zur Azure Modeling and Simulation Workbench, die Sie gerade erstellen. Wählen Sie Erstellen aus, wenn Sie fertig sind.

Zuweisen von Benutzerrollen für eine Modeling and Simulation Workbench-Kammer

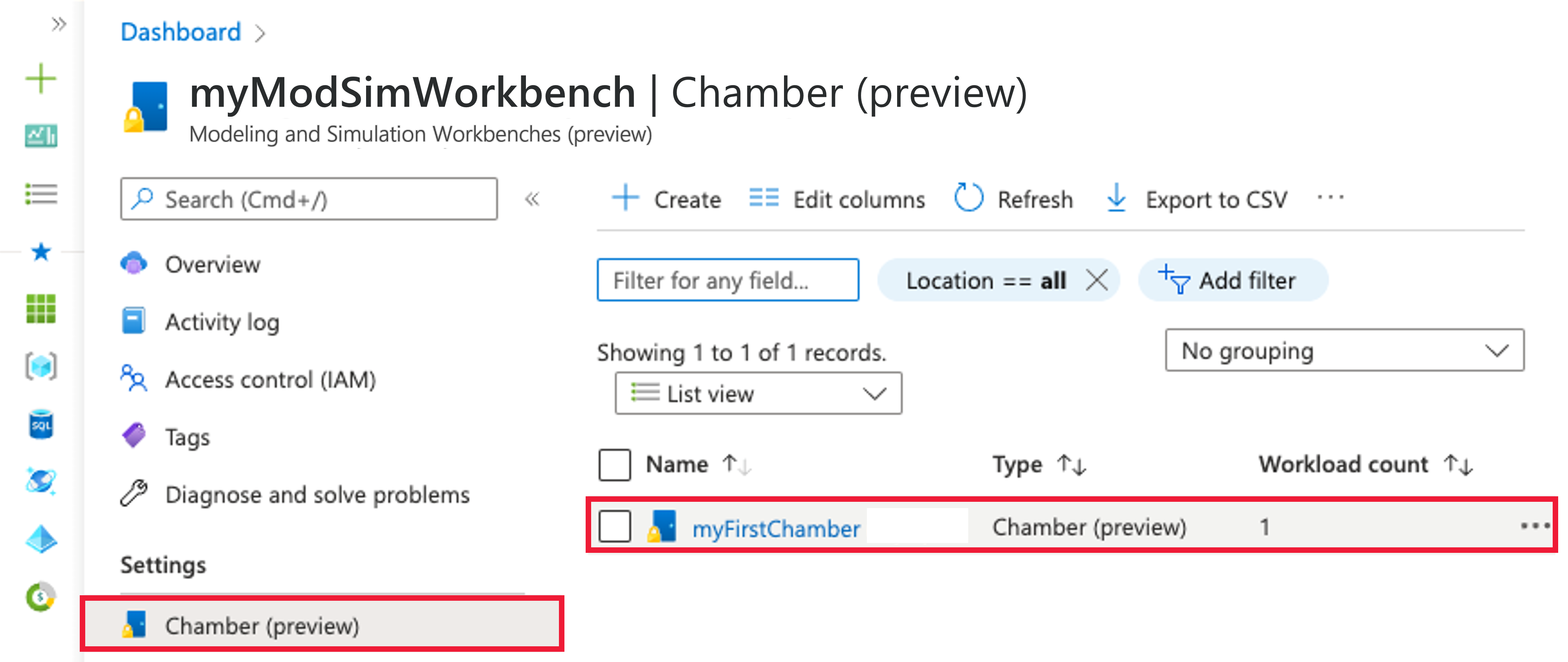

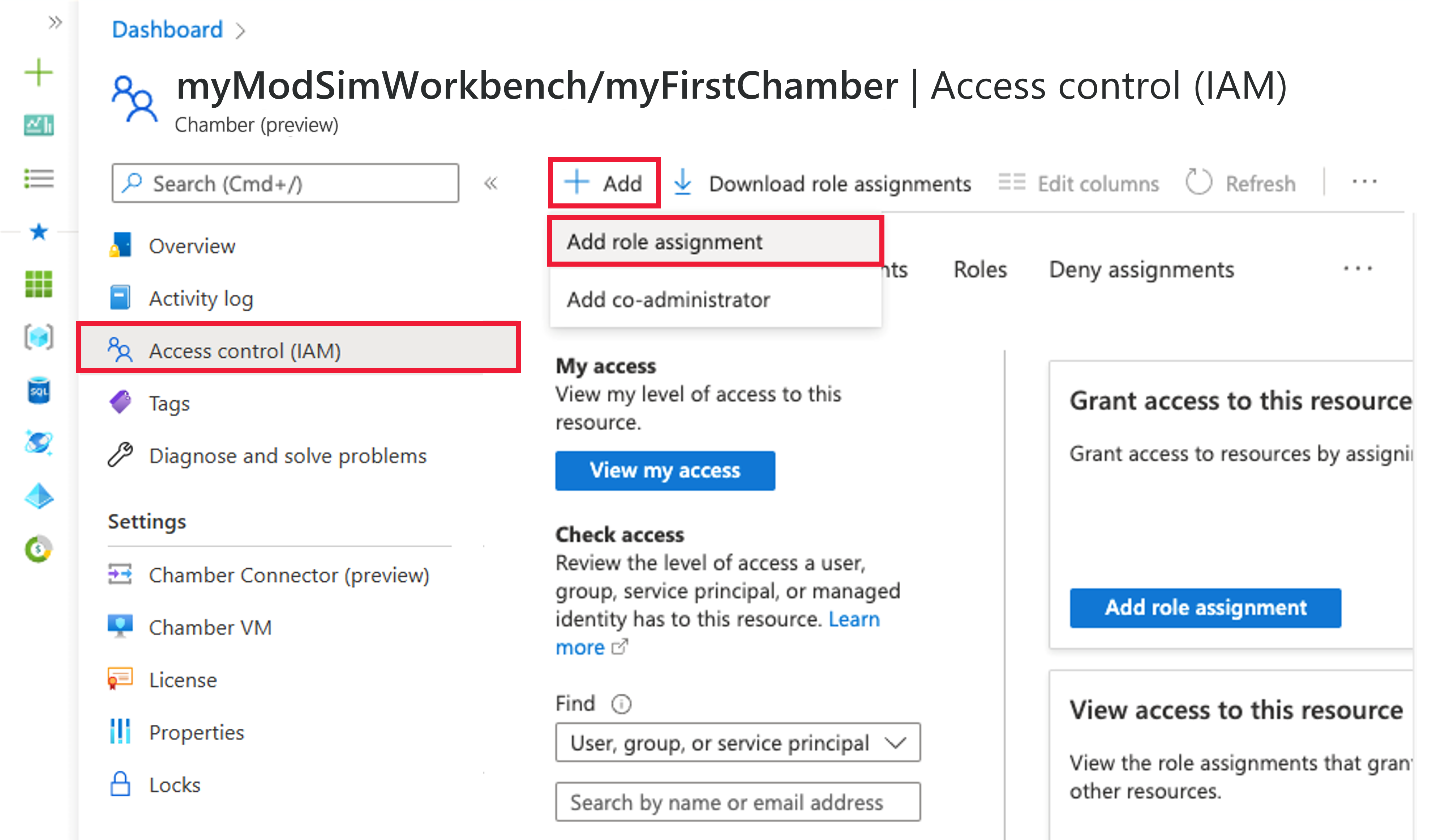

Geben Sie in der globalen Suche Schnellstart ein, und wählen Sie myFirstChamber aus.

Wählen Sie im Menü auf der linken Seite von myFirstChamber die Option Zugriffssteuerung (IAM) aus.

Wählen Sie Hinzufügen>Rollenzuweisung hinzufügen. Wenn Sie keine Berechtigungen zum Zuweisen von Rollen haben, ist die Option „Rollenzuweisung hinzufügen“ deaktiviert.

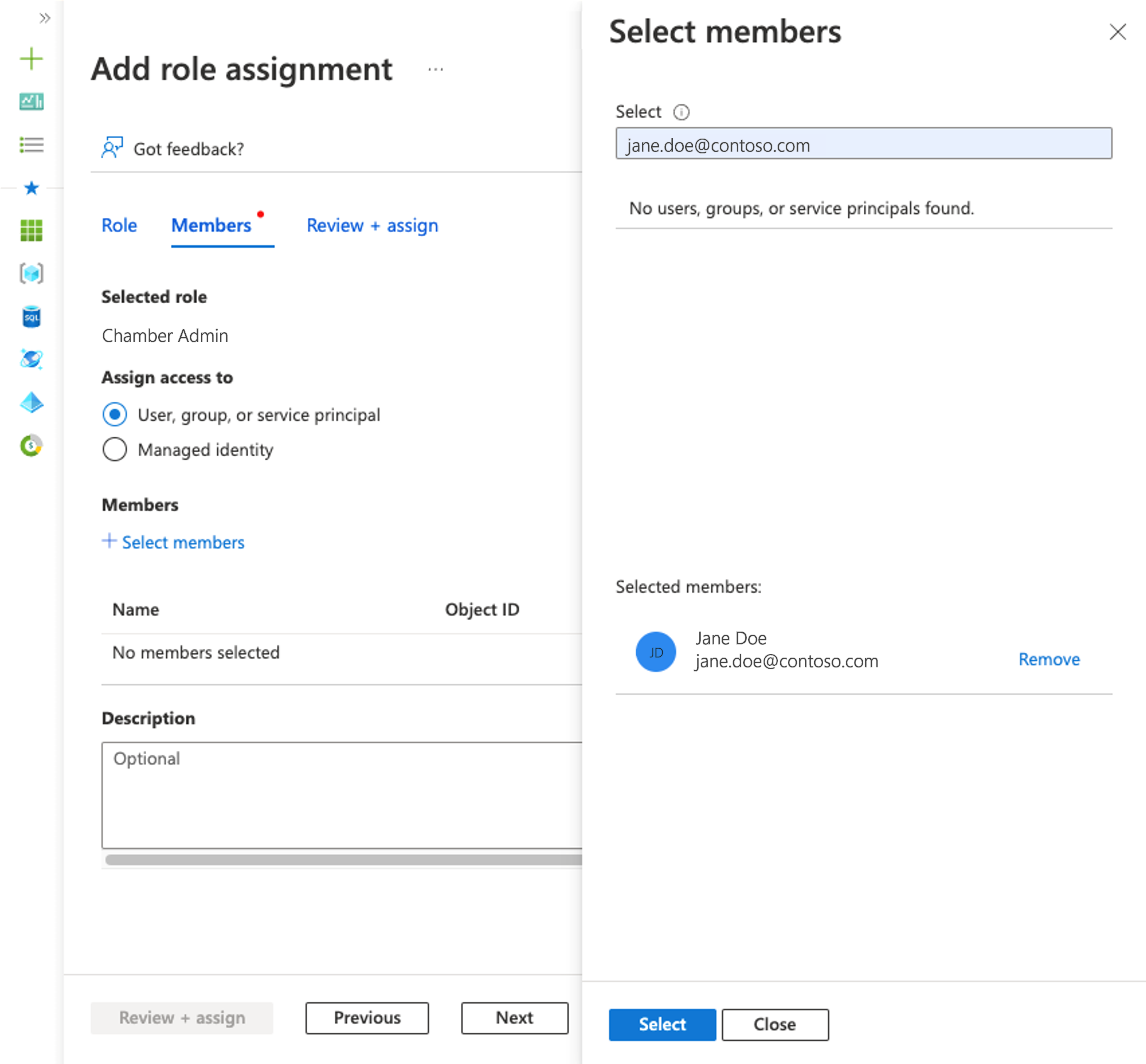

Der Bereich „Rollenzuweisung hinzufügen“ wird geöffnet. Suchen oder scrollen Sie nach der Rolle Kammeradministrator in der Rollenliste, und wählen Sie diese aus. Wählen Sie Weiteraus.

Belassen Sie den Standardwert für Zugriff zuweisen zu auf Benutzer, Gruppe oder Dienstprinzipal. Wählen Sie + Mitglieder auswählen aus. Suchen Sie auf dem Blatt Mitglieder auswählen auf der linken Seite des Bildschirms nach Ihrem Sicherheitsprinzipal, indem Sie eine Zeichenfolge eingeben oder durch die Liste scrollen. Wählen Sie Ihren Sicherheitsprinzipal aus. Wählen Sie Auswählen aus, um die Auswahl zu speichern.

Hinweis

Kammeradministratoren und Kammerbenutzer MÜSSEN einen Alias in ihrem Profil-E-Mail-Feld in Microsoft Entra festgelegt haben, sonst können sie sich nicht bei der Umgebung anmelden.

Wählen Sie Überprüfen + zuweisen aus, um die Rolle zuzuweisen.

Wiederholen Sie die Schritte 3 bis 6, um anderen Benutzern, die an der Kammer arbeiten müssen, die Rolle Kammerbenutzer zuzuweisen.

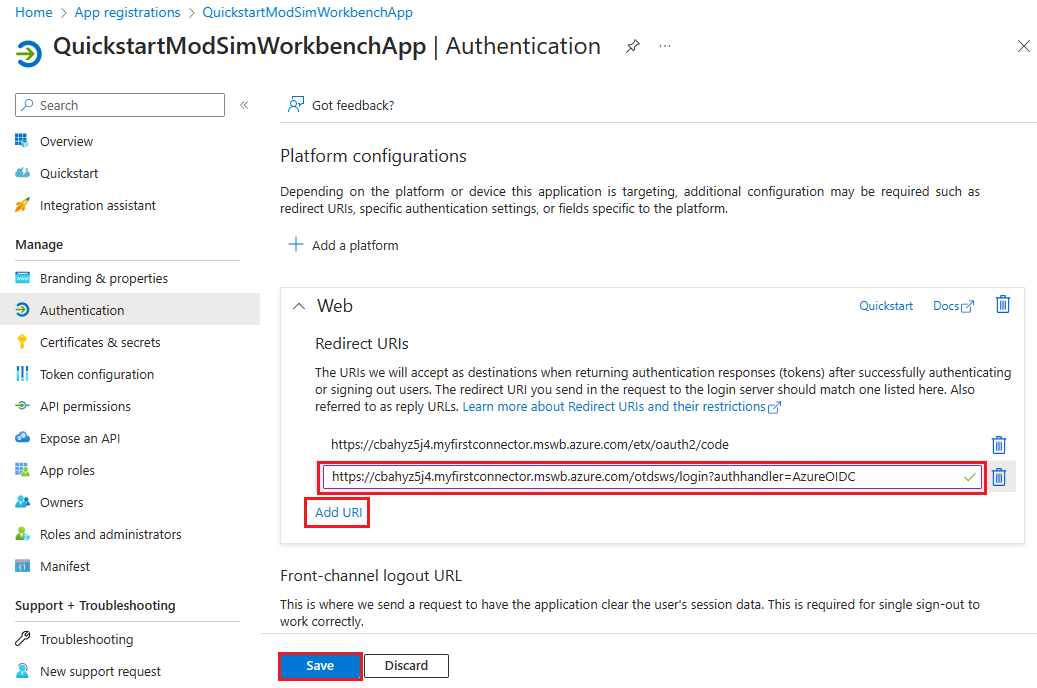

Hinzufügen von Umleitungs-URIs für die Anwendung im Microsoft Entra ID

Ein Umleitungs-URI ist die Adresse, an die Microsoft Identity Platform den Client eines Benutzers umleitet und nach der Authentifizierung die Sicherheitstoken sendet.

Führen Sie die folgenden Schritte aus, um Umleitungs-URIs abzurufen:

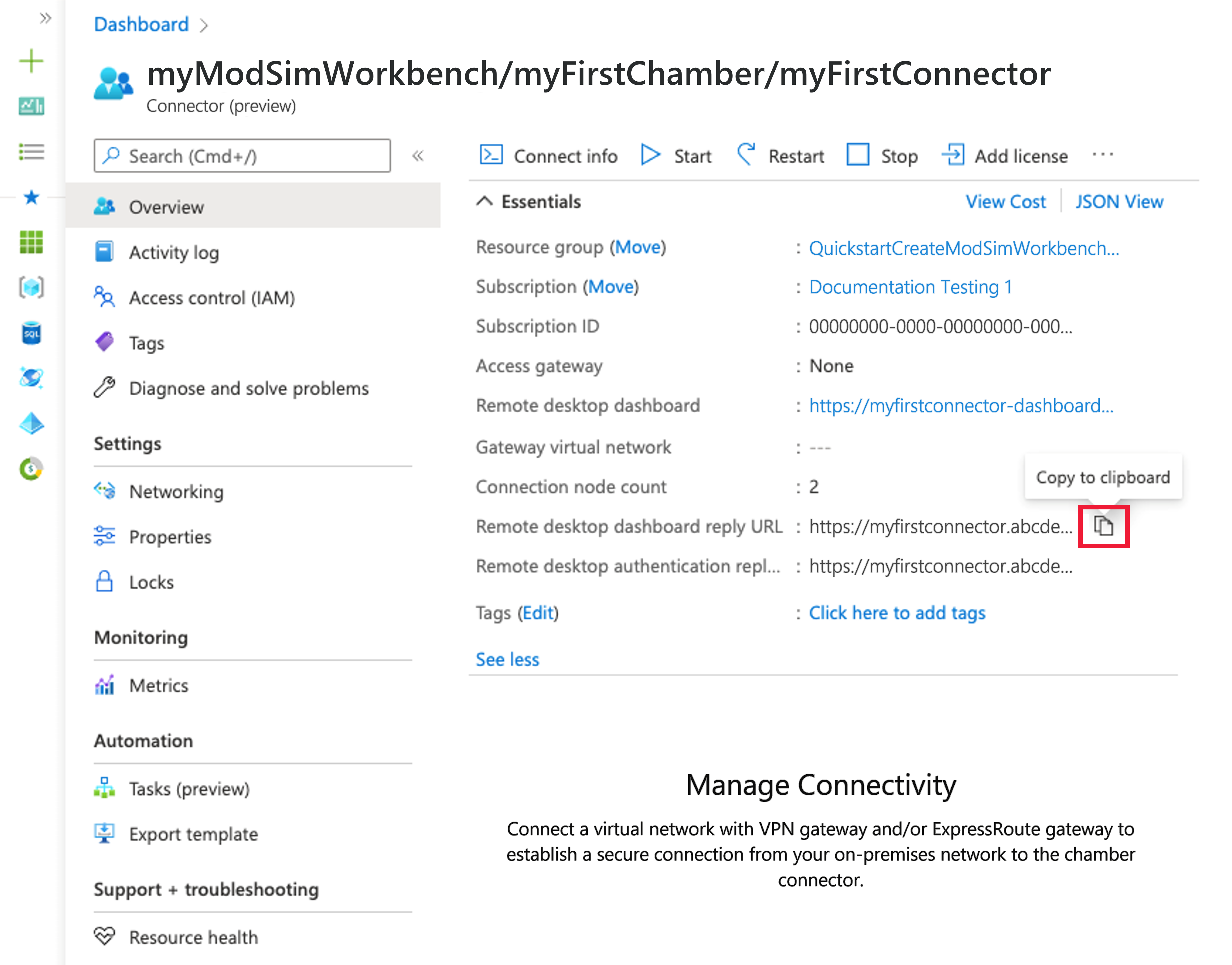

Wählen Sie auf der Seite für Ihre neue Modeling and Simulation Workbench-Werkbank myModSimWorkbench das Menü Connector auf der linken Seite aus. Wählen Sie dann myfirstconnector aus der Ressourcenliste auf der rechten Seite aus.

Suchen und dokumentieren Sie auf der Seite Übersicht die zwei Connectoreigenschaften Dashboard-Antwort-URL und Authentifizierungs-Antwort-URL und dokumentieren Sie diese mithilfe des Symbols „In Zwischenablage kopieren“. Wenn diese Eigenschaften nicht sichtbar sind, wählen Sie die Schaltfläche Mehr anzeigen auf der Seite aus, um das Fenster zu erweitern.

- Dashboard-Antwort-URL: Beispielsweise https://<dashboardFqdn>/etx/oauth2/code

- Authentifizierungs-Antwort-URL: Beispielsweise https://<authenticationFqdn>/otdsws/login?authhandler=AzureOIDC

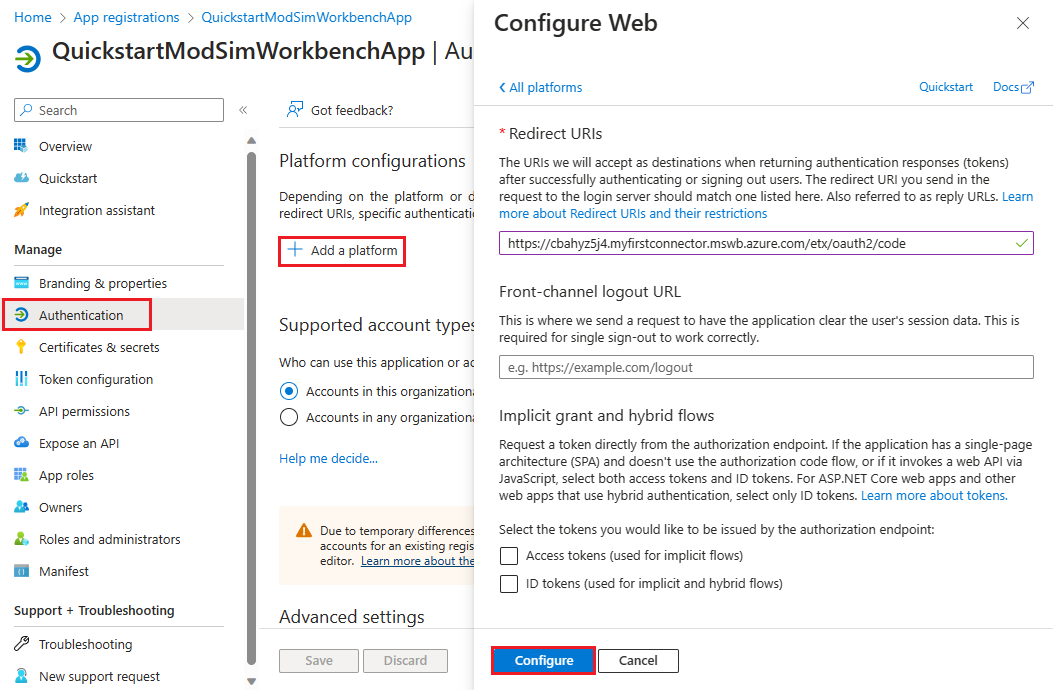

Führen Sie die folgenden Schritte aus, um Umleitungs-URIs hinzuzufügen:

Wählen Sie im Azure-Portal unter Microsoft Entra ID>App-Registrierungen Ihre Anwendung aus, die Sie im Schritt Anwendung registrieren erstellt haben.

Wählen Sie unter Verwalten die Option Authentifizierung aus.

Wählen Sie unter Plattformkonfigurationen die Option Plattform hinzufügen aus.

Wählen Sie unter Plattformen konfigurierendie Kachel Web aus.

Fügen Sie im Bereich Web konfigurieren die Dashboard-Antwort-URL ein, die Sie im vorherigen Schritt im Feld „Umleitungs-URI“ dokumentiert haben. Klicken Sie anschließend auf Konfigurieren.

Wählen Sie unter Plattformkonfigurationen>Web>Umleitungs-URIs die Option URI hinzufügen aus.

Fügen Sie die Authentifizierungs-Antwort-URL ein, die Sie im vorherigen Schritt dokumentiert haben. Wählen Sie dann Speichern aus.

Herstellen einer Verbindung mit der Kammer mit Remotedesktop

Kammeradministratoren und Kammerbenutzer können sich jetzt mit Remotedesktopzugriff in die Kammer verbinden. Die Remotedesktop-Dashboard-URL ist auf der Connectorübersichtsseite verfügbar. Diese Benutzer müssen sich im entsprechenden Netzwerk befinden, das für den Connector eingerichtet ist. Für diesen Schnellstart muss also ihre öffentliche IP-Adresse in den Bereich der Netzwerk-ACLs des Connectors aufgenommen werden.

Wählen Sie auf der Seite für Ihre neue Modeling and Simulation Workbench-Werkbank myModSimWorkbench das Menü Connector auf der linken Seite aus. Wählen Sie dann myfirstconnector aus der Ressourcenliste auf der rechten Seite aus.

Wählen Sie auf der Seite Übersicht die Desktop-Dashboard-URL aus, um das Remotedesktop-Dashboard zu starten. Sie sollten nicht zum Eingeben von Anmeldeinformationen aufgefordert werden. In diesem Dashboard sollten Sie in der Lage sein, alle Workloads in Ihren Kammern zu sehen und eine Sitzung zu jeder dieser Workloads zu starten.

Bereinigen von Ressourcen

Es gibt zwei Methoden zum Bereinigen von Ressourcen, die in diesem Schnellstart erstellt wurden. Sie können die Azure-Ressourcengruppe löschen, die alle Ressourcen in der Ressourcengruppe enthält, oder Sie können die Modeling and Simulation Workbench-Ressourcen einzeln löschen.

Tipp

Andere Artikel in dieser Sammlung bauen auf diesem Schnellstart auf. Wenn Sie planen, mit den nachfolgenden Schnellstarts zu arbeiten, sollten Sie die hier erstellten Ressourcen nicht bereinigen. Falls Sie nicht fortfahren möchten, können Sie die folgenden Schritte ausführen, um die in diesem Schnellstart erstellten Ressourcen im Azure-Portal zu löschen.

So löschen Sie die gesamte Ressourcengruppe, einschließlich der neu erstellten Modeling and Simulation Workbench:

Wählen Sie im Azure-Portal im Menü auf der linken Seite Ressourcengruppen aus. Wählen Sie dann den Namen Ihrer Ressourcengruppe aus. In diesem Schnellstart haben wir beispielsweise QuickstartCreateModSimWorkbench-rg als Namen der Ressourcengruppe verwendet. Wählen Sie anschließend die Option Löschen.

Wählen Sie auf der Seite Ihrer Ressourcengruppe Löschen aus, und geben Sie den Namen Ihrer Ressourcengruppe in das Textfeld ein, um den Löschvorgang zu bestätigen. In diesem Schnellstart haben wir QuickstartCreateModSimWorkbench-rg als Namen der Ressourcengruppe verwendet. Wählen Sie anschließend die Option Löschen.

Oder löschen Sie stattdessen die neu erstellten Modeling and Simulation Workbench-Ressourcen:

Öffnen Sie Ihre Modelling and Simulation Workbench im Azure-Portal, und wählen Sie im Menü auf der linken Seite Alle Ressourcen aus. Suchen Sie dann nach der von Ihnen erstellten Modeling and Simulation Workbench. In diesem Schnellstart haben wir beispielsweise myModSimWorkbench als Namen der Workbench verwendet.

Um eine Ressource zu löschen, wählen Sie die Schaltfläche Löschen im oberen Bereich der Übersicht für jede Ressource aus. Sie müssen die untergeordneten Ressourcen löschen, bevor Sie ihre übergeordneten Ressourcen löschen. Löschen Sie beispielsweise zuerst alle Kammer-VMs und Connectors. Löschen Sie dann die Speicher. Löschen Sie dann die Kammern. Löschen Sie zuletzt die Workbenches.

Nächste Schritte

In diesem Schnellstart haben Sie eine Modeling and Simulation Workbench und zugewiesene Benutzerrollen bereitgestellt, damit andere Ihre Modelling and Simulation Workbench-Kammer verwenden können. Fahren Sie mit dem nächsten Artikel fort, um zu erfahren, wie Sie Benutzer in einer Modeling and Simulation Workbench-Kammer verwalten.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für