Verwalten des Zugriffs auf einen Arbeitsbereich in der Microsoft Playwright-Testvorschau

In diesem Artikel erfahren Sie, wie Sie den Zugriff auf einen Arbeitsbereich in der Microsoft Playwright Testing Preview verwalten. Der Dienst verwendet die rollenbasierte Azure-Zugriffssteuerung (Azure RBAC), um Zugriffsrechte für Ihren Arbeitsbereich zu autorisieren. Rollenzuweisungen sind die Art und Weise, wie Sie den Zugriff auf Ressourcen mithilfe von Azure RBAC steuern.

Wichtig

Microsoft Playwright Testing befindet sich derzeit in der Vorschauversion. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten rechtliche Bedingungen. Sie gelten für diejenigen Azure-Features, die sich in der Beta- oder Vorschauversion befinden oder aber anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Voraussetzungen

Um Rollen in Azure zuzuweisen, benötigt Ihr Konto den Benutzerzugriffsadministrator, den Besitzer oder eine der klassischen Administratorrollen.

So überprüfen Sie Ihre Berechtigungen im Azure-Portal:

- Wechseln Sie im Azure-Portal zu Ihrem Microsoft Playwright-Testarbeitsbereich.

- Wählen Sie im linken Bereich access Control (IAM) und dann "Meinen Zugriff anzeigen" aus.

Standardrollen

Microsoft Playwright-Testarbeitsbereiche verwenden drei integrierte Azure-Rollen. Um Benutzern Zugriff auf einen Arbeitsbereich zu gewähren, weisen Sie ihnen eine der folgenden integrierten Azure-Rollen zu:

| Role | Zugriffsebene |

|---|---|

| Leser | – Schreibgeschützter Zugriff auf den Arbeitsbereich im Playwright-Portal. – Anzeigen von Testergebnissen für den Arbeitsbereich. – Arbeitsbereichszugriffstoken können nicht erstellt oder gelöscht werden. Playwright-Tests für den Dienst können nicht ausgeführt werden. |

| Mitwirkender | – Vollzugriff auf die Verwaltung des Arbeitsbereichs im Azure-Portal, kann aber keine Rollen in Azure RBAC zuweisen. - Vollzugriff auf den Arbeitsbereich im Playwright-Portal. - Erstellen und löschen Sie ihre Zugriffstoken. - Führen Sie Playwright-Tests für den Dienst aus. |

| Bes. | – Vollzugriff auf die Verwaltung des Arbeitsbereichs im Azure-Portal, einschließlich des Zuweisens von Rollen in Azure RBAC. - Vollzugriff auf den Arbeitsbereich im Playwright-Portal. - Erstellen und löschen Sie ihre Zugriffstoken. - Führen Sie Playwright-Tests für den Dienst aus. |

Wichtig

Bevor Sie eine Azure RBAC-Rolle zuweisen, bestimmen Sie den erforderlichen Zugriffsbereich. Es hat sich als am besten bewährt, stets nur den kleinstmöglichen Umfang an Zugriffsrechten zu gewähren. Azure RBAC-Rollen, die in einem umfassenderen Bereich definiert sind, werden von den darunterliegenden Ressourcen geerbt. Weitere Informationen zum Bereich für Azure RBAC-Rollenzuweisungen finden Sie unter Grundlegendes zum Bereich für Azure RBAC.

Gewähren des Zugriffs auf einen Benutzer

Sie können einem Benutzer Zugriff auf einen Microsoft Playwright Testing-Arbeitsbereich gewähren, indem Sie die Azure-Portal verwenden:

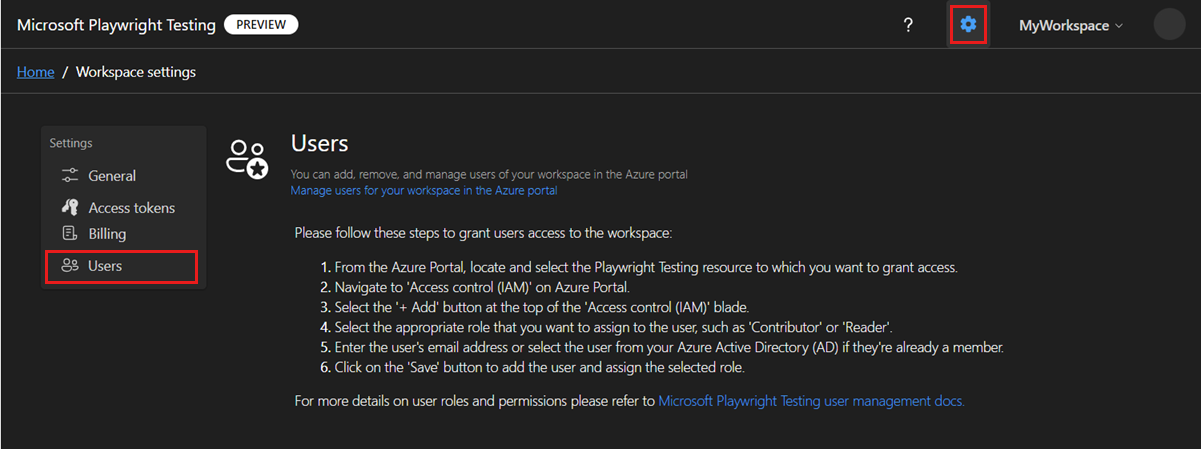

Melden Sie sich mit Ihrem Azure-Konto beim Playwright-Portal an.

Wählen Sie das Symbol "Arbeitsbereichseinstellungen" aus, und wechseln Sie dann zur Seite "Benutzer ".

Wählen Sie "Benutzer für Ihren Arbeitsbereich verwalten" im Azure-Portal aus, um zum Arbeitsbereich im Azure-Portal zu wechseln.

Alternativ können Sie direkt zum Azure-Portal wechseln und Ihren Arbeitsbereich auswählen:

- Melden Sie sich beim Azure-Portal an.

- Geben Sie "Playwright-Tests " in das Suchfeld ein, und wählen Sie dann "Playwright-Tests" in der Kategorie "Dienste " aus.

- Wählen Sie in der Liste Ihren Microsoft Playwright-Testarbeitsbereich aus.

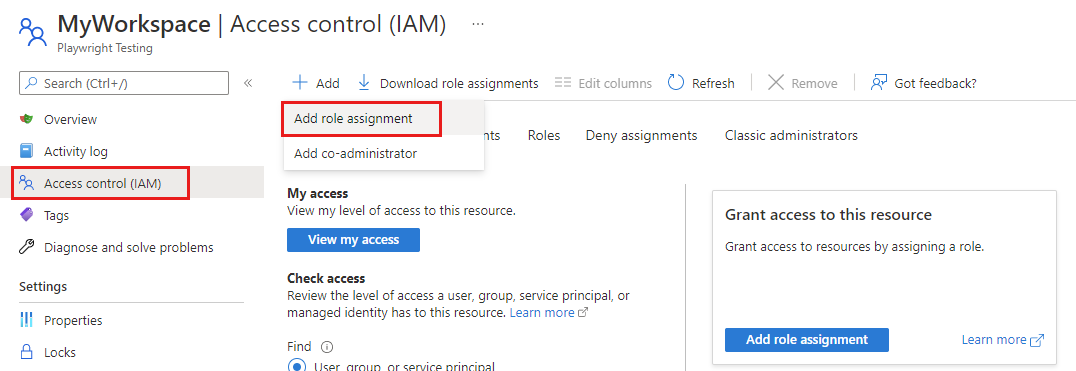

- Wählen Sie im linken Fensterbereich Zugriffskontrolle (IAM).

Wählen Sie auf der Seite Access Control (IAM) die Option "Rollenzuweisung hinzufügen" > aus.

Wenn Sie keine Berechtigungen zum Zuweisen von Rollen besitzen, ist die Option "Rollenzuweisung hinzufügen" deaktiviert.

Wählen Sie auf der Registerkarte "Rolle " die Option "Privilegierte Administratorrollen " aus.

Wählen Sie eine der Standardrollen für Microsoft Playwright-Tests und dann "Weiter" aus.

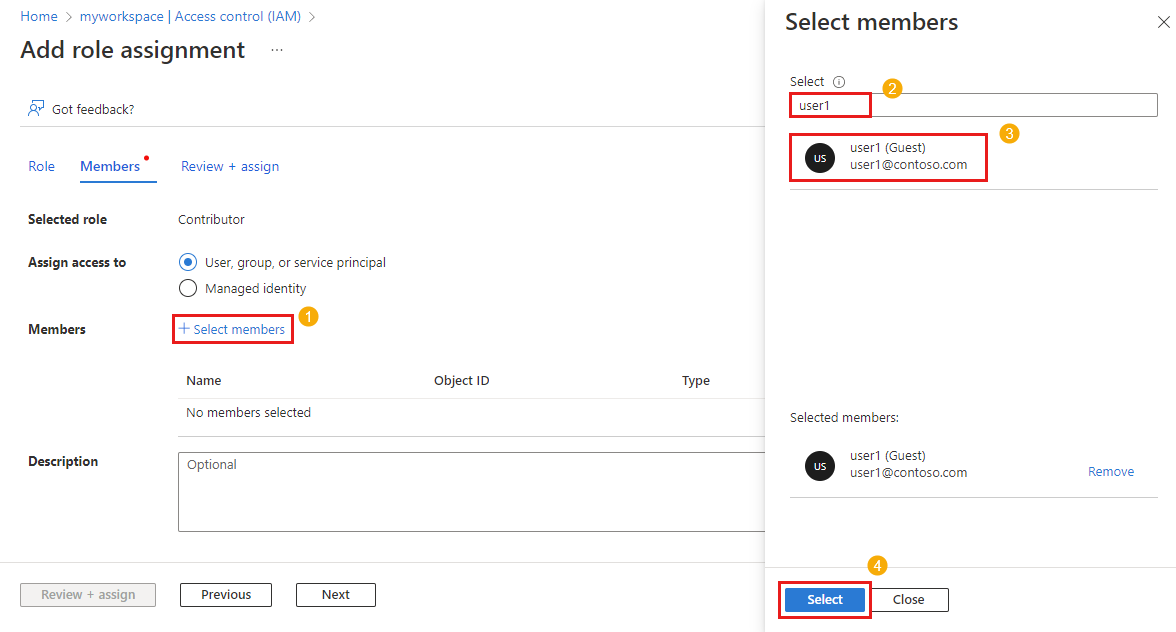

Stellen Sie auf der Registerkarte "Mitglieder " sicher, dass "Benutzer", "Gruppe" oder "Dienstprinzipal " ausgewählt ist.

Wählen Sie "Mitglieder auswählen", suchen Und wählen Sie die Benutzer, Gruppen oder Dienstprinzipale aus.

Wählen Sie Überprüfen und zuweisen aus, um die Rolle zuzuweisen.

Weitere Informationen zum Zuweisen von Rollen finden Sie unter Zuweisen von Azure-Rollen mithilfe der Azure-Portal.

Widerrufen des Zugriffs für einen Benutzer

Sie können den Zugriff eines Benutzers auf einen Microsoft Playwright-Testarbeitsbereich mithilfe der Azure-Portal widerrufen:

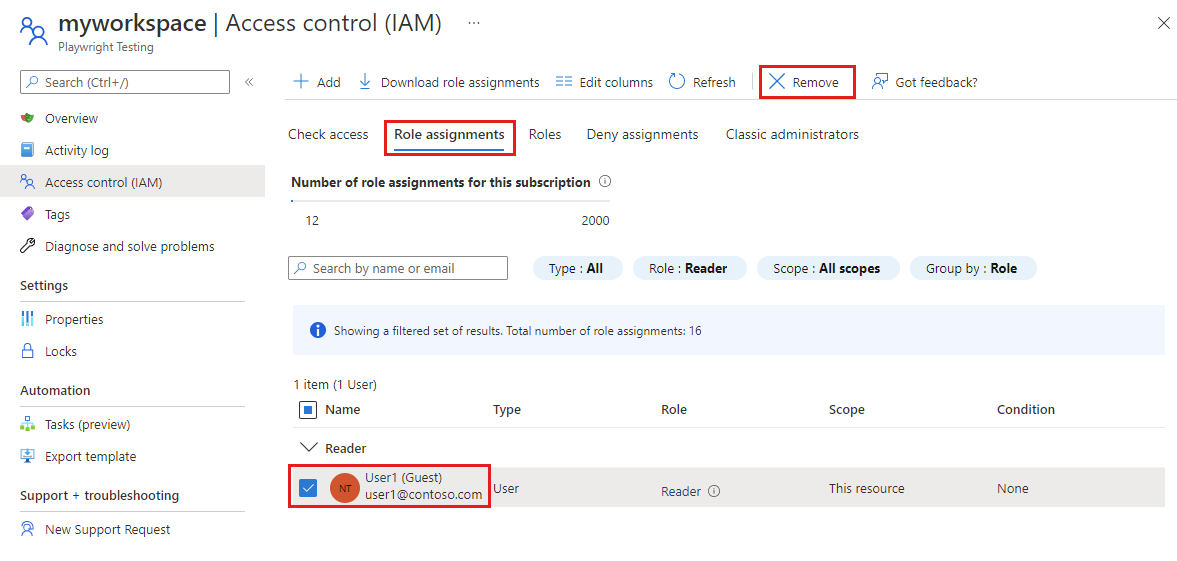

Wechseln Sie im Azure-Portal zu Ihrem Microsoft Playwright-Testarbeitsbereich.

Wählen Sie im linken Bereich access Control (IAM) und dann Rollenzuweisungen aus.

Fügen Sie in der Liste der Rollenzuweisungen ein Häkchen neben dem Benutzer und der Rolle hinzu, die Sie entfernen möchten, und wählen Sie dann "Entfernen" aus.

Wählen Sie im Bestätigungsfenster "Ja " aus, um die Rollenzuweisung zu entfernen.

Weitere Informationen zum Entfernen von Rollenzuweisungen finden Sie unter Entfernen von Azure-Rollenzuweisungen.

(Optional) Verwenden von Microsoft Entra-Sicherheitsgruppen zum Verwalten des Arbeitsbereichzugriffs

Anstatt einzelnen Benutzern Zugriff zu gewähren oder zu widerrufen, können Sie den Zugriff für Benutzergruppen mithilfe von Microsoft Entra-Sicherheitsgruppen verwalten. Dieser Ansatz hat folgende Vorteile:

- Vermeiden Sie die Notwendigkeit, Team- oder Projektmanagern die Rolle "Besitzer" im Arbeitsbereich zu gewähren. Sie können ihnen nur Zugriff auf die Sicherheitsgruppe gewähren, damit sie den Zugriff auf den Arbeitsbereich verwalten können.

- Sie können die Berechtigungen von Benutzern in einem Arbeitsbereich und anderen Ressourcen als Gruppe organisieren, verwalten und widerrufen, ohne berechtigungen auf Benutzerbasis verwalten zu müssen.

- Die Verwendung von Microsoft Entra-Gruppen hilft Ihnen, das Abonnementlimit für Rollenzuweisungen zu vermeiden.

So verwenden Sie Microsoft Entra-Sicherheitsgruppen:

Fügen Sie einen Besitzer der Gruppe hinzu. Dieser Benutzer hat die Berechtigung, Gruppenmitglieder hinzuzufügen oder zu entfernen. Der Gruppenbesitzer muss kein Gruppenmitglied sein oder über eine direkte RBAC-Rolle im Arbeitsbereich verfügen.

Weisen Sie der Gruppe eine RBAC-Rolle im Arbeitsbereich zu, z. B. Leser oder Mitwirkender.

Fügen Sie Gruppenmitglieder hinzu. Die hinzugefügten Mitglieder können jetzt auf den Arbeitsbereich zugreifen.

Erstellen einer benutzerdefinierten Rolle für eingeschränkte Mandanten

Wenn Sie Microsoft Entra-Mandanteneinschränkungen und Benutzer mit temporärem Zugriff verwenden, können Sie eine benutzerdefinierte Rolle in Azure RBAC erstellen, um Berechtigungen zu verwalten und Zugriff auf ausführungstests zu gewähren.

Führen Sie die folgenden Schritte aus, um Berechtigungen mit einer benutzerdefinierten Rolle zu verwalten:

Führen Sie die folgenden Schritte aus, um eine benutzerdefinierte Azure-Rolle zu erstellen.

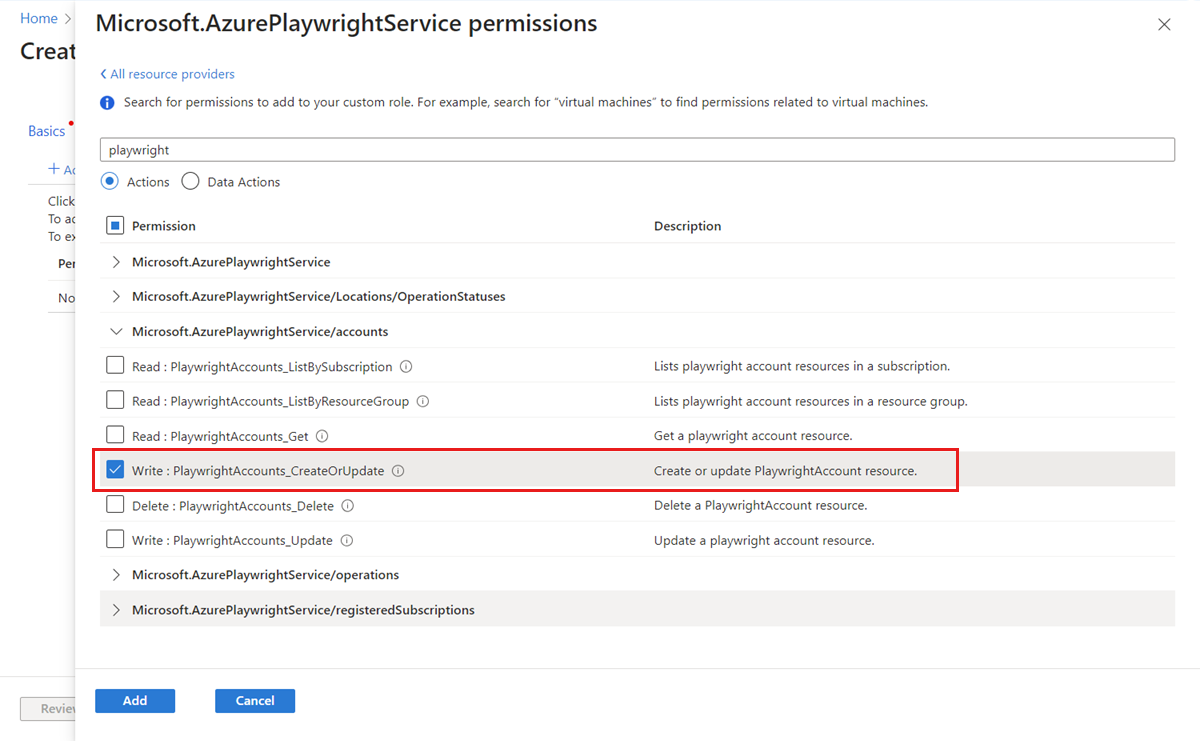

Wählen Sie "Berechtigungen hinzufügen" aus, und geben Sie "Playwright" in das Suchfeld ein, und wählen Sie dann "Microsoft.AzurePlaywrightService" aus.

Wählen Sie die

microsoft.playwrightservice/accounts/writeBerechtigung und dann "Hinzufügen" aus.Führen Sie die folgenden Schritte aus, um dem Benutzerkonto eine Rollenzuweisung für die benutzerdefinierte Rolle hinzuzufügen.

Der Benutzer kann jetzt weiterhin Tests im Arbeitsbereich ausführen.

Problembehandlung

Im Folgenden finden Sie einige Aspekte, die Sie bei der Verwendung der rollenbasierten Zugriffssteuerung von Azure (Azure Role-Based Access Control, Azure-RBAC) beachten müssen:

Wenn Sie eine Ressource in Azure erstellen, z. B. einen Arbeitsbereich, sind Sie nicht automatisch der Besitzer der Ressource. Ihre Rolle wird von der Rolle mit dem höchsten Geltungsbereich geerbt, für die Sie in diesem Abonnement autorisiert sind. Wenn Sie beispielsweise Mitwirkender für das Abonnement sind, verfügen Sie über die Berechtigungen zum Erstellen eines Microsoft Playwright-Testarbeitsbereichs. Sie würden jedoch der Rolle "Mitwirkender" für diesen Arbeitsbereich und nicht die Rolle "Besitzer" zugewiesen.

Wenn es zwei Rollenzuweisungen für denselben Microsoft Entra-Benutzer mit widersprüchlichen Abschnitten von Aktionen/NotActions gibt, werden Ihre vorgänge, die in NotActions aus einer Rolle aufgeführt sind, möglicherweise nicht wirksam, wenn sie auch als Aktionen in einer anderen Rolle aufgeführt sind. Weitere Informationen dazu, wie Azure Rollenzuweisungen analysiert, finden Sie unter Ermitteln des Benutzerzugriffs auf eine Ressource durch Azure RBAC.

Es kann manchmal bis zu 1 Stunde dauern, bis Ihre neuen Rollenzuweisungen über zwischengespeicherte Berechtigungen wirksam werden.

Zugehöriger Inhalt

Erste Schritte mit der Ausführung von Playwright-Tests im Maßstab

Erfahren Sie, wie Sie Playwright-Testarbeitsbereiche verwalten.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für