Schnellstart: Erstellen eines privaten Endpunkts über das Azure-Portal

Beginnen Sie mit Azure Private Link, indem Sie einen privaten Endpunkt erstellen und verwenden, um eine sichere Verbindung mit einer Azure-Web-App herzustellen.

In dieser Schnellstartanleitung erstellen Sie einen privaten Endpunkt für eine Azure App Service-Webanwendung. Anschließend erstellen Sie eine VM und stellen sie bereit, um die private Verbindung zu testen.

Sie können private Endpunkte für verschiedene Azure-Dienste erstellen, z. B. für Azure SQL und Azure Storage.

Voraussetzungen

Ein Azure-Konto mit einem aktiven Abonnement. Wenn Sie noch nicht über ein Azure-Konto verfügen, erstellen Sie ein kostenloses Konto.

Eine Azure-App Services-Web-App mit einem App Service-Plan vom Typ Basic, Standard, PremiumV2, PremiumV3, IsolatedV2, Functions Premium (auch als Elastic Premium-Plan bezeichnet), der in Ihrem Azure-Abonnement bereitgestellt wird.

Weitere Informationen und ein Beispiel finden Sie unter Schnellstart: Erstellen von ASP.NET Core-Web-Apps in Azure.

Die Beispiel-Web-App in diesem Artikel heißt webapp-1. Ersetzen Sie den Namen im Beispiel durch den Namen Ihrer Web-App.

Anmelden bei Azure

Melden Sie sich beim Azure-Portal an.

Erstellen eines virtuellen Netzwerks und eines Azure Bastion-Hosts

Mit den folgenden Schritten wird ein virtuelles Netzwerk mit einem Ressourcensubnetz, einem Azure Bastion-Subnetz und einem Bastion-Host erstellt:

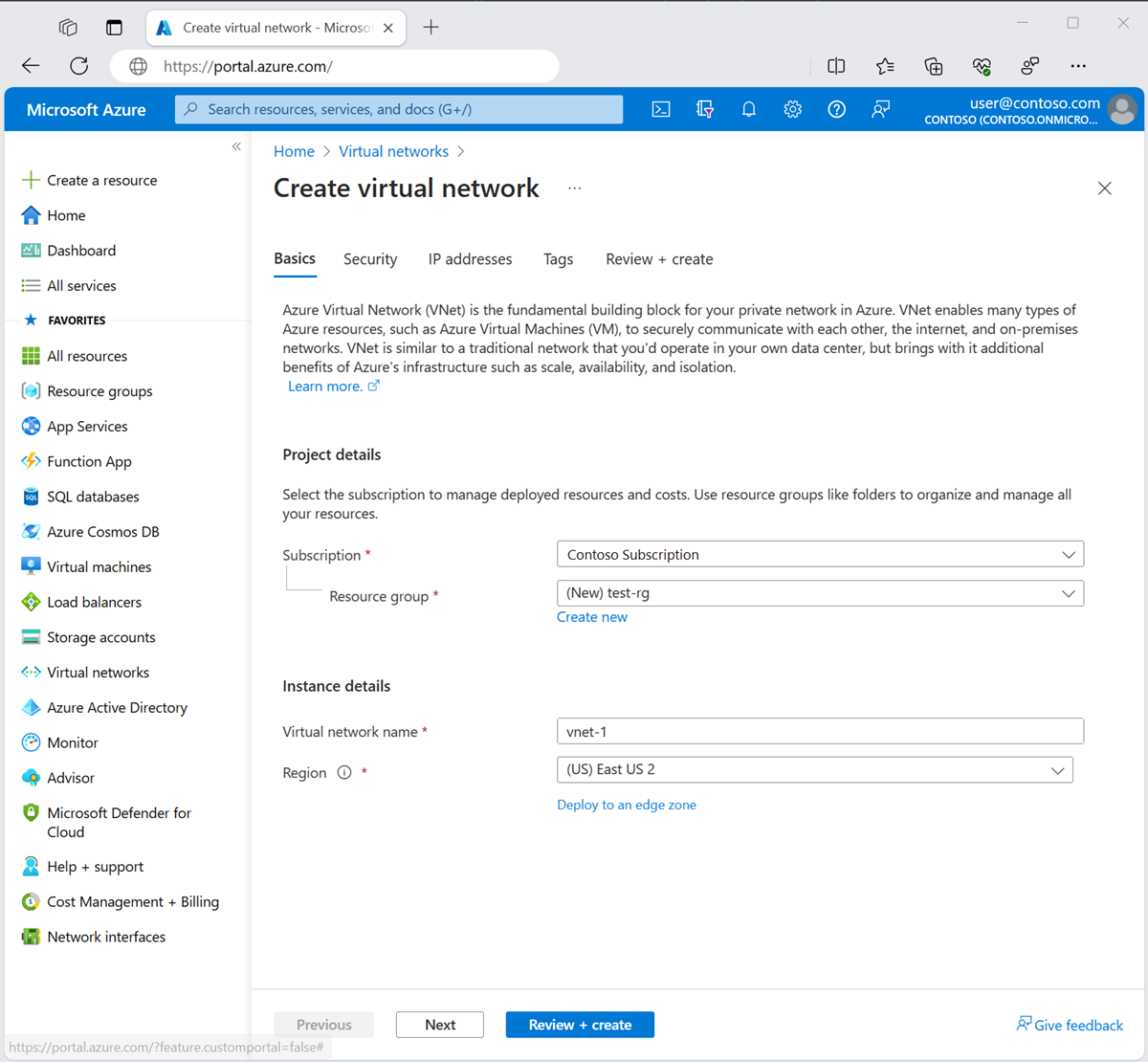

Suchen Sie im Portal nach der Option Virtuelle Netzwerke und wählen Sie sie aus.

Wählen Sie auf der Seite Virtuelle Netzwerke die Option + Erstellen aus.

Geben Sie unter Virtuelles Netzwerk erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie Neu erstellen.

Geben Sie test-rg für den Namen ein.

Wählen Sie OK aus.Instanzendetails Name Geben Sie vnet-1 ein. Region Wählen Sie USA, Osten 2 aus.

Wählen Sie Weiter aus, um zur Registerkarte Sicherheit zu gelangen.

Wählen Sie im Abschnitt Azure Bastion die Option Azure Bastion aktivieren aus.

Bastion verwendet Ihren Browser, um mithilfe ihrer privaten IP-Adressen eine Verbindung mit VMs in Ihrem virtuellen Netzwerk über Secure Shell (SSH) oder das Remotedesktopprotokoll (RDP) herzustellen. Die VMs benötigen keine öffentlichen IP-Adressen, keine Clientsoftware und keine spezielle Konfiguration. Weitere Informationen finden Sie unter Was ist Azure Bastion?.

Hinweis

Die Stundenpreise gelten ab dem Zeitpunkt der Bereitstellung von Bastion, unabhängig von der Nutzung ausgehender Daten. Weitere Informationen dazu finden Sie unter Preise und SKUs. Wenn Sie Bastion im Rahmen eines Tutorials oder Tests bereitstellen, empfiehlt es sich, diese Ressource zu löschen, sobald Sie sie nicht mehr benötigen.

Geben Sie unter Azure Bastion die folgenden Informationen ein, oder wählen Sie diese aus:

Einstellung Wert Azure Bastion-Hostname Geben Sie bastion ein. Öffentliche Azure Bastion-IP-Adresse Wählen Sie Öffentliche IP-Adresse erstellen aus.

Geben Sie public-ip-bastion als Namen ein.

Wählen Sie OK aus.

Wählen Sie Weiter aus, um zur Registerkarte IP-Adressen zu gelangen.

Wählen Sie im Feld für den Adressraum unter Subnetze das Standardsubnetz aus.

Geben Sie unter Subnetz bearbeiten die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Subnetzzweck Übernehmen Sie den Standardwert Default. Name Geben Sie subnet-1 ein. IPv4 IPv4-Adressbereich Übernehmen Sie den Standardwert 10.0.0.0/16. Startadresse Übernehmen Sie den Standardwert 10.0.0.0. Size Übernehmen Sie den Standardwert: /24 (256 Adressen). Wählen Sie Speichern.

Wählen Sie unten im Fenster die Option Überprüfen + erstellen aus. Klicken Sie nach der Validierung auf Erstellen.

Erstellen eines privaten Endpunkts

Als Nächstes erstellen Sie einen privaten Endpunkt für die Webanwendung, die Sie im Abschnitt Voraussetzungen erstellt haben.

Wichtig

Sie benötigen eine bereits bereitgestellte Azure App Services-Webanwendung, um mit den Schritten in diesem Artikel fortfahren zu können. Weitere Informationen finden Sie unter Voraussetzungen.

Geben Sie im oberen Bereich des Portals den Suchbegriff Privater Endpunkt in das Suchfeld ein. Wählen Sie Private Endpunkte aus.

Wählen Sie +Erstellen in Private Endpunkte aus.

Geben Sie auf der Registerkarte Grundlagen von Privaten Endpunkt erstellen die folgenden Informationen ein, oder wählen Sie sie aus.

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Name Geben Sie private-endpoint ein. Name der Netzwerkschnittstelle Behalten Sie den Standardwert von private-endpoint-nic bei. Region Wählen Sie USA, Osten 2 aus. Klicken Sie auf Weiter: Ressource aus.

Geben Sie im Bereich Ressource die folgenden Informationen ein, oder wählen Sie sie aus.

Einstellung Wert Verbindungsmethode Behalten Sie den Standardwert von Verbindung mit einer Azure-Ressource in meinem Verzeichnis herstellen bei. Subscription Wählen Sie Ihr Abonnement aus. Ressourcentyp Wählen Sie Microsoft.Web/sites aus. Resource Wählen Sie webapp-1 aus. Unterressource des Ziels Wählen Sie Sites aus. Wählen Sie Weiter: Virtuelles Netzwerk aus.

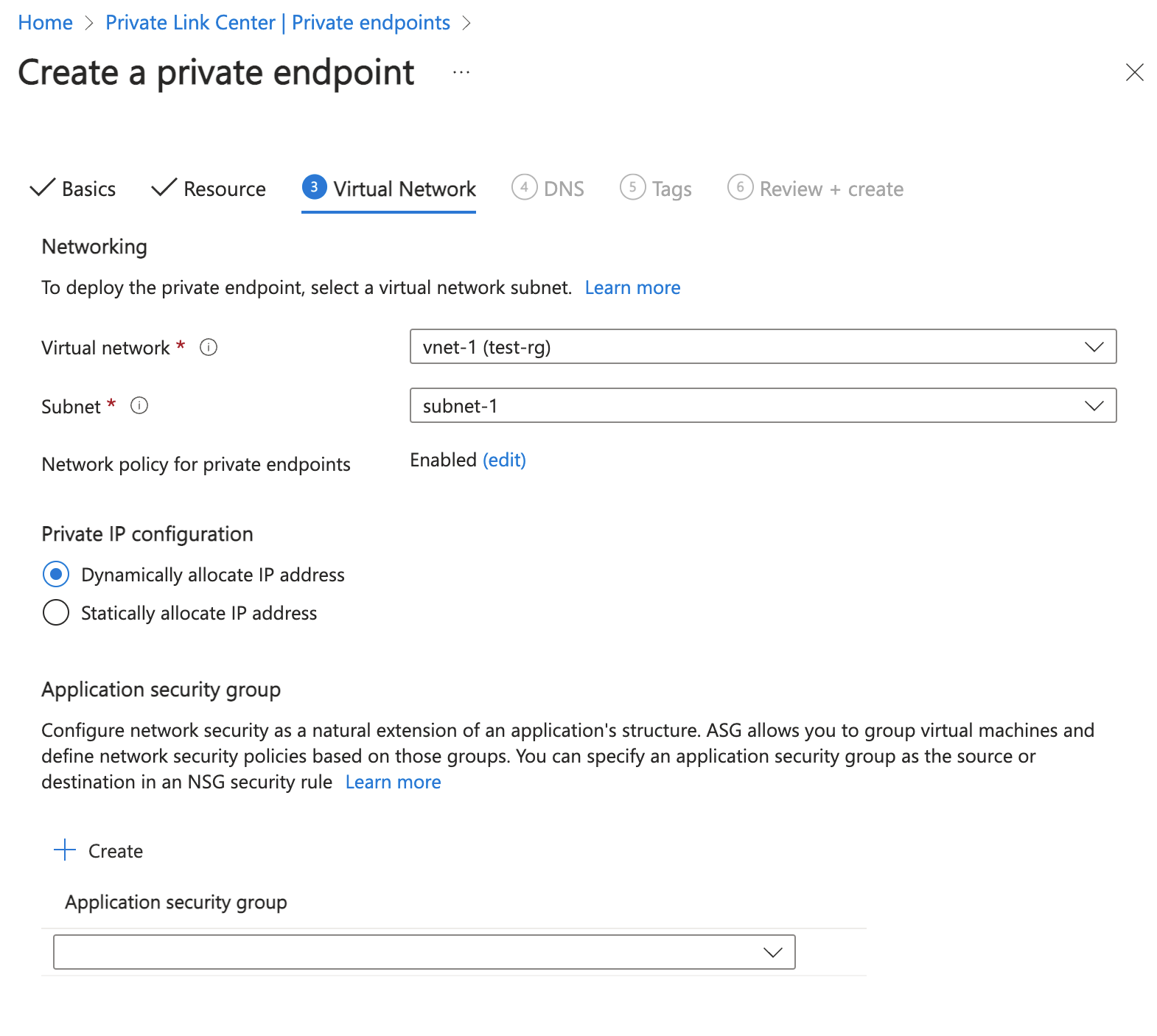

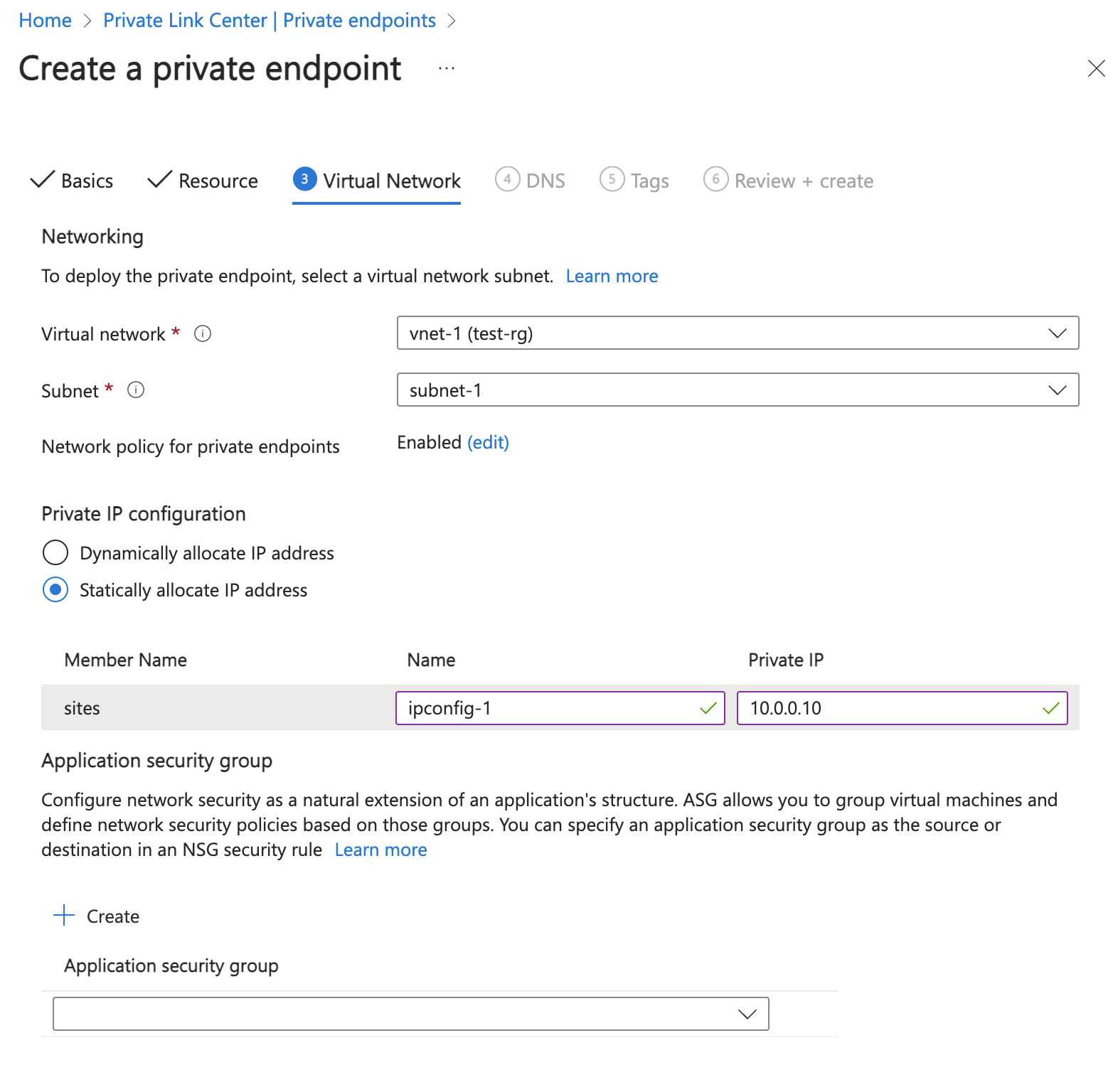

Geben Sie unter Virtuelles Netzwerk die folgenden Informationen ein, oder wählen Sie sie aus.

Einstellung Wert Netzwerk Virtuelles Netzwerk Wählen Sie vnet-1 (test-rg) aus. Subnet Wählen Sie subnet-1 aus. Netzwerkrichtlinie für private Endpunkte Wählen Sie Bearbeiten aus, um die Netzwerkrichtlinie für private Endpunkte anzuwenden.

Aktivieren Sie unter Subnetzrichtlinie bearbeiten die Kontrollkästchen neben Netzwerksicherheitsgruppen und Routingtabellen in der Auswahlliste der Einstellungen der Netzwerkrichtlinien für alle privaten Endpunkte in diesem Subnetz.

Wählen Sie Speichern aus.

Weitere Informationen finden Sie unter Verwalten von Netzwerkrichtlinien für private Endpunkte.Einstellung Wert Konfiguration der privaten IP-Adresse Wählen Sie IP-Adresse dynamisch zuweisen aus. Wählen Sie Weiter: DNS aus.

Behalten Sie die Standardwerte in DNS bei. Wählen Sie Weiter: Tags und dann Weiter: Überprüfen + erstellen aus.

Klicken Sie auf Erstellen.

Erstellen eines virtuellen Testcomputers

Mit dem folgenden Verfahren wird im virtuellen Netzwerk eine Test-VM mit dem Namen vm-1 erstellt.

Suchen Sie im Portal nach Virtuelle Computer, und klicken Sie darauf.

Wählen Sie unter VM die Option + Erstellen und dann Azure-VM aus.

Geben Sie unter Virtuellen Computer erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Name des virtuellen Computers Geben Sie vm-1 ein. Region Wählen Sie USA, Osten 2 aus. Verfügbarkeitsoptionen Wählen Sie die Option Keine Infrastrukturredundanz erforderlich aus. Sicherheitstyp Übernehmen Sie den Standardwert Standard. Image Wählen Sie Windows Server 2022 Datacenter – x64 Gen2 aus. VM-Architektur Übernehmen Sie den Standardwert x64. Size Wählen Sie eine Größe aus. Administratorkonto Authentifizierungsart Wählen Sie Kennwort aus. Username Geben Sie azureuser ein. Kennwort Geben Sie ein Kennwort ein. Kennwort bestätigen Geben Sie das Kennwort erneut ein. Regeln für eingehende Ports Öffentliche Eingangsports Wählen Sie Keine. Wählen Sie oben auf der Seite die Registerkarte Netzwerk aus.

Geben Sie auf der Registerkarte Netzwerk die folgenden Informationen ein, bzw. wählen Sie sie aus:

Einstellung Wert Netzwerkschnittstelle Virtuelles Netzwerk Wählen Sie vnet-1 aus. Subnet Wählen Sie Subnetz-1 (10.0.0.0/24) aus. Öffentliche IP-Adresse Wählen Sie Keine aus. NIC-Netzwerksicherheitsgruppe Wählen Sie Erweitertaus. Konfigurieren von Netzwerksicherheitsgruppen Wählen Sie Neu erstellen.

Geben Sie nsg-1 für Name ein.

Behalten Sie für den Rest die Standards bei, und wählen Sie OK aus.Behalten Sie für die restlichen Einstellungen die Standards bei, und wählen Sie dann Überprüfen + erstellen aus.

Überprüfen Sie die Einstellungen, und wählen Sie Erstellen aus.

Hinweis

VMs in einem virtuellen Netzwerk mit einem Bastionhost benötigen keine öffentlichen IP-Adressen. Bastion stellt die öffentliche IP-Adresse bereit und die VMs verwenden private IP-Adressen für die Kommunikation innerhalb des Netzwerks. Sie können die öffentlichen IP-Adressen von allen VMs in von Bastion gehosteten virtuellen Netzwerken entfernen. Weitere Informationen finden Sie unter Trennen einer öffentlichen IP-Adresse von einer Azure-VM.

Hinweis

Azure stellt eine ausgehende Standardzugriffs-IP für VMs bereit, denen keine öffentliche IP-Adresse zugewiesen ist oder die sich im Backendpool eines internen grundlegenden Azure-Lastenausgleichs befinden. Der Mechanismus für Standard-IP-Adressen für den ausgehenden Zugriff stellt eine ausgehende IP-Adresse bereit, die nicht konfigurierbar ist.

Die Standard-IP-Adresse für ausgehenden Zugriff ist deaktiviert, wenn eines der folgenden Ereignisse auftritt:

- Dem virtuellen Computer wird eine öffentliche IP-Adresse zugewiesen.

- Die VM wird im Backendpool eines Standardlastenausgleichs platziert (mit oder ohne Ausgangsregeln).

- Dem Subnetz der VM wird eine Azure NAT Gateway-Ressource zugewiesen.

VMs, die Sie mithilfe von VM-Skalierungsgruppen im Orchestrierungsmodus „Flexibel“ erstellen, haben keinen ausgehenden Standardzugriff.

Weitere Informationen zu ausgehenden Verbindungen in Azure finden Sie unter Standardzugriff in ausgehender Richtung in Azure und Verwenden von SNAT (Source Network Address Translation) für ausgehende Verbindungen.

Testen der Verbindung mit dem privaten Endpunkt

Verwenden Sie den zuvor erstellten virtuellen Computer, um über den privaten Endpunkt eine Verbindung mit der Web-App herzustellen.

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtueller Computer ein. Wählen Sie Virtuelle Computer aus.

Wählen Sie vm-1 aus.

Wählen Sie auf der Übersichtsseite von vm-1 die Option Verbinden und dann die Registerkarte Bastion aus.

Klicken Sie auf Bastion verwenden.

Geben Sie den Benutzernamen und das Kennwort an, die Sie beim Erstellen des virtuellen Computers verwendet haben.

Wählen Sie Verbinden.

Nachdem Sie die Verbindung hergestellt haben, öffnen Sie PowerShell auf dem Server.

Geben Sie

nslookup webapp-1.azurewebsites.netein. Sie erhalten etwa folgende Meldung:Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: webapp-1.privatelink.azurewebsites.net Address: 10.0.0.10 Aliases: webapp-1.azurewebsites.netFür den Namen der Web-App wird die private IP-Adresse 10.0.0.10 zurückgegeben, wenn Sie in den vorherigen Schritten die Zuweisung von statischen IP-Adressen ausgewählt haben. Diese Adresse befindet sich in dem Subnetz des virtuellen Netzwerks, das Sie zuvor erstellt haben.

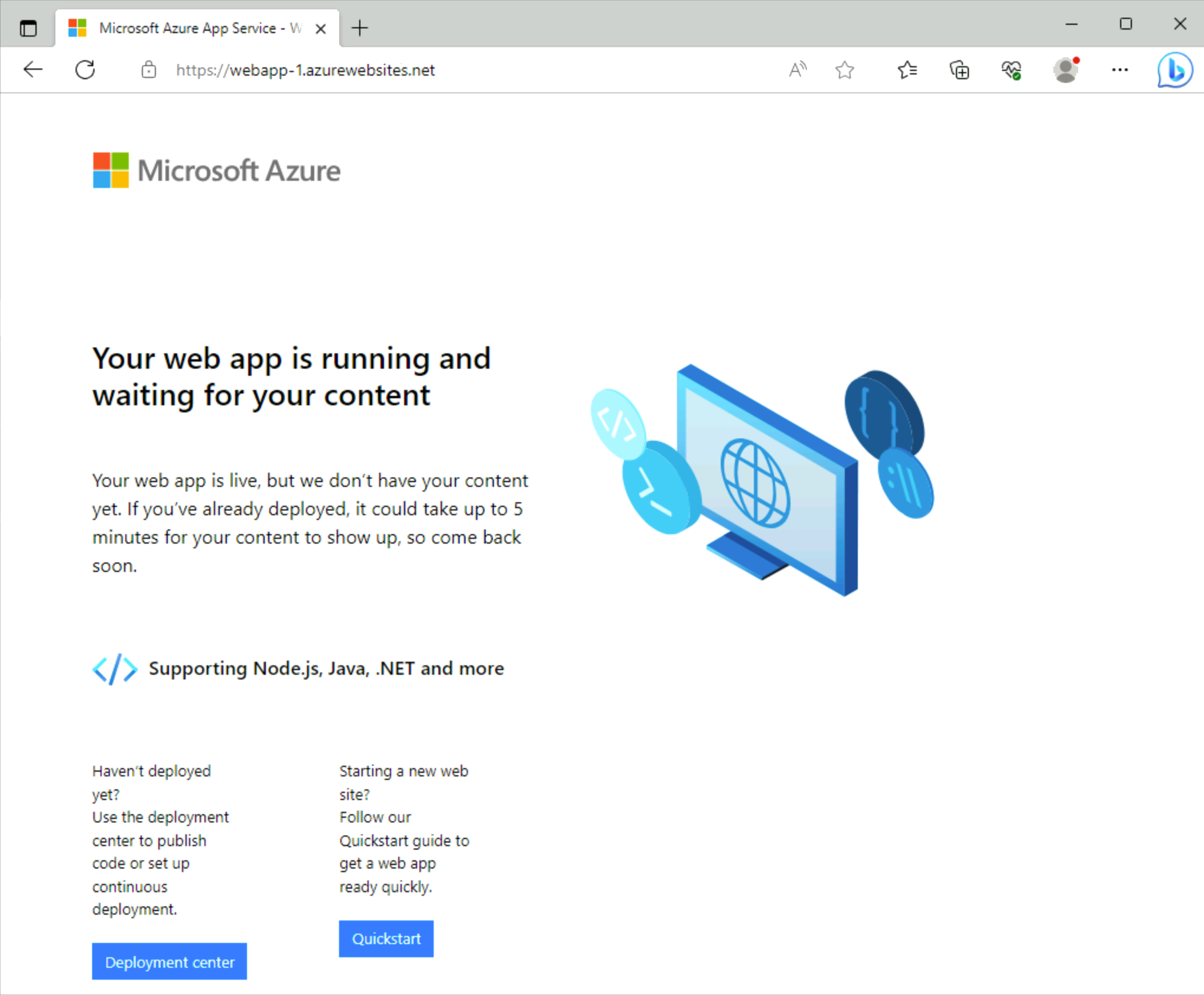

Öffnen Sie in der Bastionverbindung mit vm-1 den Webbrowser.

Geben Sie die URL,

https://webapp-1.azurewebsites.net, der Web-App ein.Wenn Ihre Web-App nicht bereitgestellt wurde, wird die folgende Standardseite einer Web-App angezeigt:

Trennen Sie die Verbindung mit vm-1.

Wenn Sie mit der Verwendung der von Ihnen erstellten Ressourcen fertig sind, können Sie die Ressourcengruppe und alle zugehörigen Ressourcen löschen.

Suchen Sie im Azure-Portal nach Ressourcengruppen, und wählen Sie die entsprechende Option aus.

Wählen Sie auf der Seite Ressourcengruppen die Ressourcengruppe test-rg aus.

Wählen Sie auf der Seite test-rg die Option Ressourcengruppe löschen aus.

Geben Sie test-rg unter Ressourcengruppennamen eingeben, um die Löschung zu bestätigen und wählen Sie dann Löschen aus.

Nächste Schritte

In dieser Schnellstartanleitung haben Sie Folgendes erstellt:

Ein virtuelles Netzwerk und einen Bastionhost

Einem virtuellen Computer

Einen privaten Endpunkt für eine Azure-Web-App

Sie haben den virtuellen Computer verwendet, um die Konnektivität mit der Web-App über den privaten Endpunkt zu testen.

Weitere Informationen zu den Diensten, die private Endpunkte unterstützen, finden Sie unter: