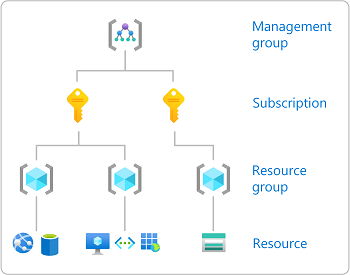

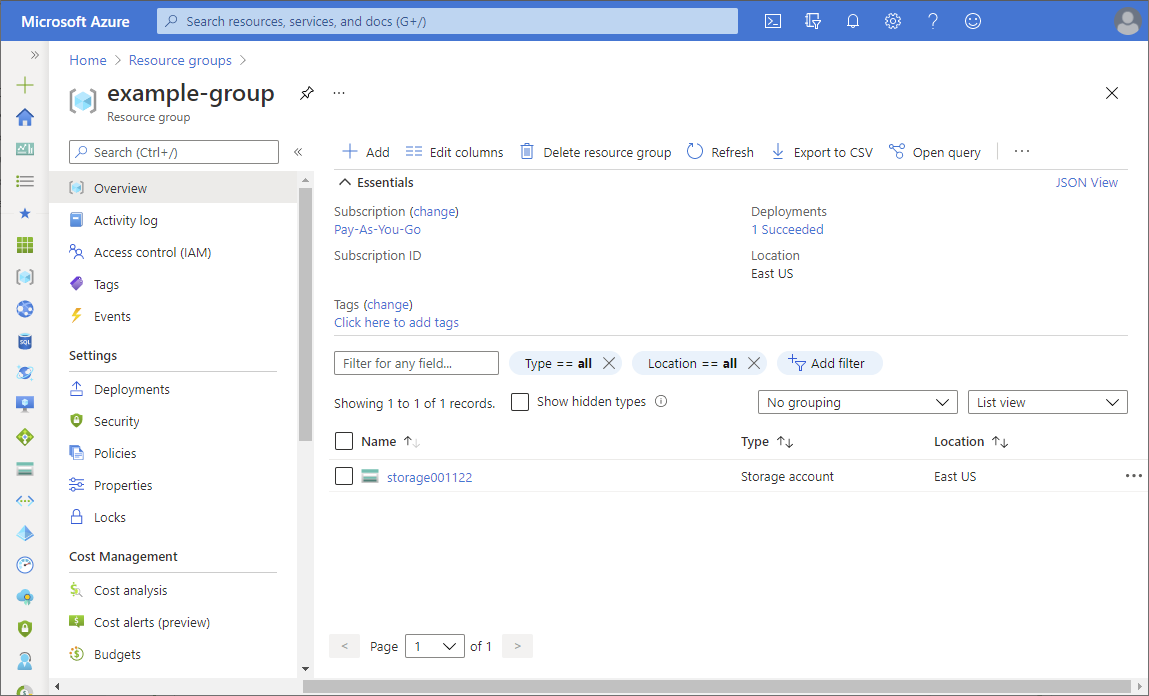

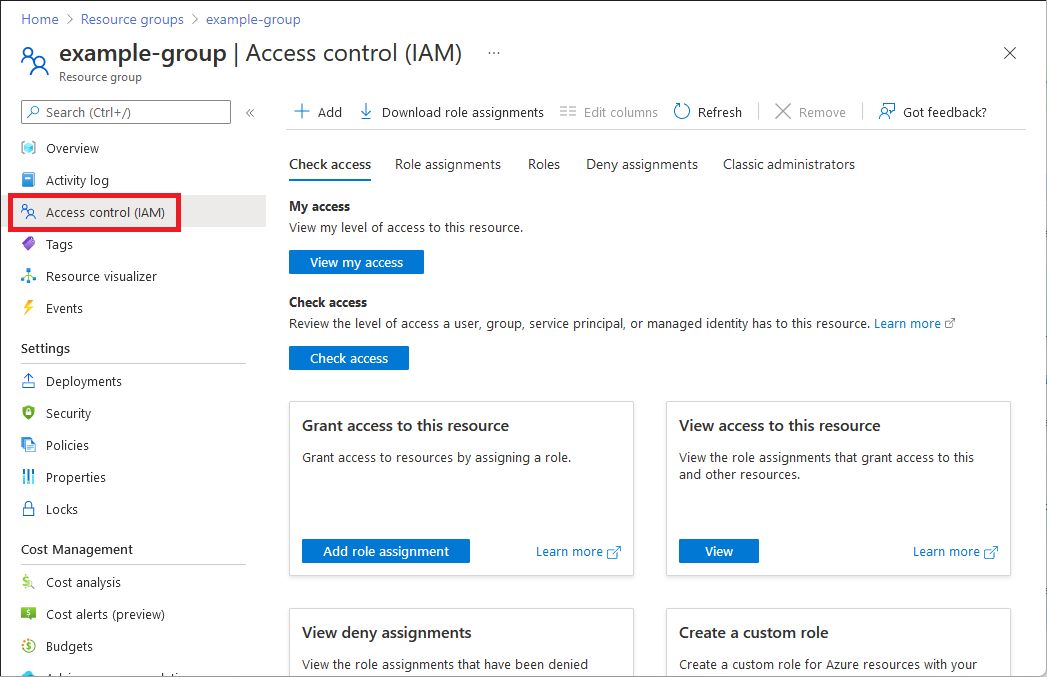

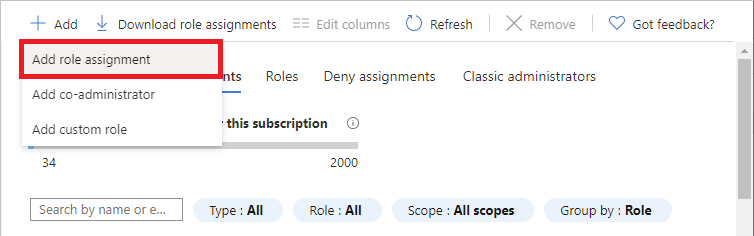

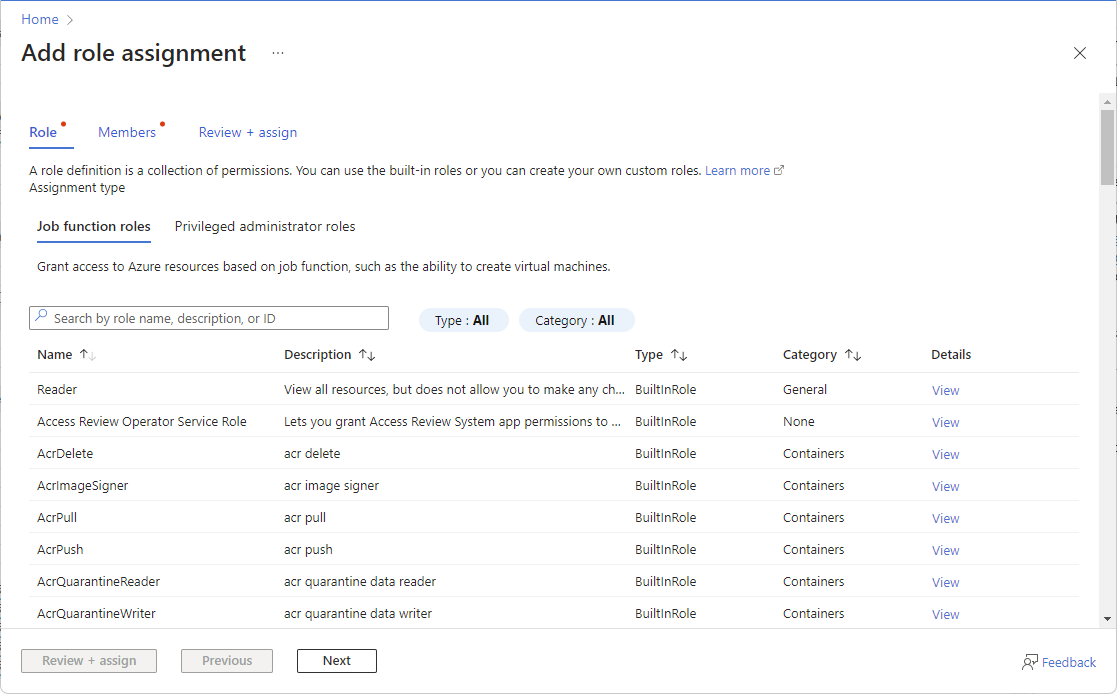

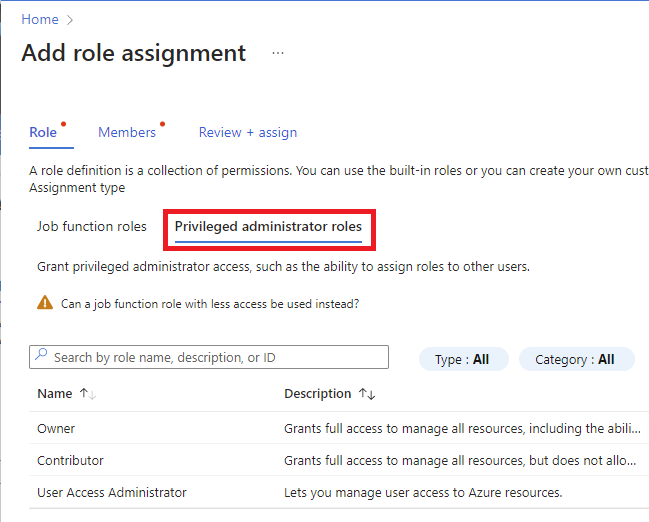

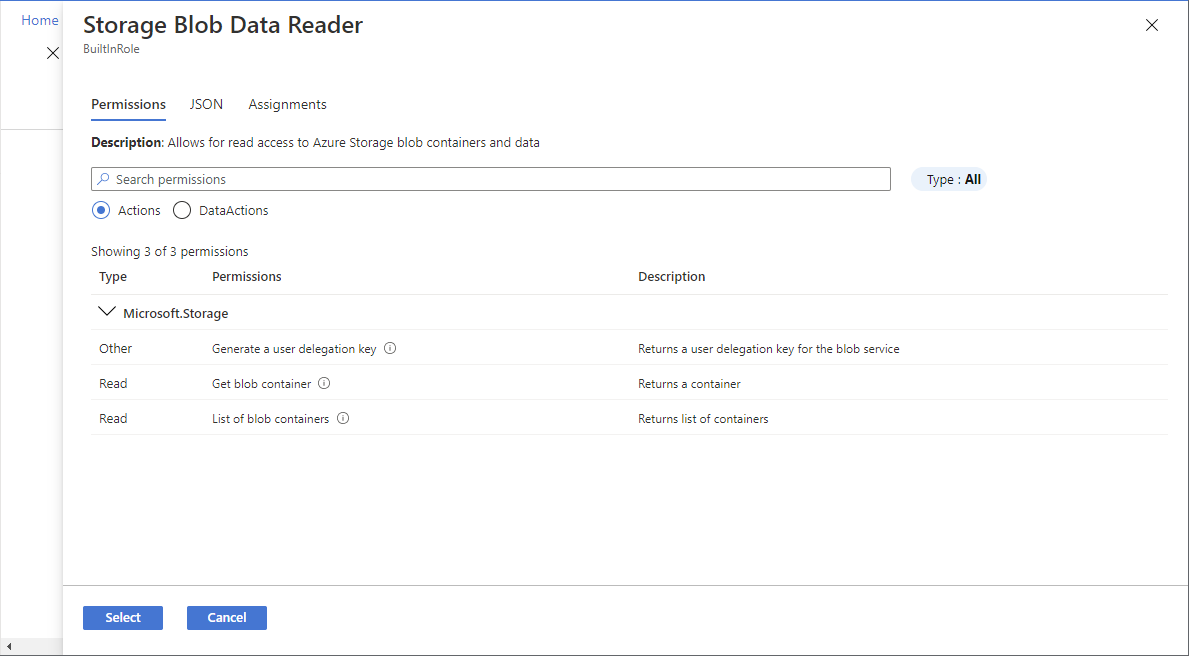

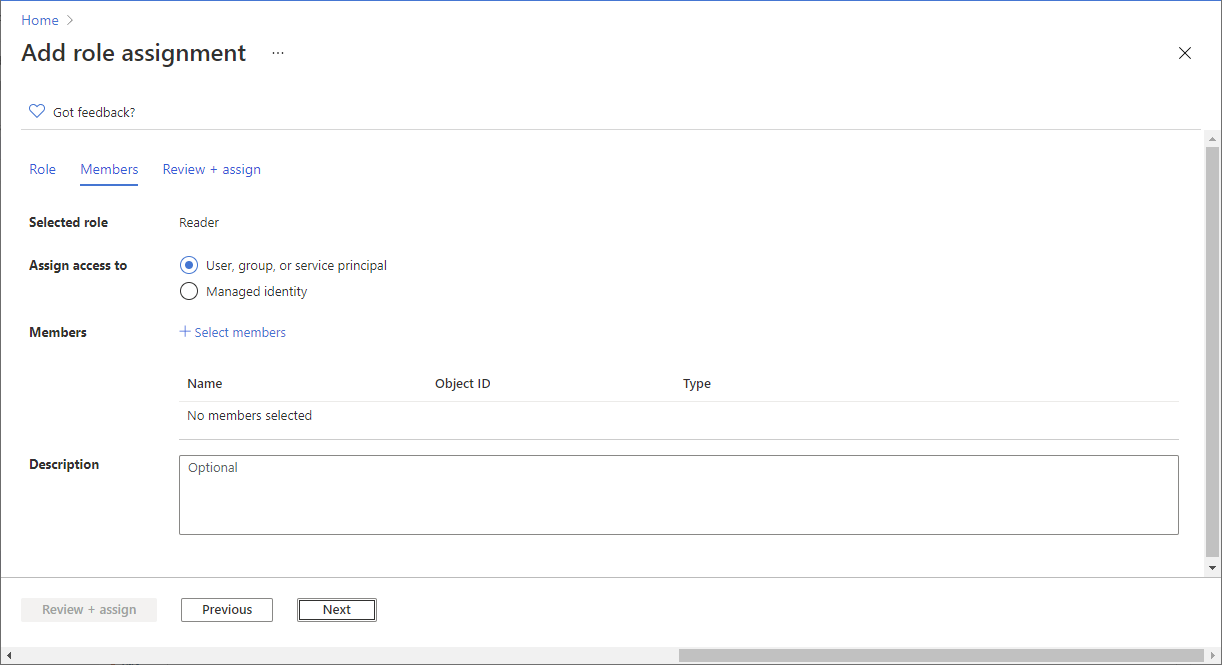

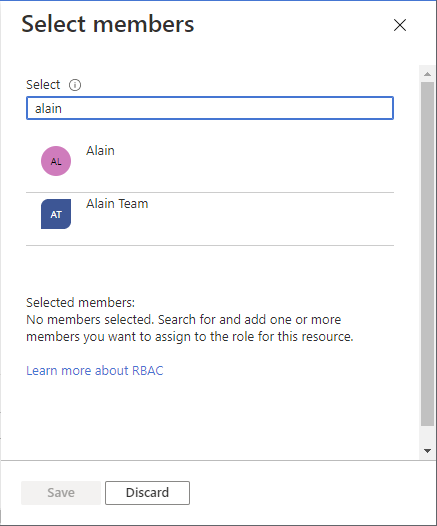

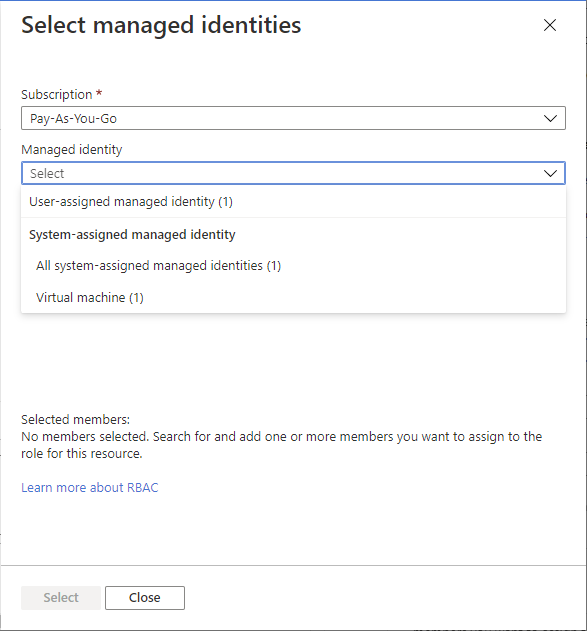

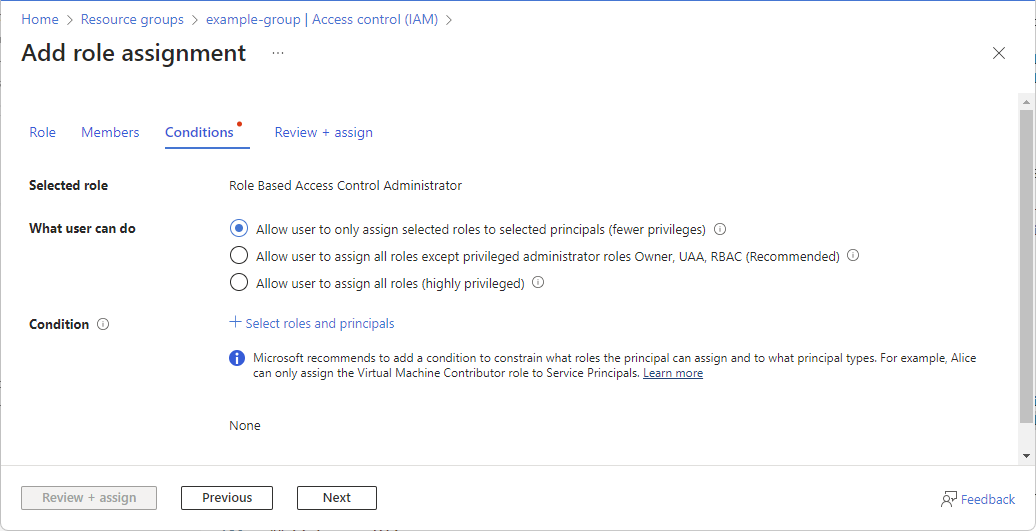

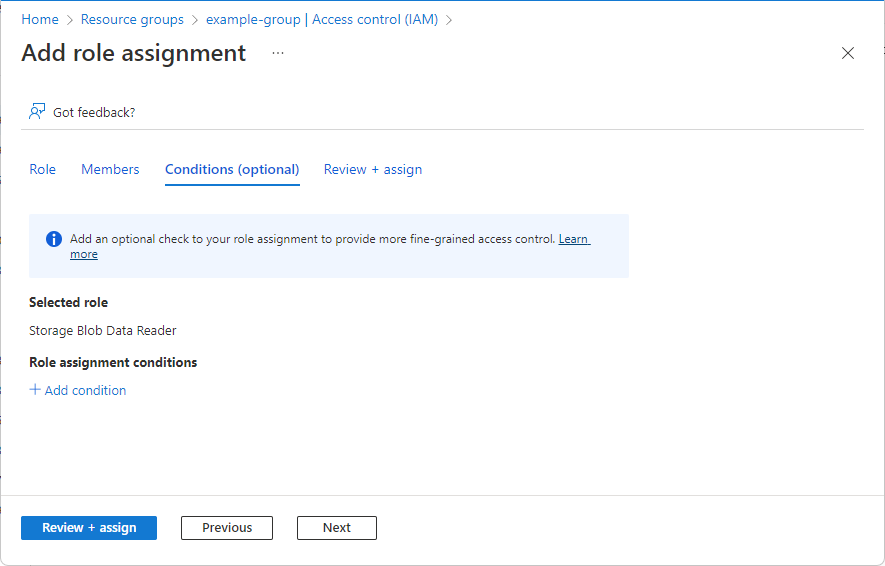

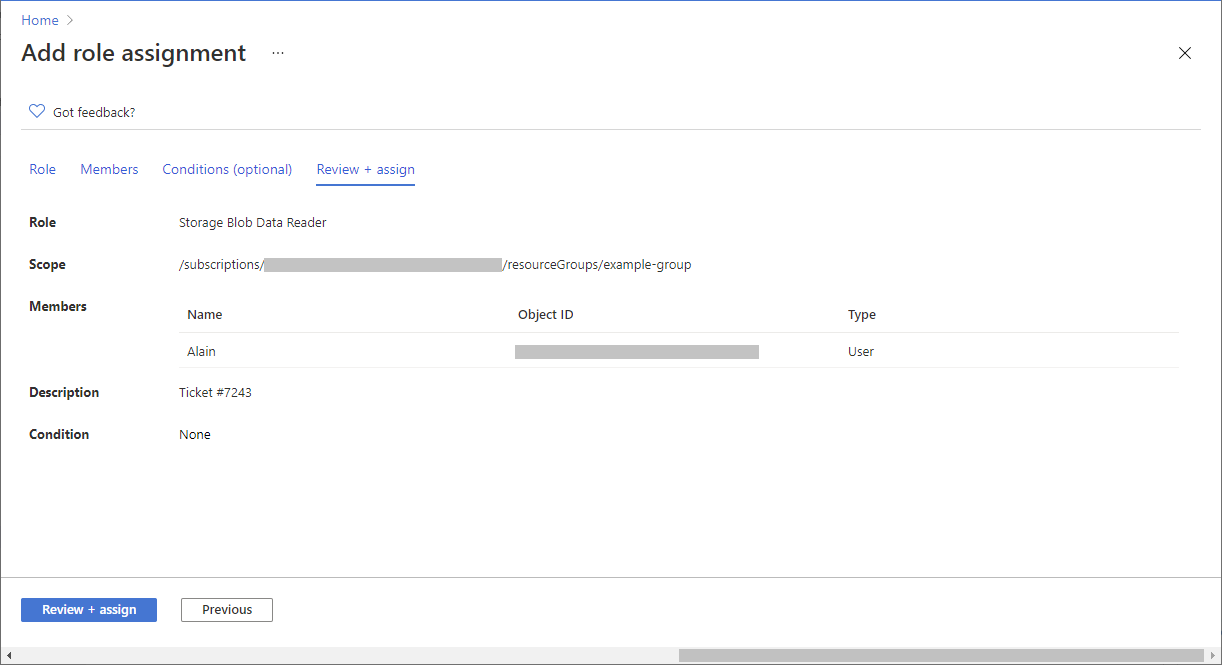

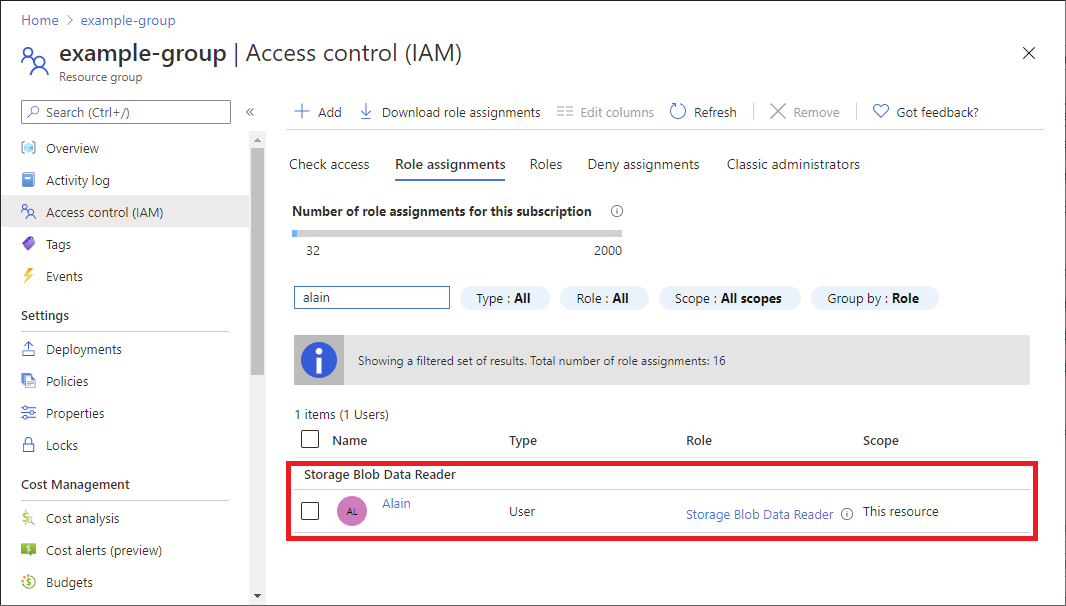

Azure RBAC (Role-Based Access Control, rollenbasierte Zugriffssteuerung) ist das Autorisierungssystem für die Verwaltung des Zugriffs auf Azure-Ressourcen. Sie weisen Benutzern, Gruppen, Dienstprinzipalen oder verwalteten Identitäten für einen bestimmten Bereich Rollen zu, um diesen Zugriff zu gewähren. In diesem Artikel wird die Zuweisung von Rollen über das Azure-Portal beschrieben.

Wenn Sie Administratorrollen in Microsoft Entra ID zuweisen müssen, lesen Sie die Informationen unter Zuweisen von Microsoft Entra-Rollen zu Benutzern.