Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In Privileged Identity Management (PIM) in Microsoft Entra ID, das Teil von Microsoft Entra ist, definieren Rolleneinstellungen die Eigenschaften der Rollenzuweisung. Zu diesen Eigenschaften gehören Multi-Faktor-Authentifizierung und Genehmigungsanforderungen für die Aktivierung, maximale Zuweisungsdauer und Benachrichtigungseinstellungen. In diesem Artikel erfahren Sie, wie Sie Rolleneinstellungen konfigurieren und den Genehmigungsworkflow einrichten, um anzugeben, wer Anforderungen zur Erhöhung von Berechtigungen genehmigen oder verweigern kann.

Sie müssen über die Rolle „Besitzer“ oder „Benutzerzugriffsadministrator“ verfügen, um die PIM-Rolleneinstellungen für eine Ressource zu verwalten. Rolleneinstellungen werden pro Rolle und Ressource definiert. Für alle Zuweisungen für dieselbe Rolle gelten dieselben Rolleneinstellungen. Rolleneinstellungen einer Rolle sind unabhängig von den Rolleneinstellungen einer anderen Rolle. Rolleneinstellungen einer Ressource sind unabhängig von den Rolleneinstellungen einer anderen Ressource. Rolleneinstellungen, die auf einer höheren Ebene konfiguriert sind, z. B. "Abonnement", werden nicht auf einer niedrigeren Ebene geerbt, z. B. "Ressourcengruppe".

PIM-Rolleneinstellungen werden auch als „PIM-Richtlinien“ bezeichnet.

Öffnen von Rolleneinstellungen

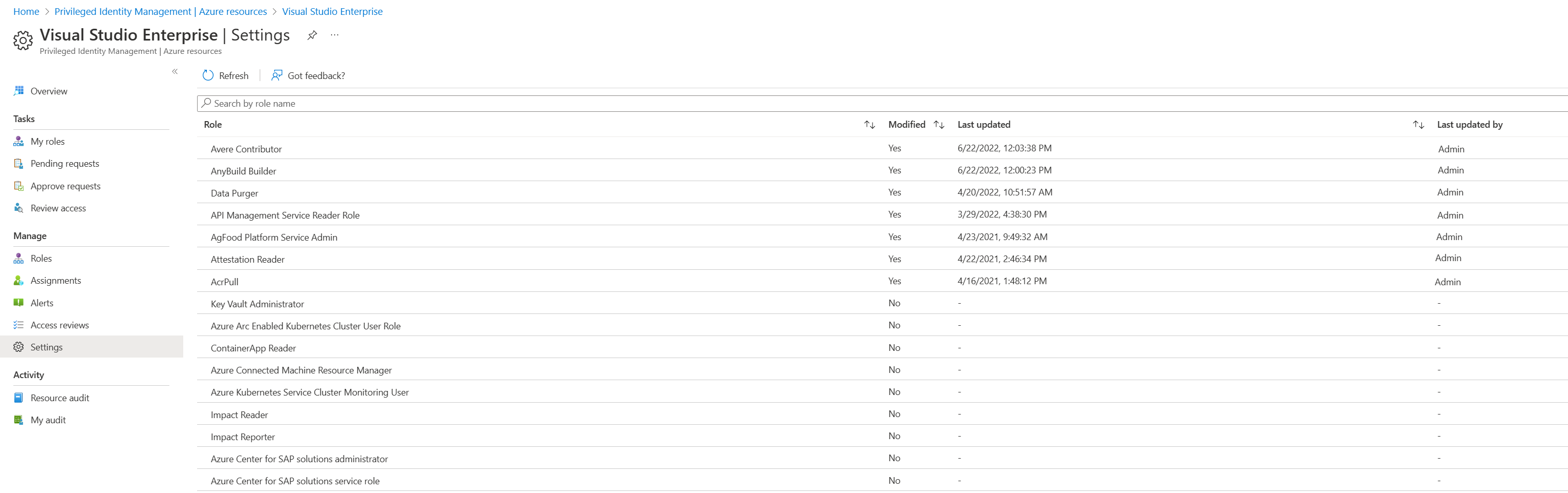

So öffnen Sie die Einstellungen für eine Azure-Ressourcenrolle:

Melden Sie sich beim Microsoft Entra Admin Center an.

Navigieren Sie zu ID-Governance>Privileged Identity Management>Azure-Ressourcen. Sie können den Ressourcentyp auswählen, den Sie verwalten möchten. Beginnen Sie entweder im Dropdownmenü "Verwaltung" oder im Dropdownmenü "Abonnements", und wählen Sie dann nach Bedarf Ressourcengruppen oder Ressourcen aus.

Wählen Sie die Ressource aus, für die Sie PIM-Rolleneinstellungen konfigurieren möchten.

Wählen Sie "Einstellungen" aus. Zeigen Sie eine Liste der PIM-Richtlinien für eine ausgewählte Ressource an.

Wählen Sie die Rolle oder Richtlinie aus, die Sie konfigurieren möchten.

Wählen Sie "Bearbeiten" aus, um die Rolleneinstellungen zu aktualisieren.

Wählen Sie "Aktualisieren" aus.

Rolleneinstellungen

In diesem Abschnitt werden Optionen für Rolleneinstellungen erläutert.

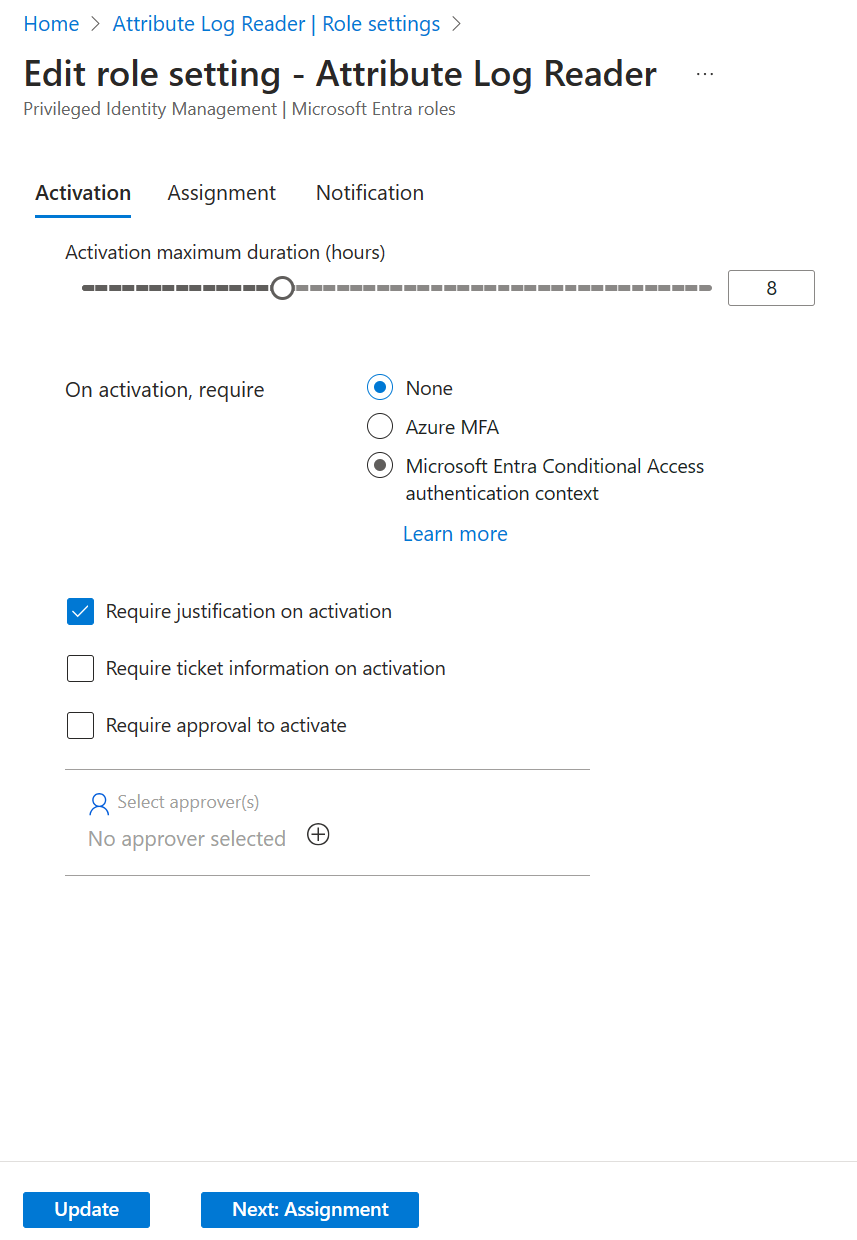

Maximale Aktivierungsdauer

Verwenden Sie den Schieberegler für die maximale Aktivierungsdauer , um die maximale Zeit in Stunden festzulegen, dass eine Aktivierungsanforderung für eine Rollenzuweisung aktiv bleibt, bevor sie abläuft. Dieser Wert kann zwischen 1 und 24 Stunden liegen.

Bei Aktivierung Multi-Faktor-Authentifizierung anfordern

Sie können von Benutzern, die für eine Rolle in Frage kommen, verlangen, dass sie sich mit Hilfe der Multifaktor-Authentifizierungsfunktion in Microsoft Entra ID ausweisen, bevor sie aktiviert werden können. Multi-Faktor-Authentifizierung trägt zum Schutz des Zugriffs auf Daten und Anwendungen bei. Sie bietet eine weitere Sicherheitsebene, indem eine zweite Form der Authentifizierung verwendet wird.

Benutzer werden möglicherweise nicht zur Multi-Faktor-Authentifizierung aufgefordert, wenn sie sich mit sicheren Anmeldeinformationen authentifiziert oder früher in der jeweiligen Sitzung eine Multi-Faktor-Authentifizierung durchgeführt haben.

Wenn Ihr Ziel ist sicherzustellen, dass Benutzer während der Aktivierung eine Authentifizierung bereitstellen müssen, können Sie den Authentifizierungskontext von Microsoft Entra bei der Aktivierung zusammen mit den Authentifizierungsstärken verwenden. Diese Optionen schreiben vor, dass sich Benutzer bei der Aktivierung mit einer anderen Methode als der authentifizieren, mit der sie sich beim Computer angemeldet haben.

Wenn sich Benutzer beispielsweise mit Windows Hello for Business am Computer anmelden, können Sie die Anforderung des Authentifizierungskontexts für den bedingten Zugriff von Microsoft Entra bei der Aktivierung und die Authentifizierungsstärken nutzen, um zu verlangen, dass Benutzer sich bei der Aktivierung der Rolle kennwortlos mit dem Microsoft Authenticator anmelden.

Nachdem der Benutzer in diesem Beispiel einmal eine kennwortlose Anmeldung mittels Microsoft Authenticator ausgeführt hat, kann er seine nächste Aktivierung in dieser Sitzung ohne weitere Authentifizierung durchführen. Die kennwortlose Anmeldung mit Microsoft Authenticator ist bereits Teil des Tokens.

Es wird empfohlen, das Mehrstufige Authentifizierungsfeature von Microsoft Entra ID für alle Benutzer zu aktivieren. Weitere Informationen finden Sie unter Planen einer mehrstufigen Bereitstellung der Microsoft Entra-Authentifizierung.

Fordern Sie bei der Aktivierung den Microsoft Entra Authentifizierungskontext für bedingten Zugriff an

Sie können von Benutzern, die für eine Rolle berechtigt sind, verlangen, dass sie die Anforderungen der Richtlinie für bedingten Zugriff erfüllen. Sie können beispielsweise verlangen, dass Benutzer eine bestimmte Authentifizierungsmethode verwenden, die über Authentifizierungsstärken erzwungen wird, die Rolle von einem Intune-konformen Gerät erhöhen und die Nutzungsbedingungen einhalten.

Um diese Anforderung zu erzwingen, erstellen Sie den Authentifizierungskontext für bedingten Zugriff.

Konfigurieren Sie eine Richtlinie für bedingten Zugriff, die Anforderungen für diesen Authentifizierungskontext erzwingt.

Konfigurieren Sie einen Authentifizierungskontext in den PIM-Einstellungen für die Rolle.

Wenn die PIM-Einstellungen mit "Bei Aktivierung wird der Authentifizierungskontext für Microsoft Entra Bedingter Zugriff verlangt" konfiguriert sind, definieren die Richtlinien für Bedingten Zugriff Bedingungen, die ein Benutzer erfüllen muss, um die Zugriffsanforderungen zu erreichen.

Dies bedeutet, dass Sicherheitsprinzipale mit Berechtigungen zum Verwalten von Richtlinien für bedingten Zugriff, z. B. „Administrator für bedingten Zugriff“ oder „Sicherheitsadministrator“, Anforderungen ändern, sie entfernen oder berechtigte Benutzer und Benutzerinnen daran hindern können, die Rolle zu aktivieren. Sicherheitsprinzipale, die die Richtlinien für bedingten Zugriff verwalten können, sollten als hoch privilegiert betrachtet und entsprechend geschützt werden.

Wir empfehlen, eine Richtlinie für bedingten Zugriff für den Authentifizierungskontext zu erstellen und zu aktivieren, bevor der Authentifizierungskontext in den PIM-Einstellungen konfiguriert wird. Als Backup-Schutzmechanismus, falls im Mandanten keine Richtlinien für den bedingten Zugriff vorhanden sind, die den in den PIM-Einstellungen konfigurierten Authentifizierungskontext anvisieren, ist während der PIM-Rollenaktivierung die Multifaktor-Authentifizierung in Microsoft Entra ID erforderlich, da die Einstellung Beim Aktivieren mehrstufige Authentifizierung verlangen gesetzt wäre.

Dieser Backup-Schutzmechanismus dient ausschließlich zum Schutz vor einem Szenario, bei dem die PIM-Einstellungen aufgrund eines Konfigurationsfehlers aktualisiert wurden, bevor die Richtlinie für bedingten Zugriff erstellt wurde. Dieser Backup-Schutzmechanismus wird nicht ausgelöst, wenn die Richtlinie für bedingten Zugriff deaktiviert ist, sich im Modus „Nur melden“ befindet oder der berechtigte Benutzer von der Richtlinie ausgeschlossen wurde.

Für die Aktivierung ist die Microsoft Entra Conditional Access-Authentifizierungskontextanforderung erforderlich, um den Authentifizierungskontext zu definieren, den Benutzer bei der Aktivierung der Rolle erfüllen müssen. Nachdem die Rolle aktiviert wurde, werden Benutzer nicht daran gehindert, Berechtigungen in einer anderen Browsersitzung, auf einem anderen Gerät oder an einem anderen Ort zu verwenden.

Beispielsweise können Benutzer ein Intune-konformes Gerät verwenden, um die Rolle zu aktivieren. Nachdem die Rolle dann aktiviert wurde, melden sie sich möglicherweise von einem anderen Gerät aus, das nicht Intune-konform ist, bei demselben Benutzerkonto an und verwenden dort die zuvor aktivierte Rolle.

Um dies zu verhindern, können Sie Richtlinien für bedingten Zugriff festlegen, um direkt bestimmte Anforderungen für berechtigte Benutzer durchzusetzen. Beispielsweise können Sie festlegen, dass Benutzer, die für bestimmte Rollen berechtigt sind, immer Intune-konforme Geräte verwenden müssen.

Weitere Informationen zum Authentifizierungskontext für bedingten Zugriff finden Sie unter "Bedingter Zugriff": Cloud-Apps, -Aktionen und -Authentifizierungskontext.

Begründung für Aktivierung erforderlich

Sie können verlangen, dass Benutzer*innen bei der Aktivierung der berechtigten Zuweisung eine geschäftliche Begründung angeben müssen.

Ticketinformationen zur Aktivierung erforderlich

Sie können verlangen, dass Benutzer*innen bei der Aktivierung der berechtigten Zuweisung eine Supportticketnummer angeben müssen. Diese Option ist ein reines Informationsfeld. Es wird keine Korrelation mit Informationen in einem Ticketsystem erzwungen.

Erzwingen der Genehmigung für die Aktivierung

Sie können die Genehmigung für die Aktivierung einer berechtigten Zuweisung anfordern. Genehmigende Personen müssen keine Rollen haben. Wenn Sie diese Option verwenden, müssen Sie mindestens eine genehmigende Person auswählen. Es sollten mindestens zwei genehmigende Personen ausgewählt werden. Für genehmigende Personen gibt es keine Standardeinstellung.

Weitere Informationen zu Genehmigungen finden Sie unter Genehmigen oder Ablehnen von Anforderungen für Microsoft Entra-Rollen in Privileged Identity Management.

Zuweisungsdauer

Wenn Sie Einstellungen für eine Rolle konfigurieren, können Sie aus zwei Zuordnungsdaueroptionen für jeden Zuordnungstyp auswählen: berechtigt und aktiv. Diese Optionen werden zur maximalen Standarddauer, wenn ein Benutzer der Rolle in Privileged Identity Management zugewiesen wird.

Sie können eine dieser Optionen für die Dauer der berechtigten Zuweisung auswählen.

| Einstellung | BESCHREIBUNG |

|---|---|

| Allow permanent eligible assignment (Dauerhafte berechtigte Zuweisung zulassen) | Ressourcenadministratoren können dauerhaft berechtigte Zuweisungen zuweisen. |

| Berechtigte Zuweisungen laufen ab nach | Ressourcenadministratoren können verlangen, dass alle berechtigten Zuweisungen ein bestimmtes Start- und Enddatum haben. |

Sie können auch eine dieser Optionen für die Dauer der aktiven Zuweisung auswählen.

| Einstellung | BESCHREIBUNG |

|---|---|

| Allow permanent active assignment (Dauerhafte aktive Zuweisung zulassen) | Ressourcenadministratoren können dauerhaft aktive Zuweisungen zuweisen. |

| Aktive Zuweisungen laufen ab nach | Ressourcenadministratoren können verlangen, dass alle aktiven Zuweisungen ein bestimmtes Start- und Enddatum haben. |

Globale Administratoren und Privilegierte Rollenadministratoren können alle Zuordnungen erneuern, die ein bestimmtes Enddatum aufweisen. Darüber hinaus können Benutzer Self-Service-Anforderungen initiieren, um Rollenzuweisungen zu erweitern oder zu verlängern.

Multi-Factor Authentication bei aktiver Zuweisung erforderlich

Sie können vorschreiben, dass ein Administrator Multi-Faktor-Authentifizierung verwendet, wenn er eine aktive (im Gegensatz zu einer berechtigten) Zuweisung erstellt. Privileged Identity Management kann die Multi-Faktor-Authentifizierung nicht erzwingen, wenn Benutzer ihre Rollenzuweisung verwenden, weil die Rolle ab dem Zeitpunkt der Zuweisung bereits aktiv ist.

Administratoren werden möglicherweise nicht zur Multi-Faktor-Authentifizierung aufgefordert, wenn sie sich früher in dieser Sitzung mit starken Anmeldeinformationen authentifiziert oder Multi-Faktor-Authentifizierung verwendet haben.

Begründung für aktive Zuweisung erforderlich

Sie können verlangen, dass Benutzer eine geschäftliche Begründung eingeben, wenn sie eine aktive (im Gegensatz zu einer berechtigten) Zuweisung erstellen.

Auf der Registerkarte "Benachrichtigungen " auf der Seite " Rolleneinstellungen " ermöglicht Privileged Identity Management eine präzise Kontrolle darüber, wer Benachrichtigungen empfängt und welche Benachrichtigungen sie erhalten.

- Deaktivieren einer E-Mail: Sie können bestimmte E-Mails deaktivieren, indem Sie das Standardempfängerkontrollkästchen deaktivieren und alle anderen Empfänger löschen.

- Beschränken Sie E-Mails auf angegebene E-Mail-Adressen: Sie können E-Mails, die an Standardempfänger gesendet werden, deaktivieren, indem Sie das Standardempfängerkontrollkästchen deaktivieren. Sie können dann andere E-Mail-Adressen als Empfänger hinzufügen. Wenn Sie mehrere E-Mail-Adressen hinzufügen möchten, trennen Sie diese durch ein Semikolon (;).

- Senden von E-Mails an Standardempfänger und mehr Empfänger: Sie können E-Mails sowohl an den Standardempfänger als auch an einen anderen Empfänger senden. Aktivieren Sie das Kontrollkästchen „Standardempfänger“, und fügen Sie E-Mail-Adressen für weitere Empfänger hinzu.

- Nur kritische E-Mails: Für jeden E-Mail-Typ können Sie das Kontrollkästchen aktivieren, um nur kritische E-Mails zu erhalten. Privileged Identity Management sendet nur dann weiterhin E-Mails an die angegebenen Empfänger, wenn die E-Mail eine sofortige Aktion erfordert. Beispielsweise werden keine E-Mails ausgelöst, in denen Benutzer aufgefordert werden, ihre Rollenzuweisung zu erweitern. E-Mails, bei denen Administratoren eine Erweiterungsanforderung genehmigen müssen, werden ausgelöst.

Hinweis

Ein Ereignis in Privileged Identity Management kann E-Mail-Benachrichtigungen an mehrere Empfänger generieren: zugewiesene oder genehmigende Personen oder Administrator*innen. Die maximale Anzahl von Benachrichtigungen, die pro Ereignis gesendet werden, beträgt 1.000. Wenn die Anzahl der Empfänger 1.000 überschreitet, erhalten nur die ersten 1.000 Empfänger eine E-Mail-Benachrichtigung. Dies hindert andere zugewiesene oder genehmigende Personen oder Administratoren nicht daran, ihre Berechtigungen in Microsoft Entra ID und Privileged Identity Management zu verwenden.