Erzwingen der erforderliche Mindestversion der Transport Layer Security (TLS) für Anforderungen an ein Speicherkonto

Die Kommunikation zwischen einer Clientanwendung und einem Azure Storage-Konto wird mithilfe der Transport Layer Security (TLS) verschlüsselt. Die TLS ist ein kryptografisches Standardprotokoll, mit dem Datenschutz und Datenintegrität zwischen Clients und Diensten über das Internet sichergestellt werden. Weitere Informationen zur TLS finden Sie unter Transport Layer Security.

Azure Storage unterstützt derzeit drei Versionen des TLS-Protokolls: 1.0, 1.1 und 1.2. In Azure Storage wird TLS 1.2 für öffentliche HTTPS-Endpunkte verwendet, aber TLS 1.0 und TLS 1.1 werden aus Gründen der Abwärtskompatibilität weiterhin unterstützt.

Tipp

Azure Storage basiert auf der Windows-Implementierung von SSL, die nicht auf OpenSSL basiert und daher nicht für OpenSSL-bezogene Sicherheitsrisiken verfügbar gemacht wird.

Azure Storage-Konten ermöglichen Clients das Senden und Empfangen von Daten mit der ältesten TLS-Version, TLS 1.0, und höheren Versionen. Wenn Sie strengere Sicherheitsmaßnahmen durchsetzen möchten, können Sie Ihr Speicherkonto so konfigurieren, dass Clients Daten mit einer neueren TLS-Version senden und empfangen müssen. Wenn für ein Speicherkonto eine TLS-Mindestversion erforderlich ist, verursachen alle Anforderungen mit einer älteren Version einen Fehler.

In diesem Artikel wird beschrieben, wie Sie ein DRAG-Framework (Detection-Remediation-Audit-Governance) zur kontinuierlichen Verwaltung einer sicheren TLS für Ihre Speicherkonten verwenden können.

Informationen zum Angeben einer bestimmten TLS-Version beim Senden einer Anforderung aus einer Clientanwendung finden Sie unter Konfigurieren der Transport Layer Security (TLS) für eine Clientanwendung.

Hinweis

Die Verschlüsselungssammlung, die verwendet wird, wenn Clients Daten an ein Speicherkonto senden und Daten von diesem empfangen, ist von der verwendeten TLS-Version abhängig. Es ist nicht möglich, ein Speicherkonto zu konfigurieren, um die Verwendung bestimmter Verschlüsselungsverfahren zu blockieren, außer durch die Anforderung einer TLS-Mindestversion. Wenn Sie beim Herstellen einer Verbindung mit Ihrem Speicherkonto nur bestimmte Verschlüsselungssammlungen zulassen möchten, sollten Sie Azure Application Gateway verwenden. Weitere Informationen zur Verwendung von Application Gateway zu diesem Zweck finden Sie unter Konfigurieren von TLS-Richtlinienversionen und Verschlüsselungssammlungen für Azure Application Gateway.

Ermitteln der von Clientanwendungen verwendeten TLS-Version

Wenn Sie für Ihr Speicherkonto eine TLS-Mindestversion erzwingen, werden Anforderungen von Clients, die Daten mit einer älteren TLS-Version senden, möglicherweise abgelehnt. Um die Auswirkungen der Konfiguration einer TLS-Mindestversion auf Clientanwendungen zu verstehen, empfiehlt Microsoft, die Protokollierung für Ihr Azure Storage-Konto zu aktivieren und die Protokolle nach einem bestimmten Zeitraum zu analysieren. So können Sie erkennen, welche TLS-Versionen von Clientanwendungen verwendet werden.

Für die Protokollierung der Anforderungen an Ihr Azure Storage-Konto und die Ermittlung der vom Client verwendeten TLS-Version können Sie die Azure Storage-Protokollierung in Azure Monitor verwenden. Weitere Informationen finden Sie unter Überwachen von Azure Storage.

Die Azure Storage-Protokollierung in Azure Monitor unterstützt die Verwendung von Protokollabfragen für die Analyse von Protokolldaten. Für die Abfrage von Protokollen können Sie einen Azure Log Analytics-Arbeitsbereich verwenden. Weitere Informationen zu Protokollabfragen finden Sie unter Tutorial: Erste Schritte mit Log Analytics-Abfragen.

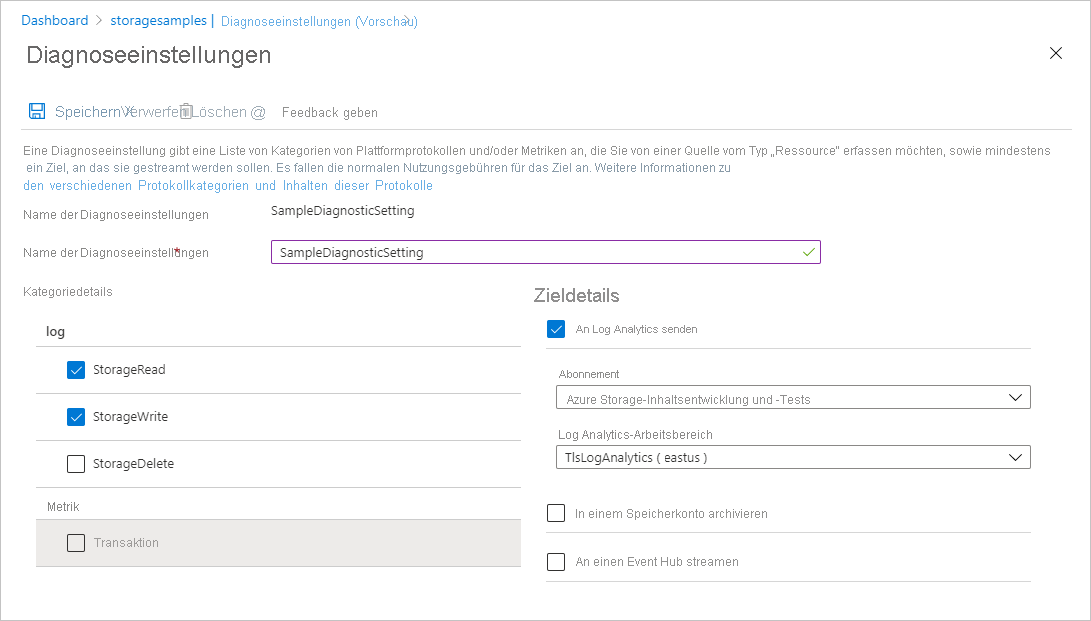

Wenn Sie Azure Storage-Daten mit Azure Monitor protokollieren und mit Azure Log Analytics analysieren möchten, müssen Sie zunächst eine Diagnoseeinstellung erstellen, die angibt, welche Anforderungstypen und für welche Speicherdienste Daten protokolliert werden sollen. Führen Sie zum Erstellen einer Diagnoseeinstellung im Azure-Portal die folgenden Schritte aus:

Erstellen Sie in dem Abonnement, das Ihr Azure Storage-Konto enthält, einen neuen Log Analytics-Arbeitsbereich. Nachdem Sie die Protokollierung für Ihr Speicherkonto konfiguriert haben, sind die Protokolle im Log Analytics-Arbeitsbereich verfügbar. Weitere Informationen finden Sie unter Erstellen eines Log Analytics-Arbeitsbereichs im Azure-Portal.

Navigieren Sie zum Speicherkonto im Azure-Portal.

Wählen Sie im Abschnitt Überwachung die Option Diagnoseeinstellungen aus.

Wählen Sie den Azure Storage-Dienst aus, für den Sie Anforderungen protokollieren möchten. Wählen Sie beispielsweise Blob aus, um Anforderungen an den Blobspeicher zu protokollieren.

Klicken Sie auf Diagnoseeinstellung hinzufügen.

Geben Sie einen Namen für die Diagnoseeinstellung an.

Wählen Sie unter Kategoriedetails im Abschnitt Protokoll aus, welche Typen von Anforderungen protokolliert werden sollen. Sie können Lese-, Schreib- und Löschanforderungen protokollieren. Wenn Sie z. B. StorageRead und StorageWrite auswählen, werden Lese- und Schreibanforderungen an den ausgewählten Dienst protokolliert.

Wählen Sie unter Zieldetails die Option An Log Analytics senden aus. Wählen Sie Ihr Abonnement und den zuvor erstellten Log Analytics-Arbeitsbereich aus, wie in der folgenden Abbildung zu sehen:

Nachdem Sie die Diagnoseeinstellung erstellt haben, werden Anforderungen für das Speicherkonto gemäß dieser Einstellung protokolliert. Weitere Informationen finden Sie unter Erstellen von Diagnoseeinstellungen zum Senden von Plattformprotokollen und Metriken an verschiedene Ziele.

Eine Referenz der Felder, die in Azure Storage-Protokollen in Azure Monitor verfügbar sind, finden Sie unter Ressourcenprotokolle.

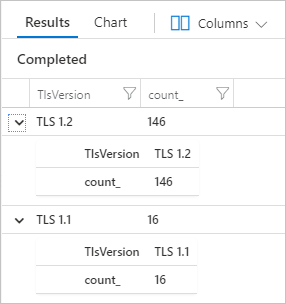

Abfragen protokollierter Anforderungen nach TLS-Version

Azure Storage-Protokolle in Azure Monitor enthalten die TLS-Version, die zum Senden einer Anforderung an ein Speicherkonto verwendet wird. Mithilfe der Eigenschaft TlsVersion können Sie die TLS-Version einer protokollierten Anforderung überprüfen.

Öffnen Sie Ihren Arbeitsbereich für die Protokollanalyse, um festzustellen, wie viele Anforderungen in den letzten sieben Tagen an Blobspeicher mit verschiedenen Versionen von TLS gestellt wurden. Fügen Sie dann die folgende Abfrage in eine neue Protokollabfrage ein, und führen Sie sie aus. Denken Sie daran, die Platzhalterwerte in Klammern durch Ihre eigenen Werte zu ersetzen:

StorageBlobLogs

| where TimeGenerated > ago(7d) and AccountName == "<account-name>"

| summarize count() by TlsVersion

Die Ergebnisse zeigen die Anzahl der Anforderungen, die über die einzelnen TLS-Versionen gesendet wurden:

Abfragen protokollierter Anforderungen nach IP-Adresse des Aufrufers und Benutzer-Agent-Header

Azure Storage-Protokolle in Azure Monitor enthalten auch die IP-Adresse des Aufrufers und den Benutzer-Agent-Header, damit Sie ermitteln können, welche Clientanwendungen auf das Speicherkonto zugegriffen haben. Durch eine Analyse dieser Werte können Sie entscheiden, ob Clientanwendungen auf die Verwendung einer neueren TLS-Version aktualisiert werden müssen oder ob eine Clientanforderung problemlos abgelehnt werden kann, wenn sie nicht mit der TLS-Mindestversion gesendet wird.

Fügen Sie die folgende Abfrage in eine neue Protokollabfrage ein und führen Sie diese aus, um festzustellen, welche Clients in den letzten sieben Tagen Anforderungen mit einer Version von TLS gestellt haben, die älter als TLS 1.2 ist. Denken Sie daran, die Platzhalterwerte in Klammern durch Ihre eigenen Werte zu ersetzen:

StorageBlobLogs

| where TimeGenerated > ago(7d) and AccountName == "<account-name>" and TlsVersion != "TLS 1.2"

| project TlsVersion, CallerIpAddress, UserAgentHeader

Beheben von Sicherheitsrisiken mit einer TLS-Mindestversion

Wenn Sie sicher sind, dass der Datenverkehr von Clients, die ältere Versionen von TLS verwenden, minimal ist oder dass es akzeptabel ist, dass bei Anforderungen, die mit einer älteren Version von TLS gestellt wurden, Fehler auftreten, dann können Sie mit der Erzwingung einer TLS-Mindestversion für Ihr Speicherkonto beginnen. Die Anforderung, dass Clients eine TLS-Mindestversion verwenden müssen, um Anforderungen an ein Speicherkonto zu stellen, ist Teil einer Strategie zur Minimierung der Sicherheitsrisiken für Ihre Daten.

Wichtig

Wenn Sie einen Dienst nutzen, der eine Verbindung mit Azure Storage herstellt, stellen Sie sicher, dass der Dienst die entsprechende Version von TLS zum Senden von Anforderungen an Azure Storage verwendet, bevor Sie die erforderliche Mindestversion für ein Speicherkonto festlegen.

Konfigurieren der TLS-Mindestversion für ein Speicherkonto

Legen Sie zum Konfigurieren der TLS-Mindestversion für ein Speicherkonto die MinimumTlsVersion-Version für das Konto fest. Diese Eigenschaft ist für alle Speicherkonten verfügbar, die mit dem Azure Resource Manager-Bereitstellungsmodell erstellt wurden. Weitere Informationen zum Azure Resource Manager-Bereitstellungsmodell finden Sie unter Speicherkontoübersicht.

Der Standardwert der MinimumTlsVersion-Eigenschaft hängt von der jeweils vorgenommenen Einstellung ab. Wenn Sie ein Speicherkonto über das Azure-Portal erstellen, wird standardmäßig die TLS-Mindestversion auf 1.2 festgelegt. Wenn Sie ein Speicherkonto mit PowerShell, Azure CLI oder einer Azure Resource Manager Vorlage erstellen, wird die MinimumTlsVersion-Eigenschaft nicht standardmäßig festgelegt und es wird erst dann ein Wert zurückgegeben, wenn sie explizit festgelegt wurde.

Wenn die MinimumTlsVersion-Eigenschaft nicht festgelegt ist, kann ihr Wert je nach Kontext entweder als NULL oder als leere Zeichenfolge angezeigt werden. Wenn die Eigenschaft nicht festgelegt ist, lässt das Speicherkonto Anforderungen zu, die mit TLS-Version 1.0 oder höher gesendet werden.

Wenn Sie ein Speicherkonto über das Azure-Portal erstellen, wird standardmäßig die TLS-Mindestversion auf 1.2 festgelegt.

Führen Sie die folgenden Schritte aus, um die TLS-Mindestversion für ein bestehendes Speicherkonto im Azure-Portal zu konfigurieren:

Hinweis

Nachdem Sie die TLS-Mindestversion für das Speicherkonto aktualisiert haben, kann es bis zu 30 Sekunden dauern, bis die Änderung vollständig weitergegeben wurde.

Die Konfiguration der TLS-Mindestversion erfordert Version 2019-04-01 oder höher des Azure Storage-Ressourcenanbieters. Weitere Informationen finden Sie unter REST-API des Azure Storage-Ressourcenanbieters.

Überprüfen der erforderlichen TLS-Mindestversion für mehrere Konten

Wenn Sie die erforderliche TLS-Mindestversion für eine Gruppe von Speicherkonten mit optimaler Leistung überprüfen möchten, können Sie den Azure Resource Graph-Explorer im Azure-Portal verwenden. Weitere Informationen zur Verwendung des Resource Graph-Explorers finden Sie unter Schnellstart: Ausführen Ihrer ersten Resource Graph-Abfrage mithilfe des Azure Resource Graph-Explorers.

Wenn Sie die folgende Abfrage im Resource Graph-Explorer ausführen, wird eine Liste der Speicherkonten zurückgegeben und für jedes Konto die TLS-Mindestversion angezeigt:

resources

| where type =~ 'Microsoft.Storage/storageAccounts'

| extend minimumTlsVersion = parse_json(properties).minimumTlsVersion

| project subscriptionId, resourceGroup, name, minimumTlsVersion

Testen der TLS-Mindestversion auf einem Client

Wenn Sie testen möchten, ob mit einer älteren Version durchgeführte Aufrufe durch die erforderliche TLS-Mindestversion für ein Speicherkonto verhindert werden, können Sie einen Client für die Verwendung einer älteren TLS-Version konfigurieren. Weitere Informationen zum Konfigurieren eines Clients für die Verwendung einer bestimmten TLS-Version finden Sie unter Konfigurieren der Transport Layer Security (TLS) für eine Clientanwendung.

Wenn ein Client auf ein Speicherkonto über eine TLS-Version zugreift, die nicht der für das Konto konfigurierten TLS-Mindestversion entspricht, gibt Azure Storage einen Fehler mit dem Fehlercode 400 zurück (Ungültige Anforderung). Zudem wird in einer Meldung darauf hingewiesen, dass die verwendete TLS-Version für Anforderungen an dieses Speicherkonto nicht gestattet ist.

Hinweis

Wenn Sie eine TLS-Mindestversion für ein Speicherkonto konfigurieren, wird diese Mindestversion auf Anwendungsebene erzwungen. Tools, die versuchen, die TLS-Unterstützung auf der Protokollebene zu ermitteln, geben möglicherweise zusätzlich zur mindestens erforderlichen Version TLS-Versionen zurück, wenn sie direkt auf dem Endpunkt des Speicherkontos ausgeführt werden.

Verwenden von Azure Policy zur Überwachung der Konformität

Wenn Sie eine große Anzahl von Speicherkonten besitzen, möchten Sie vielleicht eine Überwachung durchführen, um sicherzustellen, dass alle Konten für die von Ihrer Organisation benötigte TLS-Mindestversion konfiguriert sind. Verwenden Sie Azure Policy, um eine Reihe von Speicherkonten auf ihre Konformität zu überwachen. Azure Policy ist ein Dienst, mit dem Sie Richtlinien zum Anwenden von Regeln auf Azure-Ressourcen erstellen, zuweisen und verwalten können. Azure Policy hilft Ihnen, die Konformität dieser Ressourcen mit Ihren Unternehmensstandards und Vereinbarungen zum Servicelevel sicherzustellen. Weitere Informationen finden Sie in der Übersicht über Azure Policy.

Erstellen einer Richtlinie mit der Auswirkung „Audit“

Azure Policy unterstützt Auswirkungen, die bestimmen, was passiert, wenn eine Richtlinie anhand einer Ressource ausgewertet wird. Die Auswirkung „Audit“ erzeugt eine Warnung, wenn eine Ressource nicht konform ist, beendet aber die Anforderung nicht. Weitere Informationen zu Auswirkungen finden Sie unter Grundlegendes zu Azure Policy-Auswirkungen.

Führen Sie die folgenden Schritte aus, um eine Richtlinie mit Auswirkung „Audit“ für die TLS-Mindestversion mit dem Azure-Portal zu erstellen:

Navigieren Sie im Azure-Portal zum Azure Policy-Dienst.

Wählen Sie unter dem Abschnitt Autorisierung die Option Definitionen aus.

Wählen Sie Richtliniendefinition hinzufügen aus, um eine neue Richtliniendefinition zu erstellen.

Wählen Sie für das Feld Definitionsspeicherort die Schaltfläche Mehr aus, um anzugeben, wo sich die Ressource für die Überwachungsrichtlinie befindet.

Geben Sie einen Namen für die Richtlinie an. Sie können optional eine Beschreibung und eine Kategorie angeben.

Fügen Sie unter Richtlinienregel die folgende Richtliniendefinition zum Abschnitt policyRule hinzu.

{ "policyRule": { "if": { "allOf": [ { "field": "type", "equals": "Microsoft.Storage/storageAccounts" }, { "anyOf": [ { "field": "Microsoft.Storage/storageAccounts/minimumTlsVersion", "notEquals": "TLS1_2" }, { "field": "Microsoft.Storage/storageAccounts/minimumTlsVersion", "exists": "false" } ] } ] }, "then": { "effect": "audit" } } }Speichern Sie die Richtlinie.

Zuweisen der Richtlinie

Anschließend weisen Sie die Richtlinie einer Ressource zu. Der Umfang der Richtlinie entspricht der Ressource und den darunter liegenden Ressourcen. Weitere Informationen zur Zuweisung von Richtlinien finden Sie unter Azure Policy-Zuweisungsstruktur.

Führen Sie die folgenden Schritte aus, um die Richtlinie dem Azure-Portal zuzuweisen:

- Navigieren Sie im Azure-Portal zum Azure Policy-Dienst.

- Wählen Sie unter dem Abschnitt Autorisierung die Option Zuweisungen aus.

- Wählen Sie Richtlinie zuweisen aus, um eine neue Richtlinienzuweisung zu erstellen.

- Wählen Sie für das Feld Umfang den Umfang der Richtlinienzuweisung aus.

- Wählen Sie für das Feld Richtliniendefinition die Schaltfläche Mehr und dann die im vorherigen Abschnitt definierte Richtlinie aus der Liste aus.

- Geben Sie einen Namen für die Richtlinienzuweisung an. Die Angabe einer Beschreibung ist optional.

- Behalten Sie für Richtlinienerzwingung die Einstellung Aktiviert bei. Diese Einstellung hat keine Auswirkung auf die Überwachungsrichtlinie.

- Klicken Sie zum Erstellen der Zuweisung auf Überprüfen + erstellen.

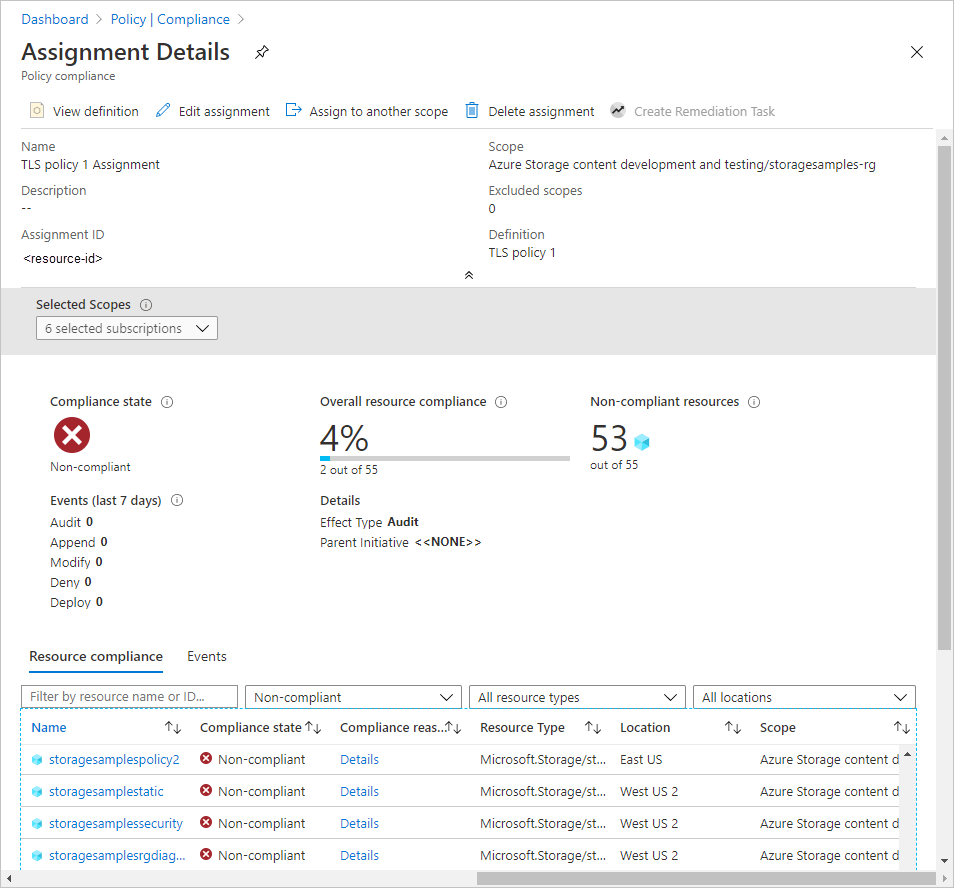

Anzeigen des Konformitätsberichts

Nachdem Sie die Richtlinie zugewiesen haben, können Sie den Konformitätsbericht anzeigen. Der Konformitätsbericht für eine Überwachungsrichtlinie gibt Auskunft darüber, welche Speicherkonten nicht mit der Richtlinie konform sind. Weitere Informationen finden Sie unter Abrufen von Daten zur Richtlinienkonformität.

Es kann einige Minuten dauern, bis der Konformitätsbericht nach Erstellung der Richtlinienzuweisung verfügbar ist.

Führen Sie die folgenden Schritte aus, um den Konformitätsbericht im Azure-Portal anzuzeigen:

Navigieren Sie im Azure-Portal zum Azure Policy-Dienst.

Wählen Sie Compliance aus.

Filtern Sie die Ergebnisse nach dem Namen der Richtlinienzuweisung, die Sie im vorherigen Schritt erstellt haben. Der Bericht zeigt, wie viele Ressourcen nicht mit der Richtlinie konform sind.

Sie können einen Drilldown in den Bericht ausführen, um weitere Details anzuzeigen, einschließlich einer Liste von Speicherkonten, die nicht konform sind.

Erzwingen der TLS-Mindestversion mit Azure Policy

Azure Policy unterstützt die Cloudgovernance, indem es sicherstellt, dass Azure-Ressourcen den Anforderungen und Standards entsprechen. Um die Anforderung einer TLS-Mindestversion für die Speicherkonten in Ihrer Organisation zu erzwingen, können Sie eine Richtlinie erstellen, die die Erstellung eines neuen Speicherkontos verhindert, das die TLS-Mindestversion auf eine ältere Version von TLS festlegt als die, die von der Richtlinie vorgegeben ist. Diese Richtlinie verhindert auch alle Konfigurationsänderungen an einem bestehenden Konto, wenn die Einstellung der TLS-Mindestversion für dieses Konto nicht mit der Richtlinie übereinstimmt.

Die Erzwingungsrichtlinie nutzt die Auswirkung „Deny“, um eine Anforderung zu verhindern, die ein Speicherkonto erstellen oder ändern würde, sodass die TLS-Mindestversion nicht mehr mit den Standards Ihrer Organisation übereinstimmt. Weitere Informationen zu Auswirkungen finden Sie unter Grundlegendes zu Azure Policy-Auswirkungen.

Um eine Richtlinie mit der Auswirkung „Deny“ für eine TLS-Mindestversion zu erstellen, die kleiner als TLS 1.2 ist, befolgen Sie dieselben Schritte, die unter Verwenden von Azure Policy zur Überwachung der Konformität beschrieben sind, aber stellen Sie den folgenden JSON-Code im Abschnitt policyRule der Richtliniendefinition zur Verfügung:

{

"policyRule": {

"if": {

"allOf": [

{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"anyOf": [

{

"field": "Microsoft.Storage/storageAccounts/minimumTlsVersion",

"notEquals": "TLS1_2"

},

{

"field": "Microsoft.Storage/storageAccounts/minimumTlsVersion",

"exists": "false"

}

]

}

]

},

"then": {

"effect": "deny"

}

}

}

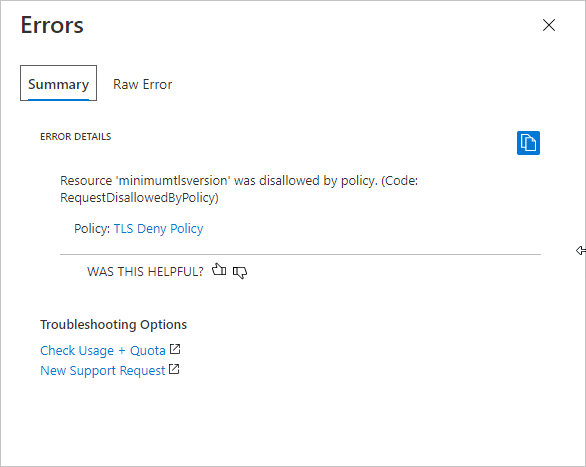

Nachdem Sie die Richtlinie mit der Auswirkung „Deny“ erstellt und einem Bereich zugewiesen haben, kann ein Benutzer kein Speicherkonto mit einer TLS-Mindestversion erstellen, die älter als 1.2 ist. Ebenso wenig kann ein Benutzer Konfigurationsänderungen an einem bestehenden Speicherkonto vornehmen, für das derzeit eine TLS-Mindestversion erforderlich ist, die älter als 1.2 ist. Ein entsprechender Versuch führt zu einem Fehler. Die erforderliche TLS-Mindestversion für das Speicherkonto muss auf 1.2 festgelegt werden, um mit der Kontoerstellung oder -konfiguration fortfahren zu können.

Die folgende Abbildung zeigt den Fehler, der beim Erstellen eines Speicherkontos mit der TLS-Mindestversion von TLS 1.0 (dem Standard für ein neues Konto) auftritt, wenn eine Richtlinie mit der Auswirkung „Deny“ erfordert, dass die TLS-Mindestversion auf TLS 1.2 festgelegt ist.

Erforderliche Berechtigungen zum Anfordern einer Mindestversion von TLS

Zum Festlegen der Eigenschaft MinimumTlsVersion für das Speicherkonto muss ein Benutzer Berechtigungen zum Erstellen und Verwalten von Speicherkonten haben. Azure RBAC-Rollen (Role-Based Access Control, rollenbasierte Zugriffssteuerung), die diese Berechtigungen bieten, enthalten die Aktion Microsoft.Storage/storageAccounts/write oder Microsoft.Storage/storageAccounts/*. In diese Aktion sind folgende Rollen integriert:

- Die Azure Resource Manager-Rolle Besitzer

- Die Azure Resource Manager-Rolle Mitwirkender

- Die Rolle Speicherkontomitwirkender

Diese Rollen bieten keinen Zugriff auf Daten in einem Speicherkonto über Microsoft Entra ID. Sie enthalten jedoch die Aktion Microsoft.Storage/storageAccounts/listkeys/action, die Zugriff auf die Kontozugriffsschlüssel gewährt. Bei dieser Berechtigung kann ein Benutzer mithilfe der Kontozugriffsschlüssel auf alle Daten in einem Speicherkonto zuzugreifen.

Rollenzuweisungen müssen auf die Ebene des Speicherkontos oder höher eingeschränkt werden, damit ein Benutzer eine Mindestversion von TLS für das Speicherkonto anfordern darf. Weitere Informationen zum Rollenbereich finden Sie unter Grundlegendes zum Bereich für Azure RBAC.

Beschränken Sie die Zuweisung dieser Rollen unbedingt auf diejenigen Benutzer, denen es möglich sein muss, ein Speicherkonto zu erstellen oder dessen Eigenschaften zu aktualisieren. Verwenden Sie das Prinzip der geringsten Rechte, um sicherzustellen, dass Benutzer die geringsten Berechtigungen haben, die sie zum Ausführen ihrer Aufgaben benötigen. Weitere Informationen zum Verwalten des Zugriffs mit Azure RBAC finden Sie unter Bewährte Methoden für Azure RBAC.

Hinweis

Die zu „Administrator für klassisches Abonnement“ gehörigen Rollen „Dienstadministrator“ und „Co-Administrator“ schließen die Entsprechung der Azure Resource Manager-Rolle Besitzer ein. Weil die Rolle Besitzer alle Aktionen einschließt, kann ein Benutzer mit einer dieser administrativen Rollen auch Speicherkonten erstellen und verwalten. Weitere Informationen finden Sie unter Azure-Rollen, Microsoft Entra-Rollen und Administratorrollen für klassische Abonnements.

Überlegungen zu Netzwerken

Wenn ein Client eine Anforderung an ein Speicherkonto sendet, stellt der Client zunächst eine Verbindung mit dem öffentlichen Endpunkt des Speicherkontos her, ehe Anforderungen bearbeitet werden. Die Einstellung der TLS-Mindestversion wird nach dem Herstellen der Verbindung überprüft. Wenn für die Anforderung eine frühere Version von TLS als die durch die Einstellung angegebene verwendet wird, ist die Verbindung weiterhin erfolgreich, aber die Anforderung schlägt letztendlich fehl. Weitere Informationen zu öffentlichen Endpunkten für Azure Storage finden Sie unter Syntax von Ressourcen-URIs.