Aktivieren der konformen Netzwerküberprüfung mit bedingtem Zugriff

Organisationen, die den bedingten Zugriff zusammen mit dem globalen sicheren Zugriff verwenden, können böswilligen Zugriff auf Microsoft-Apps, SaaS-Apps von Drittanbietern und private Branchen-Apps (LoB) mithilfe mehrerer Bedingungen verhindern, um einen umfassenden Schutz zu ermöglichen. Diese Bedingungen können Gerätekonformität, Speicherort und mehr umfassen, um Schutz vor Benutzeridentitäts- oder Token-Diebstahl zu bieten. Mit „globaler sicherer Zugriff“ wird das Konzept eines konformen Netzwerks innerhalb des bedingten Zugriffs von Microsoft Entra ID eingeführt. Mit dieser konformen Netzwerkprüfung wird sichergestellt, dass Benutzer über ein verifiziertes Netzwerkkonnektivitätsmodell für ihren spezifischen Mandanten eine Verbindung herstellen und die von Administratoren erzwungenen Sicherheitsrichtlinien einhalten.

Mit dem Global Secure Access-Client, der auf Geräten oder im konfigurierten Remotenetzwerk installiert ist, können Administratoren Ressourcen hinter einem konformen Netzwerk mit erweiterten Kontrollen für bedingten Zugriff schützen. Dieses Feature für Netzwerkkonformität erleichtert Administratoren die Verwaltung von Zugriffsrichtlinien, weil keine Liste der ausgehenden IP-Adressen gepflegt werden muss. Dadurch muss der Datenverkehr nicht mehr über das VPN der Organisation laufen.

Erzwingen der Überprüfung der Netzwerkkonformität

Konforme Netzwerkdurchsetzung reduziert das Risiko von Tokendiebstahl/Replay-Angriffen. Die Durchsetzung konformer Netzwerke erfolgt auf der Authentifizierungsebene (allgemein verfügbar) und auf der Datenebene (Vorschau). Die Erzwingung auf Authentifizierungsebene erfolgt bei der Benutzerauthentifizierung durch Microsoft Entra ID. Wenn durch einen Angriff ein Sitzungstoken gestohlen wurde und versucht wird, diesen von einem Gerät aus abzuspielen, das nicht mit dem kompatiblen Netzwerk Ihrer Organisation verbunden ist (z.B. Anforderung eines Zugriffstokens mit einem gestohlenen Refresh-Token), wird Entra ID die Anforderung sofort verweigern und der weitere Zugriff wird blockiert. Die Durchsetzung der Datenebene funktioniert mit Diensten, die fortlaufende Zugriffsevaluierung (CAE) unterstützen – derzeit nur SharePoint Online. Bei Anwendungen, die CAE unterstützen, werden gestohlene Zugriffstoken, die außerhalb des kompatiblen Netzwerks Ihres Mandanten wiedergegeben werden, von der Anwendung nahezu in Echtzeit zurückgewiesen. Ohne CAE bleibt ein gestohlener Zugangstoken bis zu seiner vollen Lebensdauer erhalten (Standard 60–90 Minuten).

Diese konforme Netzwerkprüfung ist für jeden Mandanten spezifisch.

- Mit dieser Überprüfung können Sie sicherstellen, dass andere Organisationen, welche die Global Secure Access-Dienste von Microsoft verwenden, nicht auf Ihre Ressourcen zugreifen können.

- Beispiel: Contoso kann seine Dienste wie Exchange Online und SharePoint Online hinter der konformen Netzwerküberprüfung schützen, um sicherzustellen, dass nur Contoso-Benutzer auf diese Ressourcen zugreifen können.

- Selbst wenn eine andere Organisation wie Fabrikam eine konforme Netzwerküberprüfung verwendet, besteht sie nicht die Überprüfung des konformen Netzwerks von Contoso.

Das konforme Netzwerk unterscheidet sich von IPv4-, IPv6- oder geografischen Standorten, die Sie in Microsoft Entra ID konfigurieren können. Administratoren müssen die IP-Adressen oder IP-Adressbereiche des konformen Netzwerks nicht überprüfen und verwalten, was den Sicherheitsstatus stärkt und den laufenden Verwaltungsaufwand minimiert.

Voraussetzungen

- Administratoren, die Features des globalen sicheren Zugriffs verwenden, müssen abhängig von den durch sie ausgeführten Aufgaben über die folgenden Rollenzuweisungen verfügen.

- Die Rolle Global Secure Access-Administrator zum Verwalten der Features des globalen sicheren Zugriffs.

- Administrator für bedingten Zugriff zum Erstellen und Verwenden von Richtlinien für bedingten Zugriff und benannten Standorten

- Für das Produkt ist eine Lizenzierung erforderlich. Ausführliche Informationen finden Sie im Abschnitt „Lizenzierung“ unter Was ist der globale sichere Zugriff. Bei Bedarf können Sie Lizenzen erwerben oder Testlizenzen erhalten.

- Zum Verwenden des Microsoft-Profils für die Datenverkehrsweiterleitung wird eine Microsoft 365 E3-Lizenz empfohlen.

Bekannte Einschränkungen

- Die Erzwingung der Überprüfung der Netzwerkkonformität auf Datenebene (Vorschau) mithilfe des Features „fortlaufende Zugriffsevaluierung“ wird für SharePoint Online und Exchange Online unterstützt.

- Das Aktivieren der Signale für den bedingten Zugriff von „globaler sicherer Zugriff“ aktiviert Signale sowohl auf Authentifizierungs- (Microsoft Entra ID) als auch auf Datenebene (Vorschau). Es ist derzeit nicht möglich, diese Einstellungen unabhängig voneinander zu aktivieren.

- Die Überprüfung auf Netzwerkkonformität wird derzeit nicht für Anwendungen mit Microsoft Entra-Privatzugriff unterstützt.

Aktivieren der Signalisierung des globalen sicheren Zugriffs für bedingten Zugriff

Um die erforderliche Einstellung zum Zulassen der Netzwerkkonformitätsprüfung zu aktivieren, müssen Administratoren die folgenden Schritte ausführen.

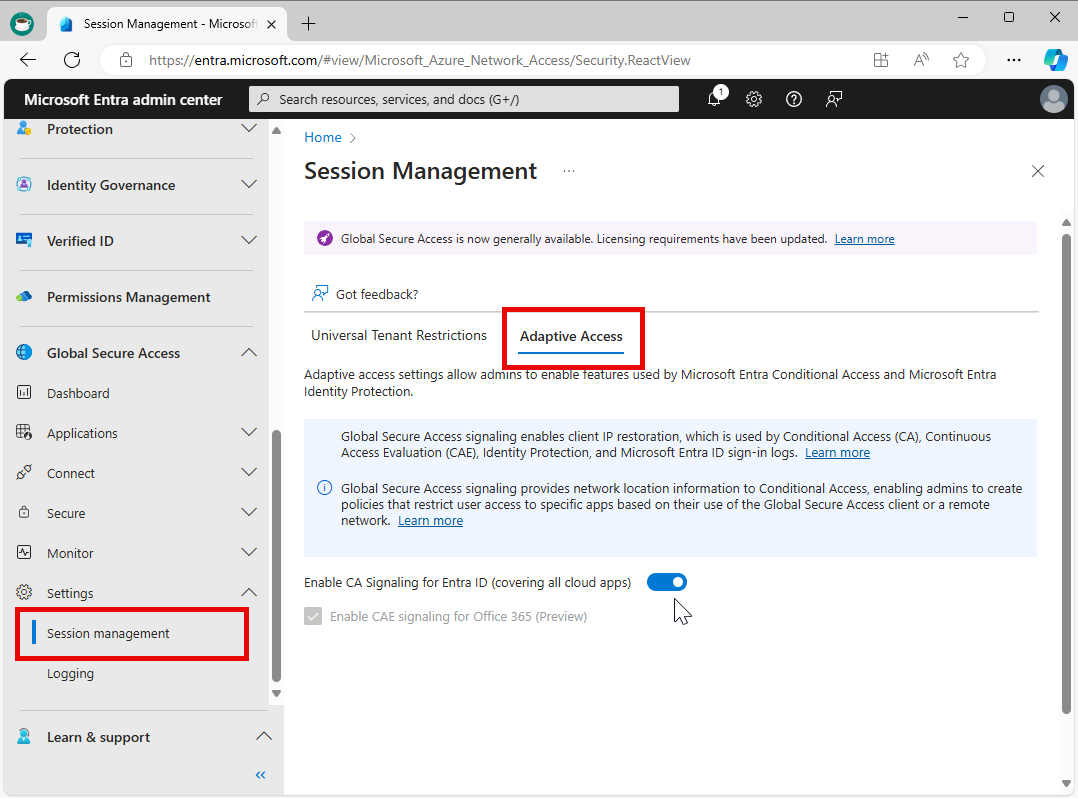

- Melden Sie sich beim Microsoft Entra Admin Center als Administrator für globalen sicheren Zugriff an.

- Wechseln Sie zu Globaler sicherer Zugriff>Einstellungen>Sitzungsverwaltung>Adaptiver Zugriff.

- Klicken Sie auf den Umschalter Bedingte Zugriffssignale für Entra ID aktivieren (für alle Cloud-Apps). Dadurch werden automatisch Signale von „fortlaufende Zugriffsevaluierung“ für Office 365 (Vorschau) aktiviert.

- Browsen Sie zuSchutz>Bedingter Zugriff>Benannte Standorte.

- Stellen Sie sicher, dass Sie einen Speicherort namens Alle konformen Netzwerkadressen mit dem Speicherorttyp Netzwerkzugriff haben. Organisationen können diesen Speicherort optional als vertrauenswürdig markieren.

Achtung

Wenn Ihre Organisation über aktive Richtlinien für bedingten Zugriff verfügt, die auf konformen Netzwerküberprüfungen basieren, und Sie die Global Secure Access-Signalisierung im bedingten Zugriff deaktivieren, verhindern Sie möglicherweise unbeabsichtigt den Zugriff der Zielendbenutzer auf die Ressourcen. Wenn Sie dieses Feature deaktivieren müssen, löschen Sie zuerst alle entsprechenden Richtlinien für bedingten Zugriff.

Schützen Ihrer Ressourcen hinter dem kompatiblen Netzwerk

Die Richtlinie für bedingten Zugriff auf das konforme Netzwerk kann verwendet werden, um Ihre Microsoft- und Drittanbieteranwendungen zu schützen. Eine typische Richtlinie verfügt über eine Blockzuweisung für alle Netzwerkorte mit Ausnahme des konformen Netzwerks. Das folgende Beispiel veranschaulicht die Schritte zum Konfigurieren dieses Richtlinientyps:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

- Browsen Sie zu Schutz>Bedingter Zugriff.

- Wählen Sie Neue Richtlinie erstellen aus.

- Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

- Wählen Sie unter Zuweisungen die Option Benutzer- oder Workloadidentitäten aus.

- Wählen Sie unter Einschließen die Option Alle Benutzer aus.

- Wählen Sie unter Ausschließen die Option Benutzer und Gruppen und dann die Konten für den Notfallzugriff Ihrer Organisation aus.

- Wählen Sie unterZielressourcen>Einschließen die Option Alle Ressourcen (ehemals „Alle Cloud-Apps“) aus.

- Wenn Ihre Organisation Geräte bei Microsoft Intune registriert, sollten Sie die Anwendungen Microsoft Intune-Registrierung und Microsoft Intune aus Ihrer Richtlinie für bedingten Zugriff ausschließen, um eine zirkuläre Abhängigkeit zu vermeiden.

- Unter Netzwerk.

- Legen Sie Konfigurieren auf Ja fest.

- Wählen Sie unter Einschließen die Option Alle Standorte aus.

- Wählen Sie unter Ausschließen den Ort Alle konformen Netzwerkstandorte aus.

- Unter Zugriffssteuerungen:

- Erteilen, Zugriff blockieren auswählen, und Auswählen auswählen.

- Bestätigen Sie die Einstellungen und legen Sie Richtlinie aktivieren auf Ein fest.

- Wählen Sie Erstellen aus, um die Richtlinie zu erstellen und zu aktivieren.

Hinweis

Verwenden Sie den globalen sicheren Zugriff zusammen mit Richtlinien für bedingten Zugriff, die ein kompatibles Netzwerk für Alle Ressourcen erfordern.

Ressourcen für den globalen sicheren Zugriff werden automatisch von der Richtlinie für bedingten Zugriff ausgeschlossen, wenn Kompatibles Netzwerk in der Richtlinie aktiviert ist. Es ist kein expliziter Ressourcenausschluss erforderlich. Diese automatischen Ausschlüsse sind erforderlich, um sicherzustellen, dass der Client für den globalen sicheren Zugriff nicht am Zugriff auf die benötigten Ressourcen gehindert wird. Zu den Ressourcen, die für den globalen sicheren Zugriff benötigt werden, gehören:

- Datenverkehrsprofile für den globalen sicheren Zugriff

- Richtliniendienst für den globalen sicheren Zugriff (interner Dienst)

Anmeldeereignisse zur Authentifizierung von ausgeschlossenen Ressourcen für den globalen sicheren Zugriff werden in den Anmeldeprotokollen von Microsoft Entra ID angezeigt als:

- Internetressourcen mit globalem sicheren Zugriff

- Microsoft Apps mit globalem sicheren Zugriff

- Alle privaten Ressourcen mit globalem sicheren Zugriff

- ZTNA Policy Service

Ausschluss von Benutzern

Richtlinien für bedingten Zugriff sind leistungsstarke Tools, daher wird empfohlen, die folgenden Konten von Ihren Richtlinien auszuschließen:

- Notfallzugriffs- oder Break-Glass-Konten zum Verhindern einer Sperrung aufgrund von falsch konfigurierten Richtlinien. In dem unwahrscheinlichen Fall, dass alle Administratoren ausgesperrt sind, können Sie sich mit Ihrem Administratorkonto für den Notfallzugriff anmelden und Maßnahmen ergreifen, um den Zugriff wiederherzustellen.

- Weitere Informationen finden Sie im Artikel Verwalten von Konten für den Notfallzugriff in Microsoft Entra ID.

- Dienstkonten und Dienstprinzipale, z. B. das Konto für die Microsoft Entra Connect-Synchronisierung. Dienstkonten sind nicht interaktive Konten, die nicht an einen bestimmten Benutzer gebunden sind. Sie werden normalerweise von Back-End-Diensten verwendet, die den programmatischen Zugriff auf Anwendungen ermöglichen, aber auch für die Anmeldung bei Systemen zu Verwaltungszwecken. Aufrufe, die von Dienstprinzipalen getätigt werden, werden nicht durch Richtlinien für den bedingten Zugriff blockiert, die für Benutzer gelten. Verwenden Sie den bedingten Zugriff für Workload-Identitäten, um Richtlinien für Dienstprinzipale zu definieren.

- Wenn Ihre Organisation diese Konten in Skripts oder Code verwendet, sollten Sie in Betracht ziehen, diese durch verwaltete Identitäten zu ersetzen.

Testen Ihrer konformen Netzwerkrichtlinie

- Auf einem Endbenutzergerät, auf dem der Global Secure Access-Client installiert und ausgeführt wird, browsen Sie zu https://outlook.office.com/mail/ oder

https://yourcompanyname.sharepoint.com/, und haben Sie Zugriff auf Ressourcen. - Halten Sie den Global Secure Access-Client an, indem Sie in der Windows-Taskleiste mit der rechten Maustaste auf die Anwendung klicken und Pause auswählen.

- Navigieren Sie zu https://outlook.office.com/mail/ oder

https://yourcompanyname.sharepoint.com/. Der Zugriff auf Ressourcen wird mit einer Fehlermeldung blockiert, die Folgendes sagt: Sie können im Moment nicht darauf zugreifen.

Problembehandlung

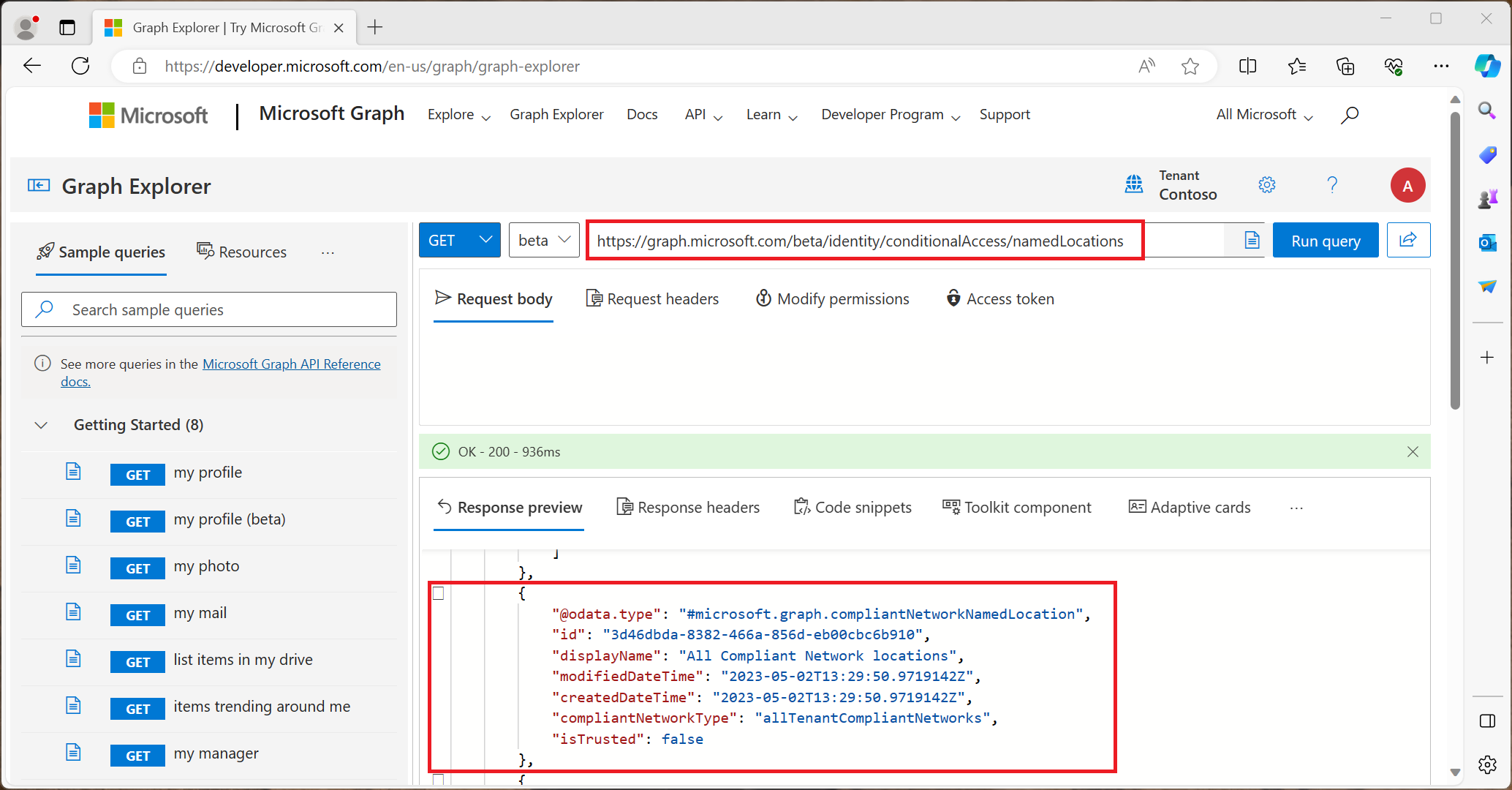

Überprüfen Sie, ob der neue benannte Speicherort automatisch mit Microsoft Graph erstellt wurde.

GET https://graph.microsoft.com/beta/identity/conditionalAccess/namedLocations