Der Client für „globaler sicherer Zugriff“ für Windows

Der Client für den globalen sicheren Zugriff, ein wesentlicher Bestandteil des globalen sicheren Zugriffs, hilft Organisationen beim Verwalten und Sichern des Netzwerkdatenverkehrs auf Endbenutzergeräten. Die Hauptrolle des Clients besteht darin, Datenverkehr weiterzuleiten, der durch den globalen sicheren Zugriff auf den Clouddienst gesichert werden muss. Der gesamte andere Datenverkehr wird direkt an das Netzwerk übertragen. Die Weiterleitungsprofile, die im Portal konfiguriert werden, bestimmen, welchen Datenverkehr der Client für den globalen sicheren Zugriff an den Cloud Service weiterleitet.

Dieser Artikel beschreibt, wie Sie den Client für den globalen sicheren Zugriff für Windows herunterladen und installieren.

Voraussetzungen

- Ein Entra-Mandant, der in den globalen sicheren Zugriff integriert ist.

- Ein verwaltetes Gerät, das mit dem eingebundenen Mandanten verbunden ist. Das Gerät muss entweder an Microsoft Entra oder an Microsoft Entra hybrid angeschlossen sein.

- Microsoft Entra registrierte Geräte werden nicht unterstützt.

- Der Client für den globalen sicheren Zugriff erfordert eine 64-Bit-Version von Windows 10 oder Windows 11.

- Azure Virtual Desktop (einzelne Sitzung) wird unterstützt.

- Azure Virtual Desktop, mehrere Sitzungen, wird nicht unterstützt.

- Windows 365 wird unterstützt.

- Für die Installation oder das Upgrade des Clients sind die Zugangsdaten eines lokalen Admins erforderlich.

- Für den Client für den globalen sicheren Zugriff ist eine Lizenzierung erforderlich. Ausführliche Informationen finden Sie im Abschnitt „Lizenzierung“ unter Was ist der globale sichere Zugriff. Bei Bedarf können Sie Lizenzen erwerben oder Testlizenzen erhalten.

Laden Sie den Client herunter.

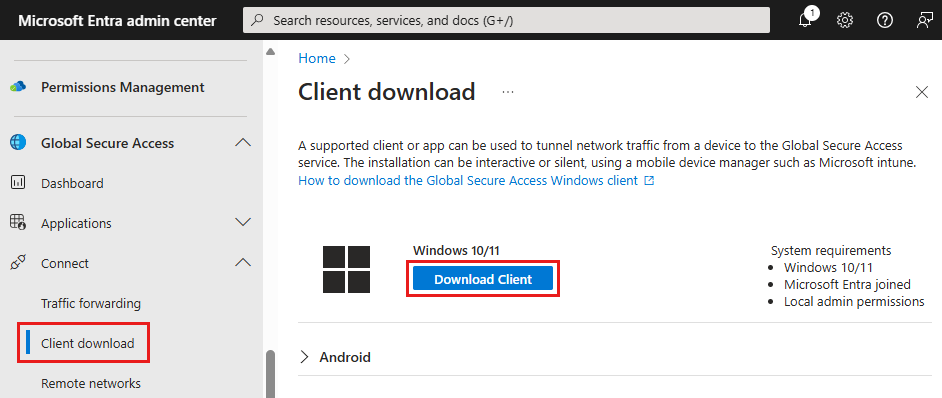

Die aktuellste Version des Clients für den globalen sicheren Zugriff steht im Microsoft Entra Admin Center zum Download bereit.

- Melden Sie sich beim Microsoft Entra Admin Center als Administrator für globalen sicheren Zugriff an.

- Navigieren Sie zu Globaler sicherer Zugriff>Verbinden>Client herunterladen.

- Wählen Sie Client herunterladen aus.

Installieren des Clients für den globalen sicheren Zugriff

Automatisierte Installation

Organisationen können den Client für den globalen sicheren Zugriff im Hintergrund mit dem /quiet-Schalter installieren oder MDM-Lösungen (mobile Geräteverwaltung) wie Microsoft Intune verwenden, um den Client auf ihren Geräten bereitzustellen.

Manuelle Installation

So installieren Sie den Client für den globalen sicheren Zugriff manuell:

- Führen Sie die GlobalSecureAccessClient.exe-Setupdatei aus. Akzeptieren Sie die Softwarelizenzbedingungen.

- Der Client wird installiert und meldet Sie unbemerkt mit Ihren Microsoft Entra-Anmeldedaten an. Wenn die automatische Anmeldung fehlschlägt, werden Sie vom Installationsprogramm aufgefordert, sich manuell anzumelden.

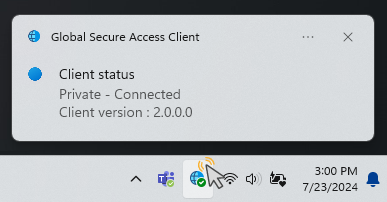

- Anmelden. Das Verbindungssymbol wird grün.

- Bewegen Sie den Mauszeiger über das Verbindungssymbol, um die Benachrichtigung über den Client-Status zu öffnen. Diese sollte Verbunden darstellen.

Clientaktionen

Um die verfügbaren Client-Menüaktionen anzuzeigen, klicken Sie mit der rechten Maustaste auf das Symbol für den globalen sicheren Zugriff in der Taskleiste.

Tipp

Die Aktionen des Clientmenüs für den globalen sicheren Zugriff variieren je nach Ihrer Konfiguration des Client-Registrierungsschlüssels.

| Aktion | Beschreibung |

|---|---|

| Abmelden | Standardmäßig ausgeblendet. Verwenden Sie die Aktion Abmelden, wenn Sie sich beim Client für den globalen sicheren Zugriff mit einem anderen Benutzerkonto anmelden müssen als dem, mit dem Sie sich in Windows anmelden. Um diese Aktion verfügbar zu machen, aktualisieren Sie die entsprechenden Client-Registrierungsschlüssel. |

| Anhalten | Wählen Sie die Aktion Anhalten, um den Client vorübergehend anzuhalten. Der Client bleibt angehalten, bis Sie den Client fortsetzen oder den Computer neu starten. |

| Fortsetzen | Setzt den angehaltenen Client fort. |

| Privaten Zugriff deaktivieren | Standardmäßig ausgeblendet. Verwenden Sie die Aktion Privaten Zugriff deaktivieren, wenn Sie den Globalen sicheren Zugriff umgehen möchten, wenn Sie Ihr Gerät direkt mit dem Unternehmensnetzwerk verbinden, um direkt über das Netzwerk und nicht über den Globalen sicheren Zugriff auf private Anwendungen zuzugreifen. Um diese Aktion verfügbar zu machen, aktualisieren Sie die entsprechenden Client-Registrierungsschlüssel. |

| Erfassen von Protokollen | Wählen Sie diese Aktion aus, um Clientprotokolle (Informationen zum Clientcomputer, die zugehörigen Ereignisprotokolle für die Dienste und Registrierungswerte) zu sammeln und in einer ZIP-Datei zu archivieren, die für den Microsoft-Support zur Untersuchung freigegeben werden soll. Der Standardpfad für die Protokolle ist C:\Program Files\Global Secure Access Client\Logs. |

| Erweiterte Diagnose | Wählen Sie diese Aktion aus, um das erweiterte Diagnoseprogramm zu starten und auf eine Reihe von Tools zur Problembehandlung zuzugreifen. |

Client-Statusindikatoren

Statusbenachrichtigung

Doppelklicken Sie auf das Symbol für den globalen sicheren Zugriff, um die Client-Statusbenachrichtigung zu öffnen und den Status jedes für den Client konfigurierten Kanals anzuzeigen.

Clientstatus im Taskleistensymbol

| Symbol | Nachricht | Beschreibung |

|---|---|---|

| Client für globalen sicheren Zugriff | Der Client initialisiert und überprüft seine Verbindung mit dem globalen sicheren Zugriff. | |

| Client für globalen sicheren Zugriff – Verbunden | Der Client ist mit dem globalen sicheren Zugriff verbunden. | |

| Client für globalen sicheren Zugriff – Deaktiviert | Der Client ist deaktiviert, da Dienste offline sind oder der Benutzer bzw. die Benutzerin den Client deaktiviert hat. | |

| Client für globalen sicheren Zugriff – Getrennt | Der Client konnte keine Verbindung mit dem globalen sicheren Zugriff herstellen. | |

| Client für globalen sicheren Zugriff – Einige Kanäle sind nicht erreichbar | Der Client ist teilweise mit dem globalen sicheren Zugriff verbunden (d. h. die Verbindung mit mindestens einem Kanal ist fehlgeschlagen: Entra, Microsoft 365, privater Zugriff, Internetzugriff). | |

| Client für globalen sicheren Zugriff – Von Ihrer Organisation deaktiviert | Ihre Organisation hat den Client deaktiviert (d. h. alle Weiterleitungsprofile für den Datenverkehr sind deaktiviert). | |

| Client für globalen sicheren Zugriff – Privater Zugriff ist deaktiviert | Der Benutzer bzw. die Benutzerin hat den privaten Zugriff auf diesem Gerät deaktiviert. | |

| Client für globalen sicheren Zugriff – konnte keine Verbindung zum Internet herstellen | Der Client konnte keine Internetverbindung erkennen. Das Gerät ist entweder mit einem Netzwerk verbunden, das keine Internetverbindung hat, oder ein Netzwerk, das die Anmeldung über das Erfassungsportal erfordert. |

Bekannte Einschränkungen

Zu den bekannten Einschränkungen der aktuellen Version des Clients für den globalen sicheren Zugriff gehören:

Secure Domain Name System (DNS)

Der Client für den globalen sicheren Zugriff unterstützt derzeit keine sicheren DNS-Protokolle in ihren verschiedenen Versionen, wie z. B. DNS über HTTPS (DoH), DNS über TLS (DoT) oder DNS-Sicherheitserweiterungen (DNSSEC). Um den Client so zu konfigurieren, dass er Netzwerkdatenverkehr abrufen kann, müssen Sie Secure DNS deaktivieren. Weitere Informationen zum Deaktivieren von Secure DNS im Browser finden Sie unter Secure DNS in Browsern deaktiviert.

DNS über TCP

DNS verwendet Port 53 UDP für die Namensauflösung. Einige Browser verfügen über einen eigenen DNS-Client, der auch Port 53 TCP unterstützt. Derzeit unterstützt der Client für den globalen sicheren Zugriff den DNS-Port 53 TCP nicht. Deaktivieren Sie zur Risikominderung den DNS-Client des Browsers, indem Sie die folgenden Registrierungswerte festlegen:

- Microsoft Edge

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge] "BuiltInDnsClientEnabled"=dword:00000000 - Chrome

[HKEY_CURRENT_USER\Software\Policies\Google\Chrome] "BuiltInDnsClientEnabled"=dword:00000000

Fügen Sie auch „Durchsuchen“chrome://flagsund „Deaktivieren“Async DNS resolverhinzu.

IPv6 wird nicht unterstützt

Der Client tunnelt nur IPv4-Datenverkehr. IPv6-Datenverkehr wird nicht vom Client erworben und wird daher direkt in das Netzwerk übertragen. Um die Tunnelung des gesamten relevanten Datenverkehrs zu ermöglichen, legen Sie die Eigenschaften des Netzwerkadapters auf IPv4 bevorzugt fest.

Verbindungsfallback

Wenn ein Verbindungsfehler mit dem Cloud-Dienst auftritt, greift der Client entweder auf eine direkte Internetverbindung zurück oder blockiert die Verbindung, abhängig vom Wert Härtung der entsprechenden Regel im Weiterleitungsprofil.

Geolocation

Bei Netzwerkdatenverkehr, der an den Clouddienst getunnelt wird, erkennt der Anwendungsserver (Website) die Quell-IP der Verbindung als IP-Adresse des Edges (und nicht als IP-Adresse des Benutzers bzw. der Benutzerin). Dieses Szenario kann sich auf Dienste auswirken, die auf Geolocation basieren.

Tipp

Damit Office 365 und Entra die wahre Quell-IP des Geräts erkennen können, sollten Sie die Wiederherstellung der Quell-IP aktivieren.

Virtualisierungsunterstützung

Sie können den Client für den globalen sicheren Zugriff nicht auf einem Gerät installieren, das virtuelle Computer hostet. Sie können den Client für den globalen sicheren Zugriff jedoch auf einem virtuellen Computer installieren, solange der Client nicht auf dem Hostcomputer installiert ist. Aus demselben Grund erhält ein Windows-Subsystem für Linux (WSL) keinen Datenverkehr von einem Client, der auf dem Hostcomputer installiert ist.

Proxy

Wenn ein Proxy auf Anwendungsebene (z. B. ein Browser) oder auf Betriebssystemebene konfiguriert ist, konfigurieren Sie eine PAC-Datei (Proxy Auto Configuration), um alle FQDNs und IPs auszuschließen, die der Client tunnelt.

Um zu verhindern, dass HTTP-Anforderungen für bestimmte FQDNs/IPs in den Proxy tunneln, fügen Sie die FQDNs/IPs als Ausnahmen zur PAC-Datei hinzu. (Diese FQDNs/IPs befinden sich im Weiterleitungsprofil für den globalen sicheren Zugriff für das Tunneln). Zum Beispiel:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".microsoft.com") || // tunneled

dnsDomainIs(host, ".msn.com")) // tunneled

return "DIRECT"; // If true, sets "DIRECT" connection

else // If not true...

return "PROXY 10.1.0.10:8080"; // forward the connection to the proxy

}

Wenn keine direkte Internetverbindung möglich ist, konfigurieren Sie den Client so, dass er über einen Proxy eine Verbindung zum globalen sicheren Zugriff herstellt. Legen Sie beispielsweise die Systemvariable grpc_proxy so fest, dass sie dem Wert des Proxys entspricht, z. B. http://proxy:8080.

Um die Konfigurationsänderungen zu übernehmen, starten Sie die Windows-Dienste des Clients für den globalen sicheren Zugriff neu.

Paketeinschleusung

Der Client tunnelt nur Datenverkehr, der mithilfe von Sockets gesendet wird. Es leitet keinen Datenverkehr weiter, der über einen Treiber in den Netzwerkstapel eingeschleust wird (z. B. ein Teil des von Network Mapper (Nmap) generierten Datenverkehrs). Eingeschleuste Pakete gehen direkt ins Netzwerk.

Multisession

Der Client für den globalen sicheren Zugriff unterstützt keine gleichzeitigen Sitzungen auf demselben Computer. Diese Einschränkung gilt für RDP-Server und VDI-Lösungen wie Azure Virtual Desktop (AVD), die für mehrere Sitzungen konfiguriert sind.

ARM64

Der Client für den globalen sicheren Zugriff unterstützt die Arm64-Architektur nicht.

QUIC wird für den Internetzugriff nicht unterstützt

Da QUIC noch nicht für den Internetzugriff unterstützt wird, kann der Datenverkehr zu den Ports 80 UDP und 443 UDP nicht getunnelt werden.

Tipp

QUIC wird derzeit im privaten Zugriff und Microsoft365-Workloads unterstützt.

Administrierende können das QUIC-Protokoll deaktivieren, sodass Clients auf HTTPS über TCP zurückgreifen, was im Internetzugriff vollständig unterstützt wird. Weitere Informationen finden Sie unter QUIC wird für den Internetzugriff nicht unterstützt.

Problembehandlung

Um Fehler beim Client für den globalen sicheren Zugriff zu beheben, klicken Sie mit der rechten Maustaste auf das Client-Symbol in der Taskleiste und wählen Sie eine der folgenden Optionen zur Fehlerbehebung aus: Protokolle erfassen oder Erweiterte Diagnose.

Tipp

Administrierende können die Menüoptionen des Clients für den globalen sicheren Zugriff ändern, indem sie die Client-Registrierungsschlüssel bearbeiten.

Ausführlichere Informationen zur Fehlerbehebung beim Client für den globalen sicheren Zugriff finden Sie in den folgenden Artikeln:

- Problembehandlung beim Client für globalen sicheren Zugriff: erweiterte Diagnose

- Problembehandlung beim Client für den globalen sicheren Zugriff: Registerkarte „Integritätsprüfung“

Clientregistrierungsschlüssel

Der Client für den globalen sicheren Zugriff verwendet bestimmte Registrierungsschlüssel, um unterschiedliche Funktionen zu aktivieren oder zu deaktivieren. Administrierende können eine Lösung zur Verwaltung mobiler Geräte (MDM) wie Microsoft Intune oder Gruppenrichtlinien verwenden, um die Registrierungswerte zu steuern.

Achtung

Ändern Sie keine anderen Registrierungswerte, es sei denn, sie werden von Microsoft-Support angewiesen.

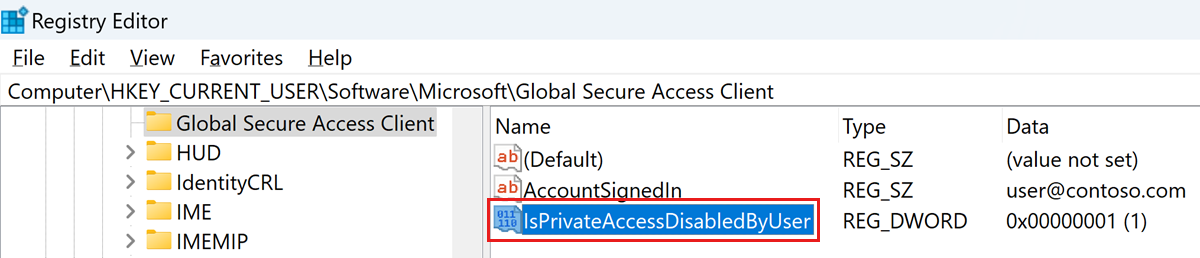

Deaktivieren oder Aktivieren des privaten Zugriffs auf dem Client

Dieser Registrierungswert steuert, ob der private Zugriff für den Client aktiviert oder deaktiviert ist. Wenn Benutzende mit dem Unternehmensnetzwerk verbunden sind, können sie den globalen sicheren Zugriff umgehen und direkt auf private Anwendungen zugreifen.

Benutzende können den privaten Zugriff über das Menü in der Taskleiste deaktivieren und aktivieren.

Tipp

Diese Option ist nur dann im Menü verfügbar, wenn sie nicht ausgeblendet ist (weitere Informationen finden Sie unter Ein- oder Ausblenden der Menüschaltflächen in der Taskleiste) und der private Zugriff für diesen Mandanten aktiviert ist.

Administrierende können den privaten Zugriff für die Benutzenden deaktivieren oder aktivieren, indem sie den folgenden Registrierungsschlüssel festlegen:

Computer\HKEY_CURRENT_USER\Software\Microsoft\Global Secure Access Client

| Wert | type | Daten | Beschreibung |

|---|---|---|---|

| IsPrivateAccessDisabledByUser | REG_DWORD | 0x0 | Der private Zugriff ist auf diesem Gerät aktiviert. Netzwerkdatenverkehr zu privaten Anwendungen erfolgt über den globalen sicheren Zugriff. |

| IsPrivateAccessDisabledByUser | REG_DWORD | 0x1 | Der private Zugriff ist auf diesem Gerät deaktiviert. Netzwerkdatenverkehr zu privaten Anwendungen wird direkt an das Netzwerk übertragen. |

Wenn der Registrierungswert nicht vorhanden ist, ist der Standardwert 0x0, der private Zugriff ist aktiviert.

Ein- oder Ausblenden der Menüschaltflächen in der Taskleiste

Die administrierende Person kann bestimmte Schaltflächen im Menü des Client-Taskleistensymbols darstellen oder ausblenden. Erstellen Sie die Werte unter dem folgenden Registrierungsschlüssel:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client

| Wert | type | Daten | Standardverhalten | Beschreibung |

|---|---|---|---|---|

| HideSignOutButton | REG_DWORD | 0x0 – angezeigt 0x1 – ausgeblendet | hidden | Legen Sie diese Einstellung fest, um die Aktion Abmelden anzuzeigen oder zu verbergen. Diese Option ist für bestimmte Szenarien gedacht, in denen sich ein Benutzer bzw. eine Benutzerin mit einem anderen Entra-Benutzerkonto beim Client anmelden muss als dem, das für die Anmeldung bei Windows verwendet wird. Hinweis: Sie müssen sich am Client mit einem Benutzerkonto aus demselben Entra-Mandanten anmelden, dem das Gerät zugeordnet ist. Sie können auch die Aktion Abmelden verwenden, um das bestehende Benutzerkonto erneut zu authentifizieren. |

| HideDisablePrivateAccessButton | REG_DWORD | 0x0 – angezeigt 0x1 – ausgeblendet | hidden | Legen Sie diese Einstellung fest, um die Aktion Privaten Zugriff deaktivieren anzuzeigen oder zu verbergen. Diese Option ist für ein Szenario gedacht, in dem das Gerät direkt mit dem Unternehmensnetzwerk verbunden ist und der Benutzer bzw. die Benutzerin den Zugriff auf private Anwendungen direkt über das Netzwerk statt über den globalen sicheren Zugriff bevorzugt. |

Weitere Informationen finden Sie unter Anleitung zur Konfiguration von IPv6 in Windows für fortgeschrittene Benutzende.