Konfigurieren von benutzerdefinierten Domänen mit dem Microsoft Entra-Anwendungsproxy

Wenn Sie eine Anwendung über den Microsoft Entra-Anwendungsproxy veröffentlichen, erstellen Sie eine externe URL für Ihre Benutzer*innen. Diese URL ruft die Standarddomäne yourtenant.msappproxy.net ab. Wenn Sie beispielsweise eine App mit dem Namen Expenses veröffentlichen und Ihr Mandant den Namen Contoso hat, lautet die externe URL https:\//expenses-contoso.msappproxy.net. Wenn Sie anstatt von msappproxy.net Ihren eigenen Domainnamen verwenden möchten, können Sie eine benutzerdefinierte Domäne für Ihre Anwendung konfigurieren.

Vorteile von benutzerdefinierten Domänen

Es empfiehlt sich, nach Möglichkeit immer benutzerdefinierte Domänen für Ihre Apps einzurichten. Gründe für die Verwendung von benutzerdefinierten Domänen sind:

Links zwischen Apps funktionieren auch außerhalb des Unternehmensnetzwerks. Wenn Ihre Anwendung ohne eine benutzerdefinierte Domäne interne Links zu Zielen außerhalb des Anwendungsproxys hart kodiert und die Links nicht extern auflösbar sind, funktionieren sie nicht. Dieses Problem wird vermieden, wenn Ihre internen und externen URLs identisch sind. Falls Sie keine benutzerdefinierten Domänen verwenden können, helfen Ihnen die Informationen zu anderen Problemlösungen unter Umleiten von hartcodierten Links für Apps, die mit Microsoft Entra-Anwendungsproxy veröffentlicht wurden weiter.

Ihre Benutzer haben es leichter, denn sie gelangen mit derselben URL von innerhalb oder außerhalb Ihres Netzwerks zur Anwendung. Es ist nicht nötig, verschiedene interne und externe URLs zu lernen oder ihren aktuellen Speicherort nachzuverfolgen.

Sie selbst können Ihr Branding steuern und die gewünschten URLs erstellen. Eine benutzerdefinierte Domäne kann dazu beitragen, das Vertrauen Ihrer Benutzer zu stärken, da die Benutzer einen vertrauten Namen sehen und verwenden, anstatt von

msappproxy.net.Einige Konfigurationen funktionieren nur mit benutzerdefinierten Domänen. Sie benötigen beispielsweise benutzerdefinierte Domänen für Anwendungen, die Security Assertion Markup Language (SAML) verwenden. SAML wird verwendet, wenn Sie Active Directory-Verbunddienste (AD FS) verwenden, aber WS-Verbund nicht verwenden können. Weitere Informationen finden Sie unter Arbeiten mit Ansprüche unterstützenden Apps im Anwendungsproxy.

Wenn Sie nicht in der Lage sind, die internen und externen URLs abzugleichen, ist es nicht so wichtig, benutzerdefinierte Domänen zu verwenden. Sie können aber trotzdem die anderen Vorteile nutzen.

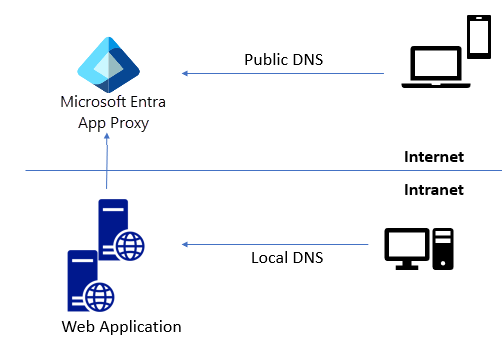

DNS-Konfigurationsoptionen

Es gibt je nach Ihren Anforderungen mehrere Optionen zum Einrichten Ihrer DNS-Konfiguration:

Gleiche interne und externe URL, unterschiedliches internes und externes Verhalten

Falls Sie nicht möchten, dass Ihre internen Benutzer und Benutzerinnen über den Anwendungsproxy geleitet werden, können Sie ein Split-Brain-DNS einrichten. Eine geteilte DNS-Infrastruktur leitet die Namensauflösung basierend auf dem Hostspeicherort an. Interne Hosts werden an einen internen Domänennamenserver und externe Hosts an einen externen Domänennamenserver weitergeleitet.

Unterschiedliche interne und externe URLs

Wenn interne und externe URLs unterschiedlich sind, sollten Sie kein Split-Brain-Verhalten konfigurieren. Das Benutzerrouting wird mithilfe der URL bestimmt. In diesem Fall ändern Sie nur das externe DNS und leiten die externe URL an den Endpunkt des Anwendungsproxys weiter.

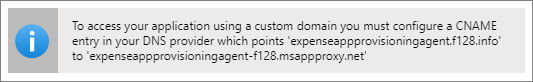

Bei Auswahl einer benutzerdefinierten Domäne für eine externe URL wird in einer Informationsleiste der CNAME-Eintrag angezeigt, den Sie dem externen DNS-Anbieter hinzufügen müssen. Sie können diese Informationen jederzeit anzeigen, indem Sie in der App auf die Seite Anwendungsproxy navigieren.

Einrichten und Verwenden von benutzerdefinierten Domänen

Zum Konfigurieren einer lokalen App für die Verwendung einer benutzerdefinierten Domäne benötigen Sie eine verifizierte benutzerdefinierte Microsoft Entra-Domäne, ein PFX-Zertifikat für die benutzerdefinierte Domäne und eine lokale App für die Konfiguration.

Wichtig

Sie sind für die Pflege der DNS-Einträge verantwortlich, die Ihre benutzerdefinierten Domänen auf die msappproxy.net-Domäne umleiten. Wenn Sie Ihre Anwendung oder Ihren Mandanten später löschen möchten, stellen Sie sicher, dass Sie auch zugeordnete DNS-Einträge für den Anwendungsproxy löschen, um eine falsche Verwendung verbleibender DNS-Einträge zu verhindern.

Erstellen und Überprüfen einer benutzerdefinierten Domäne

Erstellen und überprüfen Sie eine benutzerdefinierte Domäne wie folgt:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsadministrator an.

- Navigieren Sie zu Identität>Einstellungen>Domänennamen.

- Wählen Sie Benutzerdefinierte Domäne hinzufügen.

- Geben Sie den Namen Ihrer benutzerdefinierten Domäne ein, und wählen Sie Domäne hinzufügen aus.

- Kopieren Sie auf der Domänenseite die Informationen zum TXT-Eintrag Ihrer Domäne.

- Navigieren Sie zu Ihrer Domänenregistrierungsstelle, und erstellen Sie basierend auf den kopierten DNS-Informationen einen neuen TXT-Eintrag für Ihre Domäne.

- Wählen Sie nach dem Registrieren der Domäne auf der entsprechenden Seite in Microsoft Entra ID Überprüfen aus. Wenn der Domänenstatus Verifiziert lautet, können Sie die Domäne in allen Microsoft Entra-Konfigurationen verwenden, einschließlich Anwendungsproxy.

Ausführlichere Anweisungen finden Sie unter Hinzufügen Ihres benutzerdefinierten Domänennamens mittels Microsoft Entra Admin Center.

Konfigurieren einer App für die Verwendung einer benutzerdefinierten Domäne

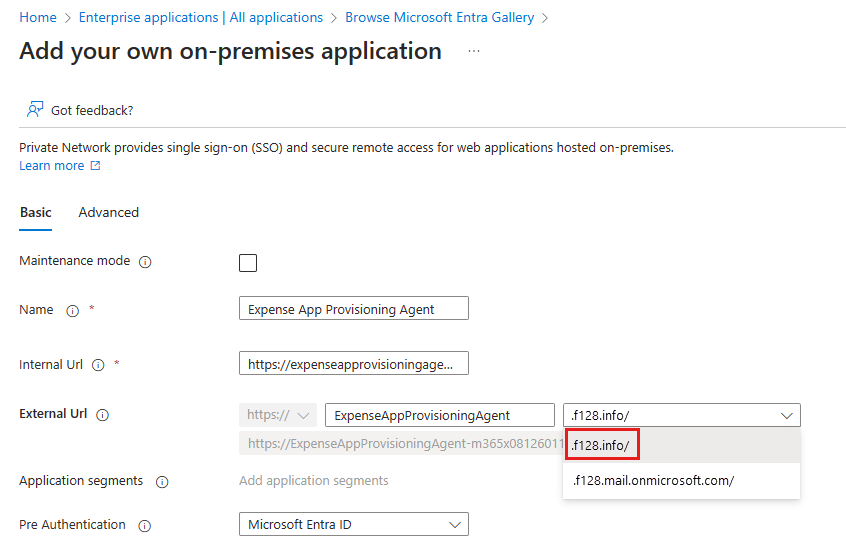

Veröffentlichen Sie Ihre App wie folgt per Anwendungsproxy mit einer benutzerdefinierten Domäne:

Wenn es sich um eine neue App handelt, navigieren Sie im Microsoft Entra Admin Center zu Identität>Anwendungen>Unternehmensanwendungen>Anwendungsproxy.

Wählen Sie Neue Anwendung aus. Wählen Sie im Abschnitt Lokale Anwendungen die Option Lokale Anwendung hinzufügen aus.

Wählen Sie für eine App, die sich bereits unter Unternehmensanwendungen befindet, die App in der Liste und dann im linken Navigationsbereich die Option Anwendungsproxy aus.

Geben Sie auf der Seite der Anwendungsproxyeinstellungen einen Namen ein, wenn Sie Ihre eigene lokale Anwendung hinzufügen.

Geben Sie im Feld Interne URL die interne URL für Ihre App ein.

Öffnen Sie im Feld Externe URL die Dropdownliste, und wählen Sie die gewünschte benutzerdefinierte Domäne aus.

Wählen Sie Hinzufügen.

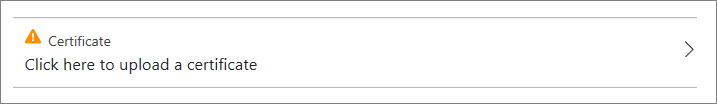

Wenn die Domäne bereits über ein Zertifikat verfügt, werden im Feld Zertifikat die Zertifikatinformationen angezeigt. Wählen Sie andernfalls das Feld Zertifikat aus.

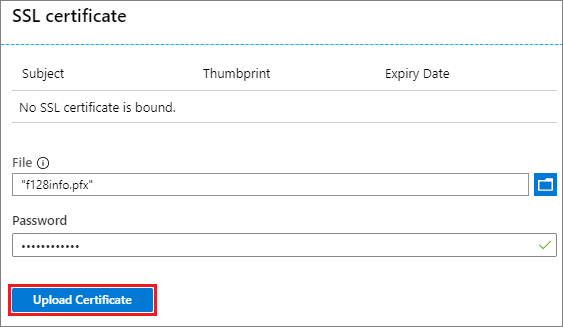

Navigieren Sie auf der Seite SSL-Zertifikat zur PFX-Zertifikatsdatei, und wählen Sie sie aus. Geben Sie das Kennwort für das Zertifikat ein, und wählen Sie Zertifikat hochladen aus. Weitere Informationen zu Zertifikaten finden Sie im Abschnitt Zertifikate für benutzerdefinierte Domänen. Wenn das Zertifikat ungültig ist oder es ein Problem mit dem Kennwort gibt, wird eine Fehlermeldung angezeigt. Die Anwendungsproxy-FAQ enthalten einige Problembehandlungsschritte, die Sie ausprobieren können.

Tipp

Für eine benutzerdefinierte Domäne muss das Zertifikat nur einmal hochgeladen werden. Danach wird das hochgeladene Zertifikat automatisch angewendet, wenn Sie die benutzerdefinierte Domäne für andere Apps verwenden.

Wählen Sie nach dem Hinzufügen eines Zertifikats auf der Seite Anwendungsproxy die Option Speichern aus.

Notieren Sie sich in der Informationsleiste auf der Seite Anwendungsproxy den CNAME-Eintrag, den Sie Ihrer DNS-Zone hinzufügen möchten.

Folgen Sie den Anweisungen unter DNS-Datensätze und Datensätze verwalten, indem Sie das Microsoft Entra Admin Center verwenden, um einen DNS-Datensatz hinzuzufügen, der die neue externe URL auf die

msappproxy.net-Domäne in Azure DNS umleitet. Wenn Sie einen anderen DNS-Anbieter verwenden, wenden Sie sich an den Anbieter, um die entsprechenden Anweisungen zu erhalten.Wichtig

Stellen Sie sicher, dass Sie einen CNAME-Eintrag verwenden, der auf die

msappproxy.net-Domäne verweist. Einträge dürfen nicht auf IP-Adressen oder DNS-Servernamen verweisen, da diese nicht statisch sind und sich auf die Resilienz des Diensts auswirken können.Um zu überprüfen, ob der DNS-Eintrag korrekt konfiguriert ist, verwenden Sie den Befehl nslookup, um zu bestätigen, dass Ihre externe URL erreichbar ist und die

msapproxy.net-Domäne als Alias erscheint.

Ihre Anwendung ist jetzt für die Verwendung der benutzerdefinierten Domäne eingerichtet. Achten Sie darauf, dass Sie Ihrer Anwendung Benutzer zuweisen, bevor Sie diese testen oder freigeben.

Wählen Sie zum Ändern der Domäne für eine App auf der Seite Anwendungsproxy der App in der Dropdownliste unter Externe URL eine andere Domäne aus. Laden Sie bei Bedarf ein Zertifikat für die aktualisierte Domäne hoch, und aktualisieren Sie den DNS-Eintrag. Falls die gewünschte benutzerdefinierte Domäne in der Dropdownliste unter Externe URL nicht angezeigt wird, wurde sie ggf. noch nicht verifiziert.

Eine ausführlichere Anleitung zum Anwendungsproxy finden Sie unter Tutorial: Hinzufügen einer lokalen Anwendung für den Remotezugriff über den Anwendungsproxy in Microsoft Entra ID.

Zertifikate für benutzerdefinierte Domänen

Mit einem Zertifikat wird die sichere TLS-Verbindung für Ihre benutzerdefinierte Domäne erstellt.

Zertifikatformate

Sie müssen ein PFX-Zertifikat verwenden, um sicherzustellen, dass alle erforderlichen Zwischenzertifikate enthalten sind. Das Zertifikat muss den privaten Schlüssel enthalten.

Die gängigsten Zertifikatsignaturmethoden wie alternative Antragstellernamen (Subject Alternative Names, SANs) werden unterstützt.

Sie können Platzhalterzertifikate verwenden, solange der Platzhalter mit der externen URL übereinstimmt. Sie müssen Platzhalterzertifikate für Platzhalteranwendungen verwenden. Wenn Sie das Zertifikat auch zum Zugreifen auf Unterdomänen verwenden möchten, müssen Sie die Unterdomänen-Platzhalter als alternative Antragstellernamen demselben Zertifikat hinzufügen. Beispielsweise schlägt ein Zertifikat für *.adventure-works.com für *.apps.adventure-works.com fehl, es sei denn, Sie fügen *.apps.adventure-works.com als einen alternativen Antragstellernamen hinzu.

Sie können von Ihrer eigenen Public Key-Infrastruktur (PKI) ausgestellte Zertifikate verwenden, wenn die Zertifikatkette auf Ihren Clientgeräten installiert ist. Microsoft Intune kann diese Zertifikate auf verwalteten Geräten bereitstellen. Bei nicht verwalteten Geräten müssen Sie diese Zertifikate manuell installieren.

Wir raten davon ab, eine private Root-Zertifizierungsstelle (CA) zu verwenden, da die private Root-Zertifizierungsstelle auch auf die Clientcomputer übertragen werden müsste, was zu zahlreichen Problemen führen kann.

Zertifikatverwaltung

Die gesamte Zertifikatverwaltung erfolgt über einzelne Anwendungsseiten. Navigieren Sie zur Seite Anwendungsproxy der Anwendung, um auf das Feld Zertifikat zuzugreifen.

Wenn Sie ein Zertifikat hochladen, wird es von neuen Anwendungen verwendet. Solange sie für die Verwendung konfiguriert sind. Allerdings müssen Sie das Zertifikat für Anwendungen, die bereits vorhanden waren, als Sie es hochgeladen haben, erneut hochladen.

Bei Ablauf eines Zertifikats erhalten Sie eine Warnung mit der Aufforderung, ein anderes Zertifikat hochzuladen. Wenn das Zertifikat widerrufen wird, wird für Ihre Benutzer beim Zugreifen auf die App ggf. eine Sicherheitswarnung angezeigt. Navigieren Sie zum Aktualisieren des Zertifikats für eine App zur Seite Anwendungsproxy der App, wählen Sie die Option Zertifikat aus, und laden Sie ein neues Zertifikat hoch. Alte Zertifikate, die nicht von anderen Anwendungen verwendet werden, werden automatisch gelöscht.

Nächste Schritte

- Aktivieren des einmaligen Anmeldens bei Ihren veröffentlichten Apps mithilfe der Microsoft Entra-Authentifizierung.

- Bedingter Zugriff für Ihre veröffentlichten Cloud-Apps.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für