Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenDieser Browser wird nicht mehr unterstützt.

Führen Sie ein Upgrade auf Microsoft Edge aus, um die neuesten Funktionen, Sicherheitsupdates und technischen Support zu nutzen.

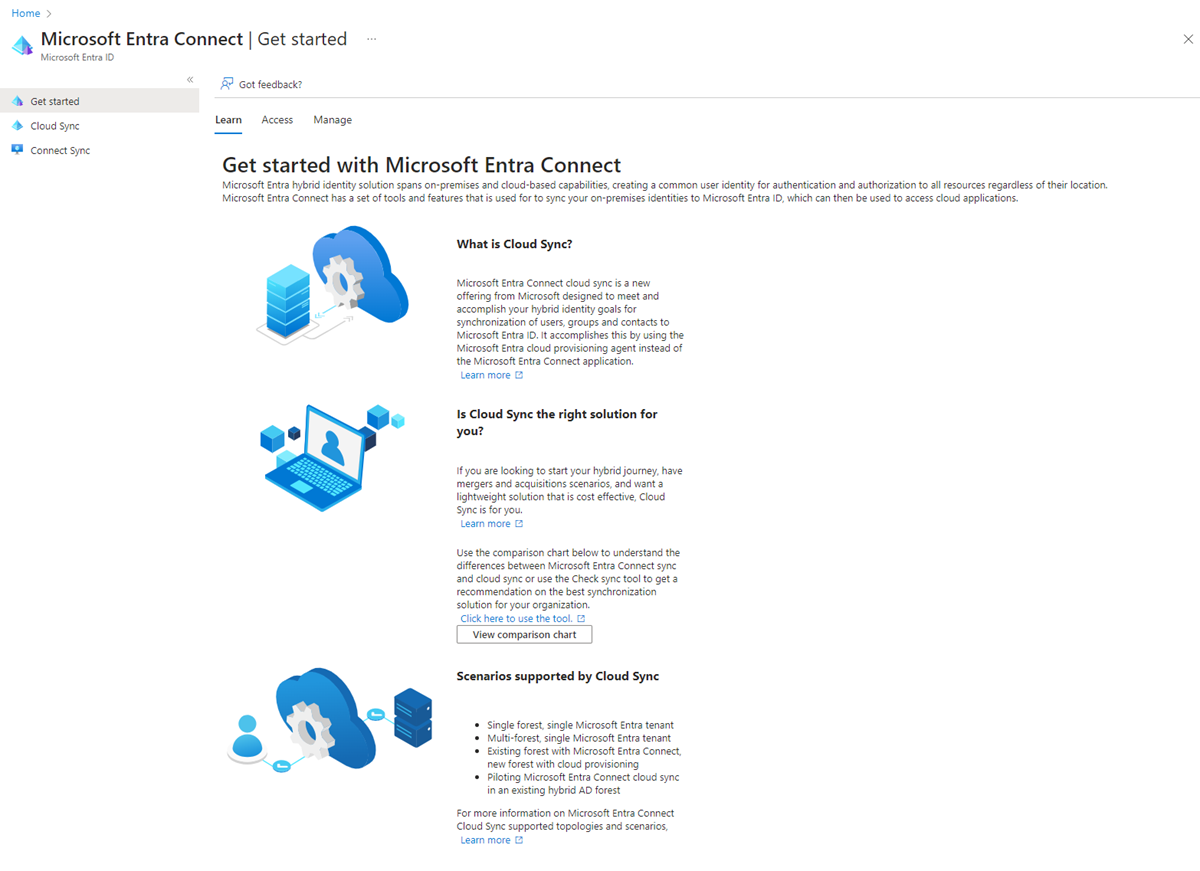

In diesem Artikel werden die Installation des Microsoft Entra-Bereitstellungs-Agenten und die Erstkonfiguration des Agenten im Microsoft Entra Admin Center detailliert erläutert.

Wichtig

Die folgenden Installationsanweisungen setzen voraus, dass alle Voraussetzungen erfüllt sind.

Hinweis

In diesem Artikel wird die Installation des Bereitstellungs-Agents mithilfe des Assistenten behandelt. Informationen zur Installation des Microsoft Entra-Bereitstellungs-Agenten mithilfe einer CLI finden Sie unter Installieren des Microsoft Entra-Bereitstellungs-Agenten mit einer CLI und PowerShell.

Weitere Informationen und ein Beispiel finden Sie im folgenden Video:

Ein gruppenverwaltetes Dienstkonto (group Managed Service Account, gMSA) ist ein verwaltetes Domänenkonto, das eine automatische Kennwortverwaltung, eine vereinfachte Verwaltung von Dienstprinzipalnamen (Service Principal Name, SPN) und die Möglichkeit bietet, die Verwaltung an andere Administratoren zu delegieren. Ein gMSA erweitert diese Funktionalität außerdem auf mehrere Server. Die Microsoft Entra-Cloudsynchronisierung unterstützt und empfiehlt die Verwendung eines gruppenverwalteten Dienstkontos (Group Managed Service Account, gMSA) zum Ausführen des Agents. Weitere Informationen finden Sie unter Gruppenverwaltete Dienstkonten: Übersicht.

Um einen vorhandenen Agent für die Verwendung des während der Installation erstellten gruppenverwalteten Dienstkontos zu aktualisieren, müssen Sie einfach den Agent-Dienst auf die neueste Version aktualisieren, indem Sie die Datei AADConnectProvisioningAgent.msi ausführen. Führen Sie jetzt den Installations-Assistenten erneut aus, und geben Sie bei entsprechender Aufforderung die Anmeldeinformationen ein, um das Konto zu erstellen.

Hinweis

Verwenden Sie bei der Installation für die US Government Cloud Folgendes:

AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

Weitere Informationen finden Sie unter Installieren eines Agent in der US Government Cloud.

Hinweis

Wenn Sie den Bereitstellungs-Agent für die Verwendung mit der lokalen App-Bereitstellung installieren, wählen Sie „Bereitstellung lokaler Anwendungen (Microsoft Entra ID zu Anwendung)“ aus.

Wählen Sie zum Fortsetzen des Vorgangs Weiter aus.

Wenn Ihr Domänenname im Bildschirm Active Directory verbinden unter Konfigurierte Domänen angezeigt wird, fahren Sie mit dem nächsten Schritt fort. Geben Sie andernfalls Ihren Active Directory-Domänennamen ein, und wählen Sie Verzeichnis hinzufügen aus.

Melden Sie sich mit Ihrem Active Directory-Domänenadministratorkonto an. Das Kennwort des Domänenadministratorkontos darf nicht abgelaufen sein. Falls das Kennwort abgelaufen ist oder während der Agentinstallation geändert wird, müssen Sie den Agent mit den neuen Anmeldeinformationen neu konfigurieren. Dadurch wird Ihr lokales Verzeichnis hinzugefügt. Wählen Sie OK und dann Weiter aus, um fortzufahren.

Wählen Sie auf dem Bildschirm Konfiguration abgeschlossen die Option Bestätigen aus. Damit wird der Agent registriert und neu gestartet.

Sobald dieser Vorgang abgeschlossen ist, sollten Sie über Folgendes informiert werden: Ihre Agentenkonfiguration wurde erfolgreich überprüft. Sie können Beenden auswählen.

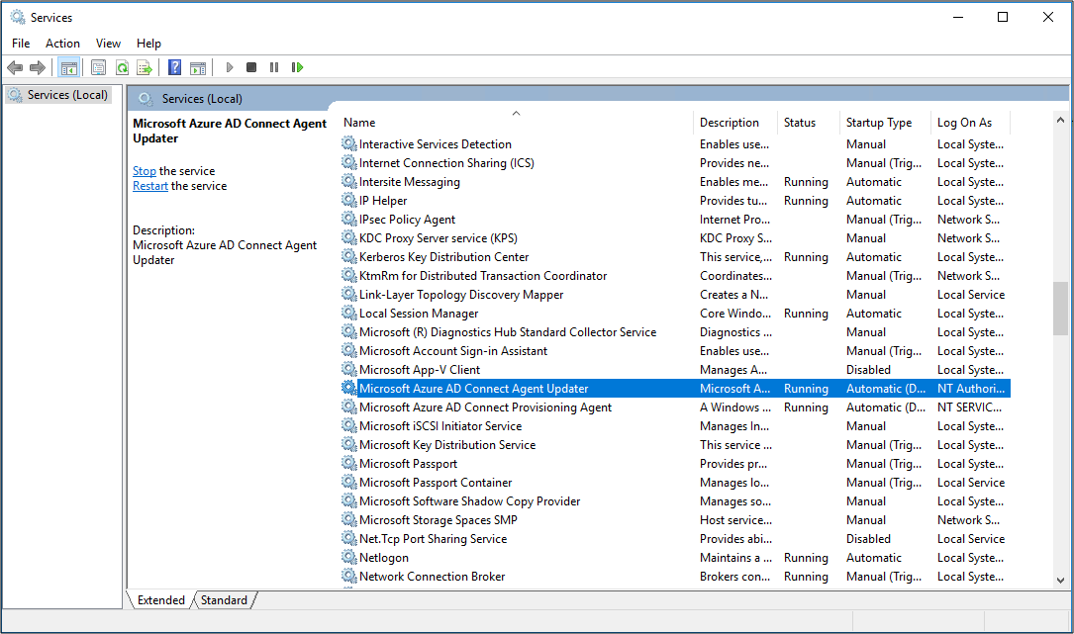

Die Agent-Überprüfung erfolgt im Azure-Portal und auf dem lokalen Server, auf dem der Agent ausgeführt wird.

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob der Agent von Microsoft Entra ID erkannt wird:

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob der Agent ausgeführt wird.

Führen Sie die folgenden Schritte aus, um die Version des laufenden Agents zu überprüfen:

Wichtig

Nachdem Sie den Agent installiert haben, müssen Sie ihn konfigurieren und aktivieren, bevor er mit der Synchronisierung von Benutzern beginnt. Informationen zum Konfigurieren eines neuen Agents finden Sie unter Erstellen einer neuen Konfiguration für die Microsoft Entra-Cloudsynchronisierung.

Sie können das Kennwortrückschreiben in SSPR direkt im Portal oder über PowerShell aktivieren.

Führen Sie die folgenden Schritte aus, um das Kennwortrückschreiben zu verwenden und den Self-Service-Kennwortzurücksetzungsdienst (Self-Service Password Reset, SSPR) zu aktivieren, um den Cloudsynchronisierungs-Agent über das Portal zu erkennen:

Um das Kennwortrückschreiben zu verwenden und den Dienst für die Self-Service-Kennwortzurücksetzung (Self-Service Password Reset, SSPR) zum Erkennen des Cloudsynchronisierungsagents zu aktivieren, verwenden Sie das Cmdlet Set-AADCloudSyncPasswordWritebackConfiguration und die Anmeldeinformationen des globalen Administrators des Mandanten:

Import-Module "C:\\Program Files\\Microsoft Azure AD Connect Provisioning Agent\\Microsoft.CloudSync.Powershell.dll"

Set-AADCloudSyncPasswordWritebackConfiguration -Enable $true -Credential $(Get-Credential)

Weitere Informationen zur Verwendung des Kennwortrückschreibens mit der Microsoft Entra-Cloudsynchronisierung finden Sie unter Tutorial: Aktivieren der Cloudsynchronisierung für das Rückschreiben von Self-Service-Kennzurücksetzungen in eine lokale Umgebung.

Standardmäßig wird der Microsoft Entra-Bereitstellungs-Agent in der Azure-Standardumgebung installiert. Wenn Sie den Agent für die Verwendung durch US-Behörden installieren, nehmen Sie diese Änderung in Schritt 7 des vorherigen Installationsvorgangs vor:

Wählen Sie statt Datei öffnen die Option Start>Ausführen aus, und navigieren Sie anschließend zur Datei AADConnectProvisioningAgentSetup.exe. Geben Sie im Feld Ausführen nach der ausführbaren Datei ENVIRONMENTNAME=AzureUSGovernment ein, und wählen Sie OK aus.

Wenn Ihr Server wegen FIPS (Federal Information Processing Standard) gesperrt wurde, ist MD5 (Message Digest Algorithm 5) deaktiviert.

Führen Sie zum Aktivieren von MD5 für die Kennworthashsynchronisierung die folgenden Schritte aus:

<enforceFIPSPolicy enabled="false"/> hinzu.Ihr Code sollte wie der folgende Codeausschnitt aussehen:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false"/>

</runtime>

</configuration>

Informationen zur Sicherheit und zu FIPS (Federal Information Processing Standard) finden Sie unter Microsoft Entra password hash sync, encryption, and FIPS compliance (Microsoft Entra-Kennworthashsynchronisierung, Verschlüsselung und FIPS-Konformität).

Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenSchulung

Modul

Implement directory synchronization tools - Training

This module examines the Microsoft Entra Connect Sync and Microsoft Entra Cloud Sync installation requirements, the options for installing and configuring the tools, and how to monitor synchronization services using Microsoft Entra Connect Health.

Zertifizierung

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Veranschaulichen der Features von Microsoft Entra ID, um Identitätslösungen zu modernisieren sowie Hybridlösungen und Identitätsgovernance zu implementieren