Schritt 2. Schützen Ihrer privilegierten Microsoft 365-Konten

Dieser Artikel gilt sowohl für Microsoft 365 Enterprise als auch für Office 365 Enterprise.

Sehen Sie sich alle unsere Inhalte für Kleinunternehmen unter Kleine Unternehmen – Hilfe und Lernen an.

Sicherheitsverletzungen eines Microsoft 365-Mandanten, einschließlich Informationsgewinnung und Phishingangriffen, werden in der Regel durch Kompromittieren der Anmeldeinformationen eines privilegierten Microsoft 365-Kontos durchgeführt. Sicherheit in der Cloud ist eine Partnerschaft zwischen Ihnen und Microsoft:

Die Microsoft-Clouddienste wurden auf der Basis von Vertrauen und Sicherheit entwickelt. Microsoft stellt Sicherheitssteuerelemente und Features bereit, die Ihnen helfen, Ihre Daten und Anwendungen zu schützen.

Sie sind der Besitzer der Daten und Identitäten und damit für deren Schutz, für die Sicherheit Ihrer lokalen Ressourcen und die Sicherheit der Cloudkomponenten verantwortlich, die sich unter Ihrer Kontrolle befinden.

Microsoft bietet Funktionen zum Schutz Ihrer organization, aber sie sind nur wirksam, wenn Sie sie verwenden. Wenn Sie sie nicht verwenden, sind Sie möglicherweise anfällig für Angriffe. Um Ihre privilegierten Konten zu schützen, unterstützt Microsoft Sie mit detaillierten Anweisungen zu folgenden Schritten:

Erstellen Sie dedizierte, privilegierte, cloudbasierte Konten, und verwenden Sie sie nur bei Bedarf.

Konfigurieren Sie die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) für Ihre dedizierten privilegierten Microsoft 365-Konten, und verwenden Sie die stärkste Form der sekundären Authentifizierung.

Schützen Sie privilegierte Konten mit empfehlungen für Zero Trust Identität und Gerätezugriff.

Hinweis

Um Ihre privilegierten Rollen zu schützen, lesen Sie Bewährte Methoden für Microsoft Entra Rollen, um den privilegierten Zugriff auf Ihren Mandanten zu schützen.

1. Erstellen Sie dedizierte, privilegierte, cloudbasierte Benutzerkonten, und verwenden Sie diese nur bei Bedarf.

Anstatt alltägliche Benutzerkonten zu verwenden, denen Administratorrollen zugewiesen wurden, erstellen Sie dedizierte Benutzerkonten, die über die Administratorrollen in Microsoft Entra ID verfügen.

Ab diesem Zeitpunkt melden Sie sich mit den dedizierten privilegierten Konten nur für Aufgaben an, für die Administratorrechte erforderlich sind. Alle anderen Microsoft 365-Verwaltungen müssen durch Zuweisen anderer Verwaltungsrollen zu Benutzerkonten erfolgen.

Hinweis

Dies erfordert zusätzliche Schritte, um sich als Ihr alltägliches Benutzerkonto abzumelden und sich mit einem dedizierten Administratorkonto anzumelden. Dies muss jedoch nur gelegentlich für Administratorvorgänge erfolgen. Beachten Sie, dass die Wiederherstellung Ihres Microsoft 365-Abonnements nach einer Administratorkontoverletzung viel mehr Schritte erfordert.

Außerdem müssen Sie Notfallzugriffskonten erstellen, um zu verhindern, dass versehentlich aus Microsoft Entra ID gesperrt wird.

Sie können Ihre privilegierten Konten mit Microsoft Entra Privileged Identity Management (PIM) für die bedarfsgesteuerte Just-in-Time-Zuweisung von Administratorrollen weiter schützen.

2. Konfigurieren der mehrstufigen Authentifizierung für Ihre dedizierten privilegierten Microsoft 365-Konten

Die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) erfordert zusätzliche Informationen, die über den Kontonamen und das Kennwort hinausgehen. Microsoft 365 unterstützt diese zusätzlichen Überprüfungsmethoden:

- Der Microsoft Authenticator-App

- Ein Telefonanruf

- Ein zufällig generierter Überprüfungscode, der über eine SMS gesendet wird

- Eine intelligente Karte (virtuell oder physisch) (erfordert Verbundauthentifizierung)

- Ein biometrisches Gerät

- Oauth-Token

Hinweis

Für Organisationen, die NIST-Standards (National Institute of Standards and Technology) einhalten müssen, ist die Verwendung eines Telefonanrufs oder einer SMS-basierten zusätzlichen Überprüfungsmethoden eingeschränkt. Klicken Sie hier , um die Details anzuzeigen.

Wenn Sie ein kleines Unternehmen sind, das nur in der Cloud gespeicherte Benutzerkonten verwendet (das identitätsbasierte Identitätsmodell in der Cloud), richten Sie MFA ein, um MFA mithilfe eines Telefonanrufs oder eines SMS-Überprüfungscodes zu konfigurieren, der für jedes dedizierte privilegierte Konto an ein Smartphone gesendet wird.

Wenn Sie eine größere organization sind, die ein Microsoft 365-Hybrididentitätsmodell verwendet, haben Sie weitere Überprüfungsoptionen. Wenn Sie bereits über die Sicherheitsinfrastruktur für eine stärkere sekundäre Authentifizierungsmethode verfügen, richten Sie MFA ein , und konfigurieren Sie jedes dedizierte privilegierte Konto für die entsprechende Überprüfungsmethode.

Wenn die Sicherheitsinfrastruktur für die gewünschte stärkere Überprüfungsmethode nicht vorhanden ist und für Microsoft 365 MFA nicht funktioniert, empfehlen wir dringend, dass Sie dedizierte privilegierte Konten mit MFA konfigurieren, indem Sie die Microsoft Authenticator-App, einen Telefonanruf oder einen SMS-Überprüfungscode verwenden, der für Ihre privilegierten Konten an ein Smartphone gesendet wird, als vorläufige Sicherheitsmaßnahme. Lassen Sie Ihre dedizierten privilegierten Konten nicht ohne den zusätzlichen Schutz, der von MFA bereitgestellt wird.

Weitere Informationen finden Sie unter MFA für Microsoft 365.

3. Schützen von Administratorkonten mit empfehlungen für Zero Trust Identität und Gerätezugriff

Um eine sichere und produktive Belegschaft sicherzustellen, bietet Microsoft eine Reihe von Empfehlungen für den Identitäts- und Gerätezugriff. Verwenden Sie für Identitäten die Empfehlungen und Einstellungen in diesen Artikeln:

Zusätzliche Schutzmaßnahmen für Unternehmensorganisationen

Verwenden Sie diese zusätzlichen Methoden, um sicherzustellen, dass Ihr privilegiertes Konto und die Konfiguration, die Sie damit ausführen, so sicher wie möglich sind.

Arbeitsstation mit privilegiertem Zugriff

Um sicherzustellen, dass die Ausführung von Tasks mit hohen Berechtigungen so sicher wie möglich ist, verwenden Sie eine Arbeitsstation mit privilegiertem Zugriff (Privileged Access Workstation, PAW). Eine PAW ist ein dedizierter Computer, der nur für sensible Konfigurationsaufgaben verwendet wird, z. B. für die Microsoft 365-Konfiguration, für die ein privilegiertes Konto erforderlich ist. Da dieser Computer nicht täglich zum Surfen im Internet oder E-Mails verwendet wird, ist er besser vor Internetangriffen und Bedrohungen geschützt.

Anweisungen zum Einrichten einer PAW finden Sie unter Schützen von Geräten als Teil der Geschichte mit privilegiertem Zugriff.

Informationen zum Aktivieren von Azure PIM für Ihre Microsoft Entra Mandanten- und Administratorkonten finden Sie in den Schritten zum Konfigurieren von PIM.

Eine umfassende Roadmap zum Schützen des privilegierten Zugriffs gegen Cyberangriffe finden Sie unter Schützen des privilegierten Zugriffs für Hybrid- und Cloudbereitstellungen in Microsoft Entra ID.

Privileged Identity Management

Anstatt Ihren privilegierten Konten dauerhaft eine Administratorrolle zuzuweisen, können Sie PIM verwenden, um die bedarfsgesteuerte Just-in-Time-Zuweisung der Administratorrolle bei Bedarf zu aktivieren.

Ihre Administratorkonten werden von permanenten Administratoren zu berechtigten Administratoren. Die Administratorrolle ist so lange inaktiv, bis sie von jemandem benötigt wird. Anschließend schließen Sie einen Aktivierungsprozess ab, um dem privilegierten Konto die Administratorrolle für einen bestimmten Zeitraum hinzuzufügen. Wenn die Zeit abläuft, entfernt PIM die Administratorrolle aus dem privilegierten Konto.

Die Verwendung von PIM und diesem Prozess reduziert die Zeitspanne erheblich, in der Ihre privilegierten Konten anfällig für Angriffe und die Verwendung durch böswillige Benutzer sind.

Die Verwendung dieses Features erfordert entweder Microsoft Entra ID Governance oder Microsoft Entra ID P2-Abonnements. Die richtige Lizenz für Ihre Anforderungen finden Sie unter Vergleichen der allgemein verfügbaren Features von Microsoft Entra ID.

Informationen zu Lizenzen für Benutzer finden Sie unter Lizenzanforderungen für die Verwendung Privileged Identity Management.

Weitere Informationen finden Sie unter:

- Privileged Identity Management.

- Schützen des privilegierten Zugriffs für Hybrid- und Cloudbereitstellungen in Microsoft Entra ID

Verwaltung des privilegierten Zugriffs

Die Verwaltung des privilegierten Zugriffs wird durch Konfigurieren von Richtlinien aktiviert, die just-in-time-Zugriff für aufgabenbasierte Aktivitäten in Ihrem Mandanten angeben. Es kann dazu beitragen, Ihre organization vor Sicherheitsverletzungen zu schützen, die vorhandene privilegierte Administratorkonten mit ständigem Zugriff auf vertrauliche Daten oder Zugriff auf kritische Konfigurationseinstellungen verwenden können. Sie können z. B. eine Richtlinie für die Verwaltung des privilegierten Zugriffs konfigurieren, die eine explizite Genehmigung für den Zugriff auf und die Änderung organization Postfacheinstellungen in Ihrem Mandanten erfordert.

In diesem Schritt aktivieren Sie die Verwaltung des privilegierten Zugriffs in Ihrem Mandanten und konfigurieren Richtlinien für privilegierten Zugriff, die zusätzliche Sicherheit für den aufgabenbasierten Zugriff auf Daten und Konfigurationseinstellungen für Ihre organization bieten. Es gibt drei grundlegende Schritte für die ersten Schritte mit privilegiertem Zugriff in Ihrem organization:

- Erstellen einer Gruppe einer genehmigenden Person

- Aktivieren des privilegierten Zugriffs

- Erstellen von Genehmigungsrichtlinien

Die Verwaltung des privilegierten Zugriffs ermöglicht es Ihrem organization, ohne ständige Berechtigungen zu arbeiten und eine Schutzebene gegen Sicherheitsrisiken bereitzustellen, die aufgrund eines solchen ständigen Administratorzugriffs entstehen. Privilegierter Zugriff erfordert Genehmigungen für die Ausführung von Aufgaben, für die eine zugeordnete Genehmigungsrichtlinie definiert ist. Benutzer, die in der Genehmigungsrichtlinie enthaltene Aufgaben ausführen müssen, müssen die Zugriffsgenehmigung anfordern und erhalten.

Informationen zum Aktivieren der Verwaltung des privilegierten Zugriffs finden Sie unter Erste Schritte mit der Verwaltung des privilegierten Zugriffs.

Weitere Informationen finden Sie unter Informationen zur Verwaltung des privilegierten Zugriffs.

SIEM-Software (Security Information and Event Management) für die Microsoft 365-Protokollierung

Die auf einem Server ausgeführte SIEM-Software führt eine Echtzeitanalyse von Sicherheitswarnungen und Ereignissen durch, die von Anwendungen und Netzwerkhardware erstellt werden. Damit Ihr SIEM-Server Microsoft 365-Sicherheitswarnungen und -ereignisse in seine Analyse- und Berichterstellungsfunktionen einbeziehen kann, integrieren Sie Microsoft Entra ID in Ihr SEIM. Weitere Informationen finden Sie unter Einführung in Azure Log Integration.

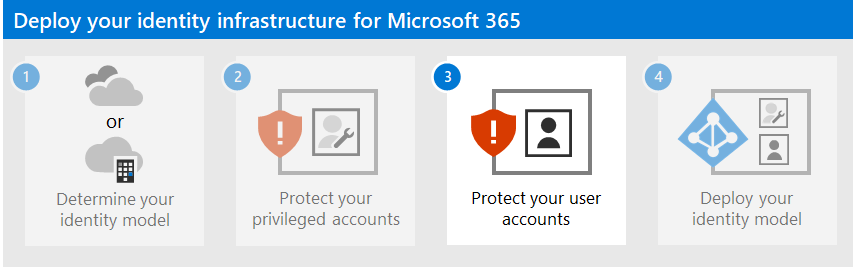

Nächster Schritt

Fahren Sie mit Schritt 3 fort, um Ihre Benutzerkonten zu schützen.