Amazon RDS Multicloud Scanning Connector für Microsoft Purview (öffentliche Vorschau)

Mit dem Multicloud Scanning Connector für Microsoft Purview können Sie Ihre Unternehmensdaten über Cloudanbieter hinweg untersuchen, einschließlich Amazon Web Services, zusätzlich zu Azure-Speicherdiensten.

Wichtig

Dieses Feature ist derzeit in der Vorschau. Die zusätzlichen Nutzungsbedingungen für Microsoft Azure Previews enthalten zusätzliche rechtliche Bestimmungen, die für Azure-Features gelten, die sich in der Betaversion, in der Vorschau oder anderweitig noch nicht in der allgemeinen Verfügbarkeit befinden.

In diesem Artikel wird beschrieben, wie Sie Microsoft Purview verwenden, um Ihre strukturierten Daten zu überprüfen, die derzeit in Amazon RDS gespeichert sind, einschließlich Microsoft SQL- und PostgreSQL-Datenbanken, und ermitteln, welche Arten vertraulicher Informationen in Ihren Daten vorhanden sind. Außerdem erfahren Sie, wie Sie die Amazon RDS-Datenbanken identifizieren, in denen die Daten zurzeit gespeichert sind, um den Informationsschutz und die Datenkonformität zu vereinfachen.

Verwenden Sie für diesen Dienst Microsoft Purview, um ein Microsoft-Konto mit sicherem Zugriff auf AWS bereitzustellen, in dem die Multicloud-Scanconnectors für Microsoft Purview ausgeführt werden. Die Multicloud-Scanconnectors für Microsoft Purview verwenden diesen Zugriff auf Ihre Amazon RDS-Datenbanken, um Ihre Daten zu lesen, und melden dann die Überprüfungsergebnisse, einschließlich nur der Metadaten und der Klassifizierung, an Azure. Verwenden Sie die Microsoft Purview-Klassifizierungs- und Bezeichnungsberichte, um Ihre Datenscanergebnisse zu analysieren und zu überprüfen.

Wichtig

Die Multicloud-Scanconnectors für Microsoft Purview sind separate Add-Ons für Microsoft Purview. Die Geschäftsbedingungen für multicloud Scanning Connectors für Microsoft Purview sind in der Vereinbarung enthalten, gemäß der Sie Microsoft Azure-Dienste erhalten haben. Weitere Informationen finden Sie unter Rechtliche Informationen zu Microsoft Azure unter https://azure.microsoft.com/support/legal/.

Microsoft Purview-Bereich für Amazon RDS

Unterstützte Datenbank-Engines: Der strukturierte Amazon RDS-Datenspeicher unterstützt mehrere Datenbank-Engines. Microsoft Purview unterstützt Amazon RDS mit bzw. basierend auf Microsoft SQL und PostgreSQL.

Maximal unterstützte Spalten: Das Überprüfen von RDS-Tabellen mit mehr als 300 Spalten wird nicht unterstützt.

Unterstützung für öffentlichen Zugriff: Microsoft Purview unterstützt die Überprüfung nur mit VPC Private Link in AWS und umfasst keine Überprüfung des öffentlichen Zugriffs.

Unterstützte Regionen: Microsoft Purview unterstützt nur Amazon RDS-Datenbanken, die sich in den folgenden AWS-Regionen befinden:

- USA, Osten (Ohio)

- USA, Osten (N. Virginia)

- USA, Westen (Kalifornien)

- USA, Westen (Oregon)

- Europa (Frankfurt)

- Asien-Pazifik (Tokio)

- Asien-Pazifik (Singapur)

- Asien-Pazifik (Sydney)

- Europa (Irland)

- Europa (London)

- Europa (Paris)

IP-Adressanforderungen: Ihre RDS-Datenbank muss über eine statische IP-Adresse verfügen. Die statische IP-Adresse wird zum Konfigurieren von AWS PrivateLink verwendet, wie in diesem Artikel beschrieben.

Bekannte Probleme: Die folgenden Funktionen werden derzeit nicht unterstützt:

- Die Schaltfläche Verbindung testen . Die Überprüfung status Meldungen weist auf Fehler im Zusammenhang mit der Verbindungseinrichtung hin.

- Auswählen bestimmter Tabellen in Ihrer Datenbank, die überprüft werden sollen.

- Datenherkunft.

Weitere Informationen finden Sie unter:

- Verwalten und Erhöhen von Ressourcenkontingenten mit Microsoft Purview

- Unterstützte Datenquellen und Dateitypen in Microsoft Purview

- Verwenden privater Endpunkte für Ihr Microsoft Purview-Konto

Voraussetzungen

Stellen Sie sicher, dass Sie die folgenden Voraussetzungen erfüllt haben, bevor Sie Ihre Amazon RDS-Datenbank als Microsoft Purview-Datenquellen hinzufügen und Ihre RDS-Daten überprüfen.

- Sie müssen ein Microsoft Purview-Datenquellen-Admin sein.

- Sie benötigen ein Microsoft Purview-Konto. Erstellen Sie ein Microsoft Purview-Konto instance, falls Sie noch kein Konto besitzen.

- Sie benötigen eine Amazon RDS PostgreSQL- oder Microsoft SQL-Datenbank mit Daten.

Konfigurieren von AWS, damit Microsoft Purview eine Verbindung mit Ihrer RDS VPC herstellen kann

Microsoft Purview unterstützt die Überprüfung nur, wenn Ihre Datenbank in einer virtuellen privaten Cloud (VPC) gehostet wird, in der nur von derselben VPC aus auf Ihre RDS-Datenbank zugegriffen werden kann.

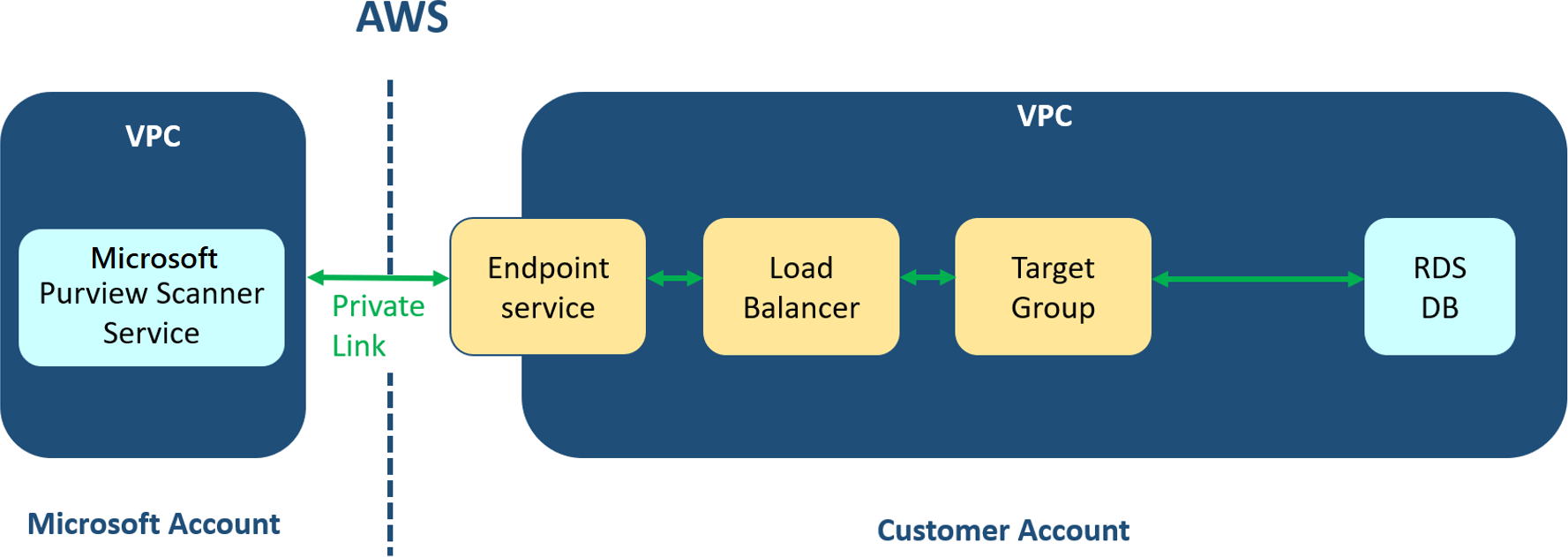

Die Azure Multicloud Scanning Connectors für Den Microsoft Purview-Dienst werden in einem separaten Microsoft-Konto in AWS ausgeführt. Zum Überprüfen Ihrer RDS-Datenbanken muss das Microsoft AWS-Konto auf Ihre RDS-Datenbanken in Ihrer VPC zugreifen können. Um diesen Zugriff zu ermöglichen, müssen Sie AWS PrivateLink zwischen der RDS-VPC (im Kundenkonto) zu der VPC konfigurieren, in der die Multicloud-Scanconnectors für Microsoft Purview ausgeführt werden (im Microsoft-Konto).

Das folgende Diagramm zeigt die Komponenten sowohl in Ihrem Kundenkonto als auch in Ihrem Microsoft-Konto. Gelb hervorgehoben sind die Komponenten, die Sie erstellen müssen, um konnektivitätsfähige RDS VPC in Ihrem Konto mit der VPC zu ermöglichen, in der die Multicloud-Scan-Connectors für Microsoft Purview im Microsoft-Konto ausgeführt werden.

Wichtig

Alle AWS-Ressourcen, die für das private Netzwerk eines Kunden erstellt werden, verursachen zusätzliche Kosten auf der AWS-Rechnung des Kunden.

Konfigurieren von AWS PrivateLink mithilfe einer CloudFormation-Vorlage

Im folgenden Verfahren wird beschrieben, wie Sie eine AWS CloudFormation-Vorlage verwenden, um AWS PrivateLink zu konfigurieren, sodass Microsoft Purview eine Verbindung mit Ihrer RDS-VPC herstellen kann. Dieses Verfahren wird in AWS ausgeführt und ist für einen AWS-Administrator bestimmt.

Diese CloudFormation-Vorlage steht zum Download aus dem Azure GitHub-Repository zur Verfügung und unterstützt Sie beim Erstellen einer Zielgruppe, eines Lastenausgleichs und eines Endpunktdiensts.

Wenn Sie mehrere RDS-Server in derselben VPC haben, führen Sie dieses Verfahren einmal aus, und geben Sie dabei alle IP-Adressen und Ports des RDS-Servers an. In diesem Fall enthält die CloudFormation-Ausgabe unterschiedliche Ports für jeden RDS-Server.

Wenn Sie diese RDS-Server als Datenquellen in Microsoft Purview registrieren, verwenden Sie die in der Ausgabe enthaltenen Ports anstelle der tatsächlichen RDS-Serverports.

Wenn Sie ÜBER RDS-Server in mehreren VPCs verfügen, führen Sie dieses Verfahren für jeden der VPCs aus.

Tipp

Sie können dieses Verfahren auch manuell ausführen. Weitere Informationen finden Sie unter Manuelles Konfigurieren von AWS PrivateLink (erweitert).

So bereiten Sie Ihre RDS-Datenbank mit einer CloudFormation-Vorlage vor:

Laden Sie die vorlage CloudFormation RDSPrivateLink_CloudFormation.yaml , die für dieses Verfahren erforderlich ist, aus dem Azure GitHub-Repository herunter:

Wählen Sie rechts auf der verknüpften GitHub-SeiteHerunterladen aus, um die ZIP-Datei herunterzuladen.

Extrahieren Sie die .zip-Datei an einen lokalen Speicherort, damit Sie auf die Datei RDSPrivateLink_CloudFormation.yaml zugreifen können.

Navigieren Sie im AWS-Portal zum CloudFormation-Dienst . Wählen Sie oben rechts auf der Seite Stapel>mit neuen Ressourcen erstellen (Standard) aus.

Wählen Sie auf der Seite Voraussetzung – Vorlage vorbereiten die Option Vorlage ist bereit aus.

Wählen Sie im Abschnitt Vorlage angeben die Option Vorlagendatei hochladen aus. Wählen Sie Datei auswählen aus, navigieren Sie zu der datei RDSPrivateLink_CloudFormation.yaml , die Sie zuvor heruntergeladen haben, und wählen Sie dann Weiter aus, um fortzufahren.

Geben Sie im Abschnitt Stapelname einen Namen für Ihren Stapel ein. Dieser Name wird zusammen mit einem automatisch hinzugefügten Suffix für die später im Prozess erstellten Ressourcennamen verwendet. Daher:

- Stellen Sie sicher, dass Sie einen aussagekräftigen Namen für Ihren Stapel verwenden.

- Stellen Sie sicher, dass der Stapelname nicht länger als 19 Zeichen ist.

Geben Sie im Bereich Parameter die folgenden Werte ein, indem Sie Daten verwenden, die auf Ihrer RDS-Datenbankseite in AWS verfügbar sind:

Name Beschreibung Endpunktport & Geben Sie die aufgelöste IP-Adresse der RDS-Endpunkt-URL und des Ports ein. Beispiel: 192.168.1.1:5432

- Wenn ein RDS-Proxy konfiguriert ist, verwenden Sie die IP-Adresse des Lese-/Schreibendpunkts des Proxys für die relevante Datenbank. Es wird empfohlen, einen RDS-Proxy zu verwenden, wenn Sie mit Microsoft Purview arbeiten, da die IP-Adresse statisch ist.

- Wenn mehrere Endpunkte hinter derselben VPC stehen, geben Sie bis zu 10 durch Trennzeichen getrennte Endpunkte ein. In diesem Fall wird ein einzelner Lastenausgleich für die VPC erstellt, der eine Verbindung vom Amazon RDS Multicloud Scanning Connector für Microsoft Purview in AWS mit allen RDS-Endpunkten in der VPC ermöglicht.Netzwerk Geben Sie Ihre VPC-ID ein. VPC IPv4 CIDR Geben Sie den Wert des CIDR Ihrer VPC ein. Sie finden diesen Wert, indem Sie auf der Seite Ihrer RDS-Datenbank den Vpc-Link auswählen. Beispiel: 192.168.0.0/16Subnetze Wählen Sie alle Subnetze aus, die Ihrer VPC zugeordnet sind. Sicherheit Wählen Sie die VPC-Sicherheitsgruppe aus, die der RDS-Datenbank zugeordnet ist. Wenn Sie fertig sind, wählen Sie Weiter aus, um den Vorgang fortzusetzen.

Die Einstellungen in den Stapeloptionen konfigurieren sind für dieses Verfahren optional.

Definieren Sie Ihre Einstellungen nach Bedarf für Ihre Umgebung. Weitere Informationen finden Sie unter Den Links Weitere Informationen , um auf die AWS-Dokumentation zuzugreifen. Wenn Sie fertig sind, wählen Sie Weiter aus, um den Vorgang fortzusetzen.

Überprüfen Sie auf der Seite Überprüfen , ob die von Ihnen ausgewählten Werte für Ihre Umgebung korrekt sind. Nehmen Sie alle erforderlichen Änderungen vor, und wählen Sie dann Stapel erstellen aus, wenn Sie fertig sind.

Achten Sie auf die zu erstellenden Ressourcen. Nach Abschluss des Vorgangs werden die relevanten Daten für dieses Verfahren auf den folgenden Registerkarten angezeigt:

Ereignisse: Zeigt die Ereignisse/Aktivitäten an, die von der CloudFormation-Vorlage ausgeführt werden.

Ressourcen: Zeigt die neu erstellte Zielgruppe, den Lastenausgleich und den Endpunktdienst an.

Ausgaben: Zeigt den ServiceName-Wert sowie die IP-Adresse und den Port der RDS-Server an.

Wenn Sie mehrere RDS-Server konfiguriert haben, wird ein anderer Port angezeigt. Verwenden Sie in diesem Fall den hier gezeigten Port anstelle des tatsächlichen RDS-Serverports, wenn Sie Ihre RDS-Datenbank als Microsoft Purview-Datenquelle registrieren.

Kopieren Sie auf der Registerkarte Ausgaben den Schlüsselwert ServiceName in die Zwischenablage.

Sie verwenden den Wert des ServiceName-Schlüssels im Microsoft Purview-Governanceportal, wenn Sie Ihre RDS-Datenbank als Microsoft Purview-Datenquelle registrieren. Geben Sie dort im Feld Verbindung mit privatem Netzwerk über Endpunktdienst herstellen den Schlüssel ServiceName ein.

Registrieren einer Amazon RDS-Datenquelle

So fügen Sie Ihren Amazon RDS-Server als Microsoft Purview-Datenquelle hinzu:

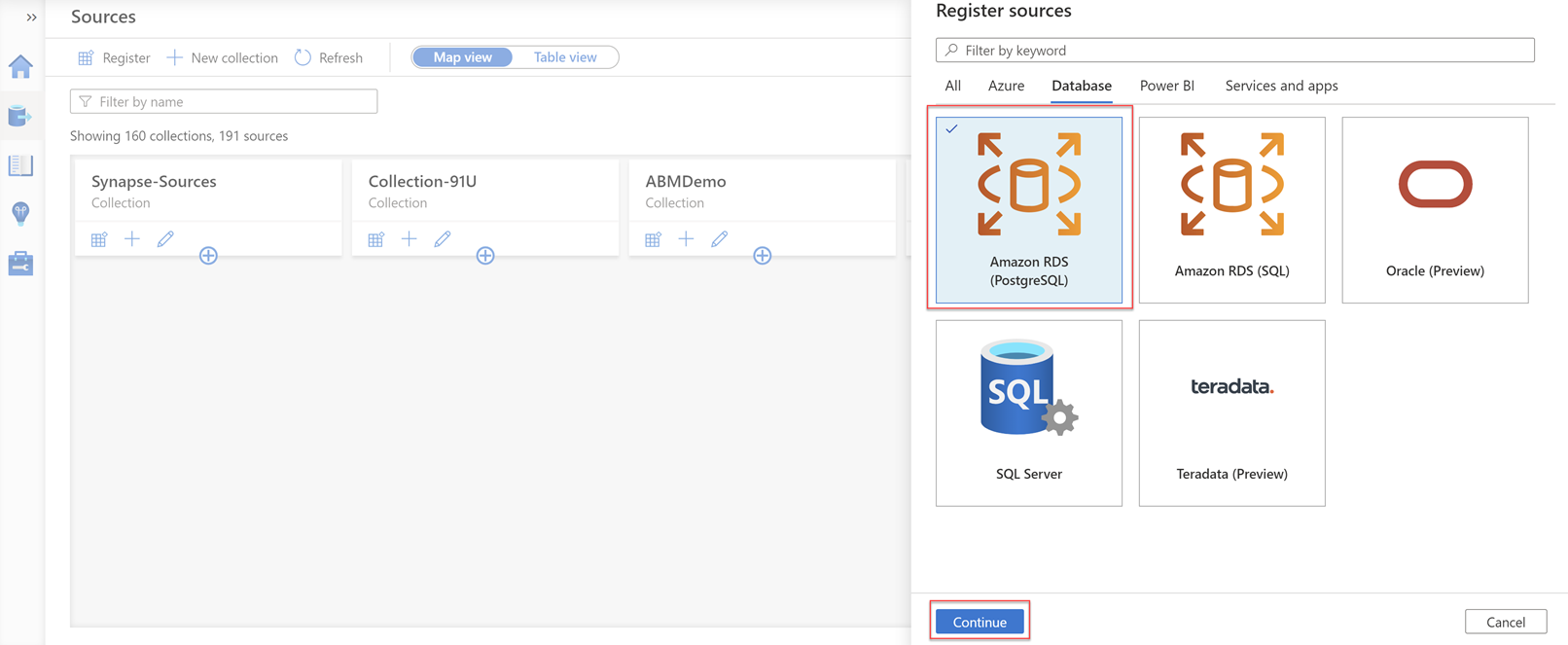

Navigieren Sie in Microsoft Purview zur Seite Data Map , und wählen Sie Register

.

.Wählen Sie auf der Seite Quellendie Option Registrieren aus. Wählen Sie auf der rechten Seite Quellen registrieren die Registerkarte Datenbank und dann Amazon RDS (PostgreSQL) oder Amazon RDS (SQL) aus.

Geben Sie die Details für Ihre Quelle ein:

Feld Beschreibung Name Geben Sie einen aussagekräftigen Namen für Ihre Quelle ein, z. B. AmazonPostgreSql-UpsServername Geben Sie den Namen Ihrer RDS-Datenbank in der folgenden Syntax ein: <instance identifier>.<xxxxxxxxxxxx>.<region>.rds.amazonaws.com

Es wird empfohlen, diese URL aus dem Amazon RDS-Portal zu kopieren und sicherzustellen, dass die URL die AWS-Region enthält.Port Geben Sie den Port ein, der zum Herstellen einer Verbindung mit der RDS-Datenbank verwendet wird:

-Postgresql:5432

– Microsoft SQL:1433

Wenn Sie AWS PrivateLink mithilfe einer CloudFormation-Vorlage konfiguriert haben und mehrere RDS-Server in derselben VPC verwenden, verwenden Sie die auf der Registerkarte CloudFormation-Ausgaben aufgeführten Ports anstelle der RDS-Serverports mit Lesezugriff.Herstellen einer Verbindung mit einem privaten Netzwerk über den Endpunktdienst Geben Sie den Schlüsselwert ServiceName ein, der am Ende des vorherigen Verfahrens abgerufen wurde.

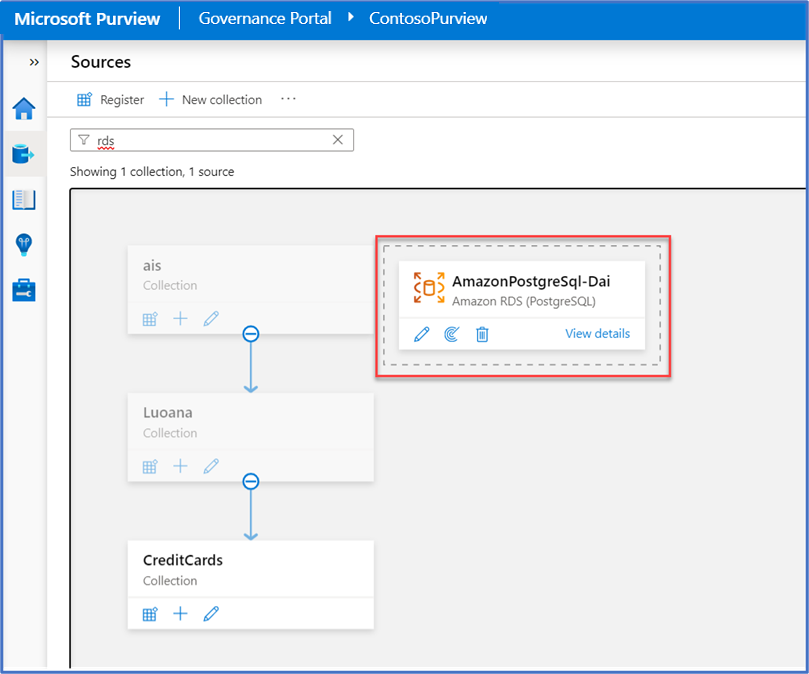

Wenn Sie Ihre RDS-Datenbank manuell vorbereitet haben, verwenden Sie den Dienstnamenwert , der am Ende von Schritt 5: Erstellen eines Endpunktdiensts abgerufen wurde.Sammlung (optional) Wählen Sie eine Sammlung aus, der Ihre Datenquelle hinzugefügt werden soll. Weitere Informationen finden Sie unter Verwalten von Datenquellen in Microsoft Purview (Vorschau). Wählen Sie Registrieren aus, wenn Sie bereit sind, den Vorgang fortzusetzen.

Ihre RDS-Datenquelle wird in der Zuordnung oder Liste Quellen angezeigt. Zum Beispiel:

Erstellen von Microsoft Purview-Anmeldeinformationen für Ihre RDS-Überprüfung

Anmeldeinformationen, die für Amazon RDS-Datenquellen unterstützt werden, umfassen nur die Authentifizierung mit Benutzername und Kennwort, wobei ein Kennwort in einem Azure KeyVault-Geheimnis gespeichert ist.

Erstellen eines Geheimnisses für Ihre RDS-Anmeldeinformationen zur Verwendung in Microsoft Purview

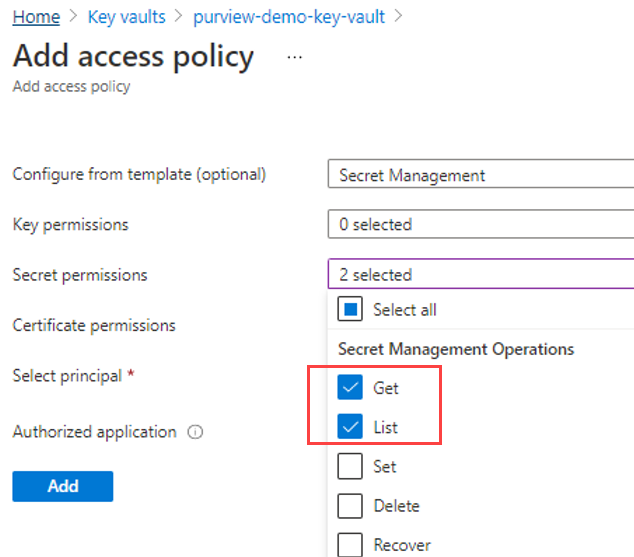

Fügen Sie Ihrem Kennwort ein Azure KeyVault als Geheimnis hinzu. Weitere Informationen finden Sie unter Festlegen und Abrufen eines Geheimnisses aus Key Vault mithilfe von Azure-Portal.

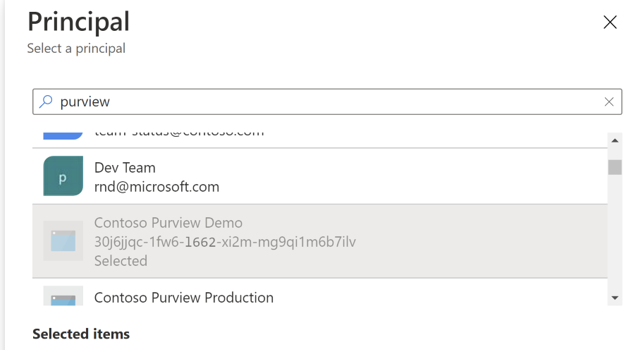

Fügen Sie Ihrer KeyVault-Instanz eine Zugriffsrichtlinie mit den Berechtigungen Get und List hinzu. Zum Beispiel:

Wählen Sie beim Definieren des Prinzipals für die Richtlinie Ihr Microsoft Purview-Konto aus. Zum Beispiel:

Wählen Sie Speichern aus, um die Aktualisierung der Zugriffsrichtlinie zu speichern. Weitere Informationen finden Sie unter Zuweisen einer Azure Key Vault-Zugriffsrichtlinie.

Fügen Sie in Microsoft Purview eine KeyVault-Verbindung hinzu, um keyVault mit Ihrem RDS-Geheimnis mit Microsoft Purview zu verbinden. Weitere Informationen finden Sie unter Anmeldeinformationen für die Quellauthentifizierung in Microsoft Purview.

Erstellen Ihres Microsoft Purview-Anmeldeinformationsobjekts für RDS

Erstellen Sie in Microsoft Purview ein Anmeldeinformationsobjekt, das beim Überprüfen Ihres Amazon RDS-Kontos verwendet werden soll.

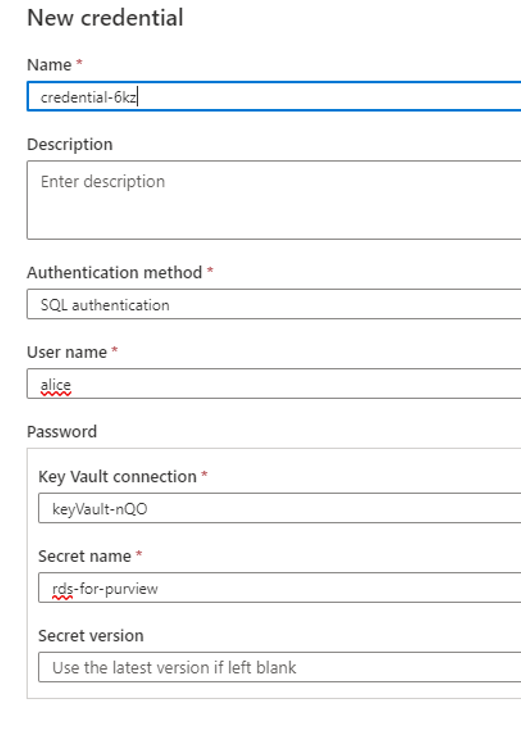

Wählen Sie im Bereich Microsoft Purview-Verwaltungdie Option Sicherheits- undZugriffsanmeldeinformationen>>Neu aus.

Wählen Sie SQL-Authentifizierung als Authentifizierungsmethode aus. Geben Sie dann Details für die Key Vault ein, in der Ihre RDS-Anmeldeinformationen gespeichert sind, einschließlich der Namen Ihrer Key Vault und Ihres Geheimnisses.

Zum Beispiel:

Weitere Informationen finden Sie unter Anmeldeinformationen für die Quellauthentifizierung in Microsoft Purview.

Überprüfen einer Amazon RDS-Datenbank

So konfigurieren Sie eine Microsoft Purview-Überprüfung für Ihre RDS-Datenbank:

Wählen Sie auf der Seite Microsoft Purview-Quellen die zu überprüfende Amazon RDS-Datenquelle aus.

Wählen Sie Neue Überprüfung aus

, um mit der Definition Ihrer Überprüfung zu beginnen. Geben Sie im bereich, der auf der rechten Seite geöffnet wird, die folgenden Details ein, und wählen Sie dann Weiter aus.

, um mit der Definition Ihrer Überprüfung zu beginnen. Geben Sie im bereich, der auf der rechten Seite geöffnet wird, die folgenden Details ein, und wählen Sie dann Weiter aus.- Name: Geben Sie einen aussagekräftigen Namen für Ihre Überprüfung ein.

- Datenbankname: Geben Sie den Namen der Datenbank ein, die Sie überprüfen möchten. Sie müssen die namen finden, die von außerhalb von Microsoft Purview verfügbar sind, und eine separate Überprüfung für jede Datenbank auf dem registrierten RDS-Server erstellen.

- Anmeldeinformationen: Wählen Sie die Anmeldeinformationen aus, die Sie zuvor für die Multicloud-Scanconnectors für Microsoft Purview erstellt haben, um auf die RDS-Datenbank zuzugreifen.

Wählen Sie im Bereich Überprüfungsregelsatz auswählen den zu verwendenden Überprüfungsregelsatz aus, oder erstellen Sie einen neuen Regelsatz. Weitere Informationen finden Sie unter Erstellen eines Überprüfungsregelsatzes.

Wählen Sie im Bereich Scantrigger festlegen aus, ob Sie die Überprüfung einmal oder zu einem wiederkehrenden Zeitpunkt ausführen möchten, und wählen Sie dann Weiter aus.

Überprüfen Sie im Bereich Überprüfung die Details, und wählen Sie dann Speichern und ausführen oder Speichern aus, um sie später auszuführen.

Wählen Sie beim Ausführen der Überprüfung Aktualisieren aus, um den Scanfortschritt zu überwachen.

Hinweis

Bei der Arbeit mit Amazon RDS PostgreSQL-Datenbanken werden nur vollständige Überprüfungen unterstützt. Inkrementelle Überprüfungen werden nicht unterstützt, da PostgreSQL nicht über den Wert Zeitpunkt der letzten Änderung verfügt.

Untersuchen von Scanergebnissen

Nachdem eine Microsoft Purview-Überprüfung für Ihre Amazon RDS-Datenbanken abgeschlossen ist, führen Sie einen Drilldown im Microsoft Purview Data Map-Bereich durch, um den Scanverlauf anzuzeigen. Wählen Sie eine Datenquelle aus, um deren Details anzuzeigen, und wählen Sie dann die Registerkarte Scans aus, um alle derzeit ausgeführten oder abgeschlossenen Überprüfungen anzuzeigen.

Verwenden Sie die anderen Bereiche von Microsoft Purview, um Details zu den Inhalten in Ihrem Datenbestand zu ermitteln, einschließlich Ihrer Amazon RDS-Datenbanken:

Untersuchen sie RDS-Daten im Katalog. Der Microsoft Purview-Katalog zeigt eine einheitliche Ansicht für alle Quelltypen an, und RDS-Scanergebnisse werden auf ähnliche Weise wie Azure SQL angezeigt. Sie können den Katalog mithilfe von Filtern durchsuchen oder die Ressourcen durchsuchen und durch die Hierarchie navigieren. Weitere Informationen finden Sie unter:

Zeigen Sie Erkenntnisberichte an, um Statistiken für die Klassifizierung, Vertraulichkeitsbezeichnungen, Dateitypen und weitere Details zu Ihren Inhalten anzuzeigen.

Alle Microsoft Purview Insight-Berichte enthalten die Amazon RDS-Überprüfungsergebnisse sowie die restlichen Ergebnisse aus Ihren Azure-Datenquellen. Falls relevant, wird den Berichtsfilteroptionen ein Amazon RDS-Ressourcentyp hinzugefügt.

Weitere Informationen finden Sie unter Grundlegendes zu Data Estate Insights in Microsoft Purview.

Zeigen Sie RDS-Daten in anderen Microsoft Purview-Features an, z. B. in den Bereichen Scans und Glossar . Weitere Informationen finden Sie unter:

Manuelles Konfigurieren von AWS PrivateLink (erweitert)

In diesem Verfahren werden die manuellen Schritte beschrieben, die zum Vorbereiten Ihrer RDS-Datenbank in einer VPC erforderlich sind, um eine Verbindung mit Microsoft Purview herzustellen.

Standardmäßig wird empfohlen, stattdessen eine CloudFormation-Vorlage zu verwenden, wie weiter oben in diesem Artikel beschrieben. Weitere Informationen finden Sie unter Konfigurieren von AWS PrivateLink mithilfe einer CloudFormation-Vorlage.

Schritt 1: Abrufen der IP-Adresse Ihres Amazon RDS-Endpunkts

Suchen Sie die IP-Adresse Ihres Amazon RDS-Endpunkts, der in einer Amazon VPC gehostet wird. Sie verwenden diese IP-Adresse später im Prozess, wenn Sie Ihre Zielgruppe erstellen.

So rufen Sie die IP-Adresse Ihres RDS-Endpunkts ab:

Navigieren Sie in Amazon RDS zu Ihrer RDS-Datenbank, und identifizieren Sie Ihre Endpunkt-URL. Dieser befindet sich unter Konnektivitätssicherheit &als Endpunktwert.

Tipp

Verwenden Sie den folgenden Befehl, um eine Liste der Datenbanken in Ihrem Endpunkt abzurufen:

aws rds describe-db-instancesVerwenden Sie die Endpunkt-URL, um die IP-Adresse Ihrer Amazon RDS-Datenbank zu ermitteln. Verwenden Sie beispielsweise eine der folgenden Methoden:

Ping:

ping <DB-Endpoint>nslookup:

nslookup <Db-Endpoint>Online-nslookup. Geben Sie den Wert ihres Datenbankendpunkts in das Suchfeld ein, und wählen Sie DNS-Einträge suchen aus. NSLookup.io zeigt Ihre IP-Adresse auf dem nächsten Bildschirm an.

Schritt 2: Aktivieren der RDS-Verbindung über einen Lastenausgleich

Gehen Sie wie folgt vor, um sicherzustellen, dass Ihre RDS-Verbindung über den Lastenausgleich zugelassen wird, den Sie später im Prozess erstellen:

Suchen Sie den VPC-IP-Adressbereich.

Navigieren Sie in Amazon RDS zu Ihrer RDS-Datenbank. Wählen Sie im Bereich Konnektivitätssicherheit & den Link VPC aus, um den IP-Bereich (IPv4 CIDR) zu suchen.

Im Bereich Ihre VPCs wird Ihr IP-Bereich in der Spalte IPv4 CIDR angezeigt.

Tipp

Verwenden Sie den folgenden Befehl, um diesen Schritt über die CLI auszuführen:

aws ec2 describe-vpcsWeitere Informationen finden Sie unter ec2 – AWS CLI 1.19.105 Command Reference (amazon.com).

Erstellen Sie eine Sicherheitsgruppe für diesen IP-Adressbereich.

Öffnen Sie die Amazon EC2-Konsole unter , https://console.aws.amazon.com/ec2/ und navigieren Sie zu Sicherheitsgruppen.

Wählen Sie Sicherheitsgruppe erstellen aus, und erstellen Sie dann Ihre Sicherheitsgruppe, und stellen Sie sicher, dass Sie die folgenden Details angeben:

- Name der Sicherheitsgruppe: Geben Sie einen aussagekräftigen Namen ein.

- Beschreibung: Geben Sie eine Beschreibung für Ihre Sicherheitsgruppe ein.

- VPC: Wählen Sie Ihre RDS-Datenbank VPC aus.

Wählen Sie unter Eingehende Regeln die Option Regel hinzufügen aus, und geben Sie die folgenden Details ein:

- Typ: Wählen Sie Benutzerdefiniertes TCP aus.

- Portbereich: Geben Sie Ihren RDS-Datenbankport ein.

- Quelle: Wählen Sie Benutzerdefiniert aus, und geben Sie den VPC-IP-Adressbereich aus dem vorherigen Schritt ein.

Scrollen Sie zum Ende der Seite, und wählen Sie Sicherheitsgruppe erstellen aus.

Ordnen Sie die neue Sicherheitsgruppe RDS zu.

Navigieren Sie in Amazon RDS zu Ihrer RDS-Datenbank, und wählen Sie Ändern aus.

Scrollen Sie nach unten zum Abschnitt Konnektivität , und fügen Sie im Feld Sicherheitsgruppe die neue Sicherheitsgruppe hinzu, die Sie im vorherigen Schritt erstellt haben. Scrollen Sie dann nach unten bis zum unteren Rand der Seite, und wählen Sie Weiter aus.

Wählen Sie im Abschnitt Planung von Änderungen die Option Sofort übernehmen aus, um die Sicherheitsgruppe sofort zu aktualisieren.

Wählen Sie Db-instance ändern aus.

Tipp

Verwenden Sie die folgenden Befehle, um diesen Schritt über die CLI auszuführen:

aws ec2 create-security-group--description <value>--group-name <value>[--vpc-id <value>]Weitere Informationen finden Sie unter create-security-group – AWS CLI 1.19.105 Command Reference (amazon.com).

aws rds --db-instance-identifier <value> --vpc-security-group-ids <value>Weitere Informationen finden Sie unter modify-db-instance – AWS CLI 1.19.105 Command Reference (amazon.com).

Schritt 3: Erstellen einer Zielgruppe

So erstellen Sie Ihre Zielgruppe in AWS:

Öffnen Sie die Amazon EC2-Konsole unter , https://console.aws.amazon.com/ec2/ und navigieren Sie zuLastenausgleichszielgruppen>.

Wählen Sie Zielgruppe erstellen aus, und erstellen Sie Ihre Zielgruppe, und stellen Sie sicher, dass Sie die folgenden Details angeben:

- Zieltyp: Ip-Adressen auswählen (optional)

- Protokoll: Wählen Sie TCP aus.

- Port: Geben Sie Ihren RDS-Datenbankport ein.

- VPC: Geben Sie Ihre RDS-Datenbank-VPC ein.

Hinweis

Sie finden den RDS-Datenbankport und die VPC-Werte auf der Seite Ihrer RDS-Datenbank unter Konnektivitätssicherheit&.

Wenn Sie fertig sind, wählen Sie Weiter aus, um den Vorgang fortzusetzen.

Geben Sie auf der Seite Ziele registrieren Ihre IP-Adresse der RDS-Datenbank ein, und wählen Sie dann Unten als ausstehend einschließen aus.

Nachdem das neue Ziel in der Tabelle Ziele aufgeführt ist, wählen Sie unten auf der Seite Zielgruppe erstellen aus.

Tipp

Verwenden Sie den folgenden Befehl, um diesen Schritt über die CLI auszuführen:

aws elbv2 create-target-group --name <tg-name> --protocol <db-protocol> --port <db-port> --target-type ip --vpc-id <db-vpc-id>Weitere Informationen finden Sie unter create-target-group – AWS CLI 2.2.7 Command Reference (amazonaws.com).

aws elbv2 register-targets --target-group-arn <tg-arn> --targets Id=<db-ip>,Port=<db-port>Weitere Informationen finden Sie unter register-targets – AWS CLI 2.2.7 Command Reference (amazonaws.com).

Schritt 4: Erstellen eines Lastenausgleichs

Sie können entweder einen neuen Netzwerklastenausgleich erstellen , um Datenverkehr an die RDS-IP-Adresse weiterzuleiten, oder einem vorhandenen Lastenausgleich einen neuen Listener hinzufügen .

So erstellen Sie einen Netzwerklastenausgleich, um Datenverkehr an die RDS-IP-Adresse weiterzuleiten:

Öffnen Sie die Amazon EC2-Konsole unter , https://console.aws.amazon.com/ec2/ und navigieren Sie zu Lastenausgleich>Load Balancer.

Wählen Sie create Load Balancer>Network Load Balancer aus, und wählen Sie dann die folgenden Werte aus, oder geben Sie sie ein:

Schema: Wählen Sie Intern aus.

VPC: Wählen Sie Ihre RDS-Datenbank VPC aus.

Zuordnung: Stellen Sie sicher, dass das RDS für alle AWS-Regionen definiert ist, und stellen Sie dann sicher, dass Sie alle diese Regionen auswählen. Sie finden diese Informationen im Wert der Verfügbarkeitszone auf der Seite RDS-Datenbank auf der Registerkarte Konnektivitätssicherheit&.

Listener und Routing:

- Protokoll: Wählen Sie TCP aus.

- Port: Wählen Sie RDS-Db-Port aus.

- Standardaktion: Wählen Sie die im vorherigen Schritt erstellte Zielgruppe aus.

Wählen Sie unten auf der Seite Erstellen Load Balancer>Load Balancer anzeigen aus.

Warten Sie einige Minuten, und aktualisieren Sie den Bildschirm, bis die Spalte Status des neuen Load Balancer aktiv ist.

Tipp

Verwenden Sie die folgenden Befehle, um diesen Schritt über die CLI auszuführen:

aws elbv2 create-load-balancer --name <lb-name> --type network --scheme internal --subnet-mappings SubnetId=<value>Weitere Informationen finden Sie unter create-load-balancer – AWS CLI 2.2.7 Command Reference (amazonaws.com).

aws elbv2 create-listener --load-balancer-arn <lb-arn> --protocol TCP --port 80 --default-actions Type=forward,TargetGroupArn=<tg-arn>Weitere Informationen finden Sie unter create-listener – AWS CLI 2.2.7 Command Reference (amazonaws.com).

So fügen Sie einem vorhandenen Lastenausgleich einen Listener hinzu:

Öffnen Sie die Amazon EC2-Konsole unter , https://console.aws.amazon.com/ec2/ und navigieren Sie zu Lastenausgleich>Load Balancer.

Wählen Sie Ihre Load Balancer-Listener>Listener> hinzufügen aus.

Wählen Sie auf der Registerkarte Listener im Bereich Protokoll: Port die Option TCP aus, und geben Sie einen neuen Port für Ihren Listener ein.

Tipp

Verwenden Sie den folgenden Befehl, um diesen Schritt über die CLI auszuführen: aws elbv2 create-listener --load-balancer-arn <value> --protocol <value> --port <value> --default-actions Type=forward,TargetGroupArn=<target_group_arn>

Weitere Informationen finden Sie in der AWS-Dokumentation.

Schritt 5: Erstellen eines Endpunktdiensts

Nachdem die Load Balancer erstellt wurde und ihr Status Aktiv ist, können Sie den Endpunktdienst erstellen.

So erstellen Sie den Endpunktdienst:

Öffnen Sie die Amazon VPC-Konsole unter , https://console.aws.amazon.com/vpc/ und navigieren Sie zu Endpunktdienste für virtuelle private Clouds>.

Wählen Sie Endpunktdienst erstellen aus, und wählen Sie in der Dropdownliste Verfügbare Lastenausgleichsmodule den neuen Lastenausgleich aus, der im vorherigen Schritt erstellt wurde, oder den Lastenausgleich, dem Sie einen neuen Listener hinzugefügt haben.

Deaktivieren Sie auf der Seite Endpunktdienst erstellen die Auswahl für die Option Akzeptanz für Endpunkt erforderlich .

Wählen Sie unten auf der Seite Create ServiceClose (Dienst >schließen erstellen) aus.

Zurück zur Seite Endpunktdienste :

- Wählen Sie den neuen Endpunktdienst aus, den Sie erstellt haben.

- Wählen Sie auf der Registerkarte Prinzipale zulassen die Option Prinzipale hinzufügen aus.

- Geben Sie im Feld Prinzipale zum Hinzufügen > von ARN die Zeichenfolge ein

arn:aws:iam::181328463391:root. - Wählen Sie Prinzipale hinzufügen aus.

Hinweis

Verwenden Sie beim Hinzufügen einer Identität ein Sternchen (*****), um Berechtigungen für alle Prinzipale hinzuzufügen. Dadurch können alle Prinzipale in allen AWS-Konten einen Endpunkt für Ihren Endpunktdienst erstellen. Weitere Informationen finden Sie in der AWS-Dokumentation.

Tipp

Verwenden Sie die folgenden Befehle, um diesen Schritt über die CLI auszuführen:

aws ec2 create-vpc-endpoint-service-configuration --network-load-balancer-arns <lb-arn> --no-acceptance-requiredWeitere Informationen finden Sie unter create-vpc-endpoint-service-configuration – AWS CLI 2.2.7 Command Reference (amazonaws.com).

aws ec2 modify-vpc-endpoint-service-permissions --service-id <endpoint-service-id> --add-allowed-principals <purview-scanner-arn>Weitere Informationen finden Sie unter modify-vpc-endpoint-service-permissions – AWS CLI 2.2.7 Command Reference (amazonaws.com).

So kopieren Sie den Dienstnamen zur Verwendung in Microsoft Purview:

Nachdem Sie Ihren Endpunktdienst erstellt haben, können Sie den Wert dienstname im Microsoft Purview-Governanceportal kopieren, wenn Sie Ihre RDS-Datenbank als Microsoft Purview-Datenquelle registrieren.

Suchen Sie den Dienstnamen auf der Registerkarte Details für den ausgewählten Endpunktdienst.

Tipp

Verwenden Sie den folgenden Befehl, um diesen Schritt über die CLI auszuführen: Aws ec2 describe-vpc-endpoint-services

Weitere Informationen finden Sie unter describe-vpc-endpoint-services – AWS CLI 2.2.7 Command Reference (amazonaws.com).

Problembehandlung für Ihre VPC-Verbindung

In diesem Abschnitt werden häufige Fehler beschrieben, die beim Konfigurieren Ihrer VPC-Verbindung mit Microsoft Purview auftreten können, und wie Sie diese beheben können.

Ungültiger VPC-Dienstname

Wenn in Microsoft Purview ein Fehler von Invalid VPC service name oder Invalid endpoint service angezeigt wird, führen Sie die folgenden Schritte zur Problembehandlung aus:

Stellen Sie sicher, dass der Name Ihres VPC-Diensts richtig ist. Zum Beispiel:

Stellen Sie sicher, dass der Microsoft ARN in den zulässigen Prinzipalen aufgeführt ist:

arn:aws:iam::181328463391:rootWeitere Informationen finden Sie unter Schritt 5: Erstellen eines Endpunktdiensts.

Stellen Sie sicher, dass Ihre RDS-Datenbank in einer der unterstützten Regionen aufgeführt ist. Weitere Informationen finden Sie unter Microsoft Purview-Bereich für Amazon RDS.

Ungültige Verfügbarkeitszone

Wenn in Microsoft Purview ein Fehler von Invalid Availability Zone angezeigt wird, stellen Sie sicher, dass Ihr RDS für mindestens eine der folgenden drei Regionen definiert ist:

- us-east-1a

- us-east-1b

- us-east-1c

Weitere Informationen finden Sie in der AWS-Dokumentation.

RDS-Fehler

Die folgenden Fehler können in Microsoft Purview angezeigt werden:

Unknown database. In diesem Fall ist die definierte Datenbank nicht vorhanden. Überprüfen Sie, ob der konfigurierte Datenbankname richtig ist.Failed to login to the Sql data source. The given auth credential does not have permission on the target database.In diesem Fall sind Ihr Benutzername und Ihr Kennwort falsch. Überprüfen Sie Ihre Anmeldeinformationen, und aktualisieren Sie sie bei Bedarf.

Nächste Schritte

Erfahren Sie mehr über Microsoft Purview Insight-Berichte:

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für